ログ解析とその重要性とは?

ネットワーク機器やOS、その上で動作するアプリケーションなどはすべて、その動作の記録をログと呼ばれるファイルに記録しており、ネットワークの障害、アプリケーションやOSの動作問題などを解析する際に参照します。また、セキュリティに関わる問題が発生した際には、ログの内容を解析することで、過去にシステムに対してどのような操作がなされたかを確認することができるのです。

ログ解析の課題

このように重要な役割を果たすログですが、ログの記録方法はアプリケーションやシステムによって多彩です。共通しているのは実際に処理があった日時と、その処理の内容が記載されているということだけで、ファイルのフォーマットもテキスト形式・バイナリ形式があります。バイナリ形式の場合はログ確認のために専用のアプリケーションが必要です。また、記録方法や内容の書式も様々で、技術者はアプリケーションごとにログフォーマットや保存されている場所等の特徴を知っておく必要があります。

ログは一般的に、そのアプリケーションが動作している装置のローカルストレージに記録されています。そのため、そもそもシステムが異常停止してシステム内にあるログが取り出せないケースや、ストレージ容量圧迫を予防するために一定期間を超えた古いログは自動的に削除される設定になっており必要なログが存在しないケースなどがあります。

また昨今では、ログを監査証跡として保存しなければならないという法律も整備されてきました。

このように、ログの保管や調査は近年ますます重要度を増しているにもかかわらず、企業のシステムでは管理対象となるログが増大するばかりで、ログの効果的な管理手法において多くの課題を抱えた組織が多いのが現状です。

IT化が進むほどに増え続けるログの効果的な管理手法

ログの集中管理

LinuxをはじめとするUNIX系OSの多くや、企業で利用するレベルの高機能なネットワーク機器には、Syslogという機能が搭載されています。Syslogとは、ログメッセージ(ログファイルに記録されているひとつひとつの記録)をIPネットワーク上で転送するための標準規格、およびSyslogメッセージを送信するアプリケーションやプログラムのことを示します。Syslogを利用することにより、システム上に記録されたログは、自動的にIPネットワークを介してSyslogサーバーに転送させることができます。Syslogは、ログをSyslogサーバー上で一元管理するために活用されています。

Windowsでは、イベントログという機能が提供されています。イベントログ自体はバイナリで保存されているので、テキストエディタ等で確認することができませんが、Windows標準の「イベント ビューアー」というアプリケーションを利用してその内容を確認することができます。そしてWindowsログの一元管理を行うためには、WMIというインターフェースを利用します。WMIを介して、ネットワーク上の別の機器からWindowsのログにアクセスしてログメッセージを取得することができます。

複数の機器を管理している組織においては、上記ようなログ一元管理の手段が用意されています。

一元管理によって、万が一システムがダウンした際にもログを調査することが可能になります。また、各システムでログの保存期間がどのような設定になっていようと、一元管理しているサーバー側に保管されているデータの保存期間には影響がなくなります。

しかしながら、実際にそれを実現するためには、Syslogサーバーを準備しその設定を実施する必要や、イベントログをWMI経由で収集する仕組みを準備する必要があります。

また、Syslogとイベントログは上記のように形式が異なるため、それらを一元管理するためにはさらに課題が残ります。

さらに、Syslogにもイベントログにも対応していないアプリケーションの独自形式のログを一元管理に含めるためには、新たな仕組みを用意する必要があります。

ただ集約するだけでは意味がない、ログ管理と解析の難解さ

Syslogやイベントログを一元管理するにあたり、もうひとつの課題はログ解析です。ログはただ保管しているだけでは保管している意味がありません。実際に障害やセキュリティインシデントが発生した際にログが活躍するのですが、ログにアクセスしなければならないようなケースの多くにおいて、迅速性が求められます。

調査したいログがどこにあるのかを見つけるためには、期間を範囲で絞るフィルタリングや、疑いのある問題を探すための検索性が求められます。また、システムによって異なるログフォーマットを考慮して効果的に必要なログ情報にたどり着くためには、ログフォーマットに関する技術的知識も求められます。

ログ解析を容易にするツール

このように、ログを効果的に管理・運用するためには様々な準備と知識が必要であるというのがこれまでの常識だったため、世の中にはログ管理専用のツールや、ログ解析専用のツールが現れました。

当社製品のログ管理ツール「EventLog Analyzer」は、イベントログ、Syslog、さらにアプリケーションログにも対応し、そのすべてを一元的に収集、保管することができるという特徴があります。また、ログ自動圧縮機能を備えているため、圧縮効果の高いテキストベースのログを最小限の容量で保管することができ、ストレージの容量も節約可能です。さらに、保管だけにとどまらず、直感的に見やすいインターフェースやグラフ表示、レポート機能をもち、条件指定によるログ検索も簡単に実現可能です。

また、Eventlog Analyzerはインストーラーでご提供しておりますので、サーバー上でインストーラーを実行する管理者権限さえお持ちであれば、特別な知識を必要とせず、簡単にインストールすることが可能です。

無料で使えます[機能制限なし]

また、ログ自動圧縮機能を備えているため、ストレージの容量も節約可能です。さらに、保管だけにとどまらず、直感的に見やすいインターフェースで、条件指定によるログ検索も簡単に実施できます。

ログ解析機能

レポート

インストール後にログの収集を開始してすぐにレポートを生成できるよう、EventLog Analyzerは、定義済みの標準のログレポートを備えています。 標準レポートでは、頻繁に発生しているイベントを発生数上位順にランキングで表示したり、発生イベントの傾向などを表示したりします。これらのレポートを参照することで、異常な動きをしているユーザーや正常に運用されていないマシンを簡単に特定できます。また、トラブルシューティングに費やす時間を短縮することができます。

レポートの詳細事項についてはこちらもご覧ください。

コンプライアンスレポート

コンプライアンス監査レポートを自動生成するEventLog Analyzer は、様々な規制法令に適合するレポートを提供します。これによりネットワークのセキュリティポリシーに反した操作や挙動を簡単に把握することができ、コンプライアンス監査への対応をスムーズに行なうことができます。PCI-DSS、GDPR、米国SOX法など様々な業界コンプライアンスに対応しています。

コンプライアンスレポートの詳細事項についてはこちらもご覧ください。

コリレーション(相関分析)

EventLog Analyzerのコリレーション機能は、異なるデバイス、異なるログ種別から発生したログを相関的に分析して、ネットワーク間で発生している不審な挙動を検知します。 また、定義されているルールに一致した際には、アラートの生成やメール通知により、システム管理者へ即座に通知を行うことが可能です。

コリレーション(総監部関)の詳細事項についてはこちらもご覧ください。

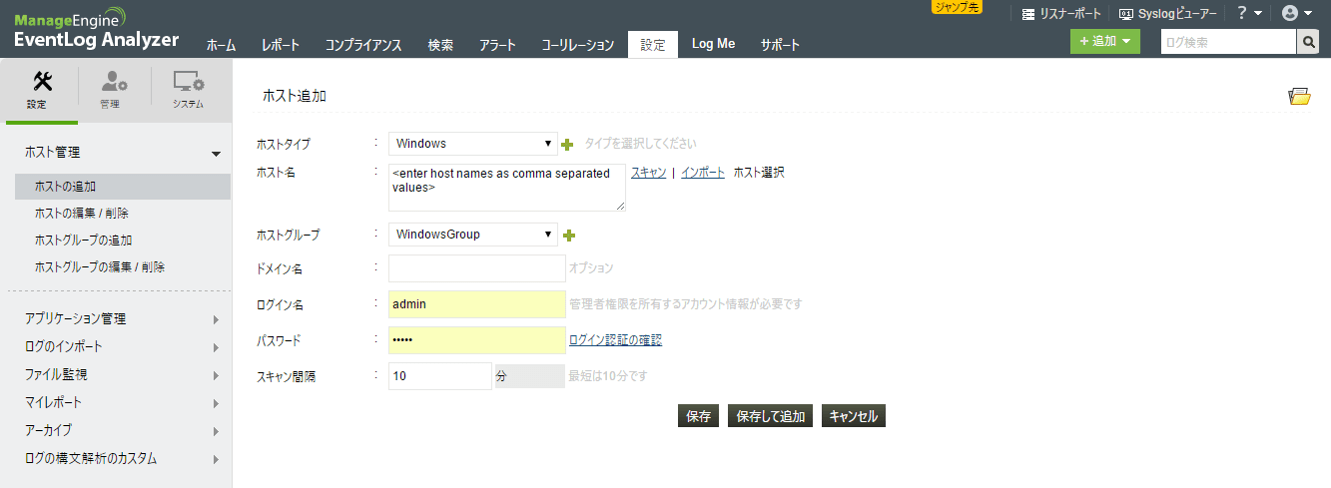

ログの収集方法

エージェントレスのログ収集

EventLog Analyzer は、 分散されたWindowsホストからイベントログを、Linux/Unixホストやルーター/スイッチからSyslogを、またIBM AS/400 から履歴ログを収集するツールです。収集したログを基にリアルタイムで作成するイベントログレポートは、ネットワーク内の重要なシステム情報を表示します。

また、イベントログやSyslogメッセージを収集するために、クライアントマシンにエージェントをインストールする必要はありません。EventLog Analyzer サーバーの一機能として用意されています。

EventLog Analyzer は各ホストに特別な負荷をかけることなく ログ収集を実施します。

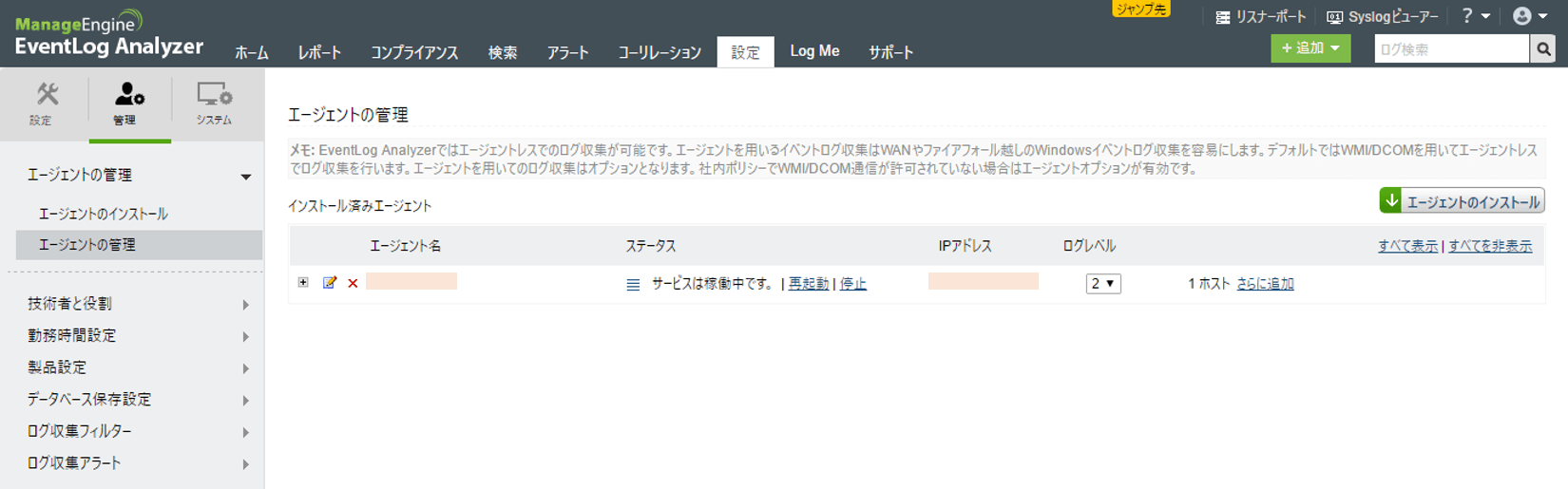

エージェントを活用したログ収集

エージェントをリモートの各Windowsホストにインストールしてイベントログを収集し、EventLog Analzyerが使用するフォーマットに成型して転送する機能です。

通常EventLog Analyzerが各Windowsホストにログインしてイベントログの収集後、フォーマットの成型処理を行うのに対し、エージェントがその処理の一部を代行することでEventLog Analyzerの負荷分散を実現します。エージェントレスでの収集に比べてパフォーマンスが良いため、ログ管理の業務効率の向上を期待できます。

ログの収集方法についてはこちらもご覧ください。