AD FSを使用したシングルサインオンの構成

ステップ 1:AD FSでADAudit Plus を構成

前提条件

ADAudit PlusでAD FSを構成するには以下が必要です。

- AD FSサーバーをインストール:AD FS のインストールと構成の詳細な手順については、Microsoftのページを参照してください。

- AD FSログインページに署名するためのSSL証明書およびその証明書のフィンガープリント

構成手順

クレーム ルールと証明書利用者の信頼

構成中に、証明書利用者信頼を追加し、クレーム ルールを作成する必要があります。証明書利用者信頼は、クレームを検証することによって認証を目的として 2 つのアプリケーション間の接続を確立するために作成されます。

この場合、AD FS は証明書利用者 (ADAudit Plus) を信頼し、生成されたクレームに基づいてユーザーを認証します。クレームは、クレーム ルールに特定の条件を適用することにより、クレーム ルールから生成されます。クレームは、アクセスを確立するためにエンティティを識別するために使用される属性です(例:SAMAccountName)。

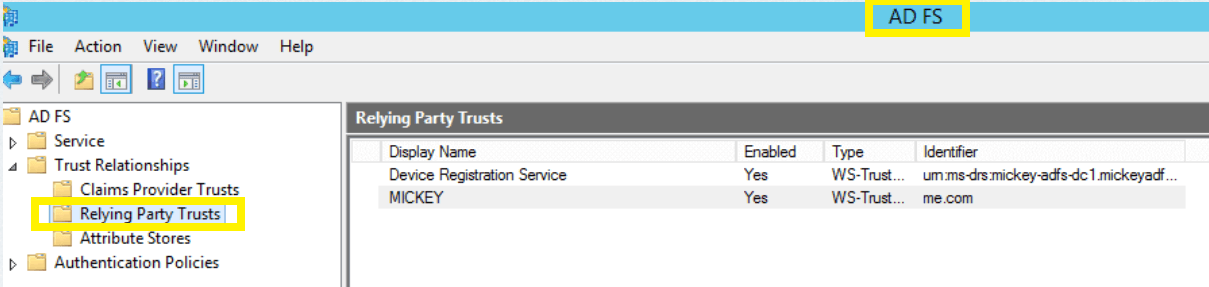

- AD FS 管理コンソールを開きます。

- AD FS と ADAudit Plus の間の接続は、証明書利用者信頼 (RPT) を使用して作成されます。[証明書利用者信頼] フォルダを選択します。

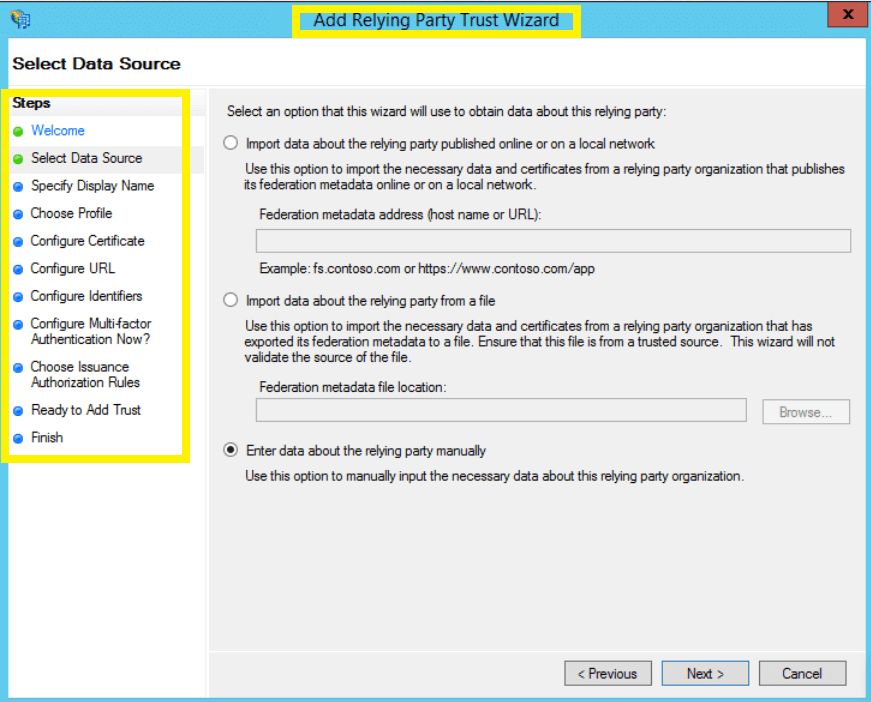

- [アクション] > [証明書利用者信頼の追加] をクリックします。[証明書利用者信頼の追加ウィザード] が開いたら、[開始] をクリックします。

- [データ ソースの選択] ページで、[パーティに関するデータを手動で入力] をクリックし、[次へ] をクリックします。

- [表示名の指定] ページで、選択した表示名を入力し、必要に応じてメモを追加します。[次へ]をクリックします。

- [プロファイルの選択] ページで、[AD FS プロファイル] をクリックします。[次へ]をクリックします。

- [証明書の構成]ページでは、デフォルト設定がすでに適用されています。[次へ]をクリックします。

- [URL の構成] ページで、[SAML 2.0 WebSSO プロトコルのサポートを有効にする]

の横にあるチェックボックスをオンにします。証明書利用者の SAML 2.0 SSO サービス URL は、ADAudit Plus の ACS URL になります。

URLの末尾にスラッシュはありません。

例:https://ADAuditPlus-server/samlLogin/955060d15d6bb8166c13b8b6e10144e5f755c953

ACS URL 値を取得するには、ADAudit Plus コンソールを開き、[管理]タブ → [ログイン設定]に移動し、[SSO設定]を選択します。[Active Directoryとのシングルサインオンを有効にする]のボックスをオンにし、[SAML認証] → [アイデンティティ プロバイダー (IdP)] → [ADFS] を選択します。ACS/受信者URLの値はここで確認できます。

- [識別子の構成] ページの [証明書利用者信頼識別子] フィールドにエンティティIDの値を貼り付けます。注記:エンティティ IDの値を見つけるには、[管理]タブ → [ログイン設定]に移動し、[SSO設定]を選択します。[Active Directoryとのシングルサインオンを有効にする]のボックスをオンにし、[SAML認証] → [アイデンティティ プロバイダー (IdP)] → [ADFS] を選択します。

- [今すぐ多要素認証を構成しますか?]ページでは、証明書利用者信頼の多要素認証設定を構成することを選択できます。[次へ]をクリックします。

- [発行承認ルールの選択] ページで、[すべてのユーザーにこの証明書利用者へのアクセスを許可する]を選択できます。[次へ]をクリックします。

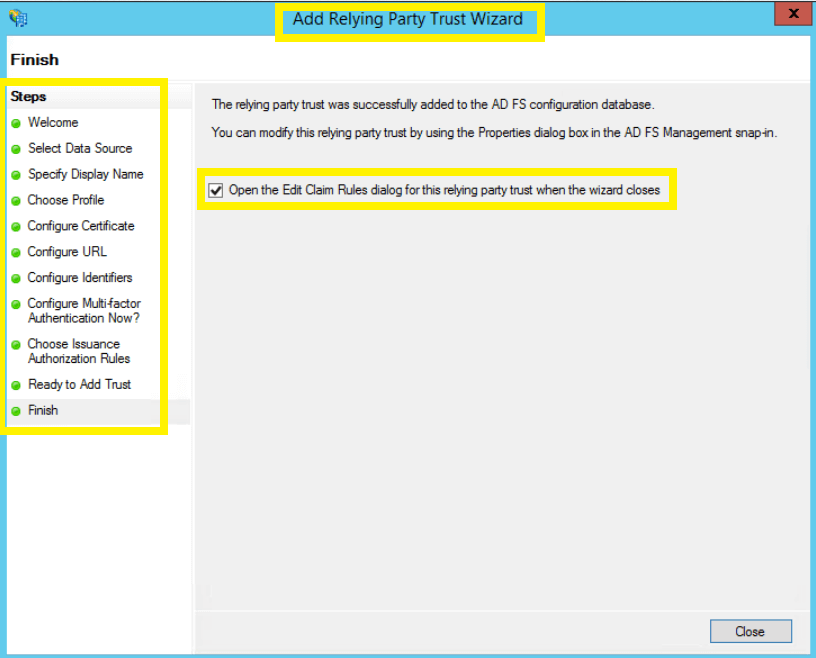

- 次の 2 ページには、構成した設定の概要が表示されます。[完了]ページで[閉じる]をクリックしてウィザードを終了します。

[ウィザードを閉じるときにこの証明書利用者信頼のクレーム ルールの編集ダイアログを開く] オプションを選択したままにして、クレーム ルール エディターを自動的に開くように設定します。

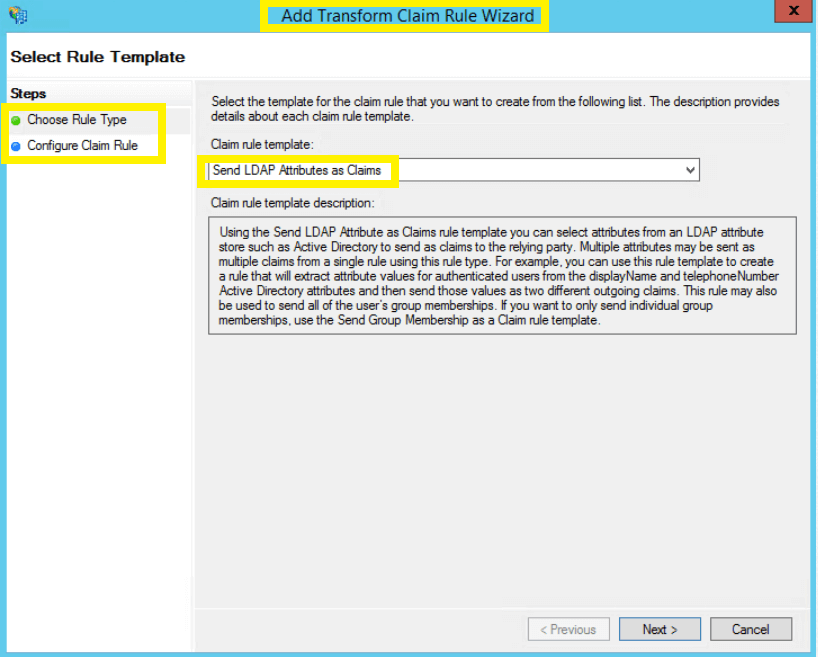

- クレーム ルール エディターの [発行変換ルール] タブで、[ルールの追加] をクリックします。

- [クレーム ルール テンプレート] ドロップダウンから、[LDAP 属性をクレームとして送信] を選択し、[次へ] をクリックします。

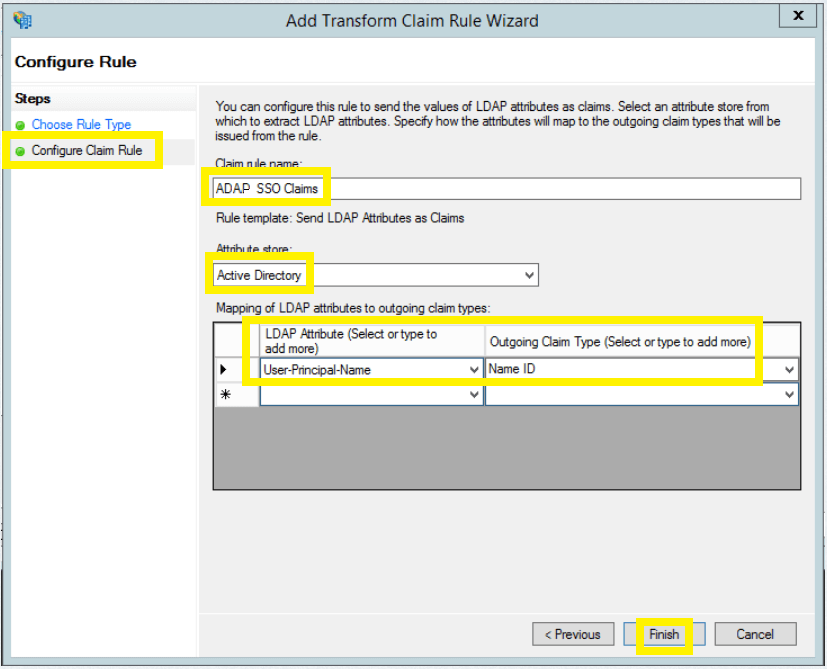

- [クレーム ルールの構成] ページで、クレーム ルール名を指定し、[属性ストア] ドロップダウンから [Active Directory] を選択します。[LDAP 属性] 列で、[ユーザー プリンシパル名] を選択します。[送信クレーム タイプ] 列で、[名前 ID] を選択し、[完了] をクリックします。

- 作成されたルールを表示できるようになりました。[OK]をクリックします。

- 次に、アイデンティティ プロバイダーのメタデータ リンクをクリックしてメタデータ

ファイルをダウンロードします。例:https://<server_name>/FederationMetadata/2007-06/FederationMetadata.xml。

注記:<server_name> を AD FS ホスト名に置き換えます。

ADAudit Plus で SAML 認証を構成する際に必要になるため、このファイルを保存します。

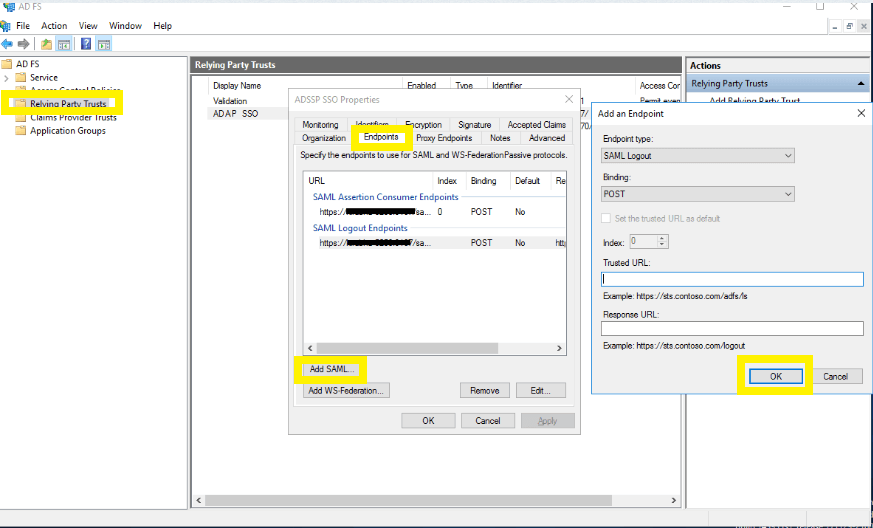

- [証明書利用者信頼]に戻り、作成したルールを見つけます。ルールを右クリックし、[プロパティ]をクリックします。開いたウィンドウで、[エンドポイント] → [SAML の追加] → [OK]をクリックします。

- [信頼できる URL]フィールドに、SPログアウトURL を貼り付けます。注記:「SPログアウトURL」を取得するには、[管理]タブ → [ログイン設定]に移動し、[SSO設定]を選択します。[Active Directoryとのシングルサインオンを有効にする]のボックスをオンにし、[SAML認証] → [アイデンティティ プロバイダー (IdP)] → [ADFS] を選択します。

- 次に、[署名]をクリックして、X.509 証明書をアップロードします。注記:X.509 証明書を取得するには、[管理]タブ → [ログイン設定]に移動し、[SSO設定]を選択します。[Active Directoryとのシングルサインオンを有効にする]のボックスをオンにし、[SAML認証] → [アイデンティティ プロバイダー (IdP)] → [ADFS] を選択します。

ステップ 2:ADAudit PlusでAD FSを構成

前提条件

AD FSでRelayStateを有効にします。

Windows Server 2012の場合

- AD FS サーバーの %systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.config ファイルに移動します。

- <Microsoft.identityServer.web> セクションに、次のコードを入力します。 <useRelayStateForIdpInitiatedSignOn enabled="true" /> Sample code: <microsoft.identityServer.web> ….. <useRelayStateForIdpInitiatedSignOn enabled="true" /> </microsoft.identityServer.web>

- AD FS サーバーを再起動します。

Windows Server 2016の場合:

- AD FS サーバーで管理者としてPowerShell プロンプトを開きます (PowerShellを右クリックし、[管理者として実行] を選択します)。

- 次のコマンドを実行して、IdP によって開始されるSSOを有効にします。 Set-ADFSProperties -EnableIdPInitiatedSignonPage $true

- 次のコードを実行して RelayState を有効にします。 Set-ADFSProperties -EnableRelayStateForIDPInitiatedSignon $true

- AD FS サーバーを再起動します。

ADAudit Plusにデフォルト管理者(admin)としてログインし、[管理]タブ → [ログイン設定]に移動し、[SSO設定]を選択します。[Active Directoryとのシングルサインオンを有効にする]のボックスをオンにし、[SAML認証] → [アイデンティティ プロバイダー (IdP)] → [ADFS] を選択します。[参照] をクリックし、ステップ 1:17 でダウンロードしたメタデータ ファイルをアップロードします。[保存]をクリックします。

AD FS を介した ADAudit Plus へのアクセス

- ADAudit Plusにアクセスする際、次のURLを使用してください。https:// <ADFSserver>/adfs/ls/idpinitiatedsignon.aspx

- ここで、ADFSserver は、AD FS がデプロイされているサーバーです。

- AD FS Web コンソールで、アプリケーションのリストから ADAudit Plusを選択します。