Amazon Web Servicesの攻撃対象領域アナライザー

攻撃対象領域アナライザーでは、AWSクラウドディレクトリ内の誤った構成を特定し、クラウドセキュリティを強化できます。

攻撃対象領域アナライザーによって追跡されるAWSクラウドディレクトリのサービスは以下のとおりです。

|

|

前提条件

攻撃対象領域アナライザーがシームレスに機能するには、ADAudit Plusサーバーがインターネットに接続している必要があります。また、AWSクラウドディレクトリと通信するために、ADAudit PlusサーバーでHTTPS ポート 443(outbound)を開く必要があります。

ADAudit Plusで攻撃対象領域アナライザー用にAWSクラウドディレクトリを構成する前に、次の操作を行う必要があります。

- ユーザーを作成し、IAMポリシーを通じて適切な権限をアタッチする

- アカウント ID、アクセスキー、シークレットアクセスキーを取得する

ユーザーを作成し、IAMポリシーを通じて適切な権限をアタッチする方法は2通りあります。

AWS CloudFormationを使用してユーザーを作成し、IAMポリシーをアタッチする方法

- AWS マネジメントコンソールにサインインし、CloudFormationに移動します。

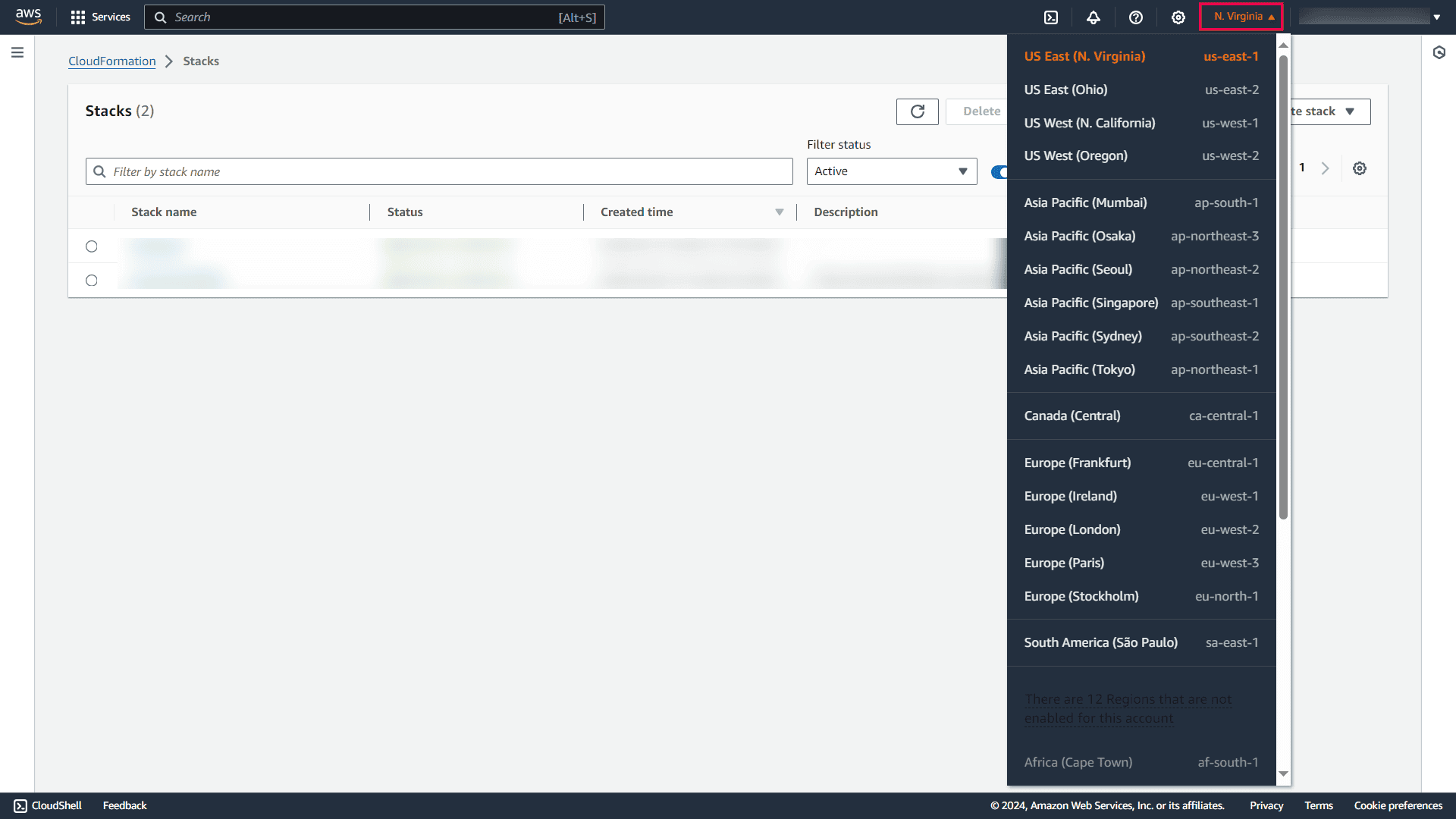

- 上部のアカウント情報の左側にあるリージョンリストをクリックし、スタックを作成するリージョンを選択します。

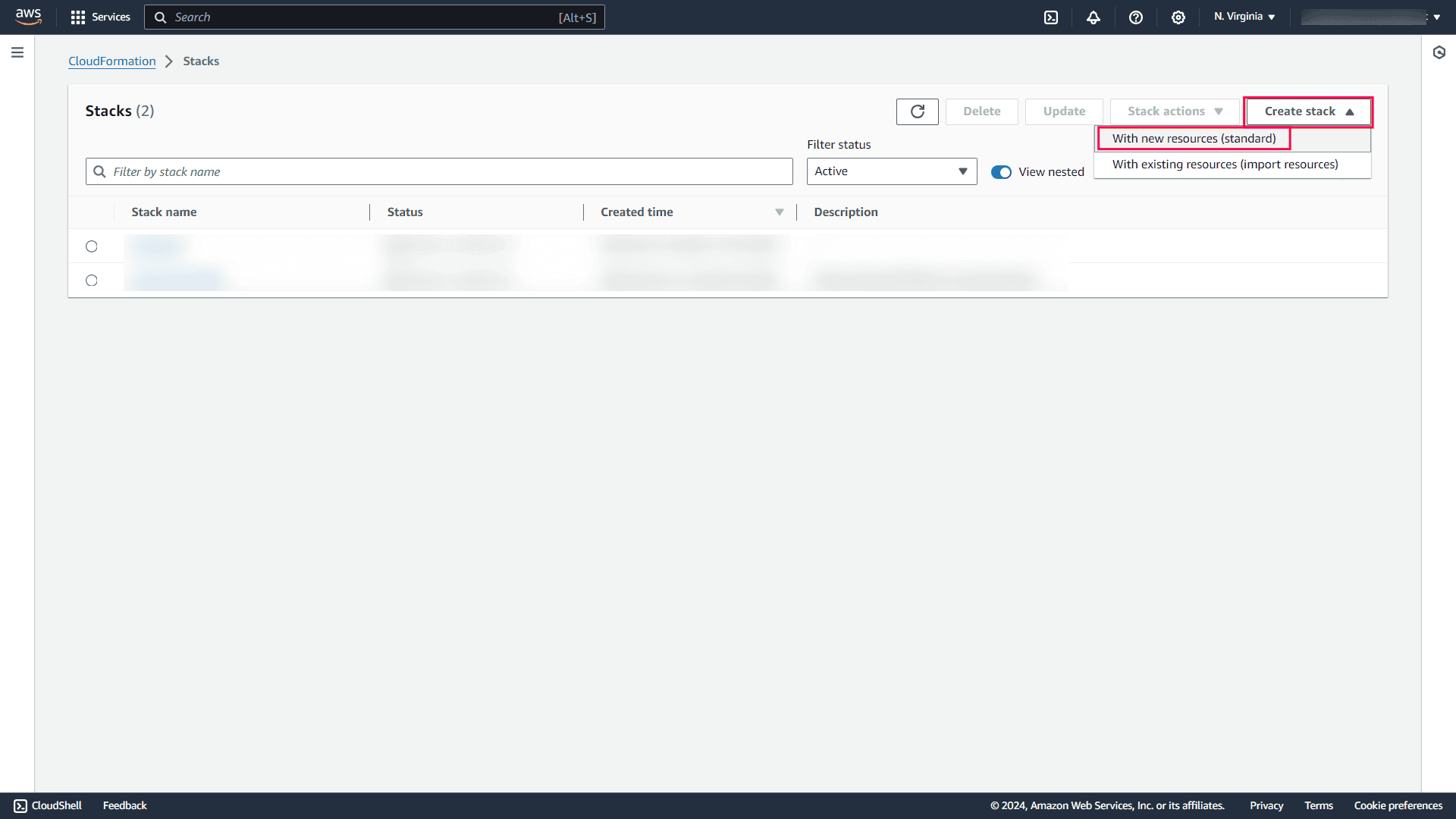

- [スタックの作成]をクリックし、ドロップダウンから[新しいリソースを使用 (標準)]を選択します。

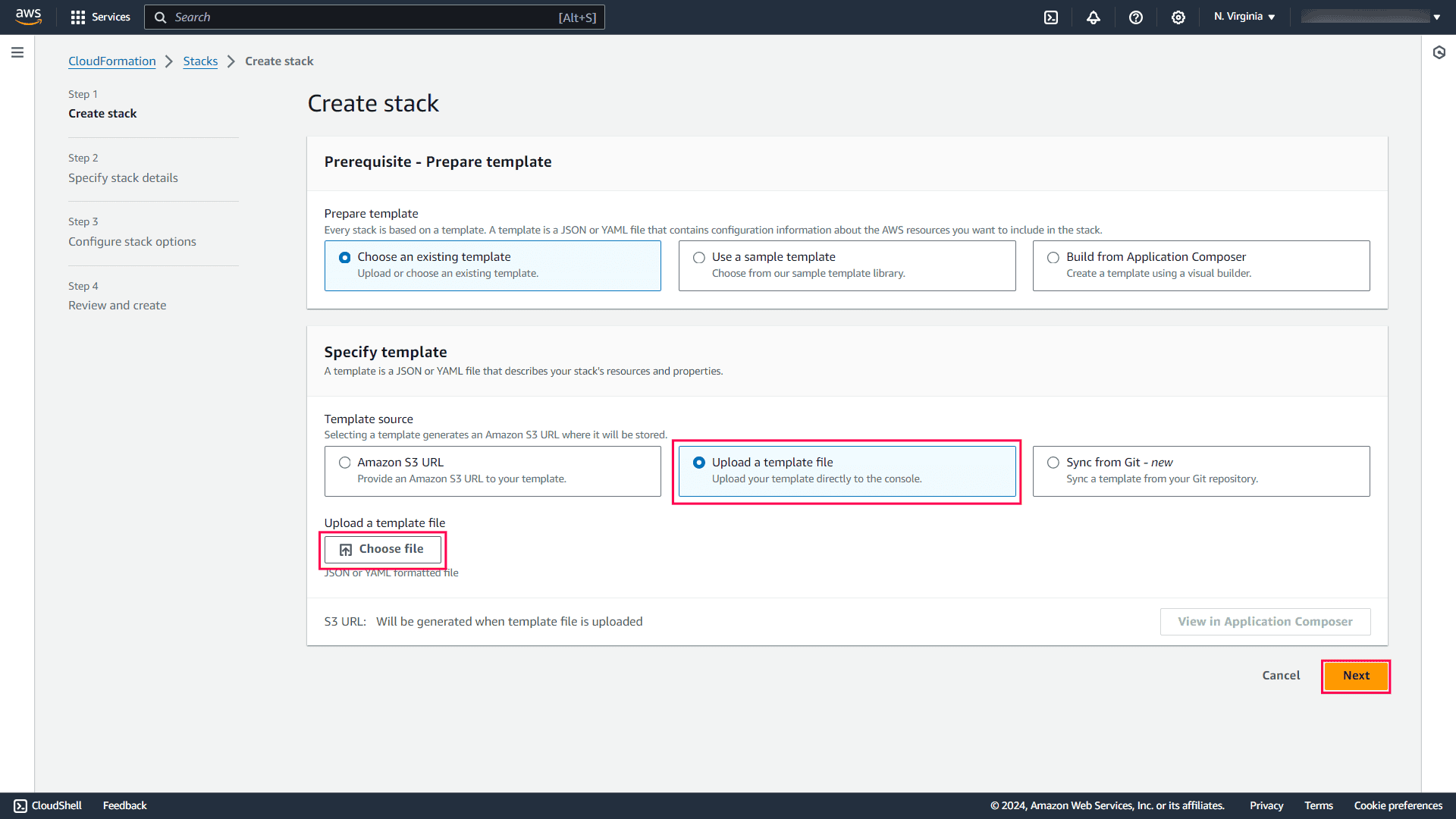

- [スタックの作成]画面の[テンプレートの指定]パネルの[テンプレートソース]で、[テンプレートファイルのアップロード]を選択します。

- こちらのテンプレートファイルをダウンロードします。

- [ファイルの選択]をクリックし、ダウンロードしたファイルを参照して選択し、[開く]をクリックします。

- ファイルのアップロード完了後、[次へ]をクリックします。

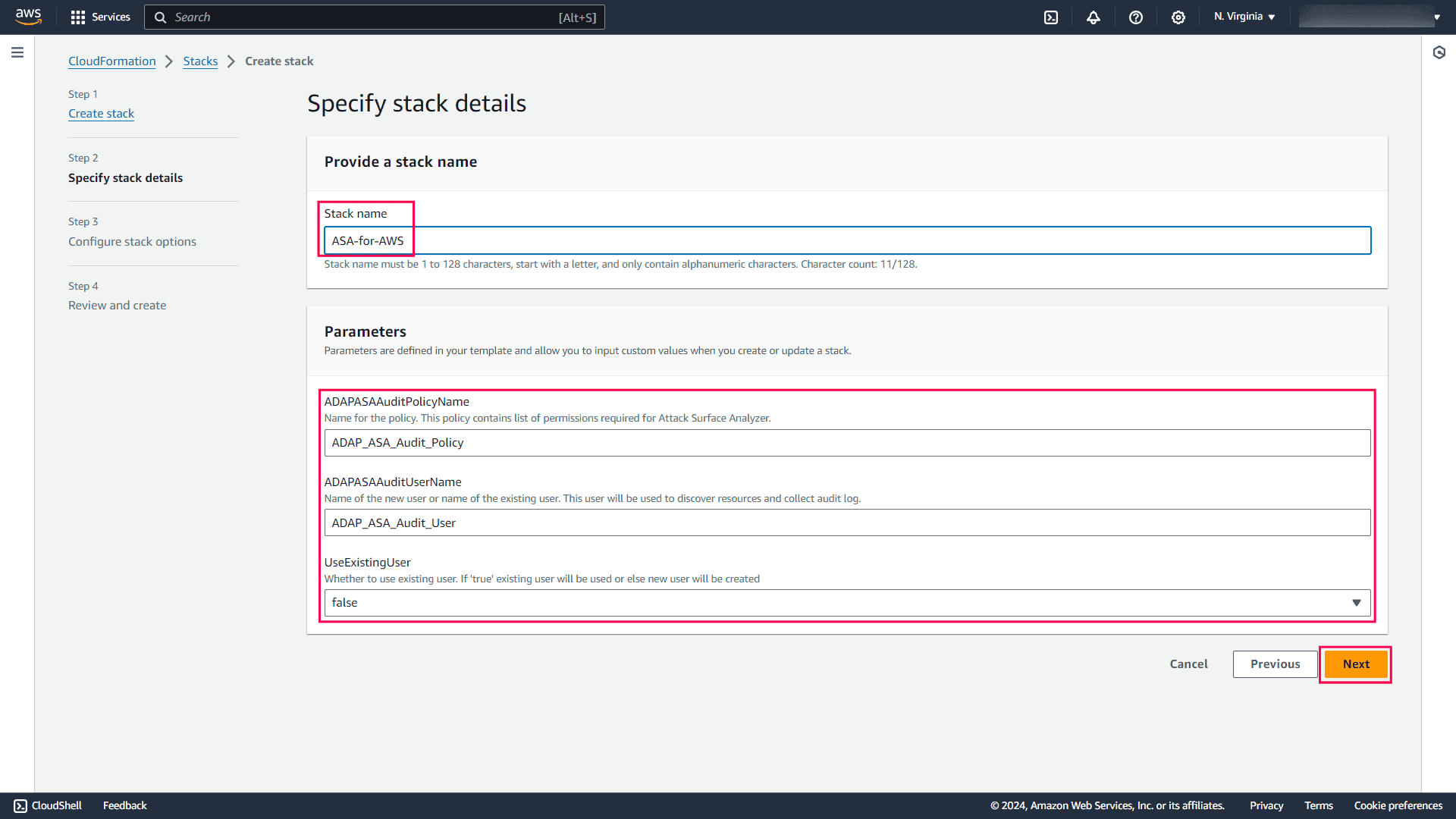

- [スタックの名前]に適切なスタック名を入力します。[パラメータ]パネルで、ポリシーとユーザーの名前を変更することができます。[UseExistingUser]では、falseを選択し、[次へ]をクリックします。

- [スタックオプションの設定]画面で、デフォルト設定を維持したまま[次へ]をクリックします。

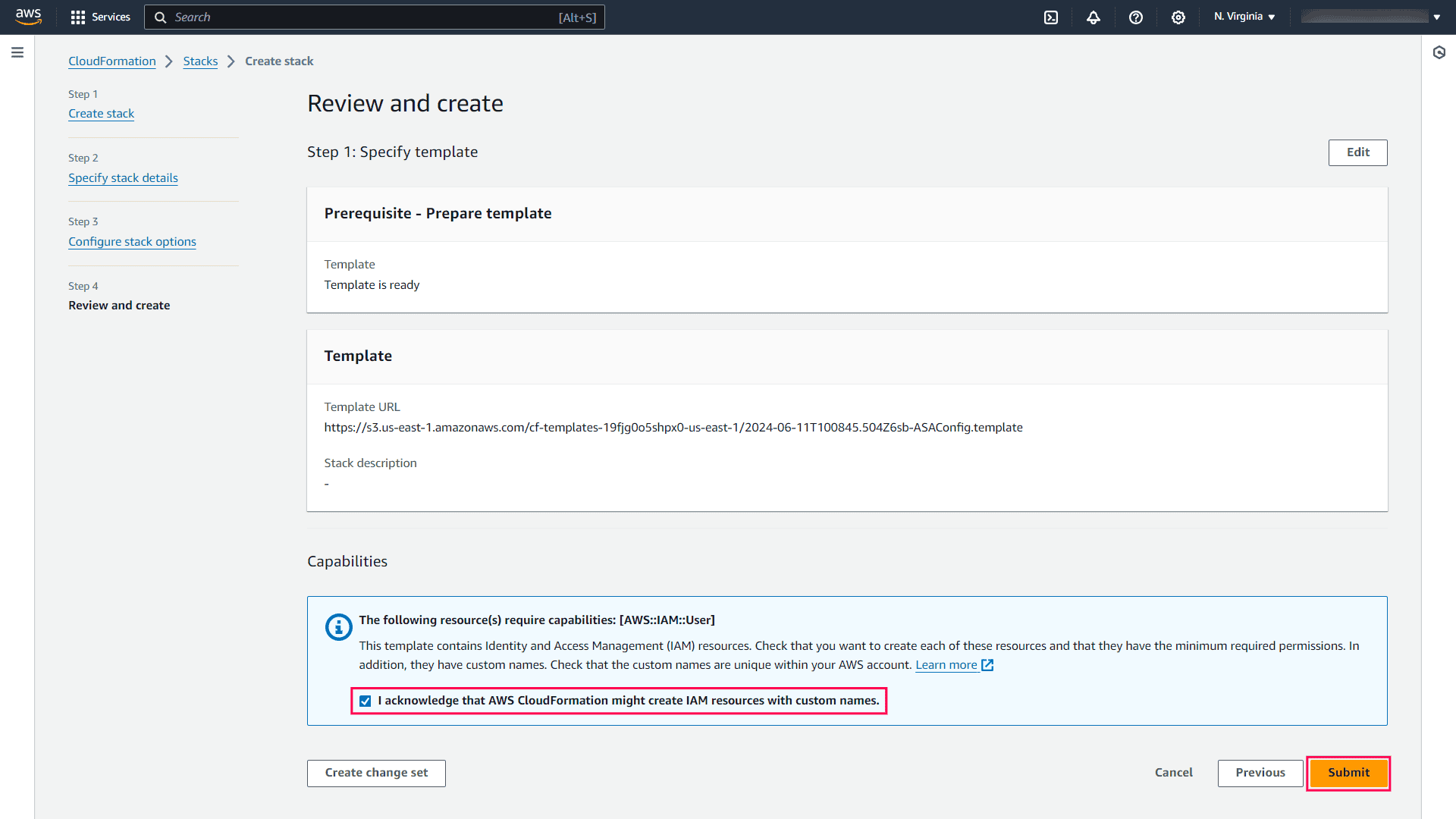

- [レビュー(確認)]画面で設定を確認し、確認チェックボックスにチェックを入れ、[送信]をクリックします。

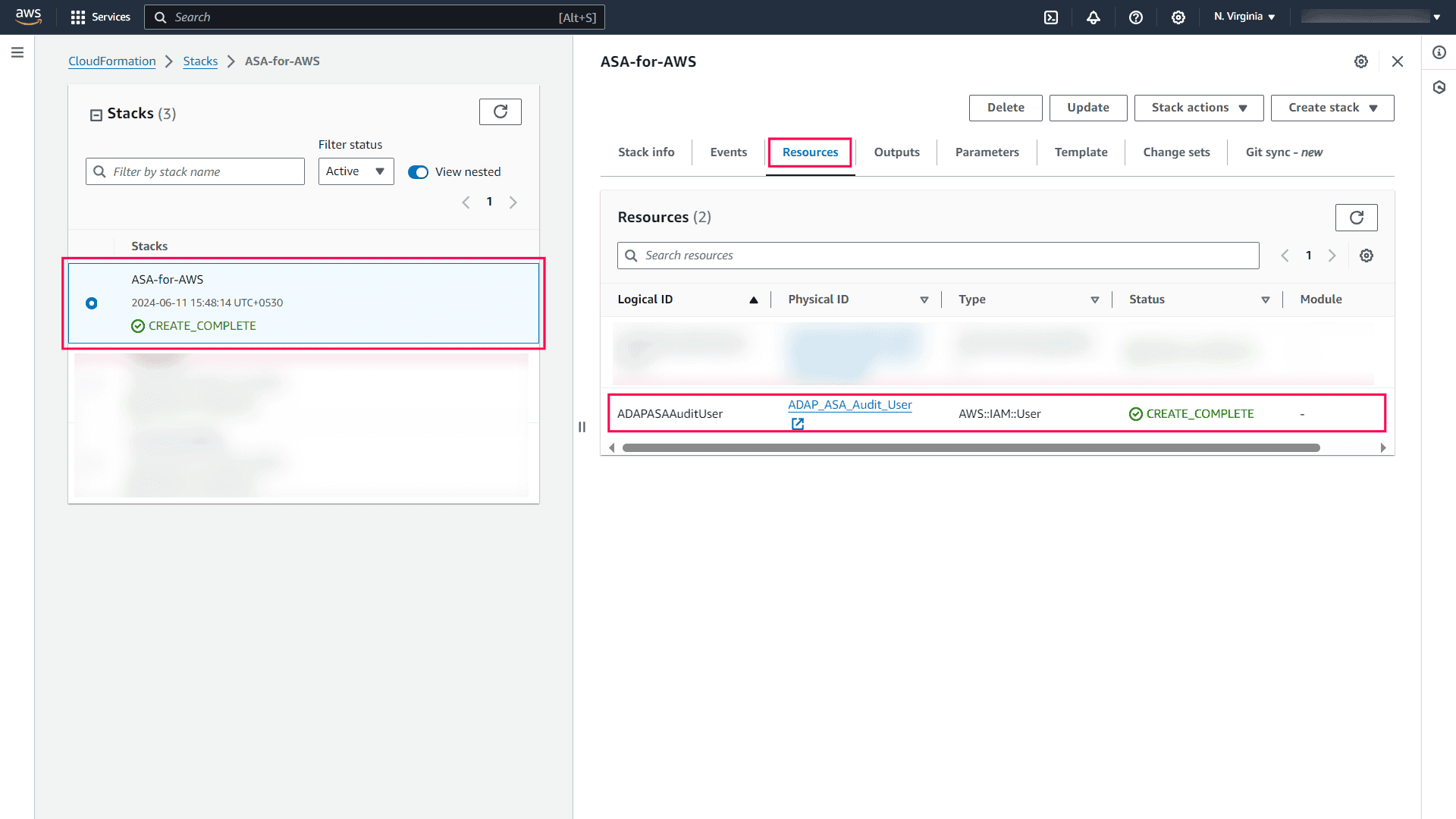

- スタックが作成されたら、[リソース]タブを選択し、作成したユーザーをクリックします。(IAMコンソールにリダイレクトされます。)

- アクセスキーとシークレットアクセスキーを取得する方法に進みます。

AWS IAMコンソールを使用してユーザーを作成し、IAMポリシーをアタッチする方法

この方法では、まずIAMコンソールでポリシーを作成し、次にユーザーを作成してポリシーをアタッチする必要があります。

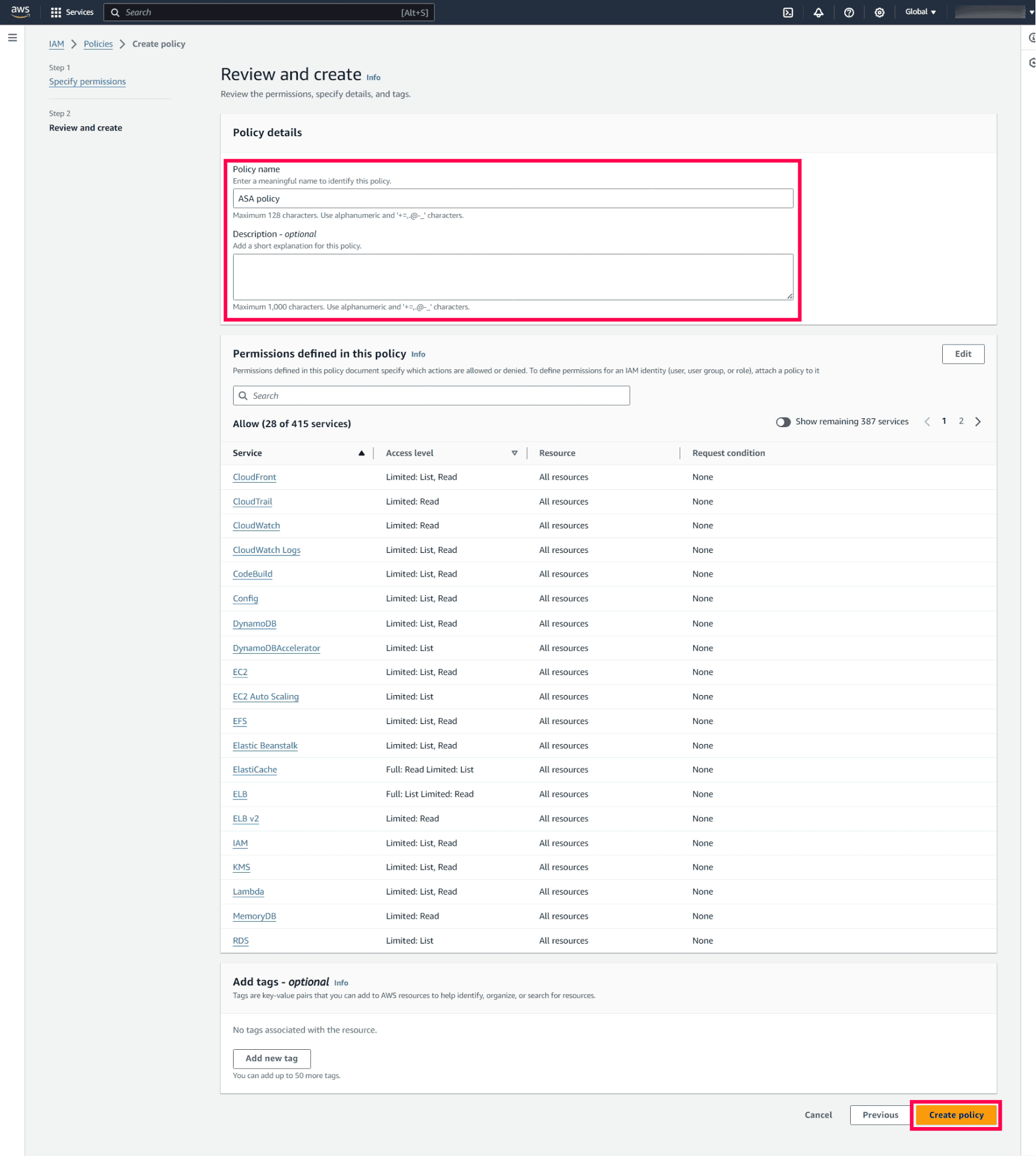

IAMコンソールでポリシーを作成する方法

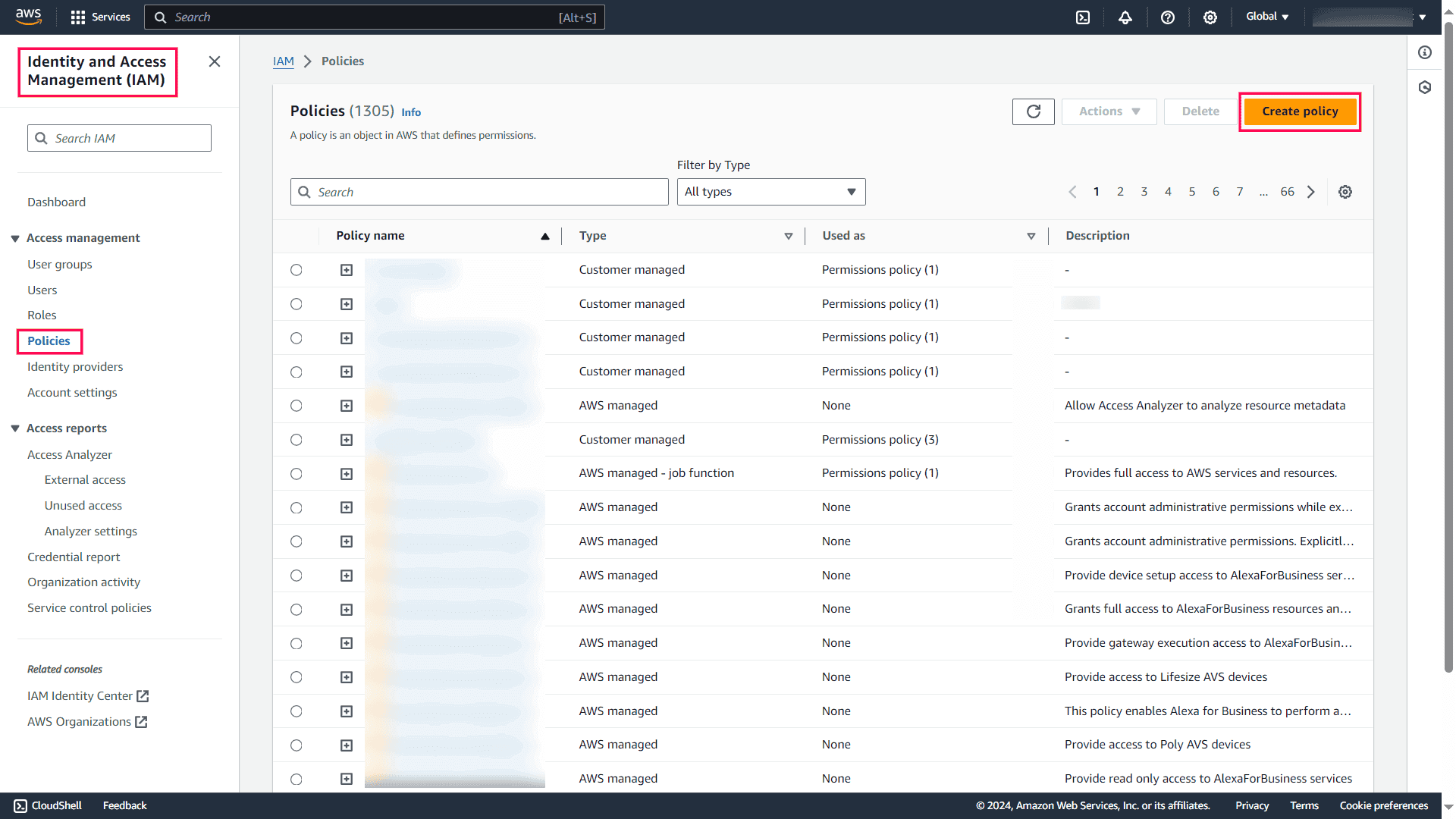

- AWS マネジメントコンソールにサインインし、IAMコンソールに移動します。

- IAMダッシュボードから[ポリシー]を選択し、[ポリシーの作成]をクリックします。

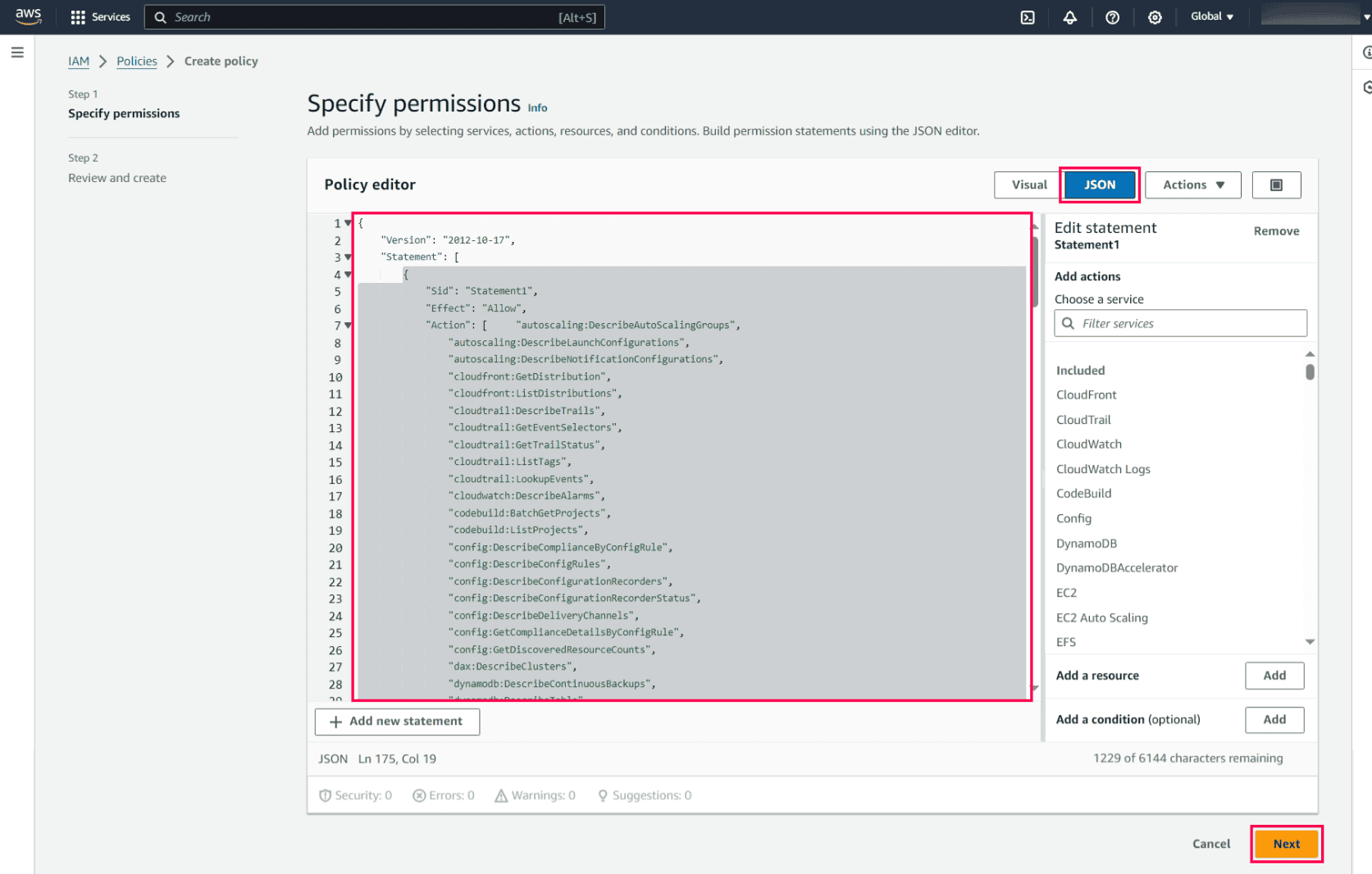

- [ポリシーエディタ]画面で、[JSON]モードを選択し、こちらのファイルから権限ステートメントをコピー&ペーストし、[次へ]をクリックします。

- ポリシーに適切な名前と説明を入力し、サービスに必要な権限を確認して、[ポリシーの作成]をクリックします。

- 完了すると、IAMポリシー画面にリダイレクトされます。

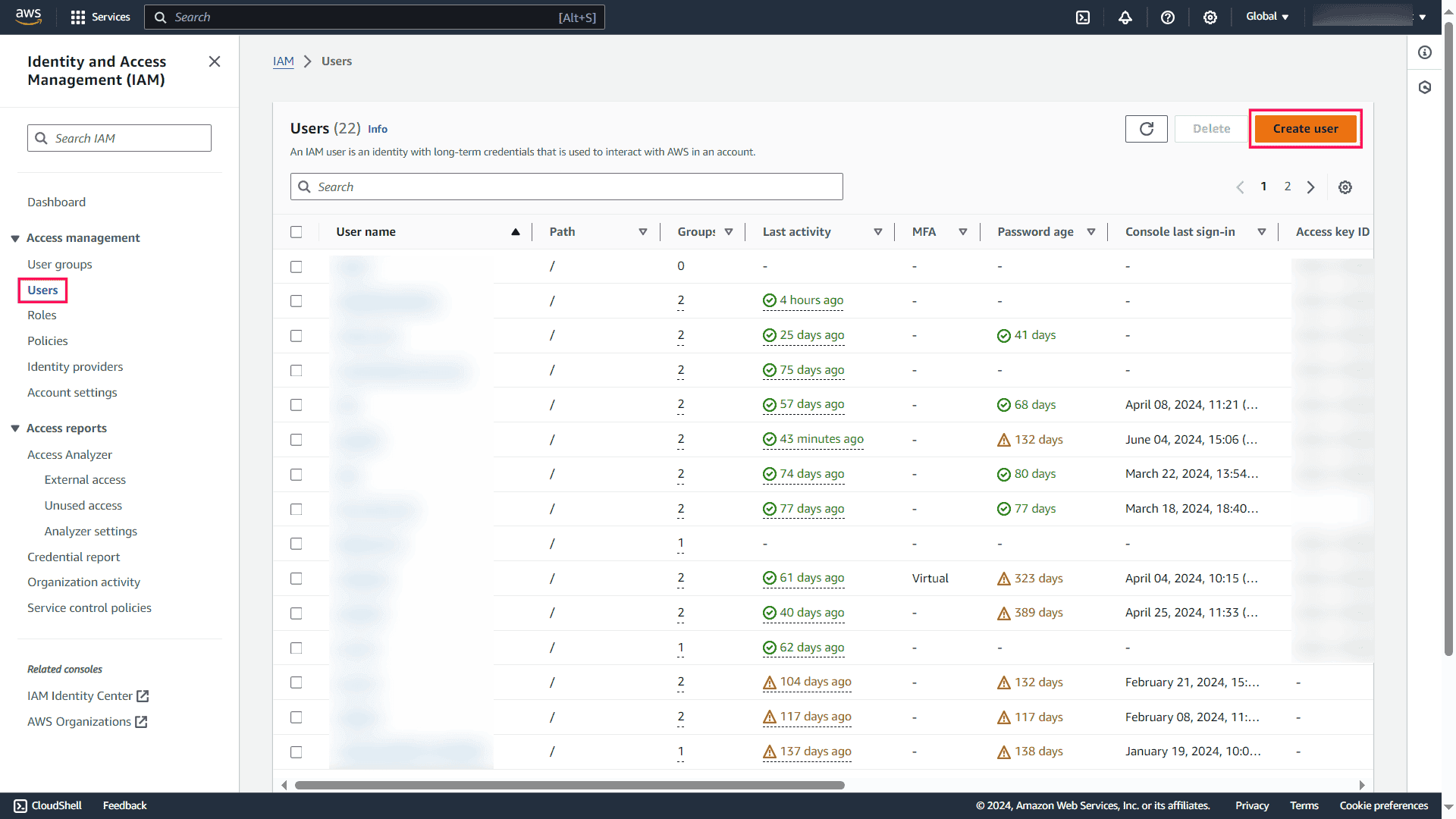

ユーザーを作成してポリシーをアタッチする方法

- IAMダッシュボードから[ユーザー]を選択し、[ユーザーの作成]をクリックします。

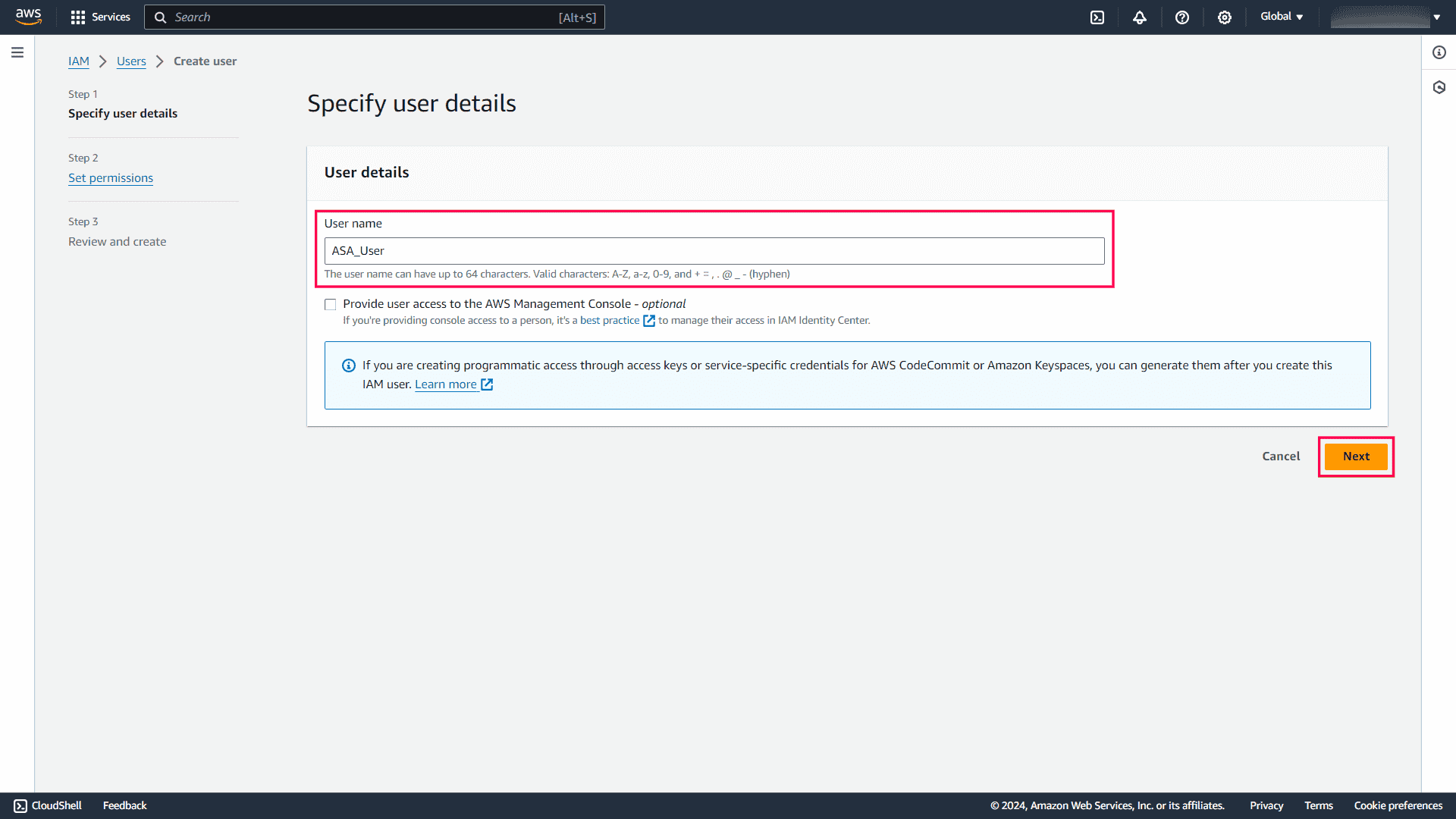

- 新しいユーザーに適切なユーザー名を入力し、[次へ]をクリックします。

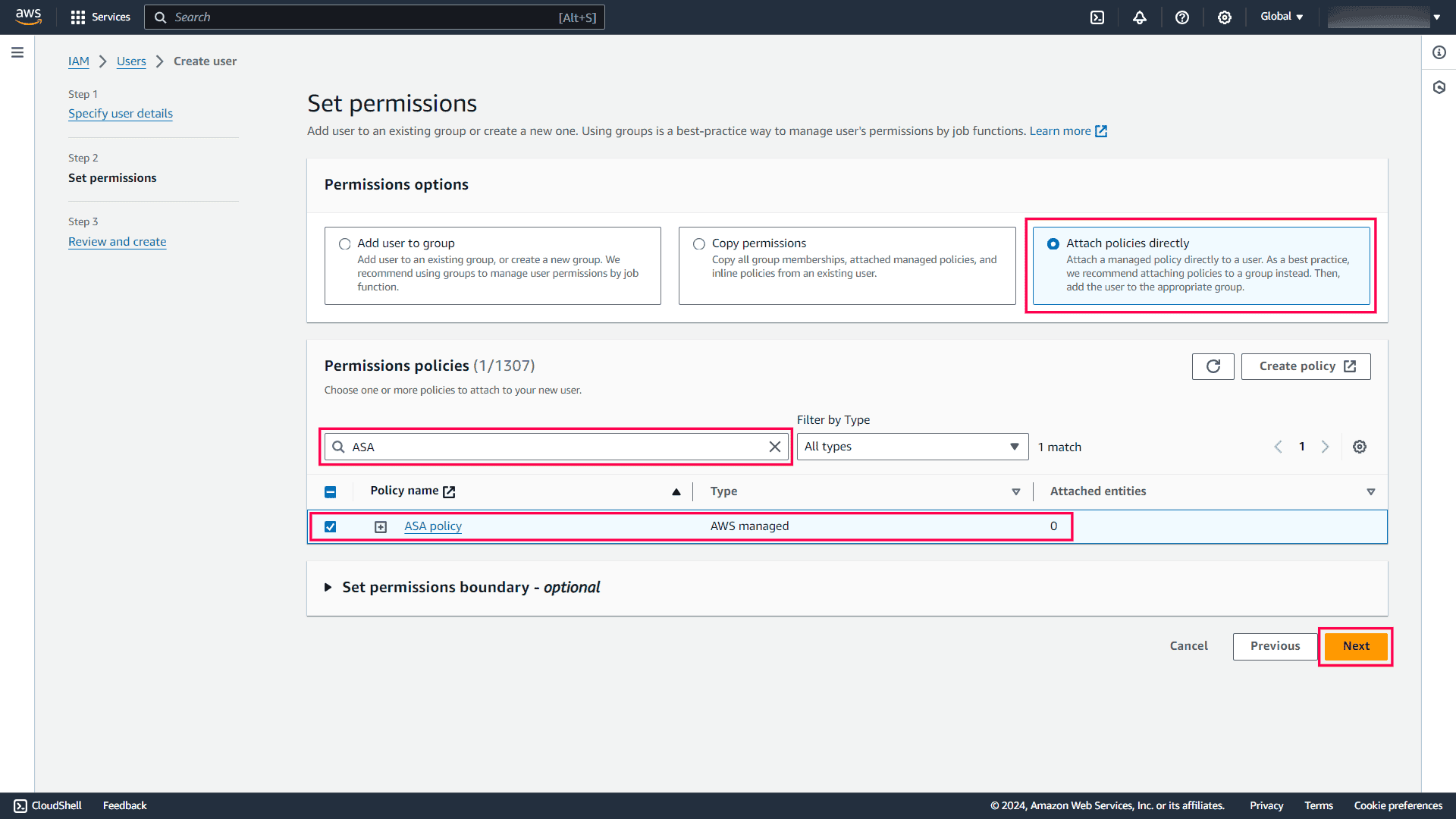

- [許可を設定]画面で、[ポリシーを直接アタッチする]を選択します。

- 作成したポリシーを参照して選択し、[次へ]をクリックします。

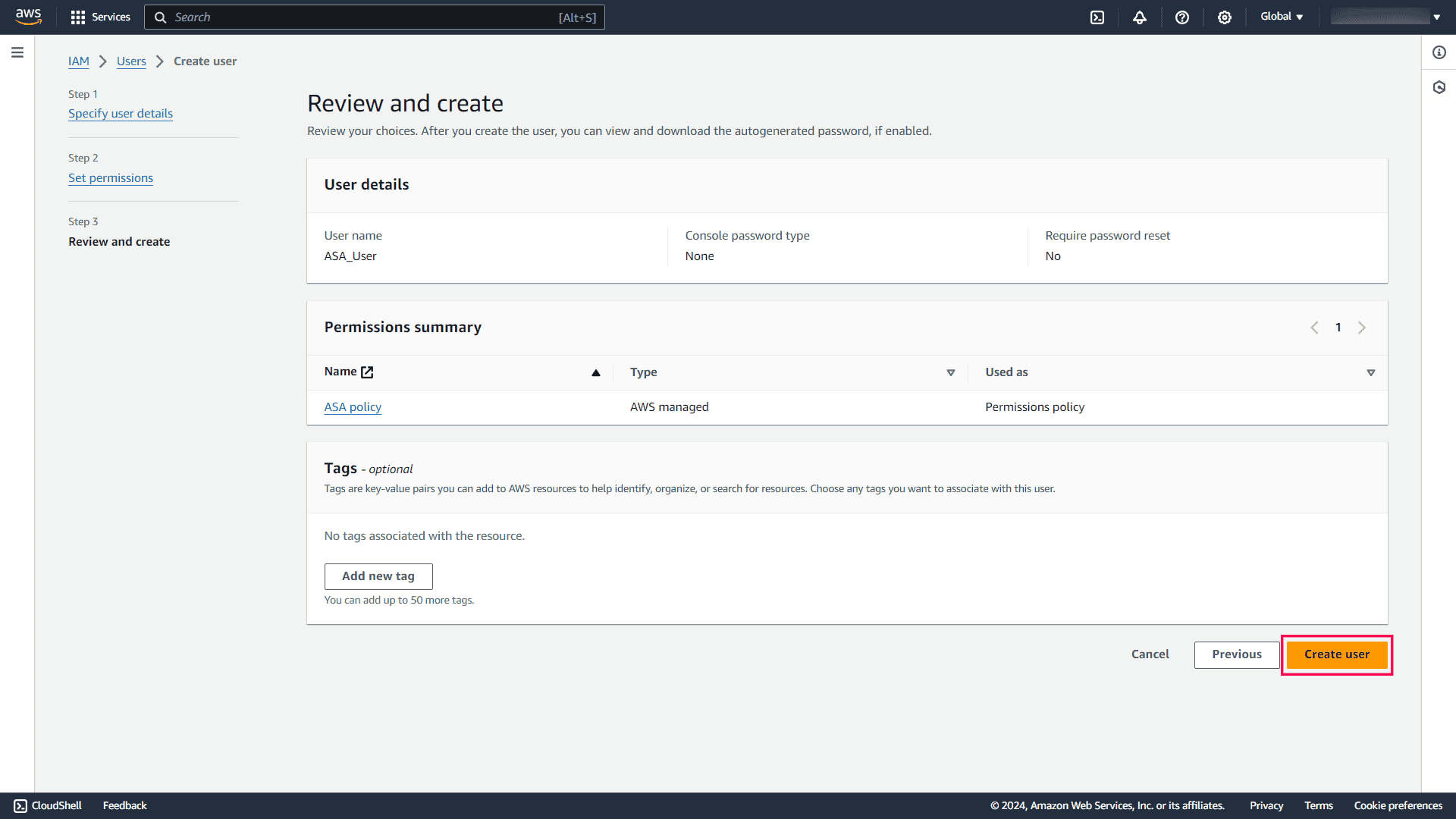

- 選択内容を確認し、[ユーザーの作成]をクリックします。

アクセスキーとシークレットアクセスキーを取得する方法

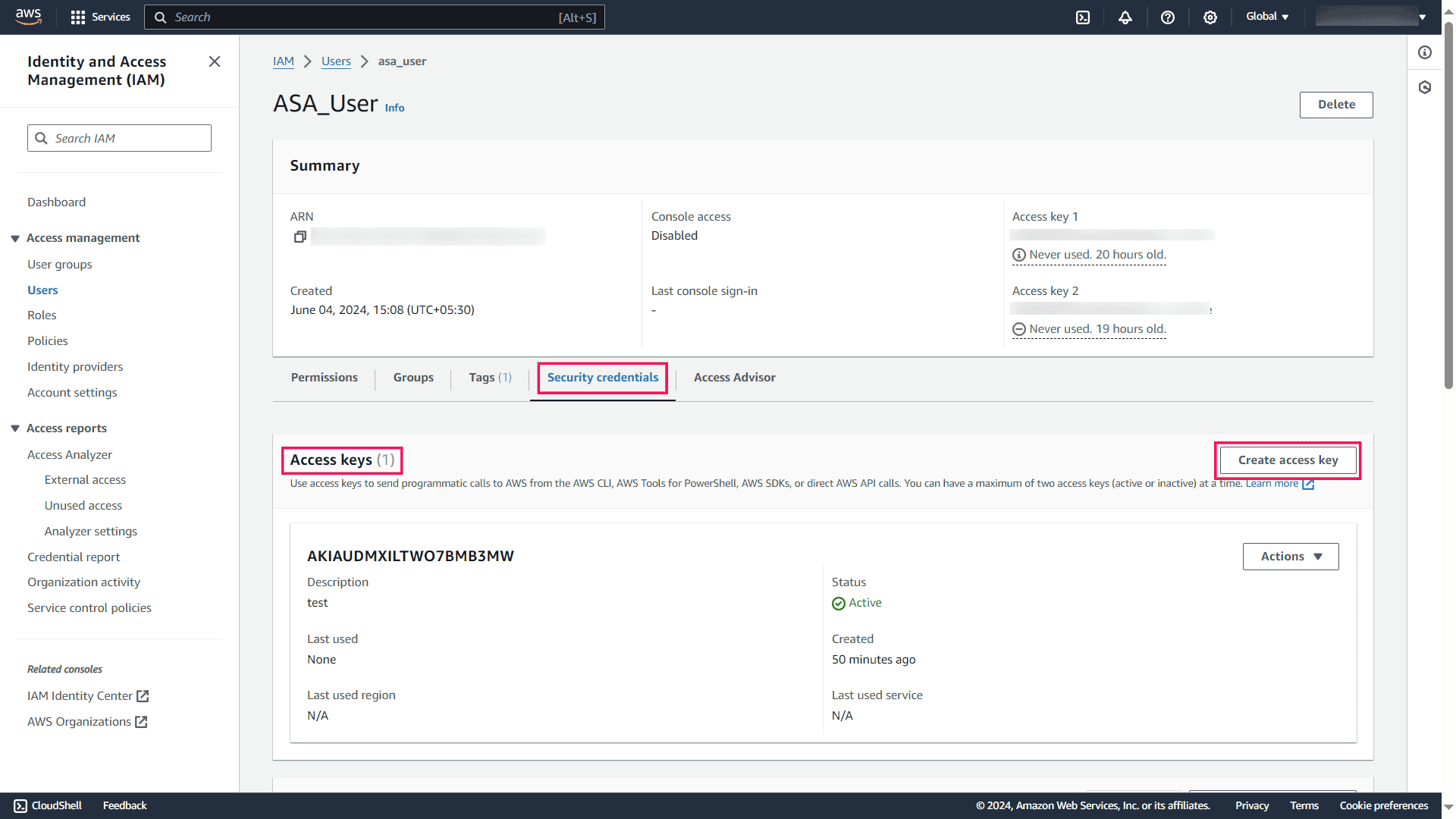

- IAMコンソールで、ナビゲーションメニューから[ユーザー]をクリックし、作成したユーザーを選択します。

- [セキュリティ認証情報]タブをクリックし、[アクセスキー]パネルで[アクセスキーを作成]をクリックします。

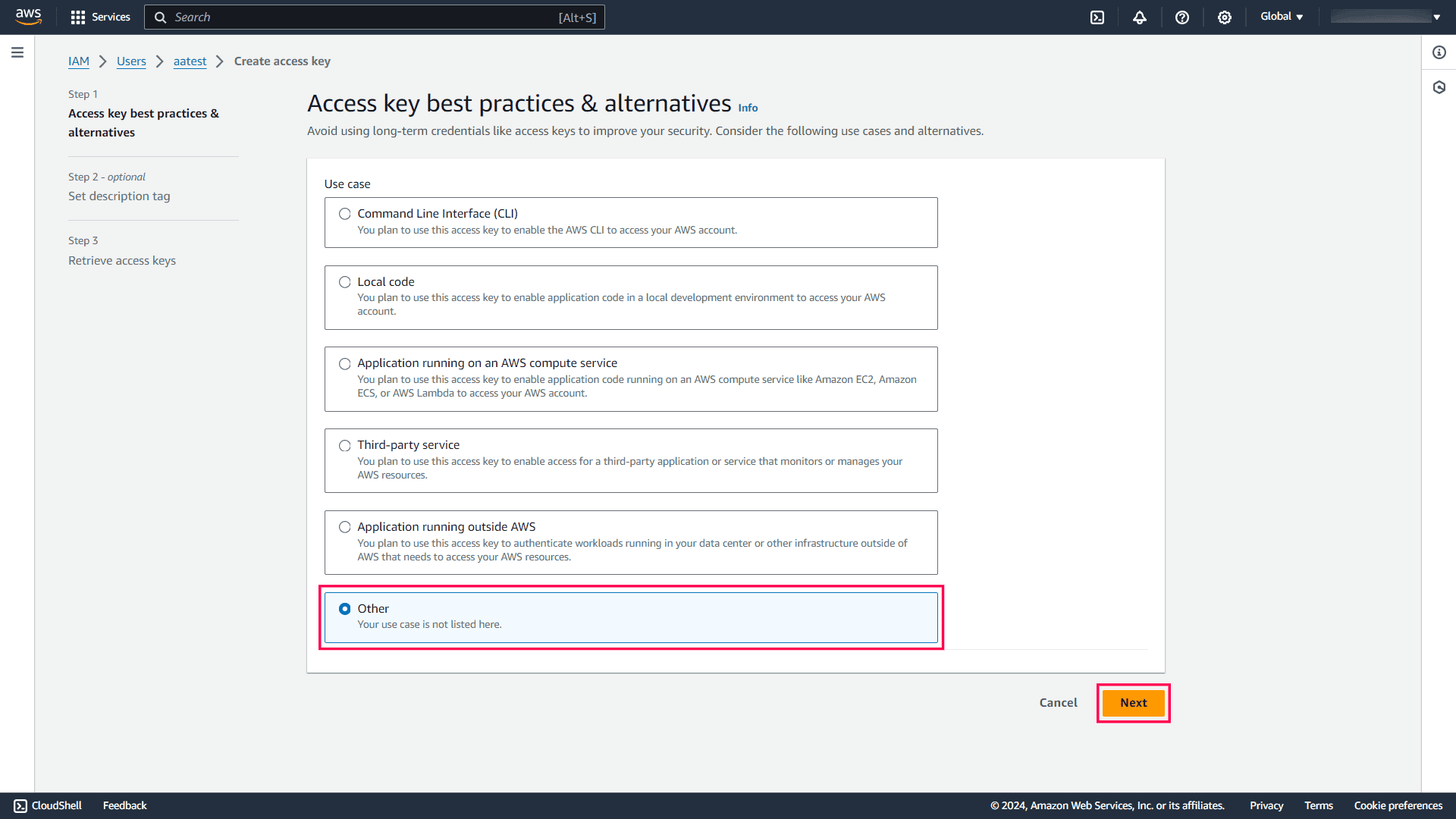

- ユースケースとして[その他]を選択し、[次へ]をクリックします。

- 必要に応じて適切な説明タグ値を設定し、[アクセスキーを作成]をクリックします。

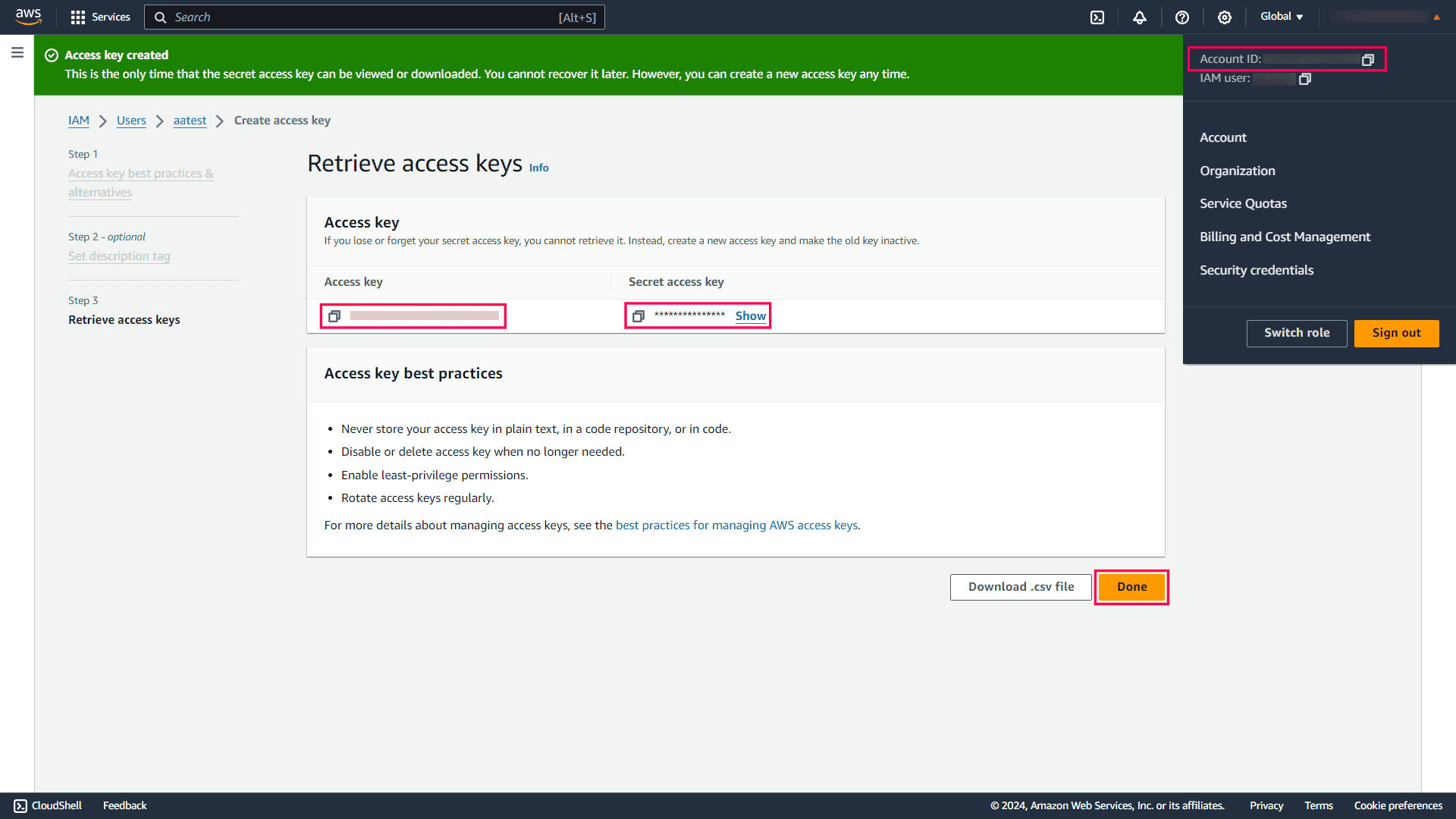

- キーが作成されると、ユーザーの[アクセスキー]と[シークレットアクセスキー]を表示できます。ADAudit PlusでAWSクラウドディレクトリを構成する際に必要になるため、アクセスキーとシークレットアクセスキーをクリップボードにコピーします。

- 上部のナビゲーションバーで、アカウント情報の横にあるドロップダウンをクリックし、[アカウント ID]をコピーして、[完了]をクリックします。

ADAudit PlusでAWSクラウドディレクトリを構成する方法

- ADAudit Plusへログインします。

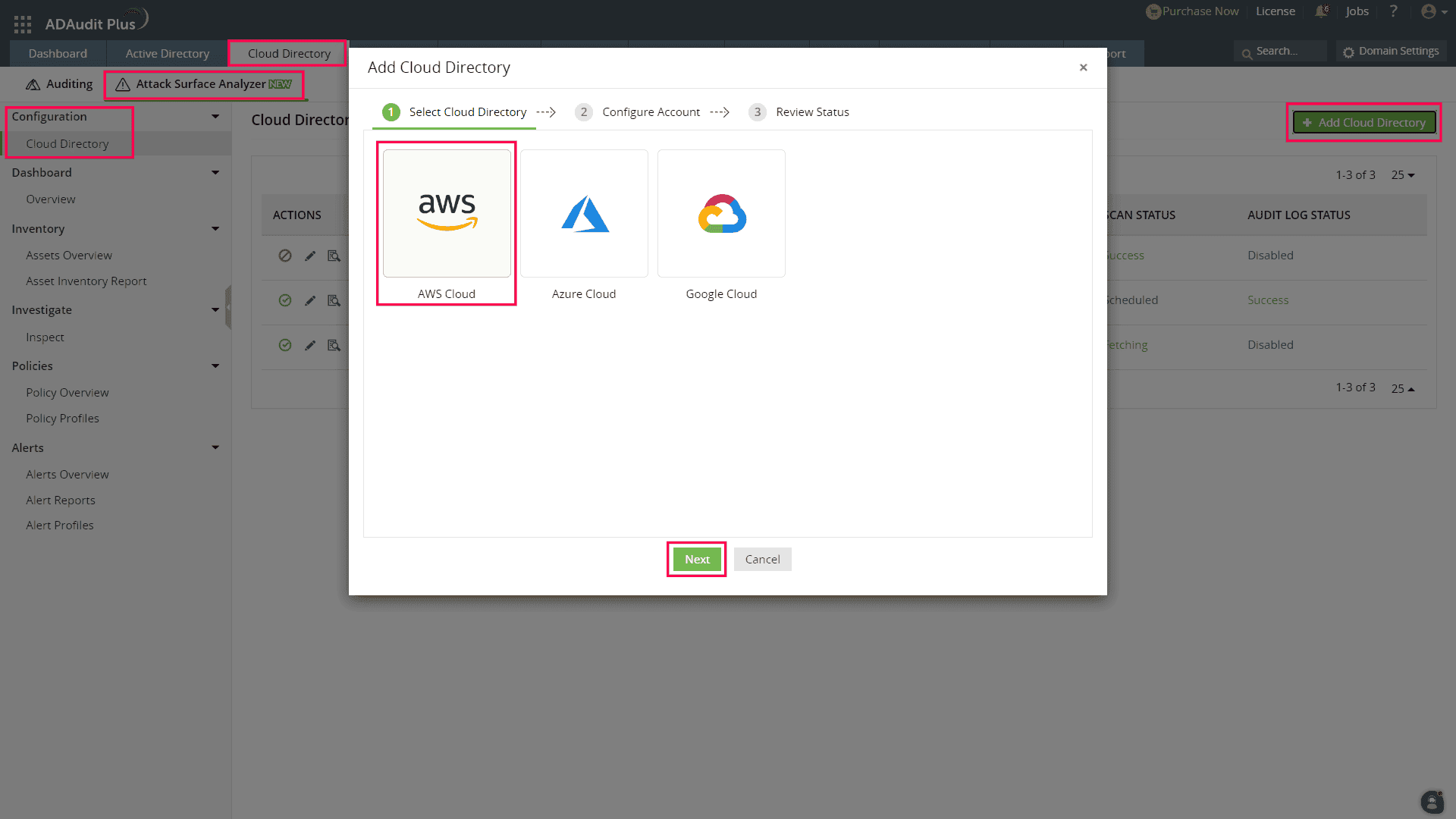

- [クラウドディレクトリ]タブ → [攻撃対象領域アナライザー] → [構成] → [クラウドディレクトリ]へ移動します。

- 画面右上の[+クラウドディレクトリを追加する]をクリックします。

- ポップアップ画面から、[AWS Cloud]を選択します。

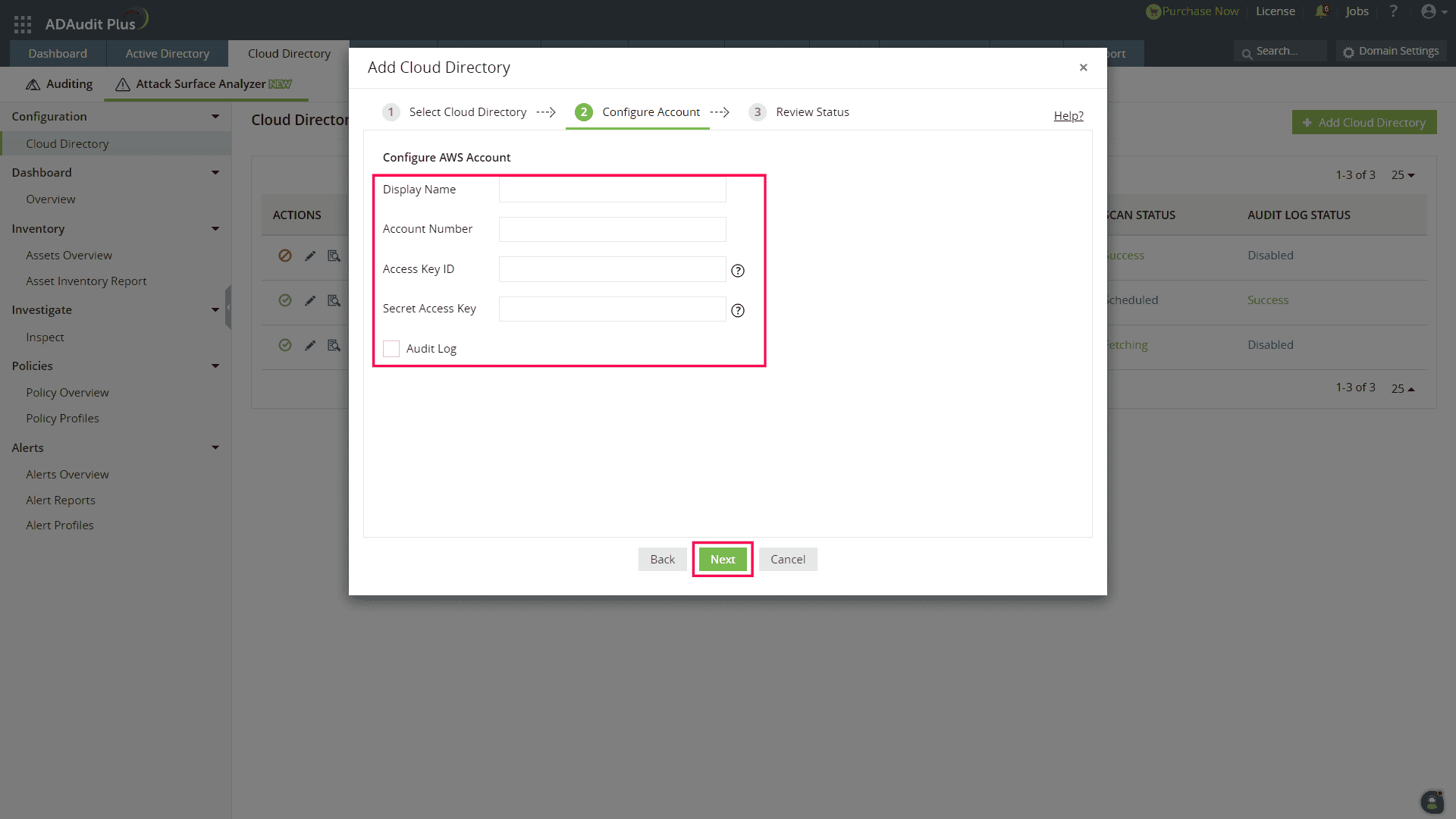

- 適切な[表示名]を入力し、先ほどコピーしたアカウント ID、アクセスキー、シークレットアクセスキーを[アカウント番号]、[アクセスキーID]、[シークレットアクセスキー]に入力します。

- AWSクラウドディレクトリで実行されたすべての操作を取得して監視する場合は、[監査ログ]のチェックボックスを選択して、[次へ]をクリックします。

- 設定を確認して、[完了]をクリックします。