Azureクラウドの攻撃対象領域アナライザー

攻撃対象領域アナライザーでは、Azureクラウド内の脅威を特定し、クラウドセキュリティを強化できます。

攻撃対象領域アナライザーによって追跡されるAzureのサービスは以下のとおりです。

|

|

前提条件

攻撃対象領域アナライザーがシームレスに機能するには、ADAudit Plusサーバーがインターネットに接続している必要があります。また、Azureプラットフォームと通信するために、ADAudit PlusサーバーでHTTPS ポート 443(outbound)を開く必要があります。

Azureクラウドを攻撃対象領域アナライザー用に構成する場合、次の2つのシナリオがあります。

既存のEntra ID(旧 Azure AD)テナントを同期する方法

攻撃対象領域分析のためにADAudit Plusで監査用に既に構成されているEntra IDテナントを追加する場合は、登録されたアプリケーションに追加で権限を割り当てる必要があります。

ADAudit Plusから登録されたアプリケーションの名前とクライアントIDを取得する方法

- ADAudit Plusへログインします。

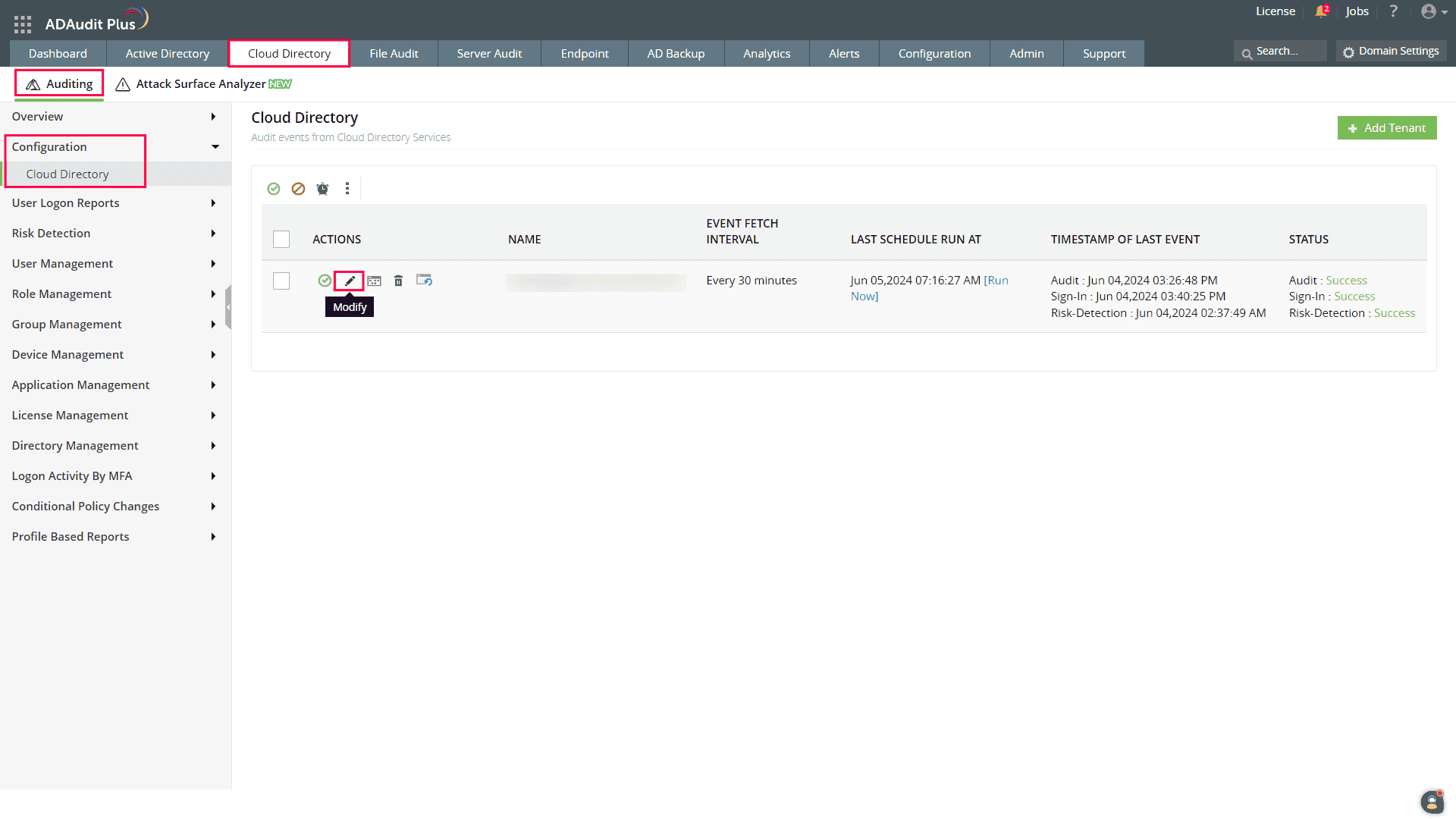

- [クラウドディレクトリ]タブ → [監査] → [設定] → [クラウド ディレクトリー]へ移動します。

- 攻撃対象領域アナライザー用に構成するクラウドディレクトリの[修正]アイコンをクリックします。

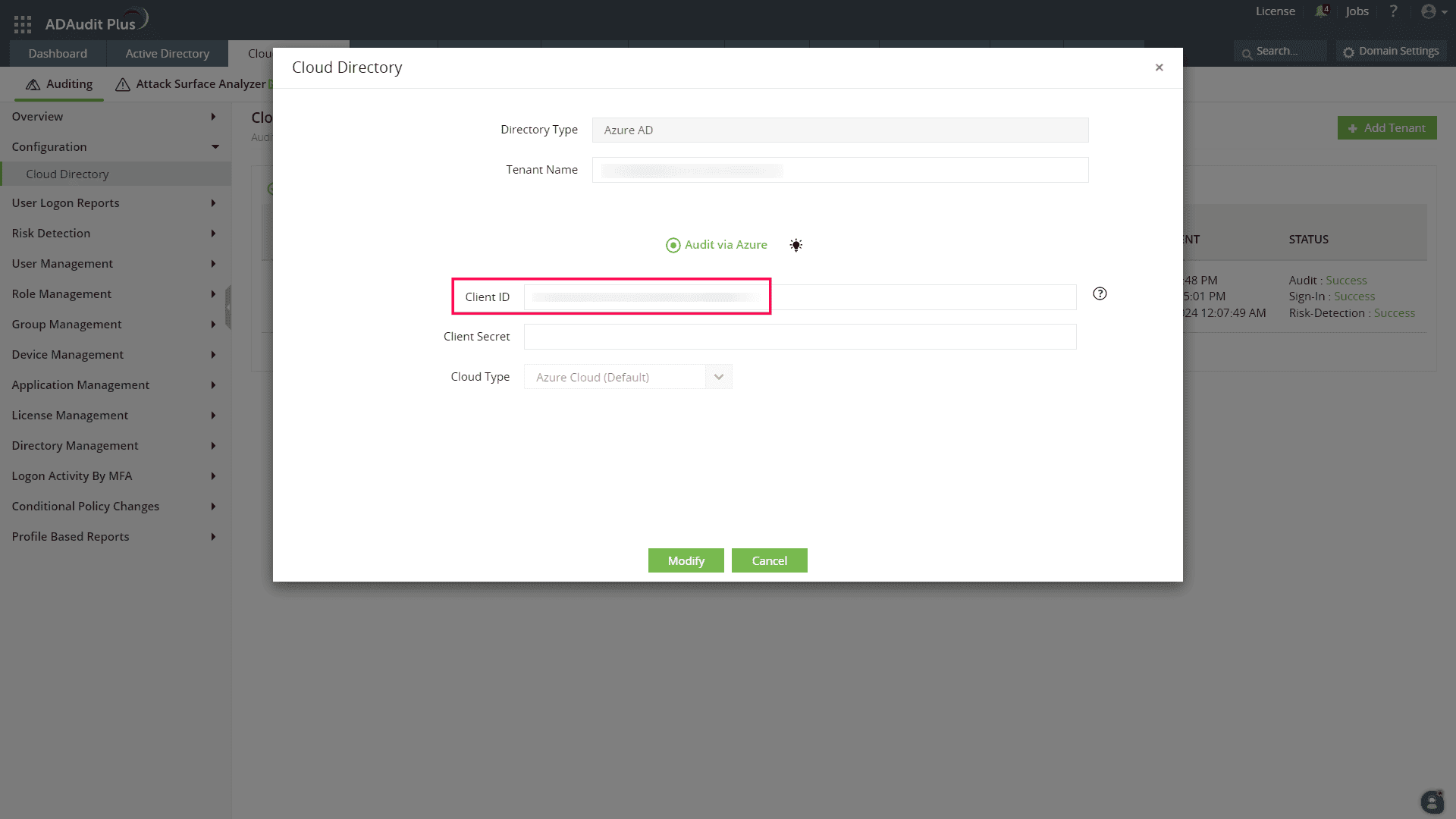

- ポップアップ画面から、[クライアントID]をコピーします。

AzureポータルからクライアントシークレットとサブスクリプションIDを取得する方法

- Azure portalへログインします。

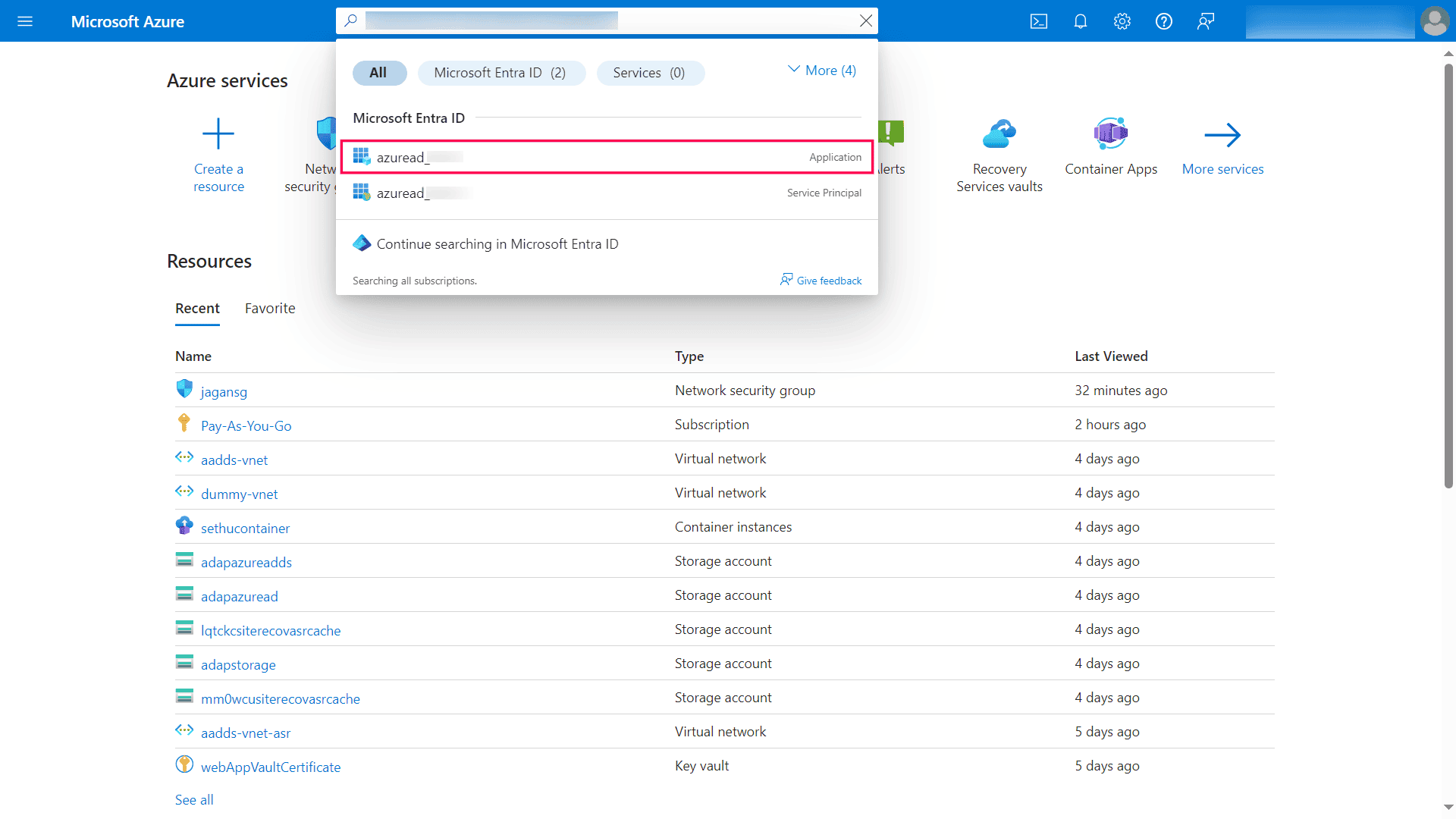

- 検索ボックスにクライアントIDを貼り付けて、クライアントIDに関連付けられている登録済みアプリケーションを見つけ、アプリケーションの名前を書き留めます。

- アプリケーションを選択し、[管理] → [証明書とシークレット]へ移動します。

- [+新しいクライアント シークレット]をクリック後、適切な[説明]を入力し、[有効期限]ドロップダウンから [730 日 (24 か月)]を選択して、[追加]をクリックします。

- [値]をコピーします。ADAudit PlusでAzureクラウドを構成する際に必要になります。

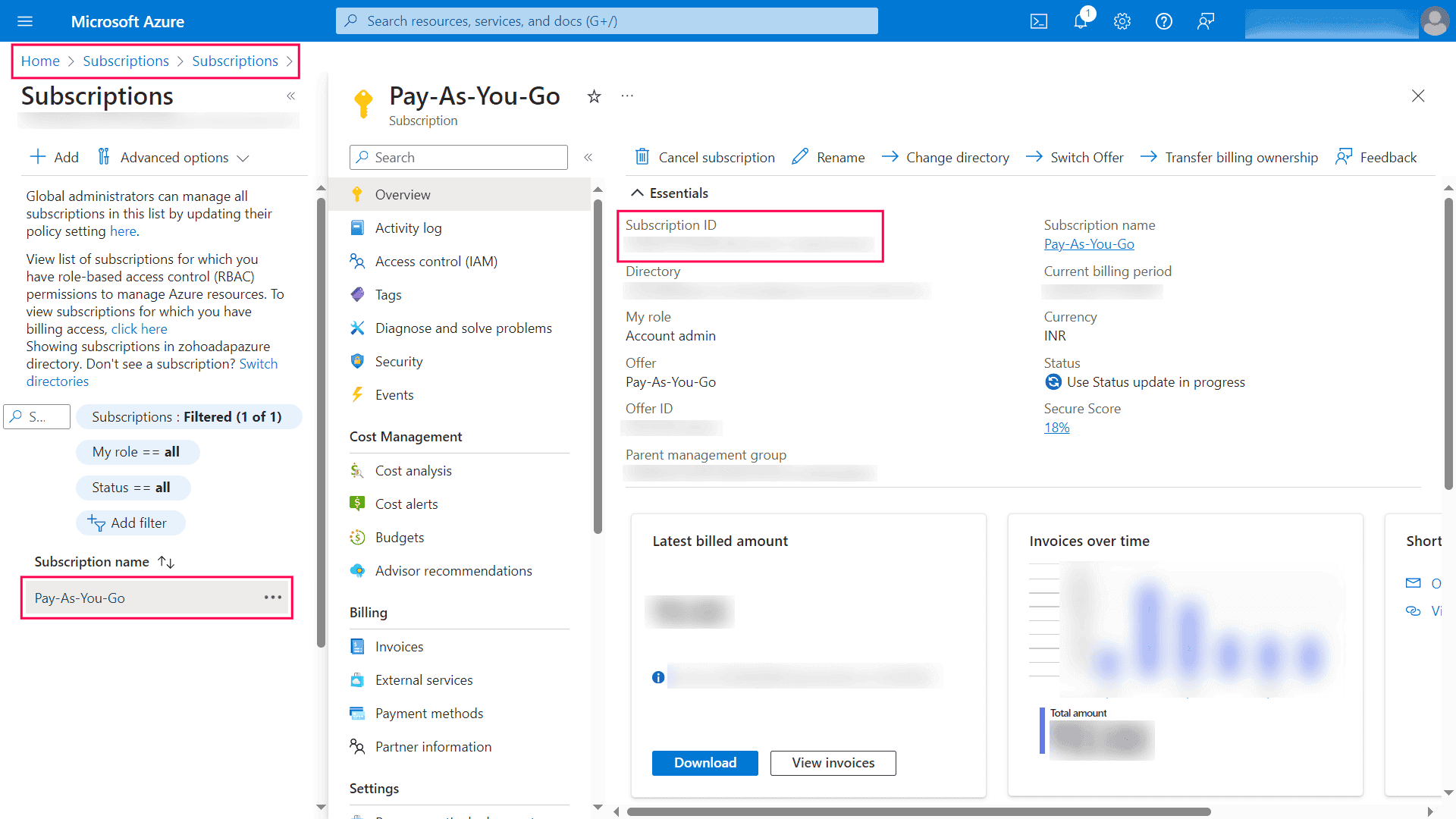

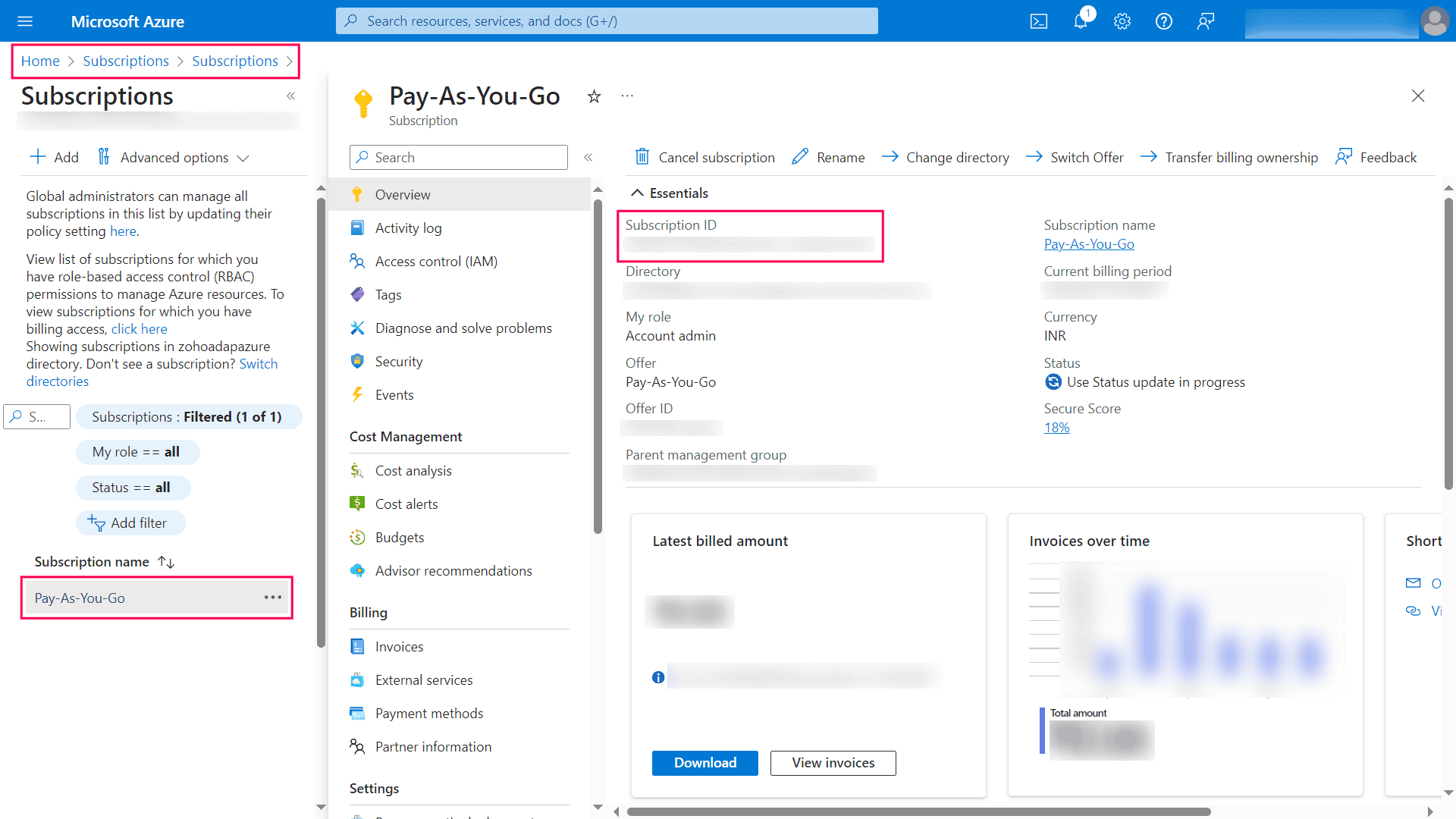

- Azure ポータルで[サブスクリプション]へ移動し、ADAudit Plusで構成するサブスクリプションを選択して、[サブスクリプション ID]をコピーします。攻撃対象領域アナライザーでAzureクラウドを構成する際に必要になります。

必要な権限を割り当てる方法

- Azure portalへログインします。

- [サブスクリプション]へ移動し、ADAudit Plusで構成するサブスクリプションを選択します。

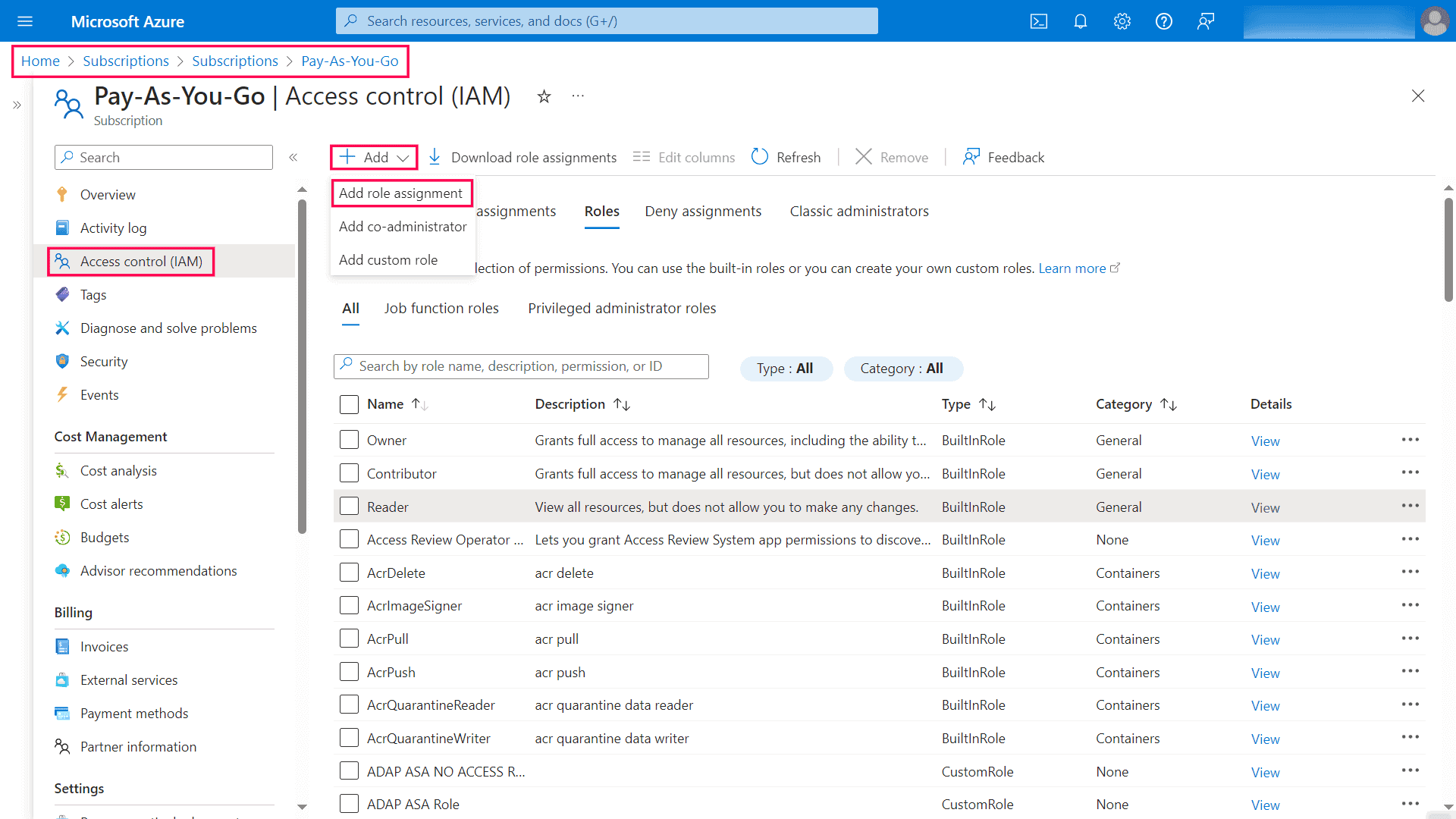

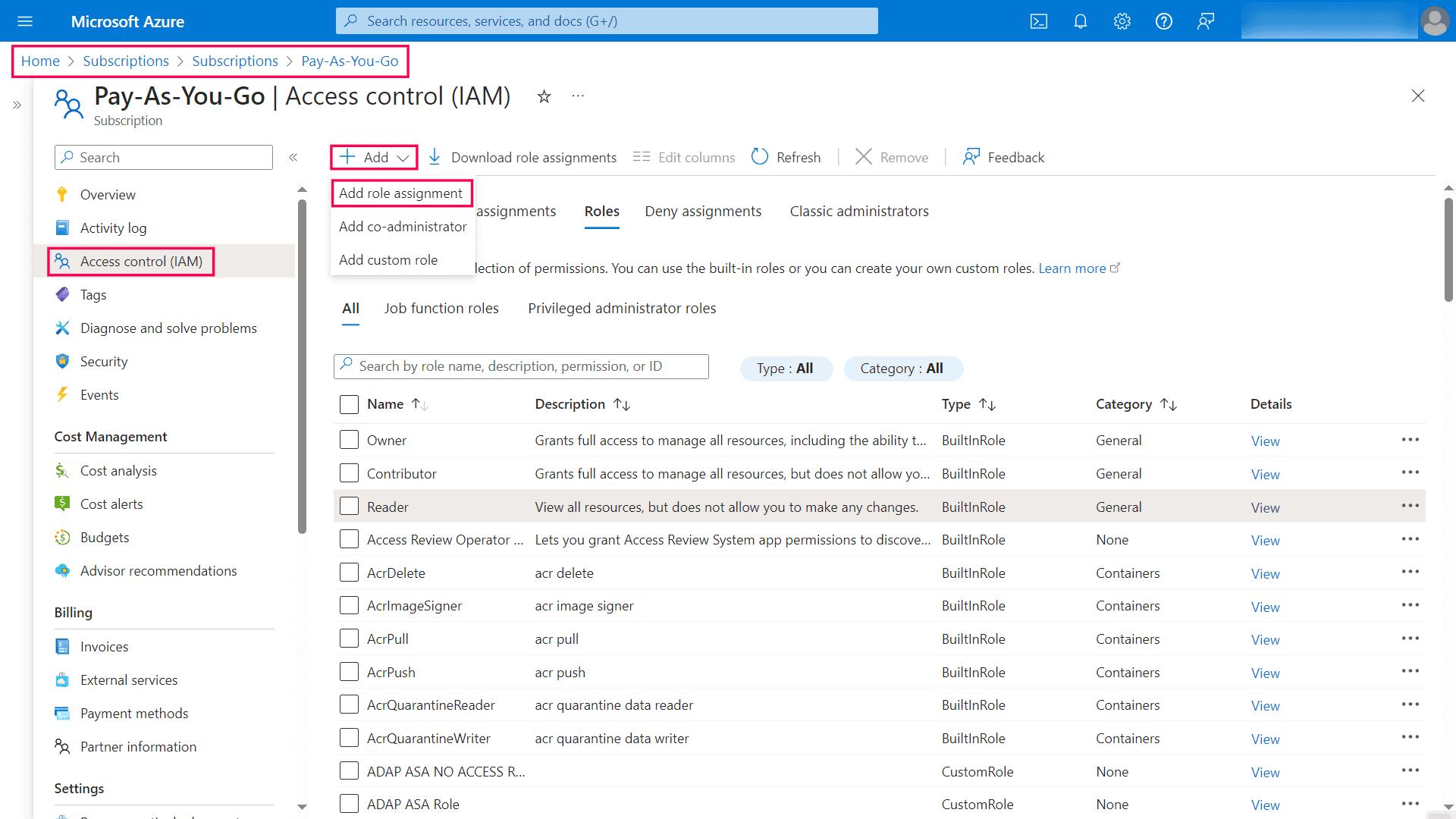

- 左側のメニューから、[アクセス制御 (IAM)] → [+追加] → [ロールの割り当ての追加]に移動します。

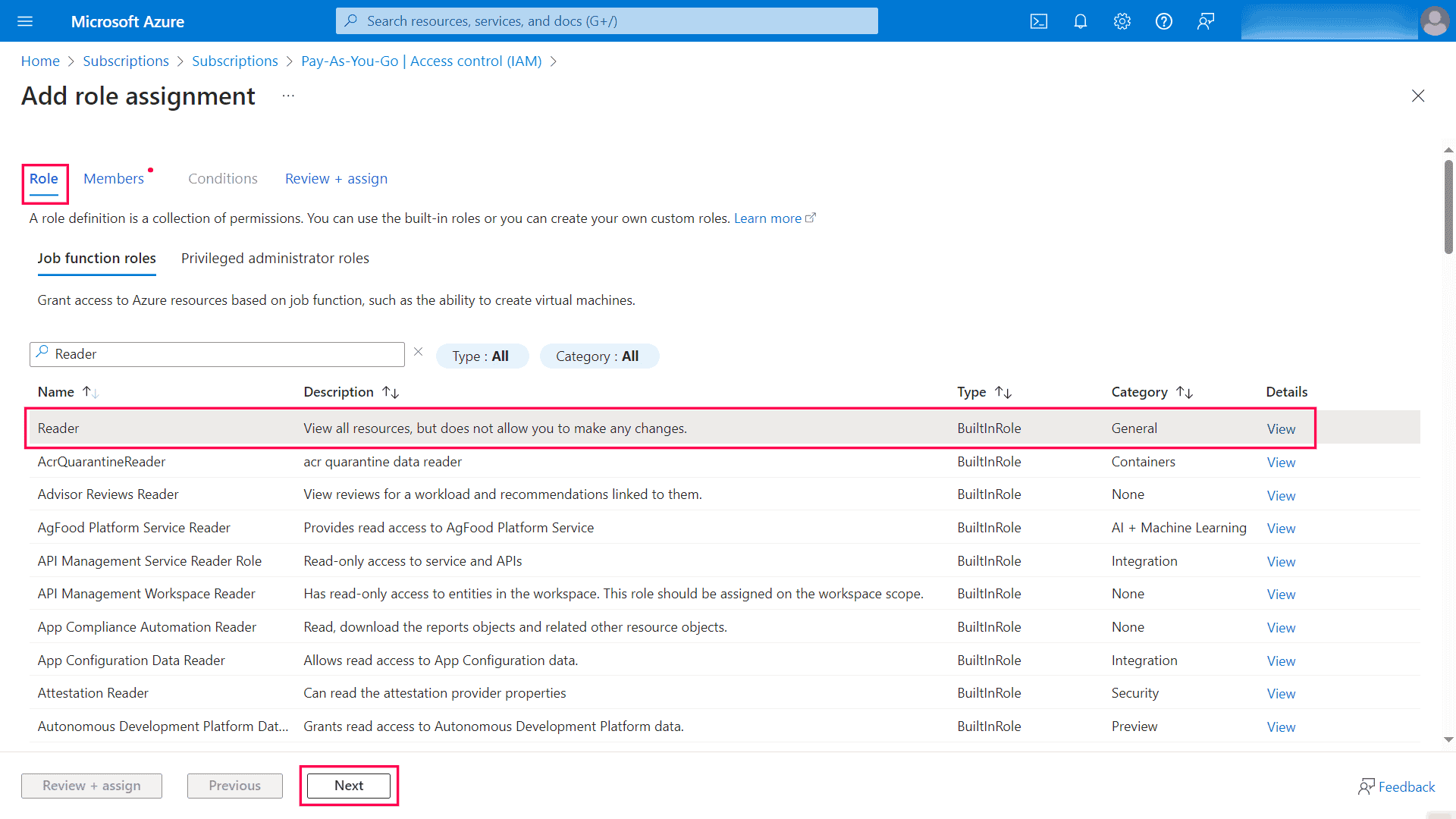

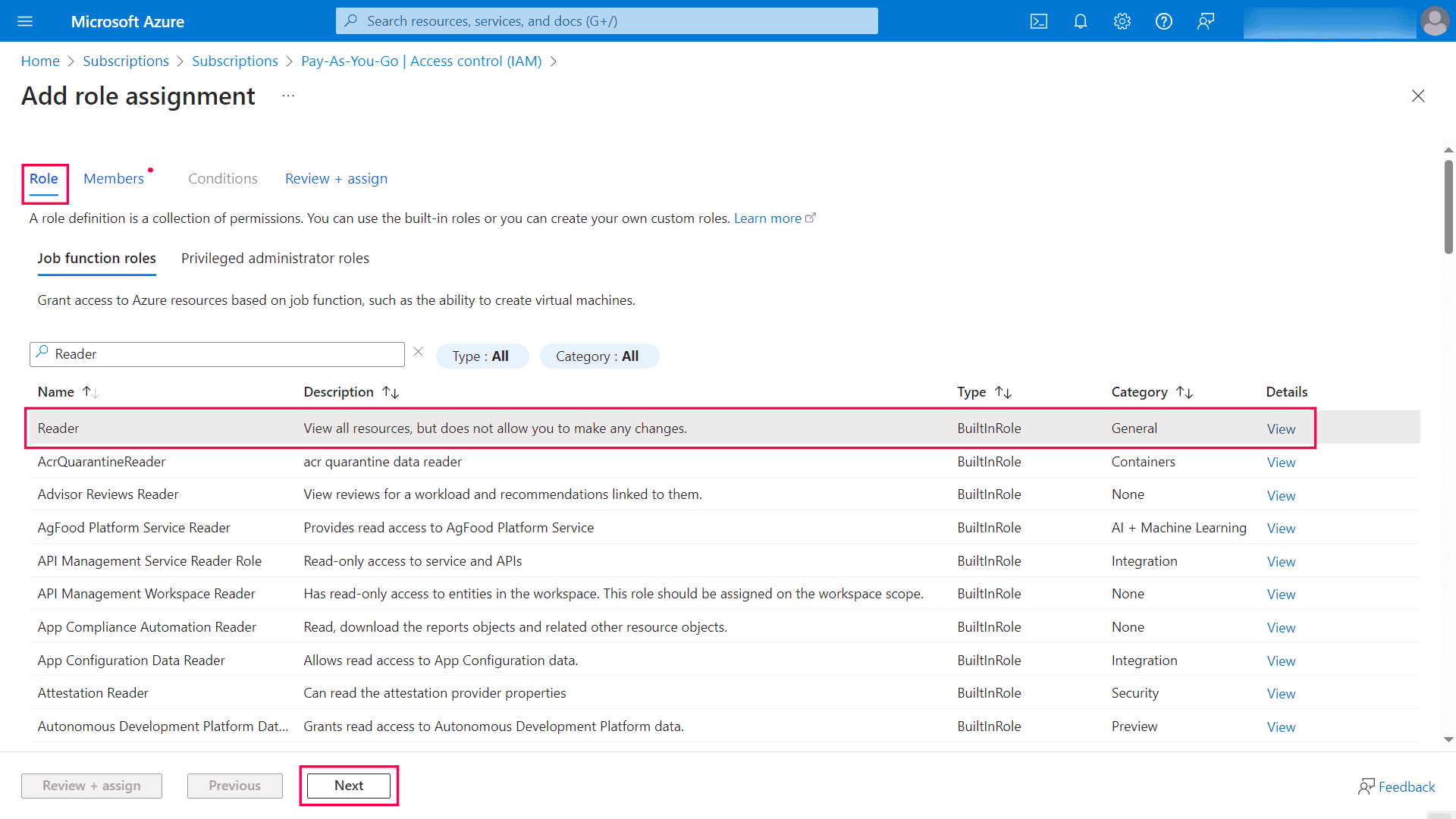

- [ロール]タブで、[Reader(閲覧者)]ロールを検索して選択し、[次へ]をクリックします。

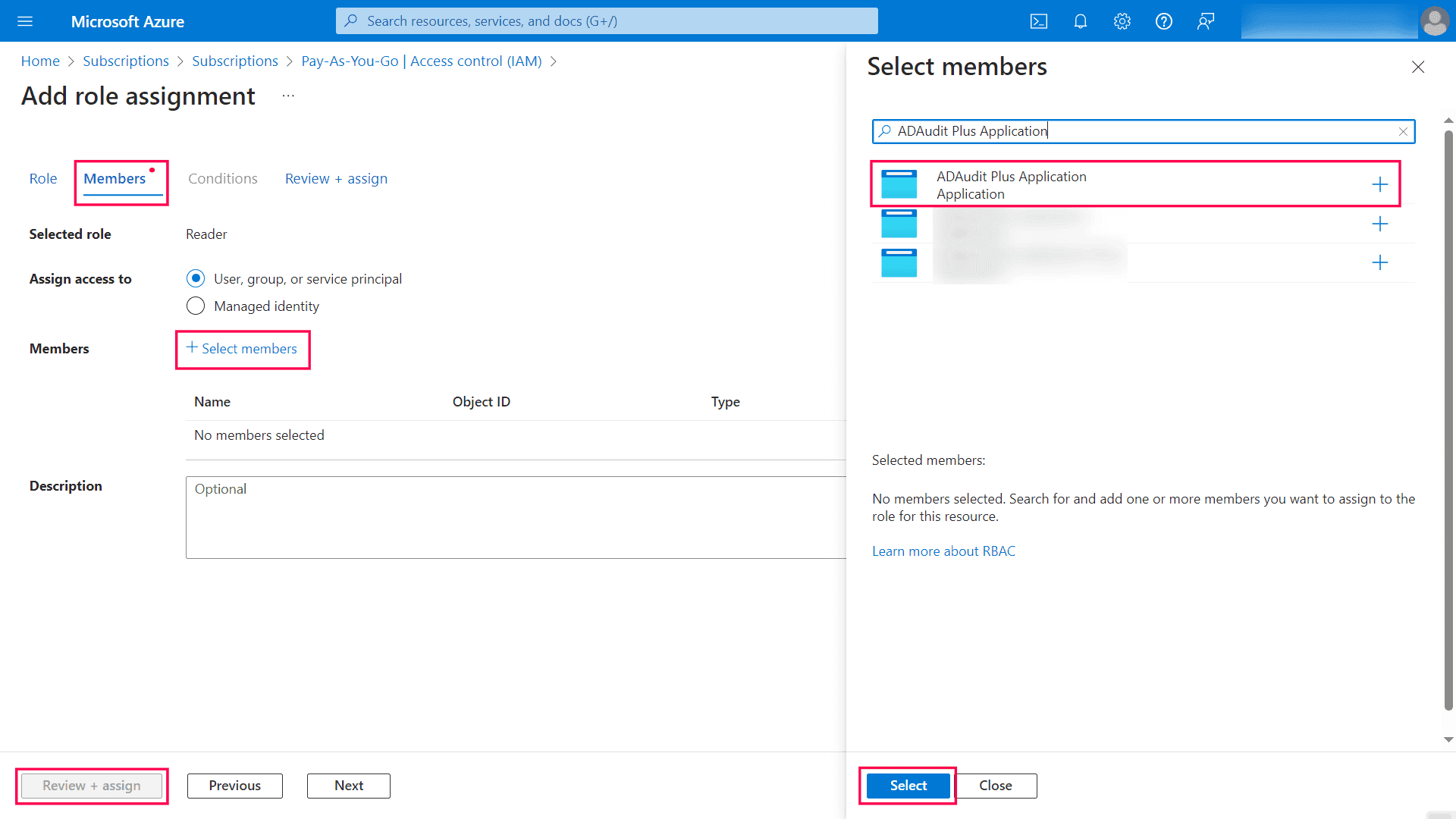

- [メンバー]タブで、[+メンバーを選択する]をクリックし、前のセクションの手順2で書き留めたアプリケーションの名前を検索して、[選択]をクリックし、[確認と割り当て]をクリックします。

- [Storage Account Contributor]ロールに対して手順3~5を繰り返します。

- ADAudit PlusでAzure Key Vault内のキー、シークレット、証明書に対するポリシーを検証する場合は、監視するKey Vaultリソースに移動し、左側のメニューから[アクセス構成]をクリックし、選択したアクセス許可モデルに基づいて、次の手順を実施します。

- Azure ロールベースのアクセス制御(推奨)を選択した場合は、[アクセス制御 (IAM)]をクリックし、手順3~5を実施して、アプリケーションに[Key Vault Contributor]ロールを追加します。

- コンテナーのアクセス ポリシーを選択した場合は、[アクセス ポリシーに移動]をクリックし、[作成]をクリックします。[キーのアクセス許可]、[シークレットのアクセス許可]、および[証明書のアクセス許可] で、[List(一覧)]の横にあるチェックボックスを選択して、[次へ]をクリックします。[プリンシパル]タブで、作成したアプリケーションの名前を検索して選択し、[次へ]をクリックします。設定を確認し、[確認と作成]をクリックします。

注記:複数のサブスクリプションがある場合は、各サブスクリプションに対して手順を繰り返します。

既存のEntra ID(旧 Azure AD)テナントを攻撃対象領域アナライザーに追加する方法

Entra IDテナントは自動または手動で追加できます。

自動追加

必要な権限が割り当てられると、毎日午前12時に定期的に実行される同期プロセスを通じて、Entra IDテナントの攻撃対象領域分析が自動的に有効になります。

手動追加

攻撃対象領域分析のためにEntra IDテナントを手動で構成する場合は、既存のEntra IDテナントまたは新しいAzureクラウドを攻撃対象領域アナライザーに追加に進みます。

ADAudit Plusで新しいAzureクラウドを構成する方法

攻撃対象領域分析用にAzureクラウドを構成する前に、Azureポータルでアプリケーションを作成し、適切なロールを割り当てる必要があります。

Azureポータルでアプリケーションを作成する方法

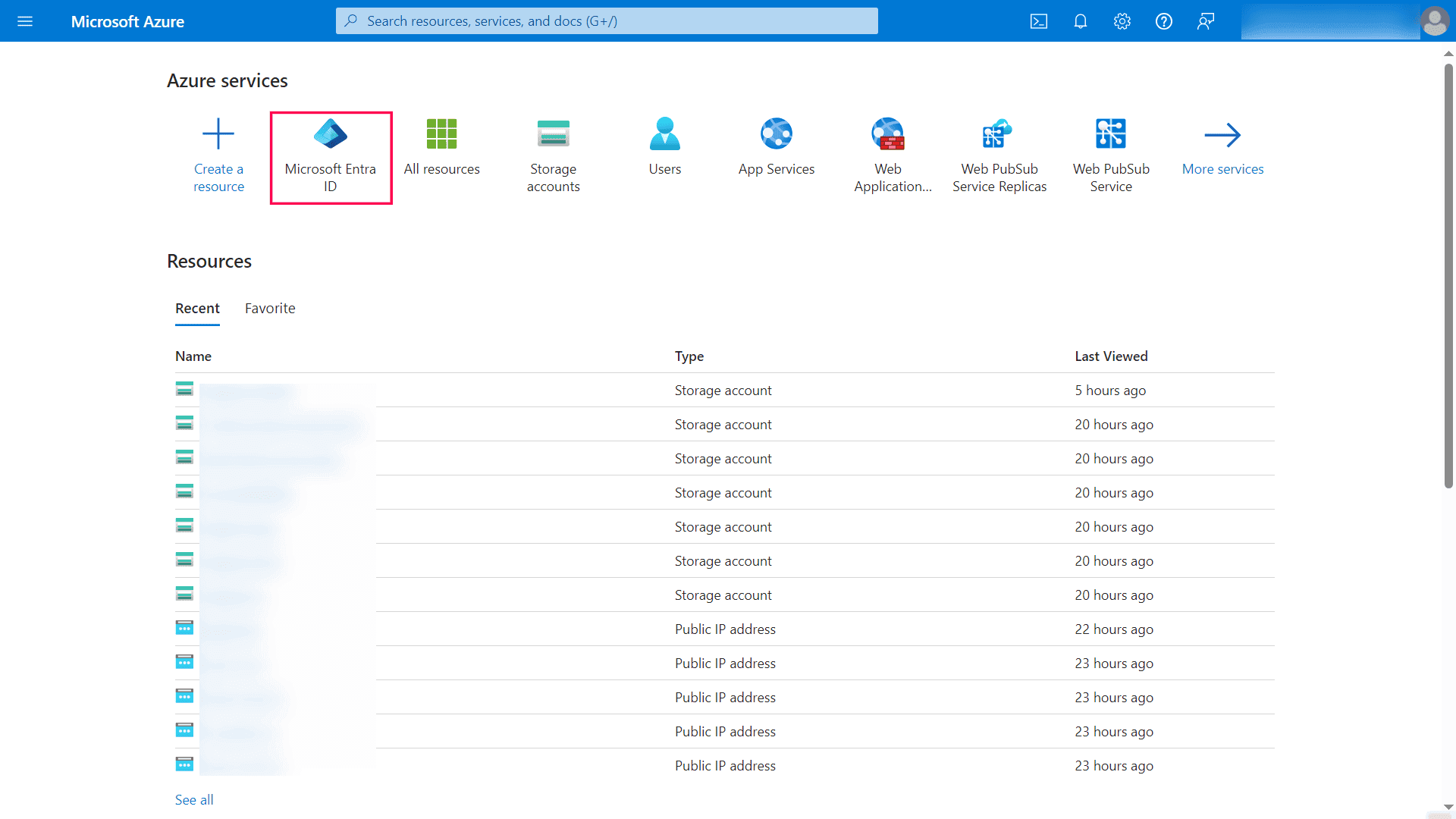

- Azure portalへログインし、[Microsoft Entra ID]へ移動します。

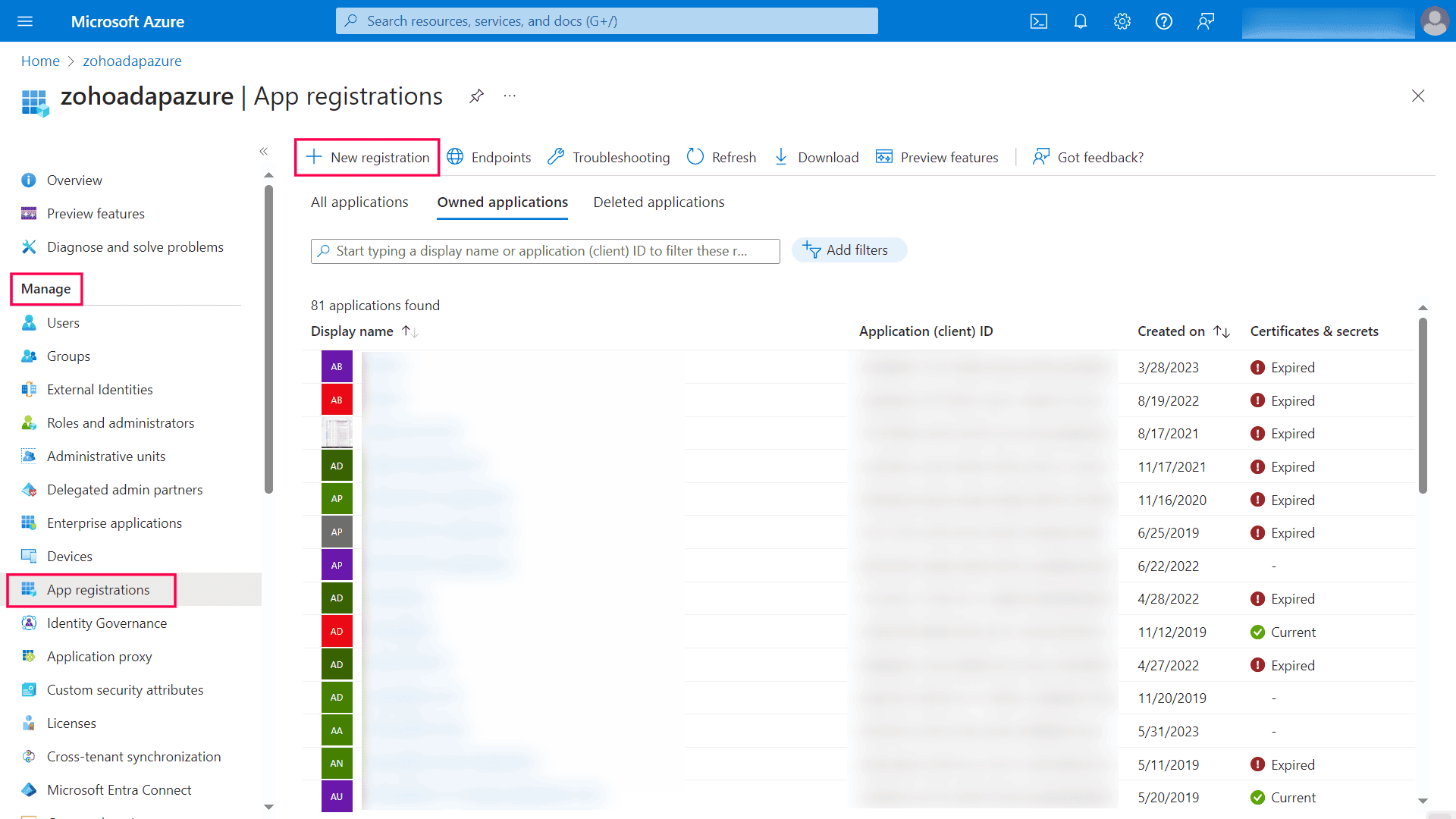

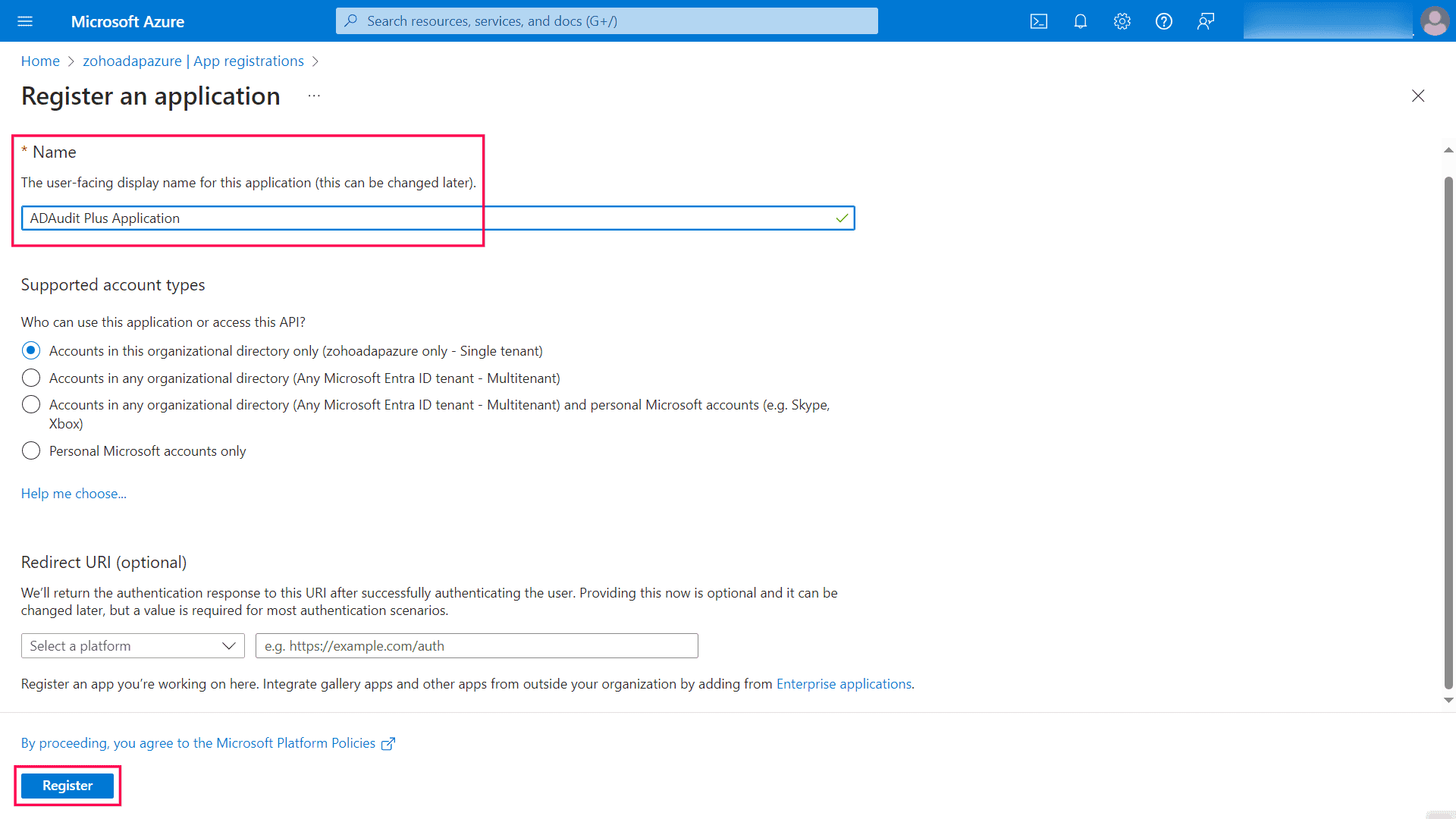

- [管理] → [アプリの登録] → [+新規登録]に移動して、[アプリケーションの登録]を開きます。

- アプリケーションに適切な名前(例:ADAudit Plus Application)を入力し、他のオプションはデフォルト値のままにして、[登録]をクリックします。

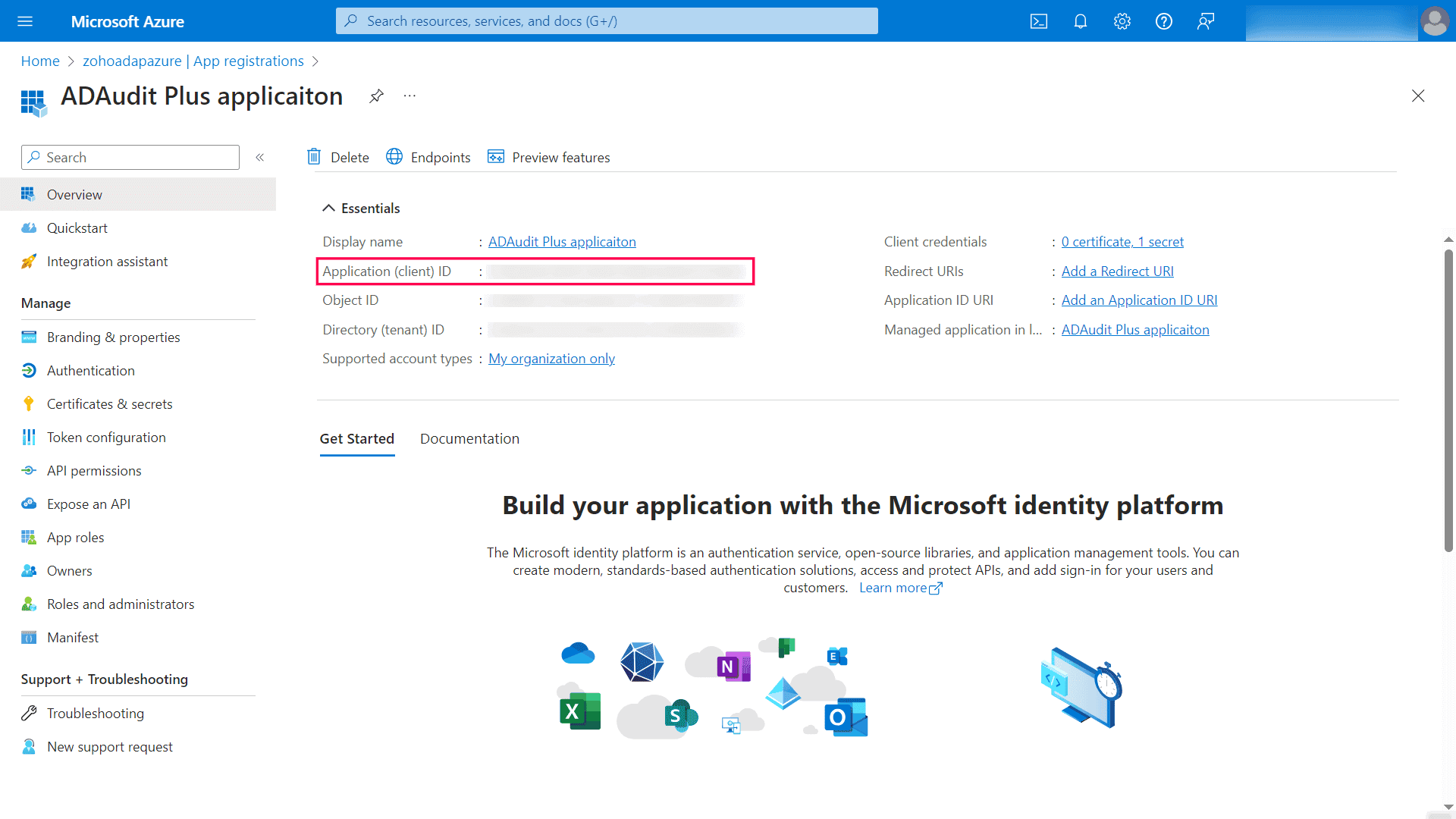

- アプリケーションの概要ページで、[アプリケーション (クライアント) ID]をコピーします。ADAudit PlusでAzureクラウドを構成する際に必要になります。

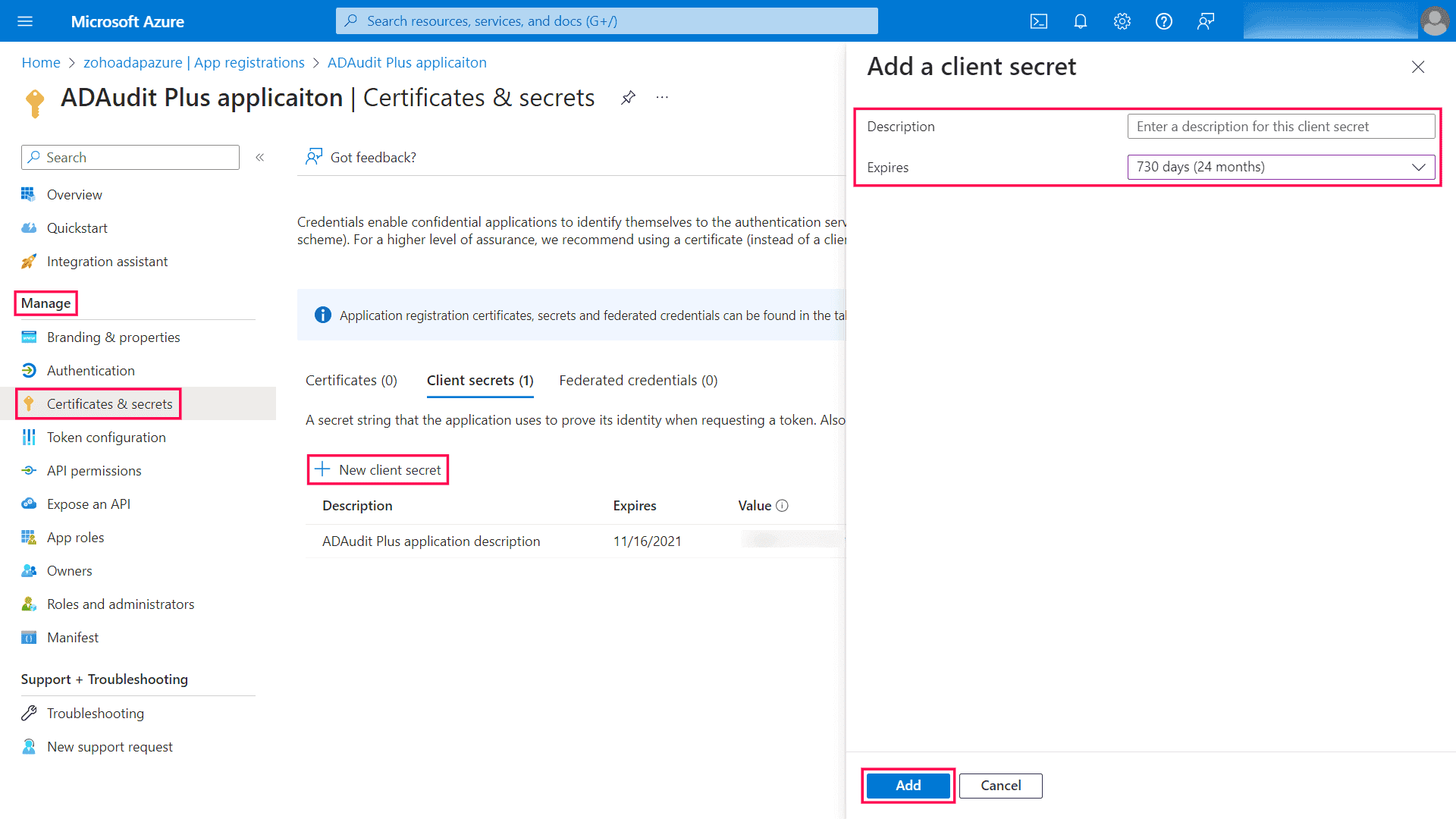

- [管理] → [証明書とシークレット]へ移動します。

- [+新しいクライアント シークレット]をクリック後、適切な[説明]を入力し、[有効期限]ドロップダウンから [730 日 (24 か月)]を選択して、[追加]をクリックします。

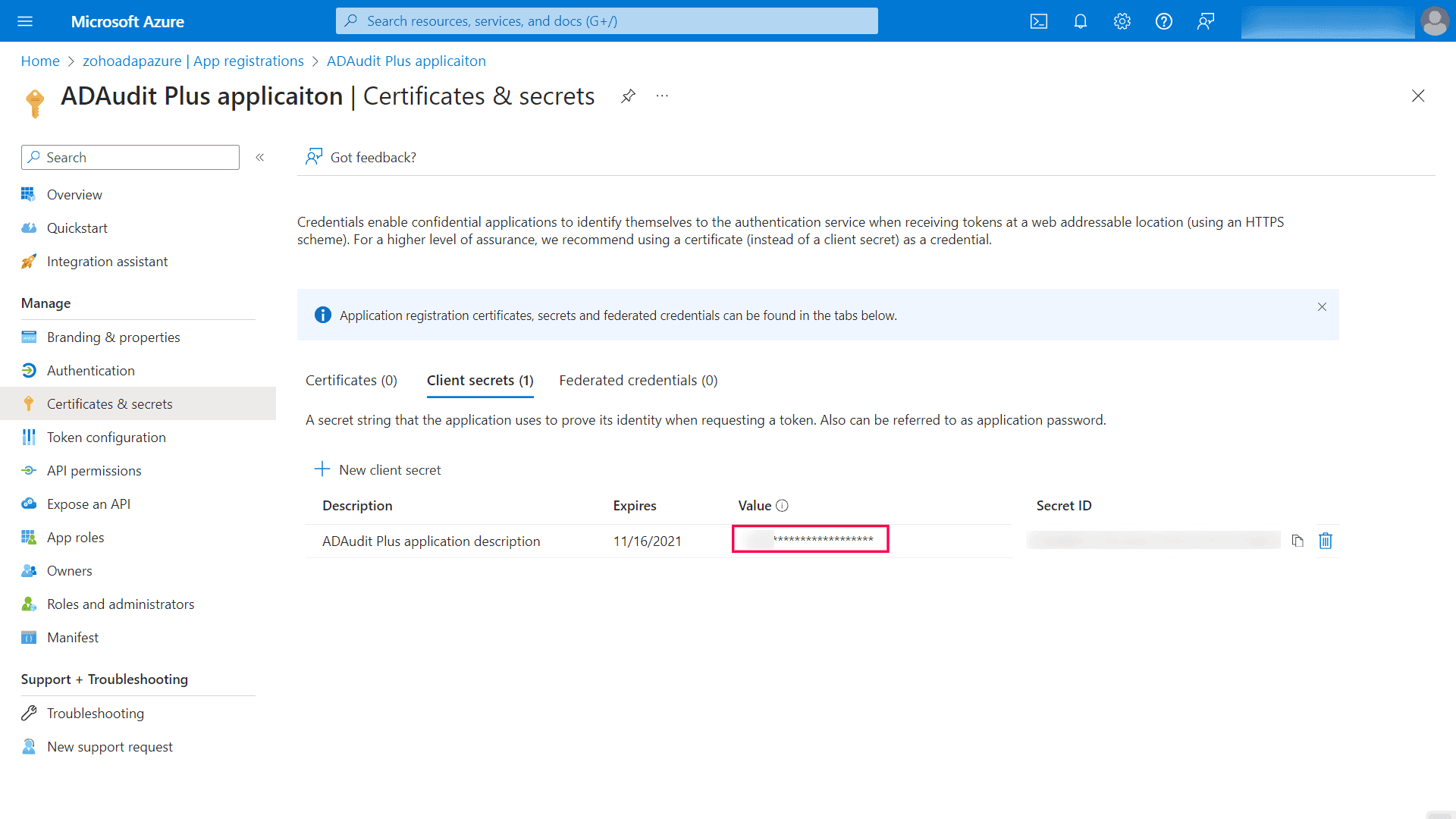

- [値]をコピーします。ADAudit PlusでAzureクラウドを構成する際に必要になります。

- Azure ポータルで[サブスクリプション]へ移動し、ADAudit Plusで構成するサブスクリプションを選択して、[サブスクリプション ID]をコピーします。攻撃対象領域アナライザーでAzureクラウドを構成する際に必要になります。

- 左側のメニューから、[アクセス制御 (IAM)] → [+追加] → [ロールの割り当ての追加]に移動します。

- [ロール]タブで、[Reader(閲覧者)]ロールを検索して選択し、[次へ]をクリックします。

- [メンバー]タブで、[+メンバーを選択する]をクリックし、前のセクションの手順3で書き留めたアプリケーションの名前を検索して、[選択]をクリックし、[確認と割り当て]をクリックします。

- [Storage Account Contributor]ロールに対して手順9~11を繰り返します。

- ADAudit PlusでAzure Key Vault内のキー、シークレット、証明書に対するポリシーを検証する場合は、監視するKey Vaultリソースに移動し、左側のメニューから[アクセス構成]をクリックし、選択したアクセス許可モデルに基づいて、次の手順を実施します。

- Azure ロールベースのアクセス制御(推奨)を選択した場合は、[アクセス制御 (IAM)]をクリックし、手順9~11を実施して、アプリケーションに[Key Vault Contributor]ロールを追加します。

- コンテナーのアクセス ポリシーを選択した場合は、[アクセス ポリシーに移動]をクリックし、[作成]をクリックします。[キーのアクセス許可]、[シークレットのアクセス許可]、および[証明書のアクセス許可] で、[List(一覧)]の横にあるチェックボックスを選択して、[次へ]をクリックします。[プリンシパル]タブで、作成したアプリケーションの名前を検索して選択し、[次へ]をクリックします。設定を確認し、[確認と作成]をクリックします。

注記:複数のサブスクリプションがある場合は、各サブスクリプションに対して手順を繰り返します。

既存のEntra IDテナントまたは新しいAzureクラウドを攻撃対象領域アナライザーに追加する方法

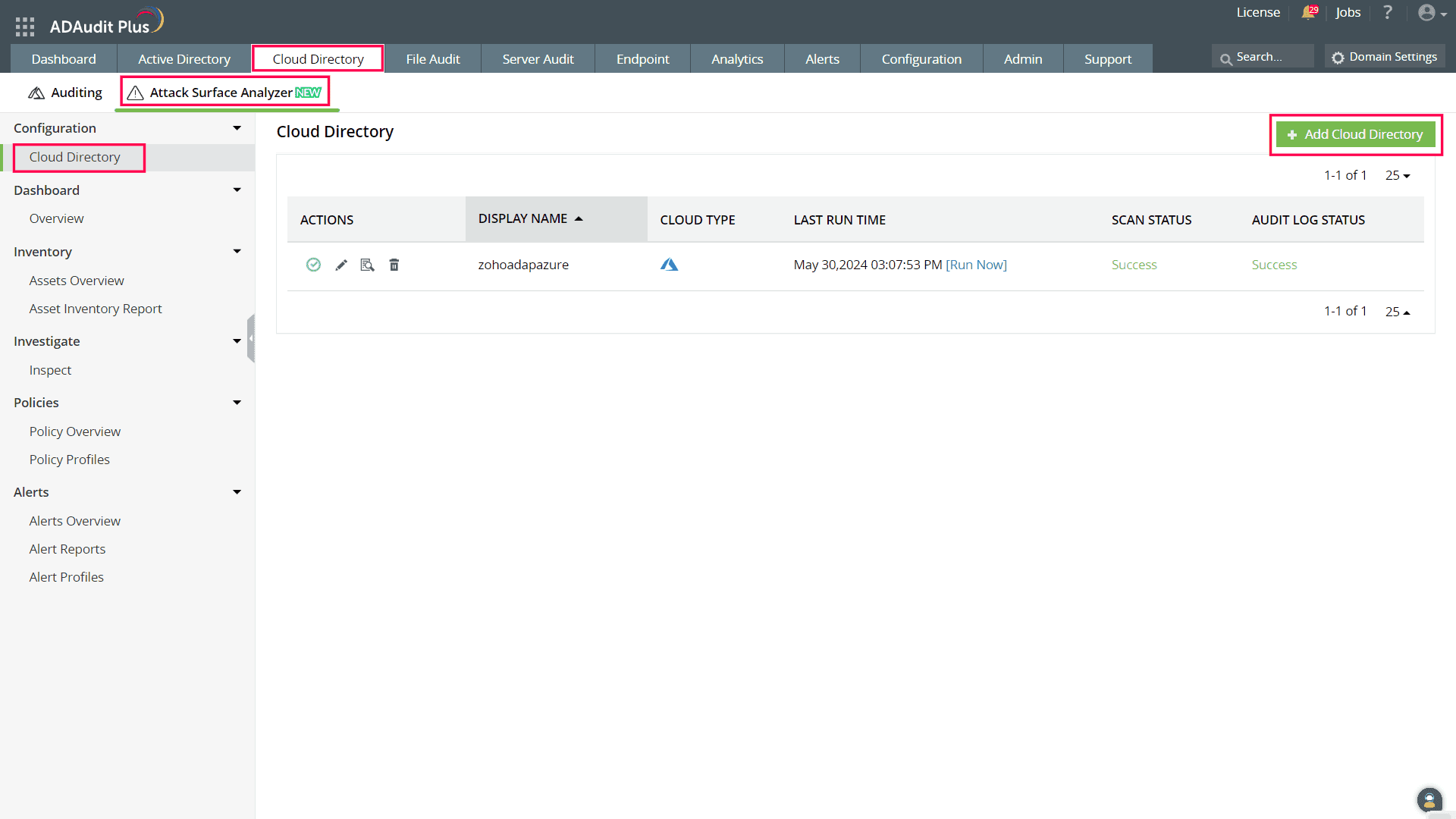

- ADAudit Plusへログインします。

- [クラウドディレクトリ]タブ → [攻撃対象領域アナライザー] → [構成] → [クラウドディレクトリ]へ移動します。

- 画面右上の[+クラウドディレクトリを追加する]をクリックします。

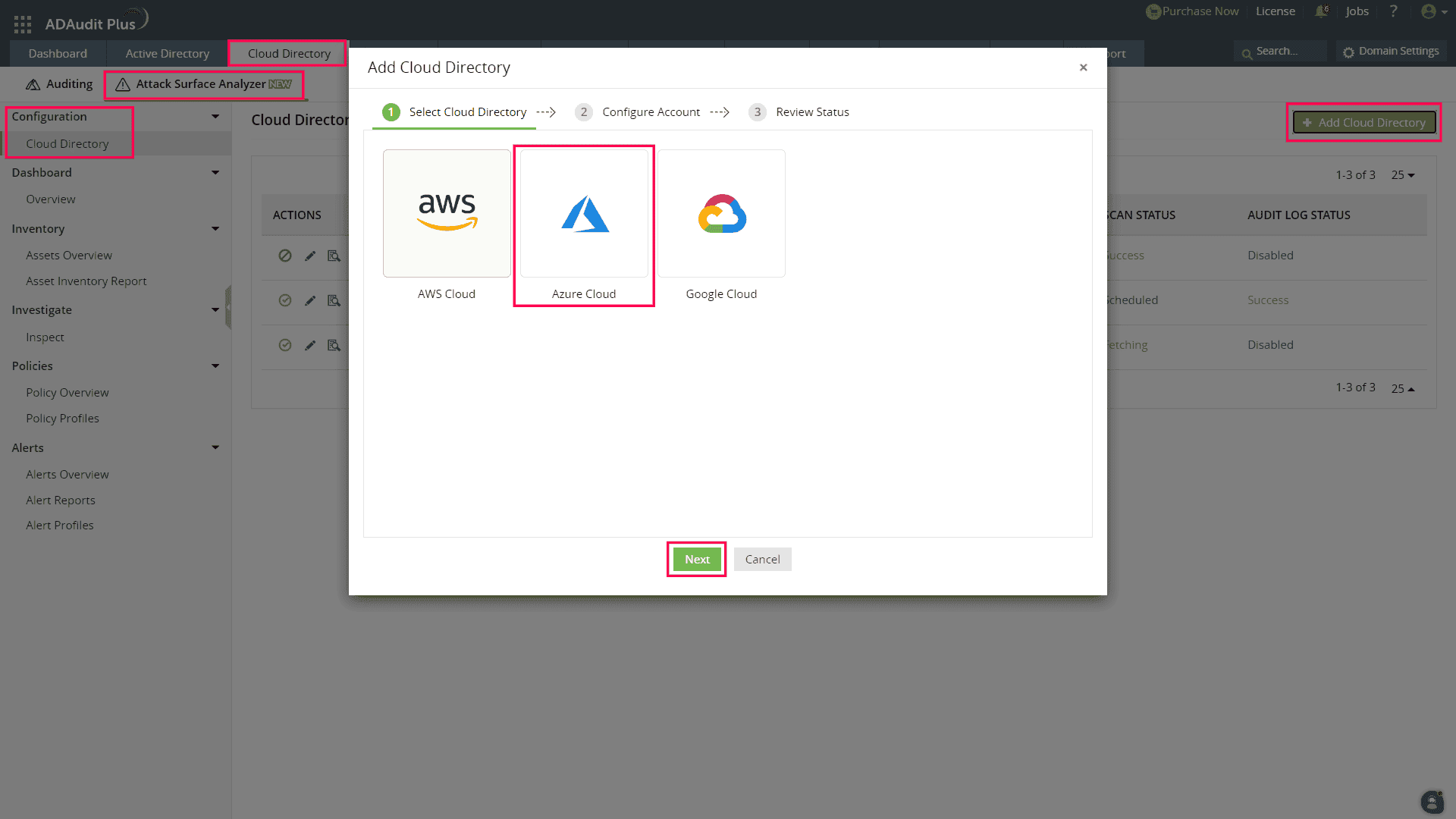

- ポップアップ画面から、[Azure Cloud]を選択します。

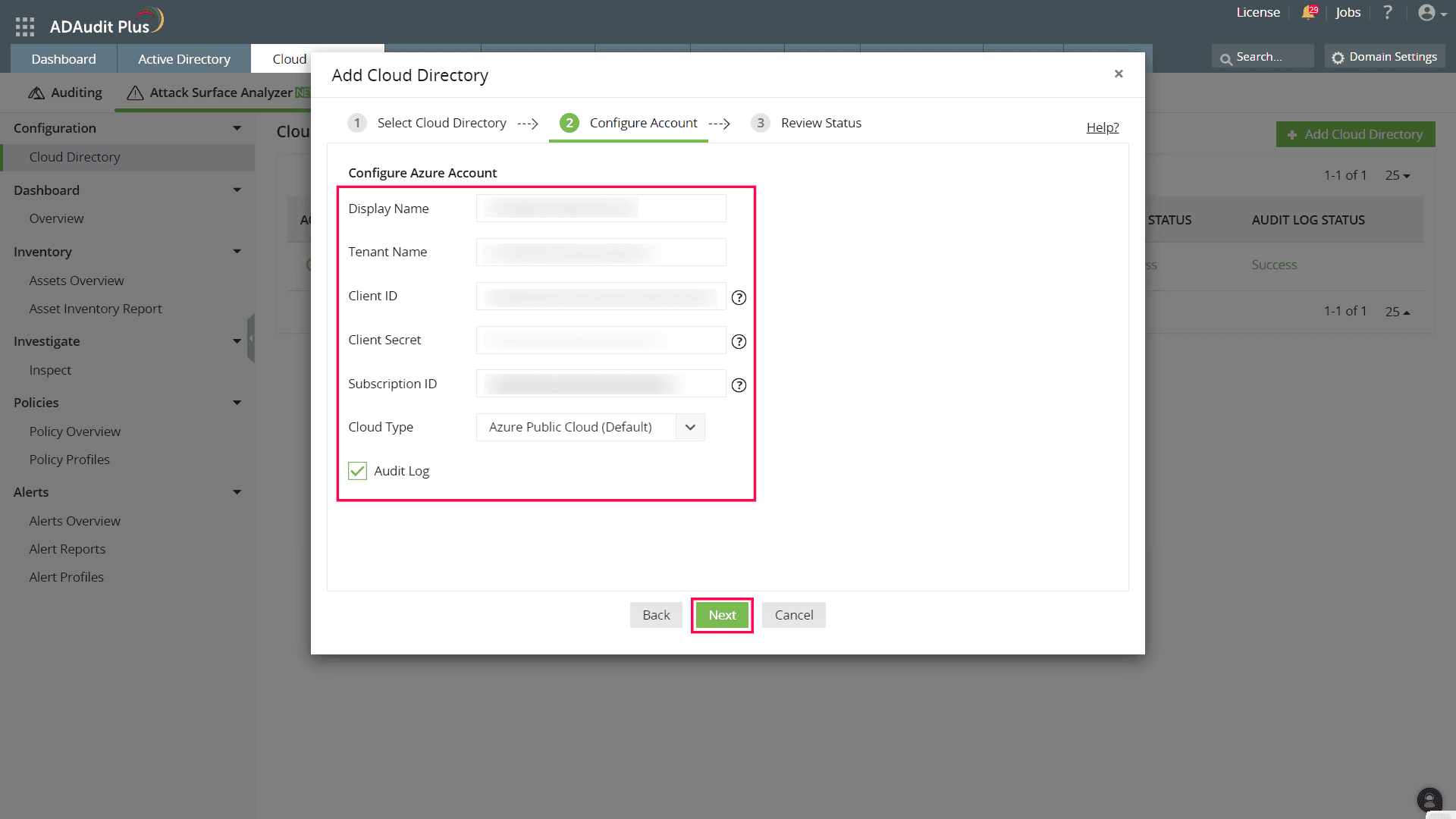

- [表示名]、[テナント名]、[クライアントID]、[クライアントシークレット]、[サブスクリプションID]、および[クラウド種類]を指定します。

- 監査ログを取得し、Azureクラウドで実行されたすべての操作を監視する場合は、[監査ログ]のチェックボックスを選択して、[次へ]をクリックします。

- 設定を確認して、[完了]をクリックします。