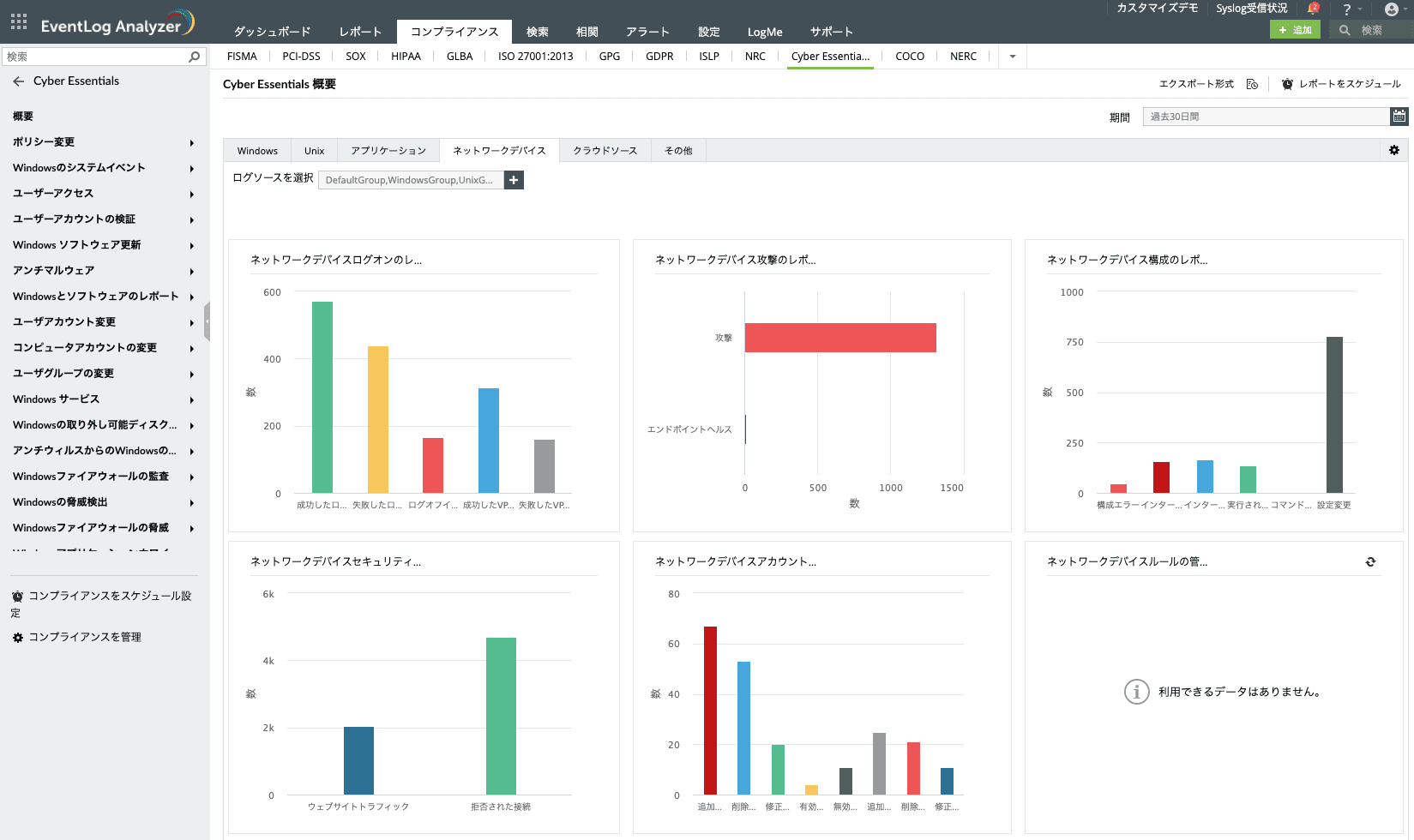

Cyber Essentialsとは?コンプライアンス準拠を簡単に実現

EventLog AnalyzerによってCyber Essentialsへの準拠を容易に確保

コンプライアンス管理の簡素化

ネットワークからログを収集・分析・保管し、ログデータの統合ビューでログ管理を簡素化できます。

リアルタイムでログを分析し、重大なイベントが発生した場合は自動的にアラートや通知を送信します。セキュリティに影響のある事象を迅速に検知して対応できます。

詳細で正確なコンプライアンスレポートを生成してCyber Essentialsへの準拠を実証し、監査と評価に役立てることができます。

EventLog AnalyzerでCyber Essentials準拠を簡素化

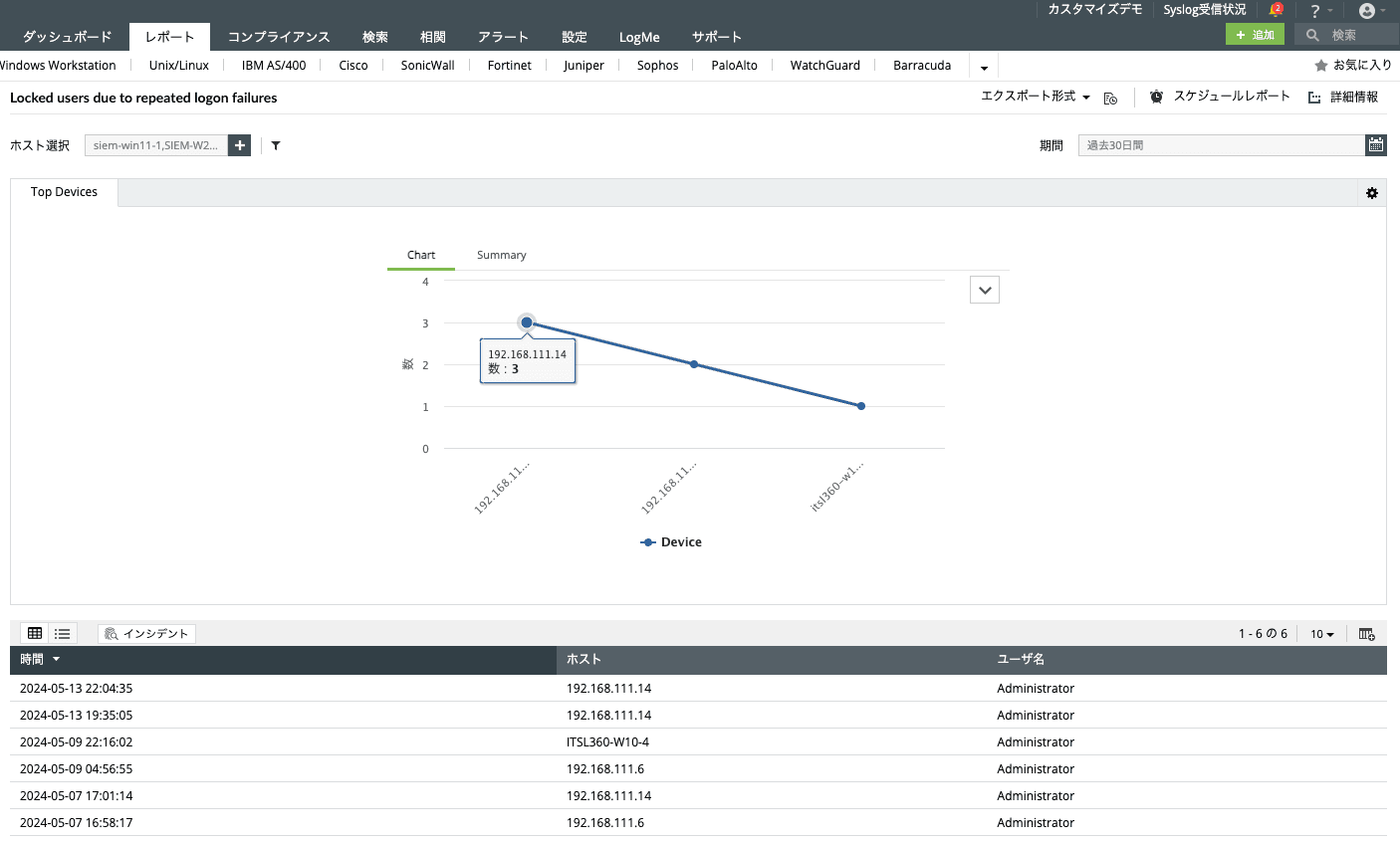

- アカウントロックアウトの監視

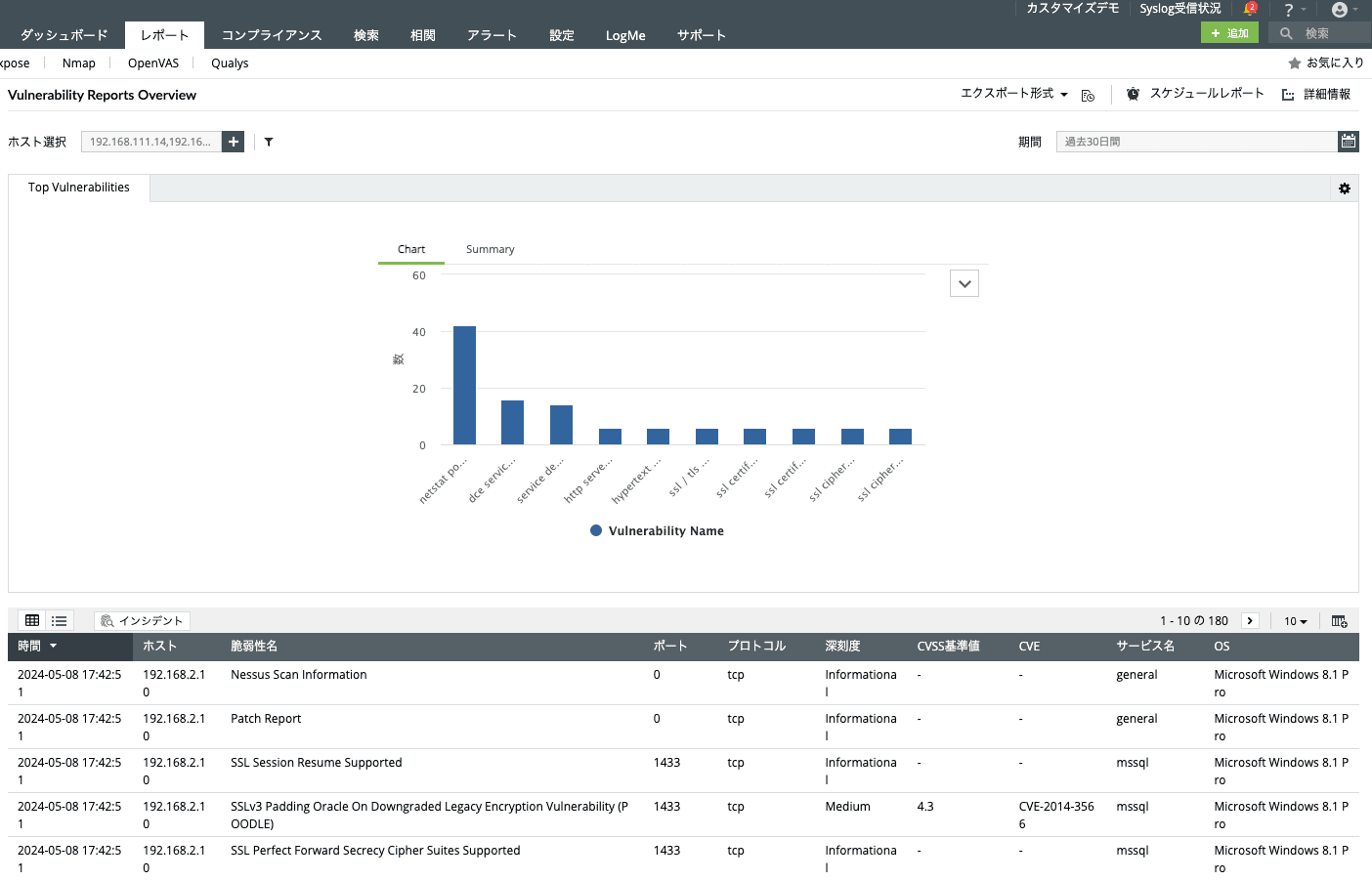

- 脆弱性の評価と修復

- インシデント対応の自動化

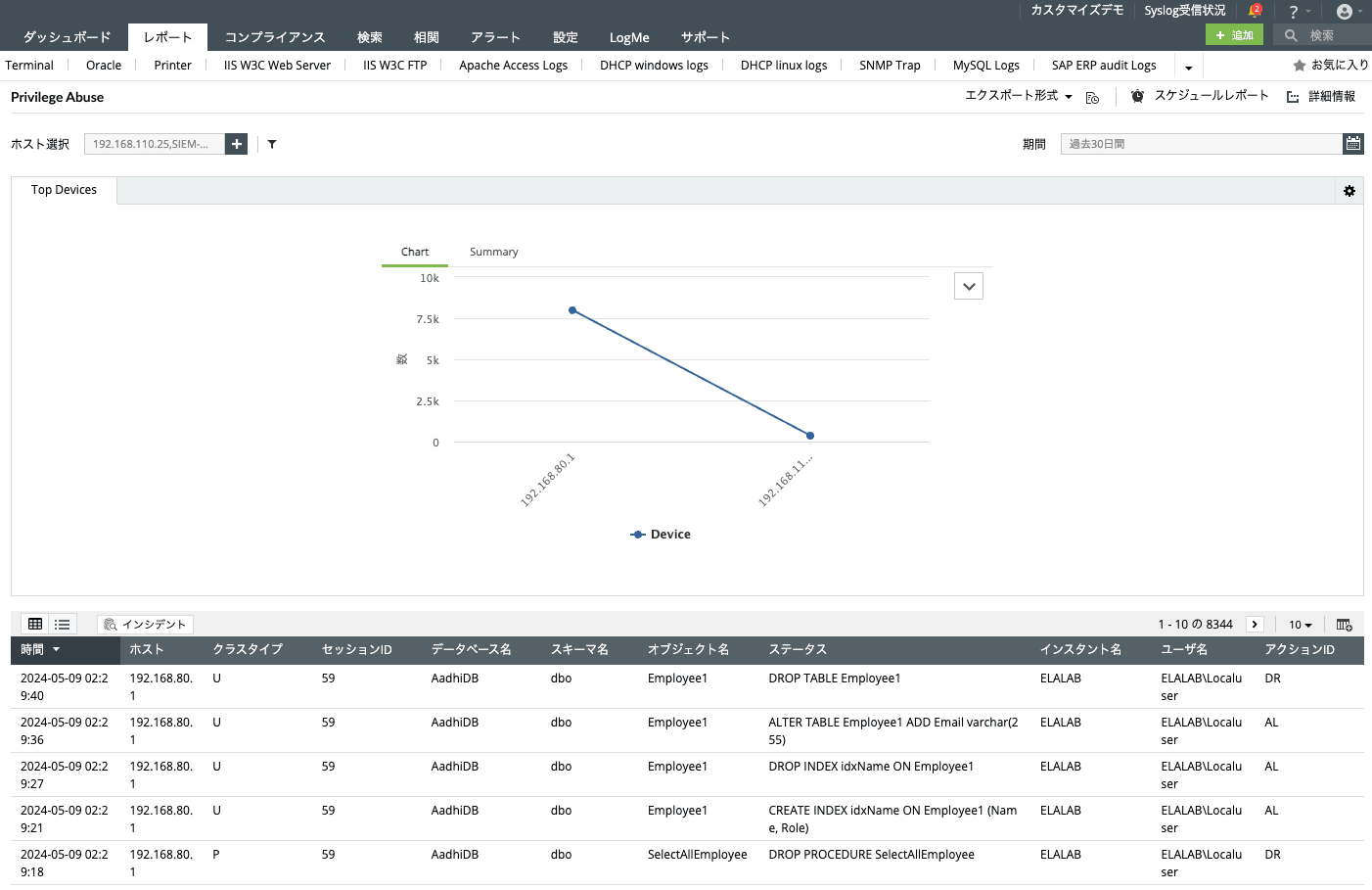

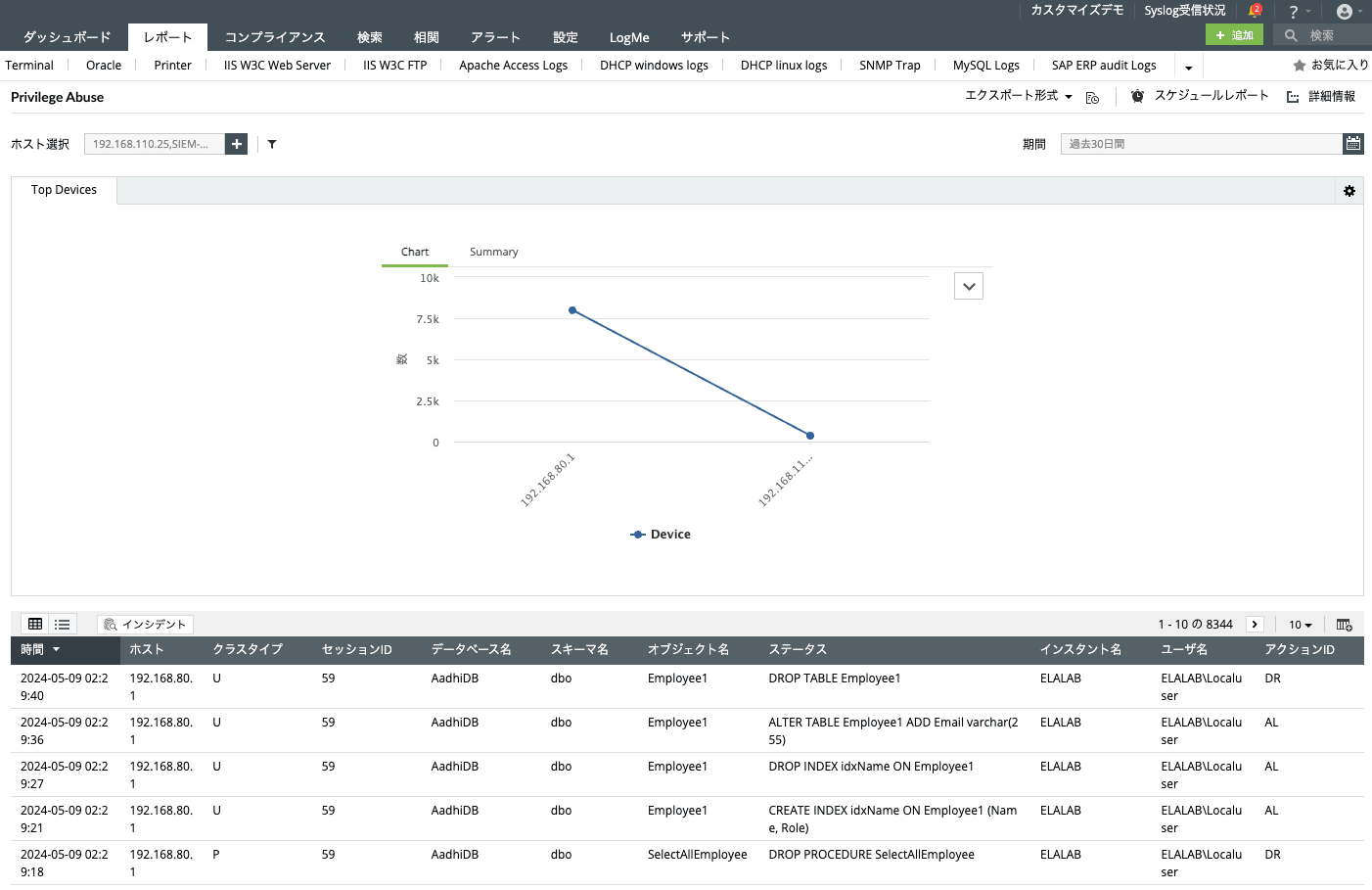

特権ユーザーの監視

昇格されたアクセス権を持つユーザーが実行したアクティビティを監視できます。特権ユーザーが実行したアクションを追跡および監査することによって、特権アカウントの悪用を検知・対応し、データ侵害のリスクを低減できます。そして、 特権ユーザーの監視 とアクセス制御に関するCyber Essentialsの要件などを含めた、さまざまな基準への遵守を実証できます。

アカウントロックアウトの監視

ログオン試行が複数回失敗してユーザーアカウントがロックアウトされた場合に発生する、アカウントロックアウトのイベントを監視および収集できます。EventLog Analyzerは、アカウントロックアウトを追跡し、リアルタイムアラートを送信することで、ブルートフォース攻撃、アカウント侵害、サービス拒否(DoS)、不正なアクセス試行など、潜在的なセキュリティ脅威を特定できます。管理者は、 この機能を使用してユーザーセッションを監視し、アカウントロックアウトに対応することで、Cyber EssentialsのセクションD.2の要件を満たせます。

脆弱性の評価と修復

EventLog Analyzerの高度な脆弱性評価 機能を使用することで、ネットワークセキュリティの脆弱性を特定し、優先順位付けができます。脆弱性評価の機能は、脆弱性スキャナー(Nessus、Qualys、OpenVAS、NMAPなど)のログデータを処理し、修復開始に向けた実用的なレポートを提供します。また、脆弱性スキャナーのデータを相関ツールが処理し、複雑な攻撃パターンの検出も可能です。

脆弱性管理とリスク軽減について規定されている、Cyber EssentialsセクションD.3のパッチ管理の要件を満たせます。EventLog Analyzerの包括的な脆弱性評価ソリューションを活用し、セキュリティリスクを軽減、そしてセキュアな環境を維持しましょう。

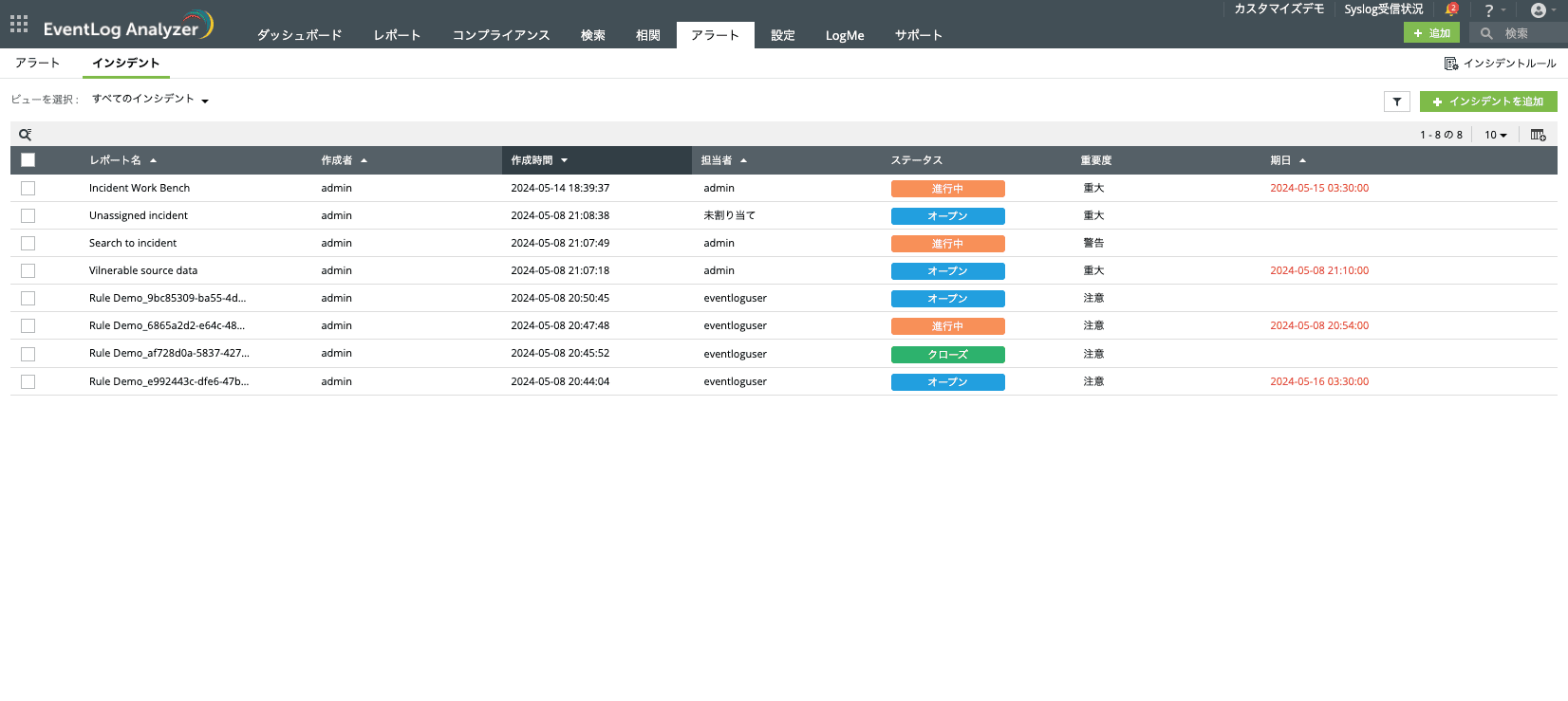

インシデント対応の自動化

インシデント対応の自動化機能により、インシデント対応プロセスの簡素化、対応時間の短縮、一貫性のある効果的なインシデント対応の確立を実現できます。この機能を使用すると、セキュリティインシデントへの迅速かつ組織的な対応が可能になります。また、関係するセキュリティチームに対して即時にチケットを発行し、迅速な分析と対応につなげることができます。EventLog Analyzerは、定義済みのワークフローと、設定した条件でトリガーされる自動アクションによって、セキュリティインシデントへの初期対応を自動化します。この対応により組織は、Cyber EssentialsのセクションD.4の、ユーザーアクセス制御に関する要件を満せるようになります。

特権ユーザーの監視

昇格されたアクセス権を持つユーザーが実行したアクティビティを監視できます。特権ユーザーが実行したアクションを追跡および監査することによって、特権アカウントの悪用を検知・対応し、データ侵害のリスクを低減できます。そして、 特権ユーザーの監視 とアクセス制御に関するCyber Essentialsの要件などを含めた、さまざまな基準への遵守を実証できます。

| Cyber Essentialsの要件 | 説明 | EventLog Analyzerのレポート |

|---|---|---|

| D.1 境界ファイアウォールとインターネットゲートウェイ | 組織は、正しく構成されたファイアウォール(または、ファイアウォール機能を持つネットワーク機器)を使用して、ネットワークのあらゆるデバイスを保護する必要があります。 |

|

| D.2 セキュアな構成 | コンピューターとネットワーク機器を適切に構成し、端末・機器固有の脆弱性を最小限に抑え、指定されたタスク実行に必要なサービスだけが利用できる状態を担保してください。 |

|

| D.3 パッチ管理 | コンピューターやネットワーク機器で使用されているソフトウェアに最新のセキュリティパッチやアップデートを適用します。 |

|

| D.4 ユーザーアクセス制御 | ユーザーアカウントは(管理者アカウントなどの特別なアクセス権の場合は特に)、認可されたユーザーだけに割り当てる必要があります。また、このような特権が悪用されないように、効果的な管理を実施してください。 |

|

| D.5 マルウェア対策 | インターネットに接続している組織内のコンピューターを保護するために、マルウェア対策ソフトウェアを使用する必要があります。コンピューターに対して強力なマルウェア対策を実施することが必須です。 |

|

EventLog Analyzerのその他の機能

ログの収集と統合

さまざまなソース(サーバー、アプリケーション、ネットワーク機器など)からログデータを収集して統合できます。単一プラットフォームでの一元管理は、ログの検索、分析、監視を容易にし、トラブルシューティングに有効です。

詳細はこちら脅威インテリジェンス

既知の悪意のあるエンティティ、IPアドレス、ドメイン、侵害の指標(IoC)に関する情報をリアルタイムで提供する、脅威インテリジェンスのフィードにより、新たな脅威を即座に特定して対応できます。

詳細はこちらクラウドインフラストラクチャの監視

すべてのAWS EC2インスタンスをリアルタイムで監視し、タイムリーなアラートによって不審なアクティビティを検知してネットワークセキュリティを強化できます。

詳細はこちらログフォレンジックと調査

EventLog Analyzerの強力な検索、ログ相関分析、ログ可視化の機能を使用して、セキュリティイベントを調査できます。セキュリティチームは、インシデントの再現、アクティビティの追跡を行い、セキュリティ侵害やシステム障害の根本原因を特定できます。

詳細はこちら

よくあるご質問(FAQ)

Cyber Essentialsとは何ですか?

英国政府によって策定されたCyber Essentialsは、サイバーセキュリティ認証プログラムです。サイバー脅威に対する保護強化を目指し、サイバーセキュリティへの積極的な取り組みを推進している組織を支援するために策定されました。

Cyber Essentialsの対象となるのは、どのような組織ですか?

Cyber Essentialsは、サイバーセキュリティ対策を強化し、一般的なオンライン脅威に対する保護に取り組んでいる、あらゆる規模や分野の組織を対象としています。適用対象には、英国内外の企業、非営利組織、政府機関が含まれます。

Cyber Essentialsへの準拠は必須ですか?

Cyber Essentialsへの準拠は必須ではありませんが、英国政府と取引する組織や、英国政府の契約に入札する組織は、Cyber Essentialsに準拠している必要があります。