コリレーション(相関)ルールの作成

EventLog Analyzerには、カスタムコリレーションルールビルダーが搭載されており、様々なネットワークアクションを組み合わせ、組織内で想定される攻撃パターンを基にしきい値とフィルター条件を指定することで、カスタムのコリレーションルールを簡単に作成できます。これにより、特定の組織環境に適した、非常に柔軟で強力なルールセットを作成できます。

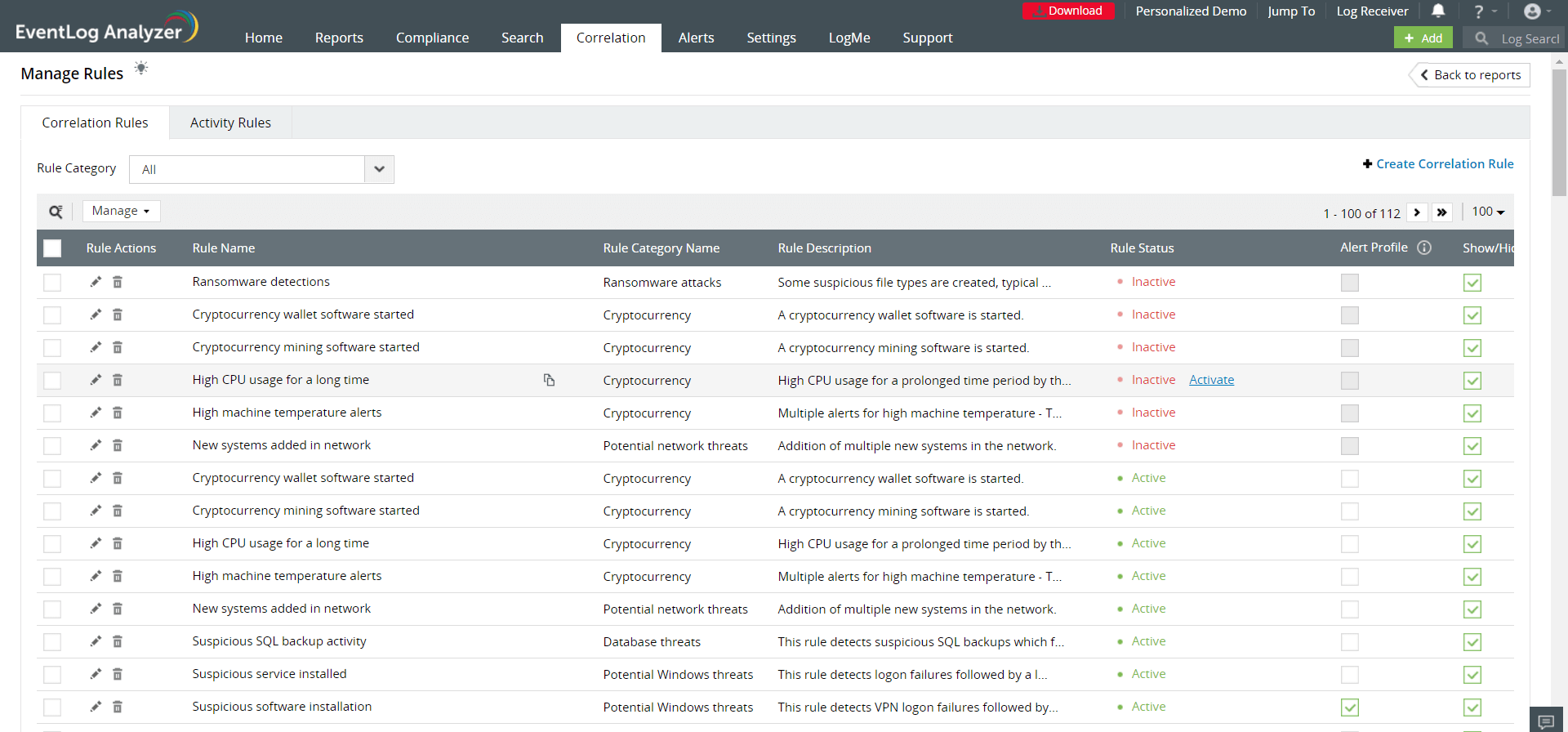

カスタムルールを作成するためには、製品の[相関]タブをクリックします。画面右上にある[ルールを管理]をクリックし、右上の[+コリレーションルールの作成]をクリックします。カスタムルールの作成方法は、以下のとおりです。

コリレーション(相関)とは何か、コリレーションルールがどのように構成されているかなどの詳細は、コリレーションの概要を参照してください。

新しいルールの作成方法

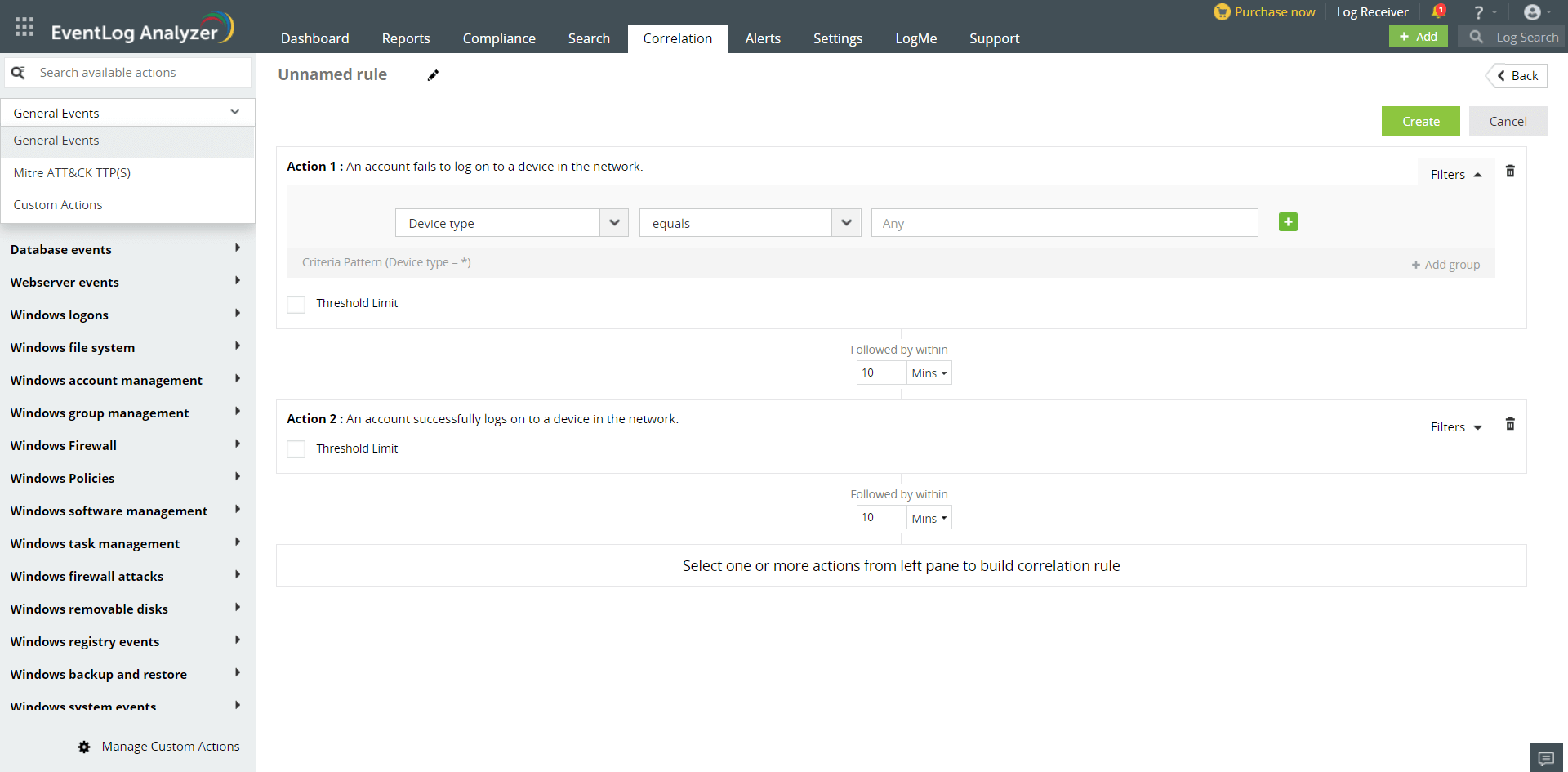

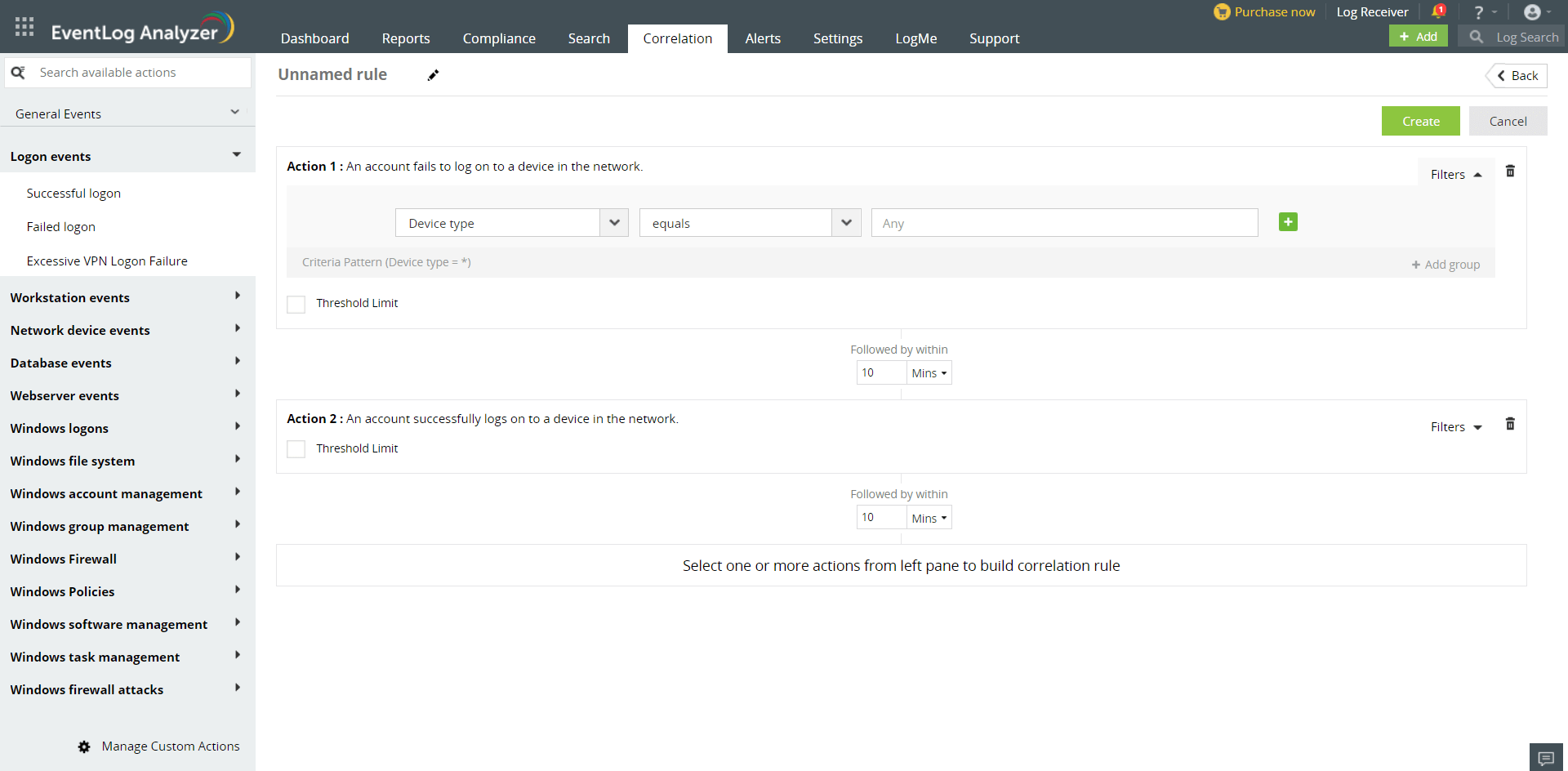

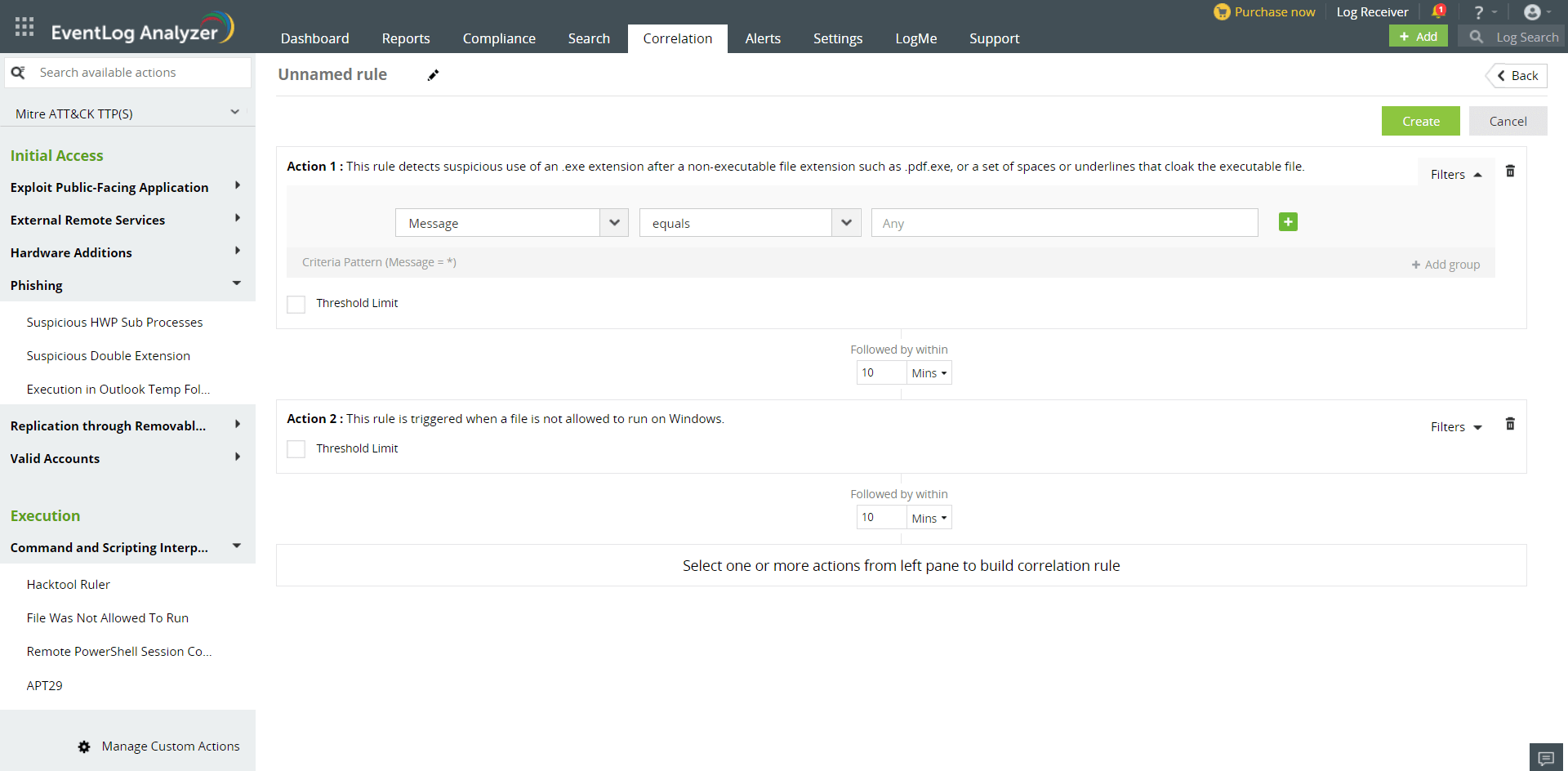

- コリレーションルールを作成するには、以下のグループから1つ以上のアクションを選択します。

- 一般イベント

- Mitre ATT&CK TTP(S)

- カスタムアクション

- 画面左側にある分類されたアクションのリストから、ルールを構成する個々のアクションを選択します。

- リストの上部にある検索バーを使用してアクションを検索できます。

- アクションをドラッグ&ドロップして順序を並べ替えたり、右側の削除(

)アイコンをクリックしてアクションを削除したりできます。

)アイコンをクリックしてアクションを削除したりできます。

- [次のアクションまで]の下に、次のアクションが起こるまでの時間を指定します。提供されるドロップダウンメニューを使用して、時間間隔を秒または分単位で指定できます。

- 選択したアクションに対して詳細オプションを設定する場合は、アクションの右上にある[フィルタ]をクリックします。

- 必要に応じて、アクションにしきい値フィルターを設定します。

- ルールの名前を設定します。

- 画面右上の[作成する]をクリックします。

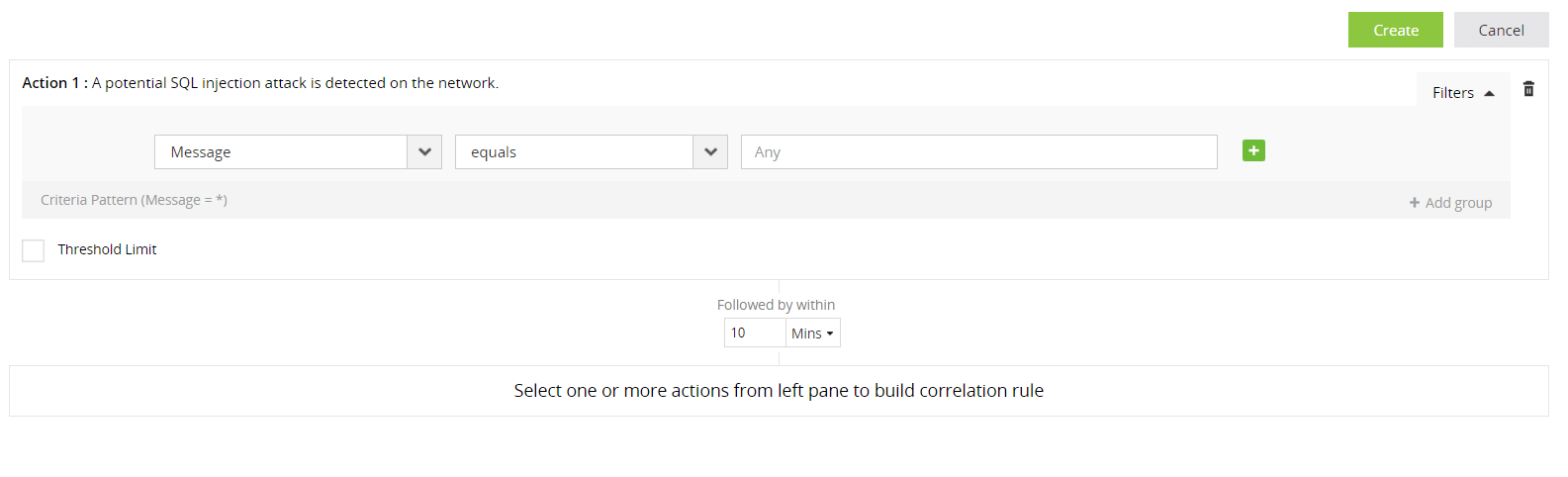

詳細オプション

アクティビティルールの各アクションはログに対応しています。ログには様々なフィールドが含まれており、各フィールドには特定の値があります。詳細オプション(アクションの右側にある[フィルタ])を使用すると、ログ/アクションの各フィールドにフィルター条件を指定したり、アクションの最小繰り返し回数のしきい値を指定したり、フィルター条件をグループ化したりすることができます。これらを使用することで、複雑なシナリオに対応するルールを作成できます。

- 表示されるドロップダウンメニューからフィルターに使用するフィールドを選択できます。ドロップダウンメニューに表示されるフィールドは、選択したアクションによって異なります。

- 表示されるドロップダウンメニューから比較タイプを選択します。比較タイプは、次と等しい、次を含む、次で始まる、次で終わる、が以下より小さい、が以下より大きい、の間、悪性である、次と等しくない、次の事項を含まない、次の文字で始まらない、次の字で終了しない、の間ではない、リンク先、一定している、変数から選択できます。

- 選択したフィールドと比較する値は、テキストボックスに直接入力できます。対応するテキストボックスに、比較する値を指定します。

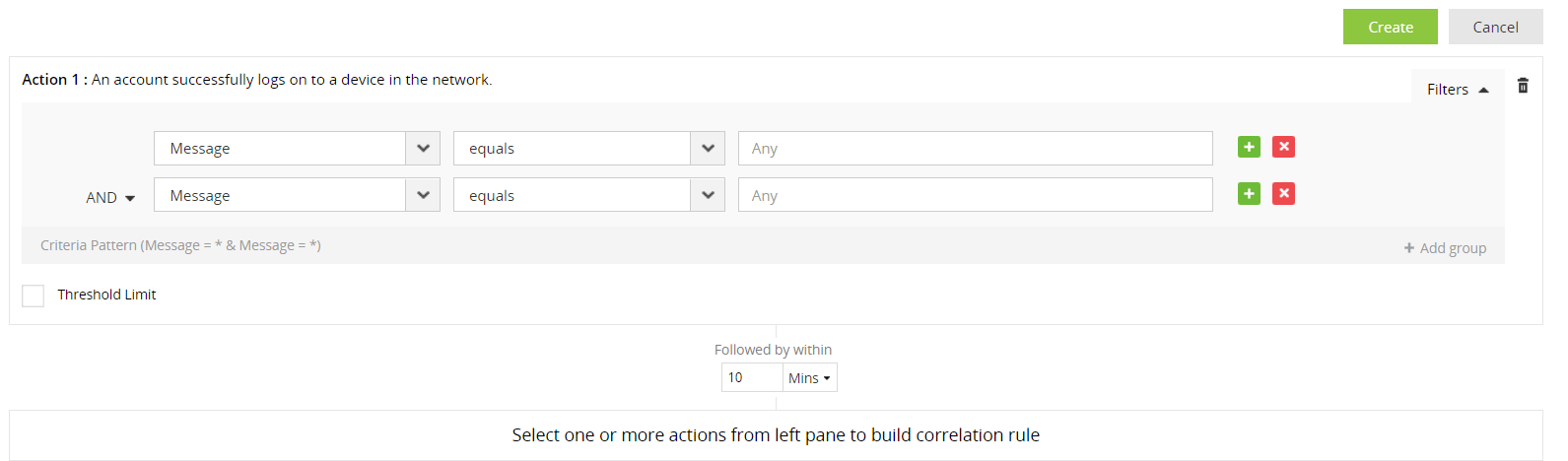

- 同じログ/アクションに別のフィルターを追加するには、テキストボックスの右側にある[+]アイコン(

)をクリックします。新しいフィルターが次の行に追加されます。

)をクリックします。新しいフィルターが次の行に追加されます。

- 2番目のフィルターの左側にあるドロップダウンメニューから「および」または「または」を選択することで、2番目のフィルターを前のフィルターと論理的に関連付けることができます。

- 右側の[x]アイコン(

)をクリックすると、フィルターを削除できます 。

)をクリックすると、フィルターを削除できます 。

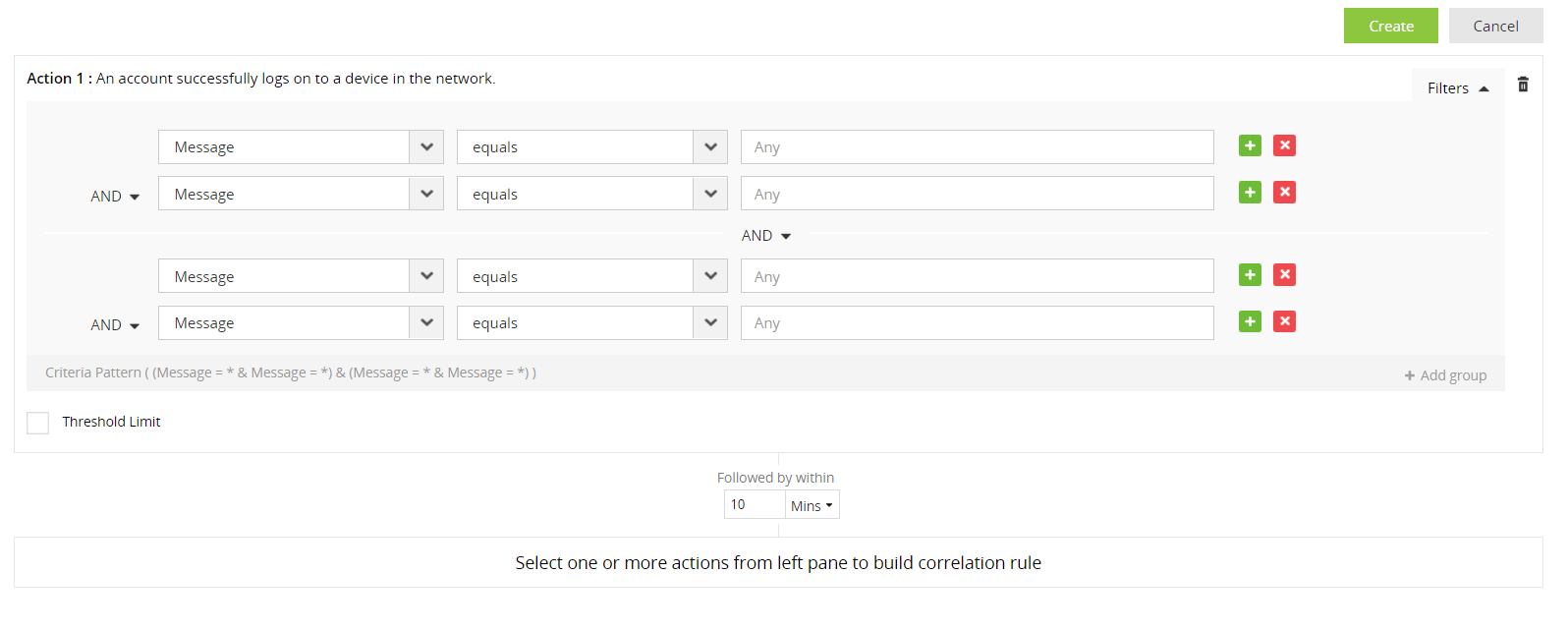

- グループを作成することで、フィルターをまとめて管理できます。これにより、複雑なシナリオにおけるコリレーションルールの作成が容易になります。新しいグループを作成するには、ログ/アクションの右下にある[+グループの追加]をクリックします。

- 新しいグループのフィルター条件を指定します。新しいグループにフィルター条件を追加することもできます。

- グループの右上にある[グループの削除]をクリックすると、グループを削除できます。

- 2つのグループの間にあるドロップダウンメニューから「および」または「または」を選択することで、2つのグループを論理的に関連付けることができます。

注記:比較タイプの[次と等しい]に複数の値を指定した場合、指定した値は可能な値のリストとして扱われ、指定した値の中で1つでも値が真であればアクションが受け入れられます。これは、次を含む、次で始まる、次で終わる、が以下より小さい、が以下より大きい、の間にも当てはまります。

また、比較タイプの[次と等しくない]に複数の値を指定した場合、アクションが受け入れられるためには、指定されたすべての値が真である必要があります。これは、次の事項を含まない、次の文字で始まらない、次の字で終了しない、の間ではないにも当てはまります。

が以下より小さい、が以下より大きい、の間、の間ではないの条件は、IPアドレス、ポート番号、権限フィールドにのみ適用されます。

ポート番号の範囲は、0~65535です。

権限の範囲は、1~15です。

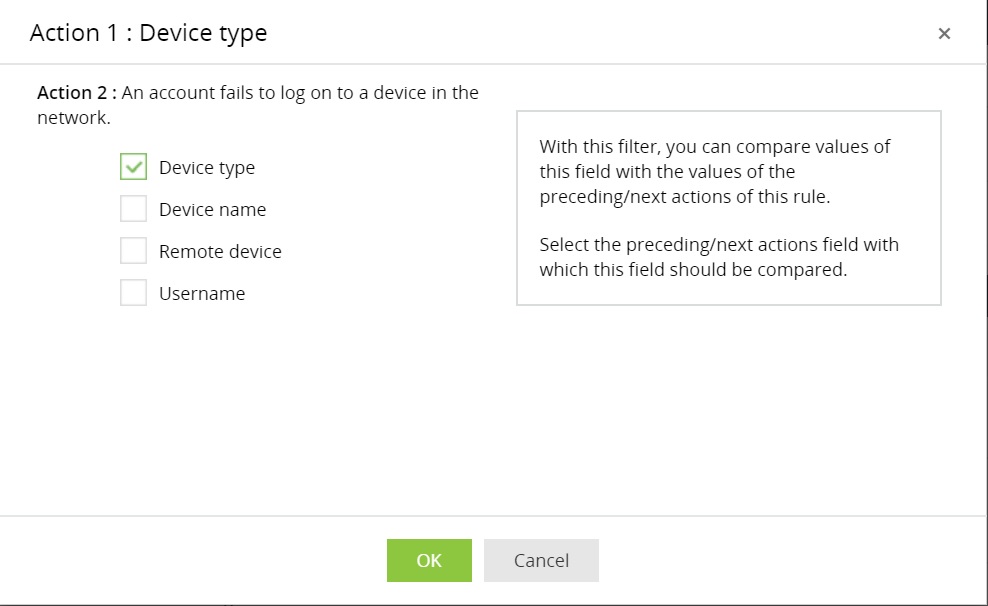

リンク先:

比較タイプの[リンク先]は、選択したフィールドの値を、他のアクション(同じルールまたは他のルールの主アクションに属するもの)のフィールドの値と照合するために使用します。例えば、アクション1のフィールド「デバイスタイプ」がアクション2の「デバイスタイプ」にリンクされている場合、アクション1は、リンクされた両方のフィールドの値が同じ場合にのみトリガーされます。

[リンク先]を選択すると、フィルターの最後に )が表示されます。アイコンをクリックすると、新しいポップアップ画面が表示されます。

)が表示されます。アイコンをクリックすると、新しいポップアップ画面が表示されます。

前のアクションの値と比較する2番目のアクションのフィールドに対応するチェックボックスをクリックします。[はい]をクリックして、2つのアクションのリンクを完了します。

注記:条件「リンク先」を使用して、条件「変数」を持つ別のフィールドにリンクすることはできません。

一定している:

比較タイプの[一定している]は、特定のフィールドを定数として扱うために使用します。この条件を選択すると、フィールドの値がすべての繰り返しを通じて一定のままである場合にのみ、一連のアクションがルールによって受け入れられます。例えば、「ターゲットユーザー」フィールドに対して「一定している」を指定した場合、「ターゲットユーザー」フィールドの値がすべての繰り返しで一定のままである場合にのみアクションがトリガーされます。「ターゲットユーザー」フィールドの値が異なるイベントが生成された場合、アクションはトリガーされません。

変数:

比較タイプの[変数]は、フィールドを変数として扱うために使用します。この条件を選択すると、フィールドの値がチェックされるたびに変化し続ける場合に、アクションがトリガーされます。例えば、「ターゲットユーザー」フィールドに対して「変数」 を指定した場合、「ターゲットユーザー」フィールドの値が各繰り返しで異なる場合にアクションがトリガーされます。

注記:条件「変数」を持つフィールドは、条件「リンク先」を使用して別のフィールドにリンクすることはできません。

悪性である:

比較タイプの[悪性である]は、IPアドレスフィールドでのみ使用できます。検出されたIPアドレスが、製品のデータベースに保存されている悪意のあるIPアドレスのリストに含まれているかどうかを確認するために使用します。

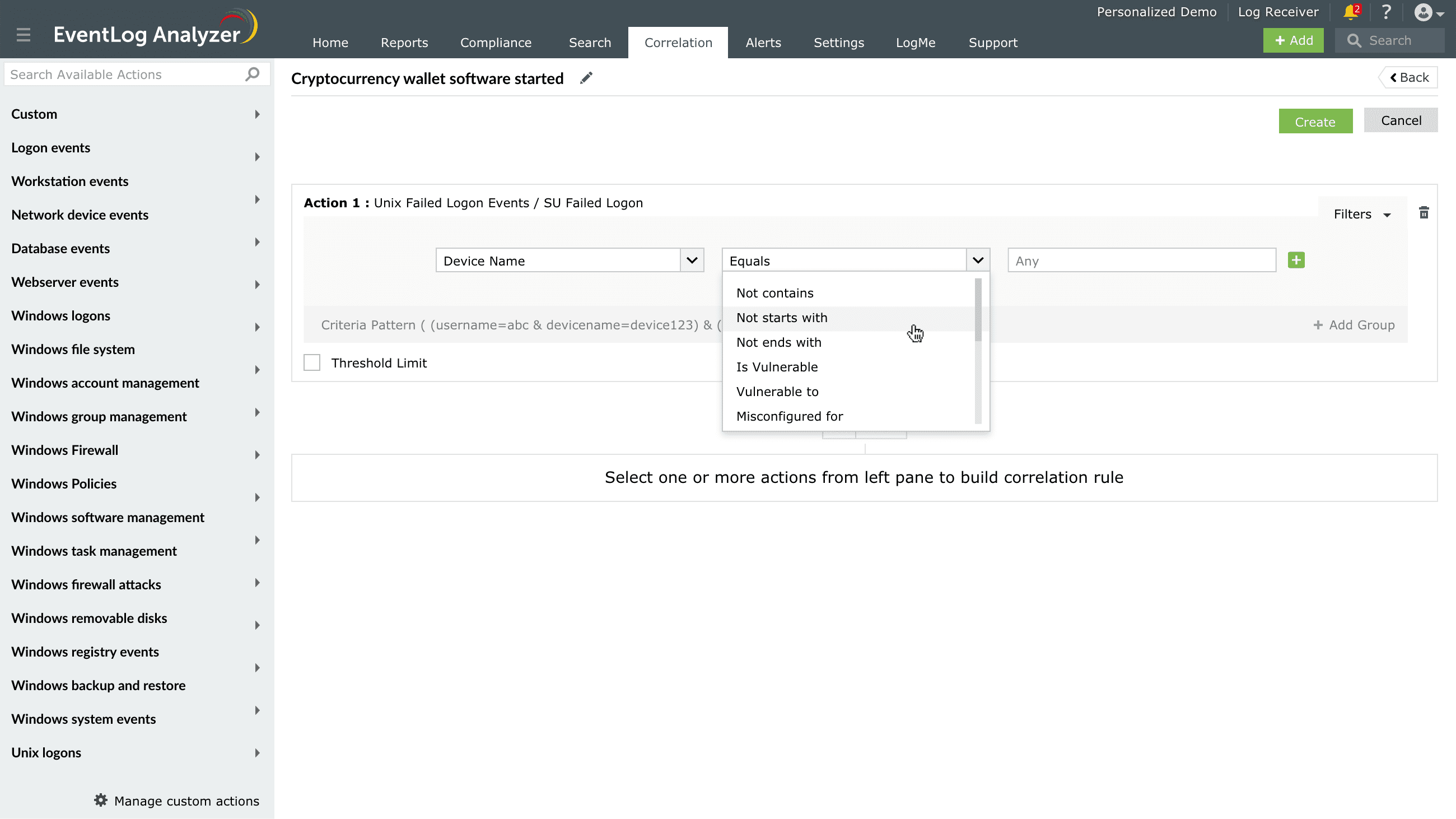

脆弱性と設定ミスに関する条件

以下の比較タイプは、Endpoint Centralとの連携が成功した後にのみ使用可能になり、デバイス名フィールドで使用できます。

- は脆弱です:Endpoint Centralでデバイスが脆弱であるとタグ付けされているかどうかを確認します。

- は次に脆弱:特定の攻撃に対して脆弱なデバイスであるかどうかを特定します(例:CVE-2023-38831)。

- は次に対して設定が間違っています:Endpoint Centralによって誤った設定(例:Windows Credential Guardが無効)が検知されたデバイスを検出します。

注記:脆弱性と設定ミスに関する条件を利用するには、ManageEngine Endpoint Centralのデータ強化を設定してください。設定方法は、こちらのページを参照してください。

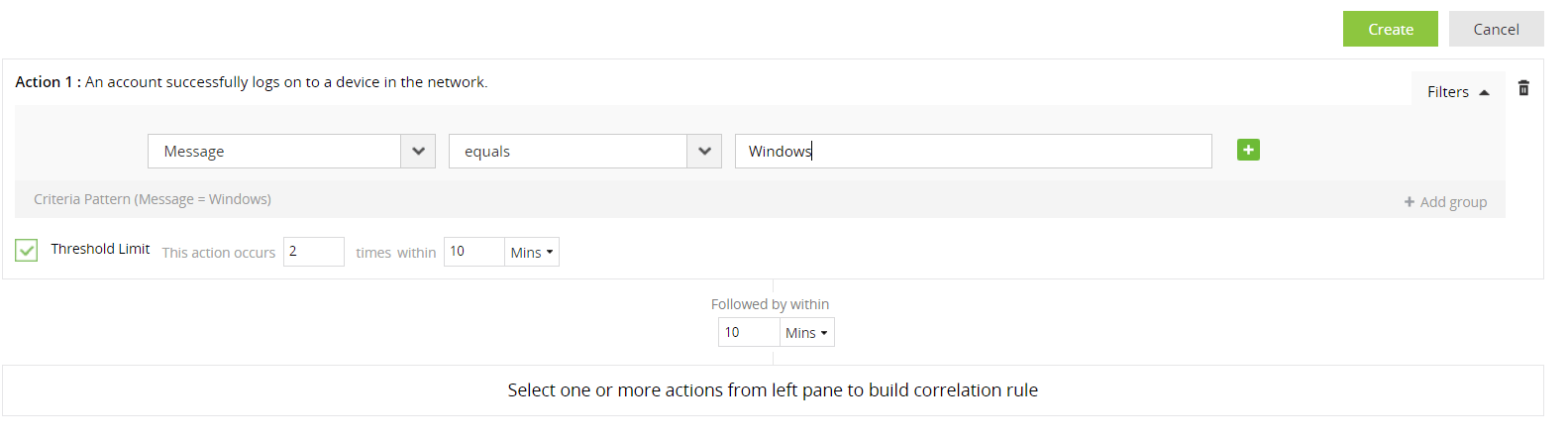

しきい値フィルター

アクションのしきい値フィルターを使用すると、ルールをトリガーするために必要なアクションの最小発生回数(指定した時間枠内で発生)を指定できます。しきい値フィルターを設定するには、アクションの左下にある[しきい値]のチェックボックスを選択します。表示されるテキストボックスに、発生の最小数を指定します。

注記:アクションがルールの最初のアクションである場合は、繰り返しを監視する必要がある時間枠も指定する必要があります(最初のアクションであり、先行するアクションや時間枠がないため)。

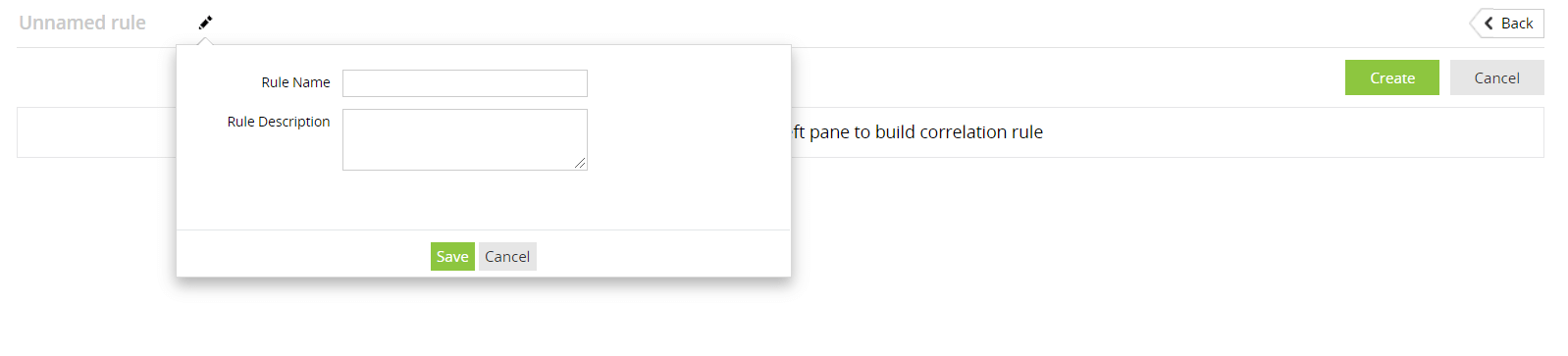

ルール名の設定

ルールの名前に加えて、ルールの説明も設定できます。

- ルール名:ルールの一意の名前

- ルール説明:ルールが確認する攻撃パターンの簡単な説明

ルールの名前と説明の設定を保存するには、[保存]をクリックします。

[作成する]をクリックしてルールを保存したら、EventLog Analyzerはログの相関分析を開始します。

[レポートを表示/非表示]列のチェックボックスをクリックして、表示されるレポートを選択できます。カスタムで作成したレポートは、[相関]タブ → [コリレーションレポート] → [カスタム]配下から確認できます。

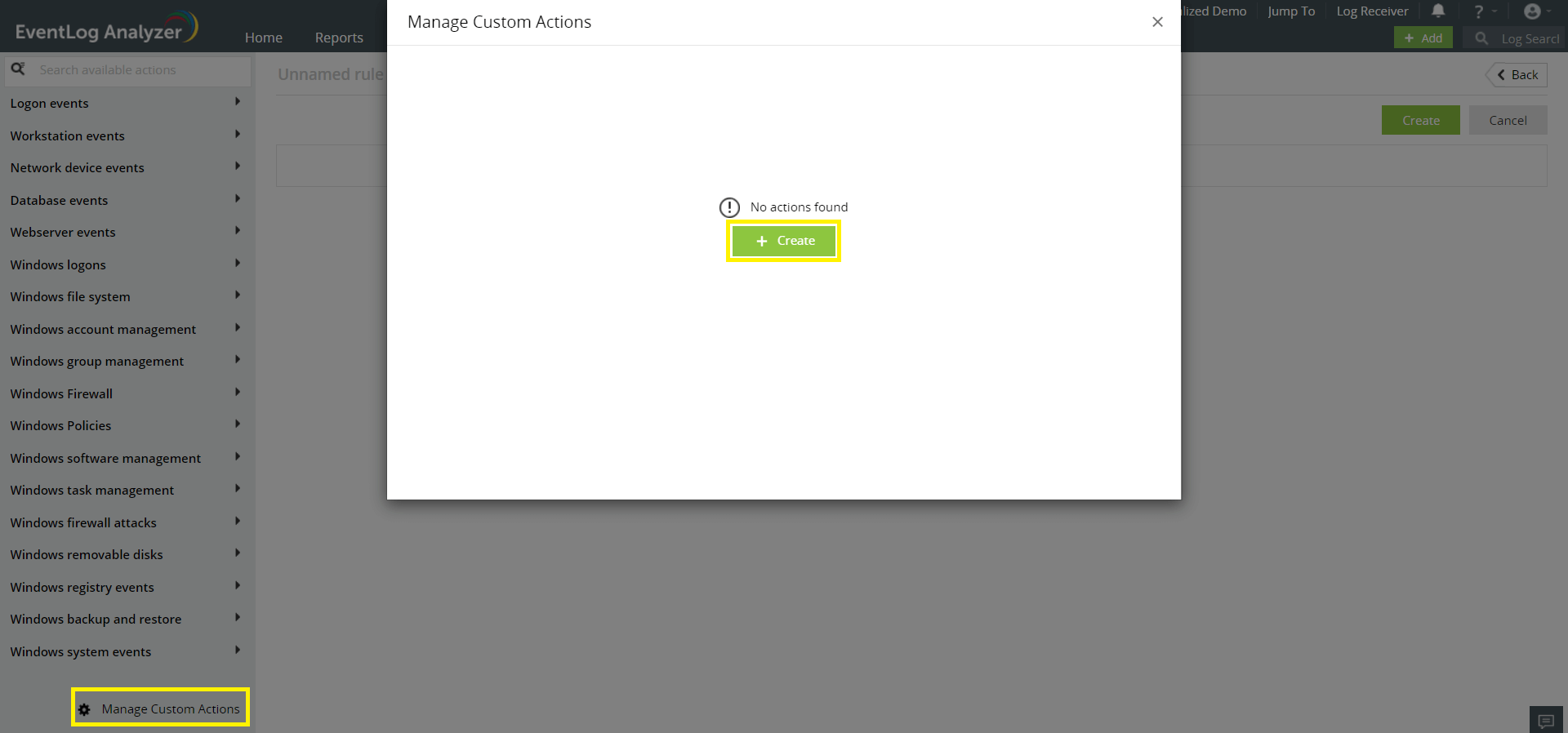

カスタムアクションの作成方法

- カスタムアクションを作成するには、コリレーションルールビルダー画面左下の[カスタムアクションを管理]をクリックします。

- [カスタムアクションを管理]ポップアップ画面が開きます。[+作成する]または、画面右上の[+新規アクションを作成]をクリックします。

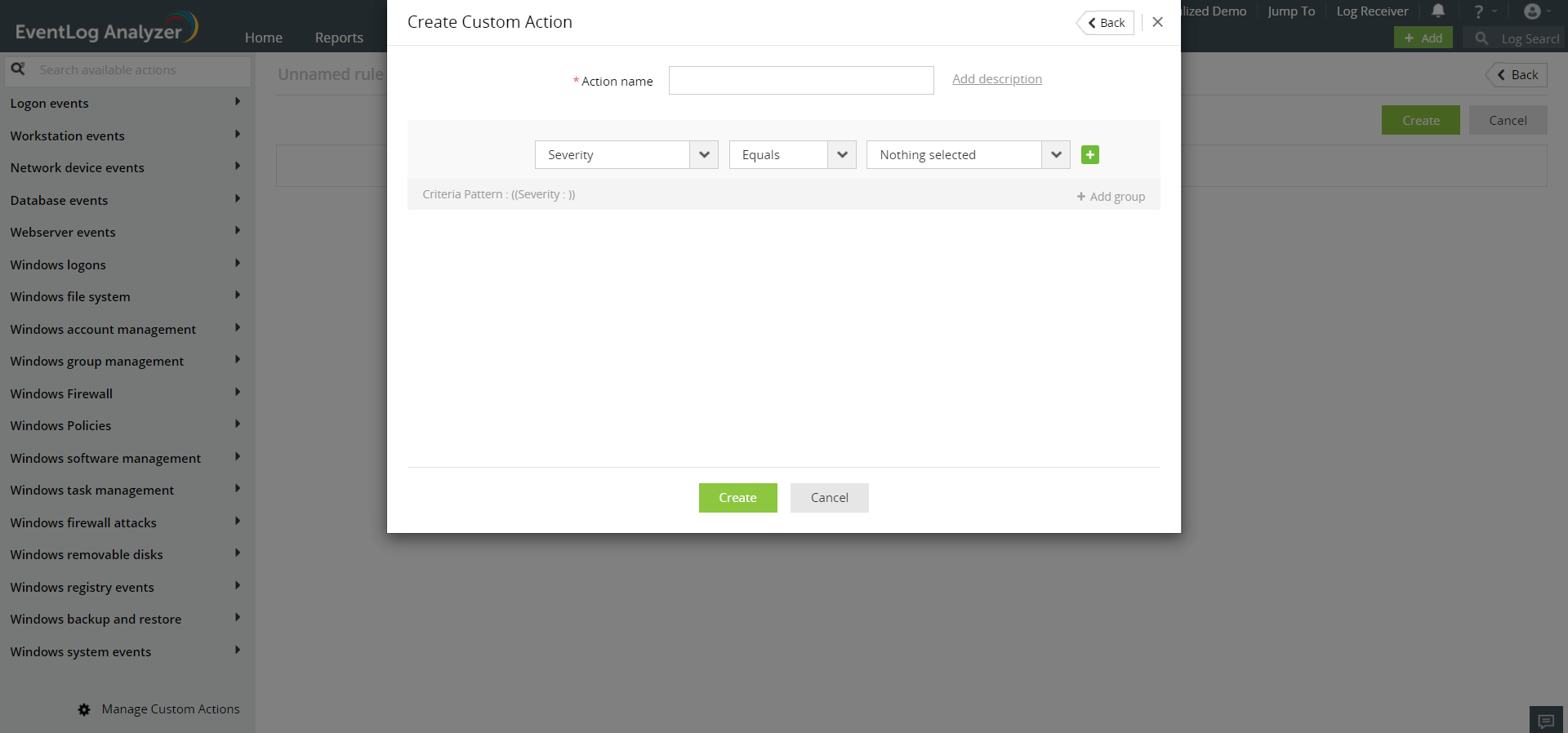

- [カスタムアクションを作成]ポップアップ画面が開きます。

- アクションの名前、アクションの説明(必要な場合)を入力します。

- ドロップダウンメニューからフィールドを選択して、アクションの条件を設定します。

- [作成する]をクリックします。

MITRE相関アクション

Mitre ATT&CK TTP(S)で利用可能なアクションを使用して、コリレーションルールを作成できるようになりました。

MITRE ATT&CK TTPの詳細は、こちらのページを参照してください。

コリレーションルール作成時のベストプラクティス

コリレーションレポートは、潜在的なセキュリティ問題に関する洞察を提供するため、組織のセキュリティ体制を強化する上で不可欠です。また、悪意のあるアクティビティのパターンを特定し、タイムリーな対応を促進するのにも役立ちます。コリレーションルールを作成するためのベストプラクティスをいくつかご紹介します。

- 組織に必要なルールのみを有効してください。

- 取得するログによっては、各ルールの動作が組織ごとに異なる場合があります。そのため、ルールを一括で有効化し、特定のルールセットの動作を観察し、実際に必要なルールを特定してください。要件に応じて、ルールを微調整することで誤検知を減らすことができます。

- 複数のイベントを関連付けるコリレーションルールは通常、様々な条件(アクション、しきい値、条件タイプ)を追加することで設定します。各条件に一致するログの数によって、必要なリソース量が決まります。一致するデータセットが大きいほど、必要なリソース量が増加し、メモリ使用量が増加します。分析に使用するデータセットを削減するために、指定する条件を工夫してください。これにより、メモリ使用量を抑えることができます。

- 各コリレーションルールが使用するメモリを必ず監視してください。各ルールのメモリ使用量を把握することで、ルールを微調整し、効率を向上させることができます。コリレーションルールのメモリ使用量は、[設定]タブ → [システム設定] → [システム診断] → [システム情報]タブ → [コリレーションルール]の[詳細な使用状況レポート]から監視できます。

ユースケース

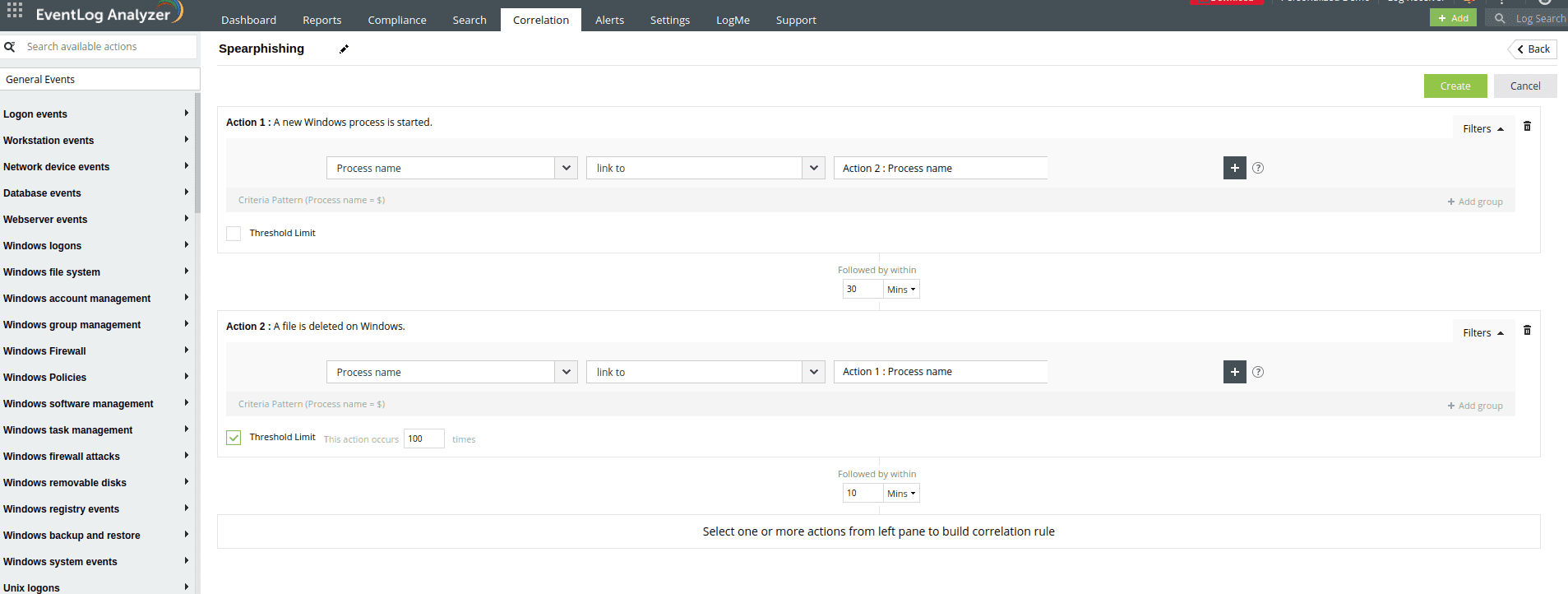

1. スピアフィッシング:

攻撃者は、正規のファイルを装った悪意のあるExcelファイルをメールで送りつけ、個人を標的とします。被害者がファイルを開くと、マクロが実行され、破壊的な活動を行う悪意のあるプロセスが起動します。

- イベントシーケンス:Excelドキュメントがプロセスを生成し、同じプロセスによって大量のファイルが削除される。

- しきい値:30分以内に100個のファイルが削除される。

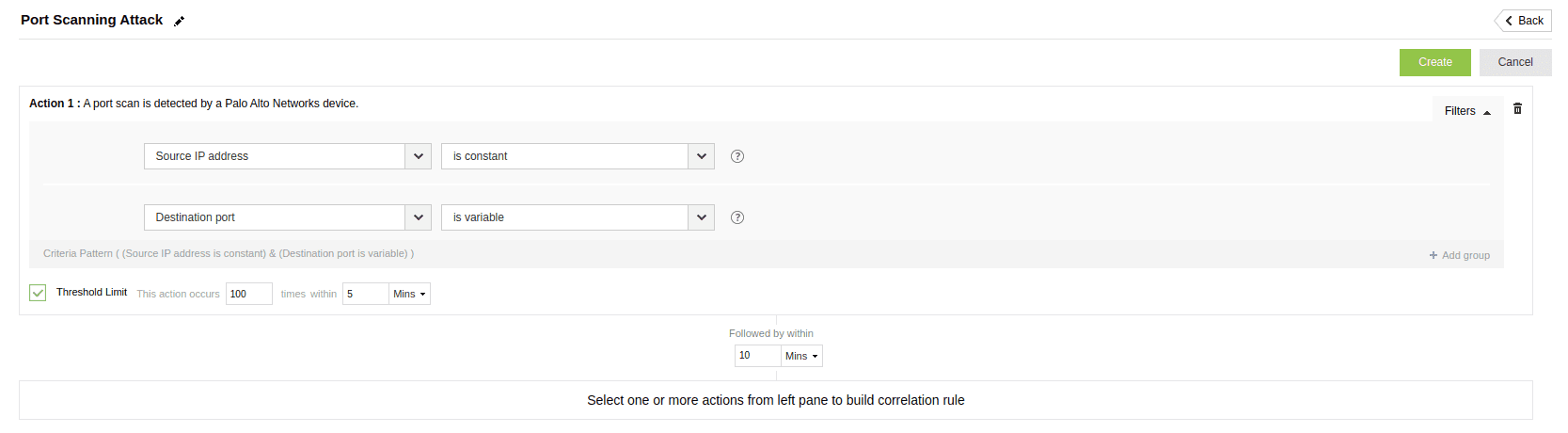

2. ポートスキャン攻撃:

攻撃者はポートスキャン攻撃を実行して、ネットワークの弱点を特定します。

- イベントシーケンス:短時間内に、同じIPアドレスから複数ポートへの大量のトラフィックイベントが識別される。

- しきい値:5分以内に1000個の異なるポートがスキャンされる。

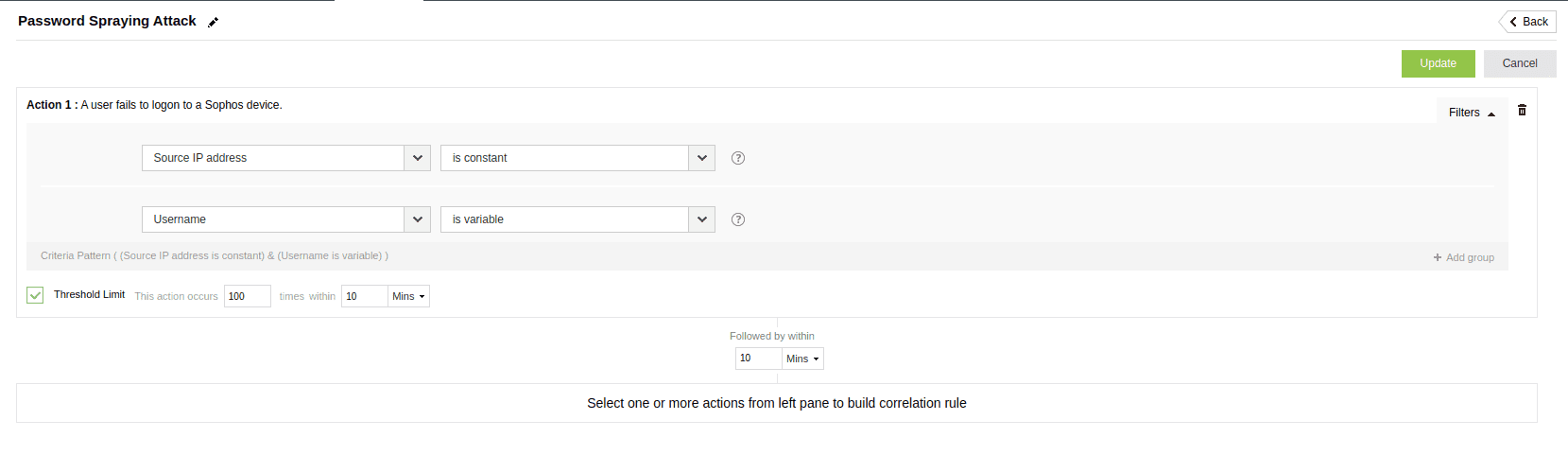

3. パスワードスプレー攻撃:

攻撃者は、単一のアカウントに対して異なるパスワードを試すのではなく、いくつかの一般的なパスワードを使用して複数のアカウントにアクセスしようとします。

- イベントシーケンス:短時間内に同じデバイスから複数のデバイスに大量のログイン(ログイン失敗イベント)が試行される。

- しきい値:同じIPアドレスからのイベント数が100件発生する。

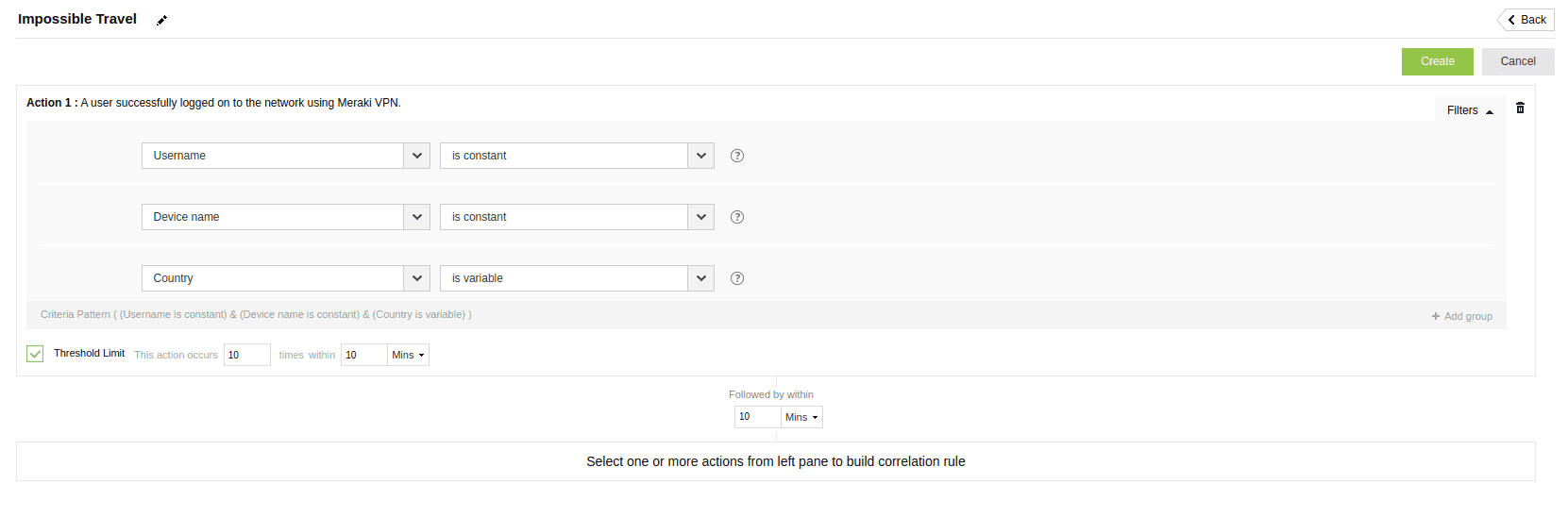

4. ありえない移動:

ユーザーのアカウントが地理的に離れた2つの場所から、それらの場所間のアクセス時間よりも短い時間内にアクセスが発生した場合にセキュリティアラートをトリガーします。この状況は、同じユーザーが両方のアクセス試行を行った可能性が非常に低いこと(または不可能であること)を意味し、セキュリティ侵害またはアカウント侵害の可能性を示唆します。

- イベントシーケンス:指定された時間枠内で、異なる国から同じデバイスのアカウントへのログインが試行される。つまり、ユーザー名とデバイス名が同で国が異なる。

- しきい値:10分以内に10件のイベントが発生する。

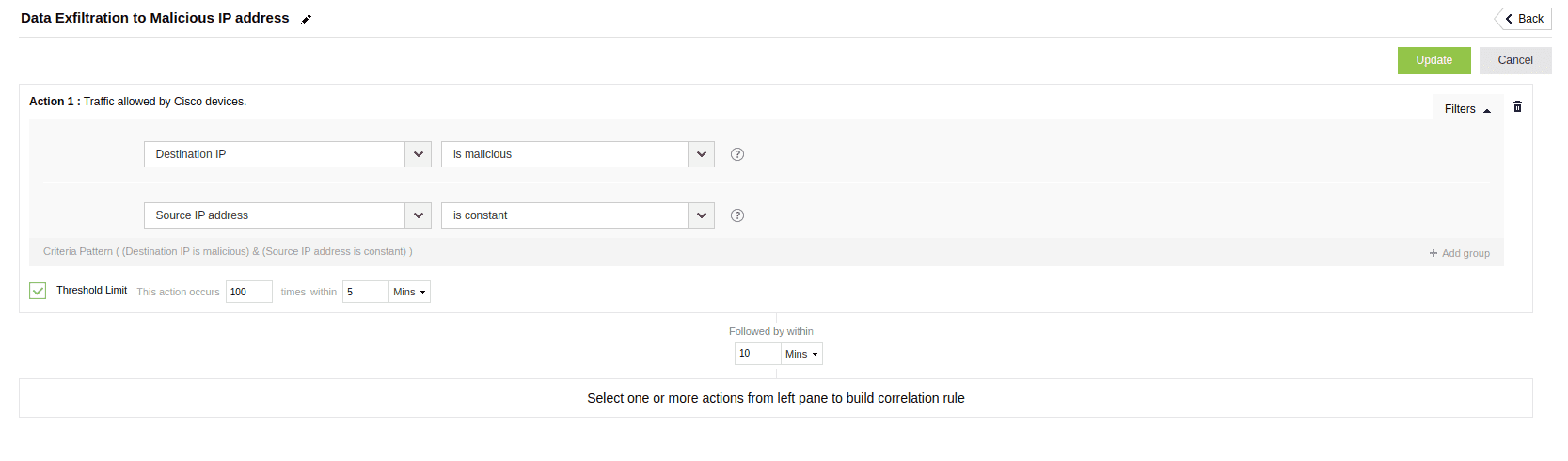

5. 悪意のあるIPアドレスへのデータ流出:

悪意のあるプログラムは、脅威分析によって特定された悪意のあるIPアドレスにデータを流出します。

- イベントシーケンス:5分以内に100回を超えるネットワーク接続が悪意のあるものとして識別される。

- しきい値:5分以内に100回発生する。