カスタムログ解析

ネットワーク管理者は、ログデータからの多くの情報と洞察を常に必要としています。IT管理者は有用なログ情報を特定し、その情報を新しいフィールドとして自動的にインデックス化したい場合があります。インデックスを作成するフィールドが増えると、ログフォレンジック分析を実行したり、ネットワークセキュリティレポートを作成する際のログデータの有用性が向上します。

EventLog Analyzerでは、UI画面から新規カスタムフィールドの作成や未加工ログからのフィールド抽出を行えます。EventLog Analyzerは、ネットワークシステムやアプリケーションから取得するログから、作成したカスタムフィールドを識別、解析、およびインデックス化できるようにします。

追加のフィールドを抽出する方法

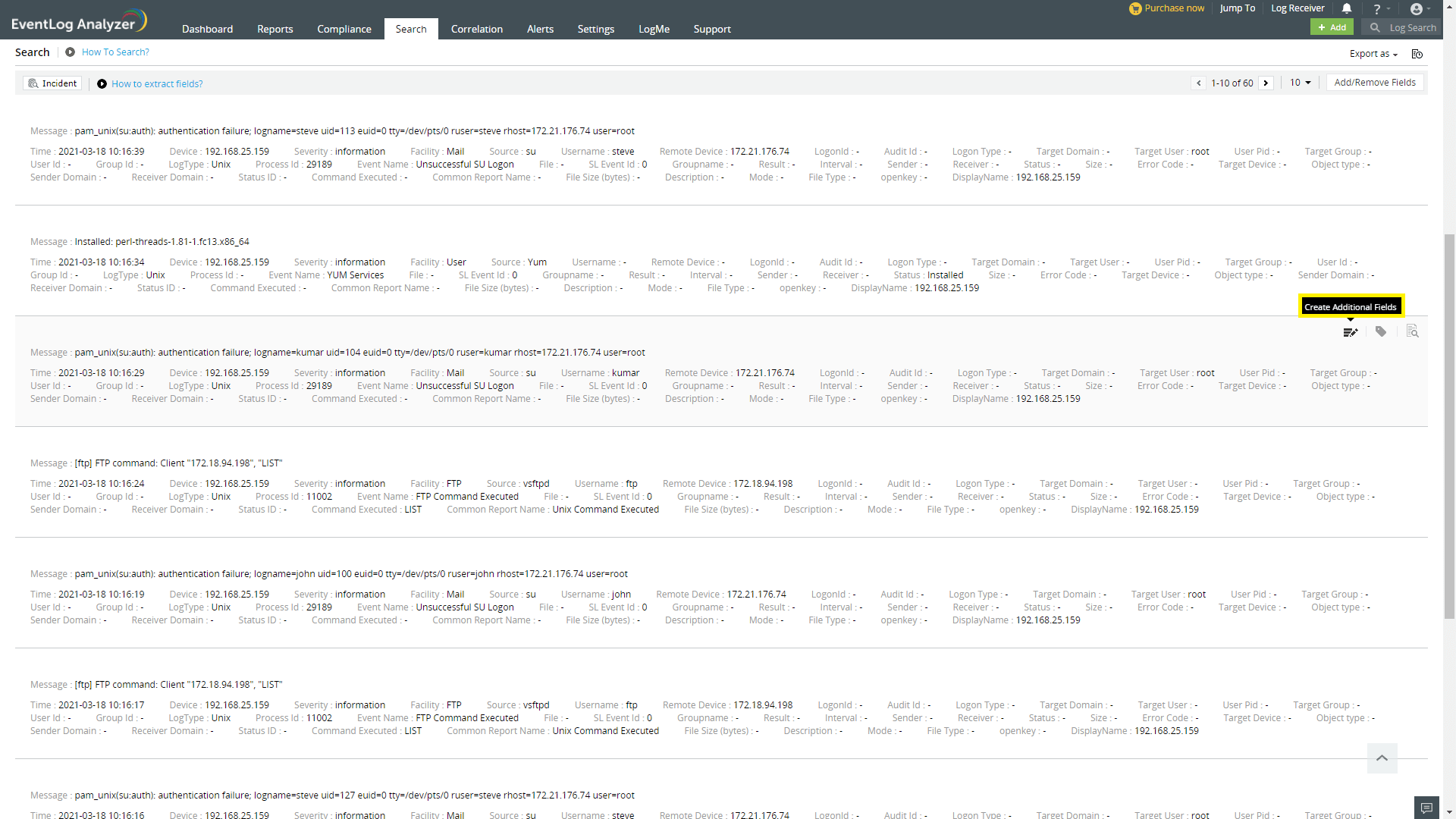

- [検索]タブに移動後、フィールドを抽出したいログを表示させます。[追加フィールドの作成]をクリックします。

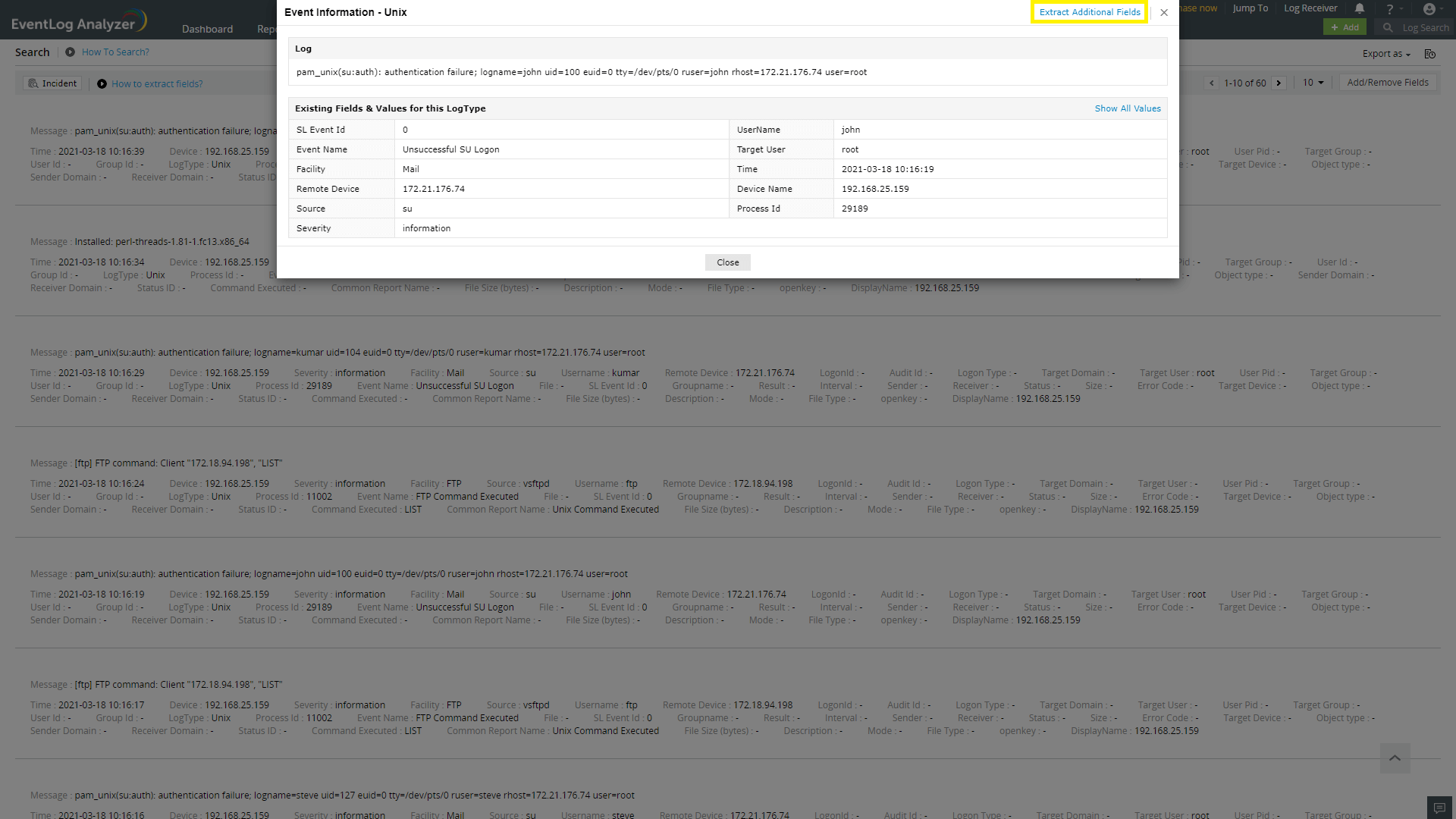

- 抽出されたフィールドの詳細は、[イベント情報]画面で確認できます。必要な値が解析されていない場合は、[追加フィールドの抽出]をクリックすることでフィールドを抽出できます。

注記:ログファイルをインポートをインポートする際に追加のフィールドを抽出することもできます。

カスタムフィールド値の指定

カスタムフィールドを指定する方法は2つあります。

Regex(正規表現)

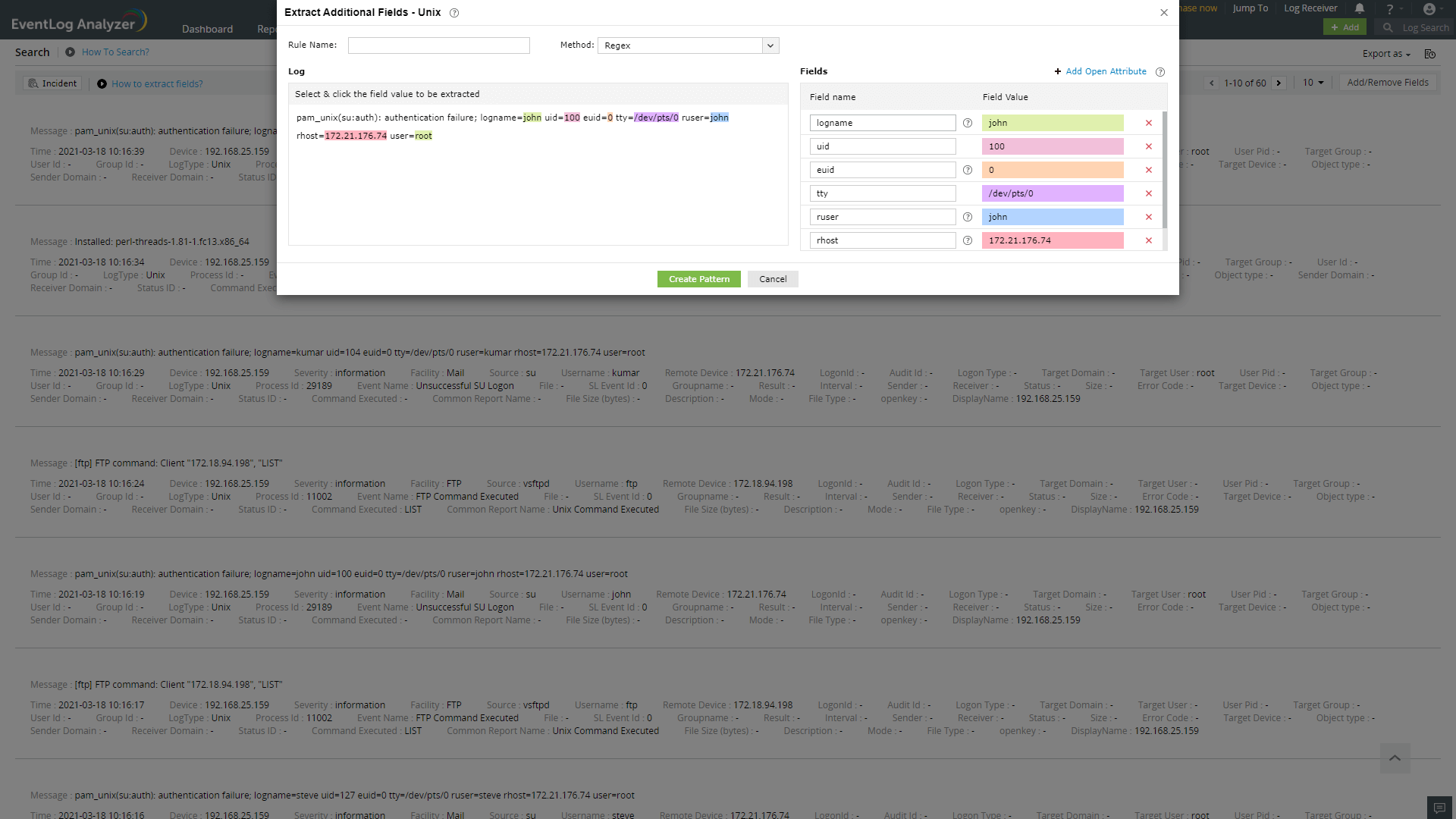

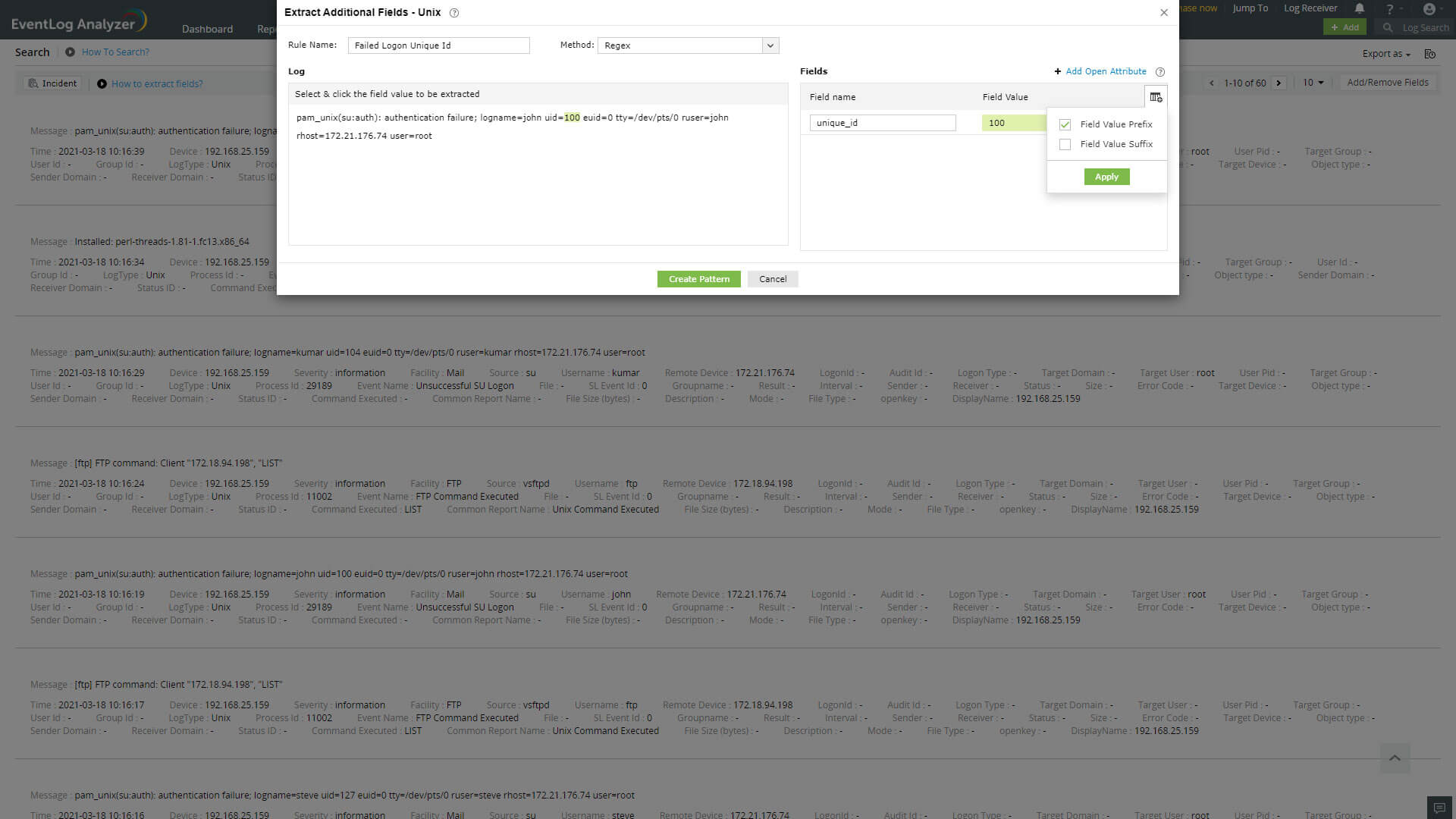

- ルール名を入力します。

- フィールドとして抽出したい単語をクリックします。

- [自動識別]を使用することで、フィールドを自動的に識別することも可能です。

- 抽出するフィールドの名前を入力します。フィールド値にプレフィックスとサフィックスを任意で指定します。

- [パターンを作成する]をクリックして、解析ルール(パーサールール)のパターンを作成します。

プレフィックスとサフィックスの追加

- 解析の精度を向上させるために、フィールド値のプレフィックスまたはサフィックスを含めることもできます。プレフィックスやサフィックスを含めるには、[カスタムフィールド]の右隅にある[プレフィックスとサフィックスの管理]アイコンをクリックして、必要なオプションを選択します。[適用]をクリックします。

- 例えば、以下のようなログメッセージがあるとします。

ネットワークログオンの成功: ユーザー名: sylvian ドメイン: ADVENTNET ログオンID: (0x0,0x6D51131) ログオンタイプ: 3 ログオンプロセス: NtLmSsp 認証パッケージ: NTLM ワークステーション名: SYLVIAN ログオンGUID: - 発信者ユーザー名: - 発信者ドメイン: - 発信者ログオンID: - 発信者プロセスID: - 転送されたサービス: - ソースネットワークアドレス: 192.168.113.97 ソースポート: 0 22873 - 多くのログは、フィールド「ログオンタイプ」と完全に一致する名前のフィールドがあるため、プレフィックスとして静的な値を設定できます。一方、フィールド「ソースネットワークアドレス」は、ログによって異なるフィールド名(例:ソースIPアドレスやソースアドレスなど)を持つ場合があるため、プレフィックスやサフィックスとして動的な値を設定できます。

- プレフィックスとサフィックスが完全一致で定義されている場合、フィールド抽出は正確になります。

注記:オープン属性にプレフィックスまたはサフィックスはありません。

パターンの検証

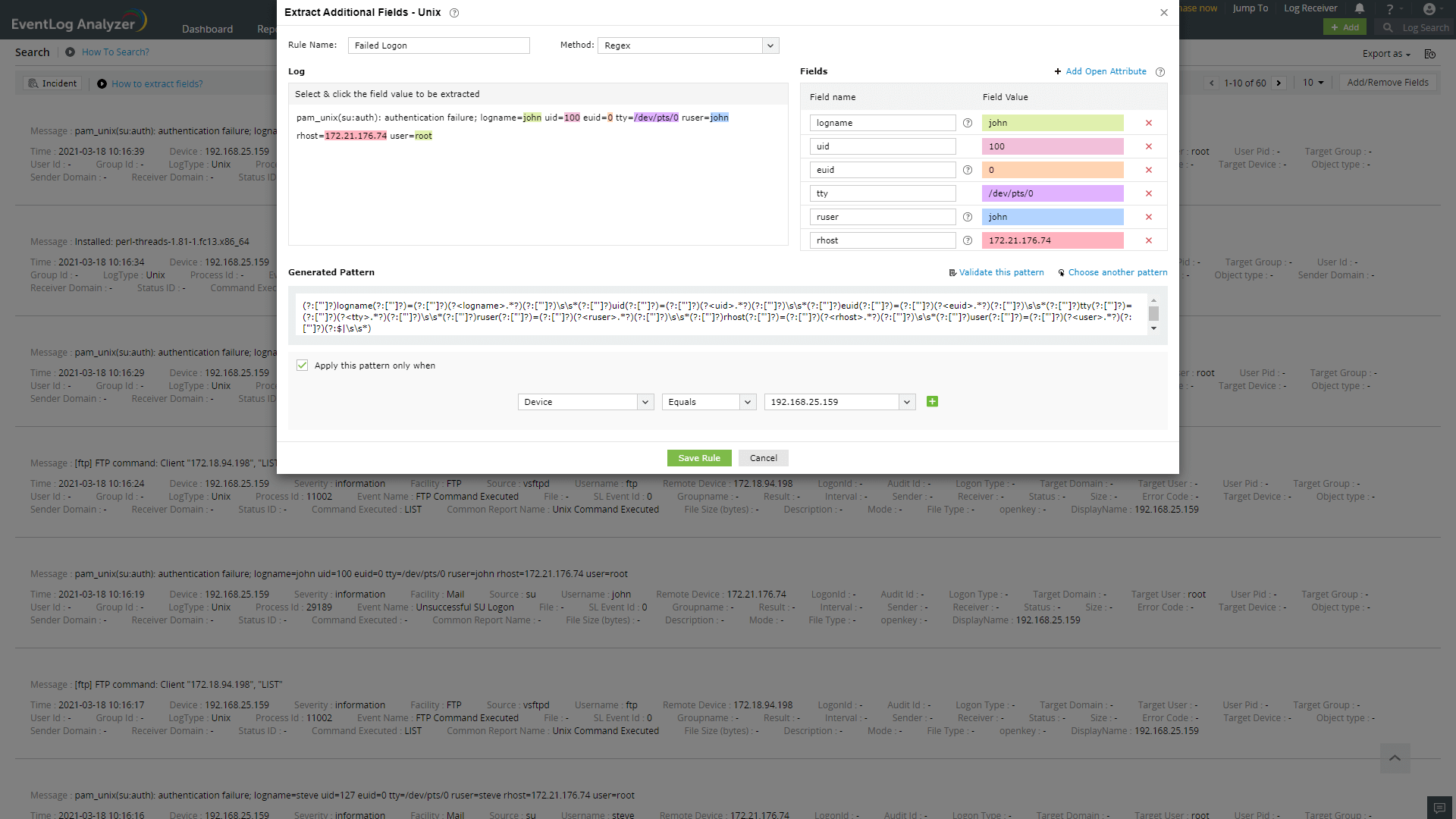

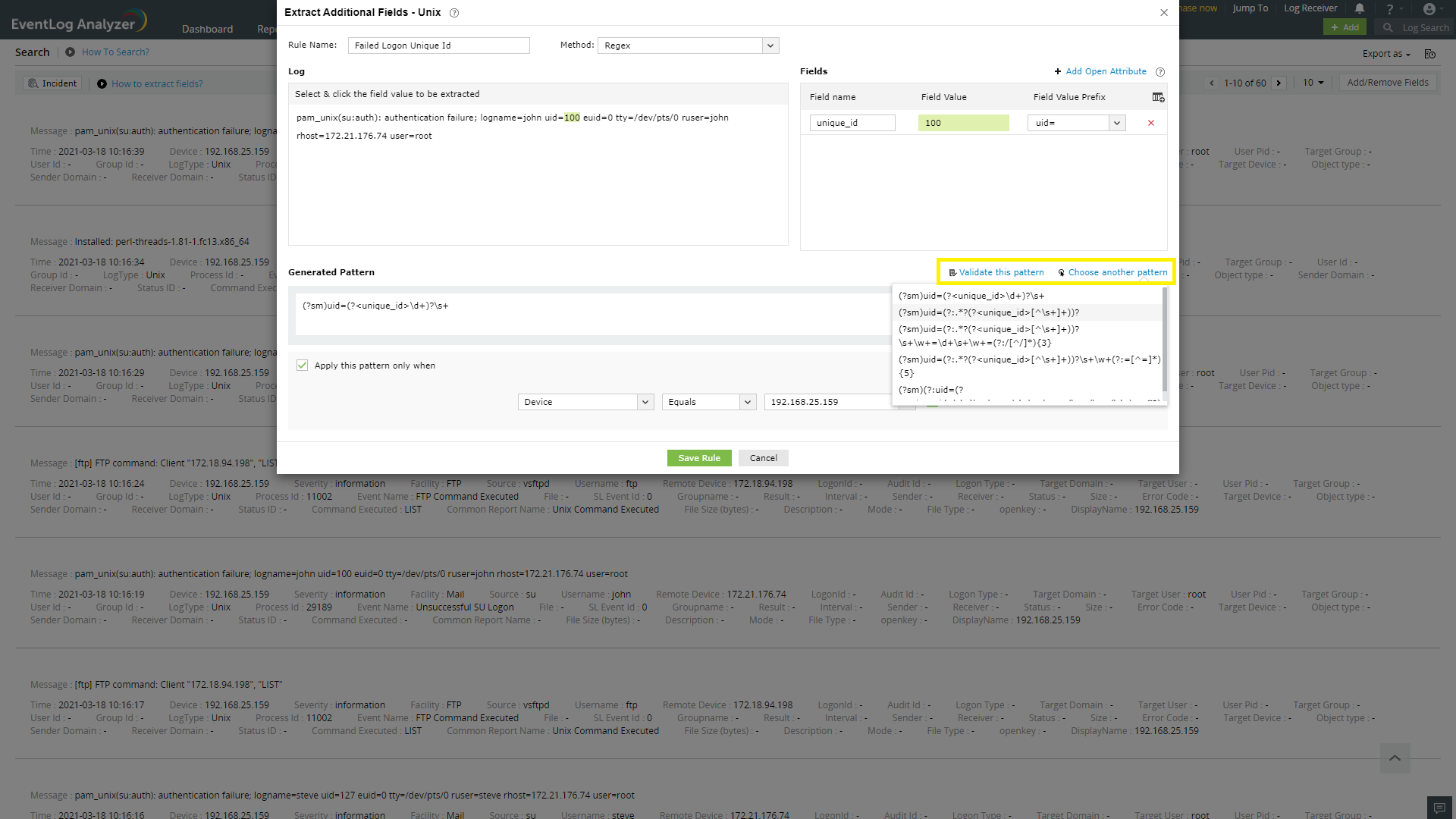

解析ルールのパターンは、フィールド定義を使用して作成されます。正規表現に精通している場合は、生成されたパターンを手動で編集できます。

[このパターンを検証する]は、生成されたパターンを以前の検索結果と照合してテストするために使用します。表示される「一致したログ」と「一致しないログ」を分析することで、パターンの適合性を手動で確認できます。

- [別のパターンを選択してください]をクリックすると、製品によって生成されたパターンのリストから別のパターンを選択できます。

- 既存のフィールドを用いて条件を定義し、作成するパターンを適用するログタイプを指定できます。

- ルールの保存後に収集したログよりフィールド抽出を開始します。

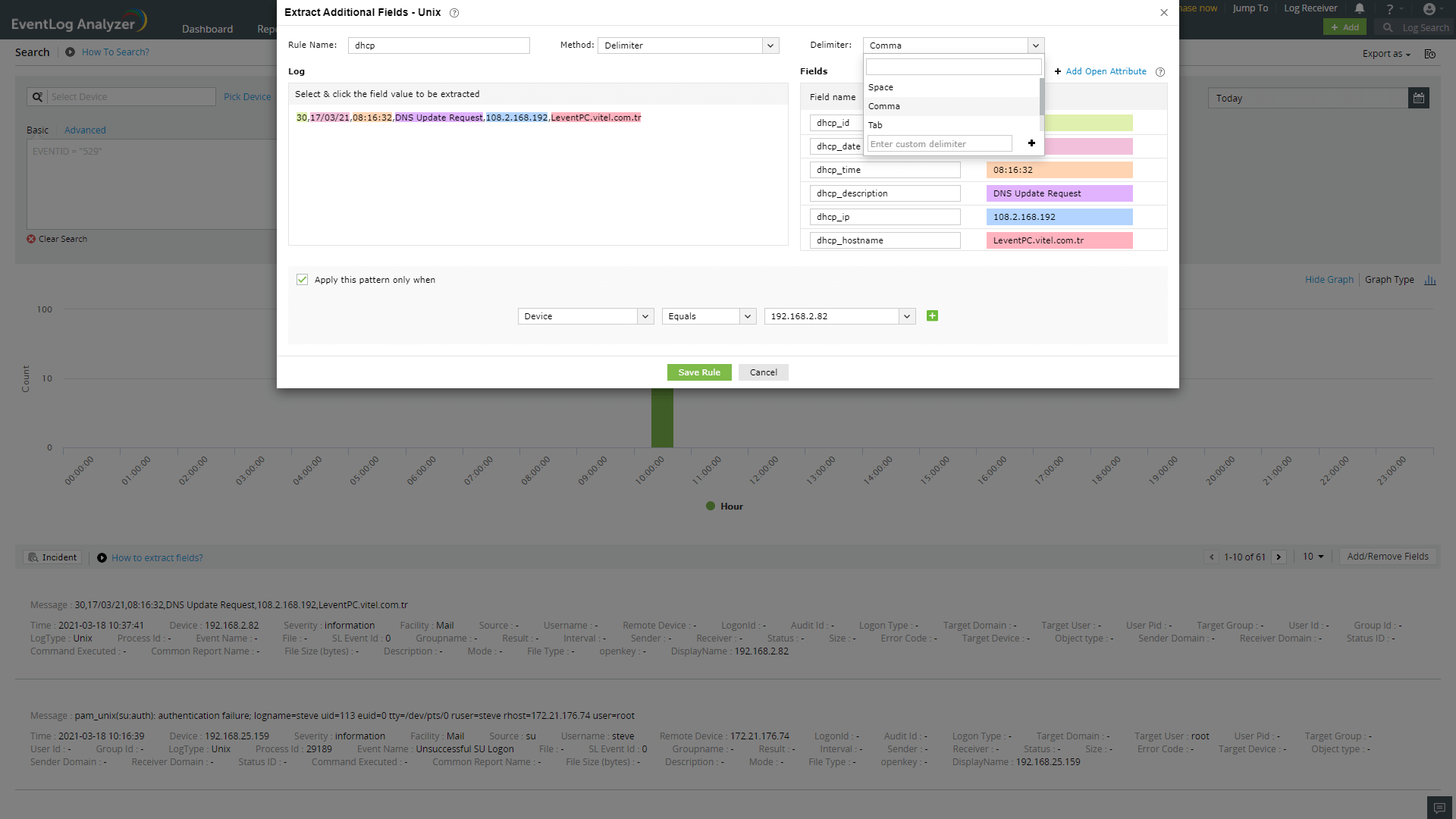

Delimiter(区切り文字)

- ルール名を入力します。

- スペース、カンマ、タブ、またはパイプなどの区切り文字を使用してフィールドを抽出できます。

- [ルールを保存]をクリックします。