ログイン設定

適切なログオン設定を行うことで、Log360 UEBAをセキュアに保つことができます。

一般

CAPTCHA設定(キャプチャ設定)

CAPTCHAは、botベースのブルートフォース攻撃に対するセキュリティ対策として機能します。設定を有効にすることで、ログインする際にCAPTCHA画像が表示されます。ユーザーは、CAPTCHA画像に表示されている文字を入力してLog360 UEBAにログインする必要があります。

常にCAPTCHAを表示するか、または特定回数のログイン失敗の後にのみCAPTCHAを表示するか設定できます。視覚障害のあるユーザー向けに音声CAPTCHAを有効にすることも可能です。

CAPTCHAの有効化手順

- 管理者としてLog360 UEBAにログインします。

- [設定]タブ → [設定] → [ログイン設定] → [一般]タブに移動します。

- [ログインページでキャプチャを有効化してください。]にチェックを入れます。

- ユーザーがログインするたびにCAPTCHAを表示したい場合は、[キャプチャを常に表示。]を選択します。

- ログインに失敗したユーザーのみにCATPCHAを表示したい場合は、[無効なログイン試行の後にキャプチャを表示します。]を選択します。

- CAPTCHAが表示されるまでのログイン失敗回数を入力します。

- ログイン失敗回数をリセットするまでの時間(分単位)を入力します。指定した時間が経過すると、ログイン失敗回数がリセットされます。

- 例)以下の値を入力した場合を想定します。

- 無効なログイン試行回数の上限:3

- 上限をリセットするトリガー:30分

- 上記の場合、ユーザーが30分の間に3回連続でログインに失敗した場合、CATPCHA画像が表示されます。正常にログインするためには、ユーザーは正しい認証情報およびCAPTCHAに表示された文字を入力する必要があります。

- 視覚障害のあるユーザー向けに音声CAPTCHAを有効にする場合は、[オーディオCAPTCHAを有効化。]にチェックを入れます。

- [設定保存]をクリックします。

注記:音声CAPTCHAを有効にした場合、CAPTCHAには数字のみが表示されます。ご利用ブラウザーが音声CAPTCHAをサポートしていない場合、デフォルトのCAPTCHA(文字と数字を含む)が表示されます。

ブロックユーザーの設定

ユーザーブロック機能を使用することで、設定した時間間隔において一定回数以上のログイン失敗が発生した場合に、当該ユーザーのLog360 UEBAへのアクセスをブロックできます。ブロックされたユーザーはLog360 UEBAにログインできません。

ユーザーブロックの設定手順

- 管理者としてLog360 UEBAにログインします。

- [設定]タブ → [設定] → [ログイン設定] → [一般]タブに移動します。

- [無効なログイン試行の後にユーザーをブロックします]にチェックを入れます。

- ユーザーをブロックするまでのログイン失敗回数を入力します。

- ログイン失敗回数をリセットするまでの時間(分単位)を入力します。指定した時間が経過すると、ログイン失敗回数がリセットされます。

- ユーザーをブロックする時間(分)を入力します。

- 例)以下の値を入力した場合を想定します。

- 無効な試行回数の上限:3 範囲:5分

- 次の期間中、ユーザーをブロックする:30分

- 上記の場合、ユーザーが5分の間にで3回ログインに失敗すると、ユーザーのLog360 UEBAへのログインが30分間ブロックされます。

- [設定保存]をクリックします。

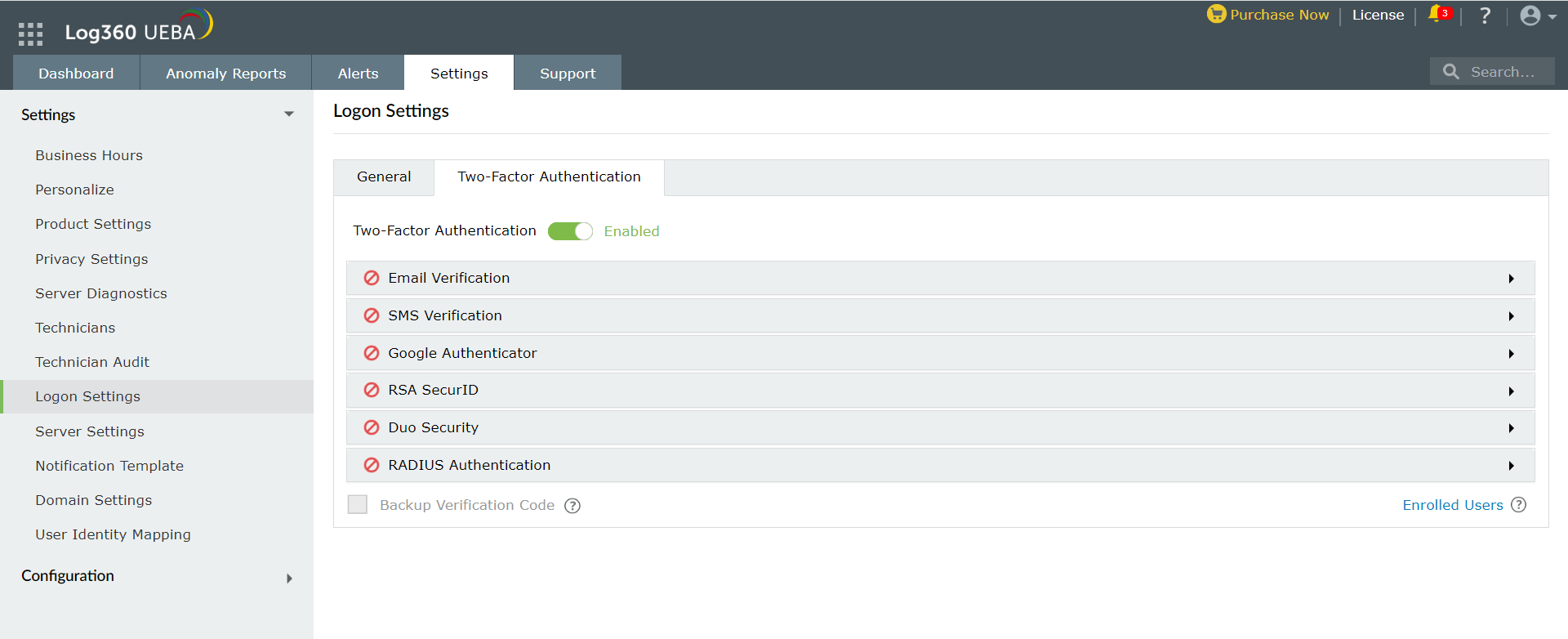

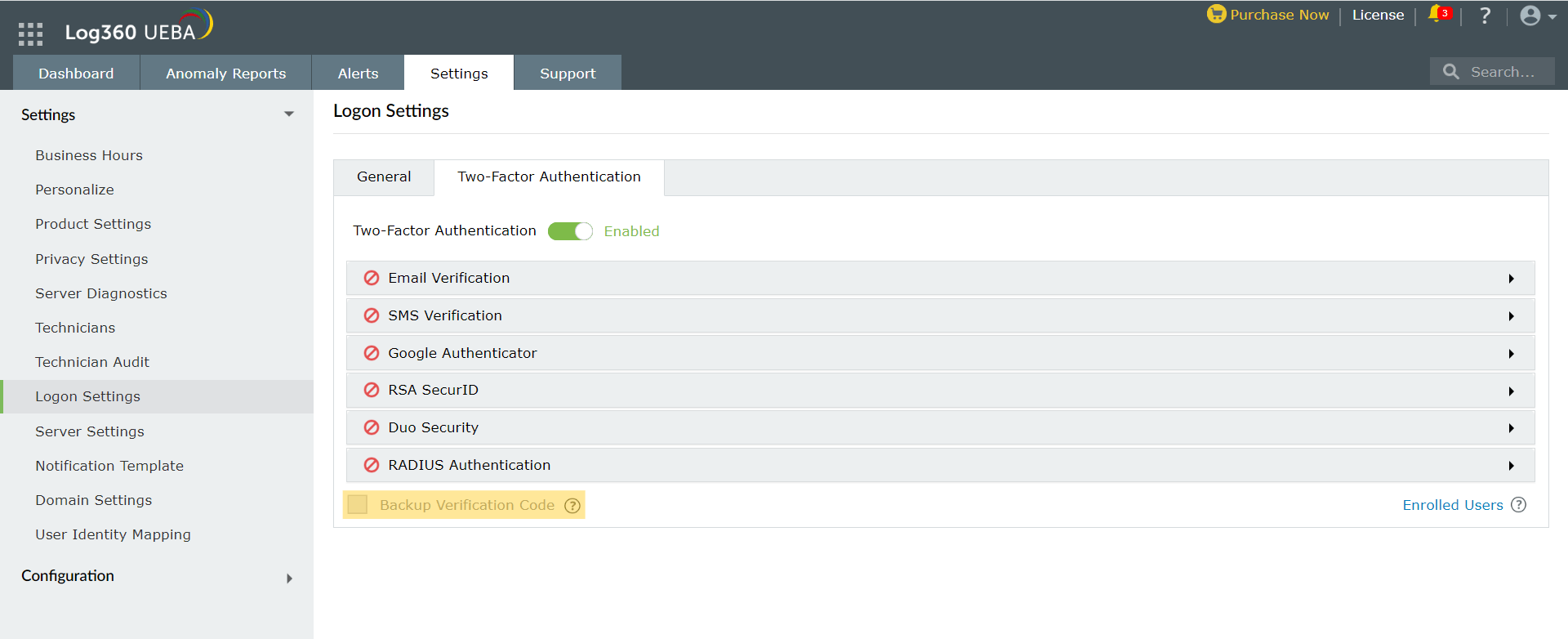

2要素認証

ユーザーログインのセキュリティを強化するために、Log360 UEBAは2要素認証をサポートしています。UEBAでは以下の2要素認証を使用できます。

2要素認証の設定

- 管理者としてLog360 UEBAにログインします。

- [設定]タブ → [設定] → [ログイン設定]に移動します。

- [2要素認証]タブに移動します。

- 2要素認証を有効化します。

- 2要素認証で使用する認証方法を選択します。

注記:

- 複数の認証方法を有効にした場合、ユーザーはログイン時に1つの認証方法を選択するよう求められます。

- 選択した認証方法を使用するために必要な設定を完了していることを確認してください。

- [設定保存]をクリックします。

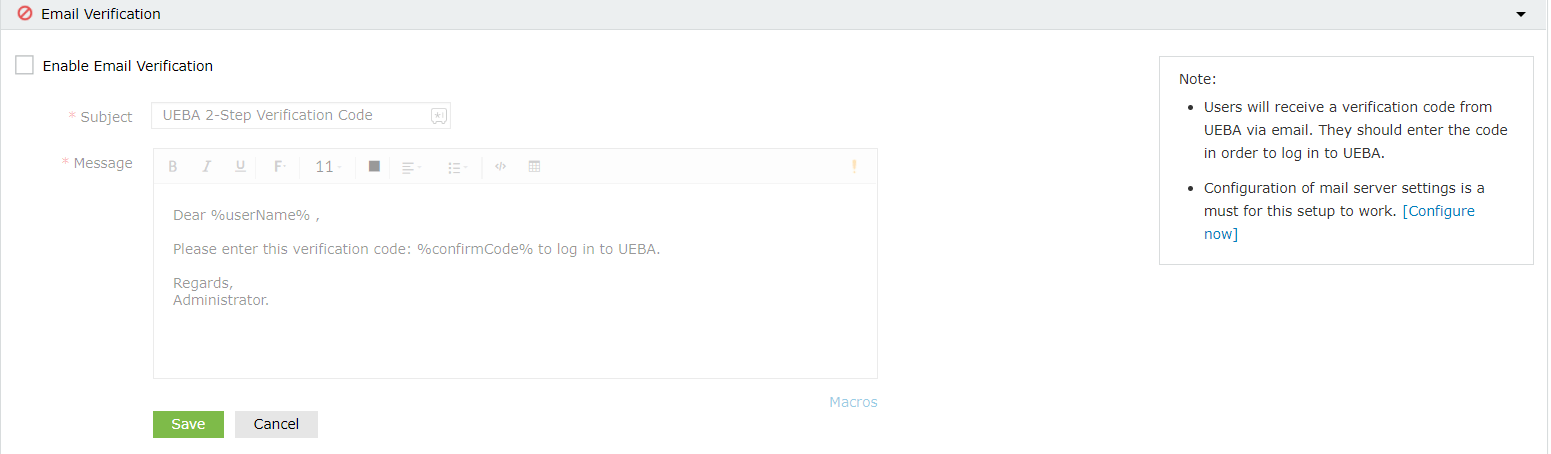

メール検証

Log360 UEBAは確認コードをユーザーのメールアドレス宛に送信します。ユーザーが正常にログインするためには、確認コードを入力する必要があります。

設定手順

- メールサーバーを設定します。

- メールの件名およびメッセージ内容を入力します。

- 要件に応じて、優先度を設定できます(メッセージボックス右上の!マークをクリック)。

- [マクロ]をクリックすることで、メッセージ内に任意のマクロ要素を入力できます。

- [保存]をクリックします。

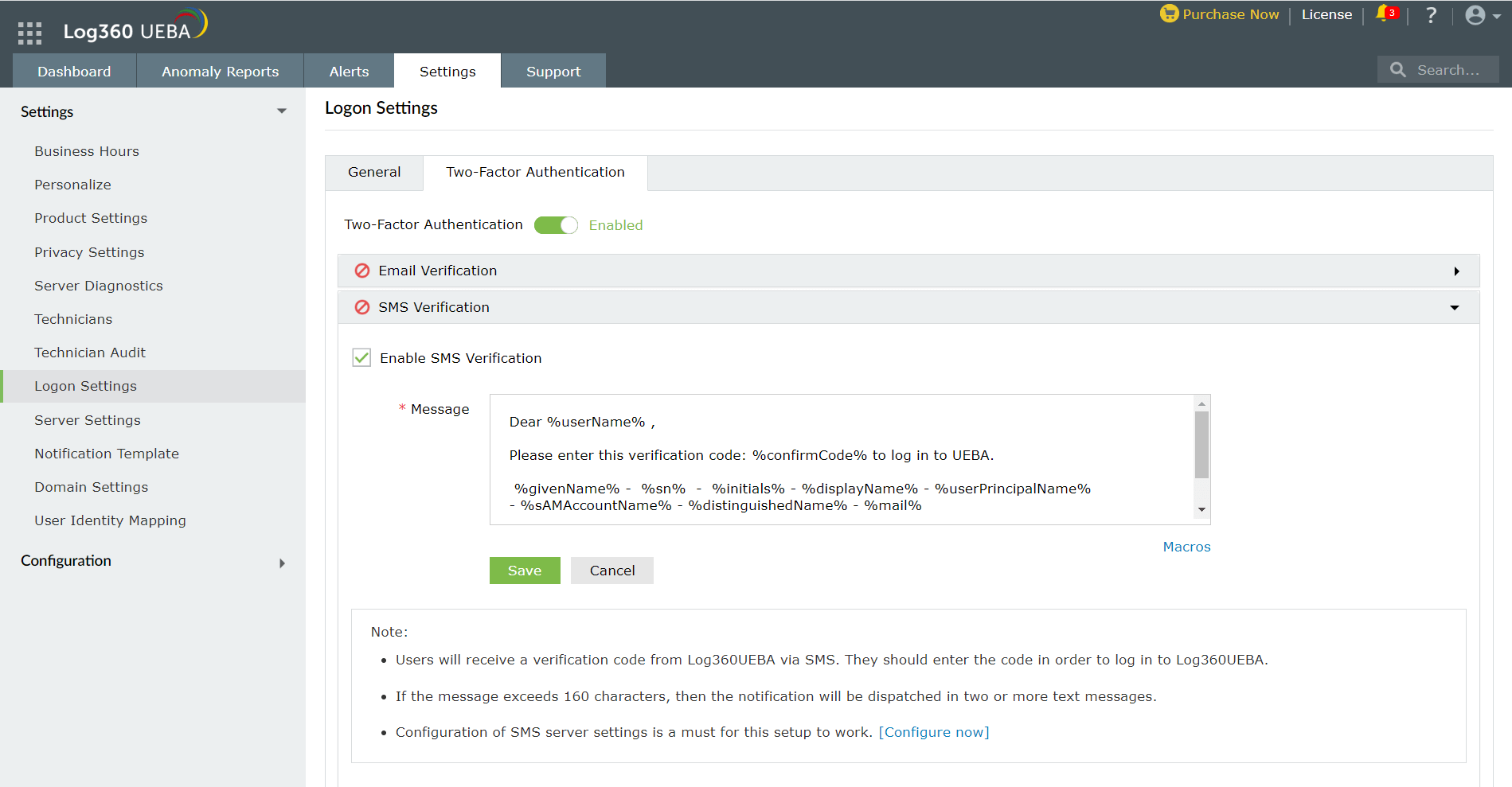

SMS検証

Log360 UEBAは確認コードをユーザーの電話番号にSMSで送信します。ユーザーが正常にログインするためには、確認コードを入力する必要があります。

設定手順

- SMSサーバーを設定します。

- メッセージ内容を入力します。

- [マクロ]をクリックすることで、メッセージ内に任意のマクロ要素を入力できます。

- [保存]をクリックします。

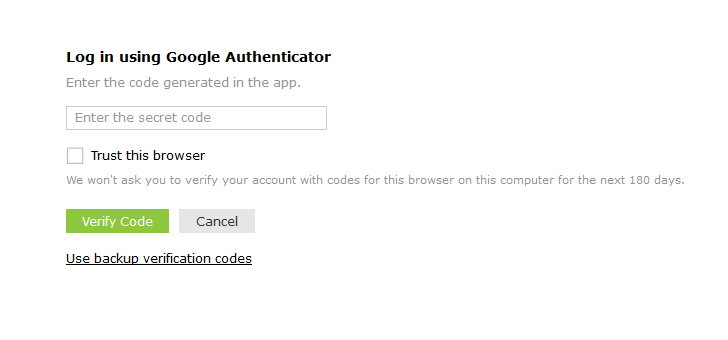

Google Authenticator

Google Authenticatorを有効化することで、ユーザーは本人確認のためにGoogle Authenticatorアプリによって生成された6桁のセキュリティコードを入力する必要があります。

設定手順

- [Google Authenticatorを有効化]をクリックします。

- 有効化すると、ユーザーはGoogle Authenticatorアプリを使用して2要素認証に自分自身を登録できます。

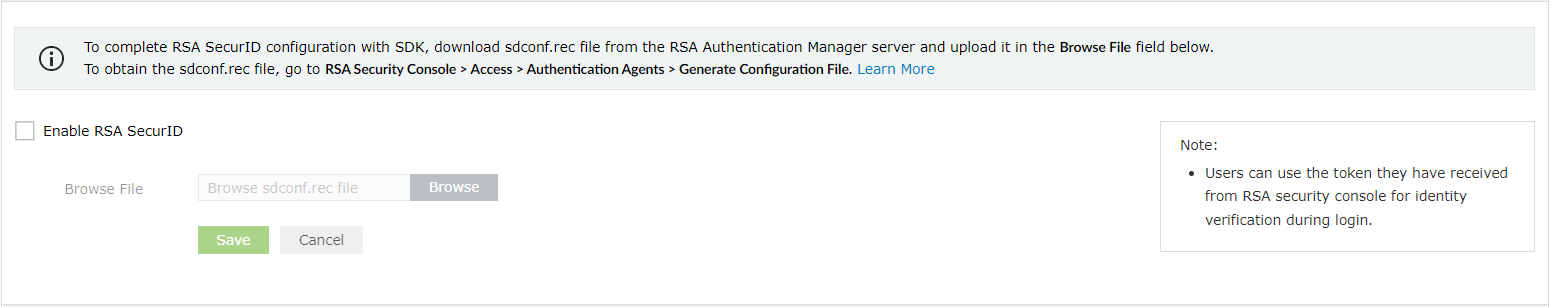

RSA SecurID

RSA SecurIDを有効化することで、ユーザーは、RSA SecurIDアプリによって生成されたセキュリティコード、ハードウェアトークン、またはメールやSMSで受信したトークンを使用して、Log360 UEBAにログインできます。

設定手順

- RSAの管理コンソール(例:https://log360-rsa.testdomain.com/sc)にログインします。

- [アプリケーション] → [認証エージェント]に移動し、[新規追加]をクリックします。

- Log360 UEBAサーバーを認証エージェントとして追加し、[保存]をクリックします。

- [アクセス] → [認証エージェント]に移動し、[設定ファイルの生成]をクリックします。

- 「AM_Config.zip」(認証マネージャー設定)をダウンロードします。

- ダウンロードしたZIPファイルZIPファイル内から「sdconf.rec」を取得します。

- Log360 UEBAにてRSA SecurIDを有効化後、[参照]をクリックして、「sdconf.rec」ファイルを選択します。

- [保存]をクリックします。

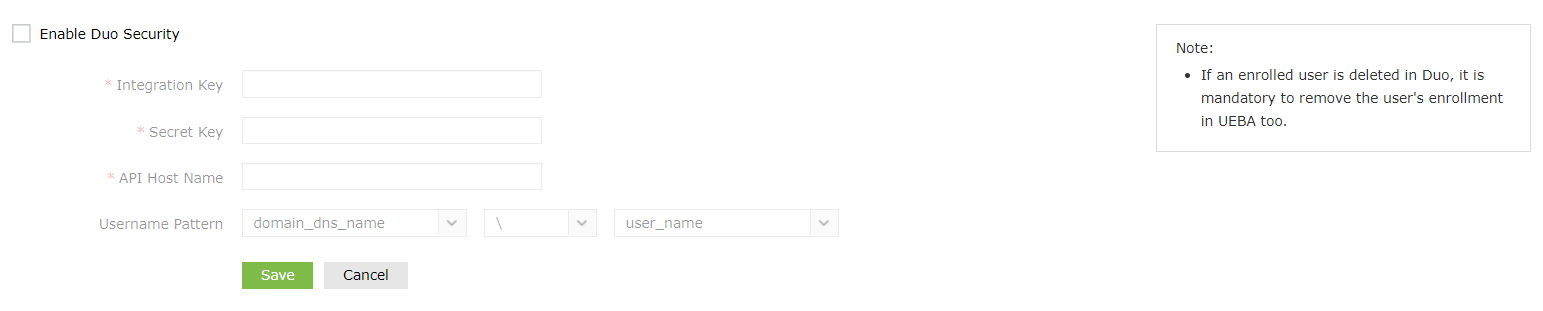

Duo Security

Duo Securityを有効化することで、ユーザーは、Duoアプリまたはプッシュ通知で生成された6桁のセキュリティコードを使用して、Log360 UEBAにログインできます。

設定手順

- Duo Securityアカウント(例:https://admin-325d33c0.duosecurity.com)にログインするか、新規アカウントをサインアップしてログインします。

- [アプリケーション]に移動し、[アプリケーションの保護]をクリックします。

- [Web SDK]を検索し、[保護]をクリックします。

- クライアントID、クライアントシークレット、APIホスト名の値をコピーし、Log360 UEBAのDuo Sucurity設定画面にペーストします。

- [保存]をクリックします。

注記:

- Duo Security で使用するユーザー名パターンを正確に選択してください。

- 古いバージョンのInternet Explorerを使用している場合は、APIホスト名(例:https://api-325d33c0.duosecurity.com)と管理コンソール(例:https://admin-325d33c0.duosecurity.com)を信頼済みサイトまたはイントラネットサイトとして追加してください。

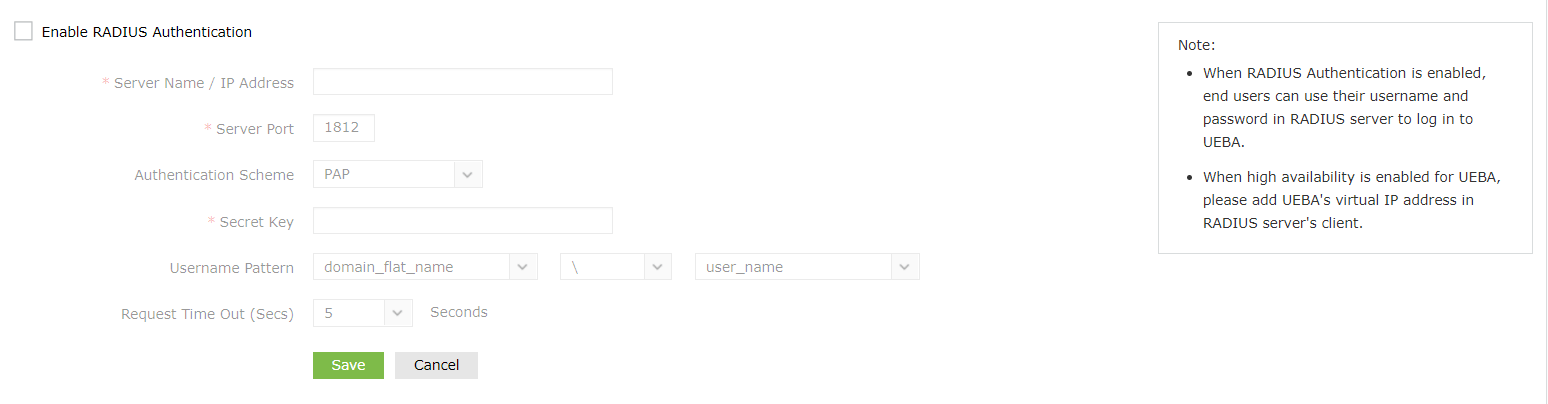

RADIUS認証

RADIUS認証は、不正アクセスからネットワークを保護することで、セキュリティを強化する業界標準のクライアント/サーバー認証プロトコルです。

設定手順

ステップ1:RADIUSをLog360 UEBAと統合

- RADIUSサーバーにログインします。

- clients.confファイル(/etc/raddb/clients.conf)を開きます。

- 以下のスニペットを追記します。

- client Log360ServerName

{

ipaddr = xxx.xx.x.xxx

secret = <secretCode>

nastype = other

} - RADIUSサーバーを再起動します。

ステップ2:Log360 UEBAにてRADIUSを設定

- RADIUS認証を有効化します。

- RADIUSサーバーのサーバー名またはIPアドレスを入力します。

- ポート番号を入力します。

- RADIUS認証で使用するプロトコル(認証スキーム)を選択します。

- clients.confファイルに追記した秘密キー(Secret key)を入力します。

- ユーザー名パターンを入力します。

- 認証要求のタイムアウト期間の期間を設定します。

- [保存]をクリックします。

注記:ユーザー名のパターンは大文字と小文字が区別されます。RADIUSサーバーで使用しているパターン(大文字または小文字)を正確に指定してください。

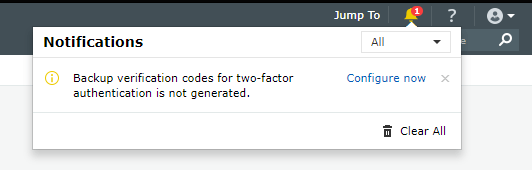

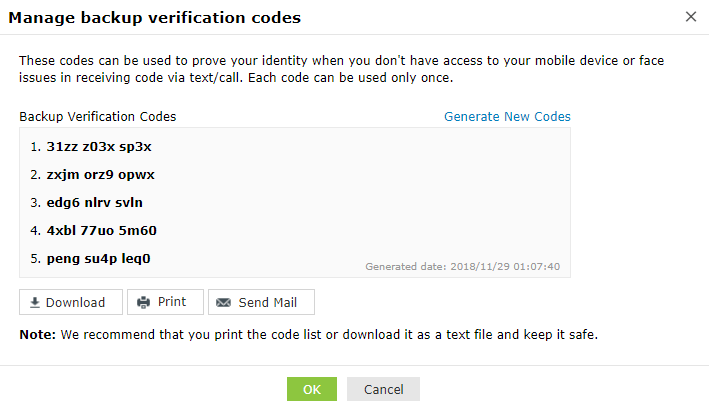

バックアップ検証コード

バックアップ検証コードを有効化することで、ユーザーは自分のアプリにアクセスできない場合など、2要素認証のログインで問題が発生した場合にログイン可能となります。バックアップ検証コードを有効化すると5つのコードが生成されます。一度使用したコードは無効となり、再利用することはできません。ユーザーは、新しいコードを生成することもできます。

バックアップ検証コードの有効化

- バックアップ検証コードを有効化するには、[バックアップ検証コード]にチェックを入れます。

バックアップ検証コードの登録

- バックアップ検証コードを有効後、ユーザーはLog360 UEBAにログインした際にコードを設定するように通知されます。[今すぐ生成しましょう。]をクリックすることで、2要素認証の設定画面が表示されます。

- コードを表示するためには、[バックアップ検証コードを管理]をクリックします。

- ユーザーは、コードをテキストファイルとしてダウンロード、印刷、メールアドレスに送信、新しいコードを生成できます。

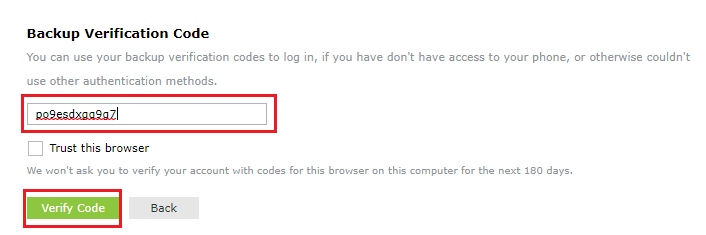

バックアップ検証コードを使用してログイン

- ログイン時にバックアップ検証コードを使用するためには、[バックアップ確認コードを使用]をクリックします。

- 取得済みのバックアップコードを1つを選択後、入力し、[コードの検証]をクリックしてログインします。

登録ユーザーの管理

管理者はユーザーが登録した認証方法を表示したり、2要素認証のユーザー登録を削除したりできます。

- [2要素認証]タブで[登録ユーザー]をクリックします。

- ポップアップ画面にて、2要素認証に登録されているユーザーのリストとユーザーが選択した認証方法を確認できます。

- ユーザーを削除するためには、ユーザーを選択して[削除]アイコンをクリックします。

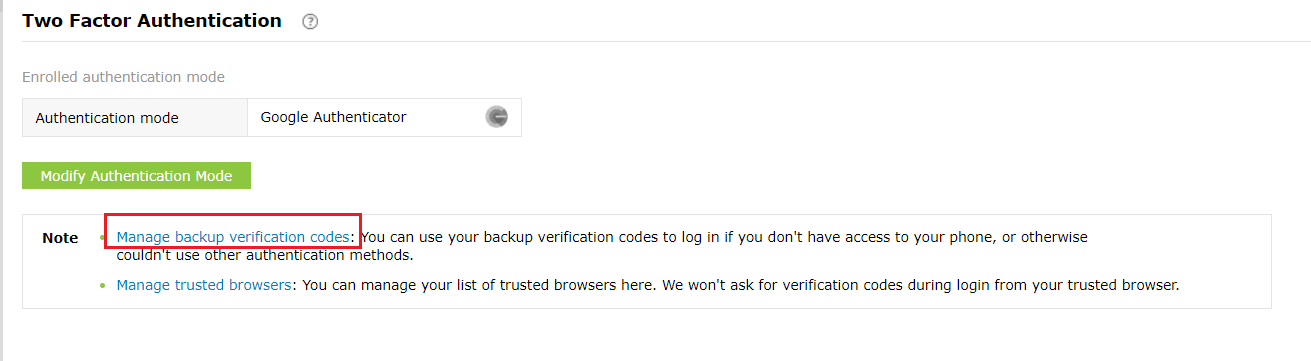

2要素認証の管理

2要素認証に登録しているドメインユーザーは、優先する認証方法の変更や信頼できるブラウザーを管理できます。

- 画面右上の人型アイコン → [2要素認証]をクリックします。

- 認証方法を変更する場合、[認証モードを修正]をクリックします。

- 信頼するブラウザーを管理するためには、[信用されたブラウザの管理]をクリックします。

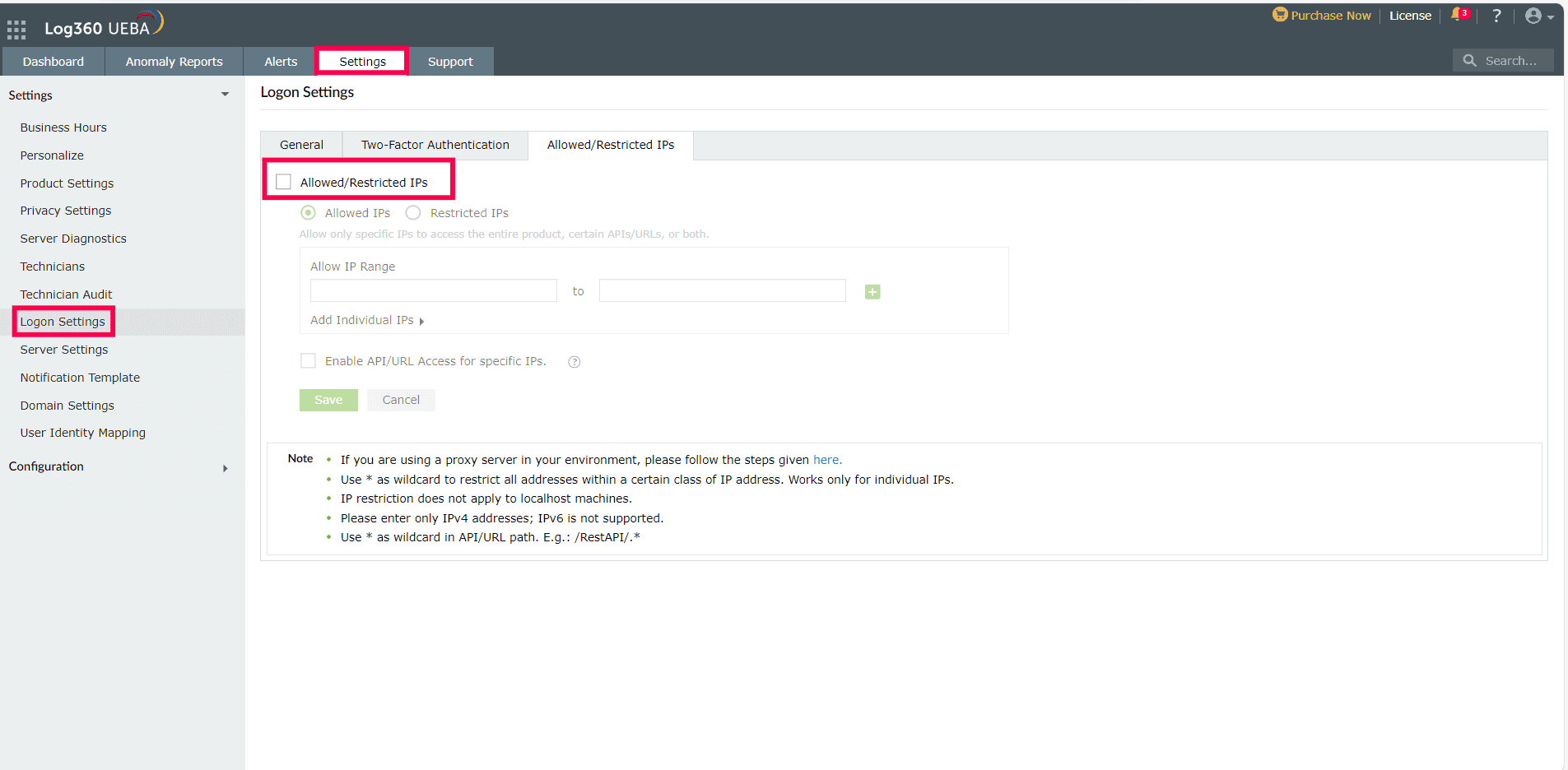

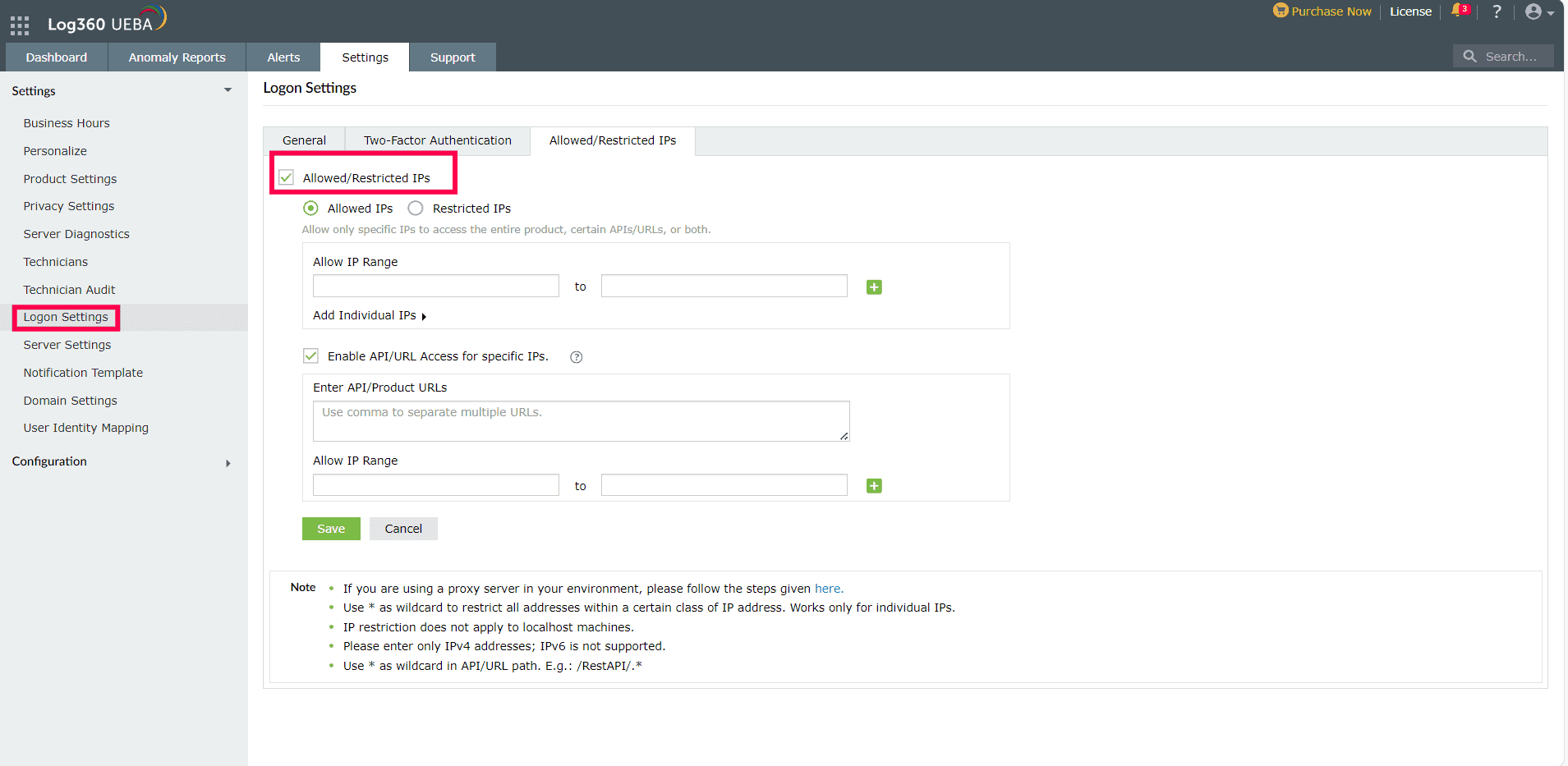

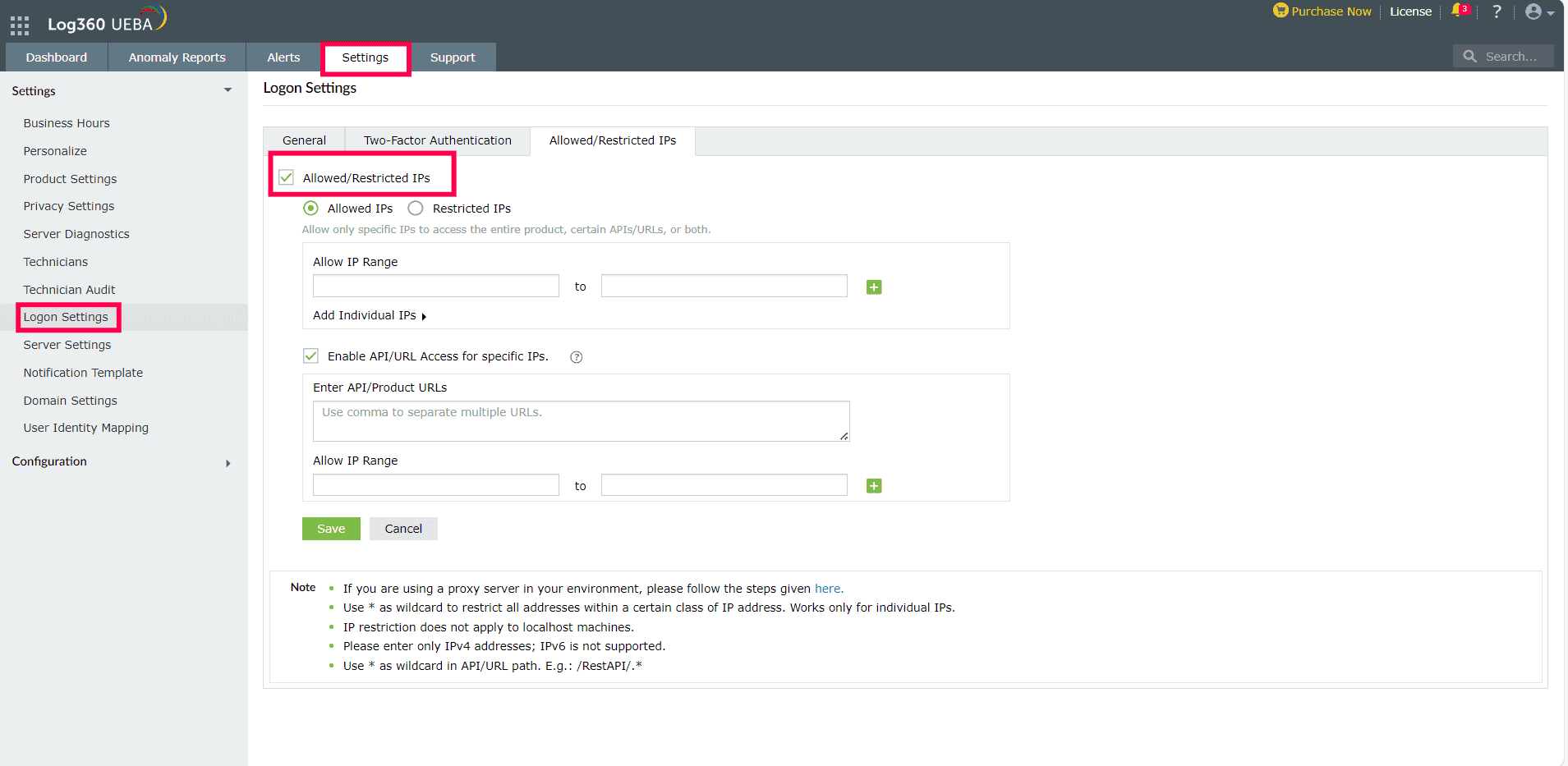

IPを許可/制限

Log360 UEBAのセキュリティは、製品へのインバウンド接続リクエストを制限することで強化できます。本機能は、信頼できるIPアドレスとIPアドレス範囲からの接続のみを許可し、その他の不要で悪意のあるトラフィックをブロックするように設定できます。制限は、製品へのアクセスに使用されるAPIや、アクセスを制限する必要がある重要な製品内の特定のURLに適用できます。

IPを許可または制限する手順

- Log360 UEBA にログインします。

- [設定]タブ → [設定] → [ログイン設定]に移動します。

- [IPを許可/制限]タブに移動します。

- IP制限を有効にするには、[IPを許可/制限]にチェックを入れます。

[許可されたIP]または[制限されたIP]を選択します。

- IP範囲を指定する場合は、[IP範囲を許可]に範囲の開始IPアドレスと終了IPアドレスを入力します。別の範囲を追加する場合は、[+]アイコンをクリックします。

- 個別のIPアドレスを指定する場合は、[個別のIPを追加]をクリックし、必要なIPアドレスを入力します。複数のIPアドレスを追加する場合は、値をカンマで区切ります。

- 詳細は、付録をご参照ください。

- [保存]をクリックします。

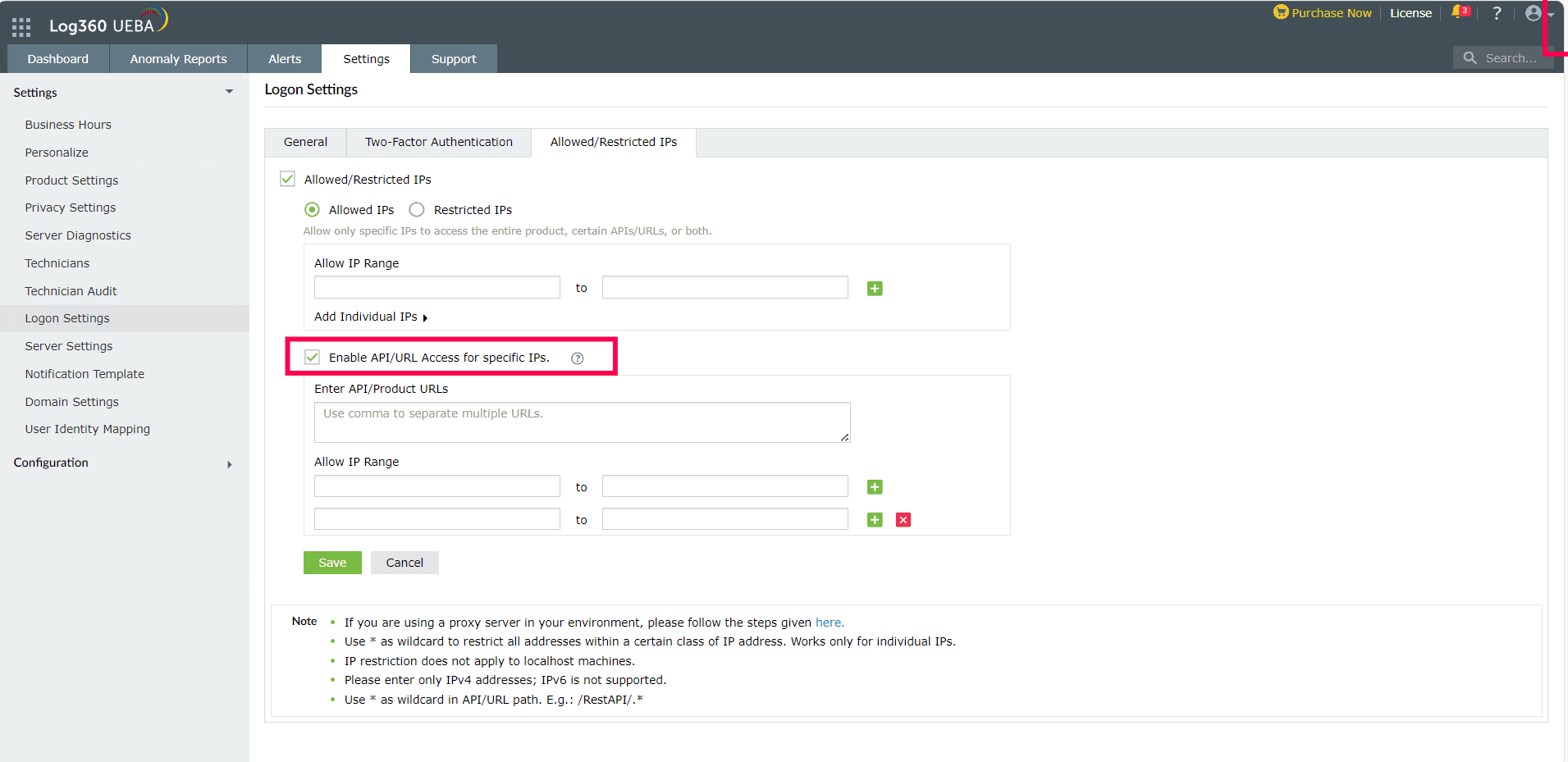

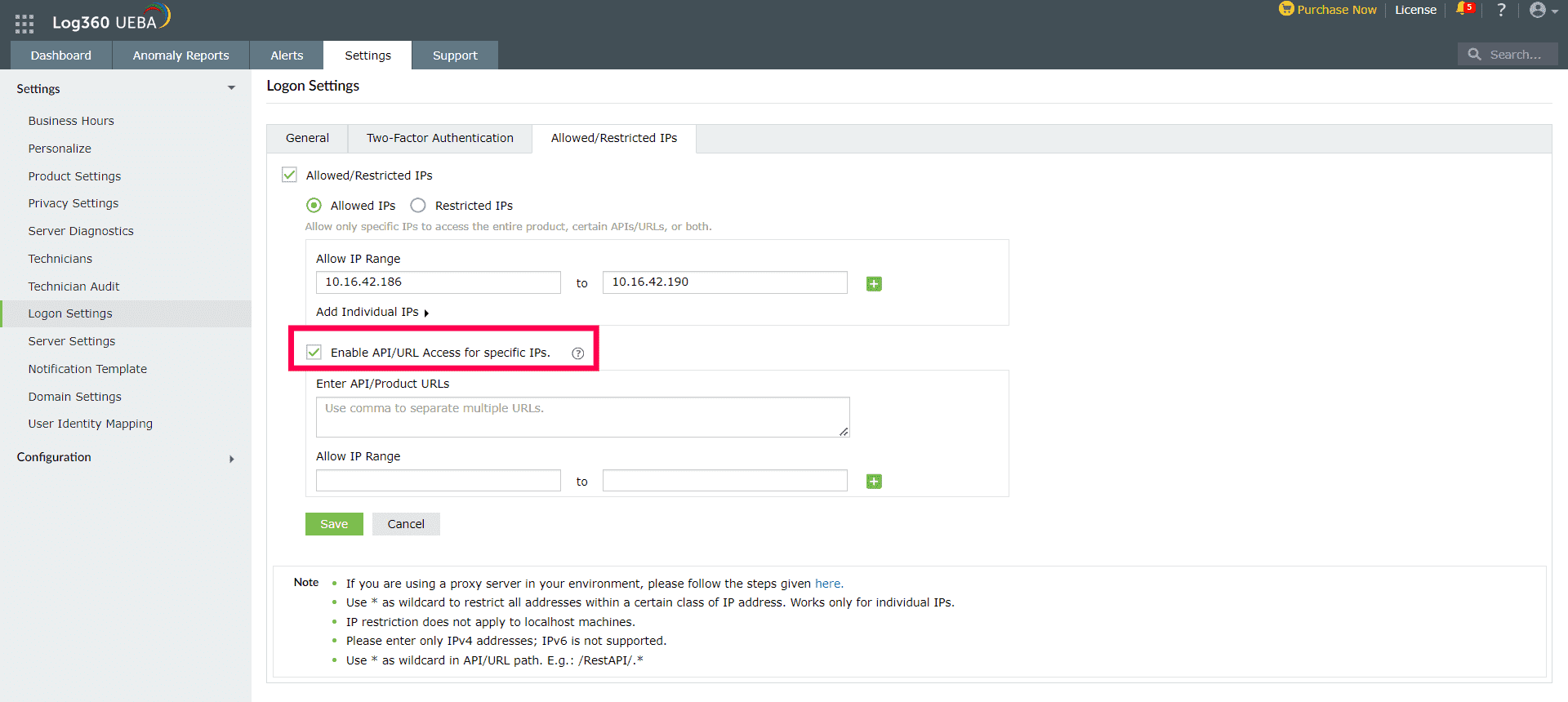

APIと製品URLへのアクセス制御

- Log360 UEBA にログインします。

- [設定]タブ → [設定] → [ログイン設定]に移動します。

- [IPを許可/制限]タブに移動します。

- IP制限を有効にするには、[IPを許可/制限]にチェックを入れます。

- [特定のIPのAPI/URLアクセスを有効にします。]にチェックを入れます。

指定されたボックスにAPI/製品URLを入力します。

サンプルULRパス:/Admin.do、/Configuration.do、/Dashboard.do

サンプルAPIパス:/RestAPI/WC/Integration、/RestAPI/WC/LogonSettings注記:

- より広範囲のAPIまたはURLへのアクセスを制限するには、ワイルドカード文字として「*」を使用します。例えば、「/RestAPI/WC/*」を使用すると、「/RestAPI/WC/」で始まるすべてのAPI呼び出しが制限されます。

- API/URLパスは「/」で始まる必要があります。例えば、「/Admin.do」や「/RestAPI/WC/」などです。

- APIまたはURLのパスのみを入力します。例えば、製品URLの全体が「https:testserver:8082/Admin.do」の場合は、「/Admin.do」のみを入力します。

- 使用できるのは、英数字(AZ、az、0-9)と、ピリオド(.)、スラッシュ(/)、アスタリスク(*)の特殊文字のみです。

- 要件に応じてIPアドレスを入力します。IP範囲を指定する場合は、[IP範囲を許可]に範囲の開始IPアドレスと終了IPアドレスを入力します。別の範囲を追加する場合は、[+]アイコンをクリックします。

- [保存]をクリックします。

- プロキシ設定を変更した場合は、以下の手順を実施します。

- server.xmlファイル(デフォルトの場所:<Log360UEBA_インストールディレクトリ>\conf\server.xml)に以下の行を追加します。

<Valve className="org.apache.catalina.valves.RemoteIpValve"

internalProxies="192\.168\.0\.10|192\.168\.0\.11"

trustedProxies="172\.168\.0\.10|176\.168\.0\.11" />- 環境に応じて、internalProxiesとtrustedProxiesの値を編集します。

- internalProxiesとtrustedProxiesの値を指定する際に、IPアドレスを入力し、縦棒文字(|)を使用して複数の値を入力します。

- 変更を有効にするには、Log360 UEBAを再起動します。

IP制限の管理

設定には、以下の変更を加えることもできます。

- IPベースの制限を無効化/有効化:IPを許可/制限のチェックボックスを使用して、IPベースの制限を有効または無効にできます。

- IPベースの制限設定を編集:IP範囲を許可/制限のテキストボックスを使用して、IP範囲と個々のIPアドレスを追加、削除、または編集できます。

付録

- 「*」をワイルドカード文字として使用します。個々のIPアドレスにワイルドカード文字を含めることができるため、特定のアドレスクラス内のすべてのアドレスを制限できます。例えば、アドレス「192.168.2.*」へのアクセスを拒否すると、そのサブネットのすべてのアドレスへのアクセスが拒否されます。

- IPアドレスの代わりにホスト名を入力することもできます。

- IPv4アドレスのみを許可または制限できます。IPv6はサポートされていません。