昨今新たな働き方として注目を集めていた「テレワーク」ですが、新型コロナウイルスの感染拡大により、多くの企業が導入を余技なくされました。そして、テレワークの増加に伴い、オフィスから離れた場所でもセキュリティ上安全に社内ITネットワークとデータのやり取りができる、VPN(仮想プライベートネットワーク)の利用も増えています。

VPNを利用すると、通信内容を暗号化して安全な通信が可能となり、複数の拠点からのアクセスも可能になる、など多くの利点が得られますが、一方で、VPN独自の運用上およびセキュリティ上の課題が未だ解決されていないことも事実です。

具体的な例をあげますと、最近では「新型ランサムウェア」によるVPNやRDPを侵入経路としたサイバー攻撃が増加傾向にあります。例:Mazeランサムウエアなど。

新型ランサムウェアは特定の組織を狙う標的型にシフトしており、身代金も100万から1億円以上もの高額な支払いを要求されるケースがほとんどです。そして、要求に応じない場合、従来のような暗号化されたデータが複合化できないだけではなく、窃取されたデータ情報が公開されてしまうという二重脅迫のケースがあるため、機密情報漏洩事故等による企業が受けるダメージは計り知れないものとなります。

また、新型ランサムウェアの特徴として、Active Directoryを狙う傾向にあります。VPNルーター等の脆弱性から社内ITネットワークに侵入され、その後、ADの管理者アカウントが乗っ取られるという構図です。ADサーバーが制圧されると、データ盗難、およびGPOなどを改ざんし、AD自身や全PCの暗号化も容易に実行されてしまいます。

なお、昨今の侵入は、電子メールやWebサイトでの水飲み場攻撃などよりも、VPNを通じて行われるケースが多くなることから、エンドポイントに装備されたEDRや出口対策は有効に働かないと認識する必要があります。

本サイトでは、今多くの企業が直面するVPNに関するセキュリティ課題に対し、 ManageEngine SIEMソフト Log360がどのように対処できるか、その解決方法についてご紹介します。

【課題】VPN(リモートアクセス)環境を狙った新型ランサムウェアの攻撃

社内ITネットワークの外からデータのやりとりが行われるため、攻撃者は、広範囲に及ぶVPN(リモートアクセス)環境を巧妙に利用して攻撃をしかけてきます。

【解決方法1】Log360のVPNアラート通知機能

Log360のVPN監視機能を使用すれば、システム管理者にVPNに対して行われた不審なアクセス・情報に関するアラートを通知できるので、セキュリティリスクを最小限に抑えることができます。例えば、アラートプロファイルをカスタマイズし、アクティブなVPNセッション数が一定の値を超えた際にアラートを通知するなど、組織のニーズに応じて様々なオプション機能を設定することができます。そのため、柔軟かつ効果的なセキュリティリスクマネジメントを実現できます。

冒頭でも述べた通り、最近のサイバー攻撃の傾向として、テレワークの拡大により多くの企業で利用が拡大しているVPN機器が主な侵入の経路の一つとされています。Log360では、ブラックリストに登録したVPN機器からリモートVPN接続が確立された際、アラートを生成できるため、攻撃者による攻撃を瞬時に検出し、速やかな対応が可能となります。

VPN攻撃事例とLog360による解決方法

次に、主な2つのVPN接続に対する攻撃事例とLog360による解決方法をご紹介します。

VPN攻撃事例1:VPNのログオン失敗が複数回におよんだ

< Log360による解決方法 >同一ユーザーアカウントから一定期間内に複数回VPNログオンが失敗すると、セキュリティの脅威と判断し、アラートを生成します。

VPN攻撃事例2:同一ユーザーによるVPN接続が複数回実行された

< Log360による解決方法>異なる接続元から一定期間内に同一ユーザーのVPN接続が複数回実行されると、セキュリティの脅威と判断し、アラートを生成します。

このように、システム管理者はサイバー脅威を容易に検知し、優先すべきセキュリティインシデントに入念に対応できるようになるため、社内ITネットワークのセキュリティ被害を最小限に抑えることができます。

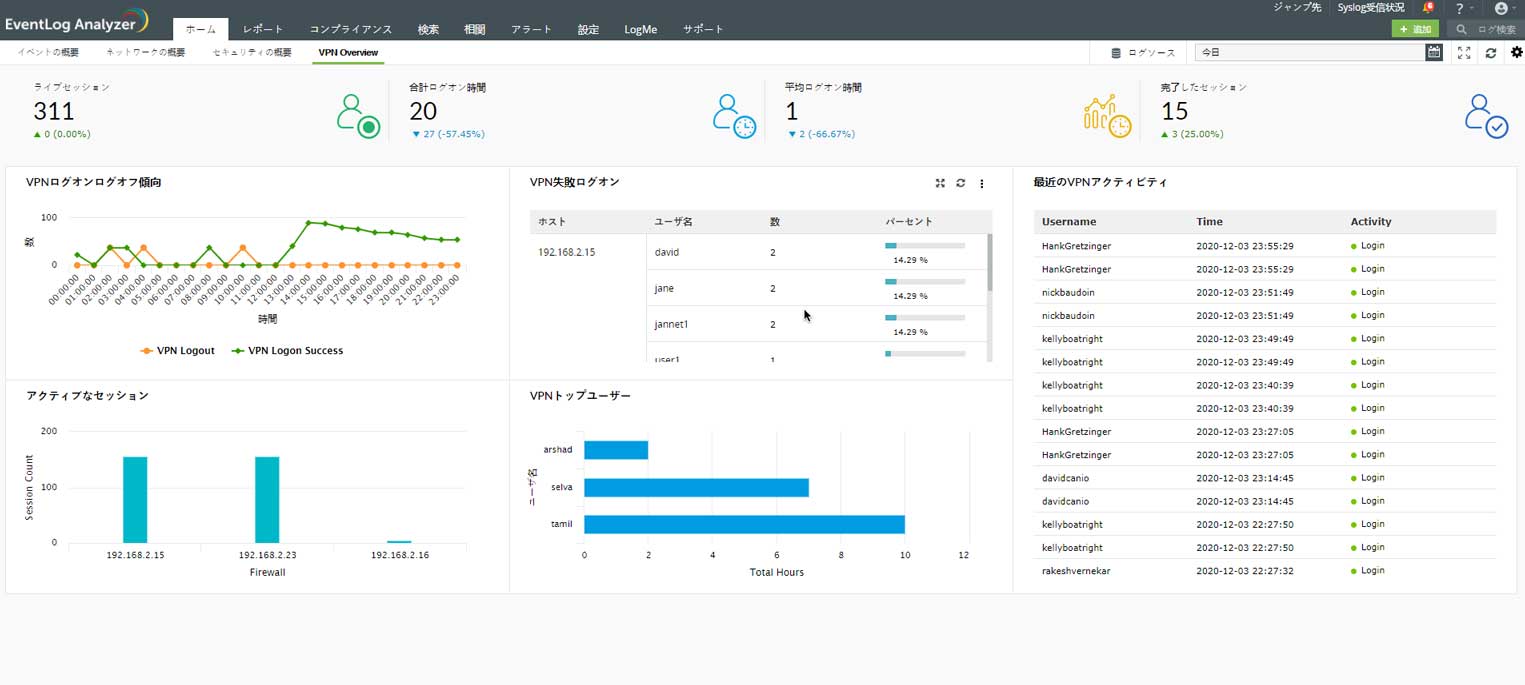

Log360のVPNダッシュボードでVPN接続情報へ簡単アクセス

Log360は、常時ネットワーク状況を監視するために役立つダッシュボードおよびレポート機能を用意しており、次のようなVPNセキュリティに関する重要な情報にいつでも簡単にアクセスすることができます。

- アクティブなVPNセッション

- VPNログオンとログオフ

- 失敗したVPNログオフ

- アクティブセッション

- VPN接続の多い上位ユーザーリスト

- 最近のVPNアクティビティ

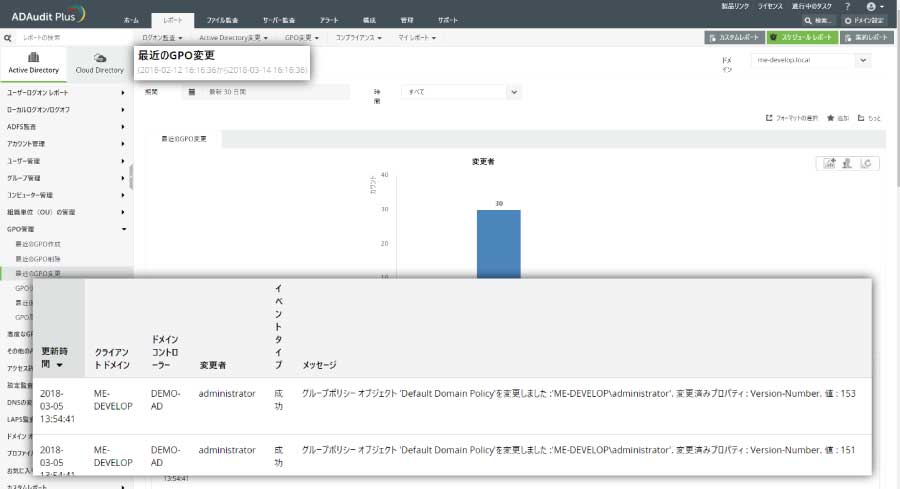

【解決方法2】Active Directory ドメインコントローラーのログの監査

二重脅迫型 新型ランサムウェアのVPNなどからの侵入後に攻撃者が狙うのは、Active Directory環境の掌握になります。ADのドメイン管理者権限によるアクセスを奪取することで、AD環境内を自由に移動し、情報の入手を可能とします。更に、GPOを改ざんするなどして、AD環境そのものや、AD環境配下のPC・サーバーなどのあらゆるエンドポイントを暗号化/破壊することも可能となります。

ADドメインコントローラーへの侵害のリスクを抑制するには、ADドメインコントローラーが出力するログを監査することが重要とされています。

Log360のドメインコントローラー監査でドメイン管理者によるアクセスを監査

Log360のドメインコントローラー監査機能を使用すると、システム管理者はドメインコントローラーが出力するログから生成される200種類以上の全てのレポートへアクセスでき、次のような監査を容易に実現します。

- Active Directoryログオン監視

- GPO(グループ・ポリシー・オブジェクト)の設定監査

- Active Directory権限の変更監査

- アカウントロックアウトレポートと分析

- ファイルサーバーの監査

安全なリモートワーク環境を構築するための4つのポイント

サイバーセキュリティ対策には、社員全員がサイバー攻撃に対する強い防御意識を持つこと、そして、組織がリモートワーク環境のセキュリティを十分確保しつつ、安全に社内ITネットワークへアクセスできる構造を強化することが重要です。

そこで、安全な社内ITネットワークへのアクセス構造を強化する際、取り入れるべき4つのポイントをご紹介します。

- エンドポイントのセキュリティを保護するために、社員の認証情報に強固なパスワードを設定すること

- VPN接続に多要素認証を実装すること

- フィッシング攻撃が増加していることを従業員に警告すること

- ユーザーとエンドポイントの特権レベルを頻繁に監視すること

新型ランサムウェア対策に有用なVPN監査を実現できるソフト

ManageEngine「Log360」のご紹介

企業の新しい働き方「テレワーク」に必須とされるVPNを狙った「新型ランサムウェア」への対策に有用なソリューションであるLog360をご紹介します。 ManageEngineのSIEMソフト「Log360」は、低コストであらゆるログの収集/保管とActive Directory監査を実現できるソリューションです。 Active Directoryの変更をリアルタイムで監査し、GPOの変更を速やかに特定します。また、Active DirectoryにおけるOUの変更追跡や、 特定ファイルとフォルダーへのアクセス情報も提供できます。

Log360は、リアルタイムでActive Directoryを監査し、年々巧妙化するサイバー攻撃に備えるための必要ソリューションです。

Active Directoryドメイン管理者への侵害に関するソリューションについては、以下でもさらに詳しい情報を提供しております。

新型ランサムウェア対策のLog360製品活用事例など、Log360製品の詳しいご説明をご希望の場合、個別でデモやご説明ができる「オンライン相談」のお申込みを受け付けております。 お気軽にご利用ください。