アドバンスト セキュリティ分析モジュール(ASAM)

NetFlow AnalyzerのASAMでは、すぐさまアクションへと活用可能なインテリジェンスを提供し、内外のセキュリティ上の脅威を幅広く検出、ネットワーク セキュリティ全般の継続アセスメントを支援します。フロー ベースのセキュリティ解析と異常検出によって、トップ攻撃者と攻撃者アドレスごとのトップ被害者を特定可能です。ASAMは脅威や異常をグループに分け、不良送信元・宛先、DDoS、疑わしいフロー、スキャン/プローブに分類して表示します。4つの「問題クラス」にはそれぞれ、しきい値が事前設定されています。しきい値は「設定」から編集できます。

関連データの収集を有効にするには、ASAMの有効化が必要です。

セキュリティ スナップショットには、問題のリストと、攻撃者、ターゲット数、重要度、発生時刻が表示されます。ここからさらにドリルダウンすると、問題ごとに個別イベントや異常がリストアップされ、詳細情報をあわせて表示、入念な調査が可能となります。トップ攻撃者とターゲットについて特徴的接続やIPアドレスがわかり、フォレンジクスに役立つ情報が入手可能です。

次の表では、問題の分類に使えるクラスの一式を示し、説明を行っています。

| クラス名 | 説明 |

|---|---|

| 不良送信元・宛先 | フローの送信元IPか宛先IPが疑わしいことを示します。 |

| 疑わしいフロー | フローに送信元IPや宛先IP以外の疑わしい属性があることを示します。 |

| DoS | サービス拒否攻撃を示します(Denial of Service)。 |

| スキャンとプローブ | フローは、複数ポートで特定ホストに送信されるか、単一ポートで複数ホストに送信されるかします。 |

アドバンスト セキュリティ分析モジュールで検出できる異常のリストは、

攻撃の解説ページを参照ください。

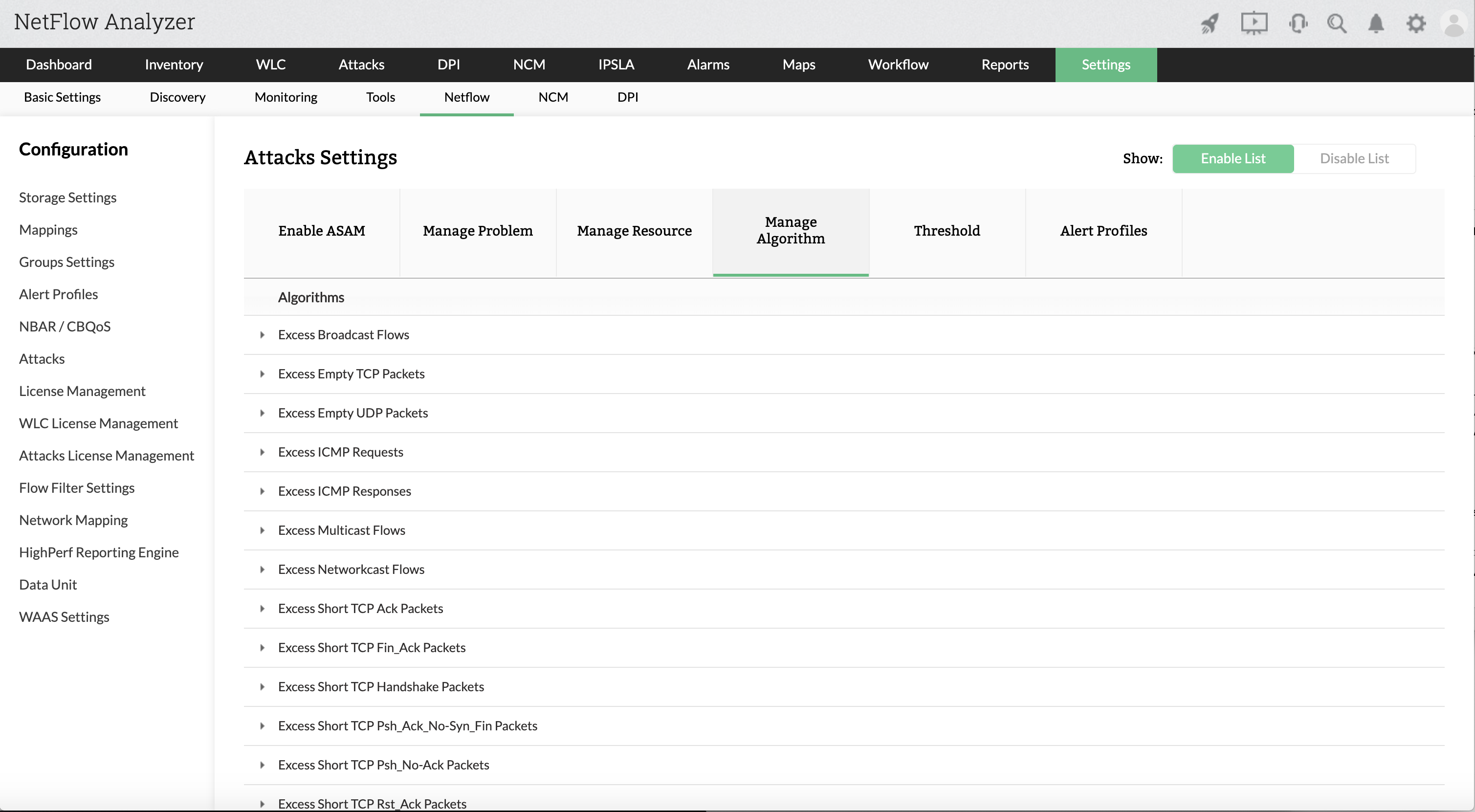

アルゴリズムを管理する

問題イベントをカスタマイズして、クラスを指定し不要な問題の有効/無効を切り替えるなどするには

ASAM有効化解説ページのカスタマイズのセクションを参照ください。

特定アルゴリズムが無効になっていれば、ASAMはイベント生成に際し、このアルゴリズムを使用しません。例えば、TCP SYN違反のような基本的な問題の場合、送信元からの違反(送信元集約)、宛先への違反(宛先集約)、ルーター経由の違反(ルーター集約)の3つのアルゴリズムを管理できます。

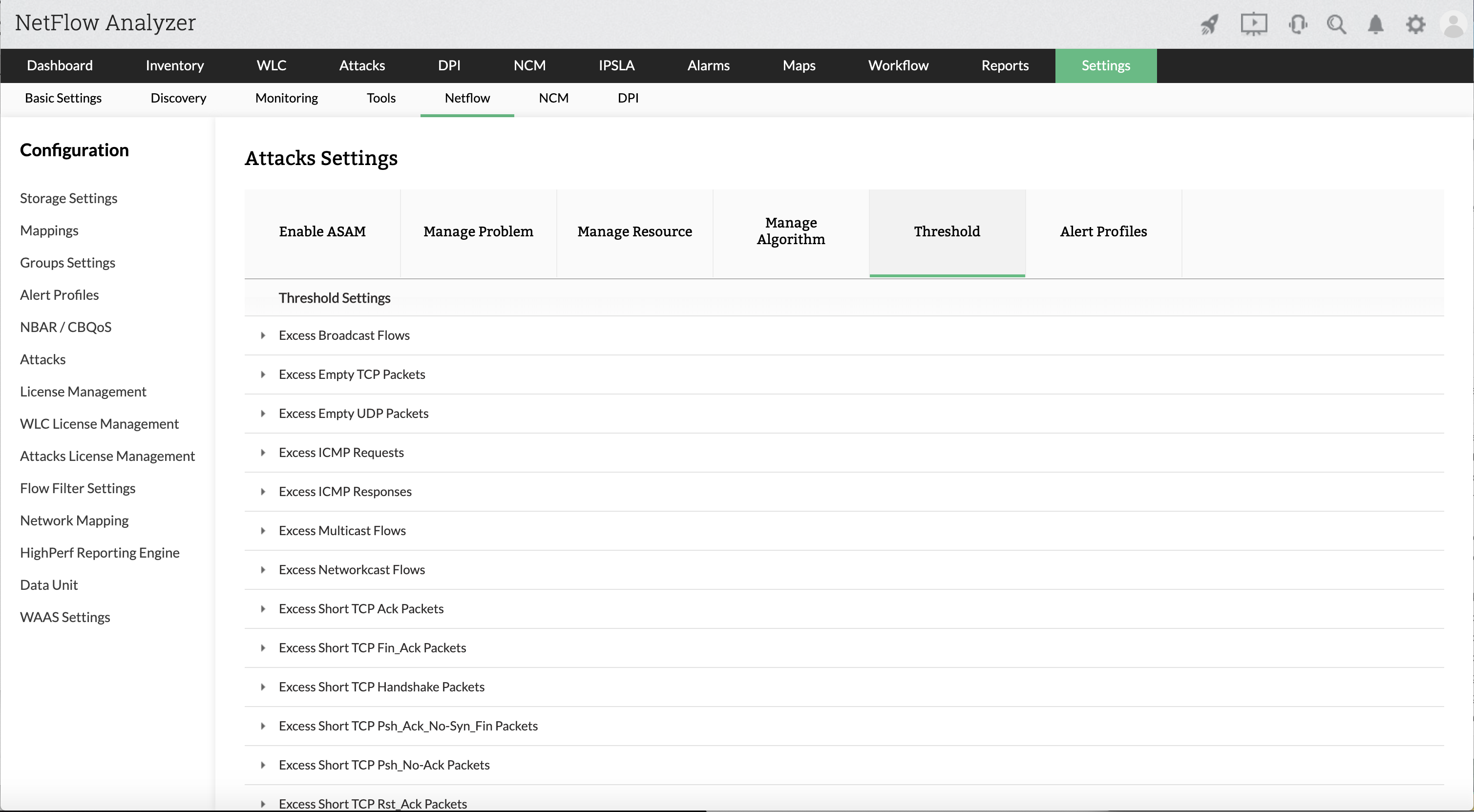

しきい値設定

ここではアルゴリズムのしきい値を設定できます。[しきい値設定]をクリックして、アルゴリズムのしきい値の上限を設定します。[詳細設定]から、アルゴリズムのヒューリスティクスしきい値も設定可能です。更新後のしきい値は、イベント生成に使用されます。

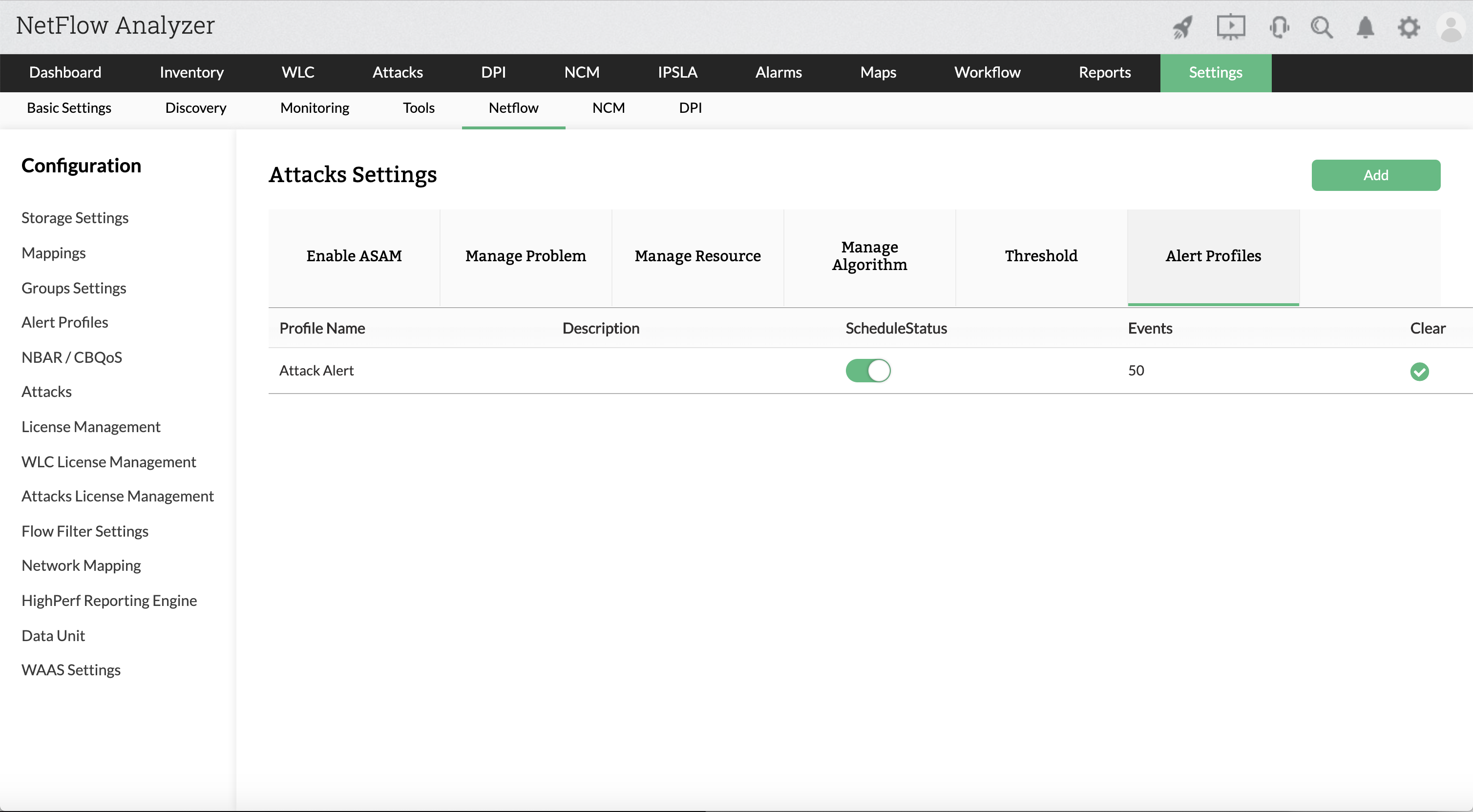

アラート プロファイル

NetFlow Analyzerでは、ネットワークで発生するASAMセキュリティ イベントにもとづいてアラートをあげられます。アラートはアルゴリズムと必要な条件を基準に発生します。しきい値違反の際は、アラートと通知をリアルタイムで受信可能です。デフォルトでは、ASAMにアラート プロファイルは作成されていません。プロファイルは、右上の「追加」ボタンをクリックして、作成してください。

ASAMでの新しいアラート プロファイル作成についても、ASAM有効化の手順解説ページを参照いただけます。