Entrust nShieldハードウェア・セキュリティ・モジュールとの連携

デフォルトの暗号化とは別に、Password Manager ProはハードウェアセキュリティモジュールであるEntrust nShieldハードウェア・セキュリティモジュール(HSM)と連携し、ハードウェアベースのデータ暗号化を有効化するオプションを提供します。この連携により、Password Manager Proデータベースに保管されている特権デジタルIDと個人パスワードに対して、ハードウェアベースのデータ暗号化を施すことが可能です。HSM内でデータ暗号化キーを保護し、環境内でそれをローカルに保護することができます。この連携を通じて、環境内の特権IDに対してFIPS 140-2規格を満たし、データセキュリティを強化できます。

Password Manager Proは、Entrust nShield HSMを含む2つの暗号化モードをサポートしています。

- モジュールのみのキー

- ソフトカード

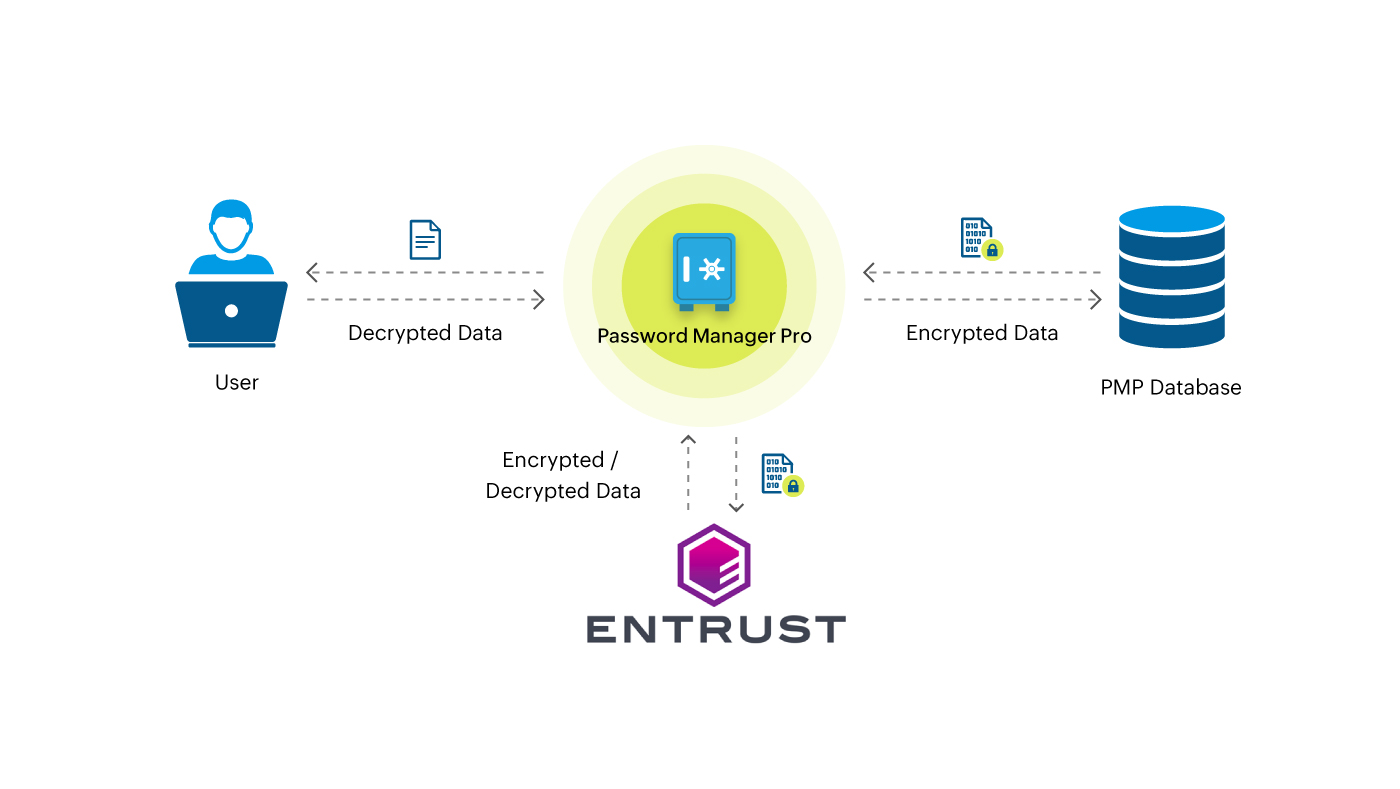

1.ワークフローダイアグラム

Password Manager ProとEntrust nShield HSM間の暗号化および復号化ワークフローは以下の図で示されるとおりです。

2.Entrust nShield HSMの設定

2.1 Entrust nShield HSMのインストール手順

Password Manager ProをEntrust nShield HSMとともにインストールして設定する手順は以下の通りです。

2.1.1 前提条件

連携には、次のものが必要です。

- 動作しているPassword Manager Proインスタンス

- nShield Connect HSM

- Password Manager Proインスタンスとの良好な接続をするためには、nShieldSecurity Worldとの接続が必要です。Security Worldソフトウェアは、Password Manager Proが動作中のサーバーにインストールし構成する必要があります。Entrust HSMセットアップは、Password Manager Proサーバーがアクセス可能な任意のマシンに存在でき、それらの通信を容易にします。

2.2 Security Worldソフトウェアのインストール手順

注:新しいnShieldソフトウェアをインストールする前に、既存のソフトウェアをアンインストールすることをお勧めします。

- Security Worldソフトウェアをインストールし、構成します。手順については、HAMのインストールガイドおよびユーザーガイドをご参照ください。

- 次のSecurity WorldユーティリティパスをWindowsシステムパスに追加します。 C:\Program Files\nCipher\nfast\bin

- 以下のコマンドを実行し、Password Manager Proが動作中のマシンとnSheild Security World間の接続を検証します。

- HSMが正しく設定されているか確認するために、enquiryユーティリティを実行します。

- 構成を完了させるために、次のパスにWorldとモジュールファイルを抽出して配置します。 - C:\ProgramData\nCipher\Key Management Data\local(Windowsの場合)、kmdata/local(Linuxの場合)。ローカルベンチマークのいくつかの例を実行可能です。:perfcheck -m1 signing:287

- Security Worldを未所持の場合、組織のセキュリティポリシーに則ってそれを作成します。注意事項として、アクセス権限を持つそれぞれのユーザーに追加のACSカードといくつかの予備を用意します。

new-world -i -m <module_number> -Q >K/N< - nfkminfoユーティリティを実行し、Security Worldが作動していることを確認します

anonkneti %lt;UnitのIPアドレス>

上記のコマンドの出力は次の通りになります。

<Unit ESN> < UnitのKNETIキーのハッシュ>

ESNとは、電子シリアル番号を指します。

登録するには、以下のコマンドを実行します。

nethsmenroll <UnitのIPアドレス>

C:\Users\Administrator>enquiry

Server

enquiry reply flags none

enquiry reply level Six

serial number ####-####-####

mode operational

...

Module #1

enquiry reply flags none

enquiry reply level Six

serial number ####-####-####

mode operational

...

注:ACSカードセットを作成後、そのカードは複製できません。

C:\Users\Administrator>nfkminfo

World

generation 2

state 0x37270008 Initialised Usable ...

...

Module #1

generation 2

state 0x2 Usable

...

Module #1 Slot #0 IC 0

generation 1

phystype SmartCard

...

error OK

...

Module #1 Slot #1 IC 0

generation 1

phystype SoftToken

...

error OK

...

重要な注意事項:

- ソフトカードキーは、C:\ProgramData\nCipher\Key Management Data\local環境変数として上記のパスに保存され、Password Manager Proデータベースには保存されません。

- 選択した暗号化モードに基づいて、モジュール専用キー(または)ソフトカードキーのコピーを安全な場所に保管することを高く推奨します。

3.Entrust nShield HSM暗号化への移行

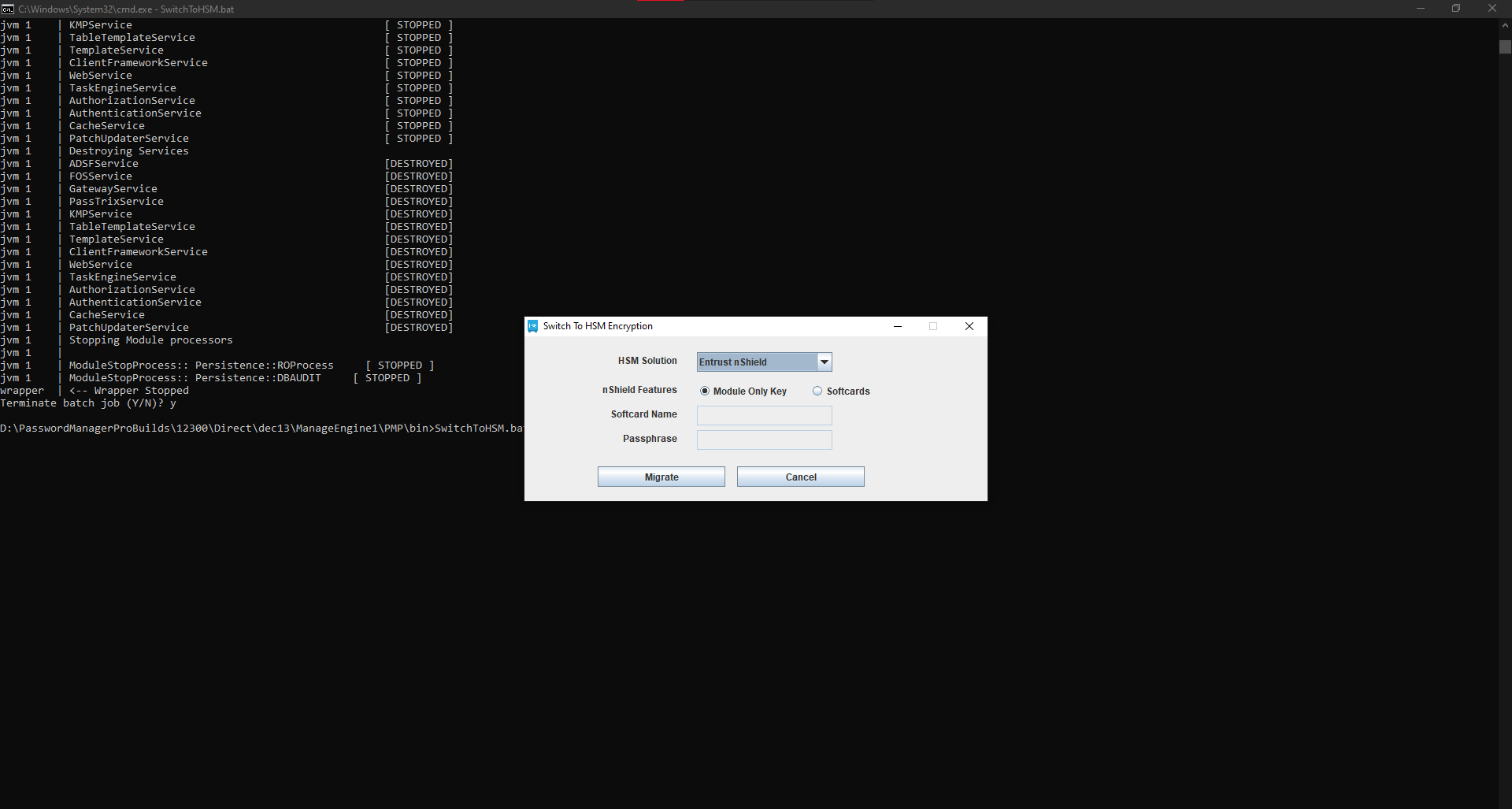

Password Manager Pro暗号化からEntrust nShield HSM暗号化への移行を開始する手順は以下の通りです。

- Password Manager Proサービスを停止します。

- コマンドプロンプトを開き、<Password Manager Pro_インストールディレクトリ>binディレクトリに移動します。

- 以下のコマンドを実行します。

- コマンド実行後、次のようなダイアログボックスが表示されます。

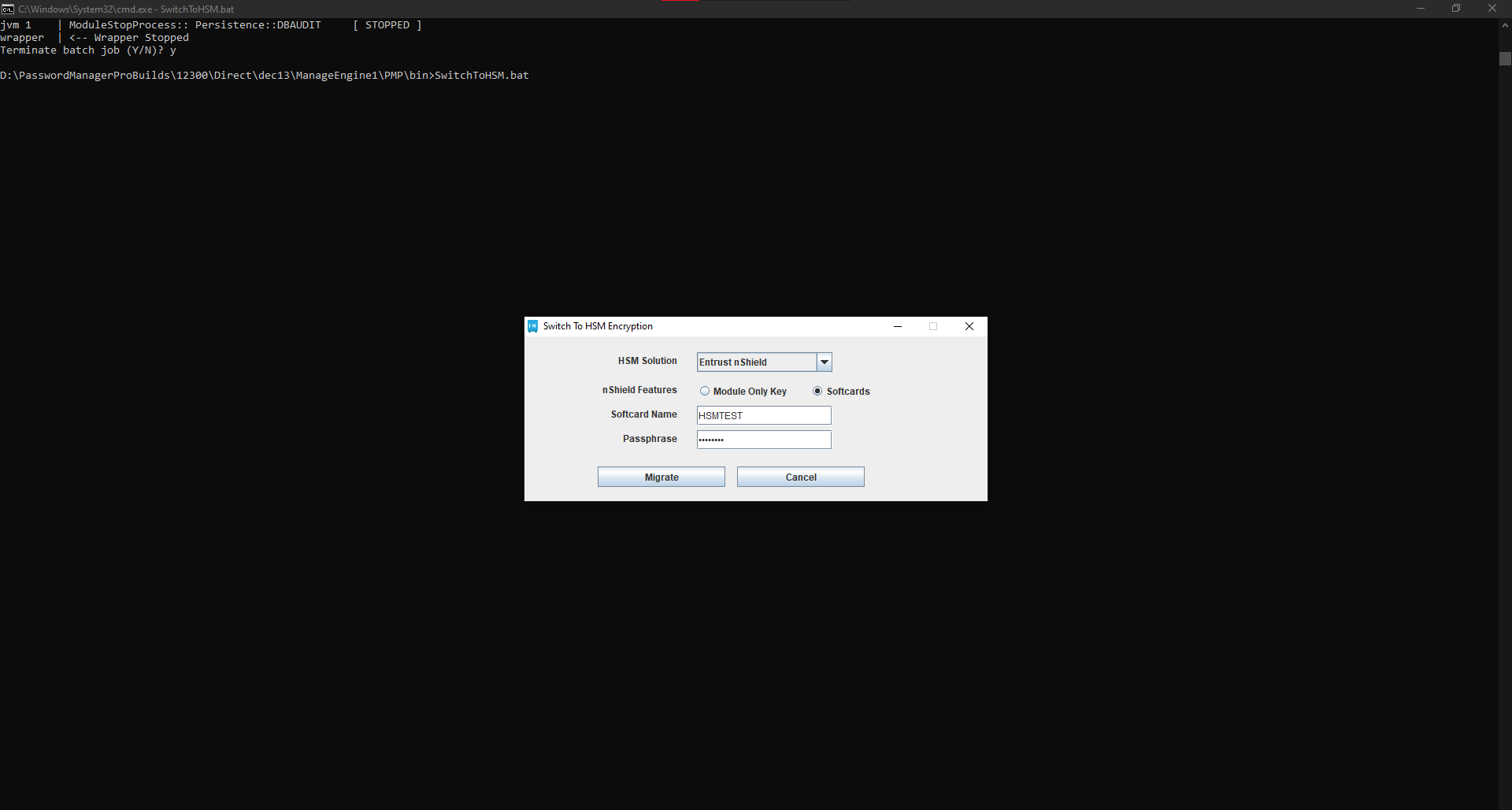

- ここで、HSM Solutionドロップダウンメニューから、Entrust nShieldを選択します。nShield機能オプションで、モジュール専用キーまたはソフトカードのどちらかを選択します。

- モジュール専用キーを選択した場合は、パスフレーズの入力は不要です。ソフトカードを選択した場合は、ソフトカード名とパスフレーズを入力します。

- 詳細を確認し、[移行]をクリックします。

- 連携を正常に完了させるために、nShieldインストールディレクトリからnCipherKM.jarというjarファイルをコピーし、<Password Manager Pro_インストールディレクトリ>libディレクトリにペーストします。

- Password Manager Proサービスを再起動し、HSM移行を完了します。

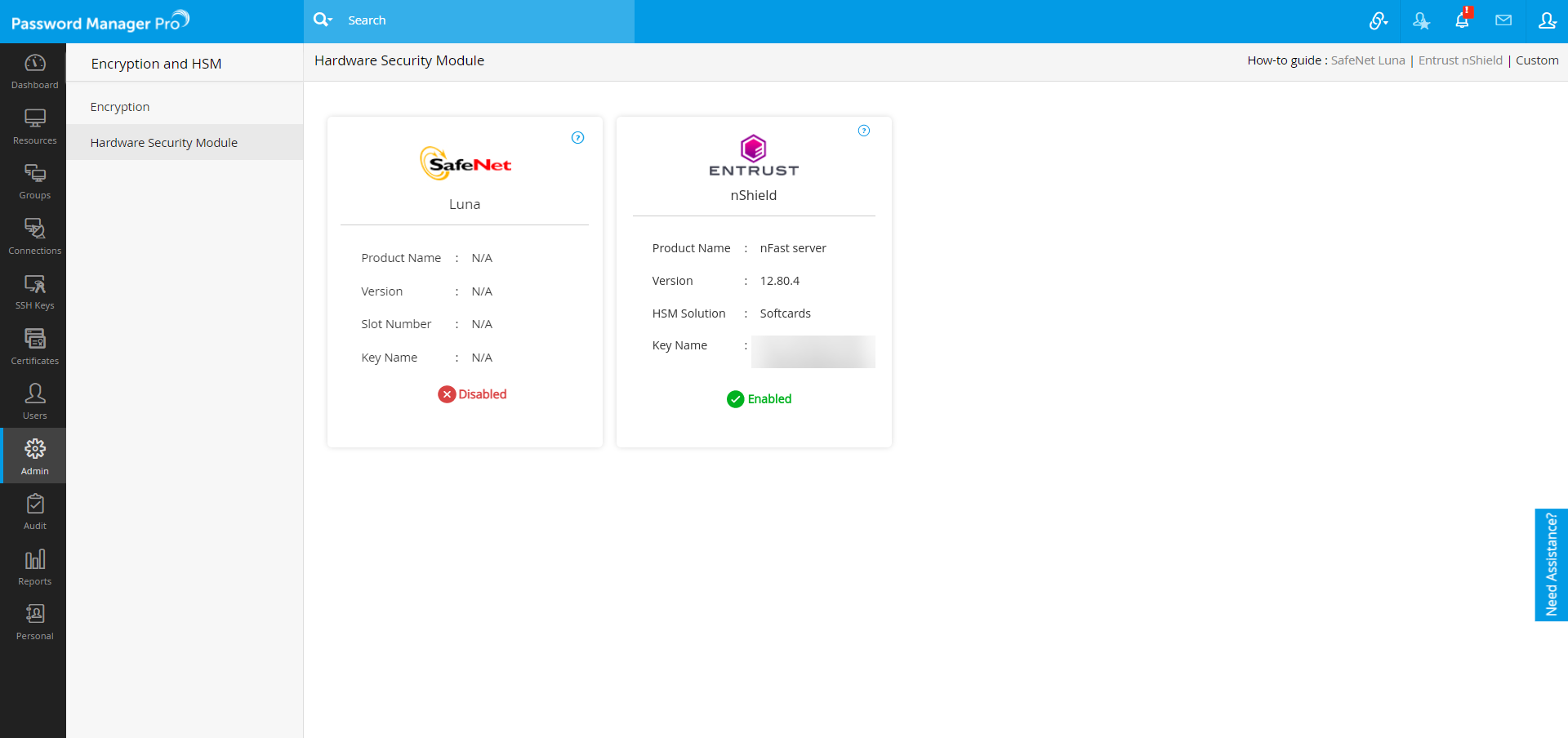

- Password Manager Proに適用された暗号化方式を確認するために、Password Manager Proインターフェース上で、[管理]タブ→[設定]→[暗号化の種類]→[ハードウェアセキュリティモジュール]に移動します。

Windowsの場合

SwitchToHSM.bat

Linuxの場合

sh SwitchToHSM.sh

重要な注意事項:

- Entrust nShield HSMを暗号化方式のプライマリとして設定した場合、Password Manager Proの再設定なしで、Password Manager Pro暗号化に変更することはできません。Password Manager Proに再度変更し、古いビルドからデータを取得するためには以下のいずれkを実行してください。

- バックアップとして使用するために、HSM暗号化を使用しているPassword Manager Proビルドからリソースとパスワードをすべてエクスポートします。古いビルドをアンインストールしHSM暗号化なしで新しいPassword Manager Proをインストールします。Password Manager Proを再インストールすると、古いデータは削除されます。データを復元するために、古いビルドからエクスポートしたパスワードとリソースをインポートします。

- 現在のバージョンをアンインストールし、Password Manager Proの暗号化鍵を用いてPassword Manager Proの古いバックアップを復元します。

- 暗号化方式を構成後、それを切り替えることはできません。

- Password Manager Proサーバーの現在の暗号化方式がSafeNet Luna HSMの場合、Entrust nShield HSMへの移行はPassword Manager Proを完全に再構成する必要があります。

3.1 高可用性を使用している場合の、Entrust nShield HSMの構成手順

お使いの環境で、Password Manager Proの高可用性(HA)が有効となっている場合、Entrust nShield HSMをプライマリ暗号化方式として移行した後、HAセットアップを再構成する必要があります。

HAセットアップ下での、Entrust nShield HSMを構成する手順は以下の通りです。

- プライマリおよびセカンダリサーバーにnShieldをインストールおよび構成し、次のページに記載された手順でHAを設定します。PostgreSQL/MS SQL

- 選択した暗号化方式に基づいて、HAセットアップ下でHSM構成を次の手順で完了させます。

- モジュール専用キーモードを選択した場合:プライマリサーバーのC:\ProgramData\nCipher\Key Management Data\localから鍵をコピーし、セカンダリサーバーの同様のパスにペーストします。

- ソフトカードモードを選択した場合:C:\ProgramData\nCipher\Key Management Data\localには、ソフトカードキーファイルが2つ存在します。両方のキーファイルをコピーし、セカンダリサーバーの同様のパスにペーストします。

- プライマリおよびセカンダリサーバーを起動します。

- HAセットアップ下で、プライマリおよびセカンダリサーバーの両方がビルド5550以降で実行されていることを確認してください。

- Entrust nShield HSMを暗号化モードとして切り替えた後、HA同様アプリケーションスケーリングとフェイルオーバーサービスを必ず再構成してください。

3.2 HSMキーのローテーション手順

セキュリティ向上のベストプラクティスとして、定期的に暗号化鍵をローテーションすることを推奨します。Password Manager Proの暗号化鍵のローテーション手順を、HSMキーでも使用できます。HAおよび非HAセットアップ下での、HSMキーのローテーション手順については、こちらをクリックします。

4.トラブルシューティング

以下に示すのは、連携プロセス中に何らかのエラーが発生した場合、SwitchToHSM_log.txtファイルに記載される可能性のあるエラーのリストです。SwitchToHSM_log.txtファイルは<Password Manager Pro_インストールディレクトリ>\logs配下にあります。

4.1 例外事項

例外事項 #1: java.lang.NoClassDefFoundError: com/ncipher/provider/km/nCipherKM|

問題:jarファイルnCipherKM.jarは、次のディレクトリパス:<PAM360_Installation_Folder>\libでは利用できません。

解決策:nCipherKM.jarファイルをこちらの手順に記載したとおり、Libフォルダに貼り付けて、エラーを修正します。

例外自己 #2: error (st=DecryptFailed) : NFKM_checkpp

問題:移行中に入力したソフトカードのパスフレーズが正しくありませんでした。

解決策:正しいソフトカードパスフレーズでセクション3の手順を繰り返してください。

4.2 エラー

問題:Wrapper.logに以下のエラーがあり、Password Manager Proサービスが起動しません。 - エラー: Exception while initializing ManageEngine Password Manager Pro Cryptography. java.lang.Exception: Exception occurred while decrypting

解決策:HSMキーが次のディレクトリパス:C:\ProgramData\nCipher\Key Management Data\localにありません。(手順3.1に記載)