ZeroSSLとの連携

Password Manager Proは、自動証明書管理環境(ACME)プロトコルを使用して安全なSSL証明書を無料で提供する認証局(CA)であるZeroSSLとの連携を容易にします。この連携により、ドメインにインストールされたZeroSSL証明書のエンドツーエンドのライフサイクル管理を、単一のインターフェイスから実現できます。このドキュメントでは、ZeroSSLアカウントとの接続を確立し、Password Manager Proから取得、展開、更新、およびすべての証明書管理関連の操作を実行するために行う必要のある手順について説明します。

連携を進める前に、前提条件として次の手順を完了してください。

前提条件

Password Manager ProがZeroSSLのCAサービスに接続できるように、ファイアウォールまたはプロキシに例外として以下のベースURLとポートを追加します。

URL: https://acme.zerossl.com/v2/DV90

ポート:443

以下のステップバイステップの手順に従って、ZeroSSLをPassword Manager Proと連携します。

1.ZeroSSLアカウントを作成する

ZeroSSLからSSL証明書を要求するプロセスを開始するには、アカウントを作成する必要があります。これは1回限りのプロセスであり、Password Manager Proインターフェイスから直接実行できます。

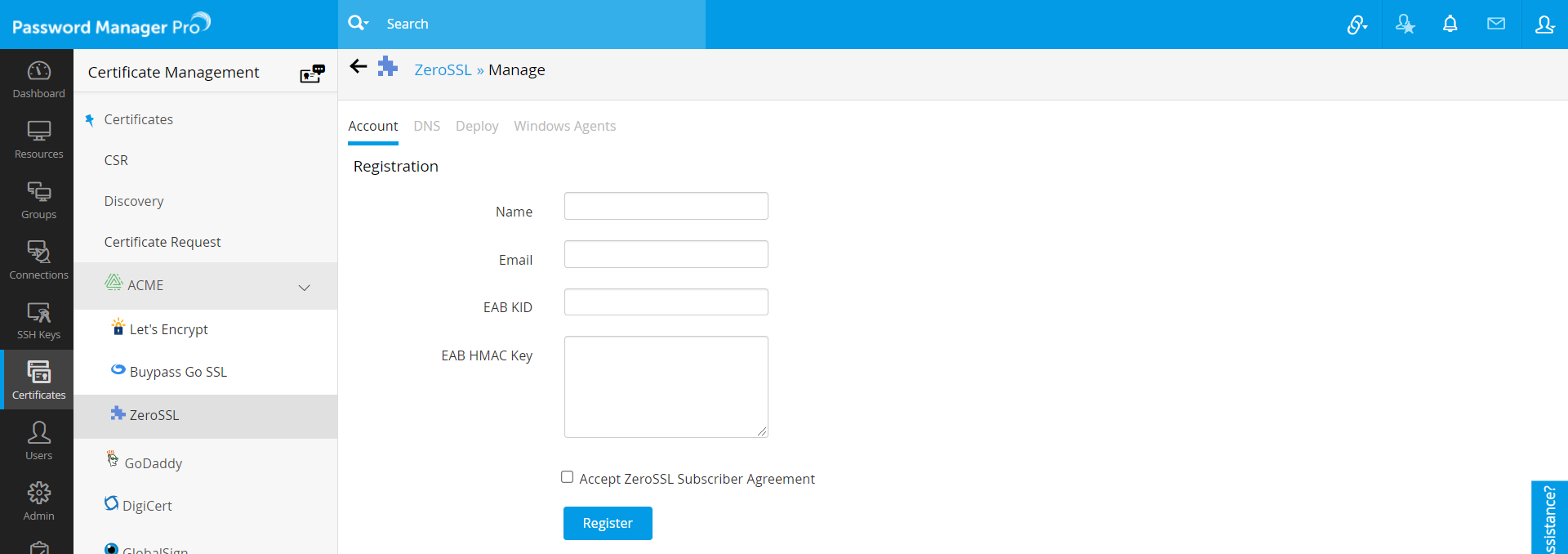

- ZeroSSLアカウントを作成するには、[証明書]タブに移動し、[ACME]ドロップダウンをクリックして、[ZeroSSL]を選択します。

- [管理]をクリックします。[アカウント]タブで、[新しく登録]をクリックします。

- ポップアップで、アカウント名と有効なメールアドレスを入力します。EAB KIDとEAB HMAC鍵を入力します。アカウントのEAB KIDとHMAC鍵をまだ持っていない場合は、ここをクリックして生成します。

- チェックボックスにチェックを入れ、ZeroSSLの購読契約に同意します。

- [登録]をクリックします。これで、ZeroSSLのアカウントが作成されます。

アカウントが作成されたら、アカウントのメールアドレスの更新、Password Manager Proからの削除、アカウントの完全な無効化ができます。アカウントを削除すると、Password Manager Proからのみ削除されることに注意してください。すなわち、アカウントを削除しても、ZeroSSLポータルでは引き続き有効です。同アカウントをPassword Manager Proに再度追加するには、鍵をエクスポートし、[アカウントの追加]オプションを使用して、以前と同じ情報を入力します。ただし、アカウントを削除する際に[非アクティブ化]オプションを選択すると、ZeroSSLのアカウントは完全に削除され、同じ情報を使用してPassword Manager Proに追加し直すことはできません。

注記:

- 新しいアカウントを登録するごとに、新しいEAB KIDを作成する必要があります。アカウントの登録に成功後、同じEAB HMACキーを再度使用することはできません。詳細についてはこちらのZeroSSLのドキュメントをご参照ください。

- 上記の操作を実行できるのは、「SSH鍵&証明書」のユーザー役割で「ACME」の役割が割り当てられているユーザーのみです。このユーザー役割を有効化するには、[管理] > [カスタマイズ] > [役割]に移動します。

- Password Manager Proから作成可能なZeroSSLアカウントは1つだけです。

2.証明書要求を起票する

ZeroSSLアカウントを登録すると、CAへの証明書要求を発行できます。証明書の要求を完了するため、ドメインを検証し、要求した証明書を発行するためのチャレンジ認証が表示されます。

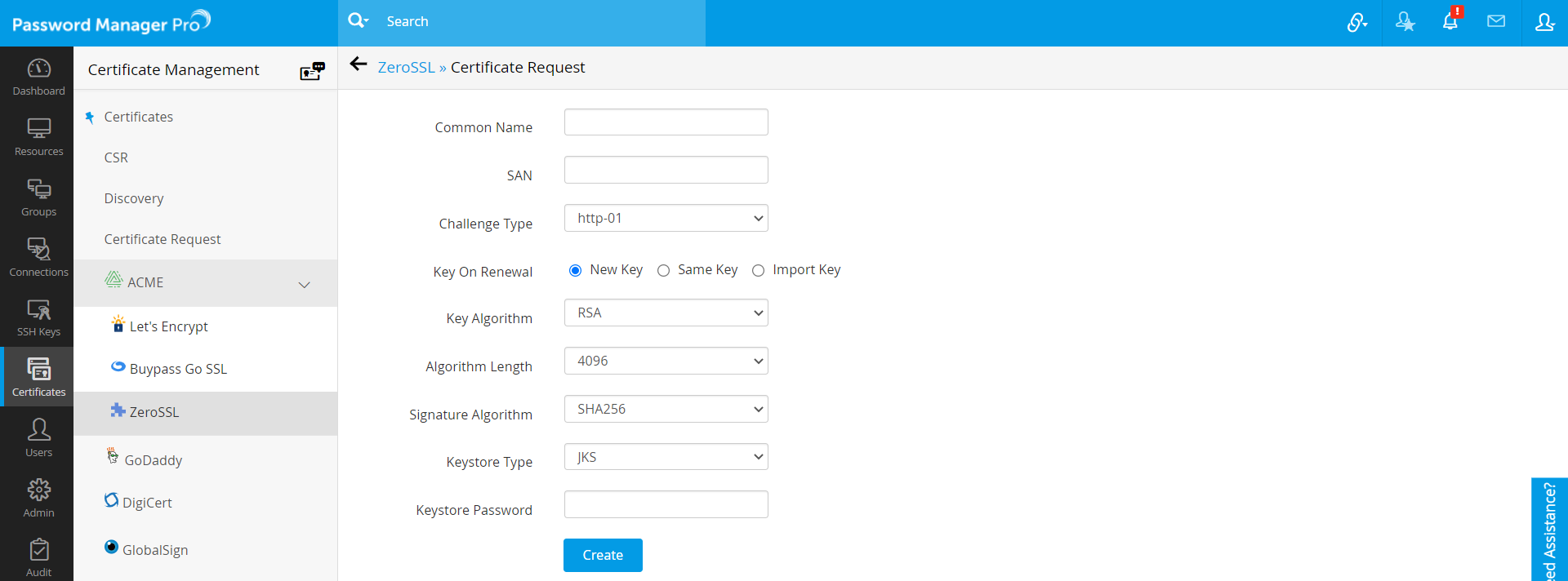

- [証明書] > [ACME] > [ZeroSSL]に移動します。

- [証明書の要求]をクリックします。ドメイン名を入力し、チャレンジタイプを選択し、キーアルゴリズム、アルゴリズムの長さ、署名アルゴリズム、キーストアタイプを選択し、キーストアパスワードを入力して、[作成]をクリックします。

- チャレンジタイプがdns-01で、DNS認証情報を既に設定している場合は、ドロップダウンからDNSアカウントを選択して割り当てることができます。これは、要求で指定されたすべてのドメインの自動チャレンジ検証に使用されます。

- また、証明書が更新されるごとに秘密鍵を変更するオプションがあります。

- 鍵を変更する必要がある場合は、新しい鍵を使用してください。このオプションは、証明書が更新されるごとに新しい鍵を生成します。

- 更新時に同じ鍵を保持したい場合は、[同じ鍵]オプションを使用します。

- 独自の鍵を使用する場合は、[鍵をインポート]オプションを使用します。この鍵は、証明書が生成される際に初めて使用され、その後の更新にも使用されます。

注記:Password Manager Proは、DNSベースのチャレンジに対するワイルドカード証明書要求をサポートしています。ワイルドカード証明書の要求の場合は、「*.domainname.com」の形式でコモンネームを入力します

DNSアカウントを設定する手順は以下の通りです。

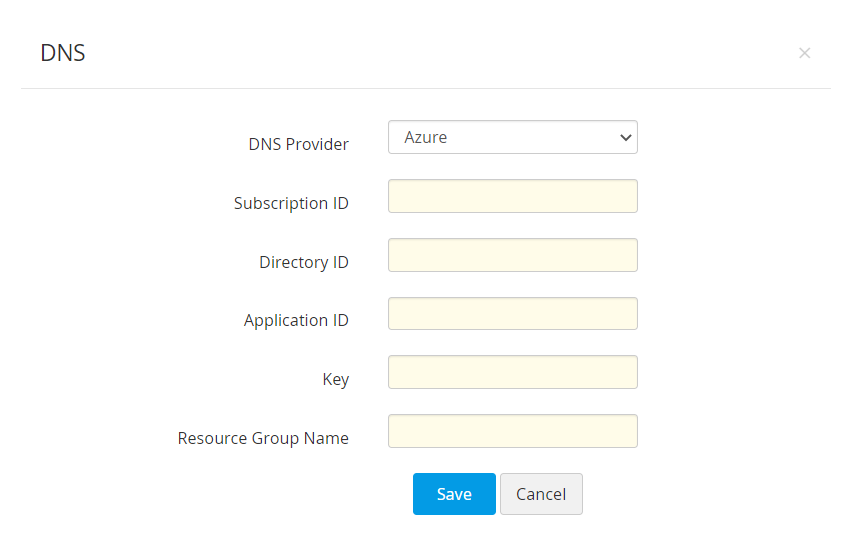

- [ZeroSSL] > [管理]に移動します。[DNS]タブに切り替えます。

- ここでは、サポートされているDNSプロバイダごとに最大1つのDNSアカウントを追加できます。Password Manager Proは現在、Azure DNS、CloudFlare DNS、Amazon Route 53 DNS、RFC2136 DNS更新(nsupdate)、GoDaddy DNS、ClouDNSの自動チャレンジ認証をサポートしています。[追加]をクリックします。

- 開いたポップアップで、DNSプロバイダを選択します。

2.1 Azure DNS

- Azure DNSゾーンの[概要]ページにあるサブスクリプションIDを指定します。

- [Azure Active Directory] > [プロパティ]にあるディレクトリIDを指定します。

- 既存のAzureアプリケーションがある場合は、そのアプリケーションIDとキーを入力します。

- そうでない場合は、このドキュメントに記載されている手順に従ってAzureアプリケーションとキーを作成し、APIコールを行うためのDNSゾーンへのアクセス権限をアプリケーションに付与します。

- 最後に、DNSゾーンを作成したグループの名前であるリソースグループ名を入力し、[保存]をクリックします。

- DNSアカウントの詳細が保存され、[管理] > [DNS]に一覧表示されます。

2.2 Cloudflare DNS

- [メールアドレス]フィールドで、Cloudflareアカウントに関連付けられているメールアドレスを指定します。

- グローバルAPIキーの場合、Cloudflare DNSのドメイン概要ページで[APIキーの生成]オプションを使用してキーを生成し、このフィールドに値を貼り付けます。[保存]をクリックします。

- DNSアカウントの詳細が保存され、[管理] >> [DNS]に一覧表示されます。

2.3 AWS Route 53 DNS

AWSアカウントに関連付けられたアクセスキーIDとシークレットを生成して指定します。AWSアカウントをお持ちでない場合は、アカウントを作成し、以下の手順に従ってアクセスキーIDとシークレットを生成します。

- AWSコンソールにログインし、[IAMサービス] >> [ユーザー]に移動します。[ユーザーの追加]をクリックします。

- ユーザー名を入力し、アクセスタイプとしてProgrammatic accessを選択します。

- 次のタブに切り替え、[権限の設定]のすぐ下にある[既存のポリシーを添付]をクリックして、「AmazonRoute53FullAccess」を検索します。

- 一覧表示されているポリシーを割り当て、次のタブに切り替えます。タグセクションで、適切なタグ(オプション)を追加し、次のタブに切り替えます。

- 入力したすべての情報を確認し、[ユーザーの作成]をクリックします。

- ユーザーアカウントが作成され、続いてアクセスキーIDとシークレットが生成されます。キーIDとシークレットをコピーして、安全な場所に保存してください。これは二度と表示されません。

- すでにAWSユーザーアカウントをお持ちの場合は、ユーザーに「AmazonRoute53FullAccess」権限を付与し、ユーザーが持っていない場合はアクセスキーを生成する必要があります。ユーザーアカウントにすでにアクセスキーが関連付けられている場合は、必要な権限が付与されていることを確認するだけで十分です。

必要な権限を付与する手順は以下の通りです。

- [権限]タブに移動し、必要なユーザーアカウントを選択して、[権限の追加]をクリックします。

- [権限の設定]のすぐ下にある[既存のポリシーを添付する]をクリックして、「AmazonRoute53FullAccess」を検索します。

- 一覧表示されたポリシーを割り当て、[保存]をクリックします。

- アクセスキーを生成するには、

- 特定のユーザーアカウントを選択し、[セキュリティ認証情報]タブに移動します。

- 開いたウィンドウで、[アクセスキーの作成]をクリックします。

- アクセスキーIDとシークレットが生成されます。キーIDとシークレットは再度表示されないため、コピーして安全な場所に保存してください。

2.4 RFC2136 DNS更新

RFC2136 DNS更新をサポートしている、Bind、PowerDNSなどのオープンソースDNSサーバーを使用している場合は、以下の手順で、Password Manager Proを使用してDNSベースのドメイン制御検証手順を自動化します。

- DNSサーバーがインストールまたは実行されているサーバー名/IPアドレスである、DNSサーバーのIPアドレス/ホスト名を入力します。

- これらの情報は通常、サーバーのインストールディレクトリにあります。たとえば、Bind9 DNSサーバーの場合、これらはサーバーのインストールディレクトリにあるnamed.local.confファイルにあります。

- キーシークレットを入力します。これは、サーバーのインストールディレクトリにあるキーコンテンツに他なりません。

- 鍵名を入力し、署名アルゴリズムを選択します。

- [保存]をクリックします。

2.5 GoDaddy DNS

DNS認証にGoDaddy DNSを使用している場合は、以下の手順で、Password Manager Proを使用してDNSベースのドメイン制御検証手順を自動化します。

GoDaddy API資格情報を取得する手順は以下の通りです。

- GoDaddy開発者ポータルに移動し、[APIキー]タブに切り替えます。

- まだログインしていない場合は、GoDaddyアカウントにログインします。

- ログインすると、APIキーを作成および管理できるAPIキーページにリダイレクトされます。

- [新しいAPIキーの作成]をクリックします。

- アプリケーション名を入力し、環境タイプを本番として選択して、[次へ]をクリックします。

- APIキーとそのシークレットが生成されます。シークレットは再度表示されないため、コピーして安全な場所に保存してください。

次に、Password Manager Proインターフェースで、以下の手順に従ってGoDaddy DNSをZeroSSL CAに追加します。

- [証明書] > [ACME] > [ZeroSSL]に移動し、右端の[管理]をクリックします。

- [DNS]タブに切り替えて、[追加]をクリックします。[DNSプロバイダ]のドロップダウンから[GoDaddy]を選択します。

- GoDaddyポータルで以前に生成されたキーとシークレットを入力します。

- [保存]をクリックします。

2.6 ClouDNS

DNS検証にClouDNSを使用している場合は、以下の手順で、Password Manager Proを使用してDNSベースのドメイン制御検証手順を自動化します。

ClouDNS API資格情報を取得する手順は以下の通りです。

- ClouDNSアカウントにログインし、Reseller APIに移動します。

- APIユーザーIDを既に作成している場合は、APIユーザーの下にあります。そうでない場合は、[APIの作成]をクリックして新しいAPIを生成します。

- ClouDNS API認証IDの詳細については、こちらクリックしてください。

次に、Password Manager Proインターフェースで、以下の手順に従ってClouDNSをZeroSSL CAに追加します。

- [証明書] > [ACME] > [ZeroSSL]に移動し、右端の[管理]をクリックします。

- [DNS]タブに切り替えて、[追加]をクリックします。

- [DNSプロバイダ]ドロップダウンから[ClouDNS]を選択します。

- 次のいずれかのオプションを選択します:認証ID、サブ認証ID、サブ認証ユーザー

- 選択したClouDNSの認証IDと認証パスワードを入力し、[保存]をクリックします。

注記:

- ZeroSSLは、マルチドメイン証明書とワイルドカード証明書を提供します。

- Password Manager ProとZeroSSLの連携は、RSAおよびECアルゴリズムによる暗号化をサポートしています。

- Password Manager Proは、http-01およびdns-01ベースのドメイン認証をサポートしています。ご要望に応じたチャレンジタイプを選択します。

- dns-01ベースのドメイン認証の場合、チャレンジ認証に設定済みのDNSアカウントを使用している場合は、選択したDNSアカウントのステータスが[管理] > [DNS]で[Enabled]となっていることをご確認ください。

- 秘密キーの変更は、現在RSAキーアルゴリズムでのみ機能します。

3.ZeroSSLチャレンジ認証

Password Manager Proは、HTTP-01およびDNS-01チャレンジ(現在、Azure、Cloudflare、Amazon Route 53、RFC2136 DNS更新、GoDaddy DNS、ClouDNS)の自動認証を通じて、ドメイン検認証を迅速に行います。自動化を有効にするには、最初にエンドサーバーの情報をPassword Manager Proに紐付ける必要があります。これは、1回限りのプロセスです。

3.1 HTTP-01チャレンジ認証によるドメイン認証

http-01チャレンジによるドメイン認証の場合

- 実行するチャレンジを表示するウィンドウが開きます。

- エージェントマッピングアイコンをクリックします。

- ポップアップが開きます。ドメインサーバーがLinuxマシンの場合は、必要な情報を入力して[保存]をクリックします。

ドメインサーバーがWindowsマシンの場合は、以下の手順で、Windowsサーバー用のKMPエージェントをダウンロードしてインストールします。

- Windowsサーバー用のKMPエージェントをダウンロードします。

- KMPエージェントパッケージは、必須の実行ファイル、自動ドメイン認証によるZeroSSLチャレンジの自動認証に必要な構成ファイルから成るzipファイルです。ダウンロード後、フォルダを解凍し、Windowsドメインサーバーにエージェントをインストールします。エージェントをダウンロードする手順は以下の通りです。

- [証明書] > [ACME] > [ZeroSSL]タブに移動し、右上隅にある[管理]ボタンをクリックします。

- Windowsエージェントタブに切り替えます。

- サーバーの互換性(32ビットまたは64ビット)に応じて、ウィンドウの右上隅からKMPエージェントをダウンロードします。

Windowsサーバー用のKMPエージェントのインストール。

- コマンドプロンプトを開き、Password Manager Proのインストールディレクトリに移動します。

- コマンド「AgentInstaller.exe start.」を実行します。

エージェントを停止してWindowsサービスをアンインストールする手順は以下の通りです。

- コマンドプロンプトを開き、Password Manager Proのインストールディレクトリに移動します。

- コマンド「AgentInstaller.exe stop.」を実行します。

- ドメインサーバーがWindowsマシンの場合は、Windowsエージェントをダウンロードしてドメインサーバーにインストールします。[管理] > [Windowsエージェント]に移動し、エージェントをダウンロードしてドメインサーバーにインストールします。

- 上記のエージェントの紐付けを行うと(エージェントの紐付けは、1回限りの設定です)、Password Manager ProはZeroSSLによって提示されたチャレンジの認証を自動的に行います。

エージェントの紐づけ後、保留中の要求で[保留中]をクリックし、[確認]をクリックします。チャレンジが認証され、証明書の要求がZeroSSL CAに送信されます。

3.2 DNS-01チャレンジ認証によるドメイン認証

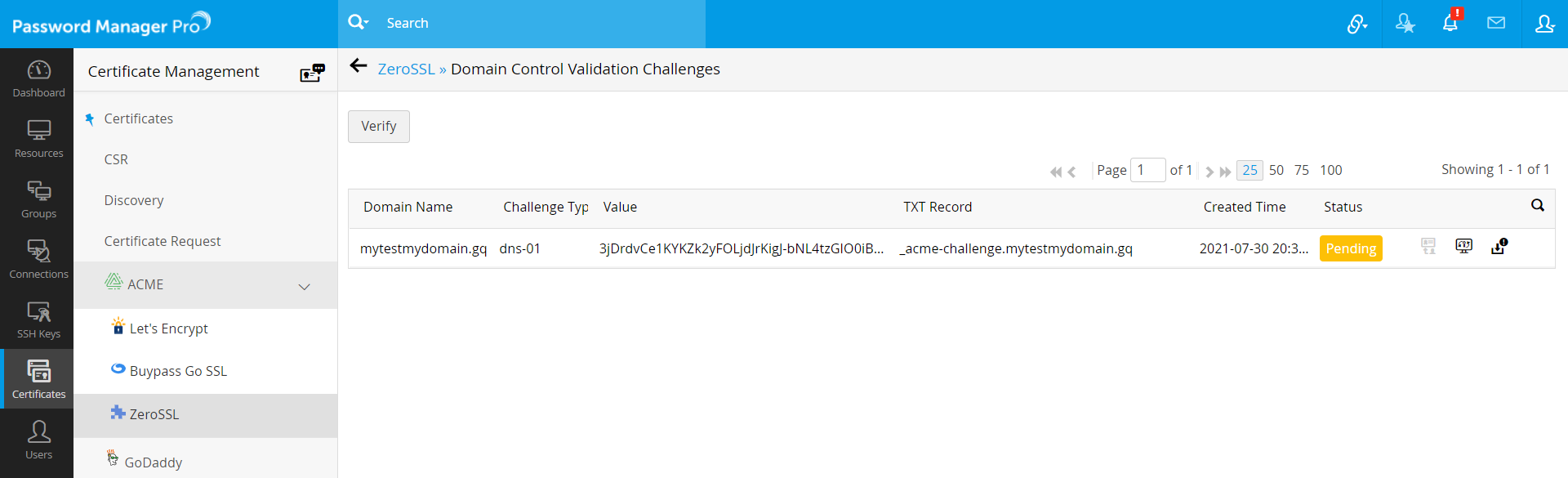

Password Manager ProからのDNS-01チャレンジ認証の場合、

- ZeroSSLタブに切り替えて、証明書の要求に対応する要求ステータス(保留中)をクリックします。

- DNSチャレンジ値とTXTレコードを表示するウィンドウが表示されます。

- DNSアカウントの情報を既に設定していて、証明書の要求の作成時にDNSを選択している場合は、DNSアカウントを要求に割り当てることができます。

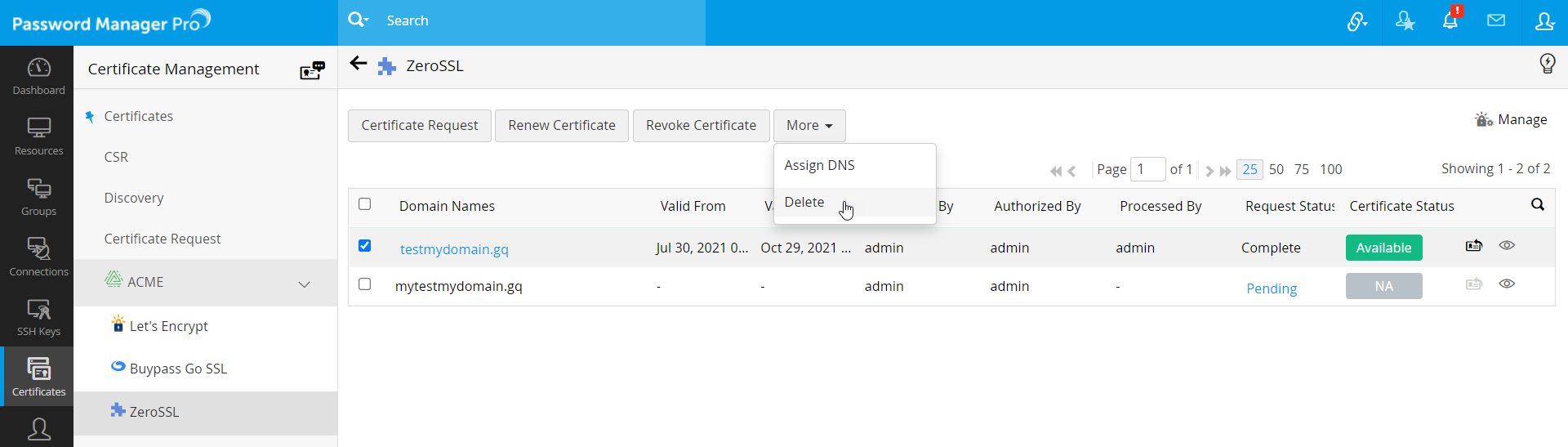

- 要求を選択し、トップメニューの[詳細]から[DNSの割り当て]を選択して、必要なDNSアカウントを選択します。

- DNSアカウントが設定されていない場合、または証明書の要求を発行するときにDNSアカウントを選択していない場合、Password Manager Proには、エージェントの紐付けを行うことでDNS-01チャレンジ認証を自動化するオプションがあります。

- 要求の左側にあるエージェント紐付けのアイコンをクリックします。エージェントの紐付けは1回限りの設定です。

エージェントマッピング

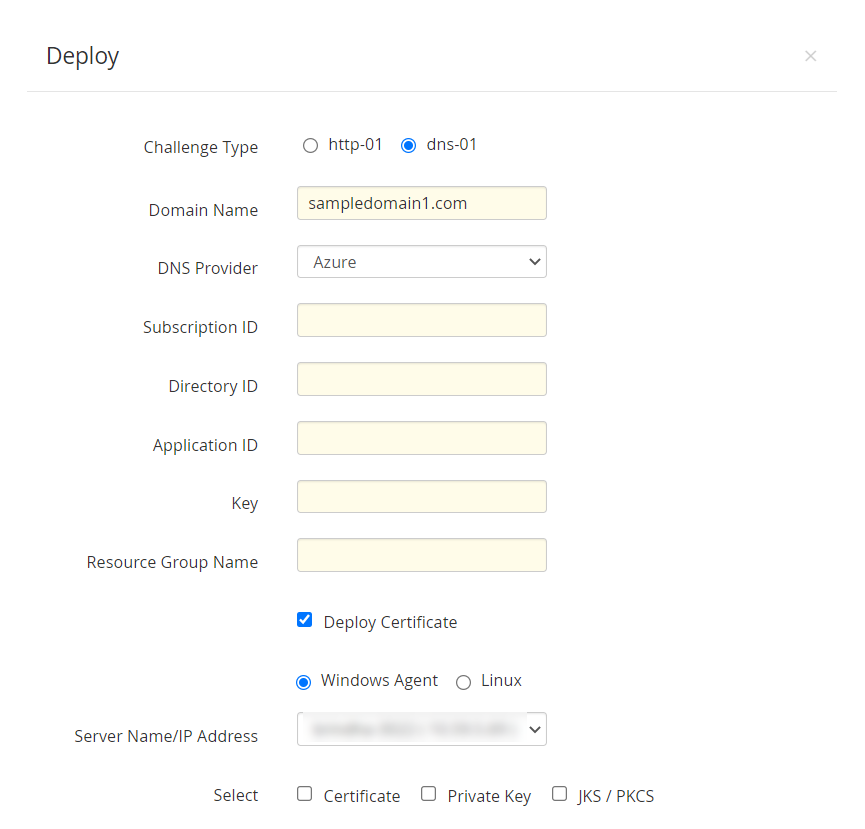

- 開いた[展開]ウィンドウで、次の操作を実行して、エンドサーバーの情報をPassword Manager Proに紐付けて保存します。

- DNSプロバイダーを選択します。Azure DNSの場合、必要な情報(サブスクリプションID、ディレクトリID、アプリケーションID、アプリケーションキー、およびリソースグループ名)を入力します。

- Cloudflare DNSの場合、Cloudflareアカウントに関連付けられているメールアドレスとグローバルAPIキーを入力します。

- Amazon Route 53 DNSの場合、AWSアカウントに関連付けられているアクセスキーIDとシークレットを入力します。

- [証明書の展開]チェックボックスにチェックを入れ、ドメインの認証後および更新後に、対応するエンドサーバーへの証明書の展開を自動化します。

- Linuxの場合、エンドサーバーは必要な情報を提供しますが、Windowsの場合、エンドサーバーはhttp-01チャレンジで説明したのと同じ手順でWindowsエージェントをダウンロードしてインストールします。

- 情報を入力したら、[保存]をクリックします。エンドサーバーの情報は正常に紐付けられ、Password Manager Proに保存されます。これは、[管理] > [展開]タブから表示または編集できます。

- ZeroSSL連携を使用して、パブリックドメインの証明書のみを要求および取得できます。

- チャレンジの処理は、自動化せずに手動で行うこともできます。チャレンジ値/テキストレコードをコピーして、ドメインサーバーに手動で貼り付けます。次に、Password Manager Proサーバーで、[保留中の要求]ページに移動し、[確認]をクリックします。チャレンジが検証され、証明書が発行されます。

- Password Manager Proは、エージェントの紐付けが利用できない場合にのみ、証明書要求にDNSを使用してチャレンジ認証を自動化します。エージェントの情報が[管理] > [展開]タブで確認できる場合、チャレンジ認証はエージェントを介して自動化されます。

- 現在、KMPエージェントはWindowsサーバーでのみ使用できます。

- RFC2136 DNS更新の場合、グローバルDNS構成を選択した場合、ドメイン名自体がゾーン名として機能します(グローバルDNS構成は、すべてのゾーンに同じキーシークレットを使用している場合にのみ可能です)。一方、ドメインとエージェントの紐付けを選択した場合は、ドメインごとにゾーン名、キー名、キーシークレットを個別に指定する必要があります。

注記:

4.証明書を入手して保存する

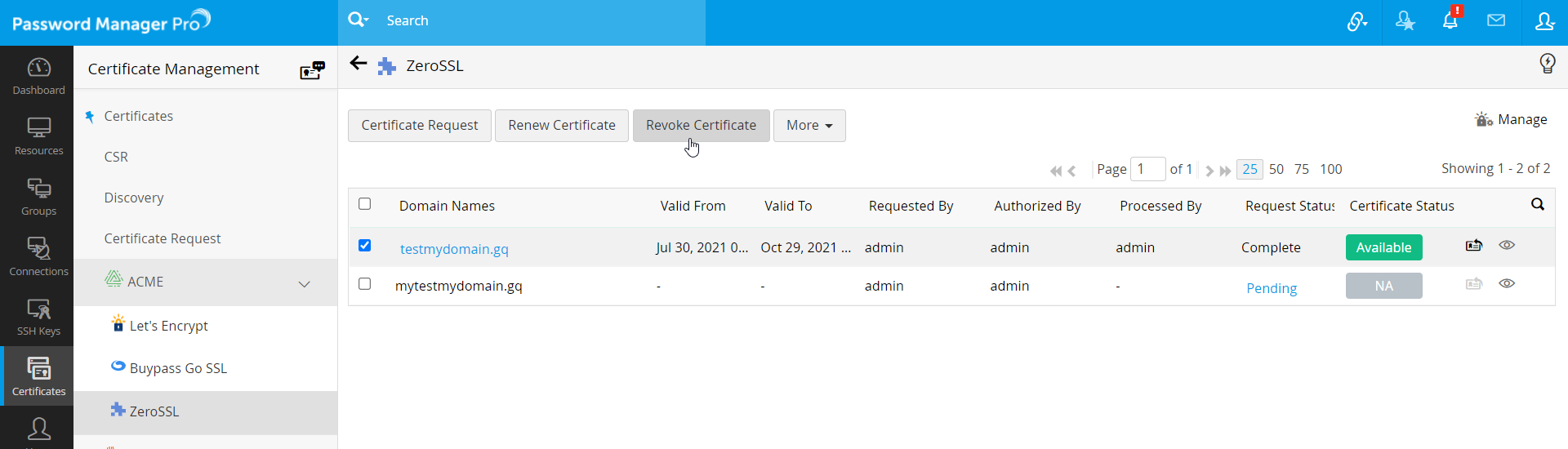

認証が成功すると、ZeroSSLは要求された証明書を発行します。

- ウィンドウは、証明書とそのステータスを表示するページに自動的にリダイレクトされます(ステータスは、チャレンジ認証が成功した場合は[利用可能]、チャレンジ検証が失敗した場合は[失敗]と表示されます)。

- [利用可能]ボタンをクリックして、証明書をPassword Manager Proのリポジトリに保存するか、メールで送信するか、エクスポートします。

- チャレンジが失敗した場合は、[新しいチャレンジ]をクリックして別の一連のチャレンジ実行し、上記のプロセスを繰り返します。

- 保存すると、証明書はPassword Manager Proのリポジトリに追加されます。このリポジトリは、[SSL] > [証明書]タブから表示できます。

5.証明書を更新する

ZeroSSLによって発行された証明書の有効期間は90日で、それ以降は無効になります。

証明書の更新は、手動で実行することも、自動ドメイン認証を通じて自動的に実行することもできます。証明書を手動で更新する手順は以下の通りです。

- [証明書] > [ACME] > [ZeroSSL]に移動します。

- 更新したい証明書を選択して、[証明書の更新]ボタンをクリックします。

- 証明書が更新され、[証明書のステータス]バーに[更新済み]と表示されます。

- それをクリックして、更新された証明書をPassword Manager Proの証明書リポジトリに保存します。

注記:証明書は、証明書リポジトリで更新するために、更新後に保存する必要があります。保存していない場合、古いバージョンの証明書のみが引き続きリポジトリに残ります。

エージェントの紐付けが設定されている場合、証明書の更新プロセスは、手動での操作なしで自動的に実行されます。ZeroSSLから取得した組織内のすべての証明書は、有効期限が切れる15日前に自動的に更新され、アカウント所有者のメールアドレスに通知が送信されます。

注記:自動更新は、Password Manager Proのリポジトリに保存されている証明書にのみ適用されます。つまり、ZeroSSLから証明書を取得した後、自動更新を有効にするには、証明書を保存する必要があります。

6.証明書を失効させる

証明書を失効させると、証明書が無効になり、すぐにWebサイトからHTTPSが削除されます。

証明書を失効させるには、

7.証明書を削除する

証明書を削除すると、Password Manager Proのリポジトリから証明書が削除されますが、証明書は引き続き有効です。

証明書を削除する手順は以下の通りです。

- [証明書] > [ACME] > [ZeroSSL]タブに移動します。

- 削除する証明書を選択し、[詳細] > [削除]をクリックします。

- 証明書は Password Manager Proのデータベースから削除されます。