VPNログイン用のMFA

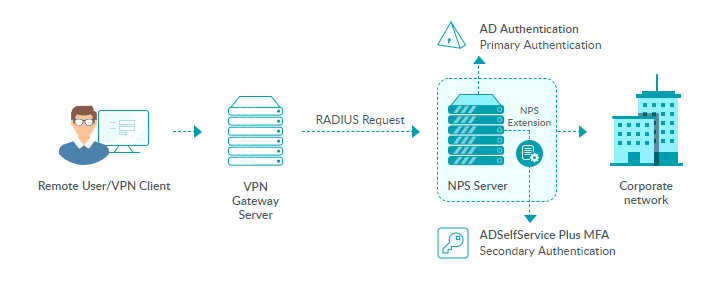

ADSelfService PlusのエンドポイントMFA は、セキュリティを強化するために、RADIUS認証(Microsoft リモートデスクトップゲートウェイ、VMware Horizon Viewなど)を使用するVPNおよびエンドポイントログインの認証手順を追加します。

ADSelfService Plusでは、VPNとエンドポイントでWindowsネットワークポリシー サーバー (NPS) を使用する必要があります。これには、NPS サーバーにインストールする必要があるNPS拡張機能がバンドルされています。この拡張機能により、VPN およびエンドポイントのログイン時にNPS サーバーと ADSelfService Plus for MFA の間の通信が容易になります。

動作の流れ

VPNまたはエンドポイント (Microsoft RD ゲートウェイ、VMware Horizon View など) サーバーが RADIUS 認証を使用するように構成され、NPS拡張機能が RADIUSサーバーにインストールされると、認証プロセスは次のように機能します。

- ユーザーは、ユーザー名およびパスワードを、VPNまたはエンドポイントサーバーに提供し、接続を確立しようとします。

- サーバーはリクエストをRADIUS Access-Requestメッセージに変換し、ADSelfService PlusのNPS拡張機能がインストールされているNPS サーバーに送信します。

- ユーザー名およびパスワードの組み合わせが正しい場合、NPS拡張機能は、ADSelfService Plusサーバーとの第2要素認証のリクエストをトリガーします。

- ADSelfService Plusは2要素認証を実行し、結果をNPSサーバーのNPS拡張機能に送信します。

- 認証に成功した場合、NPSサーバーはRADIUS Access-Accept messageをVPNまたはエンドポイントサーバーへ送信します。

- ユーザーはVPNまたはエンドポイントサーバーへのアクセスを許可され、内部ネットワークへの暗号化されたトンネルを確立します。

VPNおよびRADIUSをサポーするエンドポイントMFAの設定

前提条件

- エンドポイントMFAのご利用には追加のオプションライセンスが必要です。詳細は価格ページをご参照ください。

- RADIUS 認証を使用するようにVPNまたはエンドポイントサーバーを構成します。

- RADIUSサーバーの場合、ネットワーク ポリシーサーバー(NPS)の役割が有効になWindowsサーバー(Windows Server 2008 R2 以降)を使用する必要があります。

- ADSelfService PlusでHTTPSを有効にする必要があります。HTTPSを有効にするには、[管理]タブ → [製品設定] → [接続] → [接続設定] → [アクセスURLの設定]にて、 プロトコルをHTTPSに設定します。

- Active Directoryは、ユーザーのネットワーク アクセス許可を、ダイヤルインプロパティでNPSネットワークポリシーを使用してアクセスを制御するように設定します。

- [設定]タブ → [製品設定] → [接続] → [接続設定] → [アクセスURLの設定]で設定したアクセスURLは、NPS拡張機能がADSelfService Plusサーバーと通信するために使用されます。NPS拡張機能をインストール前に、アクセスURLを更新したことをご確認ください。

- NPS拡張機能をインストールするWindows NPSで、[接続要求ポリシー] → [設定] → [認証]に移動し、[このサーバーで要求を認証する]を選択します。

手順1: 必要な認証を有効化する方法

- ADSelfService Plusにデフォルト管理者アカウントとしてログインします。

- [設定]タブ → [セルフサービス] → [マルチファクター認証] → [認証]をクリックします。

エンドポイントVPNのMFAでサポートされている認証は次のように分類できます。

- 一方向の認証

- プッシュ通知

- 指紋認証/顔認証

- プッシュ通知または指紋/顔認証を有効にする場合は、ユーザーがモバイル デバイスからインターネット経由で ADSelfService Plusサーバーにアクセスできることをご確認ください。

- RADIUS認証がタイムアウトした場合、VPNサーバーのRADIUS認証では、RADIUS認証タイムアウトを少なくとも60秒に設定する必要があります。

- チャレンジベースの認証

- ADSelfService PlusのTOTP認証

- Google Authenticator

- Microsoft Authenticator

- Yubico OTP (ハードウェアの認証キー)

- PAPがRADIUS認証に設定されていること

- RADIUS client (VPNまたはエンドポイントサーバー)がチャレンジベースの認証をサポートしている必要があります。つまり、ユーザーにチャレンジ (検証コード) をリクエストし、入力したチャレンジを送り返す方法があります。

- チャレンジ ベースの認証が使用されている場合、ネットワーク ポリシーで構成されているRADIUS 属性はRADIUS クライアント (VPN またはエンドポイント サーバー) に転送されません。その結果、VPNクライアントは、必要以上に多くのアクセス権を持つ、アクセス権が少なくなる、またはアクセスできなくなる可能性があります。

上記認証は、RADIUS認証を提供するすべてのエンドポイントにデフォルトで適用されます。

チャレンジベースの認証は、次の場合にのみ適用されます。

各認証を有効化する方法につきましては、各認証のリンクをクリックしてください。

手順2: ADSelfService PlusでVPNログインのMFAを有効化する方法

- [エンドポイントMFA]をクリックします。

- [ポリシーの選択]のドロップダウンにて、対象のポリシーを選択します。このポリシーは、VPN およびエンドポイント ログインのMFAを有効にするユーザーを決定します。OUまたはグループベースのポリシーの作成の詳細については、こちらをご参照ください。

- [VPNログインのMFA]タブにて、[VPNログイン用MFA]タブにて、使用するMFAを設定します。[有効]の右横にあるドロップダウン:使用するMFA数を選択し、[マシンログインMFAの認証アプリを選択してください]:対象MFAを選択します。必要に応じて、認証を選択するドロップダウンで表示された認証方法をドラッグ&ドロップにより並べ替えることも可能です。

- [設定保存]をクリックします。

手順3: NPS拡張機能をインストールする

- [エンドポイントMFA]タブをクリックします。

- [VPNログイン用のMFA]の右横にある「?」マークをクリックし、NPS拡張機能をダウンロードします。

- 拡張ファイル(ADSSPNPSExtension.zip)を、RADIUS serverとして設定したWindows serverへコピーします。 ZIPファイルのコンテンツを抽出し、拡張ファイルが存在する場所に保存します。

- Windows PowerShellを管理者として開き、拡張ファイルのコンテンツが配置されているフォルダーに移動します。

- 次のコマンドを実行します。

- インストール後、NPS Windows serviceを差起動します。

PS C:\> .\setupNpsExtension.ps1 Install

詳細設定

ADSelfService Plusにアクセスできない場合やユーザーが登録されていない場合にVPN MFA セッションを制限する設定およびMFAをバイパスするオプションを構成するには、詳細設定をご参照ください。

VPNおよび RADIUSがサポートされているエンドポイントMFAの設定のカスタマイズ

組織の要件に基づいてMFAの設定内容をカスタマイズできます。カスタマイズするには下記手順をご参照ください。

- レジストリエディターを開きます。(ファイル名を指定して実行にて、regeditを入力しEnterをクリックします)

- HKEY_LOCAL_MACHINE\SOFTWARE\ZOHO Corp\ADSelfService Plus NPS Extensionに移動します。

- 変更前にレジストリキーのバックアップを取得してください。

- コンピューターに組み込まれている管理者グループのみ、レジストリキーを編集する権限を持ちます。

- 組織の要件に応じて、下記プロパティをカスタマイズできます。

- ServerName:ADSelfService Plus Webサーバーのホスト名またはIPアドレスを入力します。

- ServerPortNo:ADSelfService Plus WebサーバーのTCP ポート番号を入力します。

- ServerContextPath:変更した場合は、ADSelfService Plus Webサーバーのcontextを入力します。

- MfaStatus:MFAを適用する必要性に応じて、true またはfalseに設定できます。

- ServerSSLValidation:trueまたはfalse に設定できます。trueに設定した場合、NPS 拡張機能から ADSelfService PlusサーバーへのHTTPS 接続を確立する際、SSL証明書とホスト名が検証されます。セキュリティ上の理由から、このプロパティは常にtrueに設定することを推奨いたします。

- 任意:BypassMFAOnConnectionError:このプロパティは、認証中に接続の問題が発生した場合にMFAをスキップ可能/不可能に設定することに応じて、trueまたはfalseに設定できます。

- 任意:CRPolicies:このプロパティは、これらの接続要求ポリシーに該当するユーザーに対してのみ MFA を適用するために使用できます。接続要求ポリシーの名前を入力します。複数のポリシーを指定する必要がある場合は、ポリシー名をセミコロン (;) で区切ります。

- 任意:NetworkPolicies:このプロパティは、これらのネットワーク ポリシーに該当するユーザーに対してのみMFAを適用するために使用できます。ネットワーク ポリシー名を入力します。複数ポリシーを指定する必要がある場合は、ポリシー名をセミコロン (;) で区切ります。

- 任意:LogLevel:弊社より詳細なログ調査を行いたい場合、ログモード(ログ野種類)をより詳細に記録するデバッグモードに変更するように依頼する場合もございます。なお、デバッグモードは比較的ディスク容量を消費するため、基本的には通常モードに設定することを推奨いたします。

- OKをクリックします。