ISO 27001:2022 準拠レポート

ISO 27001:2022 の準拠とは?

ISO 27001:2022への準拠とは、国際標準化機構(ISO)が規定する情報セキュリティ管理の標準に準拠することです。ISO 27001:2022は、組織内でISMS(情報セキュリティマネジメントシステム)を策定・実装・維持し、継続的に改善するためのベストプラクティスを提供するフレームワークです。ISO 27001:2022への準拠を達成することで、機密データ、個人情報、知的財産などの情報資産を管理・保護するための適切な管理策(コントロール)や対策を実施していることを実証できます。ISO 27001:2022は世界的に認識されている標準であり、組織が情報セキュリティに対する取り組みを実証し、全体的なセキュリティ体制を強化する上で役立ちます。

EventLog AnalyzerでISOへの準拠の実証プロセスを効率化する方法

ユーザーアクセス制御

ユーザーアクセス制御は、EventLog Analyzerの重要な機能であり、アクセス制御に関連したISO 27001:2022の要件に準拠する上で役立ちます。この機能を使用すると、ユーザーの役割と権限を定義し、権限のあるユーザーのみに機密性の高いログデータへのアクセスを制限することで、ログデータへのアクセスを制御できます。

ユーザーアクセス制御により、誰が・いつ・どんな目的でログデータにアクセスしたかに関する記録を提供できるため、組織は監査および規制当局による審査時にISO 27001:2022への準拠を実証できます。

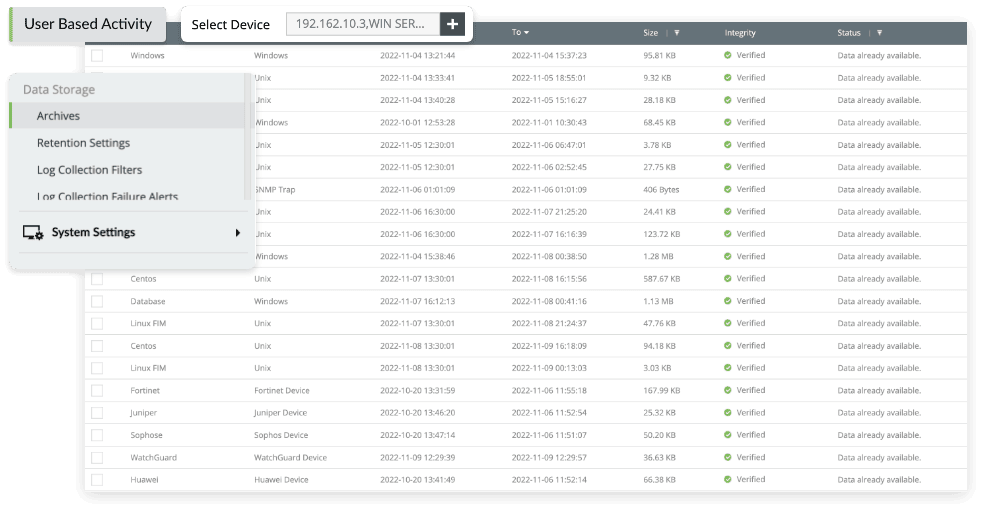

ログのアーカイブと保持

EventLog Analyzerのログアーカイブ機能は、ログを暗号化・ハッシュ化し、タイムスタンプを付けて保存します。また、アーカイブの作成時刻、アーカイブのサイズ、イベントログのアーカイブ対象デバイスに関する情報も記録します。

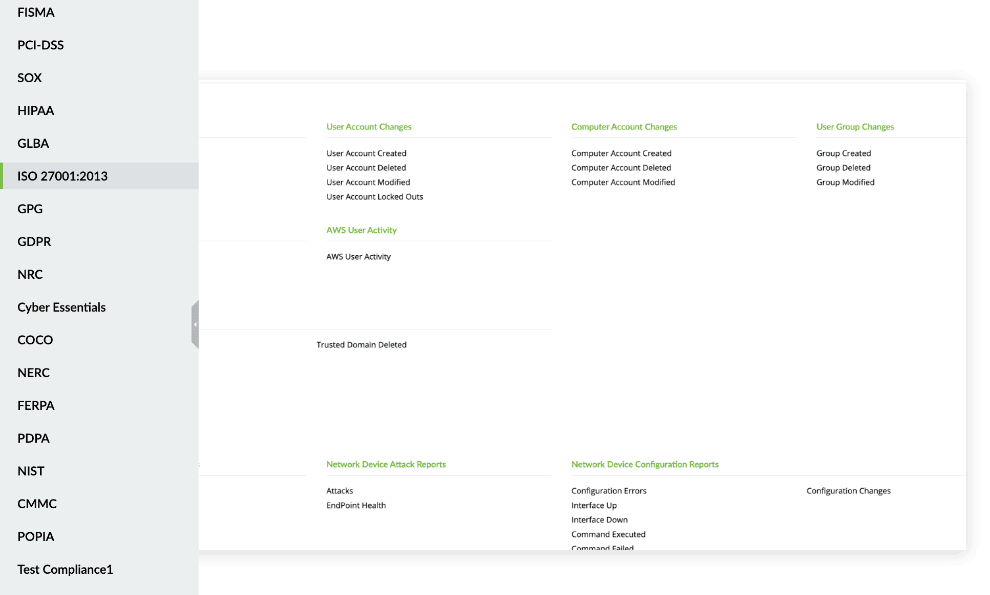

コンプライアンスレポート

EventLog Analyzerに用意されている定義済みレポートであるコンプライアンステンプレートを活用することで、ISO 27001:2022、PCI DSS、HIPAA、GDPRなどの規制に準拠できます。コンプライアンステンプレートには、標準または規制の要件を満たすベースライン構成が用意されているため、構成プロセスを簡素化し、時間と労力を節約できます。定義済みレポートを活用することで、コンプライアンス状況を追跡し、規制当局に対してコンプライアンスを実証できます。

ログ監査

EventLog Analyzerのログ監査機能を使用すれば、ログデータを適切に管理・監視できるため、ISO 27001:2022への準拠を達成できます。ログ監査機能は、ログデータに対するすべての操作を記録し、ログデータへのアクセスと変更に関する明確かつ詳細な履歴を提供します。この履歴を活用することにより、セキュリティインシデントやコンプライアンス違反を特定し、調査できます。

また、ログの管理と監査適合性に関するISO 27001:2022標準の要件を満たすこともできます。この標準では、ログ管理に関するすべてのユーザーアクティビティの監査証跡を維持することが組織に求められています。

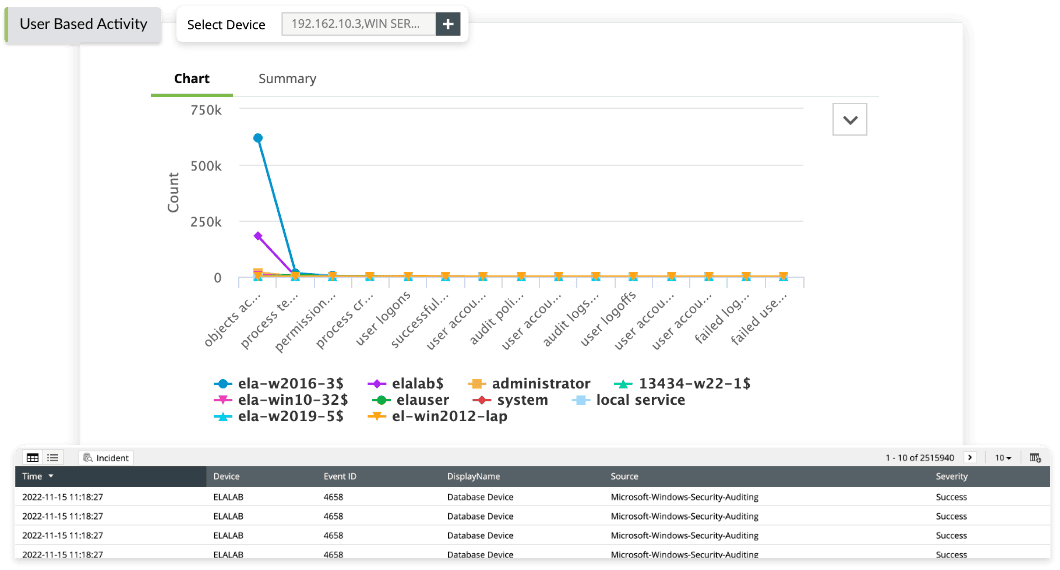

ユーザーとファイルのアクティビティの監視

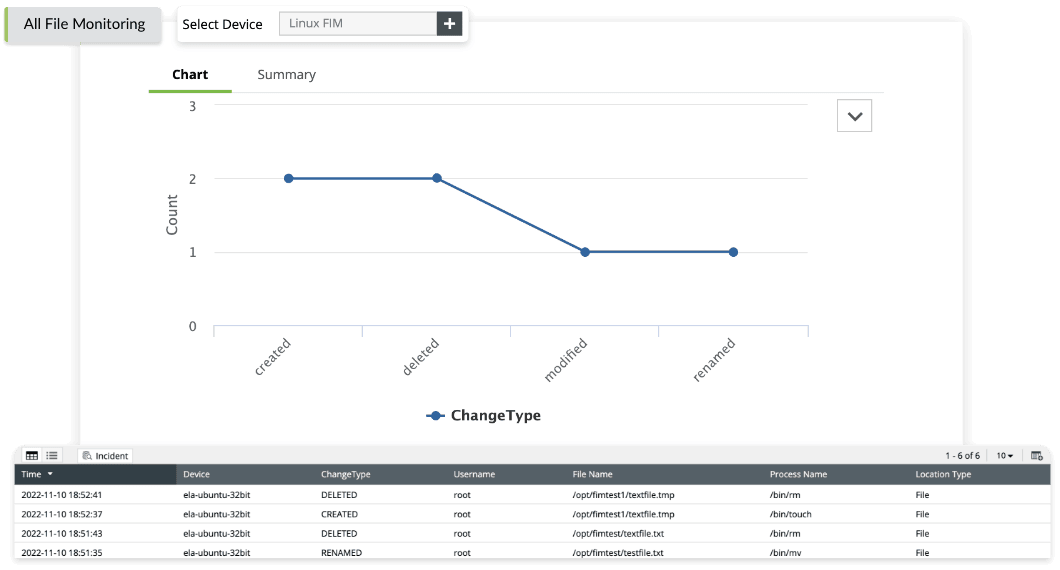

EventLog Analyzerのファイル整合性監視(FIM)機能は、ISO 27001:2022標準に準拠する上で役立ちます。この標準では、重要なファイルやフォルダに対する権限のない変更を検出するための適切な管理策を実施することが組織に求められています。EventLog AnalyzerのFIM機能は、ファイルに対する変更を追跡してアラートを生成できるため、システムとデータの整合性を確保し、この要件を満たす上で役立ちます。

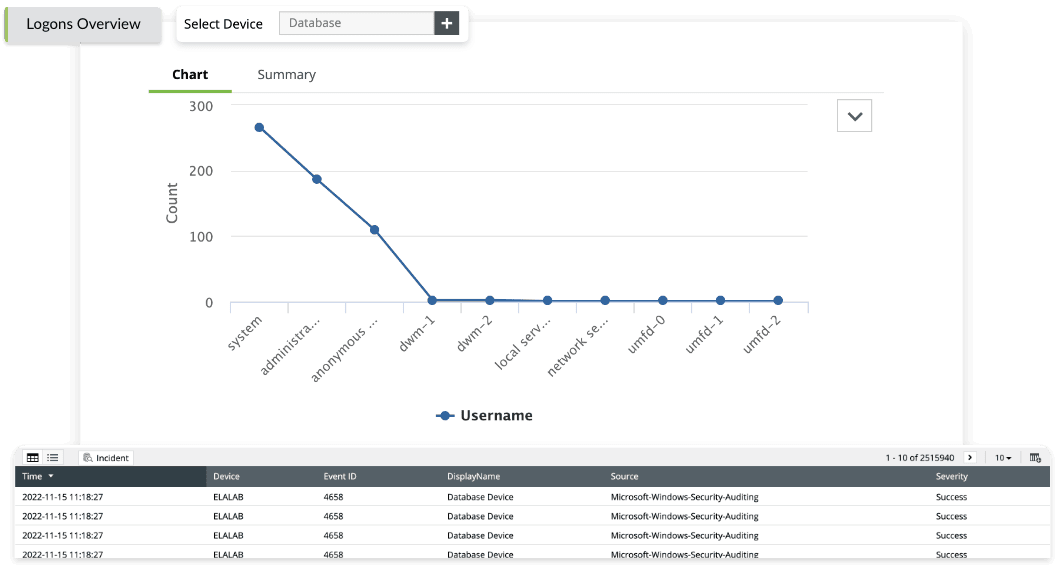

同様に、ISO 27001:2022では、重要なシステムおよびデータへのユーザーアクセスを監視・管理するための適切な管理策を実施することが組織に求められています。この要件を満たすには、ユーザーのログオンとログオフのアクティビティを追跡し、疑わしいアクティビティや権限のないアクティビティに対してアラートを生成する必要があります。EventLog Analyzerのログオンとログオフの監視機能は、ログイン試行を監視し、ログイン情報の不一致を報告し、潜在的な権限の悪用を検出する手順を導入する上で役立ちます。

ISO 27001:2022 準拠レポート

| ISO 27001:2022の要件 | 要件の説明 | EventLog Analyzerのレポート |

|---|---|---|

| 9.2.1 ユーザーの登録と登録解除 | アクセス権の割り当てを可能にするために、ユーザーの登録と登録解除の正式なプロセスを実装する必要があります。 |

|

| A.9.2.5 ユーザーアクセス権の見直し | 資産所有者は、ユーザーのアクセス権を定期的に見直す必要があります。 |

|

| A.9.4.2 安全なログオン手順 | アクセス制御ポリシーで求められている場合は、システムおよびアプリケーションへのアクセスを安全なログオン手順によって制御する必要があります。 |

|

| A.12.4.1 イベントのログ記録 | ユーザーのアクティビティ、例外処理、過失、情報セキュリティイベントを記録するイベントログを生成保持し、定期的に見直す必要があります。 |

|

| A.12.4.2 ログ情報の保護 | ログ管理施設とログ情報を改ざんや権限のないアクセスから保護する必要があります。 |

|

| A.12.4.3 管理者と運用担当者のログ | システム管理者とシステム運用担当者のアクティビティをログに記録し、ログの保護と定期的な見直しを実施する必要があります。 |

|

注記:EventLog Analyzerには、ISO 27001:2013への準拠に必要な設定済みレポートも用意されています

EventLog Analyzerのその他の機能

イベント相関

さまざまなソースのイベントを相関させることで、より包括的にセキュリティインシデントを把握できます。この機能は、複数のシステムやアプリケーションが関係する複雑なセキュリティ攻撃を特定する上でも役立ちます。

脅威インテリジェンス

潜在的なセキュリティ脅威をプロアクティブに検出・対応し、サードパーティの脅威インテリジェンスフィードと連携してリアルタイムの脅威インテリジェンスデータを提供します。この機能により、新たな脅威に先手を打って適切な対策を講じることが可能になります。

特権ユーザーの監視

特権ユーザー(管理者や経営陣など)のアクティビティを監視・監査することで、組織のポリシーや業界の規制に準拠していることを確認できます。

ログフォレンジック

ログデータに対してフォレンジック分析を実行することで、セキュリティインシデントの根本原因を特定し、容易に調査を実施できるようにします。

よくあるご質問(FAQ)

ISO 27001:2022への準拠には、どのようなメリットがありますか?

ISO 27001:2022への準拠には、効率性の改善、顧客満足度の向上、コストの削減、評判の強化といったメリットがあります。さらに、規制要件を満たし、コンプライアンス違反による罰金や罰則のリスクを軽減する上でも役立ちます。

ISO 27001:2022認証プロセスには、何が関係していますか?

通常、ISO 27001:2022認証プロセスには、ギャップ分析、文書化、実装、内部監査、外部監査といった複数の段階が関係しています。外部監査では、独立した認証機関が、組織のプロセスを審査し、関連するISO標準を満たしているかどうかを判断します。