ユーザー認証はネットワークセキュリティの重要な要素であり、ユーザーのログイン試行の監査は、ユーザーの疑わしい行動を特定するために不可欠です。

ログインの失敗は、以下の場合に発生します。

- ユーザーが誤った認証情報を入力した場合

- ユーザーが特定のリソースにログインする権限を持っていない場合

ユーザーがSSHを使ってリモート接続を試行した際や、suコマンドで別のユーザーに切り替える際に発生するログイン失敗のイベントは、監視する必要があります。なぜなら、ログインの失敗は重大なイベントであり、攻撃者が侵入を試みたことを示している可能性があるからです。

この記事では、SSHログイン失敗を表示する方法について説明します。

SSHログイン失敗を表示する手順

プラグ可能認証モジュール(PAM)は、この種の認証イベントをログに記録し、不正または不審なログインの特定に役立ちます。

次の例は、ログイン試行の失敗を示しています。

pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.0.2.2

Failed password for invalid user robert from 10.0.2.2 port 4791 ssh2

pam_unix(sshd:auth): check pass; user unknown

PAM service(sshd) ignoring max retries; 6 > 3

効果的にトラブルシューティングを行うには、このような重要なログインを迅速に特定し、適切に対応する必要があります。

すべてのSSHログイン試行の失敗を検索する手順は、以下のとおりです。

- すべてのSSHログイン試行の失敗を表示する基本的なコマンドは、「# grep 'Failed password' /var/log/auth.log」です。catコマンドの「# cat /var/log/auth.log | grep 'Failed password'」を実行しても、同じ結果になります。

- SSHログインの失敗に関する追加情報を表示するには、次のコマンドを使用します。# egrep 'Failed|Failure' /var/log/auth.log

- SSHサーバーへのログインを試行して失敗したすべてのIPアドレスのリストを表示するには、次のコマンドを使用します。# grep 'Failed password' /var/log/auth.log | awk ‘{print $11}’ | uniq -c | sort -nr

ヒント: 上記のようなイベントの分析は一見簡単そうに見えますが、すべての操作を手動で行うのは、煩雑で時間がかかります。ログ管理ソリューションを使用すれば、SSHログイン試行の失敗を簡単に分析できます。

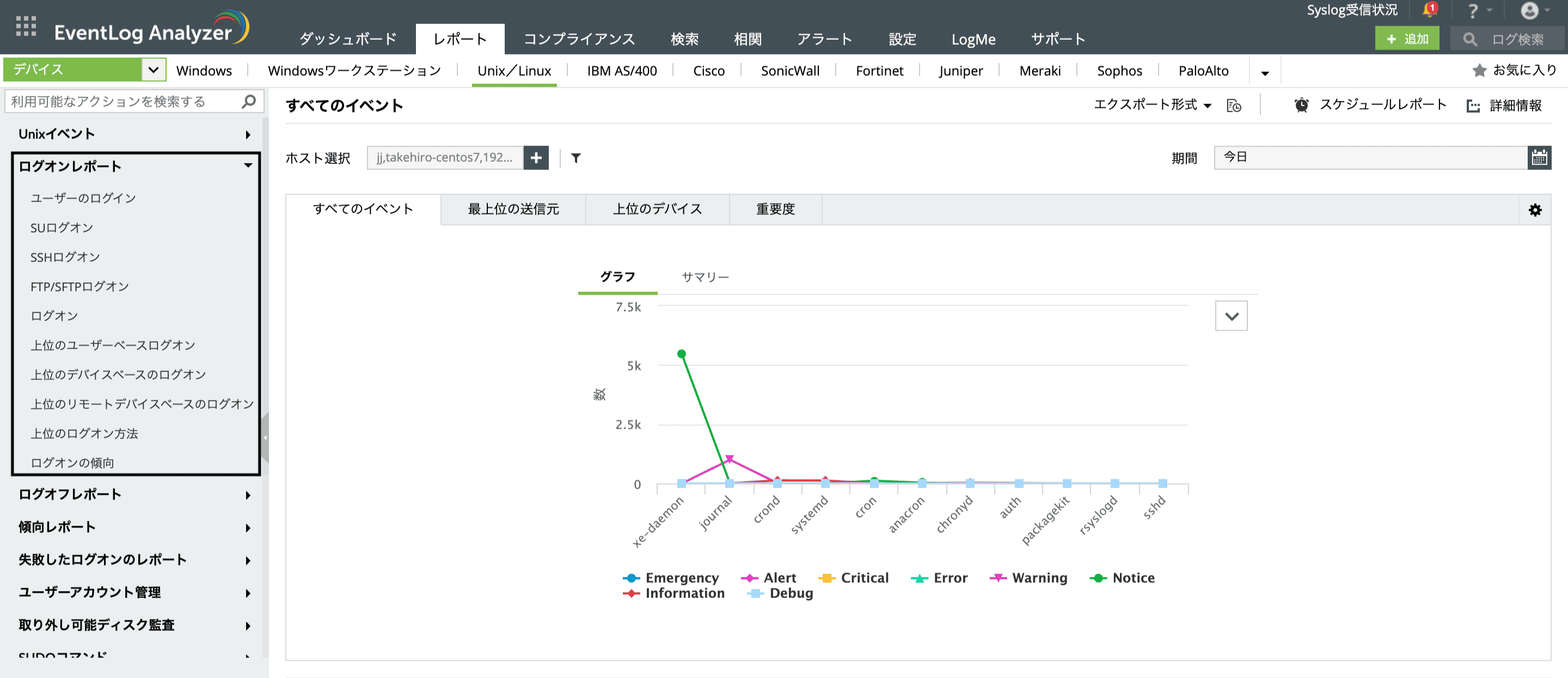

包括的なログ管理ソリューション「EventLog Analyzer」は、LinuxデバイスからSyslogを収集し、自動的に分析します。SSHログイン試行の失敗、suログオン、ユーザーログオンの傾向などの必要な情報を直感的に理解できるレポート形式で提供します。EventLog AnalyzerのLinuxログ監視機能の詳細については、こちらをご確認ください。