異常なユーザーおよびエンティティの行動分析

ネットワーク上のユーザー/エンティティの一つ一つの行動には何の意味もありません。これらの行動が互いに関連付けられ、まとまりのあるストーリーを伝えることができて初めて、意味あるセキュリティコンテキストを提供することができます。

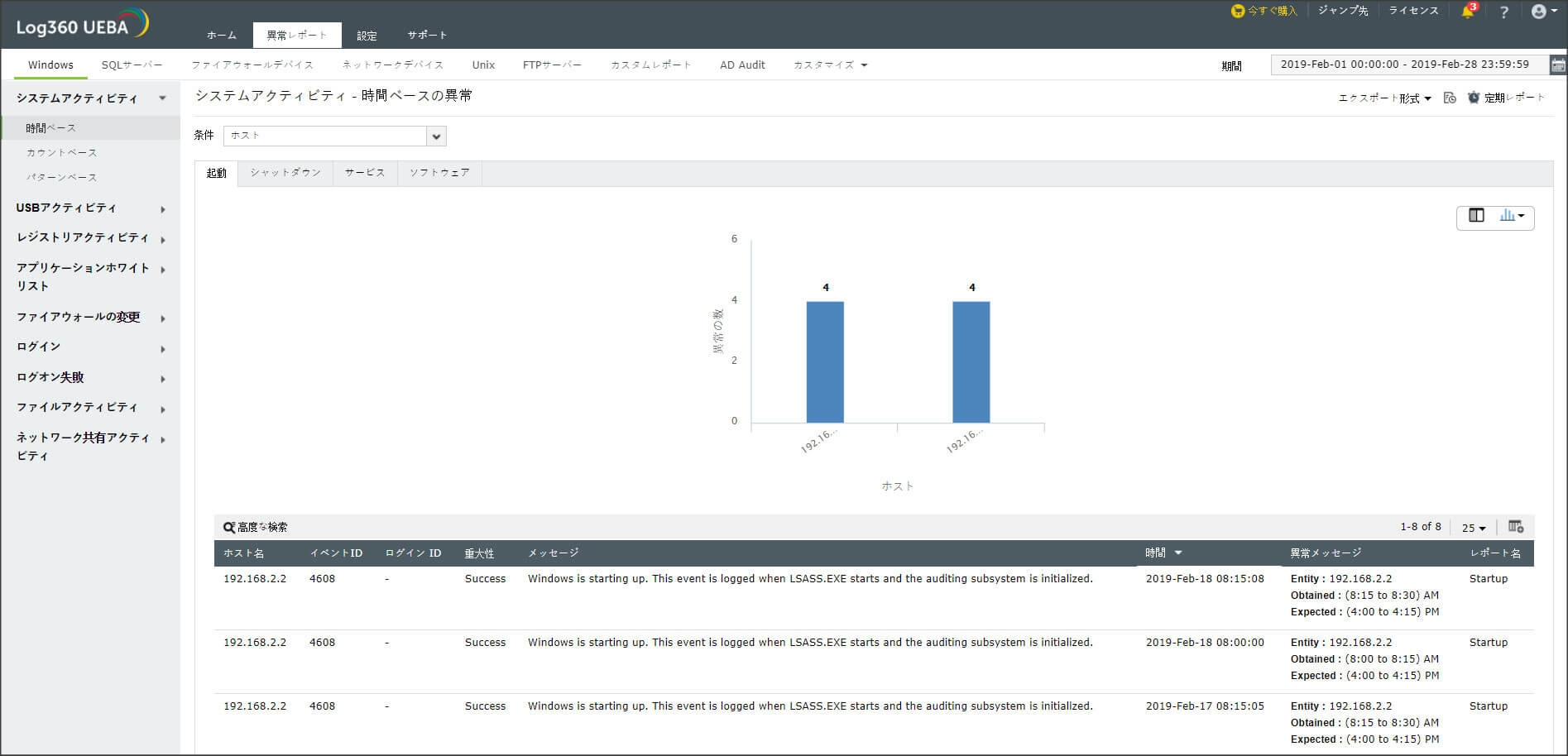

Log360のUEBAは、ユーザーおよびエンティティの行動を学習し通常の行動をベースラインとして定義します。ベースラインから逸脱する動作にはフラグを付けることで、強固かつ精密な脅威検知が可能です。

ユーザーの異常な行動の分析

Log360 UEBAは、時間/回数/パターンに基づいた、ユーザーの異常な行動を識別できます。

異常な時間:通常は9時から10時の間にログオンしている従業員が、突然5時にログオンしたとします。Log360はこの事象を素早く特定し、異常行動としてフラグを立てます。

異常なパターン:Log360はユーザーの正常な行動パターンを特定し、時間の経過とともに変化するパターンを更新します。ユーザーがそのパターンから逸脱した行動をとった場合は管理者に通知します。例えば、通常はホストAとホストBを使用しているにもかかわらず、突然ホストCを使用した場合、この行動は異常なパターンとして認識されます。

異常な回数:パスワードの変更やユーザーの作成など、特定のイベントに対してしきい値を指定することができます。例えば、ベースラインが3にも関わらず、ユーザーがSQLサーバー上で20以上のDMLクエリを実行していることがログから示唆された場合、Log360は異常として特定します。

異常なエンティティ行動分析

時間、パターン、回数に基づいてホストの異常行動を特定します。Log360 UEBAは、以下における異常なエンティティの挙動を発見することができます。

- Windowsデバイス

- Microsoft SQLサーバー

- ルーター、スイッチ、ファイアウォール、NGFWなどのネットワークデバイス

- FTPサーバー