Azure AD ユーザーの SAML シングル サインオン (SSO) の構成

Azure AD ユーザーに対して、Password Manager Pro で SAML シングル サインオン (SSO) を設定できます。このドキュメントでは、Microsoft Azure ポータルで多要素認証 (MFA) を有効にする手順についても詳しく説明します。

注:Password Manager Pro を使用すると、ユーザーはサービス プロバイダーとしてセカンダリ サーバーの SAML SSO を構成できるため、プライマリがダウンしているときにユーザーはセカンダリ サーバーを使用して Password Manager Pro にログインできます。

前提条件

SAML SSO を設定する前に、ここで説明する手順に従って Azure AD ユーザーを Password Manager Pro にインポートします。

Azure AD ユーザー向けに SAML SSO を構成する手順

- Azure Portal でのエンタープライズ アプリケーションの追加

- Azure ユーザーをエンタープライズ アプリケーションに割り当てる

- Password Manager Pro を使用した SAML SSO の構成

MFA を有効にして Azure AD ユーザーの初回ログインを設定する手順

注:Microsoft Azure ポータルで Azure AD ユーザーに対して MFA を有効にすることはオプションであり、SAML SSO 構成とは独立しています。

Azure AD ユーザー向けに SAML SSO を構成する手順

Microsoft Azure ポータルの Azure AD ユーザーに対して Password Manager Pro で SAML SSO を構成する手順の詳細を以下に示します。

1.Azure Portal でのエンタープライズ アプリケーションの追加

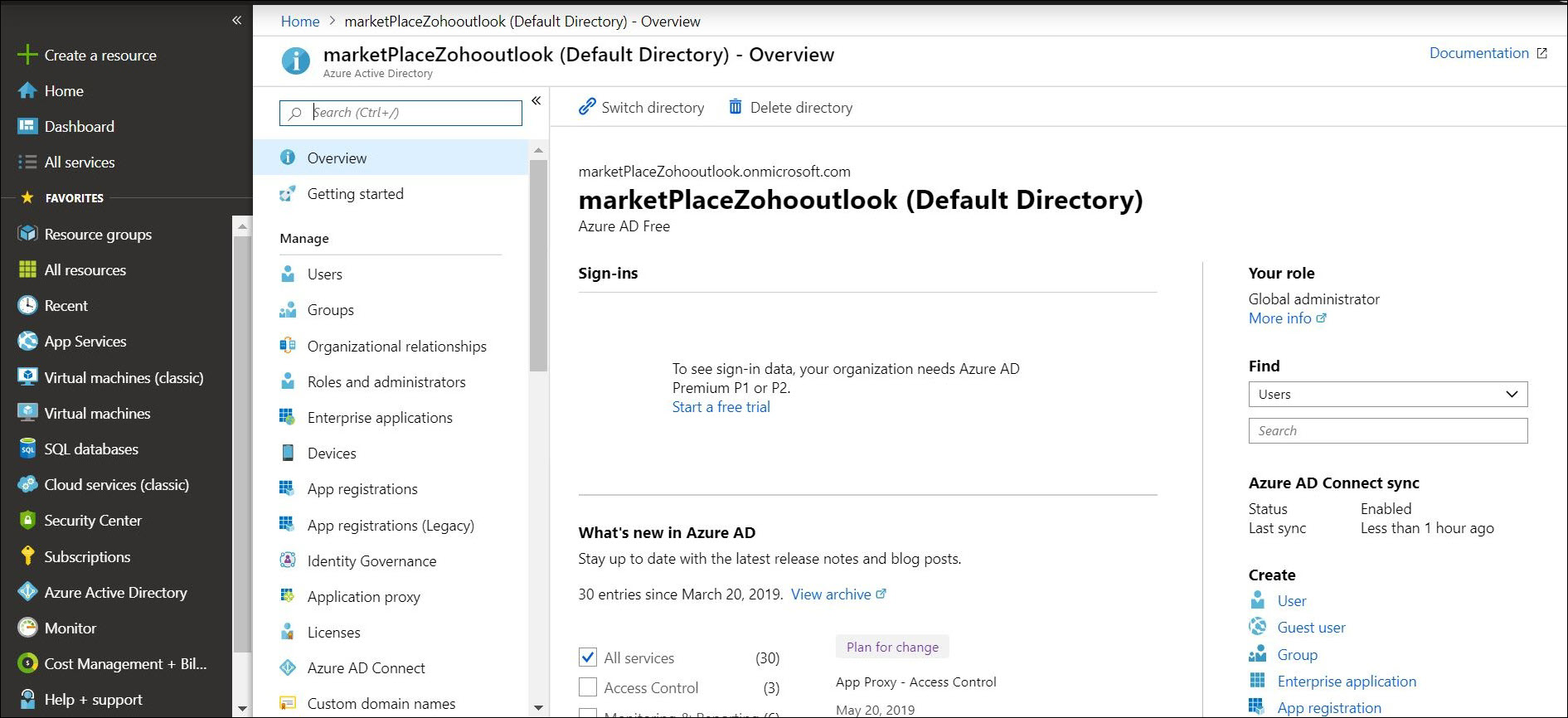

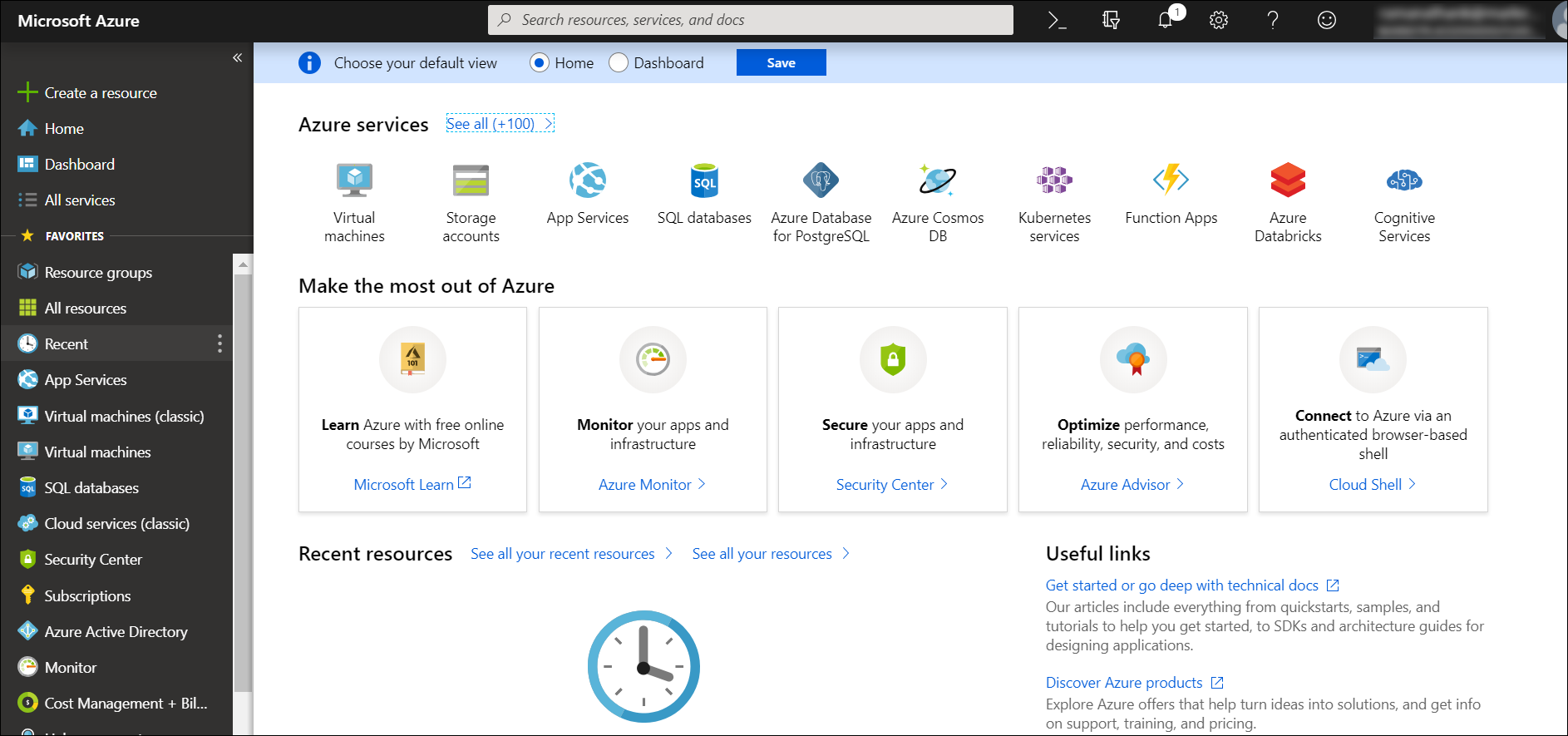

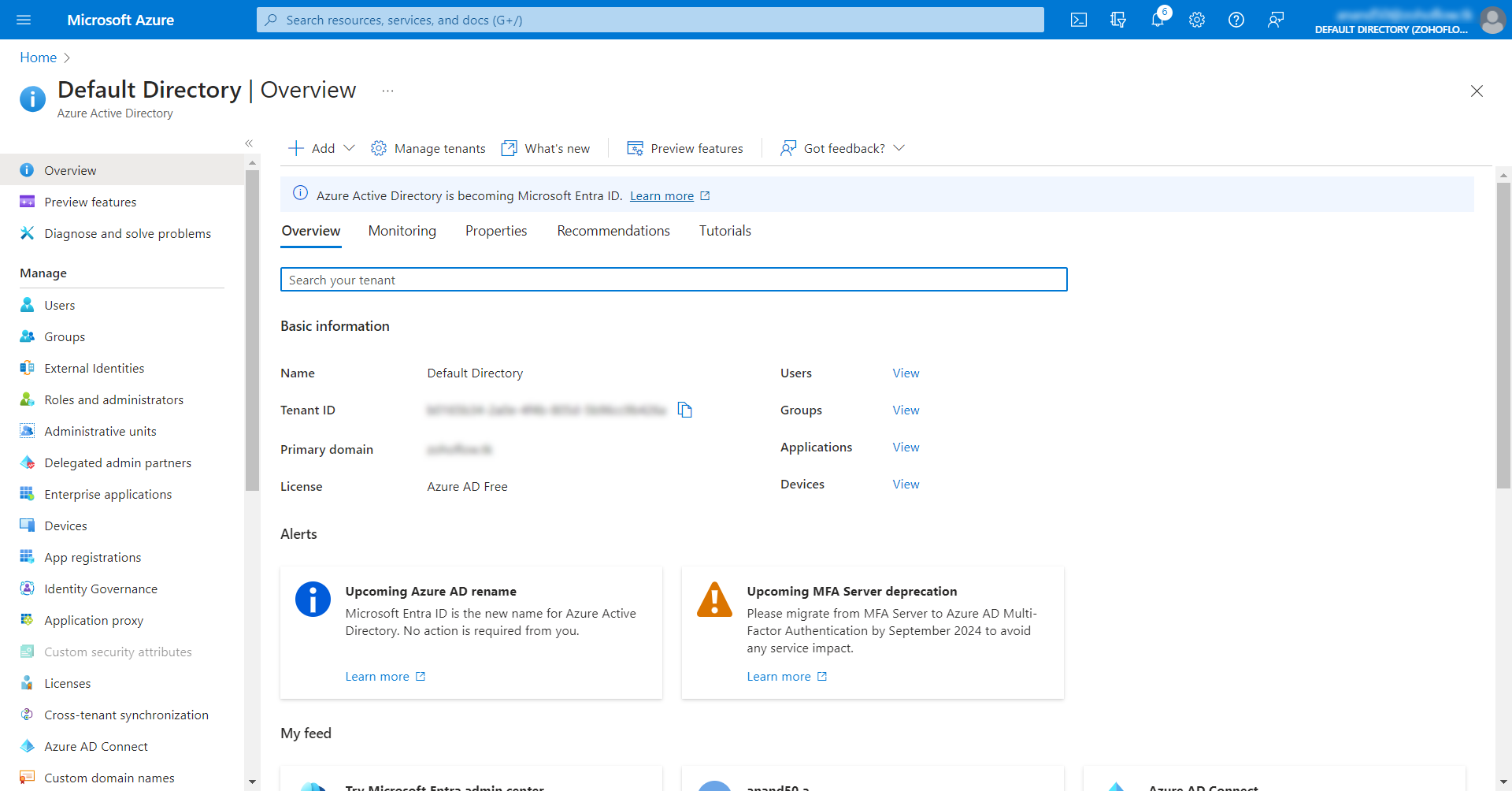

- https://portal.azure.com を介して Microsoft Azure ポータルにログインします。

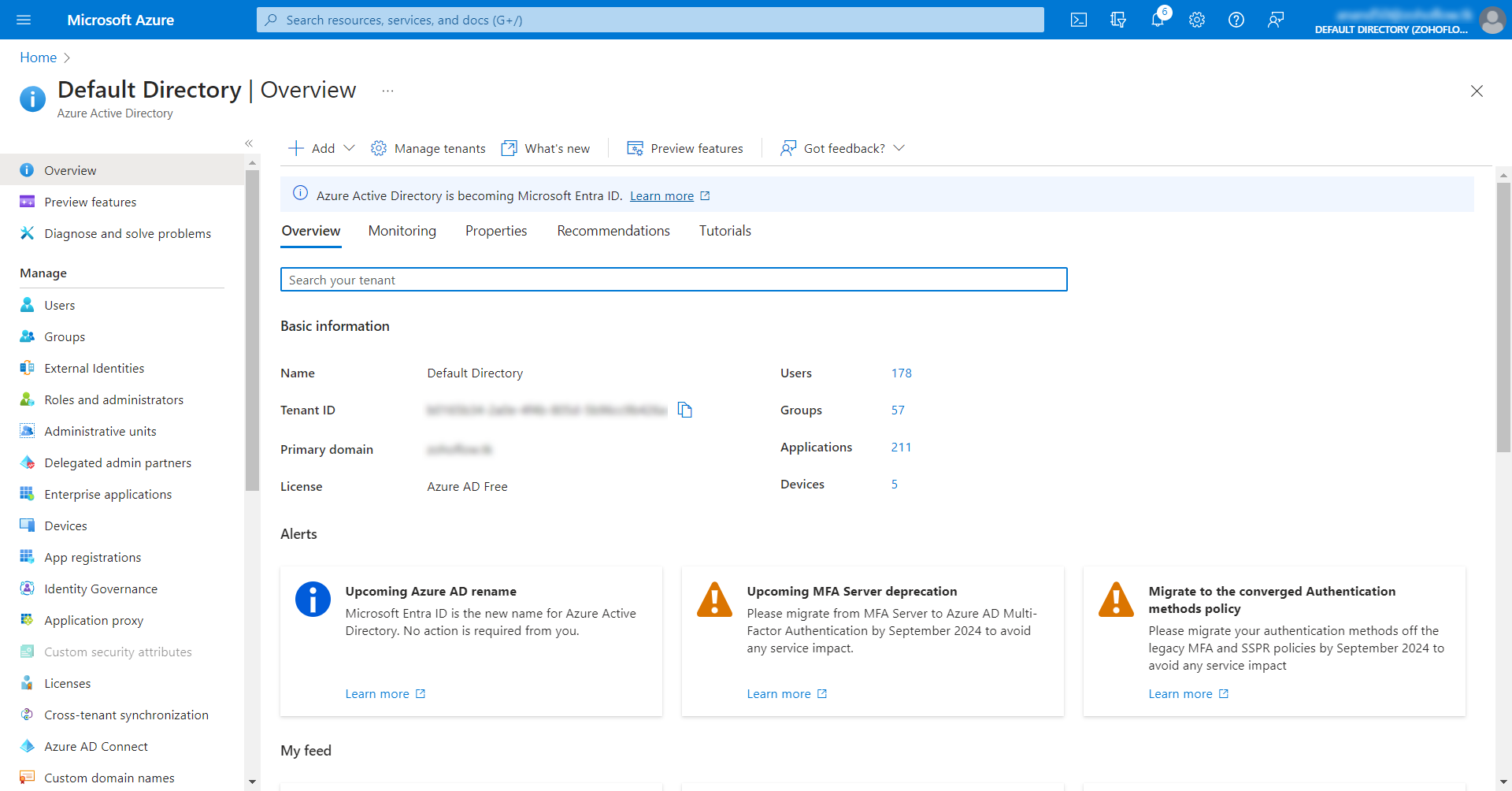

- 一番左のパネルで [Azure Active Directory] をクリックします。[管理]タブで[エンタープライズ アプリケーション]を選択します。

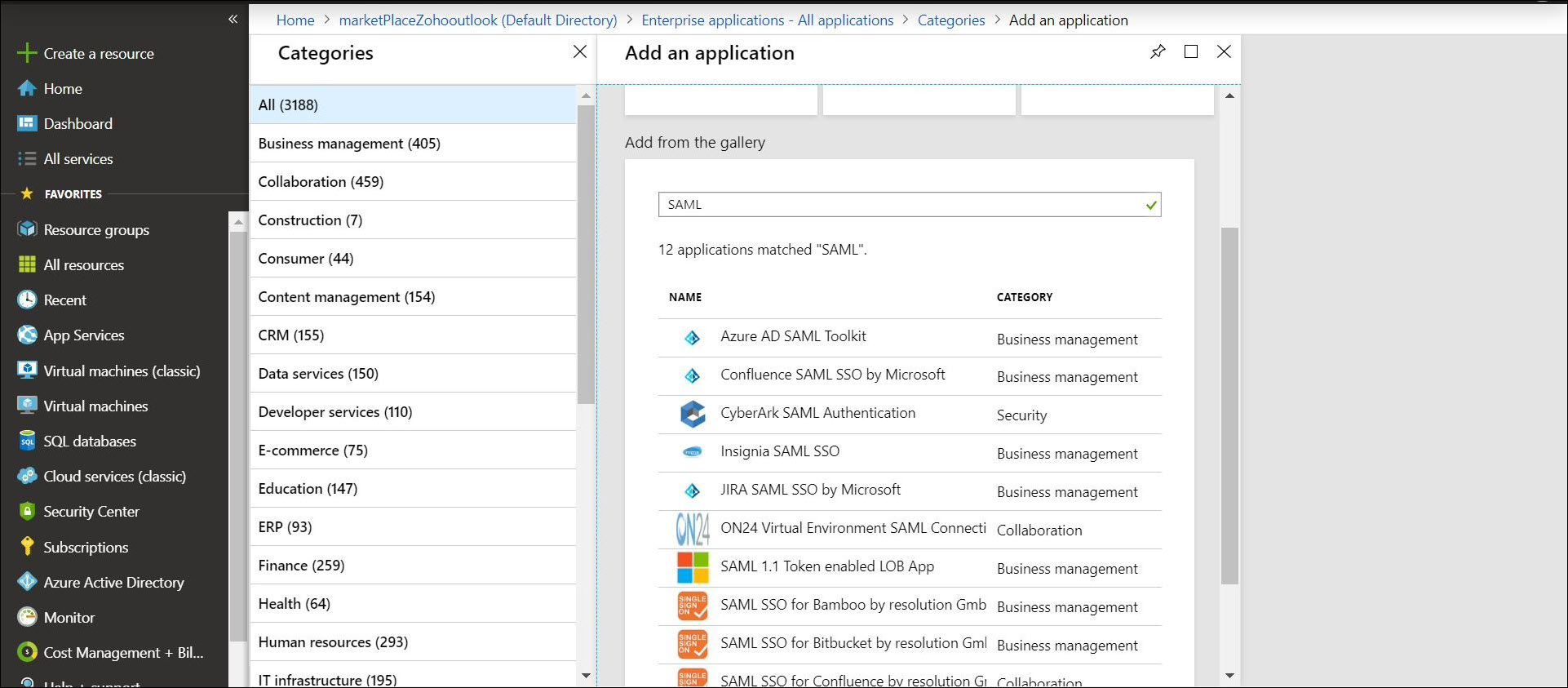

- [エンタープライズ アプリケーション]ページの上部にある[新規アプリケーション]をクリックします。

- [すべてのアプリケーション] ページが表示され、そこから選択して追加できるアプリケーションがリストされます。検索バーに[SAML]と入力し、Enter キーを押します。

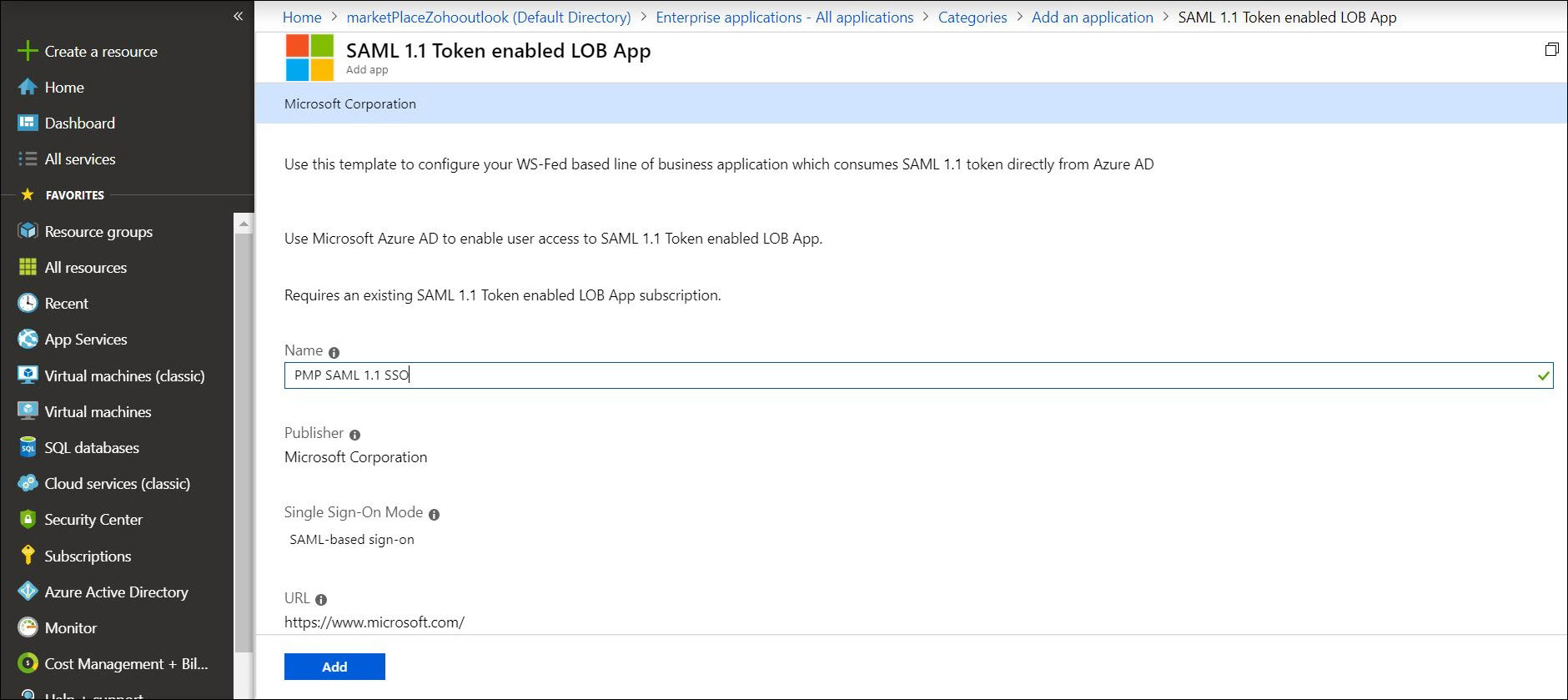

- 検索結果から、[SAML 1.1 トークンが有効な LOB アプリ]をクリックします。アプリケーションは、右側のパネルの最小化されたウィンドウで開きます。

- 右上隅にある四角形のアイコンをクリックして、アプリ ウィンドウを最大化します。名前を[PMP SAML 1.1 SSO]として編集し、[追加]をクリックします。

- PMP SAML 1.1 SSO がエンタープライズ アプリケーションとして正常に追加されます。

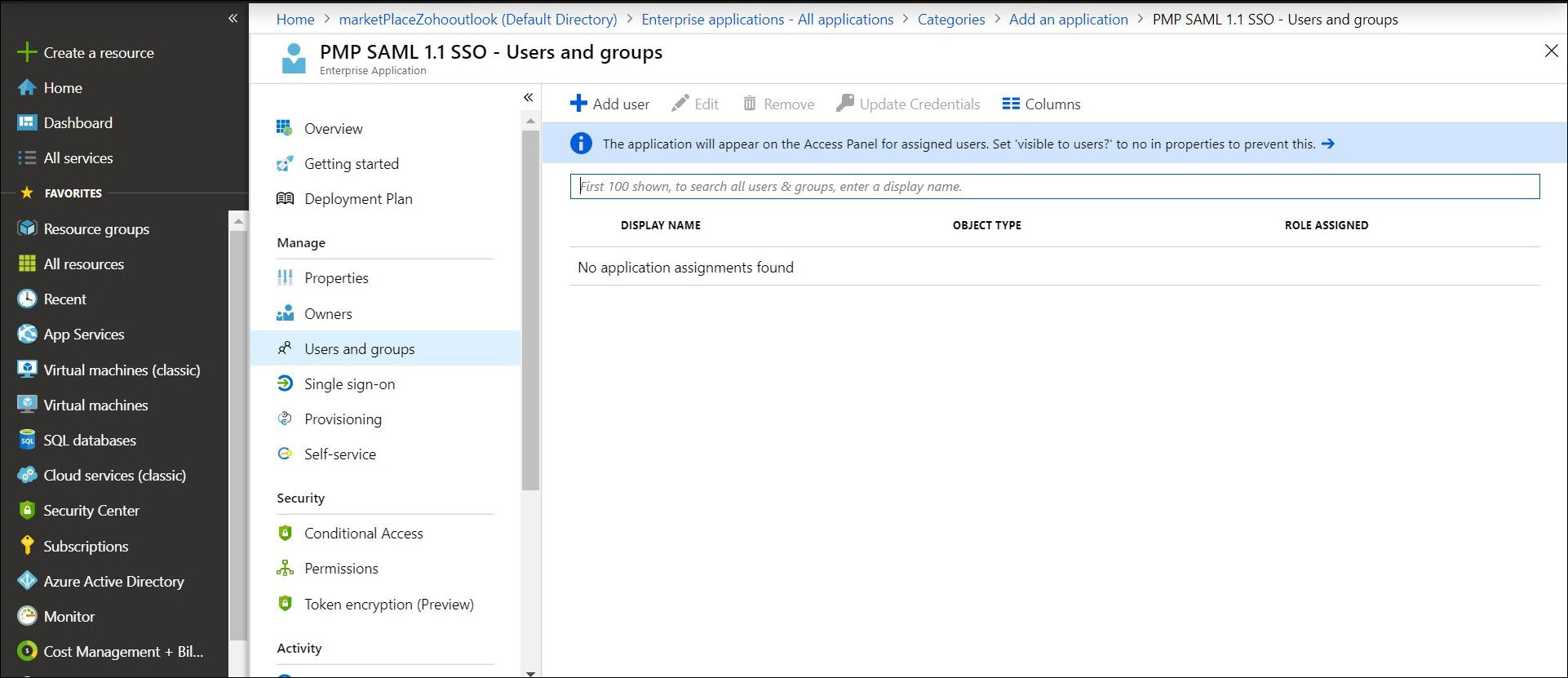

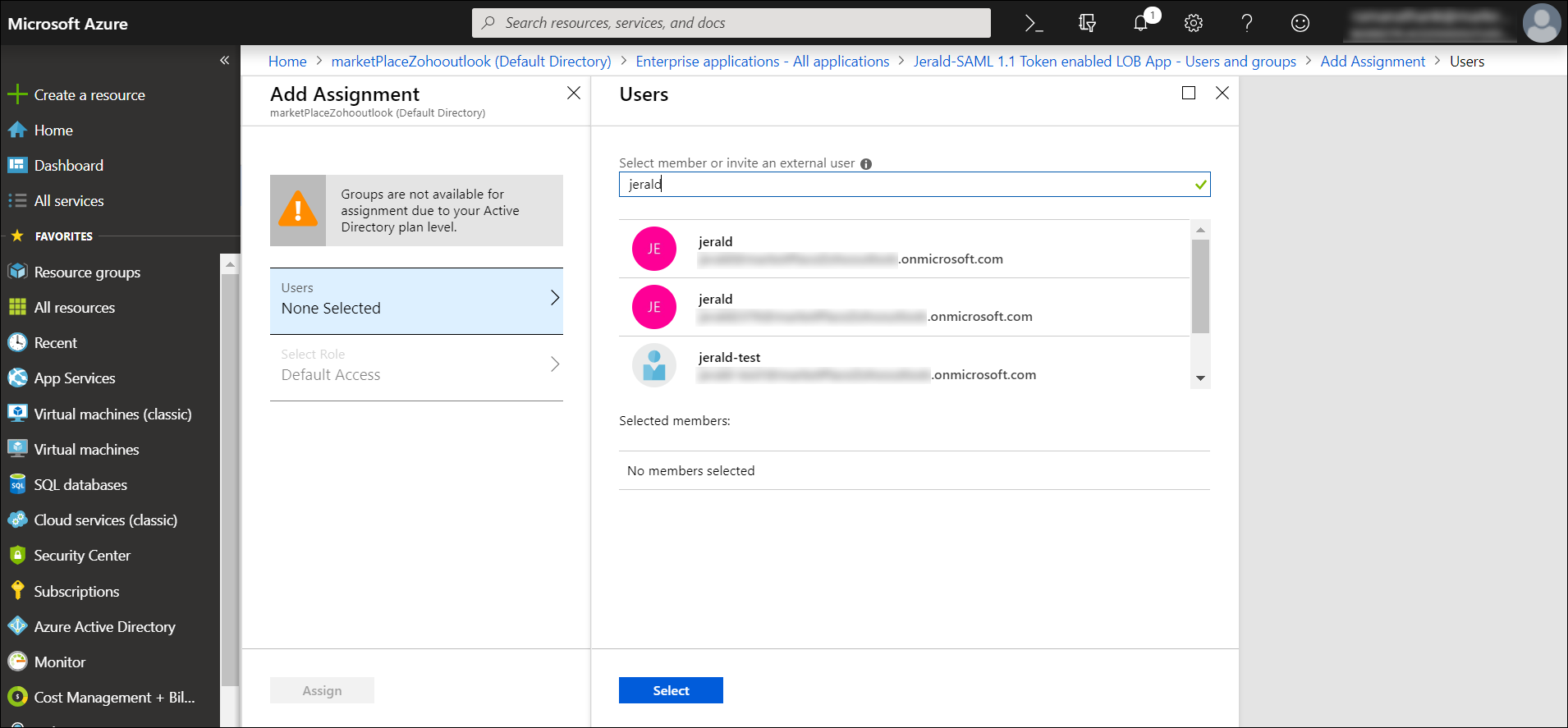

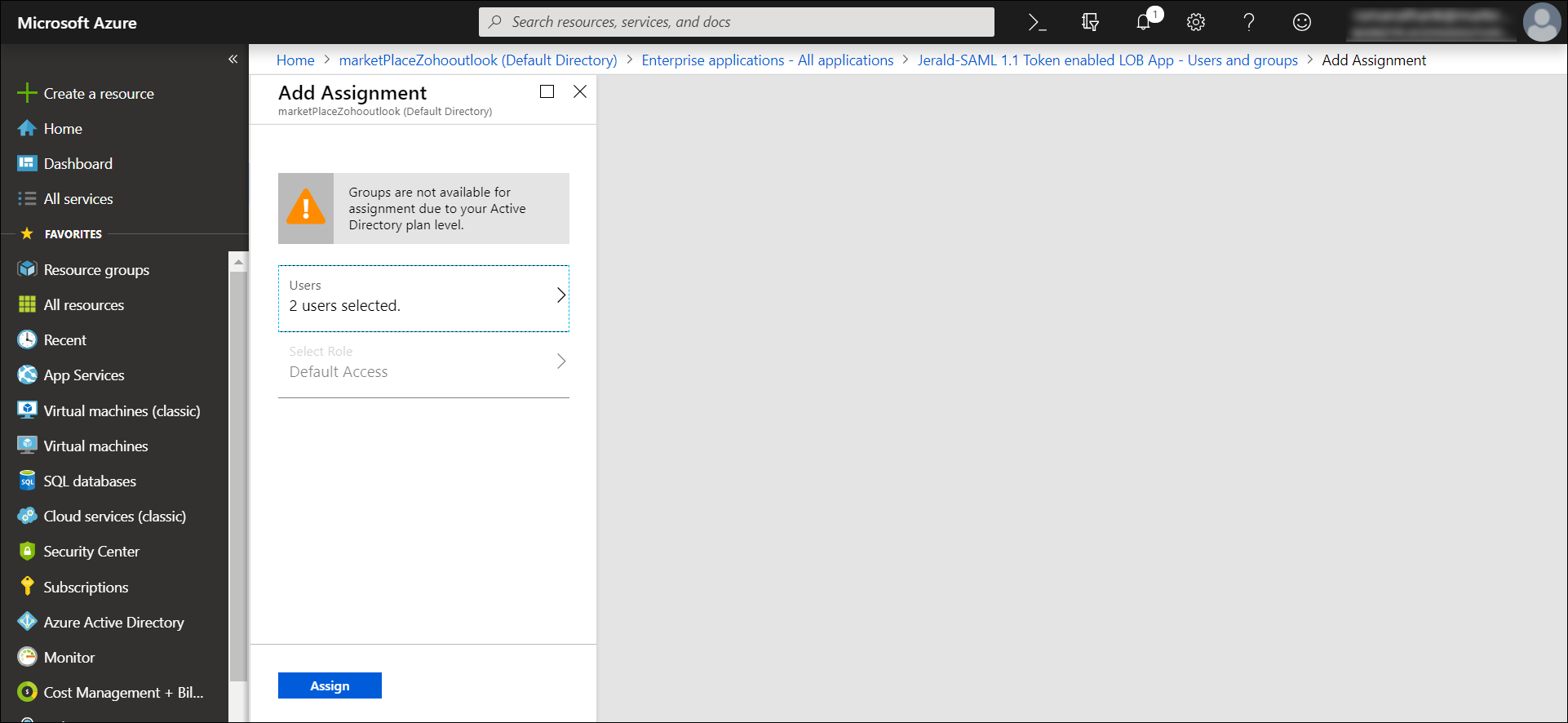

2.Azure ユーザーをエンタープライズ アプリケーションに割り当てる

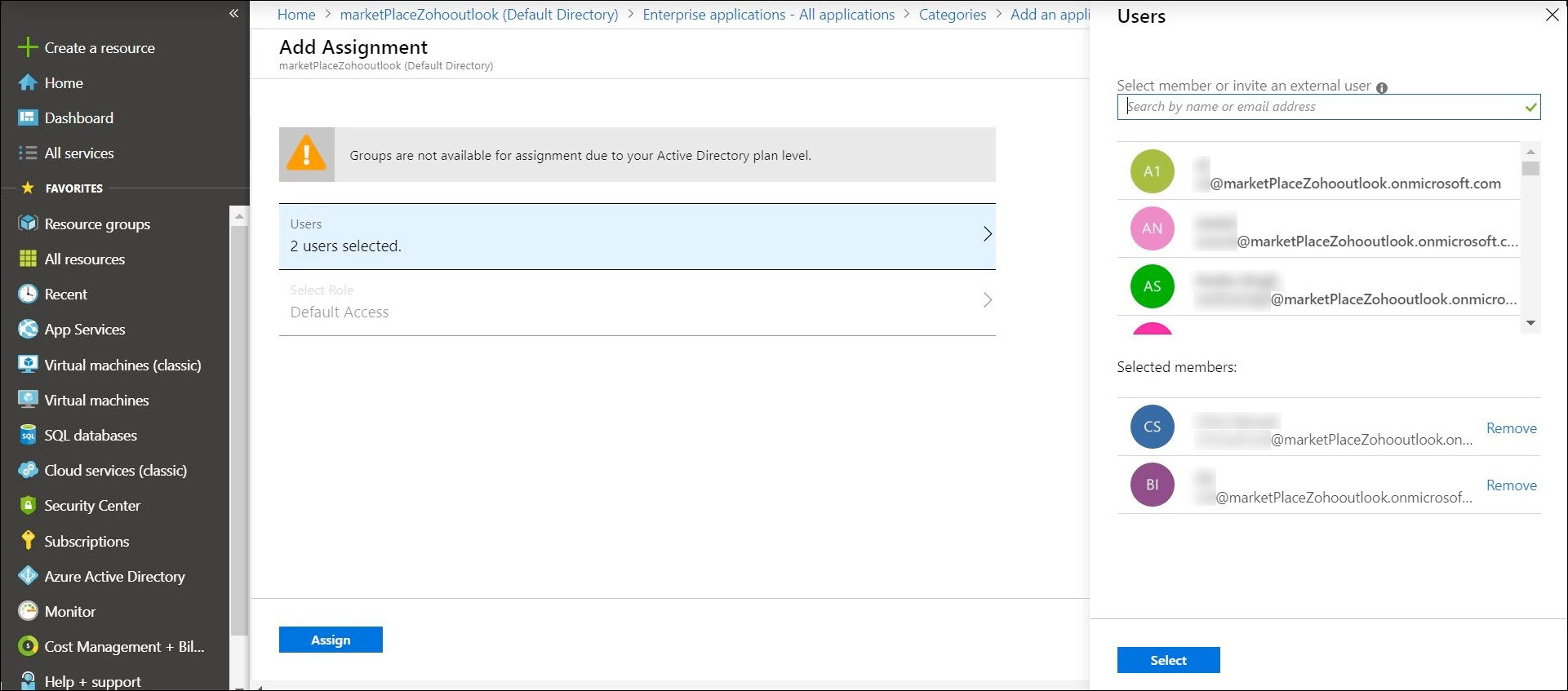

- 左側のパネルの[管理]で[ユーザーとグループ]を選択し、上部にある[ユーザーの追加]をクリックします。

- [割り当ての追加] パネルで、[選択なし] をクリックしてユーザーのリストを開きます。必要なユーザーを選択し、下部にある[選択]オプションをクリックします。

- 必要なユーザーを選択したら、[割り当て]をクリックしてエンタープライズ・アプリケーションに割り当てます。

3.Password Manager Pro を使用した SAML SSO の構成

- 左側のパネルの[管理]タブで、[シングル サインオン]をクリックします。[シングル サインオン方法の選択] ウィンドウで、[SAML] を選択します。

- SAML を使用したシングル サインオンを設定するには、ここで識別子 (エンティティ ID) やサインオン URL などの基本的な SAML 構成の詳細を指定する必要があります。

- エンティティ ID とサインオン URL は、Password Manager Pro インターフェイスから取得できます。

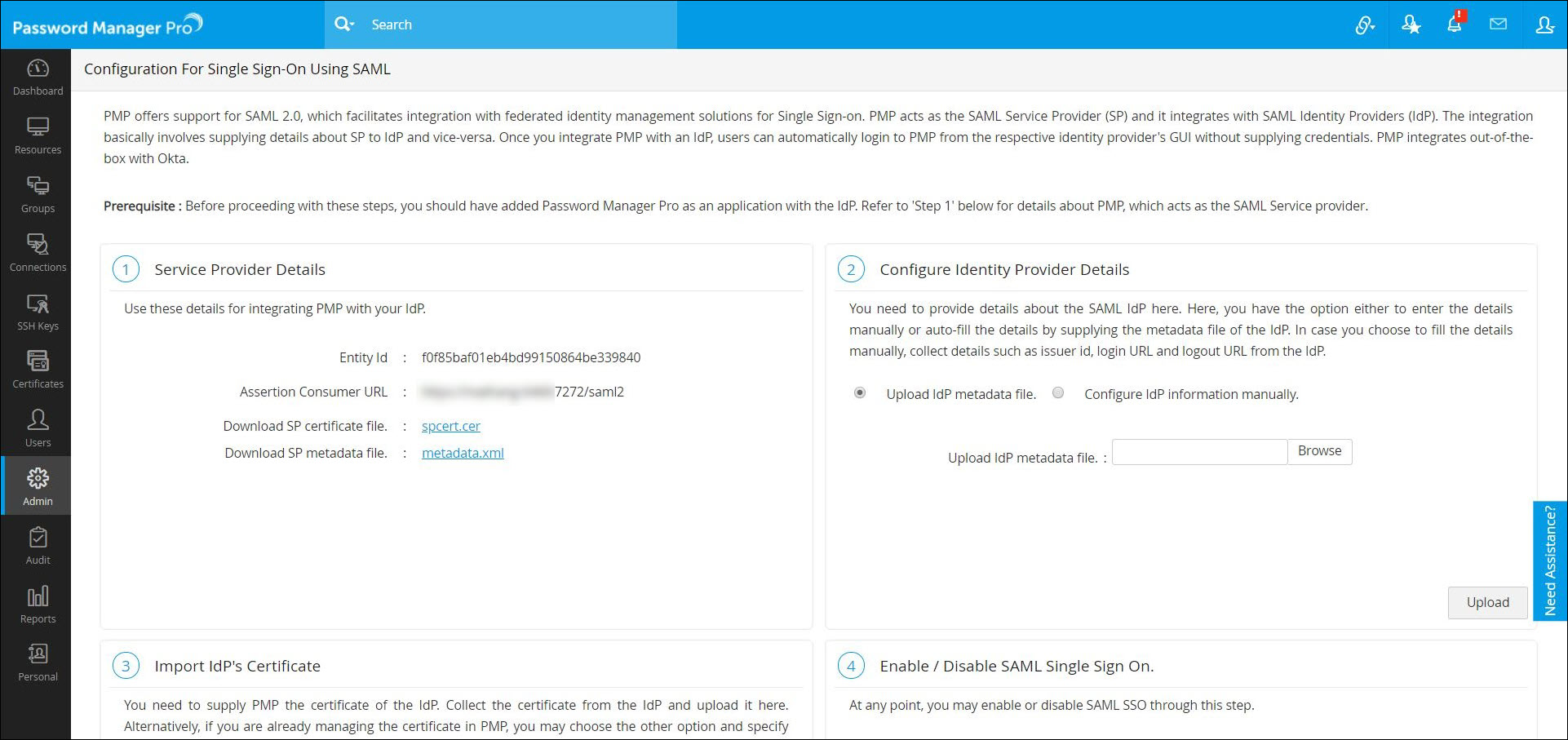

- Password Manager Pro にログインしたら、[管理] >> [認証] >> [SAML シングル サインオン] に移動します。

- [1. サービス プロバイダーの情報]の下に、エンティティ ID、アサーション コンシューマ URL、およびシングル サインオン URL が表示されます。値をコピーします。

注:

デフォルトでは、アサーション コンシューマ URL はサーバーのホスト名です。これを更新するには、次の手順に従います。

- [管理者] >> [セットアップ] >> [メールサーバー設定] に移動します。

- [アクセス URL] で、必要な URL を更新し、[保存] をクリックします。

これで、サービス プロバイダーの詳細の下のアサーション コンシューマ URL が更新されます。

- Azureポータルに戻り、編集アイコンをクリックして基本的な SAML 構成の詳細を編集します。

- MSPでない場合は、Password Manager Pro のエンティティ ID を [識別子 (エンティティ ID)] の下に入力します。サインオン URL で PMP Web インターフェイスの URL を入力し (例: https://<Host-Name-of-PMP-Server または IP アドレス>:<Port> ) 、応答 URL でアサーション コンシューマ サービス URL を指定します。

- MSP クライアント組織の場合は、Password Manager Pro のエンティティ ID を [識別子 (エンティティ ID)] の下に入力します。応答 URL の下にアサーション コンシューマ URL を入力し、サインオン URL で組織 URL を入力します(例:https://<Host-Name-of-PMP-Server または IPアドレス>:<Port>/<Org_name>)。

- [保存]をクリックします。

- SAML シングル ログアウトを設定するには、

- [ログアウト URL]の下に、Password Manager Pro からのシングル ログアウト サービス URL を記載します。

- <PMP_Installation_Directory\PMP\conf\system_properties.conf>に移動し、次のシステム プロパティを既存のプロパティの下に追加します。

- saml.logout.redirect.slo=true

注:SAML シングル ログアウトは、ビルド 12100 以降のみに適用されます。

- これで、Password Manager Pro から取得した SAML 構成の詳細が Azureポータルに保存されます。

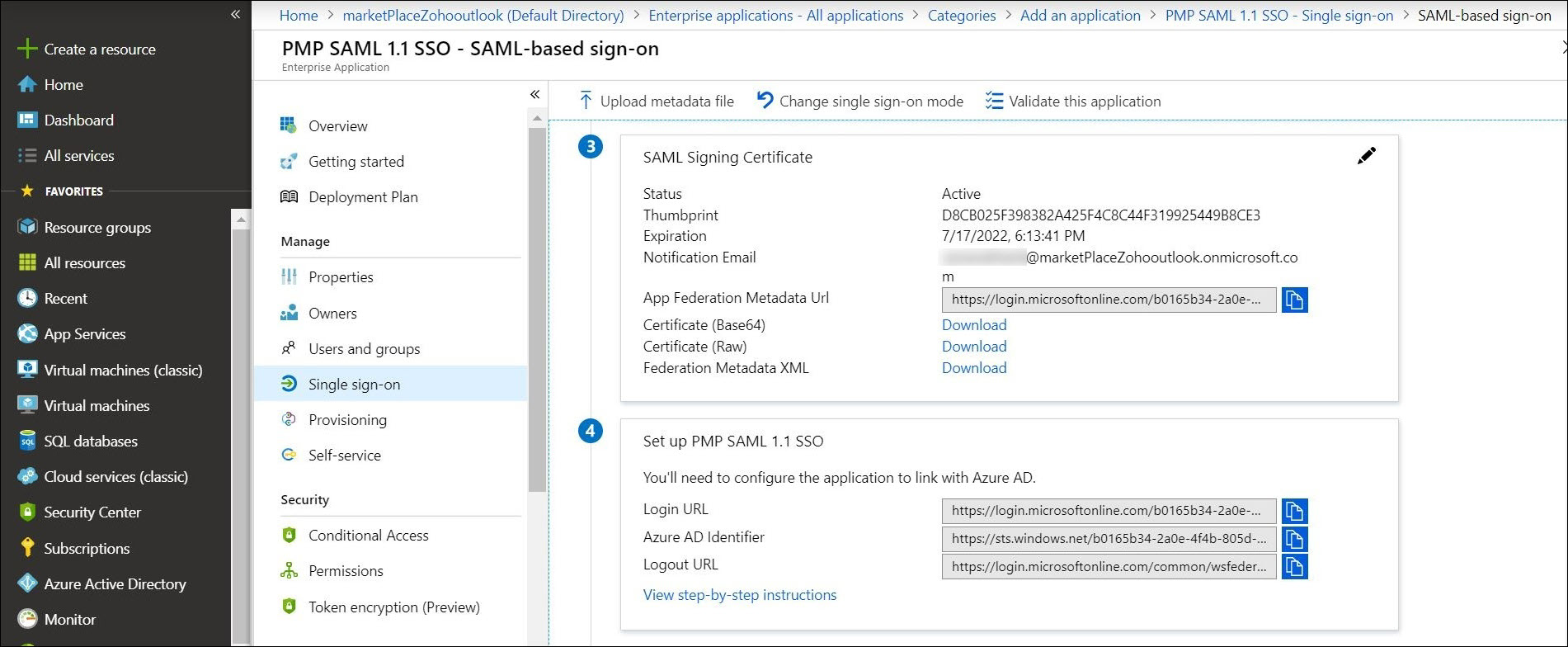

- SAML 構成設定ウィンドウで、下にスクロールして[SAML 署名証明書]セクションに移動し、フェデレーション メタデータ XML という名前の XML ファイルをダウンロードします。

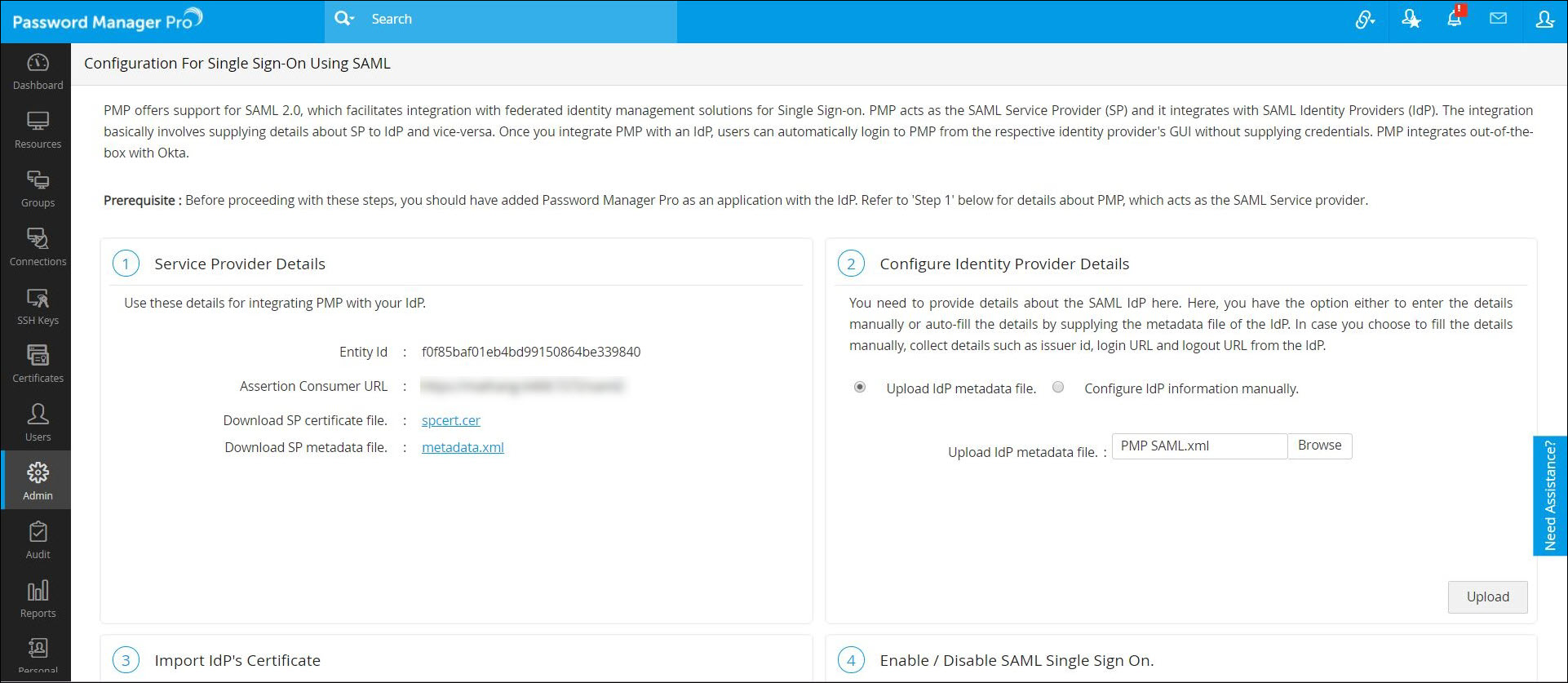

- Password Manager Pro インターフェイスに戻り、[管理] >> [認証] >> [SAML シングル サインオン] に移動します。

- [2. ID プロバイダー情報を設定]で、[IdPメタデータファイルをアップロードしてください]を選択し、Azureポータルから以前にダウンロードしたフェデレーション メタデータ XML ファイルを参照して、[アップロード]をクリックします。Azure SAML SSO 設定が Password Manager Pro に保存されるようになりました。

- Password Manager Pro で現在のページを更新します。[3. IdP の証明書をインポート]の下に、発行者、件名、シリアル番号などの現在の証明書の詳細が表示されます。[保存]をクリックします。

- Azure SAML が適切に機能するには、次のパスに移動します:<PMP_Installation_Directory\PMP\conf\system_properties.conf>。以下に示すシステム プロパティが conf ファイルで使用できるかどうかを確認します。そうでない場合は、既存のプロパティの下に追加します。

- プロパティを追加したら、Password Manager Pro サーバーを再起動して変更を有効にします。

- 最後に、[4. SAMLシングルサインオンを有効化/無効化]で、[今すぐ有効化]をクリックして SAML SSO をアクティブ化します。

- シングル サインオンが機能するかどうかを検証するには、Azureポータルに移動し、[PMP SAML 1.1 SSO によるシングル サインオンの検証] の下にある [検証] をクリックします。

saml.redirect.idpprotocolbindingpost=true

saml.authcontext.comparison.exact=true

saml.AuthreqForceAuthn=false

saml.nameidFormat=unspecified

saml.idp.version=1.1

saml.authnContextClassRef=Password

MFA を有効にして Azure AD ユーザーの初回ログインを設定する手順

以下は、Microsoft ポータルで Azure AD ユーザーの MFA をアクティブ化し、最初のログインを設定する詳細な手順です。

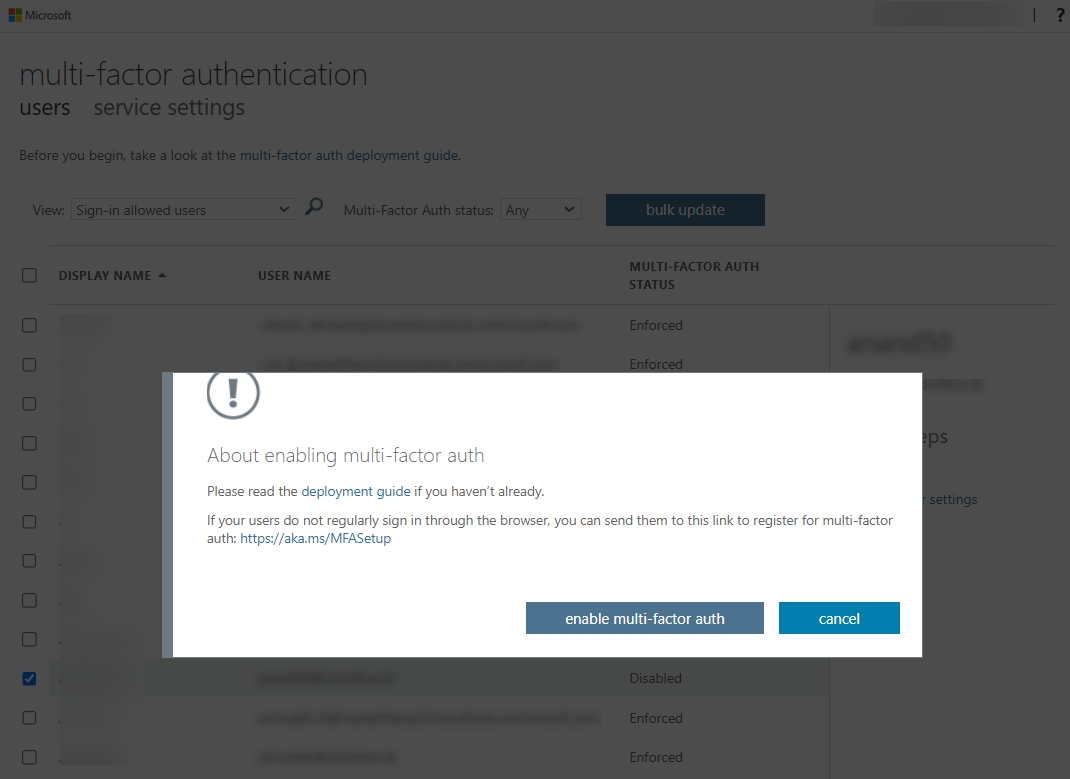

1.Azure AD ユーザーの多要素認証の有効化

- https://portal.azure.com を介して Microsoft Azure ポータルにログインします。

- 左側のパネルから [Azure Active Directory] を選択します。

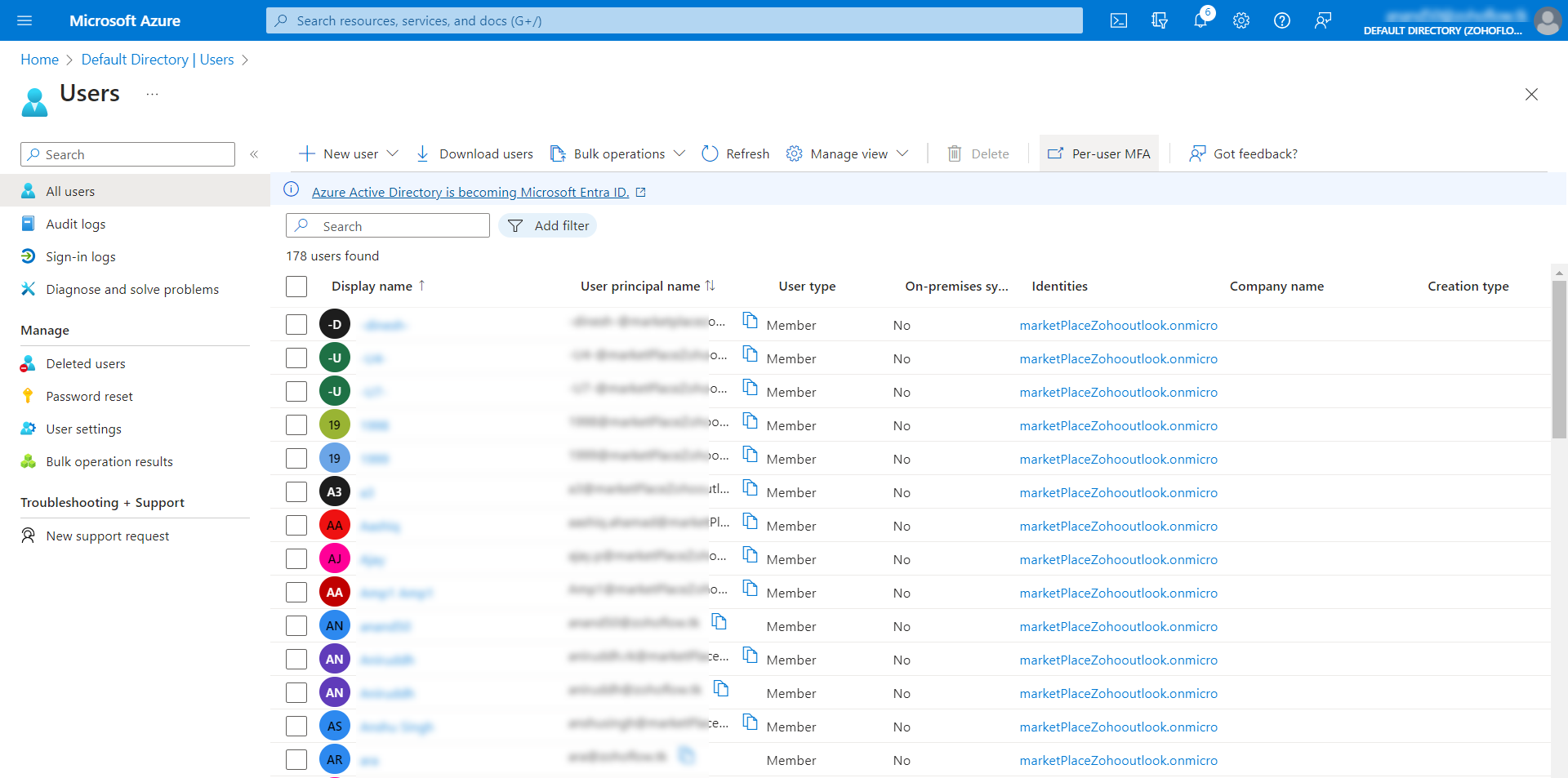

- [管理]タブで[ユーザー]を選択します。

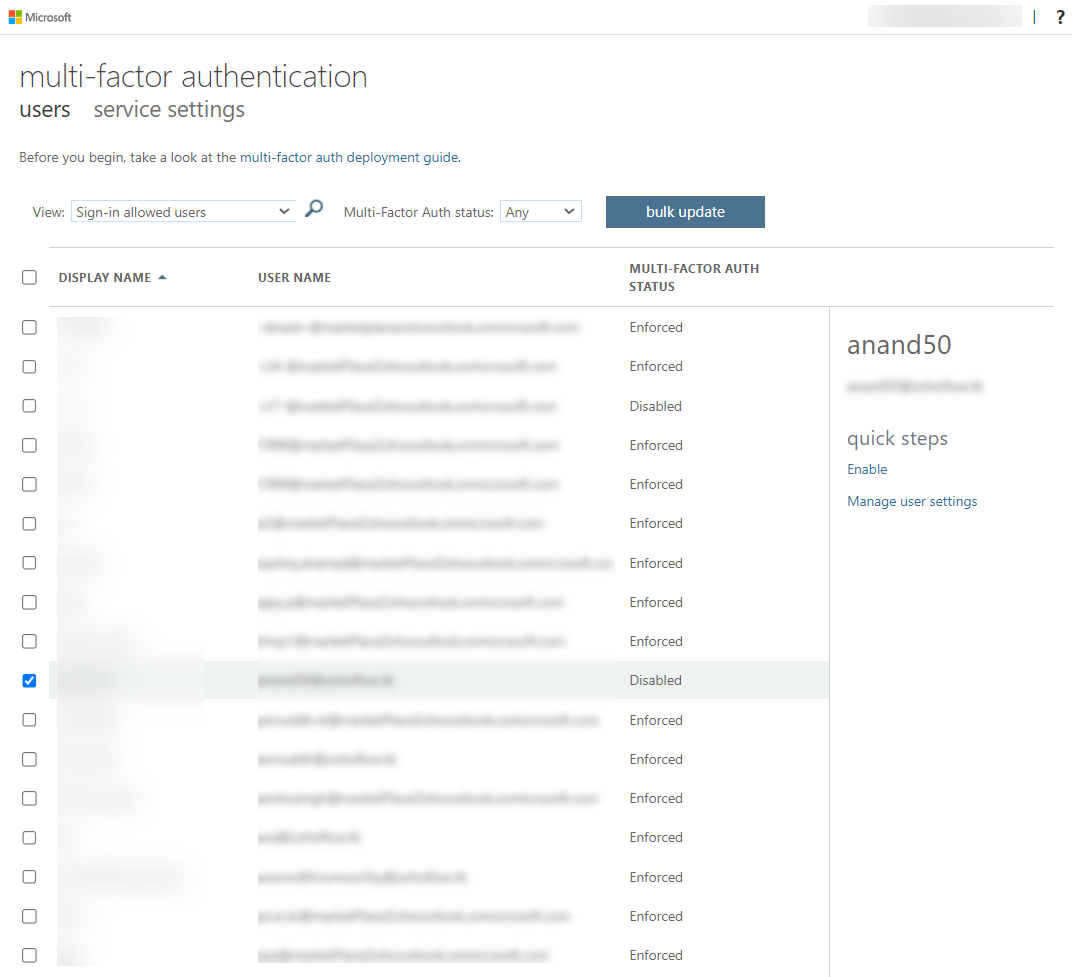

- ここで、上部にある [多要素認証] オプションをクリックします。新しいブラウザ ウィンドウにユーザーのリストが表示されます。

- MFA を有効にするユーザーを選択し、右側のパネルで [有効にする] オプションをクリックします。

- ポップアップ ボックスで、[多要素認証を有効にする] ボタンをクリックしてセットアップを完了します。

2.Azure ユーザーをエンタープライズ アプリケーションに割り当てる

- 左側のパネルから Azure Active Directory を選択し、[管理] タブで [エンタープライズ アプリケーション] を選択します。

- エンタープライズ SAML アプリケーションを検索して選択します。

- 左側のパネルから[ユーザーとグループ]を選択し、上部にある[ユーザーの追加]オプションをクリックします。

- [割り当ての追加] パネルで、[選択なし] をクリックしてユーザーのリストを開きます。必要なユーザーを選択し、下部にある[選択]オプションをクリックします。

- 必要なユーザーを選択したら、左側のパネルで[割り当て]をクリックして、それらのユーザーをエンタープライズ アプリケーションに割り当てます。

3.MFA が有効な Azure ユーザーの初回ログインのセットアップ

3.1 前提条件

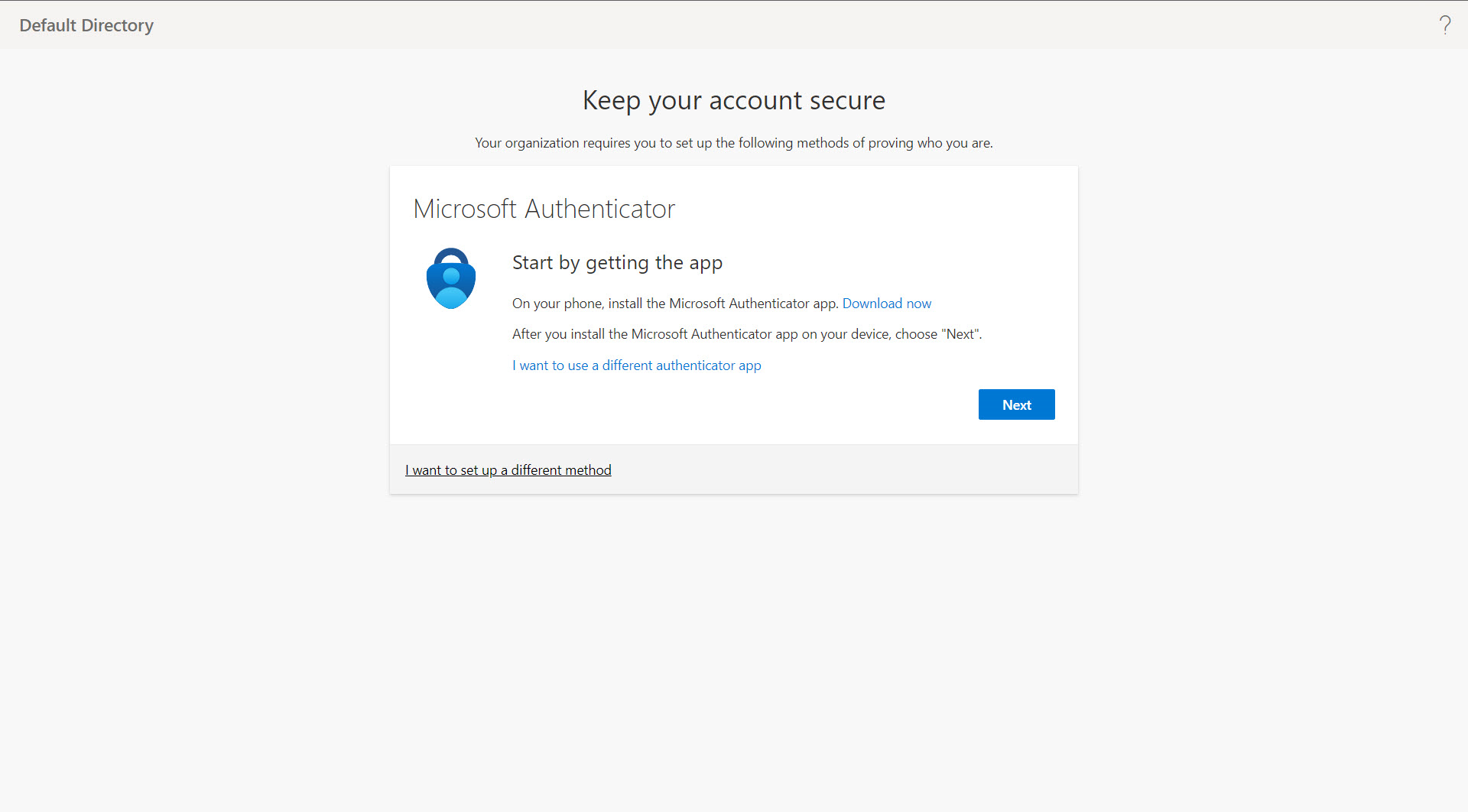

追加のセキュリティ検証を行うには、携帯電話に Microsoft Authenticator アプリをインストールする必要があります。

3.2 必要な手順

以下の手順は、ユーザーが Microsoft Authenticator アプリを使用して最初のログインと多要素認証を設定するための手順です。

- Microsoft Azure ポータルにログインします:https://portal.azure.com

- ログインすると、追加のセキュリティ検証画面にリダイレクトされます。ここで、ドロップダウン メニューから [モバイル アプリ] を選択し、[確認のための通知を受け取る] を選択します。[次へ]をクリックします。

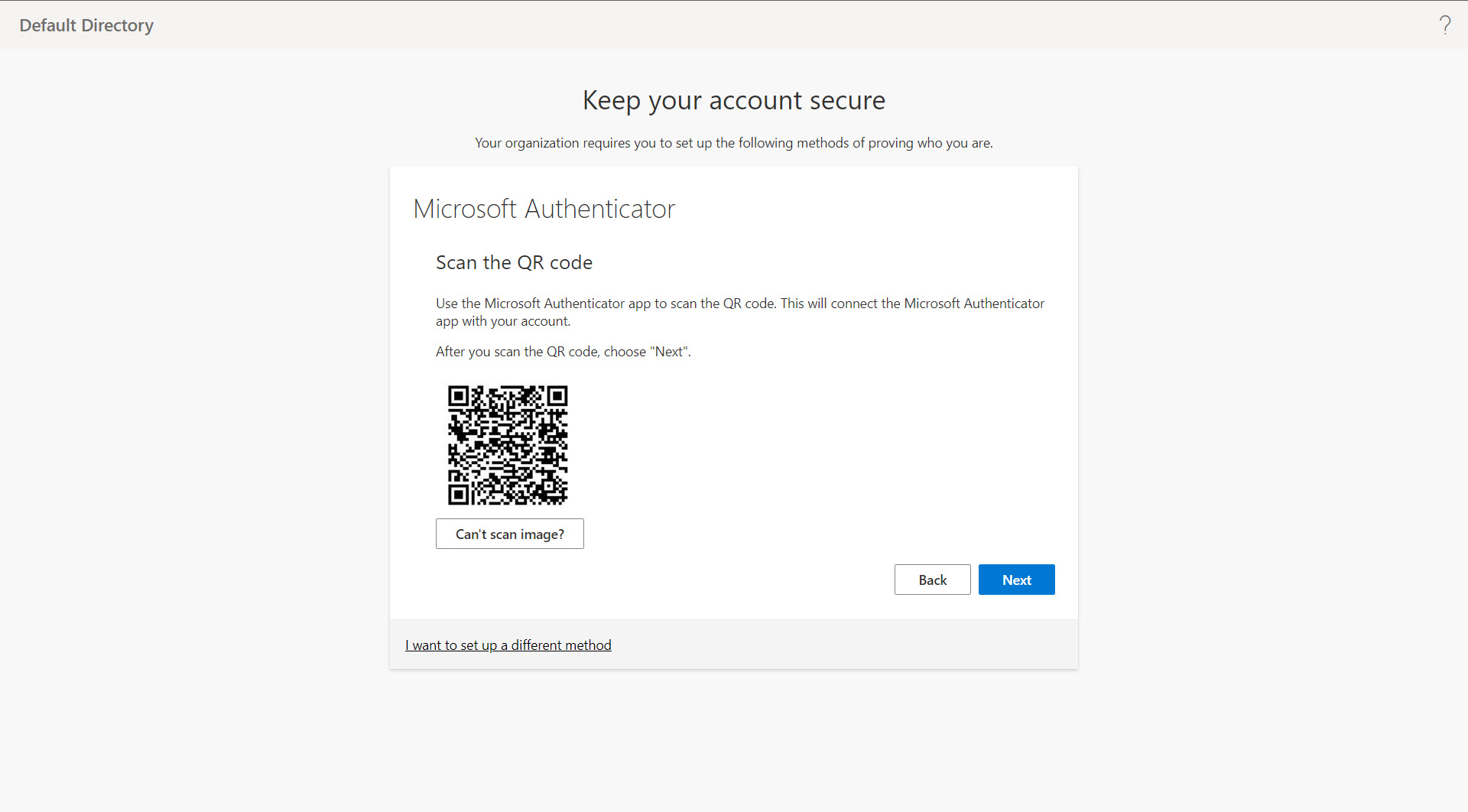

- 携帯電話で Microsoft Authenticator アプリを開き、表示された QR コードをスキャンし、[次へ]をクリックします。

- 国を選択し、携帯電話番号を入力します。[次へ]をクリックします。

- このウィンドウで初回ログイン時のパスワードを取得します。パスワードをコピーして安全に保存し、[完了]をクリックします。

- 初回ログインの設定が完了しました。初めて Azure アカウントにログインしようとすると、ログイン試行の信頼性を確認する通知がモバイル デバイスに届きます。