Azure AD からのユーザーのインポート

Azure Active Directory (AD) を Password Manager Pro と統合し、Azure AD からユーザーとユーザーグループをインポートします。この統合により、ユーザーは Windows プラットフォームと Linux プラットフォームの両方で、Azure AD 資格情報を使用して Password Manager Pro にログインできるようになります。Password Manager Pro への統合後、ユーザーの詳細とユーザー グループの構造は、Azure AD プラットフォームとまったく同じように維持されます。

Azure portal に Password Manager Pro を登録し、ユーザーを Password Manager Pro にインポートする詳細な手順を次に示します。

- Azure AD ポータルでの Password Manager Pro の登録

- Azure AD からユーザーをインポートする手順

2.2 適切なユーザー役割の指定

2.3 Azure AD 認証の有効化

1.Azure AD ポータルでの Password Manager Pro の登録

Password Manager Pro を Azure AD と統合してユーザーをインポートするには、まず Password Manager Pro をネイティブ クライアント アプリケーションとして Azure AD ポータルに追加する必要があります。Password Manager Pro をアプリケーションとして登録するには、以下の手順に従ってください。

- Microsoft Azure ポータルにログインします。

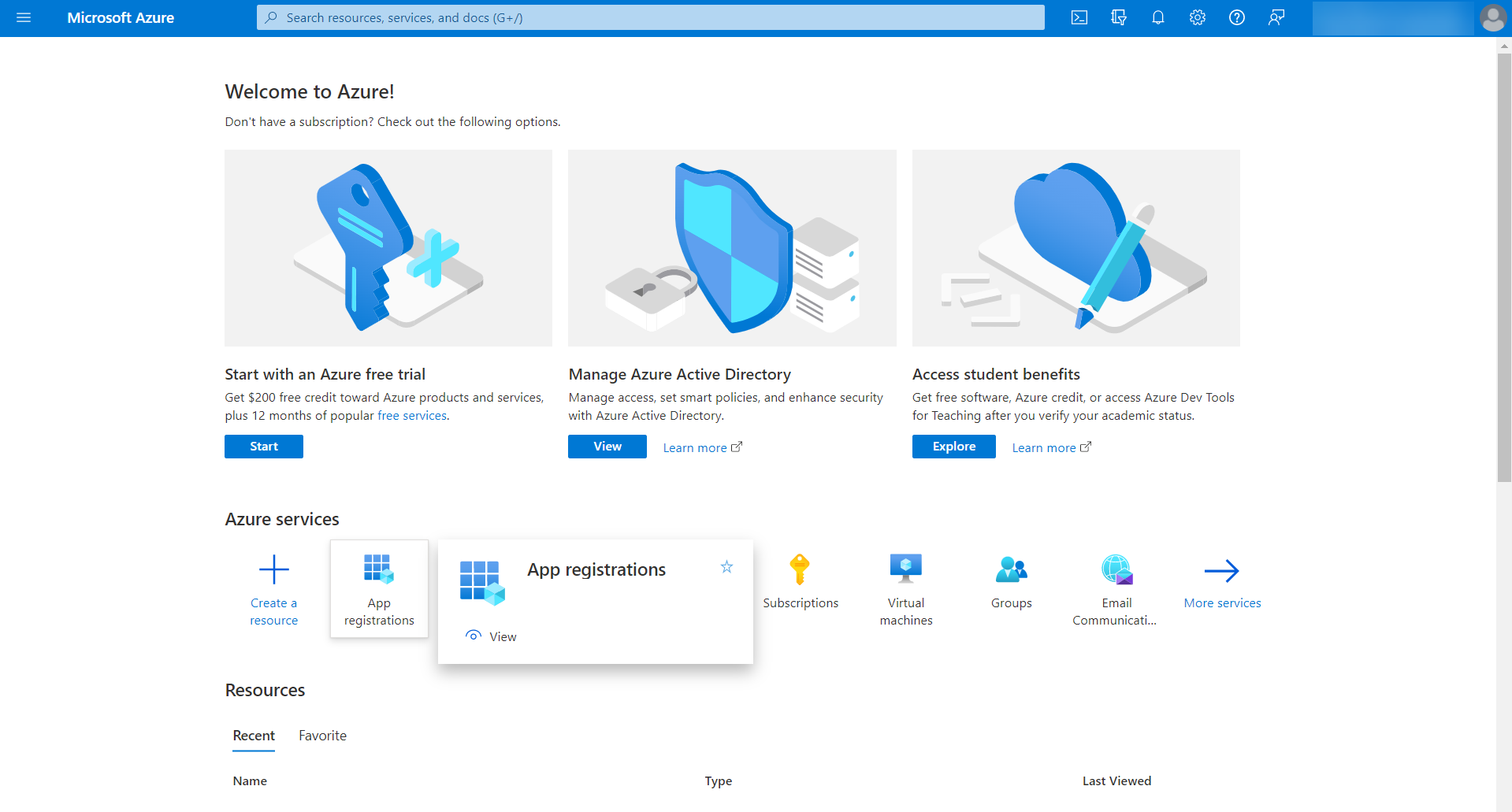

- メインメニューから[アプリの登録]をクリックします。

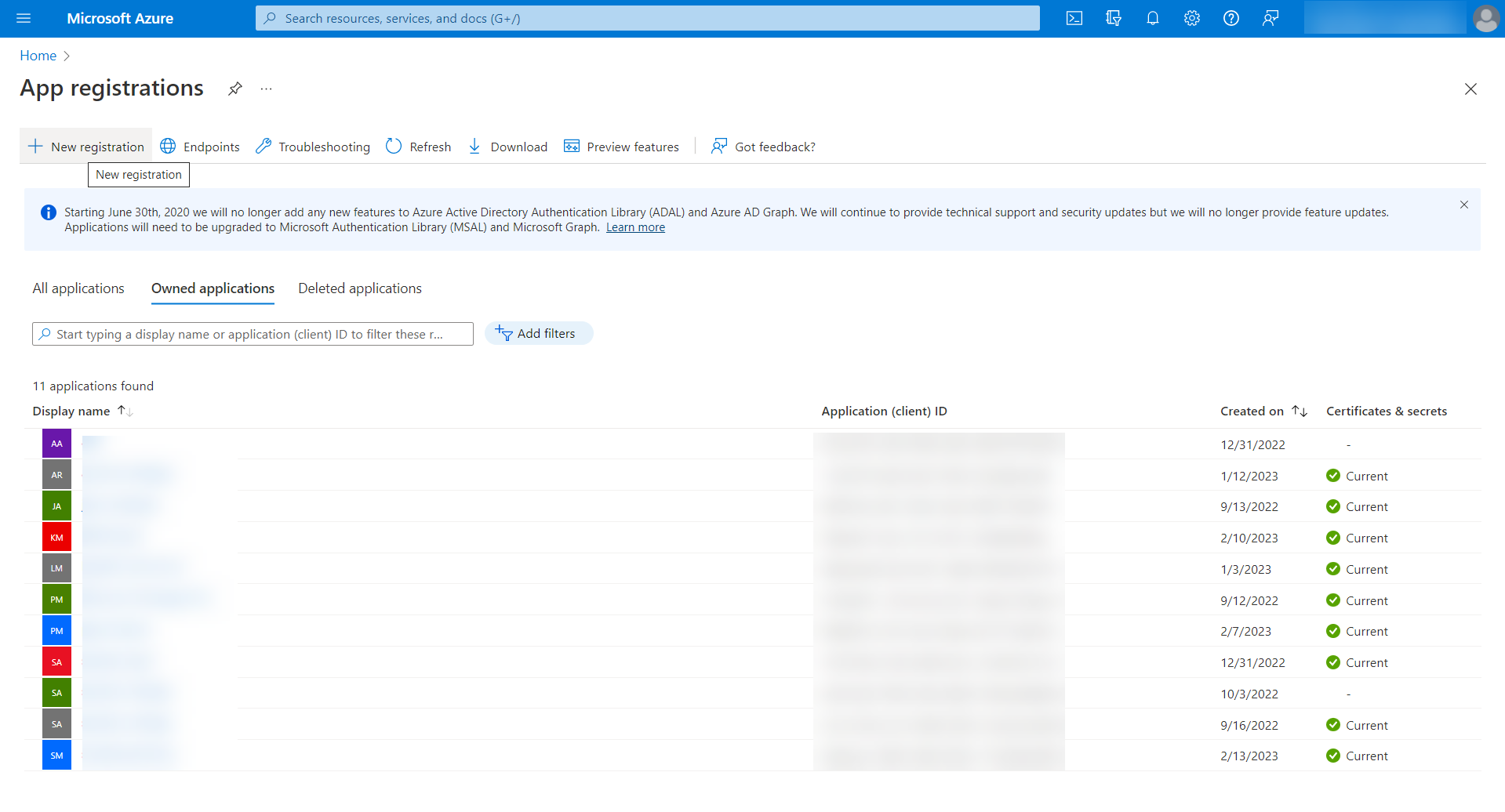

- 上部のバーから[+新規登録]をクリックします。

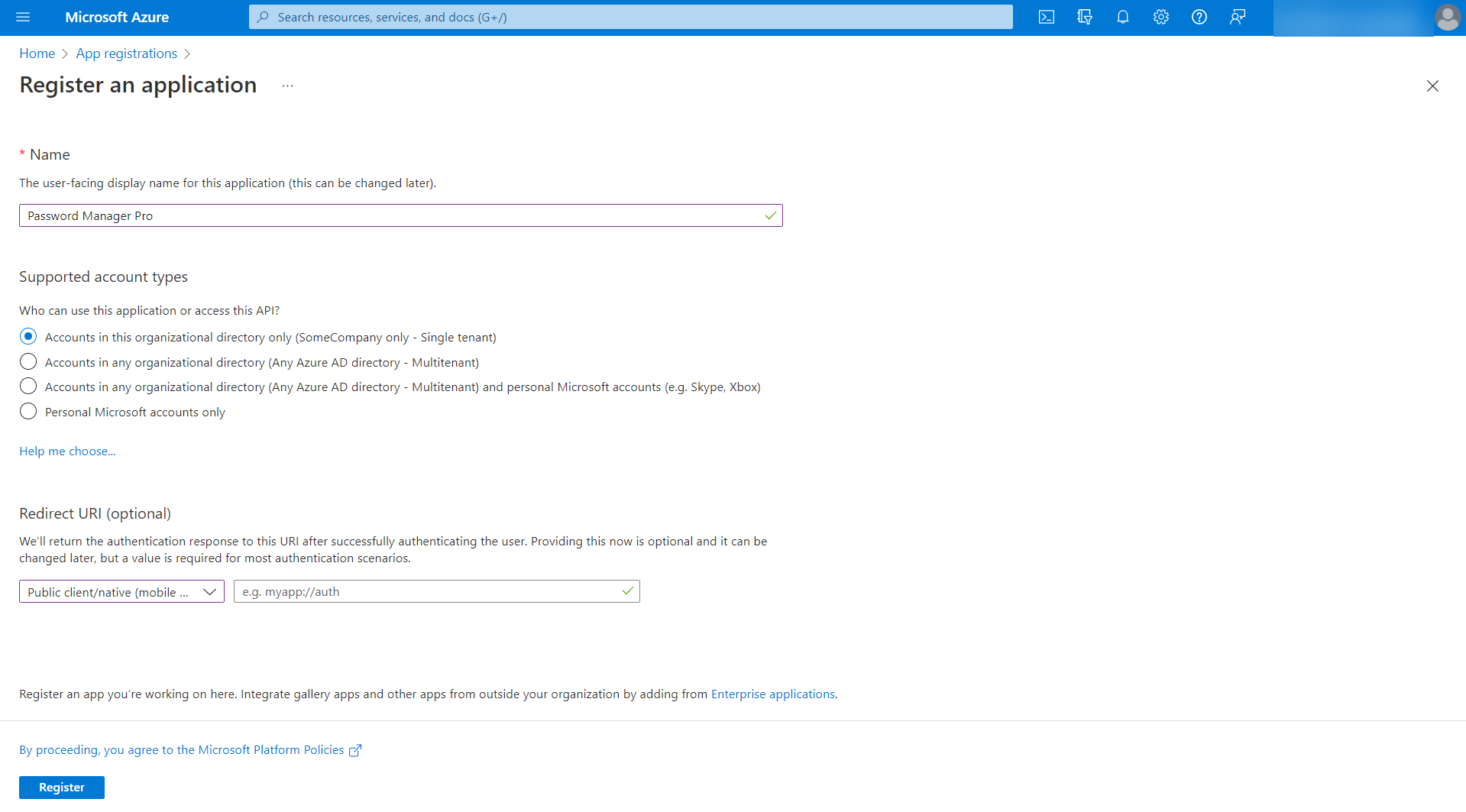

- [アプリケーションの登録] ページで、次の属性を入力します。

- [名前]を[Password Manager Pro]または任意の名前と入力します。

- [サポートされているアカウントの種類 - この組織ディレクトリのみに含まれるアカウント - シングル テナント] を選択します。

- リダイレクト URI をパブリック クライアント/ネイティブとして選択します。

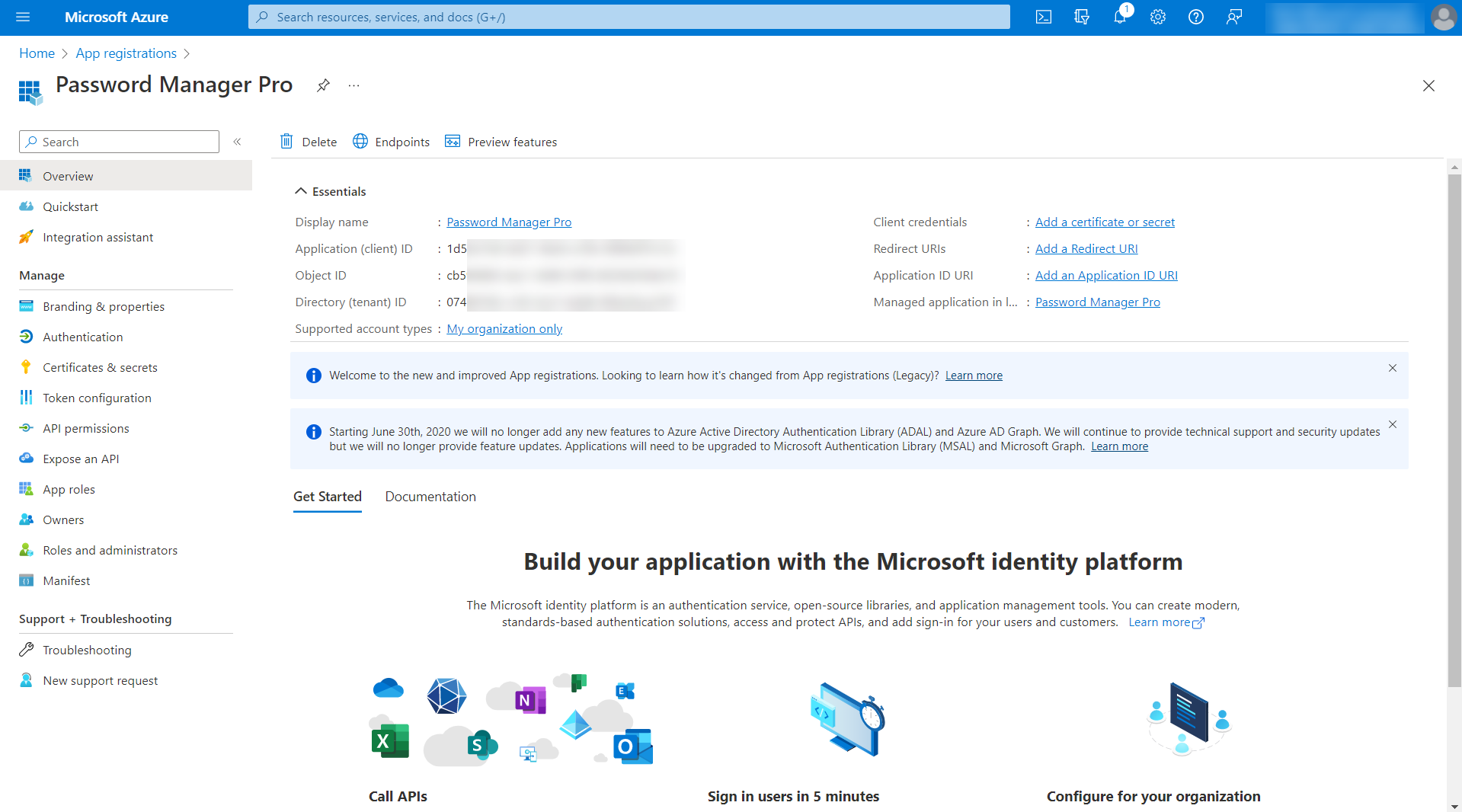

- [登録]をクリックします。Password Manager Pro は、Azure AD ポータルにアプリケーションとして追加されます。

- 新しく登録された Password Manager Pro アプリケーションの詳細が記載されたページが表示されます。

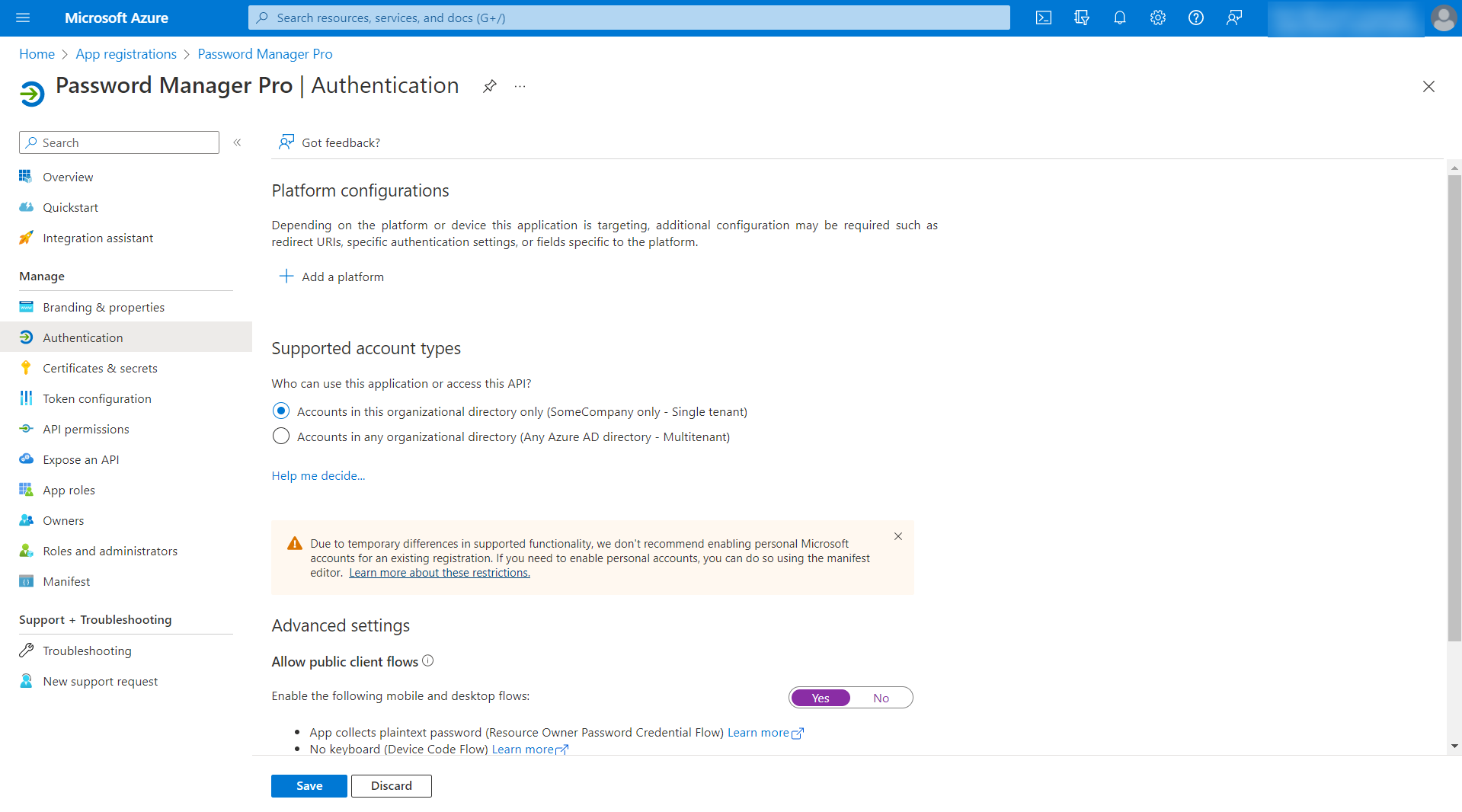

- 左側のペインの[管理]の下にある[認証]をクリックします。[認証] ページの [詳細設定] で、[はい] をクリックして [パブリック クライアント フローを許可する] を有効にし、[保存] をクリックします。

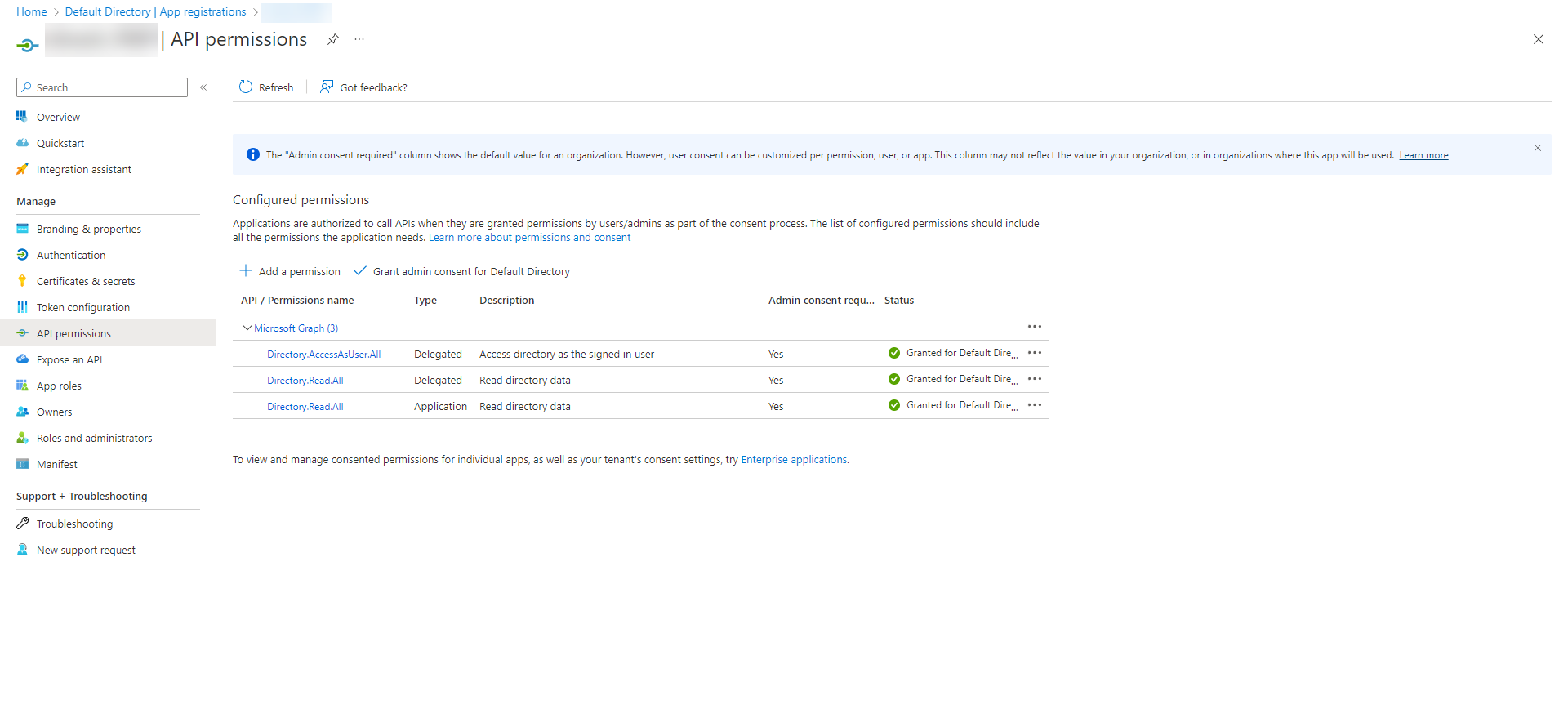

- 左側のペインの[管理]の下にある[API アクセス許可]をクリックします。[API 権限] ページで、[+アクセス許可の追加] をクリックします。

- [API アクセス許可の要求] ページで、[Microsoft Graph] を選択します。

- [委任されたアクセス許可] をクリックし、[アクセス許可の選択] 検索バーで「read」を検索し、関連するアクセス許可を入力します。[Directory.Read.All] オプションを選択し、[アクセス許可の追加] をクリックします。

- [アプリケーションのアクセス許可] をクリックし、[アクセス許可の選択] 検索バーで「read」を検索し、関連するアクセス許可を入力します。[Directory.Read.All] オプションを選択し、[アクセス許可の追加] をクリックします。

- [委任されたアクセス許可] をクリックし、[アクセス許可の選択] 検索バーで「Access」を検索し、関連するアクセス許可を入力します。[Directory.AccessAsUser.All] オプションを選択し、[アクセス許可の追加]をクリックします。

- [API アクセス許可の要求] ページで、[Microsoft Graph] を選択します。

- 次に、[構成されたアクセス許可]の下にある[<組織名>に管理者の同意を与えます]をクリックします。

- 開いたポップアップで、[はい]をクリックして、要求されたアクセス許可に同意します。

Password Manager ProのWebインターフェイスに移動し、以下で説明する手順を使用してユーザーのインポートを開始します。

2.Azure AD からユーザーをインポートする手順

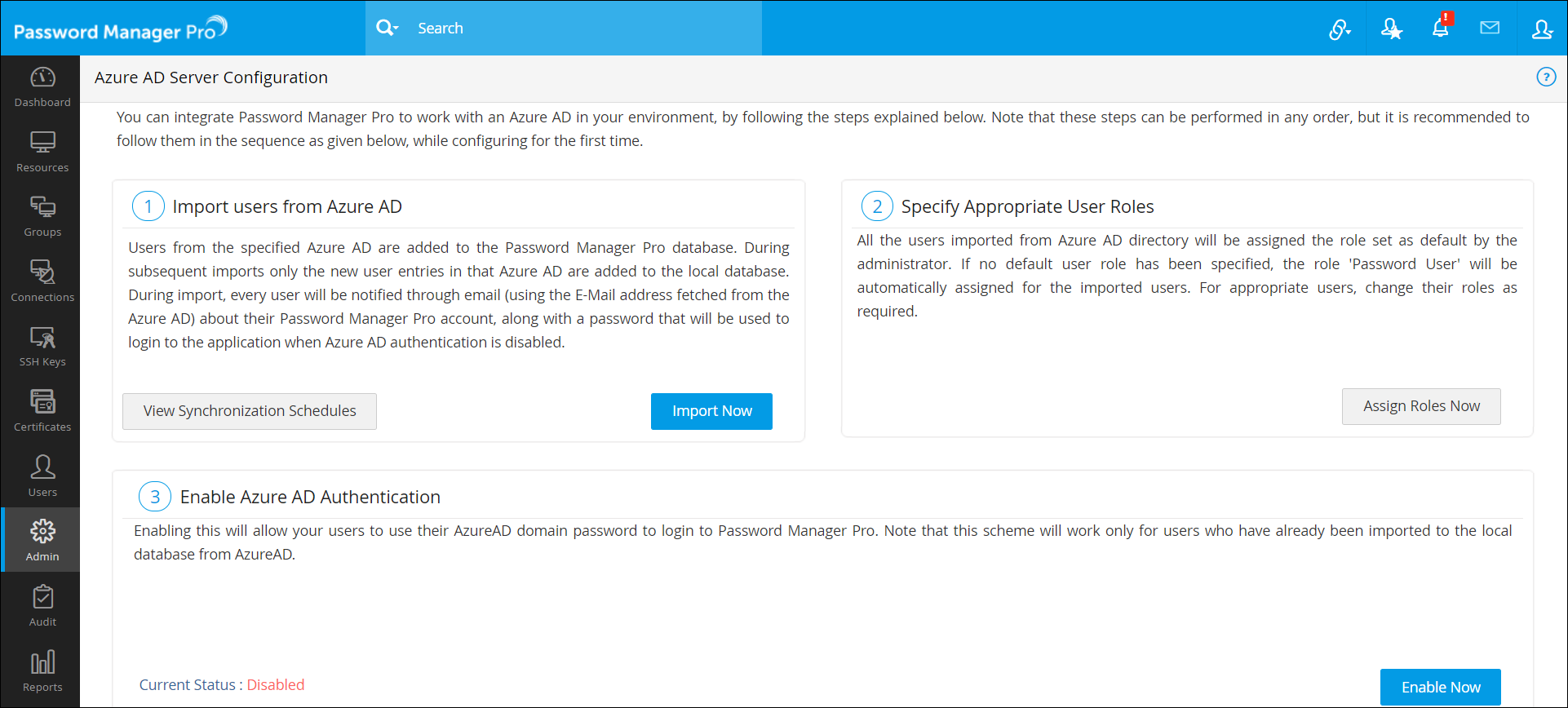

- Password Manager Pro にログインし、[管理] >> [認証] >> [Azure AD] に移動します。

注記:[管理] >> [ユーザー] >> [ユーザーの追加] >> [Azure AD からインポート] に移動して、ユーザーをインポートすることもできます。ただし、Azure AD 認証は、[管理] >> [認証] >> [Azure AD] からのみ有効にできます。

2.1 Azure AD からのユーザーのインポート

- [ユーザー]>>[ユーザーの追加]>>[Azure AD からインポート]に移動します。

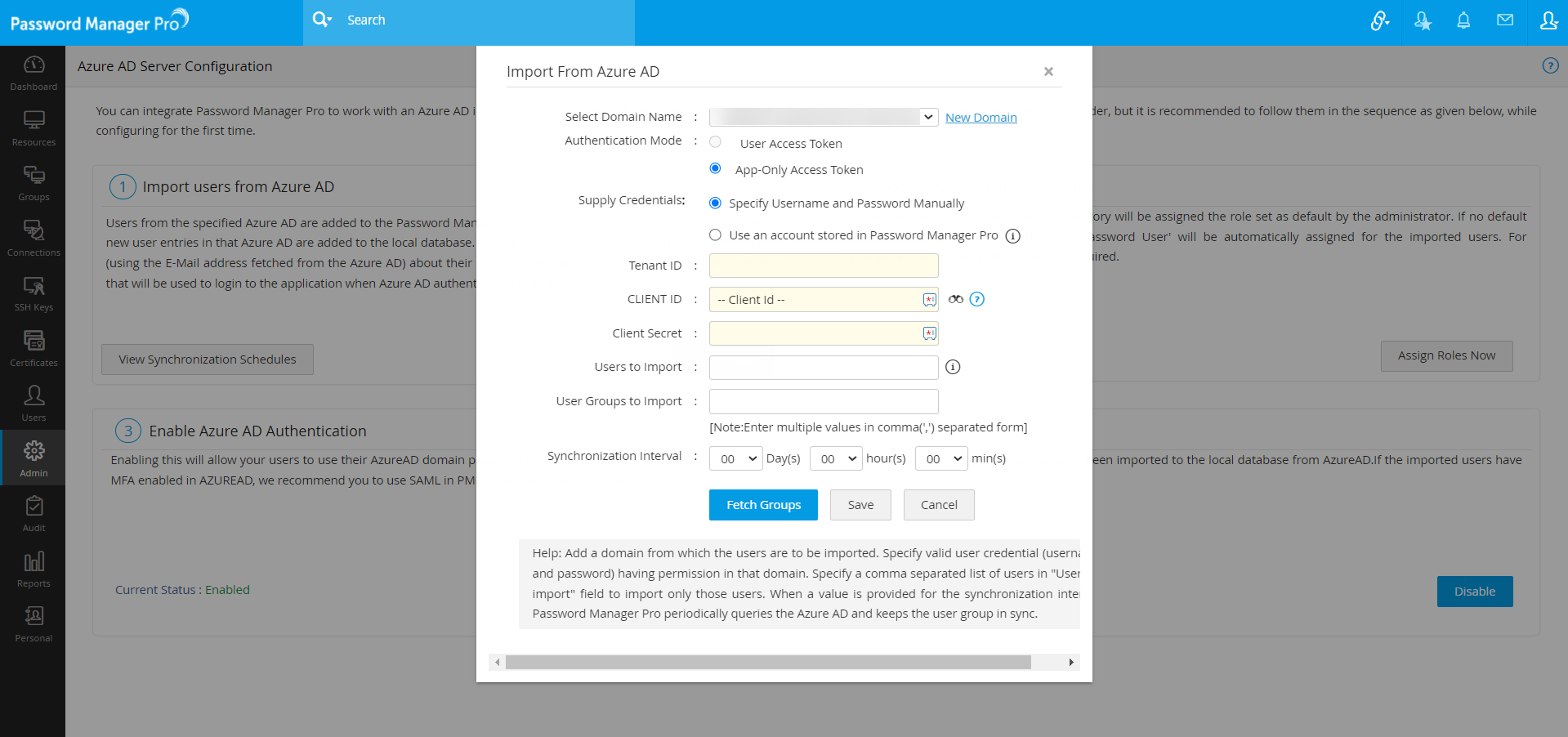

- 開いたポップアップで、次の操作を実行します。

- [新規ドメイン] をクリックし、ユーザーとグループのインポート元となる Azure AD ドメインを追加します。

- 認証モードとしてアプリ専用のアクセス トークンを選択します。ユーザー アクセス トークンはビルド 12230 から適用されなくなります。

- 資格情報を入力では、[クライアントIDとクライアントシークレットを手動指定してください。]または[Password Manager Proに保管されているアカウントを使用]を選択します。Microsoft AzureのAzureアプリケーションをPassword Manager Proのリソースとして保存している場合は、[Password Manager Proに保管されているアカウントを使用]を選択します。

- 入力資格情報で[クライアントIDとクライアントシークレットを手動指定してください。]を選択した場合:

- テナント ID とクライアント シークレットを入力します。

- Azure ポータルで Password Manager Pro をネイティブ クライアント アプリケーションとして登録するときに、Azure AD サーバーで生成された クライアントID を入力します。

- [Password Manager Pro に保存されているアカウントを使用する]を選択した場合は、Password Manager Pro に保存されているリソース名とアカウント名を入力します。

- Azure AD から特定のユーザーおよびユーザー グループのみをインポートするには、[インポートするユーザー] フィールドにカンマ区切り形式で必要なユーザー名を入力し、[インポートするユーザー グループ] フィールドに必要なグループ名を入力します。

- 同期スケジュールを追加して、ユーザー データベースを Azure AD と常に同期させます。[同期間隔] フィールドに、Password Manager Pro が Azure AD にクエリを実行し、ユーザー データベースと Azure AD の同期を維持する必要がある時間間隔を入力できます。

- 必要な詳細を入力したら、[列挙]をクリックします。インポートするユーザー/ユーザー グループを指定した場合は、[インポート]をクリックします。Password Manager Pro は、Azure AD ドメインで利用可能なすべてのユーザー グループを一覧表示します。横にあるチェックボックスを使用して必要なグループを選択し、ユーザーをインポートします。

- インポートが完了すると、インポートの概要に、インポートに成功したユーザーと失敗したユーザーの数が表示されます。[閉じる] をクリックすると、自動的に「セクション 2.2:適切なユーザー役割の変更」に移動します。

注記:Azure AD ユーザーのインポート用に作成された同期スケジュールを表示するには、Azure AD サーバー構成ウィンドウで [同期スケジュールの表示] をクリックします。

2.2 適切なユーザー役割の指定

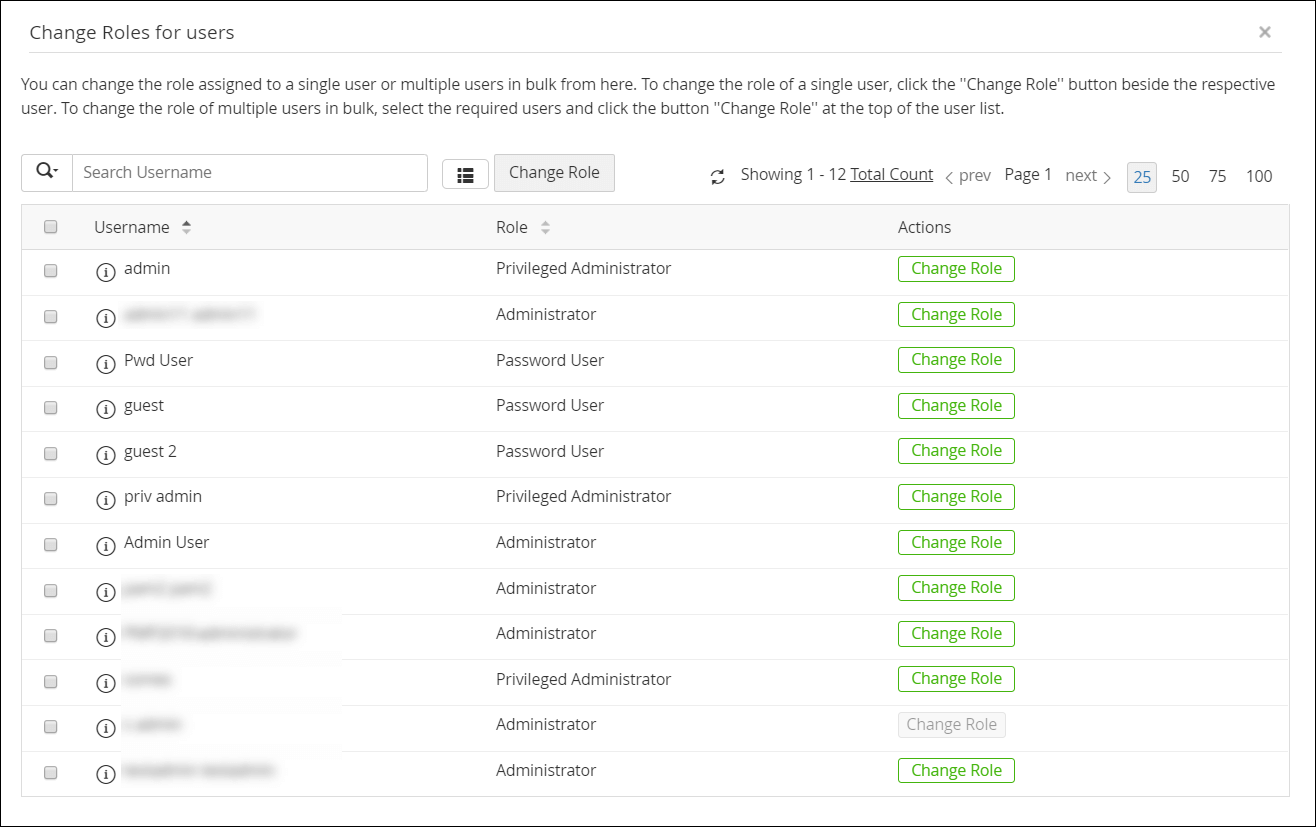

インポート後、Azure AD からインポートされたすべてのユーザーには、[ユーザー役割の変更] ダイアログ ボックスに示されているように、パスワードユーザー役割が割り当てられます。

- 役割を変更したいユーザーに対して[役割変更]ボタンをクリックし、ドロップダウンから適切な役割を選択します。

- ユーザーの役割を一括で変更するには、チェックボックスを使用してユーザーを選択し、上部にある[役割変更]をクリックして、ドロップダウンから適切な役割を選択します。変更は、役割が割り当てられた時点で保存されます。

注記:

- [Azure ADサーバーの設定] ページで [今すぐ役割を設定] をクリックすると、割り当てられた役割をいつでも変更できます。

- Password Manager Pro でユーザー管理やその他のシステム操作を実行するには管理者権限が必要であるため、Azure AD からインポートされたユーザーのリストから少なくとも 1 人のユーザーに管理者役割を割り当てます。

2.3 Azure AD 認証の有効化

三番目の手順は、Azure AD 認証を有効にすることです。これを有効にすると、ユーザーは Azure AD ドメイン パスワードを使用して Password Manager Pro にログインできるようになります。この機能は、Azure AD からローカル データベースに既にインポートされているユーザーに対してのみ機能することに注意してください。Azure AD 認証を有効にする前に、AD 認証が無効になっていることを確認してください。

- 次の図に示すように、[管理] >> [認証] >> [Azure AD] に移動し、[Azure AD 認証を有効化] で [有効化] をクリックします。

- Azure AD 認証を有効にすると、[管理] >> [設定] >> [一般設定] >> [ユーザー管理] でローカル認証を無効にできます。詳細については、ここをクリックしてください。

3.トラブルシューティングのヒント

Password Manager Pro では、次の 2 つの状況では Azure AD 認証が機能しません。考えられる解決策とともに以下に説明します。

- 状況:Azure AD ポータルのユーザーは条件付きアクセスが有効になっているため、Password Manager Pro に認証トークンを送信できず、認証が失敗します。

解決策:Password Manager Pro で Azure AD 認証を有効にする前に、Azure AD ポータルでアプリレベルとユーザー レベルの両方で条件付きアクセスを無効にすることで、これを回避します。 - 状況:Azure AD ポータルでは多要素認証 (MFA) が有効になっています。

解決策:Azure AD ポータルで MFA を無効にすることで、これを回避します。

条件付きアクセスと MFA の代わりに、Azure AD ポータルで SAML シングル サインオンを有効にすることができます。SAML 認証を設定する方法については、ここをクリックしてください。