パスワードアクセス制御ワークフロー

(Premium EditionおよびEnterprise Editionでのみ利用可能な機能)

アクセス制御とは何ですか?

アクセス制御は、ユーザーの信頼性を保証し、ユーザーがタスクを実行したりデータにアクセスしたりするための適切なアクセス権を持っていることを保証する方法です。言い換えれば、アクセス制御は、データへのアクセスの選択的な制限として定義できます。アクセス制御は、認証と承認という2つの主要なコンポーネントで構成されます。認証は、その人が本人であるかどうかを確認する方法です。ただし、認証だけではデータを保護するのに十分ではなく、ユーザーがデータにアクセスするか、または試行しているアクションを実行するかを決定する、承認と呼ばれる追加レイヤーが必須です。認証と承認がなければ、データセキュリティは無効になります。

用語集

| 用語 | 説明 |

|---|---|

|

要求 |

ユーザーはパスワードを表示する要求を行う必要があります。 |

|

承認待ち |

ユーザーのパスワード払い出し要求は管理者の承認待ちです。 |

|

チェックアウト |

管理者がリクエストを承認し、ユーザーはパスワードを表示できます。 |

|

承認/拒否 |

管理者がパスワード要求を承認または拒否できます。 |

|

未使用 |

ユーザーが管理者によって払い出されたパスワードをまだ表示していないことを示します。 |

|

使用中 |

パスワードはユーザーによって独占的に使用されています。 |

|

チェックイン |

パスワードアクセスを放棄/取り消します。 |

Password Manager Proのアクセス制御メカニズム

Password Manager Proには、管理者がユーザーに特定期間パスワードアクセス権を付与できるアクセス管理メカニズムがあります。管理者は、パスワードを共有する準備ができたら排他的権限の付与を開始できます。一度に特定のパスワードを使用できるのは1人のユーザーのみです。

このドキュメントでは、パスワードアクセス制御ワークフローに関する次のトピックを学習します。

- パスワードアクセス制御メカニズムはどのように機能しますか?

- パスワードアクセス制御の優先順位はどのように機能しますか?

- パスワードアクセス制御ワークフローを実装する手順

- 3.1 リソースレベルでのアクセス制御の実装

- 3.2 アカウントレベルでのアクセス制御の実装

- 3.3 アクセス制御の詳細の表示

- ユースケースのシナリオ

- メッセージテンプレート

- アクセス制御ワークフローの制限

1.パスワードアクセス制御メカニズムはどのように機能しますか?

リソースまたはアカウントにパスワードアクセス制御が適用されると、ユーザーによるパスワードアクセス試行に対して次のワークフローが呼び出されます。

- ユーザーは、共有されたパスワードにアクセスできる必要があります。

- ユーザーはパスワードへのアクセスを要求します。

- 要求は、承認を得るために指定された管理者に送信されます。複数のユーザーが同じパスワードへのアクセスを必要とする場合、すべての要求が承認のためにキューに入れられます。

- 規定の時間内に管理者が要求を承認しない場合、要求は無効になります。ユーザーがパスワードアクセスに特定の時間枠を指定した場合、ユーザーが指定した規定時間が経過すると、要求は無効になります。

- 指定した管理者のうちの一人でも拒否した場合は、要求は無効となります。

- 管理者が要求を承認した場合、ユーザーは規定の時間内、または承認時に管理者が設定した時間にのみパスワードをチェックアウトできます。複数の管理者がパスワード要求を承認する必要がある場合、指定されたすべての管理者が要求を承認した後でのみ、ユーザーはパスワードをチェックアウトできます。

- ユーザーがパスワードをチェックアウトすると、指定された時間までそのユーザーのみが使用できるようになります。

- 他のユーザーが同時に同じパスワードへのアクセスを必要とする場合、前のユーザーがパスワードをチェックインした後でのみアクセスが許可されます。このルールは、管理者、パスワード管理者、パスワードの所有者など、Password Manager Proのすべてのタイプのユーザー役割に適用されます。

- 管理者は、いつでもユーザーのパスワードへのアクセスを取り消すことができます。その場合、パスワードが強制的にチェックインされ、ユーザーのアクセスが拒否されます。ユーザーが作業を終了すると、パスワードはリセットされます。

- [管理]→[セットアップ]→[一般設定]で[パスワード取得時、ユーザーに理由の入力を強制]オプションを選択することで、ユーザーに一時的な排他的アクセスを許可するときに、管理者が同時にパスワードを表示できるようにすることができます。

注記: アクセス制御ワークフローが、Password Manager Proのパスワード所有権および共有メカニズムより優先されることはありせん。むしろ、それは強化されたアクセス制御メカニズムにすぎません。通常、パスワードがユーザーと共有されると、ユーザーはパスワードを直接表示できます。パスワードアクセス制御メカニズムを使用すると、ユーザーは、パスワードにアクセスできる場合でも、パスワードへのアクセスを要求する必要があります。

2.パスワードアクセス制御の優先順位はどのように機能しますか?

以下の詳細説明の通り、アカウントレベルのアクセス制御設定は、リソースレベルのアクセス制御設定よりも優先されます。

- アクセス制御設定がリソースに適用されると、その設定はリソース内のすべてのアカウントに自動的に適用されます。しかし、アカウントレベルのアクセス制御設定がリソース内の個々のアカウントに適用されると、選択したアカウントに以前に適用されたリソースレベルのアクセス制御設定が無効化されます。

- PMP-win10が、複数のアカウントを持つリソースであると仮定します。リソース PMP-win10 にアクセス制御メカニズムが適用されると、設定は PMP-win10 のすべてのアカウントに自動的に適用されます。リソース PMP-win10 内のユーザーアカウント (例えば管理者など) にアカウントレベルのアクセス制御が適用された場合、そのアクションにより、以前にユーザーアカウント[管理者]に適用されていたリソースレベルのアクセス制御が無効化されます。ただし、リソース内の残りのアカウントのアクセス制御設定は変更されません。

- リソースレベルのアクセス制御設定が無効化されても、同じリソース内のアカウントレベルのアクセス制御設定には影響しません。

- アカウントに対してアカウントレベルのアクセス制御設定が無効化された場合、リソースレベルのアクセス制御が設定されていれば、アカウントに自動的に適用されます。

- アカウントレベルのアクセス制御設定は、リソース内の特定のアカウントにより高いレベルのセキュリティが必要な場合に役立ちます。

- CentOS-1が、複数のアカウントを持つリソースであると仮定します。CentOS-1にはアクセス制御メカニズムが適用され、リソースにアクセスするには権限のある1人の管理者の承認が必要となるように設定がカスタマイズされます。同じ設定がリソース内のすべてのアカウントに適用されます。ただし、リソース内のユーザーアカウント Root には、より優れたセキュリティが必要です。この場合、パスワードにアクセスする際に少なくとも権限のある5人の管理者の承認が必要となるように、アカウントレベルのアクセス制御設定を Root に適用できます。Rootのアクセス制御設定を変更しても、CentOS-1およびリソースの内の他のアカウントに対して行われた設定には影響しません。

3.パスワードアクセス制御ワークフローを実装する手順

リソースやアカウントのパスワードアクセス制御を実装するには、次の手順に従います。

3.3 アクセス制御の詳細の表示

3.1 リソースレベルでのアクセス制御の実装

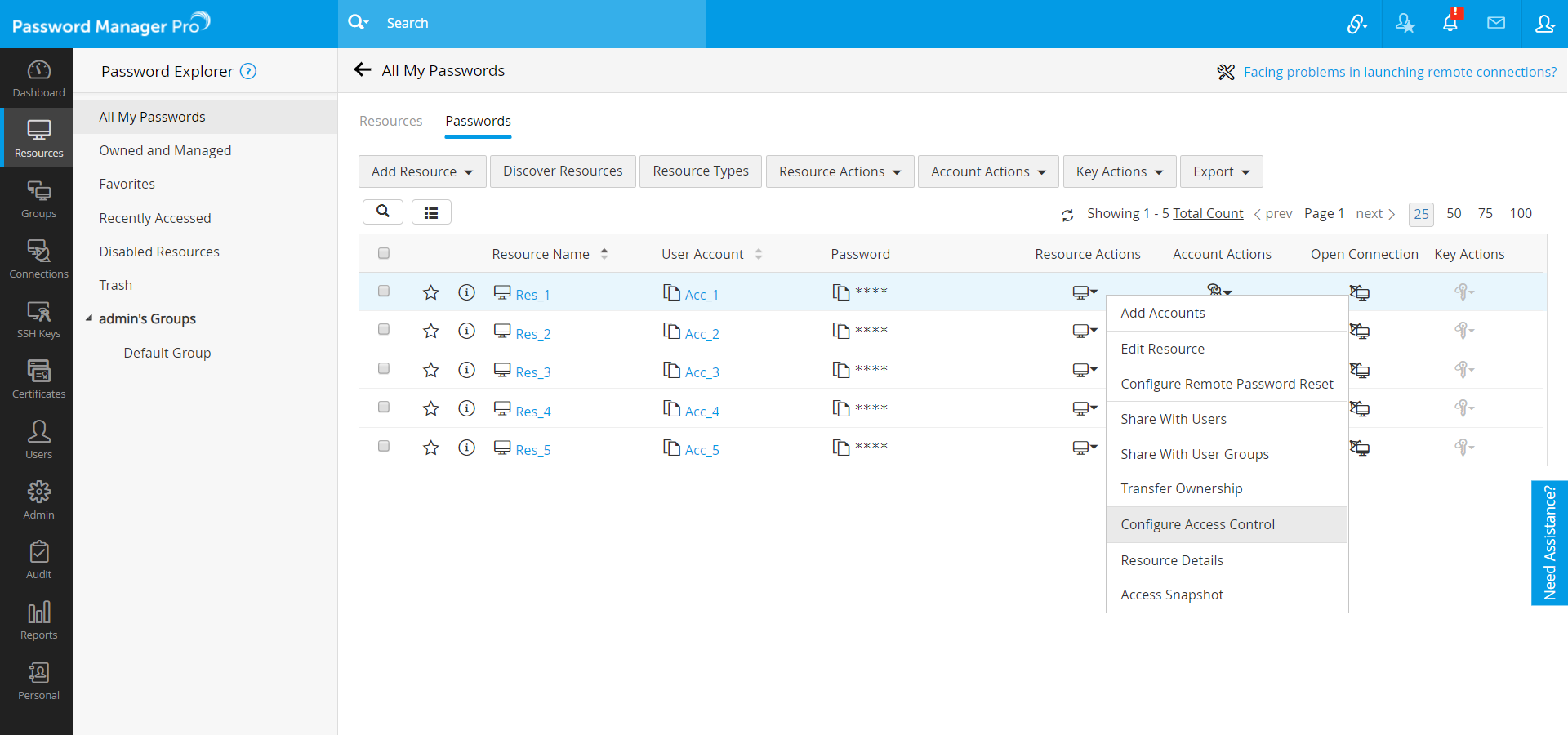

- 複数のリソースにアクセス制御を実装するには、[リソース]タブに移動してアクセス制御を適用するリソースを選択し、[リソースアクション]メニューをクリックして[設定]→[アクセス制御]を選択します。

- 単一リソースのアクセス制御を実装するには、[リソース] タブで、該当のリソースの横にある [リソースアクション] ドロップダウンをクリックし、[アクセス制御を設定] を選択します。

3.2 アカウントレベルでのアクセス制御の実装

アカウントレベルでのアクセス制御を使用すると、リソース内の他のアカウントのアクセス制御設定に影響を与えることなく、リソース内のアカウントごとにパスワードアクセス制御を個別に設定できます。各アカウントに固有の構成を設定できるこの機能により、ユーザーは要件に基づいて、アカウントごとに比類のないセキュリティレベルを維持できます。

アカウントのアクセス制御を実装するには、次の手順に従います。

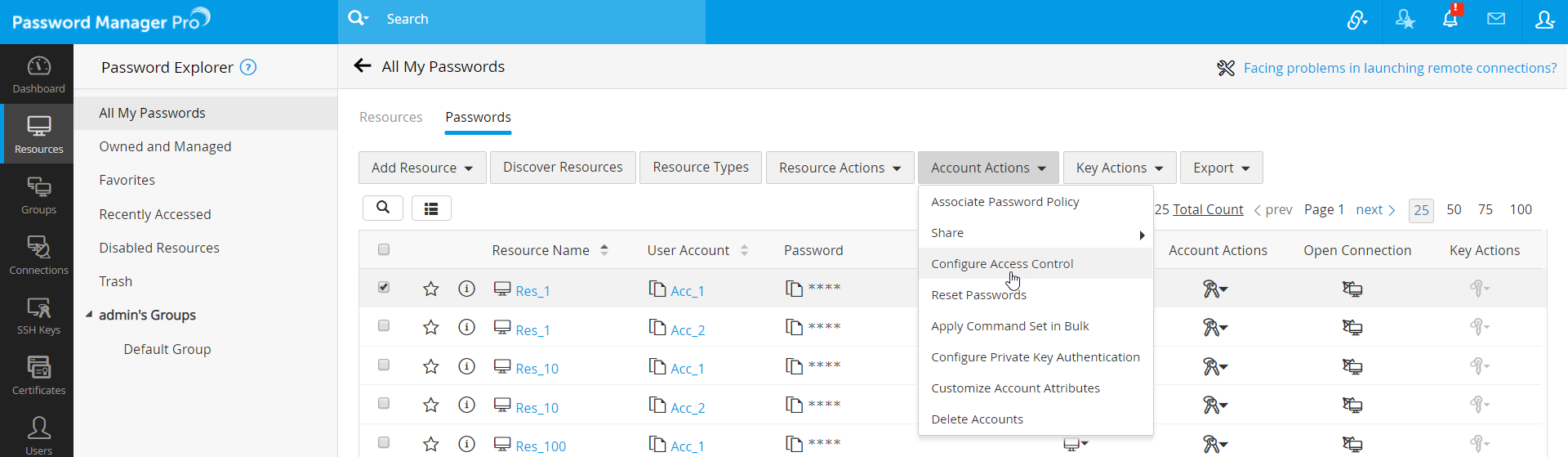

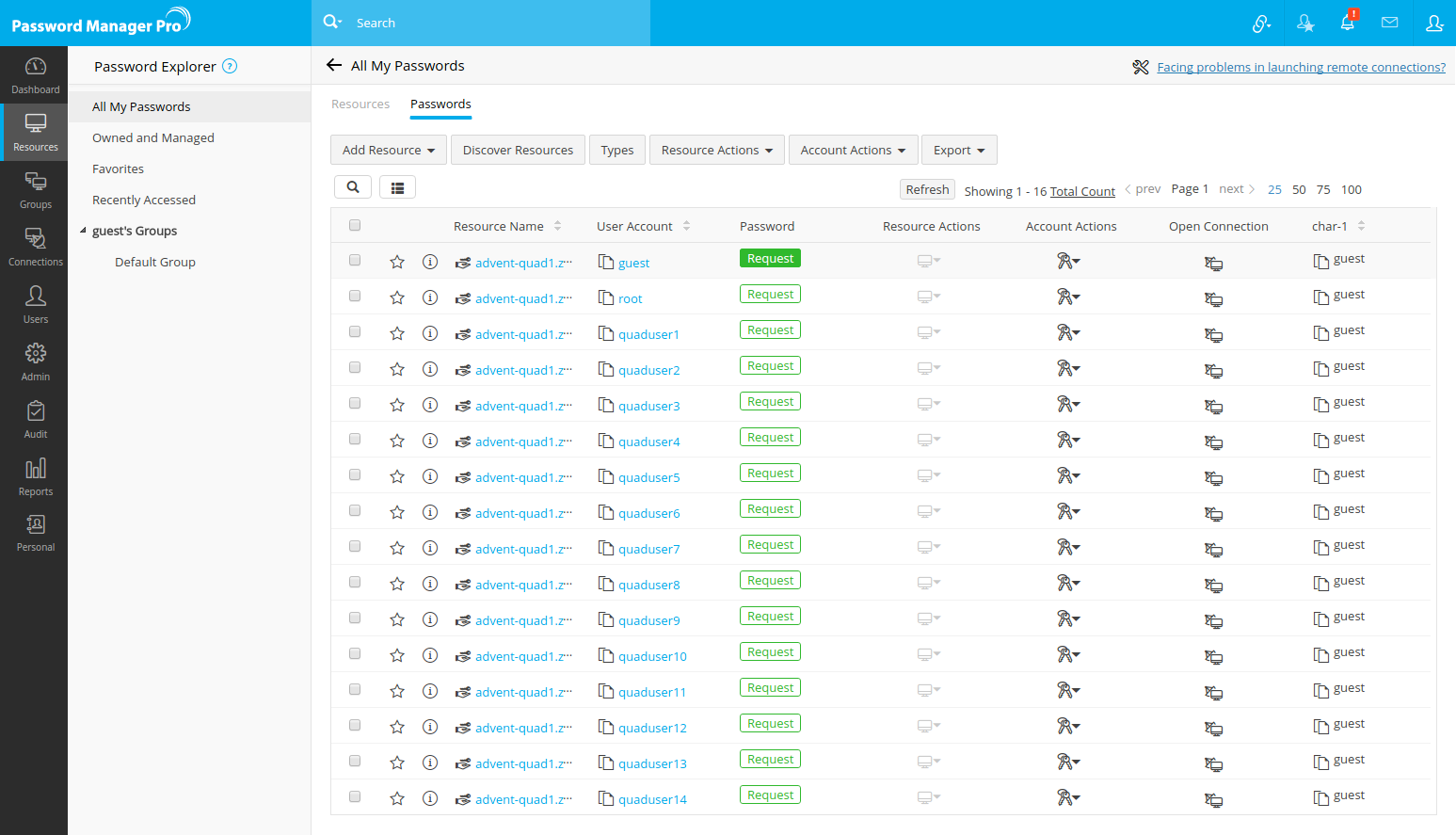

- 複数のアカウントにアクセス制御を実装するには、[リソース]に移動し、[パスワード]タブに切り替えます。アクセス制御を一括で適用したいすべてのアカウントを選択し、[アカウントアクション] メニューをクリックして、[アクセス制御を設定] を選択します。

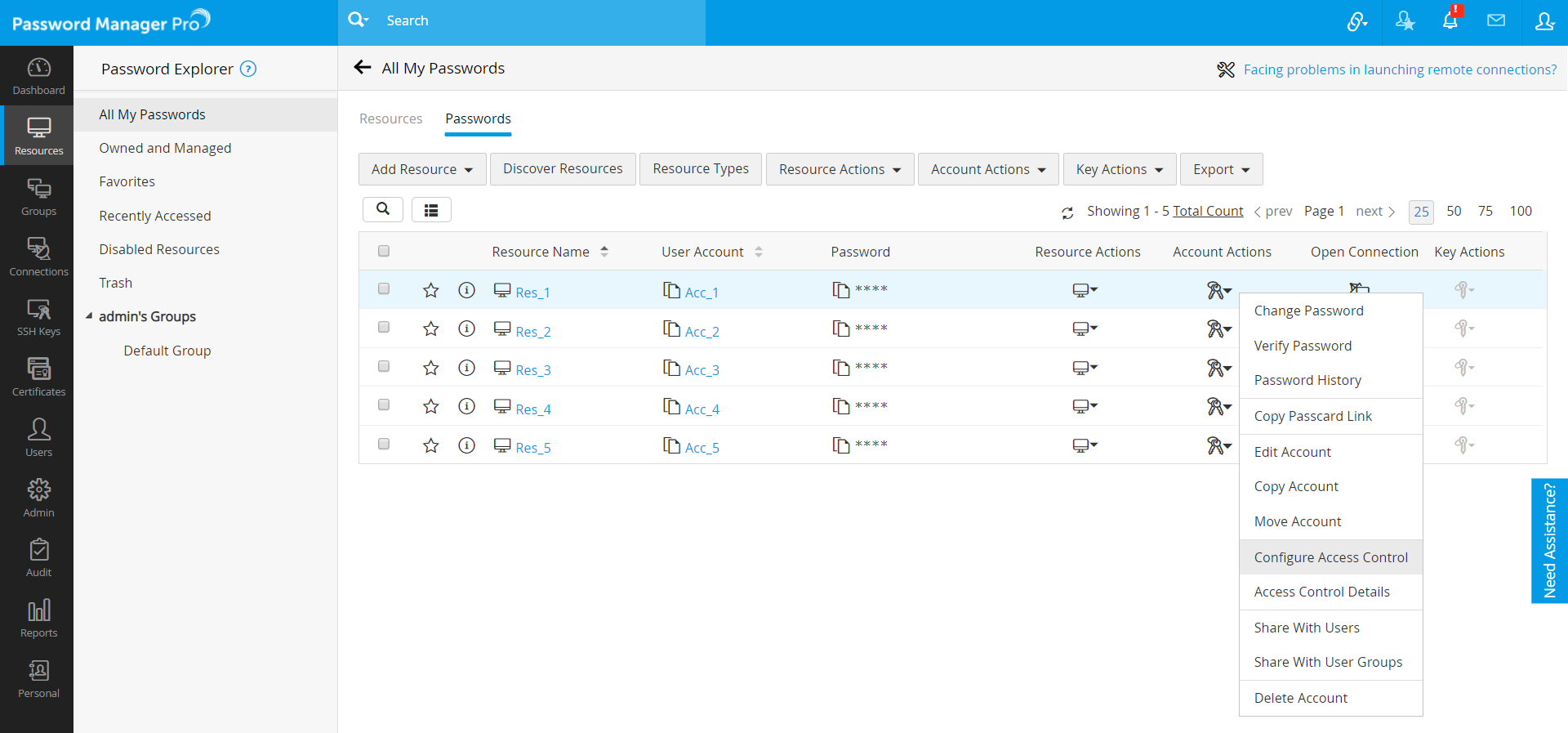

- 単一アカウントのアクセス制御を実装するには、[パスワード] タブに切り替え、該当のアカウントの横にある [アカウントアクション] ドロップダウンをクリックして、[アクセス制御を設定] を選択します。あるいは、同じリソースに属する1つ以上のアカウントにアクセス制御を実装するには、[リソース] タブでリソース名をクリックします。表示される [アカウント情報] ダイアログボックスで、該当のアカウントを選択し、[その他の操作] → [アクセス制御を設定] をクリックするか、該当のアカウントの横にある [アカウントアクション] → [アクセス制御を設定] をクリックします。

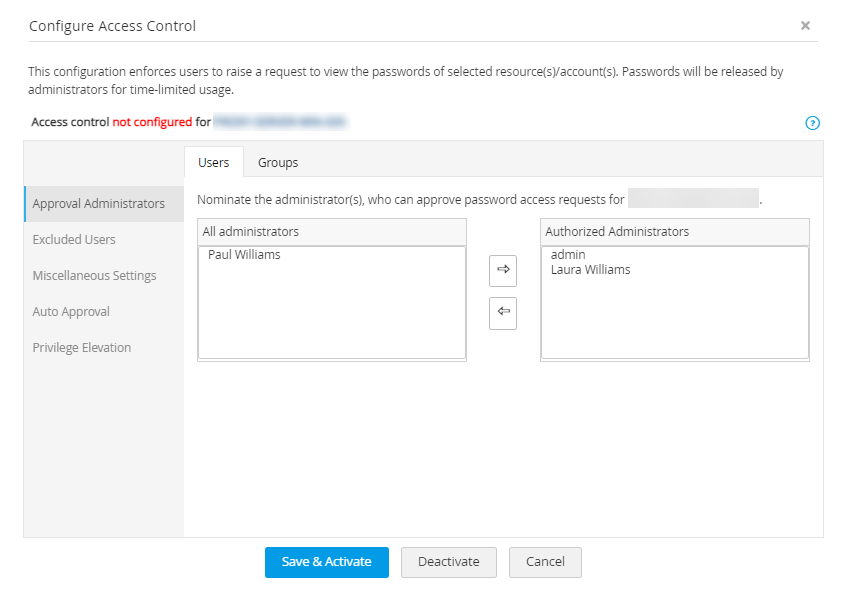

- 開いた[アクセス制御を設定]ウィンドウには4つのタブが表示されます。必要に応じて設定をカスタマイズします。

- 承認管理者

- 除外ユーザー

- その他の設定

- 自動承認

i. 承認管理者

管理者をパスワードの払い出し要求の承認者として指定します。システム内のすべての管理者、パスワード管理者、特権管理者の一覧が左側のパネルに表示されます。特定のリソースまたはアカウントに対して必要な数の管理者を指定できます。承認者の一覧に含まれる誰でも、ユーザーが提起した要求を承認できます。

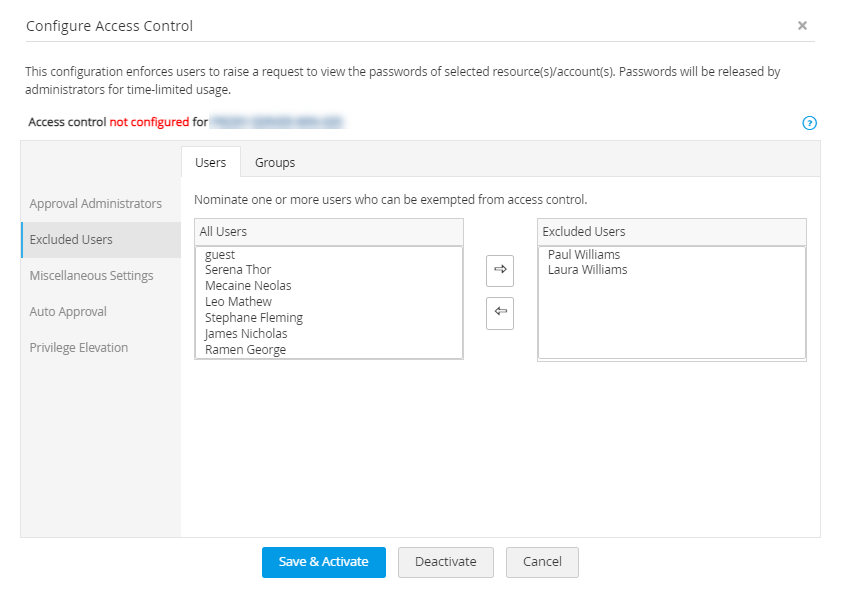

ii.除外ユーザー

このオプションを使用して、アクセス制御ワークフローから一連のユーザーを除外します。除外ユーザーは、要求を行うことなくパスワードに直接アクセスできるようになります。

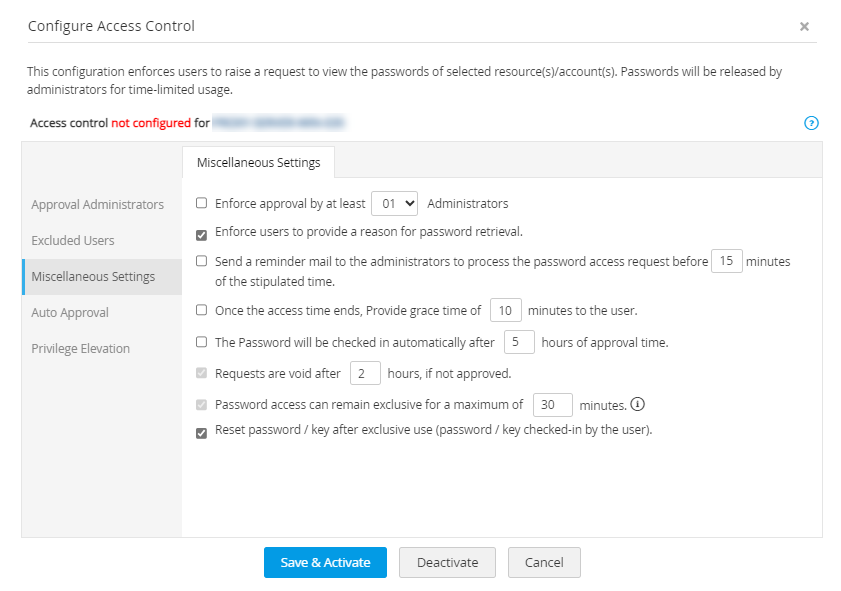

iii.その他の設定

- パスワード アクセスを承認する管理者は2人以上必要:すべてのパスワード要求に対して特定の数の管理者による承認を強制する場合は、このオプションを選択します。この管理者の数は1~10人の範囲で変更でき、[管理] → [セットアップ] → [一般設定] → [ 最大値 X 承認者(最小「1 」から最大「10 」の管理者を指定できます)。]で管理者の数を選択することでカスタマイズできます。少なくとも10人の管理者による承認を強制したい場合は、[承認者]セクションで10人の管理者を承認管理者として指定する必要があります。

- パスワードを取得する際に理由の入力を強制:このオプションを使用すると、ユーザーがアスタリスクをクリックしてプレーンテキストでパスワードを取得しようとするときに理由の入力を義務付けることができます。これは監査の目的で役立ちます。

- 指定された時間の X 分前に、管理者にリマインドメールを送信:このオプションを使用して、未承認のパスワード要求に関するリマインドメールを管理者に送信する時刻を設定します。Password Manager Proは、無効となる時間の指定分数前にリマインドメールを送信します。

- 使用時間終了後、ユーザーに X 分の延長時間を付与:このオプションを有効化すると、パスワードアクセス時間が終了した後、ユーザーに最大 60 分の猶予時間が与えられます。

- パスワードは、承認されてから X 時間後に自動的にチェックイン:このオプションを使用して、パスワードが自動的にチェックインされ、以降使用できなくなる正確な時間を指定します。

- 承認されない場合、要求は X 時間後に無効:このオプションを使用して、管理者が承認しない場合に保留中のパスワード要求が無効になるまでの最大時間を時間単位で指定します。管理者が1人でもパスワード要求を承認すると、承認ステータスが他の承認者に通知されます。

- パスワード アクセスの排他は最大で X 分:パスワードアクセスの同時実行制御を強制する場合は、このオプションを選択します。この指定された時間において、特定のユーザーのみがパスワードを使用できるようになり、リソース所有者を含む他のユーザーはパスワードを表示できなくなります。デフォルトでは、パスワードは30分間排他的になります。ただし、これを希望の値に修正することはできます。たとえば、期間を2時間に指定すると、パスワードは2時間そのユーザーのみが使用可能になります。その間、他の人はパスワードを閲覧できません。指定された時間が経過すると、パスワードアクセスは無効になり、そのユーザーはパスワードを利用できなくなり、他のユーザーがパスワードを表示できるようになります。値を[0]時間に指定すると、パスワードは無制限で排他的になります。

- 排他的使用の後(他のユーザーによってチェックインする場合)に、パスワードを変更:このオプションを選択して、ユーザーがパスワードをチェックインしてアクセスを解放した後に、パスワードの自動リセットを強制します。パスワードの自動リセットを有効にするには、リモートパスワードリセットに必要なすべての認証情報がリソースに提供されているか、リソースに Password Manager Pro エージェントをインストールしておく必要があります。そうしないと、パスワードの自動リセットは有効になりません。リモートパスワードリセットおよび Password Manager Pro エージェントによるパスワードリセットの手順については、ここをクリックしてください。

注記:ユーザーグループをパスワードの払い出し要求の承認者として指定することもできます。ユーザーグループが承認者として指定されると、そのグループ内の管理者権限を持つすべてのユーザー (管理者、パスワード管理者、特権管理者、およびカスタマイズ作成した役割を持つ管理者ユーザー) にアクセス権が与えられます。特定の数の管理者 (たとえば5人) による承認を強制した場合、承認グループには少なくとも5人の有効な管理者が必要です。

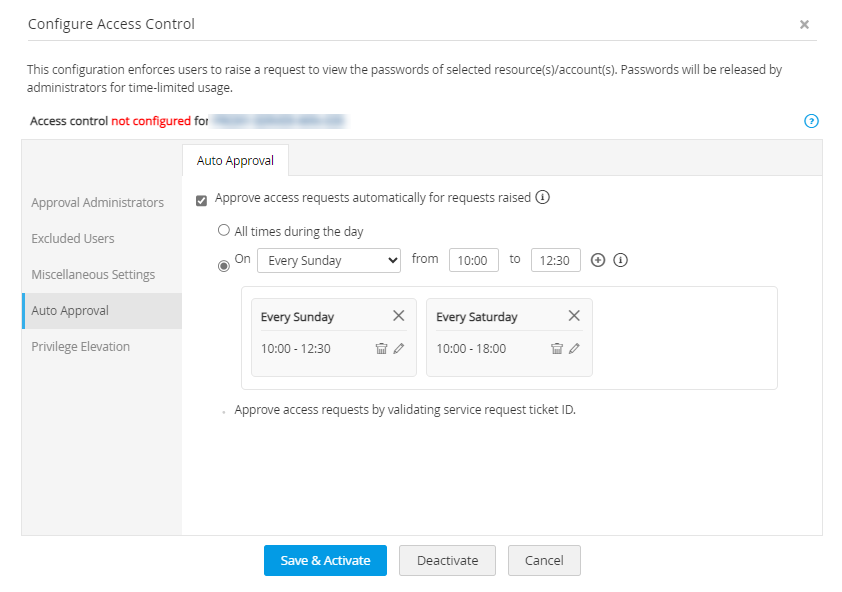

iv.自動承認

- Password Manager Proには、パスワードアクセス要求の自動承認を設定するオプションが用意されています。この自動承認機能は、管理者がユーザーのアクセス要求を承認できない場合に便利です。これを実装する場合、管理者は毎日または特定の曜日の特定の時間に承認時間を設定できます。この期間内に発生したすべてのパスワードアクセス要求は自動承認され、権限のある管理者に通知されます。たとえば、土曜日の午後2時から午後3時までに提起されたすべての要求に対して自動承認を設定できます。1日に最大3つの承認期間を設定できます。承認の自動化を除き、この機能の他のすべての側面はアクセス制御ワークフローに従います。

- リソースまたはアカウントのアクセス制御ワークフローを設定するために必要なオプションを設定後、[保存&アクティブ化]をクリックします。

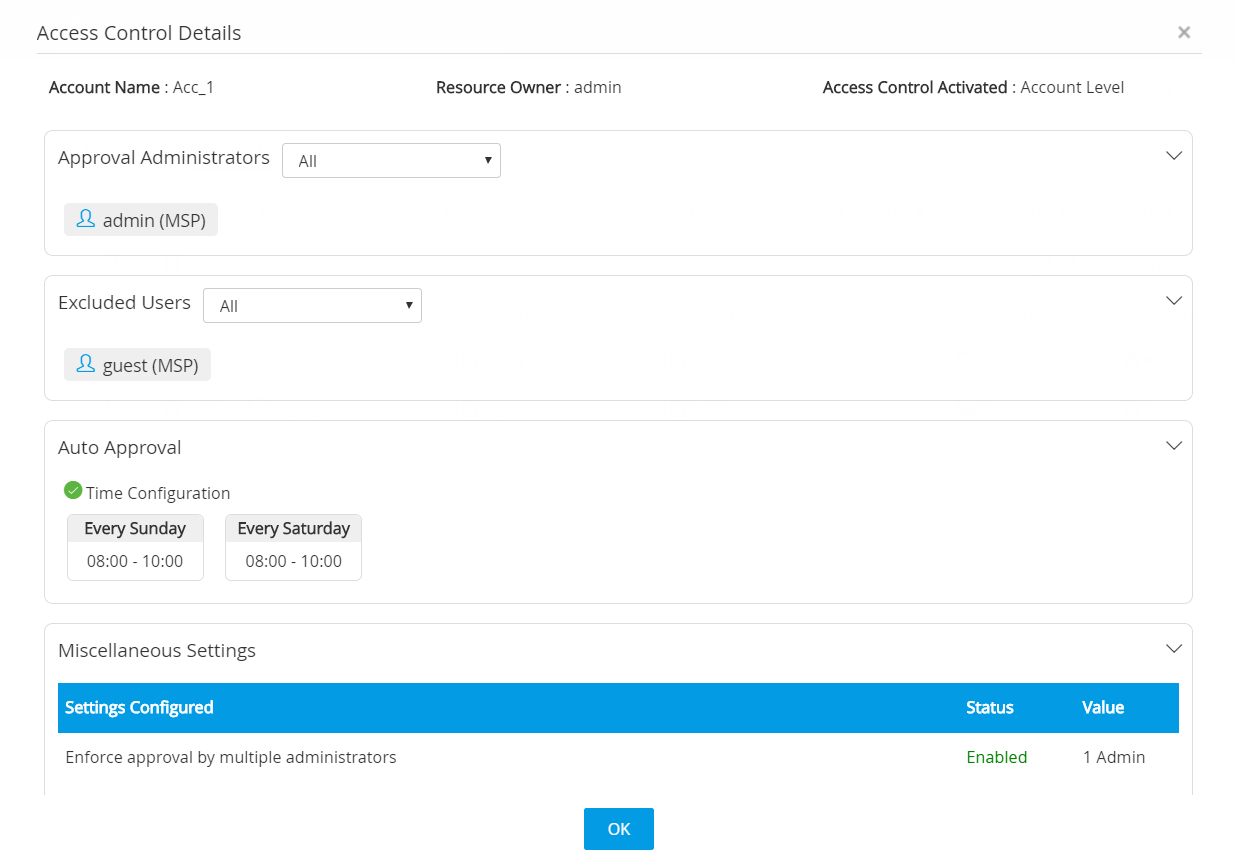

3.3 アクセス制御の詳細の表示

アカウントまたはリソースに対してアクセス制御がアクティブ化されると、[アクセス制御の詳細] オプションにより、適用されたすべての設定が統合され、閲覧しやすいように1つのウィンドウに表示されます。[アクセス制御の詳細]ウィンドウには、[アカウントアクション]メニューからのみアクセスできることに注意してください。アクセス制御の詳細を表示するには、次の手順に従います。

- [リソース]タブに移動し、[パスワード]タブに切り替えます。

- 該当のアカウントの横にある [アカウントアクション] アイコンをクリックし、ドロップダウンから [アクセス制御の詳細] を選択します。または、[リソース]タブでリソース名をクリックします。表示される [アカウント情報]ダイアログボックスで、該当のアカウントの横にある [アカウントアクション] → [アクセス制御の詳細] をクリックします。

- [アクセス制御の詳細] ダイアログボックスには、次の詳細が表示されます。

- アカウント名

- リソースの所有者

- 有効化されたアクセス制御のタイプ: リソースレベルまたはアカウントレベル

- 承認管理者 (ユーザーおよび/またはグループ) の一覧

- 除外ユーザー (ユーザーおよび/またはグループ) の一覧

- 該当の特定のアカウントまたはリソースに設定された自動承認の時間枠

- 複数の管理者の承認を強制、パスワード取得時、ユーザーに理由の入力を強制などの、設定されたその他の設定

注記 ユーザーは、ドメインアカウントで必要なリソースを選択し、それらへのアクセス許可を要求できます。ユーザーは、そのドメインアカウントを使用して、承認されたリソースのみにアクセスできます。

4.ユースケースシナリオ

以下に、組織内でアクセス制御ワークフローが役立つ使用例のシナリオをいくつか記載します。

ケース 1: パスワードを表示するための権限を要求するユーザー

アクセス制御ワークフローによって保護されたパスワードにアクセスするには、ユーザーはパスワードを表示する権限を付与するように管理者に要求する必要があります。

要求を行う手順:

- 左側のパネルから[リソース]タブをクリックし、[パスワード]タブをクリックします。

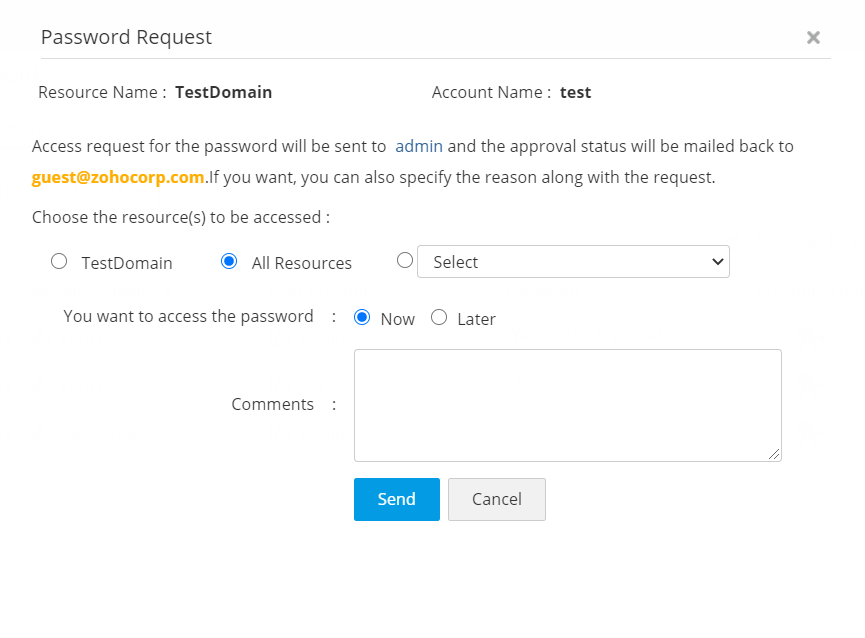

- すべてのパスワードが以下の表に一覧表示されます。該当のパスワードの横にある[要求]をクリックして、管理者にパスワードを表示する権限を付与するよう要求します。

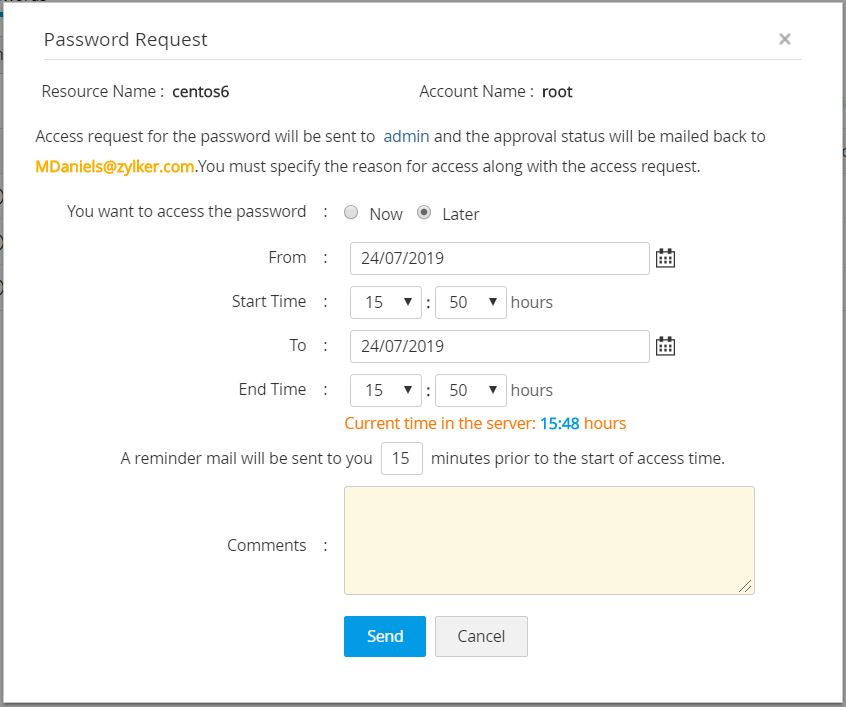

- 開いた新規ポップアップフォームでは、次のことができます。

- パスワードにいつアクセスするかを指定します (「今」または「後で」)。

- パスワードを表示する理由を入力します。

- リマインダーメールを送信する時刻からさかのぼった時間を指定します。

- 送信をクリックします。

- 管理者が要求を承認すると、パスワードを表示できるようになります。それまでは、ステータスは承認待ちになります。

- 管理者が要求を承認すると、ステータスが[チェックアウト]に変わります。パスワードを表示するには、[チェックアウト]をクリックします。[チェックアウト] ボタンは、承認されたアクセス時間中にのみ有効になることに注意してください。

- [チェックアウト]をクリックします。これで、パスワードを表示できるようになります。

ケース 2: 管理者によるパスワード要求の承認

あなたが管理者で、ユーザーがパスワードを表示するための承認を要求した場合は、要求に関するメール通知を受け取ります。[管理]タブで、承認待ちのすべての要求を表示できます。

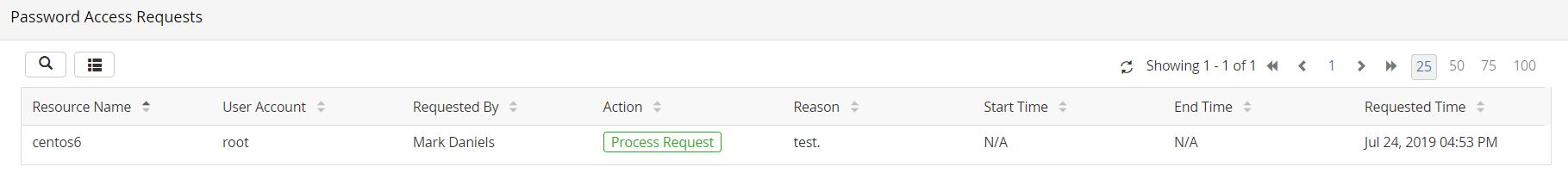

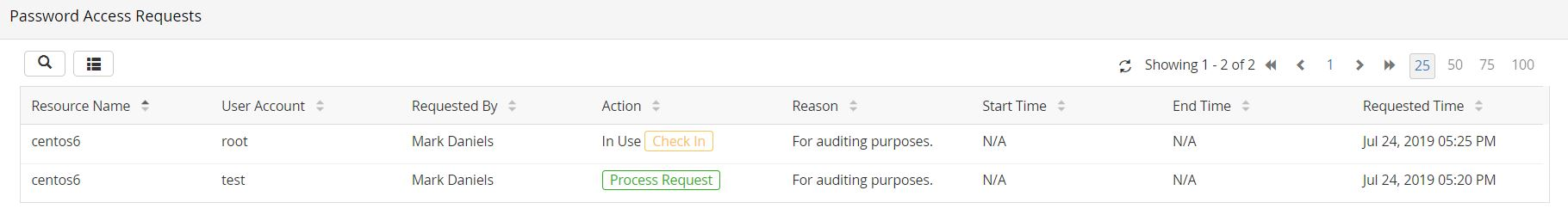

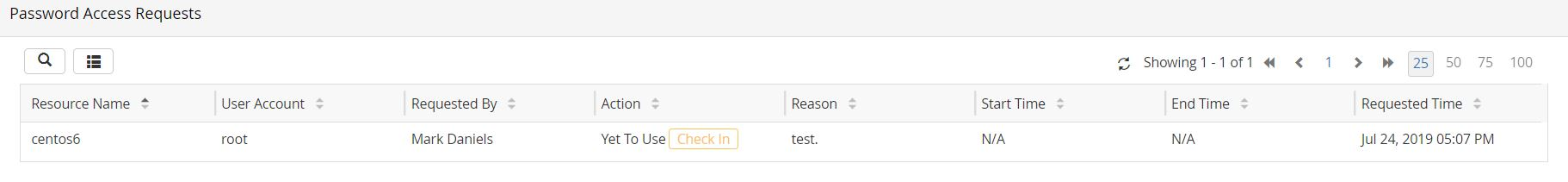

要求を承認する手順:- [管理]タブ→[アクセスレビュー]→[パスワードアクセス要求]に移動します。

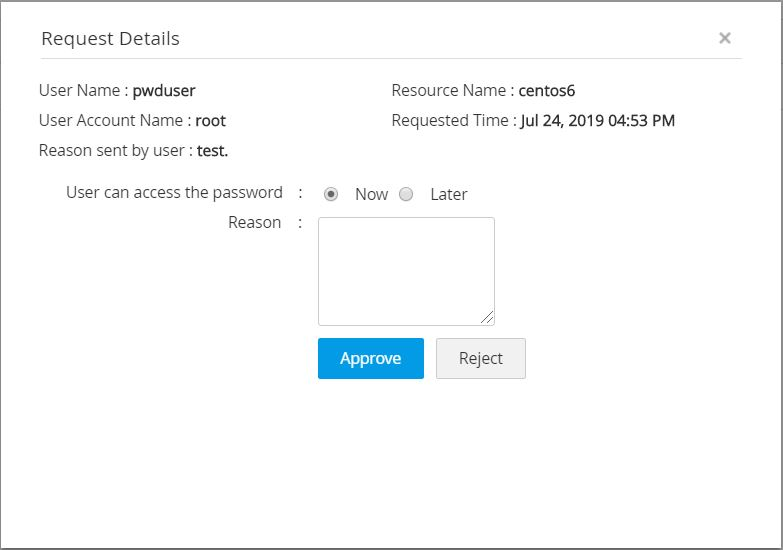

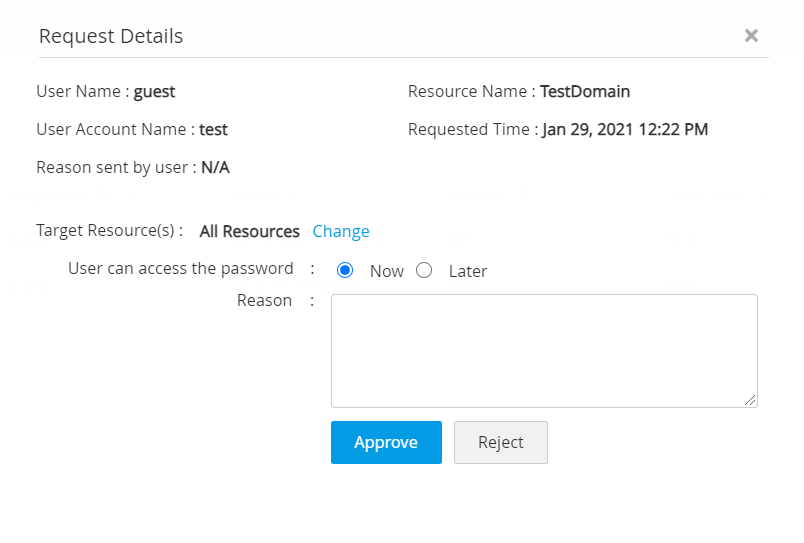

- ユーザーがパスワードを表示できるようにするには、要求の横にある[要求]をクリックします。これを実行すると、新しいウィンドウが開き、管理者は次のいずれかの操作を行うことができます。

- パスワードアクセス要求を承認または拒否します。

- ユーザーがいつパスワードにアクセスできるかを指定します (「今」または「後で」)。

- 要求の承認/拒否の理由を入力します。

- リクエストを承認するとすぐに、リンクのステータスが[未使用]に変わります。これは、ユーザーがまだパスワードをチェックアウトしていないことを示します。

- ユーザーがパスワードを表示すると、ステータスが[使用中]に変わります。

注記:上記のシナリオでパスワードアクセス要求が管理者によって拒否された場合、その要求はキューから削除されます。

ケース 3: Windowsドメインアカウントのアクセスを要求するユーザーとパスワード要求を承認する管理者

パスワードを要求する手順:

- 左側のパネルから[リソース]タブをクリックし、[パスワード]タブをクリックします。

- すべてのパスワードが以下の表に一覧表示されます。該当のパスワードの横にある[要求]をクリックして、管理者にパスワードを表示する権限を付与するよう要求します。

- 開いた新規ポップアップフォームでは、次のことができます。

- アクセスするリソースを選択(現在のWindows Domainマシン、すべてのリソース、またはドロップダウンから必要なリソースを選択)。

- パスワードにいつアクセスしたいかを指定 (「今」または「後で」)。

- パスワードを表示する理由を入力。

- [送信]をクリックします。

- 管理者が要求を承認すると、パスワードを表示できるようになります。それまでは、ステータスは承認待ちになります。

- 管理者が要求を承認すると、ステータスが[チェックアウト]に変わります。パスワードを表示するには、[チェックアウト]をクリックします。[チェックアウト] ボタンは、承認されたアクセス時間中にのみ有効になることに注意してください。

- [チェックアウト]をクリックします。これで、パスワードを表示できるようになります。

注記:ユーザーは、ドメインアカウントで必要なリソースを選択し、それらへのアクセス許可を要求できます。ユーザーは、そのドメインアカウントを使用して、承認されたリソースのみにアクセスできます。

リクエストを承認するには:

- [管理]タブ→[アクセスレビュー]→[パスワードアクセス要求]に移動します。

- ユーザーがパスワードを表示できるようにするには、リクエストの横にある[要求]をクリックします。これを実行すると、新しいウィンドウが開き、管理者は次のいずれかの操作を行うことができます。

- ターゲットリソースを変更。

- ユーザーがいつパスワードにアクセスできるかを指定 (「今」または「後で」)。

- リクエストの承認/拒否の理由を入力。

- パスワードアクセス要求を承認または拒否。

- リクエストを承認するとすぐに、リンクのステータスが[未使用]に変わります。これは、ユーザーがまだパスワードをチェックアウトしていないことを示します。

- ユーザーがパスワードを表示すると、ステータスが[使用中]に変わります。

ケース 4: ユーザーがパスワードの使用を終了する

アクセス制御メカニズムの最も重要な点は、ユーザーがパスワードへの一時的なアクセスのみを許可されることです。したがって、ユーザーは作業が終了したら、パスワードを放棄できます。

パスワードへのアクセスを放棄するには:- パスワードの横にある[チェックイン]ボタンをクリックします。これで、パスワードがシステムにチェックインされ、ステータスが再び[要求]に変わります。

- 以降パスワードを表示できなくなります。再度アクセスが必要な場合は、要求と解放のプロセスを再度実行する必要があります。

ケース 5: 管理者がパスワードを強制的にチェックインする

アクセス制御メカニズムにより、指定された期間、ユーザーに排他的アクセス権限が与えられます。この期間中は、所有者を含め、他の誰もパスワードを表示することはできません。ユーザーの排他権限を取り消す緊急事態が発生した場合、管理者はいつでもパスワードを強制的にチェックインできます。

パスワードを強制的にチェックインするには:

- [管理]タブ→[アクセスレビュー]→[パスワードアクセス要求] に移動します。

- 該当のリクエストの横にある[チェックイン]をクリックして、ユーザーのアクセス許可を取り消します。これを行うと、ユーザーはパスワードを表示できなくなります。パスワードアクセス要求も一覧から消えます。

ケース 6: パスワードのチェックイン中に、スケジュール設定されたパスワードの自動リセットが失敗した場合はどうなりますか?

ユーザーがパスワードをチェックアウトすると、次の3つの理由のいずれかによりチェックインされます。

- パスワードの使用が完了した後、ユーザーが自分でパスワードをチェックインする。

- 規定の時間が経過すると、システムが自動的にパスワードを呼び戻す。

- 管理者がパスワードを強制的にチェックインする。

パスワードがチェックインされるとき、管理設定で自動でのパスワードリセットが設定されている場合、Password Manager Proはパスワードのリセットを試みます。Password Manager Proが実際のリソースでパスワードをリセットできない場合、Password Manager Proは、使用のパスワードアクセス要求を承認した管理者にメール通知を直ちに送信し、トラブルシューティングを行って正しく設定できるようにします。パスワードのリセットの失敗は監査証跡にも反映されます。

ケース 7: パスワードがチェックアウトされているときに、スケジュールされたパスワードリセットのスケジュールされたタスクが実行されるとどうなりますか?

Password Manager Proには、自動および定期的なパスワードリセットのためのタスクをスケジュール設定するオプションが用意されています。スケジュール設定されたタスクによって、ユーザーが現在チェックアウトしているパスワードのリセットが行われる可能性があります。そのリセットタスクが正常に実行できる場合、ユーザーは古いパスワードを使用して作業することになります。このようなパスワードの不一致の問題を回避するために、Password Manager Proはそのパスワードのみリセットを止め、スケジュール設定されたタスク内の他のリソースの他のすべてのパスワードはリセットされます。パスワードリセットスケジュールにおいて、除外されたパスワードのリセットに失敗すると、監査証跡に反映されます。

ケース 8: アクセス制御の無効化

管理者は、リソースまたはアカウントのアクセス制御を無効にしたい場合、以下で説明するようにいつでも無効化することができます。

i. リソースのアクセス制御の非アクティブ化

- [リソース]タブに移動し、アクセス制御を無効化したいリソースを選択します。

- [リソースアクション] メニューに移動し、[設定] → [アクセス制御] を選択し、[パスワードアクセスの制御を設定]ダイアログボックスで [非アクティブ化] をクリックします。

- 単一リソースのアクセス制御を非アクティブ化するには、該当のリソースの横にある [リソースアクション] アイコンをクリックし、ドロップダウンから [アクセス制御を設定] を選択します。[アクセス制御を設定] ダイアログボックスで [非アクティブ化] をクリックします。

注記:リソースレベルのアクセス制御を非アクティブ化しても、そのリソースに属するアカウントに適用されているアカウントレベルのアクセス制御設定には影響しません。

ii.アカウントのアクセス制御の無効化

- [リソース]タブに移動し、[パスワード]タブに切り替えて、アクセス制御を無効化したいアカウントを選択します。

- [アカウントアクション]メニューに移動し、[アクセス制御を設定] を選択して、[非アクティブ化] をクリックします。

- 単一アカウントのアクセス制御を無効化するには、該当のアカウントの横にある [アカウントアクション] アイコンをクリックし、ドロップダウンから [アクセス制御を設定] を選択します。[アクセス制御を設定] ダイアログボックスで [非アクティブ化] をクリックします。

これで、選択したリソースまたはアカウントのアクセス制御が非アクティブ化されました。したがって、(所有/共有された)パスワードを表示する権限を持つユーザーは、アクセス制御プロセスを経ることなくパスワードを直接表示できます。

注記:アカウントレベルのアクセス制御が無効で、リソースにリソースレベルのアクセス制御がすでに設定されている場合、リソースレベルのアクセス制御はアカウントにも自動的に適用されます。アクセス制御設定の優先順位の仕組みの詳細については、ここをクリックしてご確認ください。

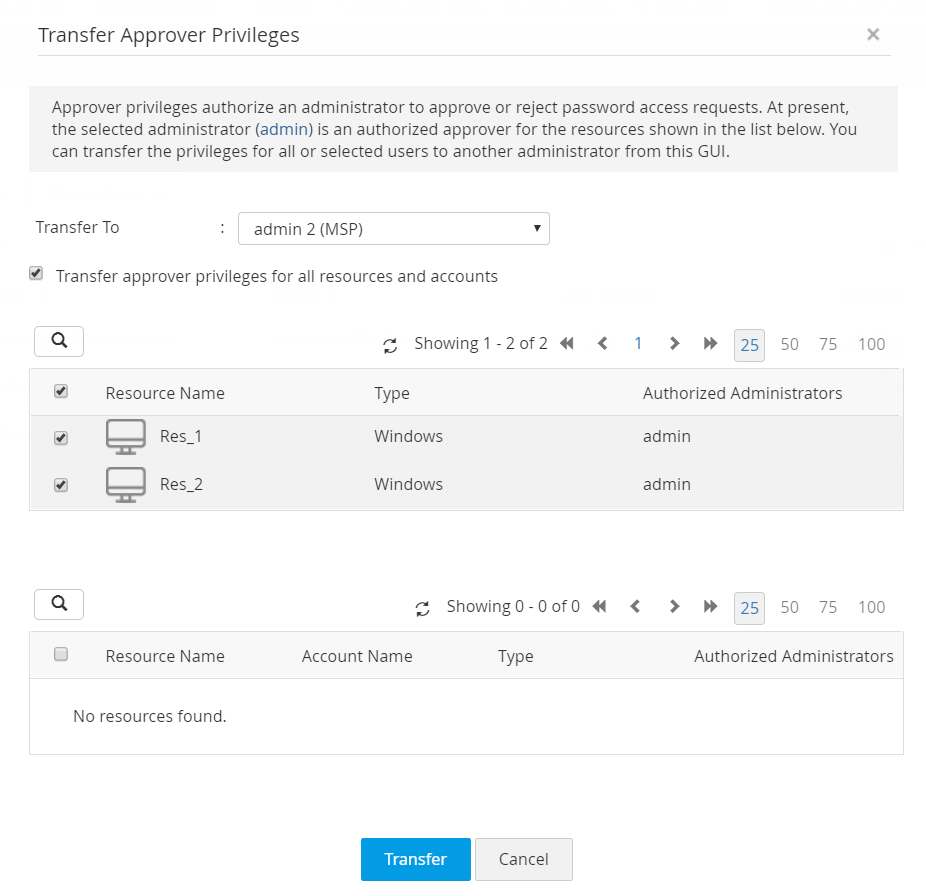

ケース 9: 承認者の権限を他の管理者に譲渡する

管理者が組織を離れるか、別の部門に移動すると、その管理者が所有するリソース/アカウントは他の管理者に譲渡されます。退職する管理者がパスワードの払い出し要求の承認者を務めていた場合は、承認権限も譲渡する必要があります。ある管理者によってこれまでに制御されていたすべてのリソースとアカウントは、別の管理者に一括で簡単に譲渡できます。ある管理者から別の管理者に承認者権限を譲渡する方法については、次の手順をご確認ください。

承認者の権限を譲渡するには:

- [ユーザー]タブに移動し、別の管理者に譲渡する承認者権限を持つユーザーを選択または検索します。

- そのユーザーの横にある[ユーザーアクション]アイコンをクリックし、ドロップダウンリストから[承認者特権を移動]を選択します。

- 開いた[承認者特権を移動]ウィンドウに、選択した管理者が承認者であるすべてのリソースとアカウントが表示されます。必要なリソースを選択します。

- [承認者特権を移動]のドロップダウンから、承認者権限を移動する管理者を選択し、[移動] をクリックします。承認者の権限は移動し、承認者はその後変更されます。

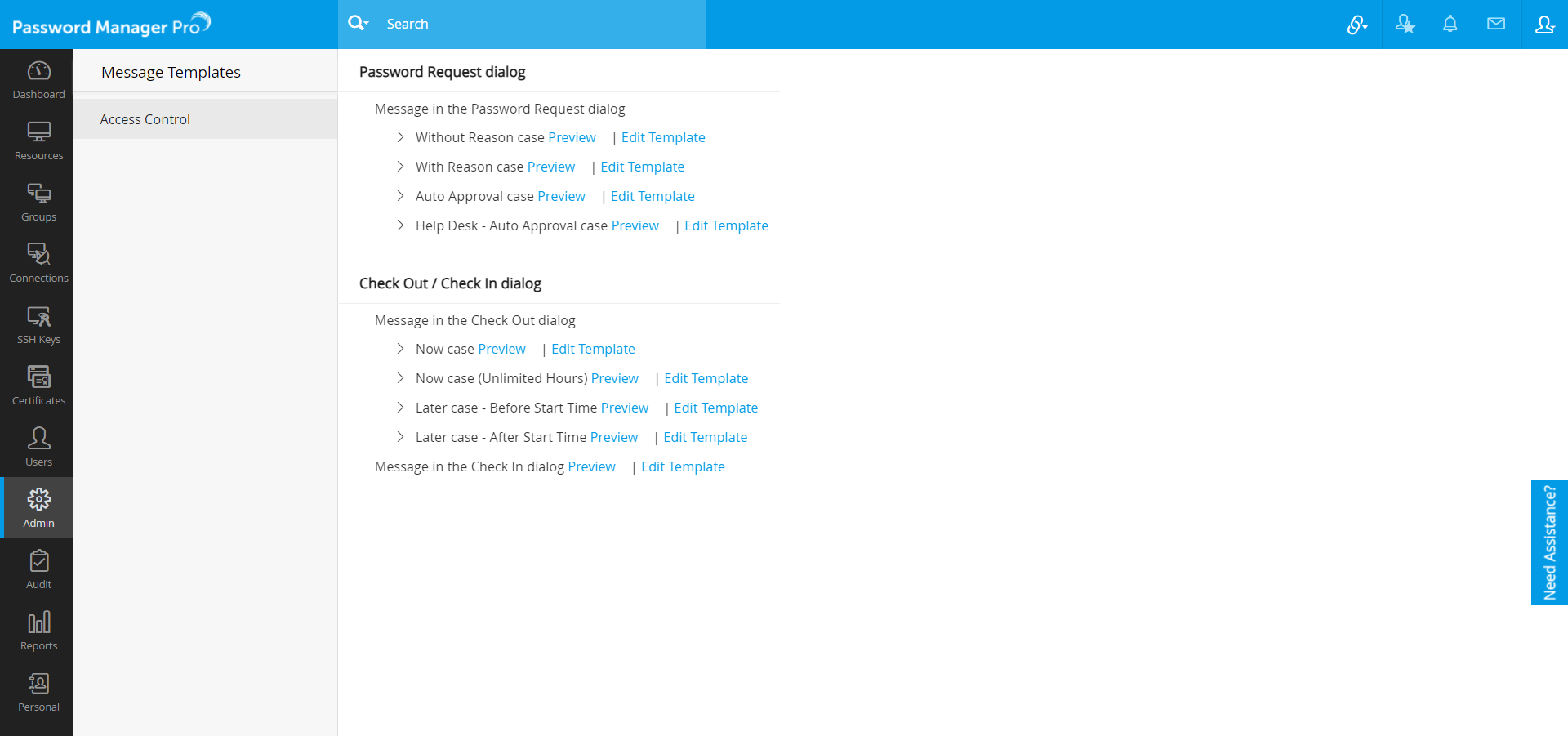

5.メッセージテンプレート

Password Manager Proには、デフォルトで、パスワード要求、パスワードチェックイン、パスワードチェックアウトなどのアクセス制御ダイアログボックス用の設定済みテンプレートがあります。メッセージテンプレートを使用すると、管理者はアクセス制御ワークフローダイアログのメッセージを変更できます。アクセス制御ダイアログのメッセージをカスタマイズするには:

- [管理] → [カスタマイズ] → [メッセージテンプレート]に移動します。

- カテゴリごとに、専用のメッセージテンプレートを備えた多数のサブカテゴリがあります。

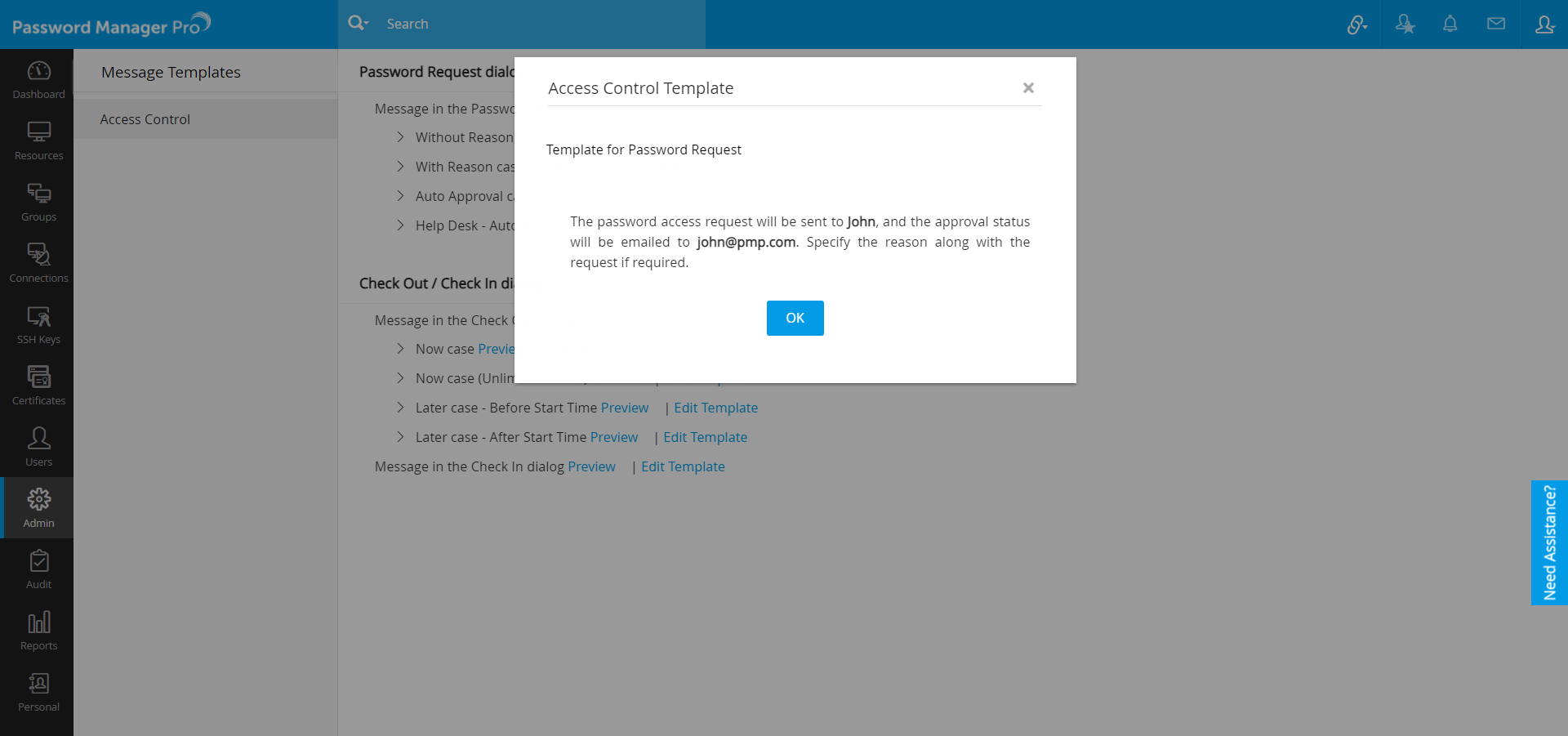

- それぞれの[プレビュー]リンクをクリックして、各テンプレートの既存の内容をプレビューします。

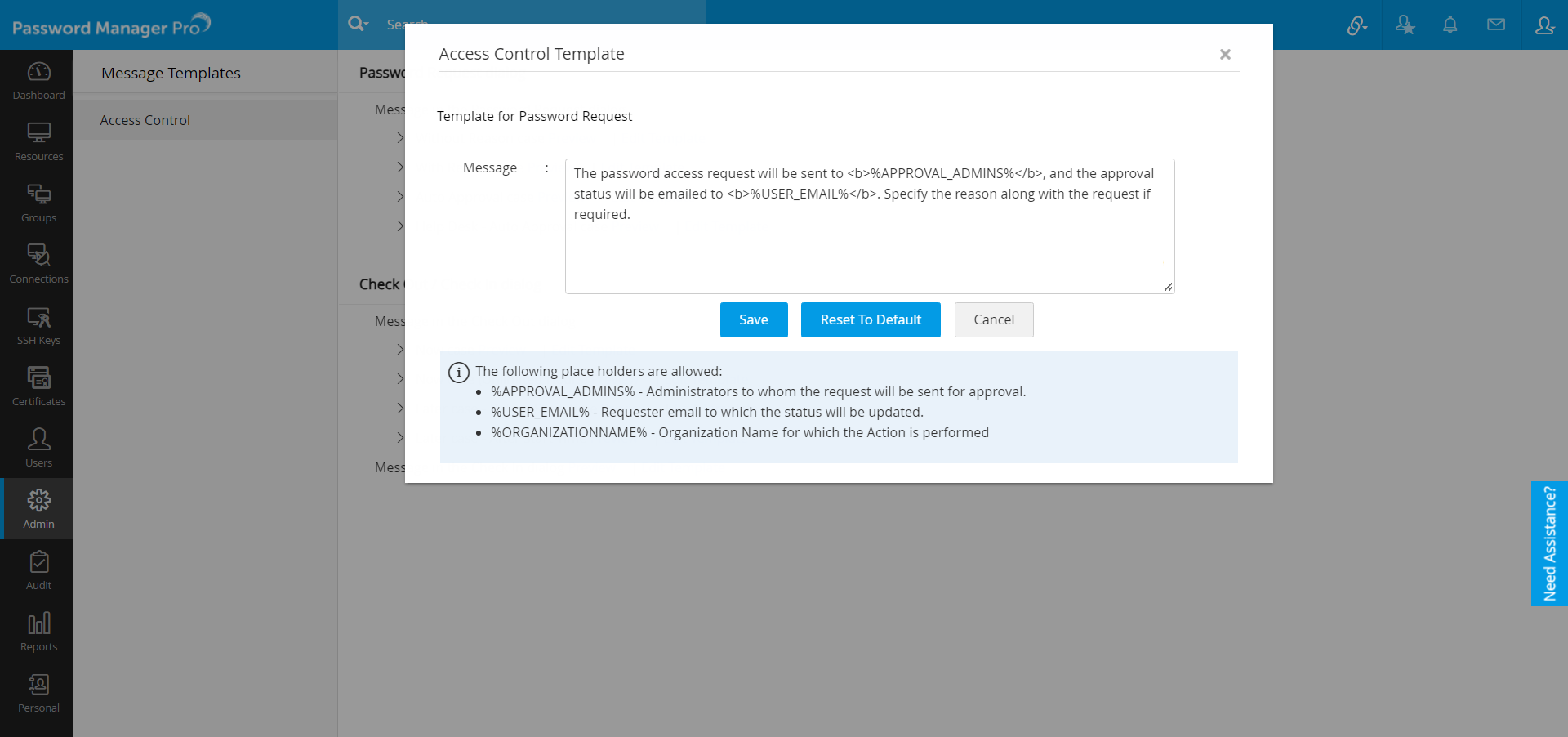

- 内容を編集するには、該当のテンプレートの[テンプレート編集]をクリックします。

- [アクセス制御テンプレート]ウィンドウで、カスタマイズしたメッセージを入力します。

- メッセージを入力するときに、組織名やユーザーのメールなどの特定の値のプレースホルダーを指定できます。正確な組織名は、実行時にプレースホルダーに置き換えられます。各テンプレートで許可されているプレースホルダーは、それぞれの[アクセス制御用テンプレート]ウィンドウの下部で確認できます。

- [Save]をクリックしてメッセージテンプレートを保存します。

- [初期設定に戻す] をクリックして、メッセージテンプレートをデフォルトのメッセージにリセットします。

- [Cancel] をクリックしてキャンセルし、[アクセス制御用テンプレート]ウィンドウを終了します。

- それぞれのカテゴリのアクセス制御ダイアログボックスに新しい内容が追加されます。

6.アクセス制御ワークフローの制限

現在、Password Manager Proもパスワードアクセス制御ワークフローには、高可用性のセカンダリサーバーに起因する互換性の問題が存在します。プライマリサーバーがダウンした場合、Password Manager Proユーザーはパスワードアクセス制御ワークフローを使用できません。

この問題を解消するために、管理者は回避策を使用できますが、回避策を実行している間に承認されたリクエストを慎重に追跡する必要があります。プライマリサーバーがダウンしている際に、パスワードアクセス制御ワークフローを使用する手順は以下の通りです。

- セカンダリサーバーの<Password Manager Pro_インストールディレクトリ>/confフォルダに移動し、system_properties.confファイルを開きます。

- ファイルの末尾に、新しいシステムプロパティ - PWSAccSecSrvr.AccsCtrl=trueを追加し、変更を保存します。

- セカンダリサーバーで、Password Manager Proアプリケーションを再起動し、変更が有効化されていることを確認します。

プライマリサーバーが復元後、回避策を実行しセカンダリサーバーからチェックアウトされたリソースに対して、自動チェックインが正常に機能しません。そのため、回避策の実行中にチェックアウトされたリソースは、管理者が手動で確認しチェックインする必要があります。