リソースと特権アカウントディスカバリー

(Enterprise Edition

でのみ利用可能な機能)

Password Manager Pro は、環境内のエンドポイントを自動的にディスカバリーし、それらに関連付けられている特権アカウントを列挙するオプションを提供します。これにより、企業はすべての特権 ID を迅速に保護し、アカウントのパスワードを発見時およびその後定期的にランダム化することができます。Windows、Linux、VMware、ネットワーク デバイスなどのさまざまなデバイスをディスカバリーできるほか、Windows および Linux (SSH のみ) ドメイン アカウントに関連付けられたサービス アカウントもディスカバリーできます。

特権アカウントディスカバリープロセス全体は、次の手順に分割できます。

- リソースディスカバリー

1.1 リソースをディスカバリーする手順

1.3 ディスカバリステータスの追跡

- ディスカバリーされたリソースをPassword Manager Proに追加

- 特権アカウントディスカバリー

3.1 アカウントディスカバリー: 前提条件

3.2 データベースアカウントディスカバリー

3.3 個々のリソースの特権アカウントをディスカバリー

3.4 特権アカウントの自動定期ディスカバリー

3.5 ディスカバリー後のパスワードのランダム化 - AD、Azure AD、LDAP を使用した自動ログオン

上記のトピックとは別に、ディスカバリー後にパスワードをランダム化する方法についても学習します。

1.リソースディスカバリー

Password Manager Pro にリソースを追加するための最初のステップは、ネットワーク内に存在するさまざまなエンドポイントをディスカバリーすることです。次のセクションでは、Password Manager Pro がさまざまなエンドポイントをディスカバリーする方法について説明します。

1.1 リソースをディスカバリーする手順

1.1.i Windows

Password Manager Pro は、Password Manager Pro が実行されている Windows ドメイン コントローラーからすべての Windows ドメインを自動的にディスカバリーし、一覧表示します。必要なのは、必要なドメインを選択し、ドメイン コントローラーの認証情報を提供することだけです。

Windows サーバーは Active Directory から直接ディスカバリーできます。WMI API は、ドメイン コントローラーに接続し、選択したグループ/OU の一部であるすべてのサーバー/ワークステーションのリストを取得するために使用されます。次に、WMI 接続が確立され、デバイスディスカバリーのために各 Windows エンドポイントにアクセスします。

前提条件:

ディスカバリーを開始する前に、以下がインストールされていることを確認してください。

- Microsoft .Net Framework 4.5.2 以降。

- Microsoft Visual C++ 2015 Redistributable。

Windows サーバーをディスカバリーする手順:

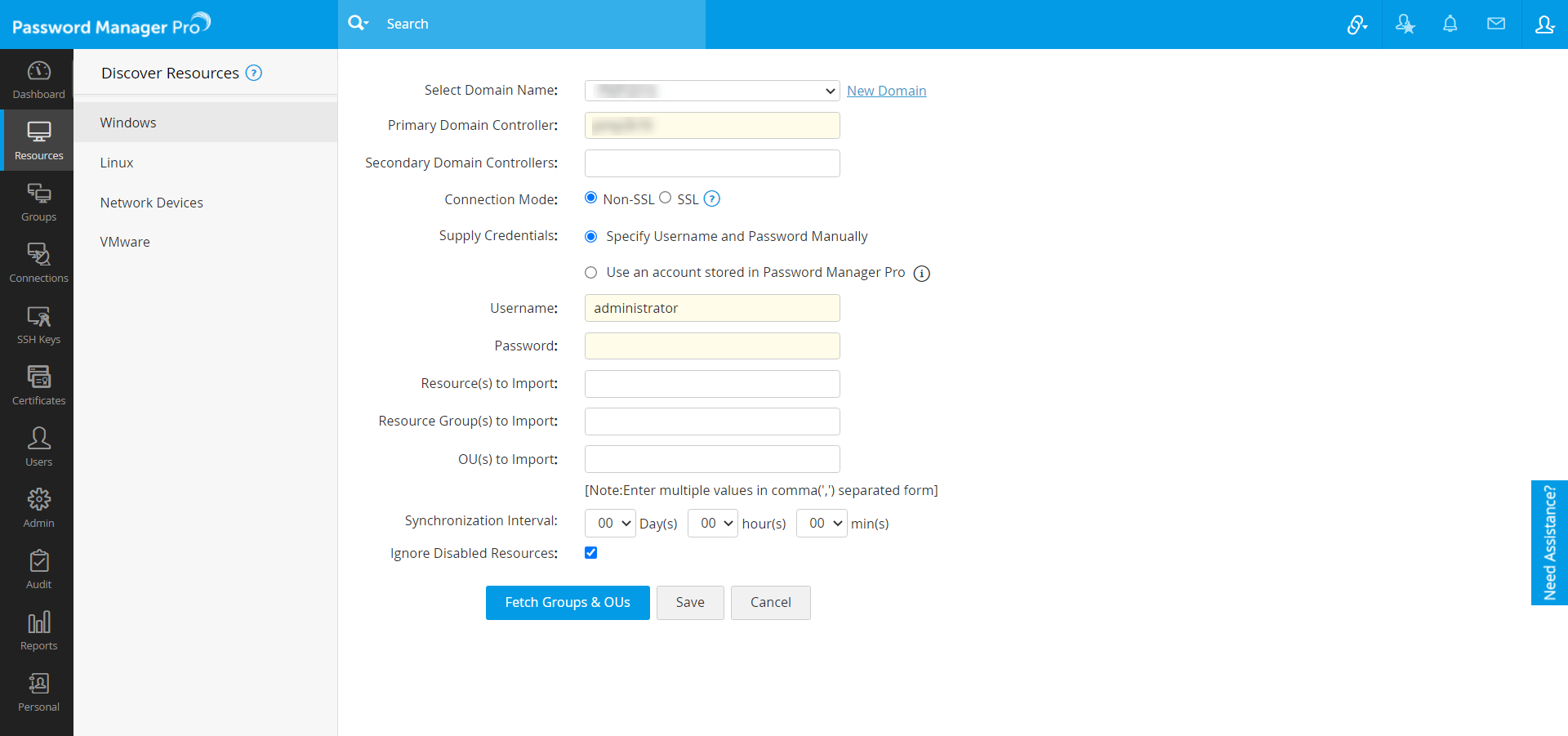

- [リソース]>>[リソースディスカバリー]>>[Windows]に移動します。以下のウィザードが表示されます。

- 以下のように詳細を入力します。

- 資産のインポート元となるドメイン名をドロップダウン リストから選択するか、[新規ドメイン] >> [追加] をクリックして新しいドメイン名を入力します。

- プライマリ ドメイン コントローラーを指定します。

- 1 つ以上のセカンダリ ドメイン コントローラーを指定します。

注:セカンダリ ドメイン コントローラーの DNS 名をカンマ区切り値として指定します。プライマリ コントローラがダウンしている場合は、リストされたコントローラーの 1 つが使用されます。SSLモードを使用する場合は、ここで指定するDNS名がドメインコントローラーのSSL証明書で指定するCN(共通名)と一致していることを確認してください。

- ドメインごとに、SSL または非 SSL のいずれかを介して接続を構成できます。(Password Manager Pro ではセキュリティ強化のため、SSL による暗号化通信を強く推奨します。)

- 有効な認証情報を入力します。

- 有効なユーザー名/パスワードを手動で指定します:

- ドメイン コントローラーの DNS 名と、そのドメイン コントローラーで読み取り権限を持つ有効なユーザー認証情報 (ユーザー名/パスワード) を指定します。

- 複数のドメインからユーザーをディスカバリーする場合は、ユーザー名を <DomainName >\<username> として入力します。たとえば、ドメイン B のユーザー名/パスワードを指定してドメイン A のユーザーをディスカバリーする場合は、ユーザー名を[<DOMAIN B>\username]と入力する必要があります。SSL 証明書をマシンの証明書ストアにインポートするために通常使用する手順に従って、ドメイン コントローラーの証明書を Password Manager Pro のストアにインポートすることもできます。証明書が Base 64 形式であり、Password Manager Pro の bin ディレクトリに保存されていることを確認してください。その後、証明書をインポートして Password Manager Pro で使用できるようになります。

- Password Manager Pro がインストールされているマシンで Internet Explorer を起動し、[コントロール パネル] >> [インターネット オプション] >> [コンテンツ] >> [証明書] に移動します。

- [インポート]をクリックします。CA によって発行されたルート証明書を参照して見つけます。

- [次へ]をクリックし、[証明書の種類に基づいて証明書ストアを自動的に選択]オプションを選択してインストールします。

- ここで、もう一度[インポート]をクリックします。ドメイン

コントローラーの証明書を参照して見つけます。

- [次へ]をクリックし、[証明書の種類に基づいて証明書ストアを自動的に選択]オプションを選択してインストールします。

- 変更を適用してウィザードを閉じます。

- この手順を繰り返して、他の証明書をルートチェーンにインストールします。

- Password Manager Pro に保存されているアカウントを使用:

- Password Manager Pro に既に保存されているユーザー アカウントを使用できます。この手順は、Password

Manager Pro

がアクセスを取得し、指定されたドメイン名の下に存在するユーザー アカウントを取得するのに役立ちます。

注:このオプションにより、Password Manager Pro サーバーが SSL 経由でこの特定のドメイン コントローラーと通信できるようになります。Password Manager ProがSSL経由で通信するすべてのドメイン コントローラーに対して、次の手順を繰り返します。ドメインコントローラーに指定するDNS名は、ドメインコントローラーのSSL証明書に指定されているCN(共通名)と一致している必要があります。

- リソース、リソース グループ、または OU を指定するには、それぞれのテキスト フィールドに名前をカンマ区切り値として指定します。

- 特定のリソースのみをインポートする場合は、[インポートするリソース]フィールドに必要なリソース名をカンマ区切り形式で入力します。

- 同様に、ドメインから特定のリソース グループまたは OU のみをインポートすることを選択できます。[インポートするリソース グループ] フィールドまたは [インポートする OU] フィールドにそれぞれ名前をカンマ区切り形式で指定できます。

- Password Manager Pro に既に保存されているユーザー アカウントを使用できます。この手順は、Password

Manager Pro

がアクセスを取得し、指定されたドメイン名の下に存在するユーザー アカウントを取得するのに役立ちます。

- 有効なユーザー名/パスワードを手動で指定します:

- リソース、リソース グループ、または OU を指定した場合は、[インポート] をクリックしてプロセスを開始します。フィールドを空のままにした場合は、[列挙] をクリックして、選択してインポートできるリソースで利用可能なすべてを列挙できます。

- Password Manager Pro は、AD に定期的にクエリを実行し、リソースの同期を保つことができます。新しいリソースが AD に追加されるたびに、それらのリソースを Password Manager Pro に自動的に追加して、リソース データベースの同期を保つ機能があります。指定されたリストから独自の同期間隔を設定して、リソース データベースの同期を維持するために Password Manager Pro が AD にクエリを実行する必要がある時間間隔を決定できます。この時間間隔は、最短で 1 分から数時間または数日までの範囲になります。時間間隔を設定したら、[保存]をクリックします。

- [列挙] をクリックします。

- リソースディスカバリーが成功すると、選択したすべてのリソースを Password Manager Pro に追加できます。

1.1.ii Linux:

Password Manager Pro は、Telnet と SSH をリモート接続モードとして使用して、Telnet/SSH が実行されているデバイスをディスカバリーします。

Linux サーバーをディスカバリーする手順:

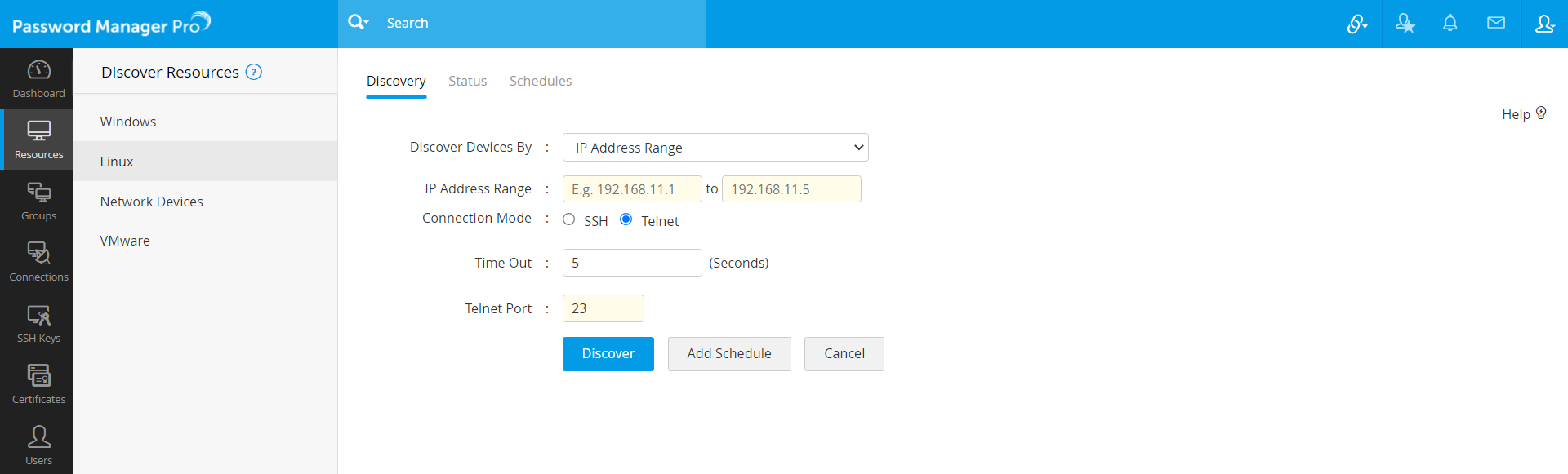

- [リソース]>>[リソースディスカバリー]>>[Linux]に移動します。

- Telnet または SSH のいずれかを使用してディスカバリーすることを選択します。

Telnet を使用してディスカバリー:

- 接続モードとして Telnet を選択します。

- [ネットワーク デバイスのディスカバリー]の部分で説明したように、ホスト名または IP アドレスを指定して単一の VM デバイスをディスカバリーすることも、IP 範囲内に存在する複数のデバイスをディスカバリーすることも、フラット ファイルで詳細が利用可能な複数のデバイスをディスカバリーすることもできます。

- 最大タイムアウト期間を最大 999 秒に設定でき、この期間内にデバイスをディスカバリーする必要があります。

- Telnet ポート番号 (デフォルトのポート:23) を入力します。

- [列挙]をクリックします。ディスカバリ確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定のユーザーに送信するかを選択します。後者のオプションを選択する場合は、電子メール アドレスをカンマで区切って指定します。[続行]をクリックします。[ディスカバリー状態] ページが表示され、ディスカバリーされたデバイスがタスクとして追加されます。ディスカバリが呼び出された日時、完了した日時など、その他の詳細も表示されます。

- 定期的なリソースディスカバリーをスケジュールする場合は、[スケジュールの追加]をクリックします。新しいウィンドウが表示され、リソースディスカバリー中に新しく追加されたアカウントをディスカバリーするための自動スケジュールされたタスクを作成できます。さらに詳しく知りたい場合は、ここをクリックしてください。

- ディスカバリーされるデバイスが、Password Manager Pro

が実行されているホストとは異なるサブネット上に存在する場合、接続時間が延長されるため、ディスカバリーには指定された実際のタイムアウトよりも時間がかかる可能性があります。

- Telnet オプションは間もなく機能から削除され、リモート接続モードは[SSH]のみになります。

注:

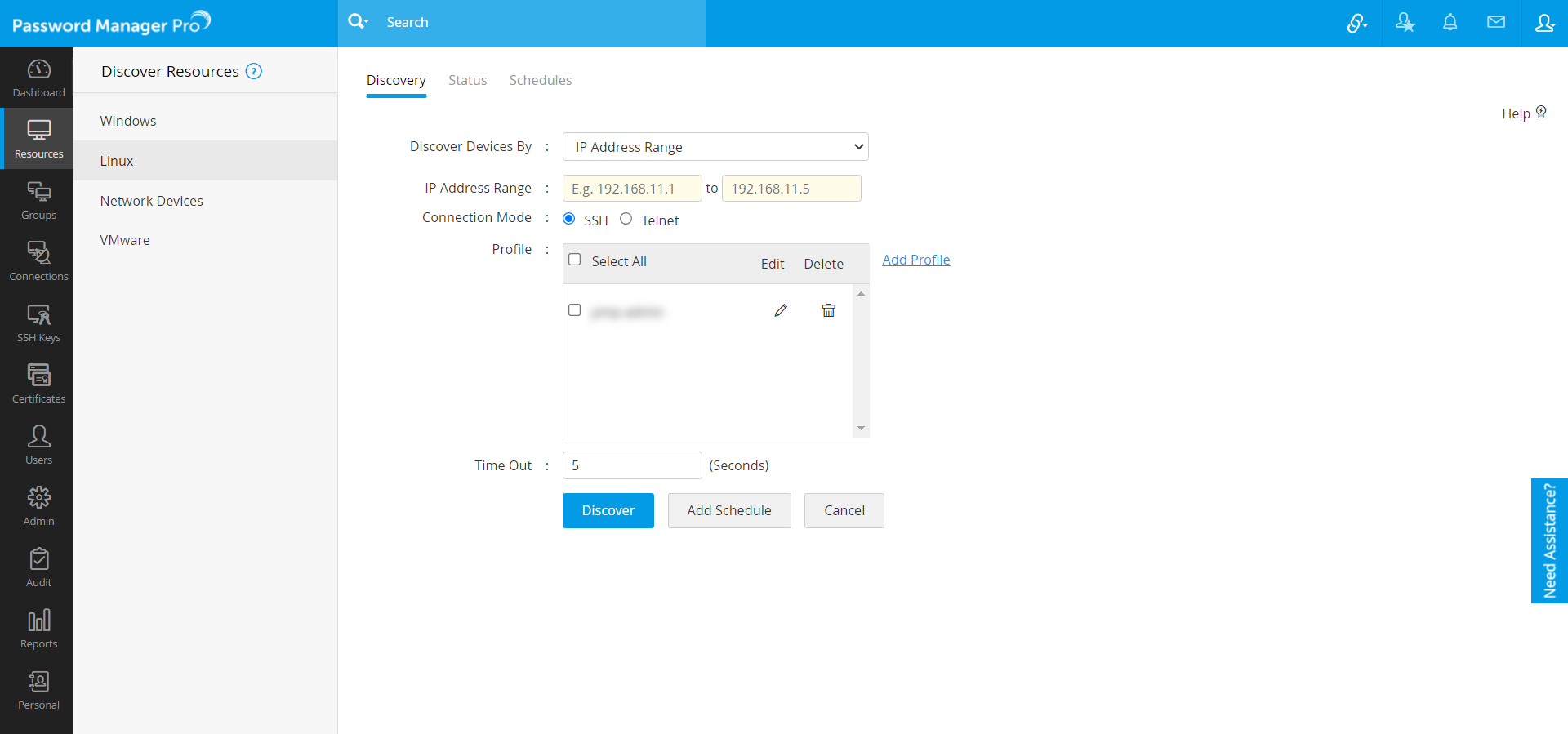

SSH を使用してディスカバリー:

- 接続モードとして SSH を選択します。

- [ネットワーク デバイスのディスカバリー]の部分で説明したように、ホスト名または IP アドレスを指定して単一のデバイスをディスカバリーすることも、IP 範囲内に存在する複数のデバイスをディスカバリーすることも、フラット ファイルで詳細が利用可能な複数のデバイスをディスカバリーすることもできます。

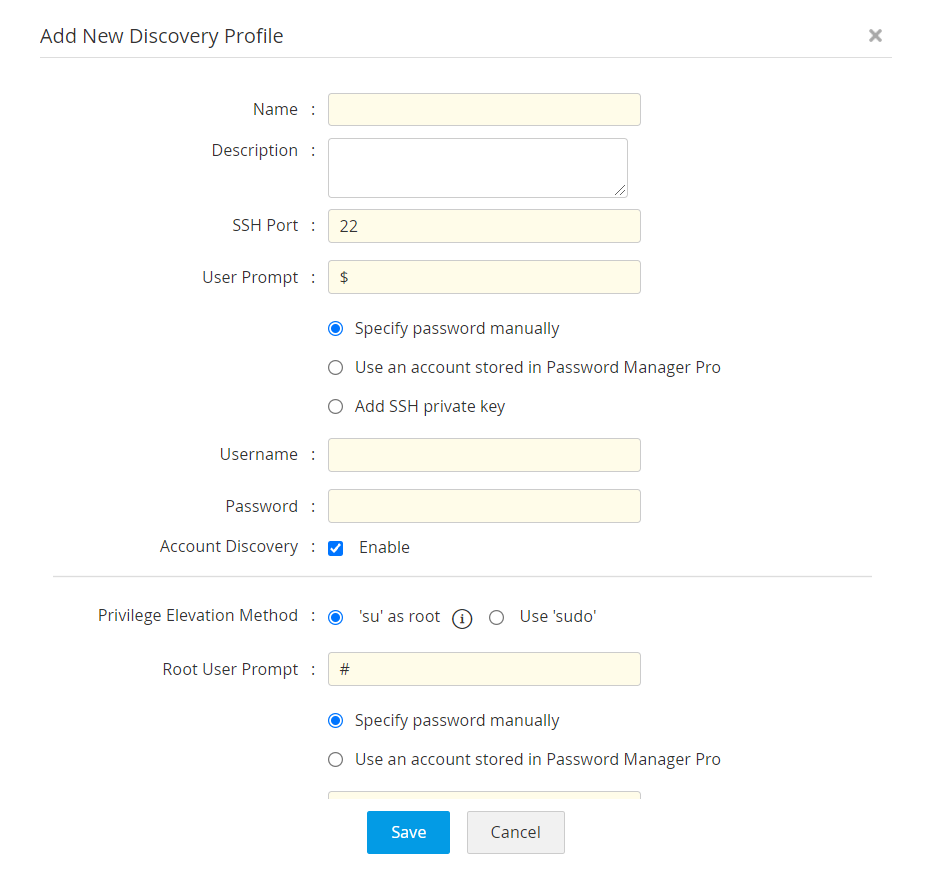

- プロファイル構成プロセスを開始します。既存のディスカバリープロファイルを選択するか、[プロファイル追加]をクリックします。新しいディスカバリプロファイルの追加ウィザードが表示されます。

- 名前、説明、SSH ポート番号、ユーザー プロンプトなどの詳細を入力します。

- 以下の 3 つの方法のいずれかで認証情報を構成します。

- 手動でパスワードを指定:このオプションを選択した場合は、有効なユーザー名とパスワードを入力する必要があります。

- Password Manager Pro に保管されているアカウントを使用:このオプションを選択した場合は、それぞれのドロップダウンからリソース名とアカウント名を選択する必要があります。

- SSH 秘密鍵の追加:このオプションを選択した場合は、ユーザー名、秘密鍵名、秘密鍵のパスワードなどの詳細を入力する必要があります。有効な SS鍵ファイルを選択します。

- アカウントディスカバリー: リソースディスカバリーに加えて、SSH 接続により、マシンから関連するアカウントをディスカバリーすることもできます。デフォルトでは、このオプションは有効となっています。アカウントをディスカバリーしたくない場合は、無効に設定します。

- 特権昇格方法を選択:このオプションは、前の手順でアカウントディスカバリーを有効にした場合にのみ表示されます。

- rootに 'su' する: このオプションを選択した場合は、後続のフィールドにスーパー ユーザーのみの認証情報を入力します。

- 'sudo' を使用:このオプションを選択し、ステップ (ii) で構成された認証情報が[sudo]特権ユーザーのものである場合、すべてのリソースと関連アカウントがディスカバリーされます。ステップ (ii) で構成された認証情報が[通常]ユーザーのものである場合、リソースのみがディスカバリーされます。

- [保存]をクリックします。

- デバイスディスカバリーが完了すると予想される最大制限時間を設定します。タイムアウト値を秒単位で指定します。

- [列挙]をクリックします。ディスカバリ確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定のユーザーに送信するかを選択します。後者のオプションを選択する場合は、電子メール アドレスをカンマで区切って指定します。[続行]をクリックします。[ディスカバリー状態] ページが表示され、ディスカバリーされたデバイスがタスクとして追加されます。ディスカバリが呼び出された日時、完了した日時など、その他の詳細も表示されます。

- 定期的なリソースディスカバリーをスケジュールする場合は、[スケジュールの追加]をクリックします。新しいウィンドウが表示され、リソースディスカバリー中に新しく追加されたアカウントをディスカバリーするための自動スケジュールされたタスクを作成できます。さらに詳しく知りたい場合は、こちらをクリックしてください。

注:ディスカバリーされるデバイスが、Password Manager Pro が実行されているホストとは異なるサブネット上に存在する場合、接続時間が延長されるため、ディスカバリーには指定された実際のタイムアウトよりも時間がかかる可能性があります。

1.1.iii ネットワーク機器

前提条件 - ディスカバリプロファイルの作成

ネットワーク デバイスのディスカバリーを続行する前に、Password Manager Pro が複数のデバイスのディスカバリーに共通の詳細を使用できるようにするディスカバリープロファイルを作成する必要があります。

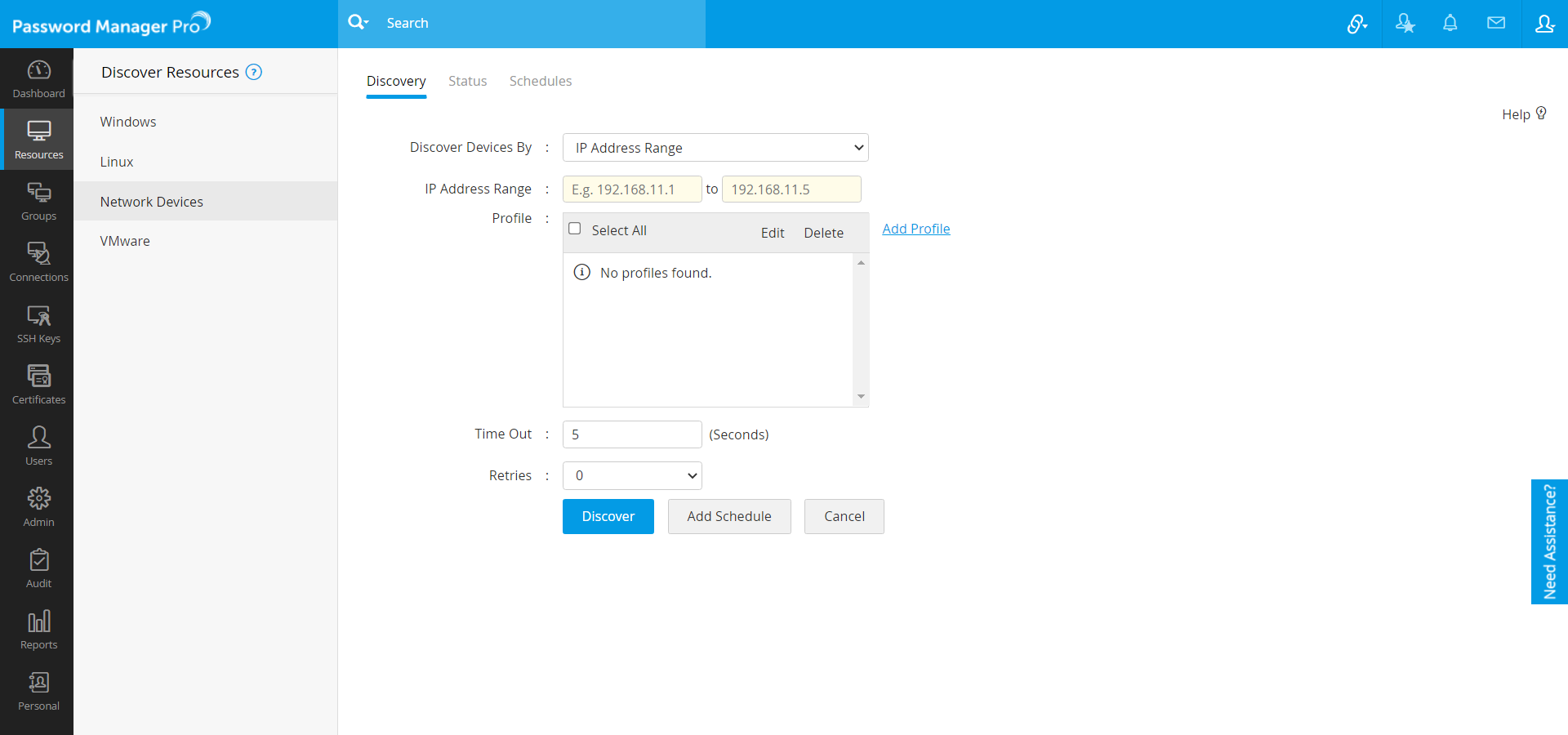

ネットワーク機器をディスカバリーする手順:

- [リソース]>>[リソースディスカバリー]>>[ネットワーク機器]に移動します。

- デバイスをディスカバリーするには、次の 3 つの異なるオプションがあります。

- ホスト名/IP アドレスを指定して、単一のデバイスをディスカバリーします (サンプル値:192.168.1.1、cisco2611 など)。

- IP アドレス範囲 (例: 192.168.11.1 ~ 192.168.11.5) を入力して、複数のデバイスをディスカバリーします。

- 複数のホスト名/IP アドレスを含むファイルをインポートすることで、IT 資産を一括ディスカバリーします。1 行に 1 つの値を入力し、IP アドレス範囲をカンマ区切り値またはタブ区切り値として指定します。

注:現在、Password Manager Pro は IPV4 形式のみをサポートしています。

- 既存のディスカバリープロファイルを選択するか、[プロファイル] フィールドの横にある [プロファイル追加]

をクリックして、プロファイル構成プロセスを開始します。SNMP

バージョン V1、V2C、V3 は、ネットワーク デバイスのベンダーおよびモデル情報を識別するための sysobject ID の GET

を実行するために使用されます。各プロトコルのプロファイル作成プロセスは以下で説明されています。

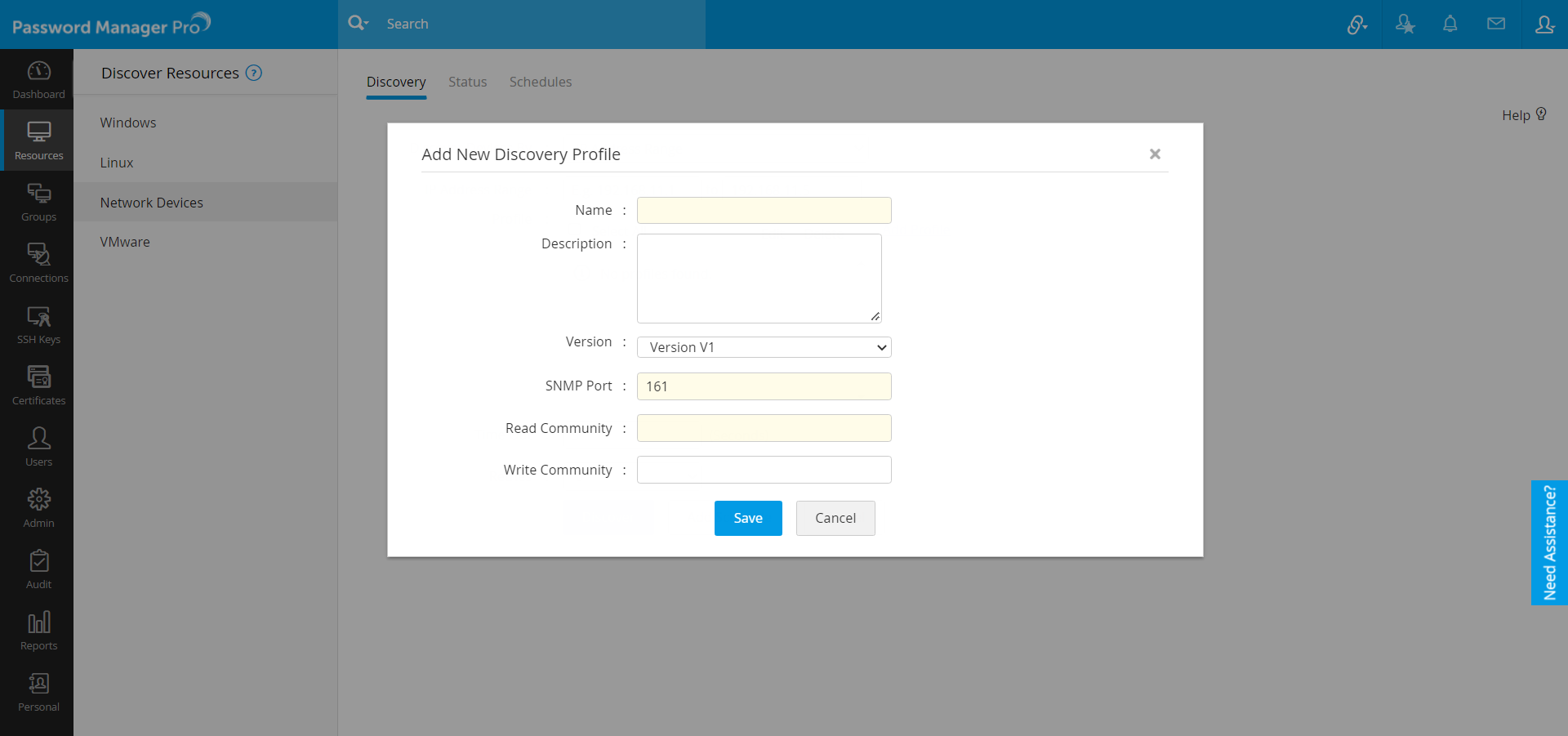

- SNMP - V1、V2c:

SNMP V1 および V2c を使用するデバイスのプロファイルを作成するには:

- 新しいプロファイルの名前を入力します。この名前はプロファイルを一意に識別します。

- 参照用にプロファイルに関する説明を入力します。

- [バージョン] ドロップダウン リストで SNMP バージョン SNMP V1 または V2c を選択します。

- SNMP ポート番号を入力します。

- Readコミュニティを指定します (必須)。オプションで、Writeコミュニティを指定することもできます。

- プロファイルを保存します。

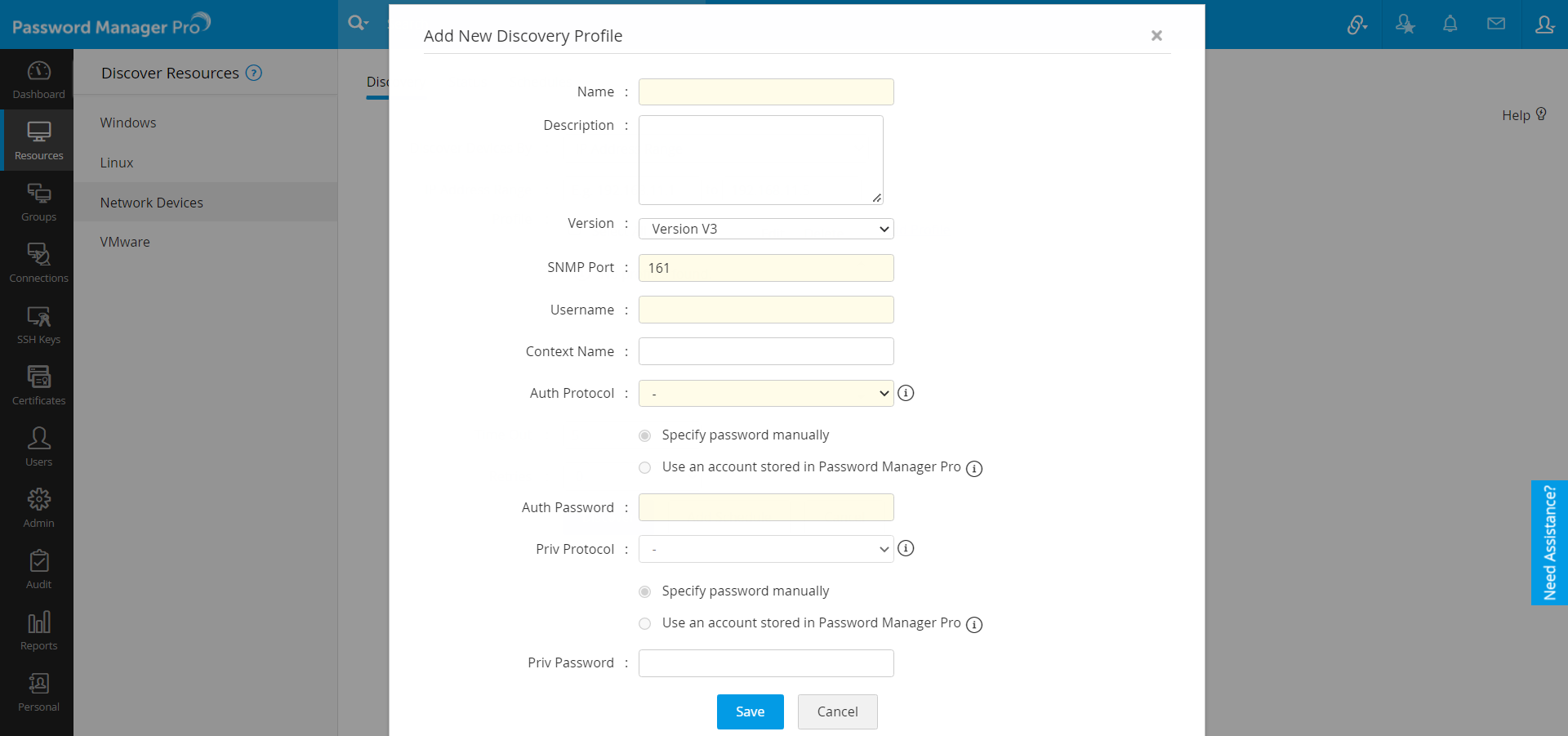

- SNMP V3:

SNMP V3 を使用してデバイスのプロファイルを作成するには:

- 一意であるプロファイルの名前を入力します。

- 参照用にプロファイルに関する説明を入力します。

- [バージョン] ドロップダウン リストから SNMP バージョンをバージョン V3 として選択します。

- SNMP ポート番号を入力します。

- ユーザー名: メッセージの受信者の代理人としてそのユーザー(プリンシパル)の名前を入力します。

- コンテキスト名:SNMP コンテキスト名または"コンテキスト"とは、SNMP エンティティによってアクセス可能な証明書の集合です。管理情報の項目は、複数のコンテキストに存在する可能性があります。SNMPエンティティは潜在的に多くのコンテキストにアクセスできます。つまり、管理情報が SNMP V3 エンティティによって特定のコンテキストの下で定義されている場合、どの管理アプリケーションでもそのコンテキスト名を指定することでその情報にアクセスできます。[コンテキスト名]は、少なくとも1つの管理情報を持つオクテット文字列です。

- 認証プロトコルとパスワード: 認証プロトコル (MD5 または SHA) のいずれかを選択し、パスワードを入力します。MD5およびSHAは、SNMPv3アプリケーションで認証/プライバシーキーを生成するために使用されるプロセスです。

- パスワードを手動で入力することも、Password Manager Pro に保存されているユーザー アカウントを使用することもできます。(上記の手順に従ってください)

- Privプロトコル: 必要なプライバシー プロトコルを選択し、プライベート パスワードも指定します。

- プロファイルを保存します。

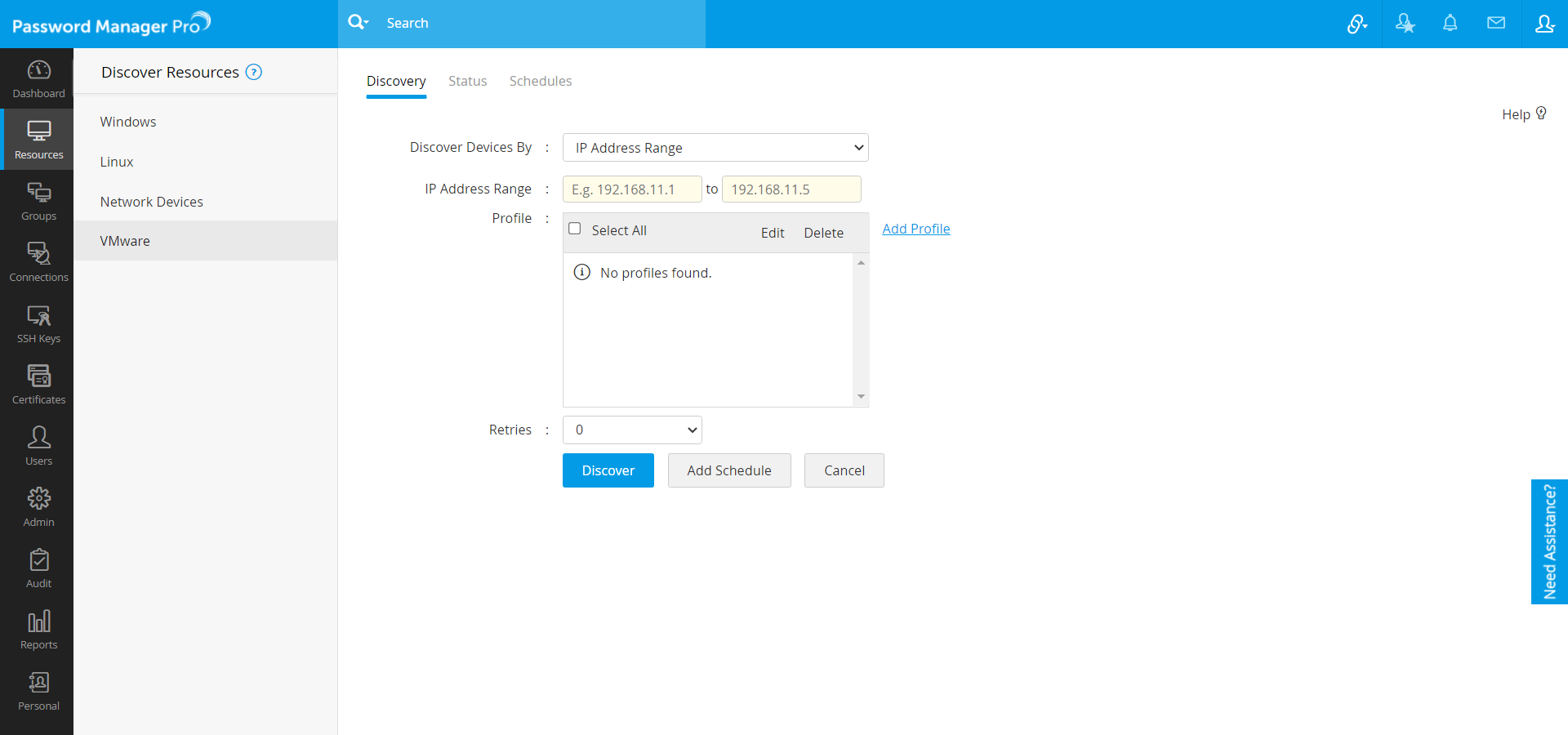

- 時間遅延を避けるために、Password Manager Pro がデバイスのディスカバリーを試行し続ける再試行回数 (最大 5 回) を設定できます。

- [列挙]をクリックします。ディスカバリー確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定のユーザーに送信するかを選択します。後者のオプションを選択する場合は、電子メール アドレスをカンマで区切って指定します。[続行]をクリックします。[ディスカバリー状態] ページが表示され、ディスカバリーされたデバイスがタスクとして追加されます。ディスカバリーが呼び出された日時、完了した日時など、その他の詳細も表示されます。

- 定期的なリソースディスカバリーをスケジュールする場合は、[スケジュールの追加]をクリックします。新しいウィンドウが表示され、リソースディスカバリー中に新しく追加されたアカウントをディスカバリーするための自動スケジュールされたタスクを作成できます。さらに詳しく知りたい場合は、ここをクリックしてください。

1.1.iv VMware

VMware の場合、VSphere API を使用して、装置ディスカバリ用のすべての ESXi ホストのリストを取得します。

前提条件 - ディスカバリプロファイルの作成

VMware デバイスのディスカバリーに進む前に、Password Manager Pro が複数のデバイスをディスカバリーするために共通の詳細を使用できるようにするディスカバリープロファイルを作成する必要があります。vCenter API のユーザー名とパスワードを使用してディスカバリプロファイルを作成できます。

Vmware 装置をディスカバリーする手順

- [リソース]>>[リソースディスカバリー]>>[VMware]に移動します。

- ネットワーク デバイスのディスカバリセクションで詳しく説明したように、ホスト名または

IP

アドレスを指定して単一の VM デバイスをディスカバリーしたり、IP 範囲内に存在する複数のデバイスをディスカバリーしたり、フラット

ファイルで詳細が利用可能な複数のデバイスをディスカバリーしたりできます。

- 既存のディスカバリープロファイルを選択するか、[プロファイル追加] をクリックしてプロファイル構成プロセスを開始します。

- 開いた新しいウィンドウで、一意であるプロファイルの名前を入力します。

- 参照用にプロファイルに関する説明を入力します。

- VMwareポート、vCenter API ユーザー名、およびパスワードを入力して、仮想デバイスとの通信を確立します。パスワードを手動で入力することも、Password Manager Pro に保存されているユーザー アカウントを使用することもできます。(上記の手順に従ってください)

- [保存]をクリックします。

- 時間遅延を避けるために、Password Manager Pro がデバイスのディスカバリーを試行し続ける再試行回数 (最大 5 回) を設定できます。

- [列挙]をクリックします。ディスカバリ確認ウィンドウがポップアップ表示されます。通知を[すべての管理者]に送信するか、特定のユーザーに送信するかを選択します。後者のオプションを選択する場合は、電子メール アドレスをカンマで区切って指定します。[続行]をクリックします。[ディスカバリー状態] ページが表示され、ディスカバリーされたデバイスがタスクとして追加されます。ディスカバリーが呼び出された日時、完了した日時など、その他の詳細も表示されます。

-

定期的なリソースディスカバリーをスケジュールする場合は、[スケジュールの追加]をクリックします。新しいウィンドウが表示され、リソースディスカバリー中に新しく追加されたアカウントをディスカバリーするための自動スケジュールされたタスクを作成できます。さらに詳しく知りたい場合は、ここをクリックしてください。

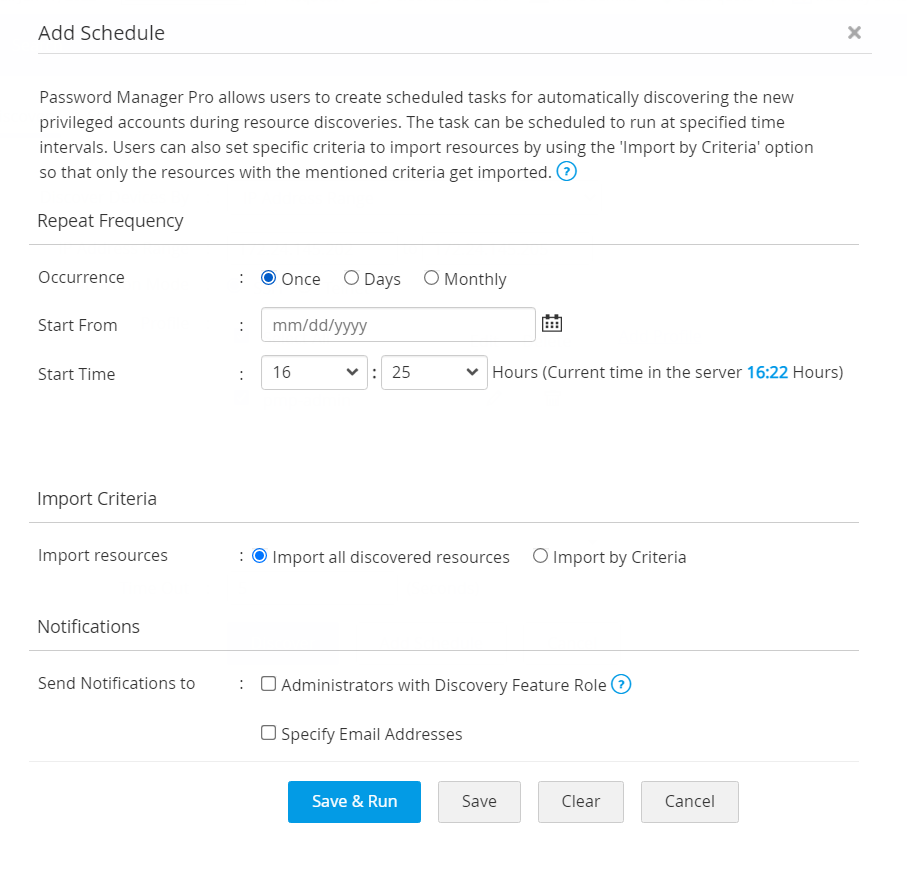

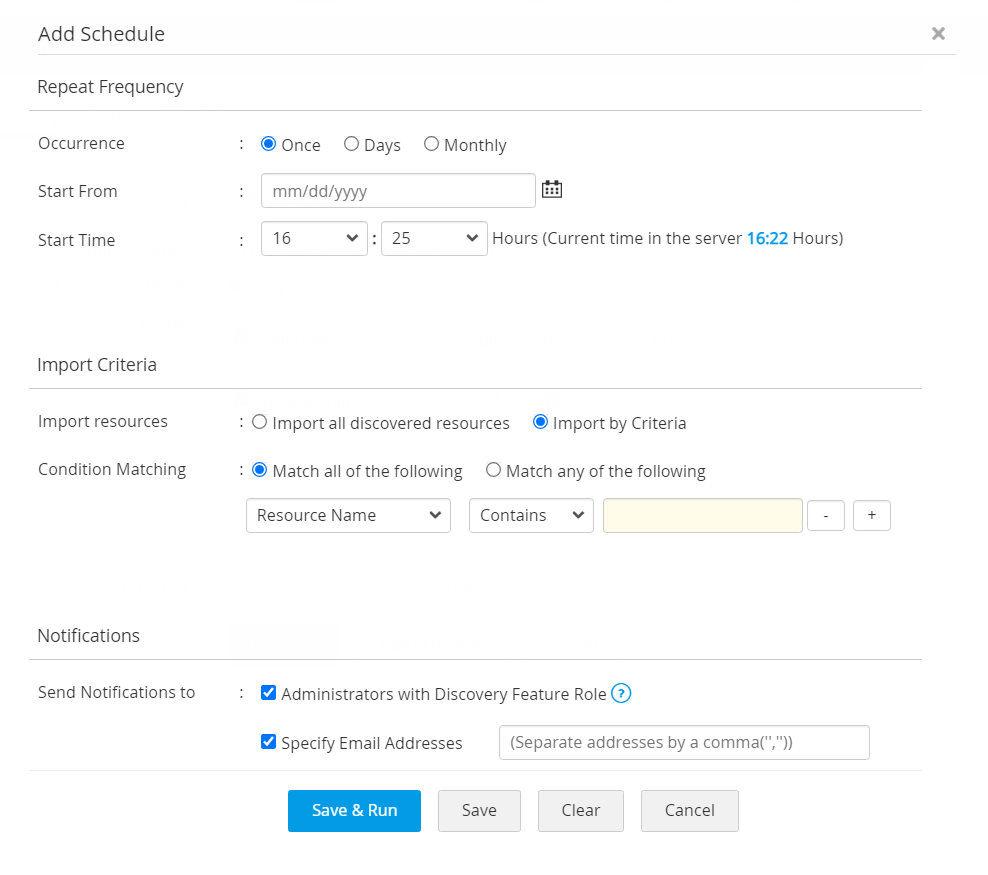

1.2 スケジュールされたリソースディスカバリー

スケジュールを追加して、指定した間隔で Linux、VMware、およびネットワーク デバイスの自動定期リソースディスカバリーを実行します。繰り返しの頻度を設定し、インポート基準を設定します。特定の基準を使用して、リソース名または DNS 名に基づいてインポート中にリソースをフィルターします。通知の送信を選択することもできます。以下の詳細な手順を確認してください。

注:リソースディスカバリーのスケジュールは、IP 範囲を使用するデバイスディスカバリー画面でのみ使用できます。

- 必要な詳細を入力した後、[スケジュールの追加]をクリックします。

- 表示されるポップアップで:

- 発生頻度を[1 回]、[日]、または[毎月]から選択します。

- 発生を 1 回として選択した場合は、開始日と開始時刻を指定します。これにより、ユーザーは指定された開始日に 1 回だけディスカバリーをスケジュールできるようになります。

- 発生を日として選択した場合は、開始日、間隔日、および開始時刻を指定します。

- 毎月の実行を選択した場合は、[実行日]と[開始時刻]を指定します。

- ディスカバリーされたすべてのリソースをインポートするか、基準ごとにインポートするかを選択します。

- [基準によるインポート] を選択した場合は、ディスカバリーされたリソースをインポートする条件を指定します。

- 以下のすべてに一致するか、以下の言及された基準のいずれかに一致するかを選択できます。

- リソース名または DNS 名を選択します。[等しい]または[等しくない]、[含む]または[含まない]、[で始まる]または[で終わる]などの条件に基づいて検索をフィルタリングできます。

- [ディスカバリ機能の役割を持つ管理者] または [電子メール アドレスの指定] を選択し、スケジュールについて通知する電子メール アドレスをカンマで区切って指定します。

- [保存]をクリックしてスケジュールを保存します。

- [保存して実行]をクリックして、スケジュールを保存して実行します (日および月次の場合にのみ適用されます)。

これで、リソースディスカバリーのスケジュールが正常に追加されました。追加されたスケジュールは、[ディスカバリースケジュール] タブ、または [管理] >> [管理] >> [スケジュールされたタスク] から表示できます。ここから、スケジュールを編集、無効化、削除することもできます。

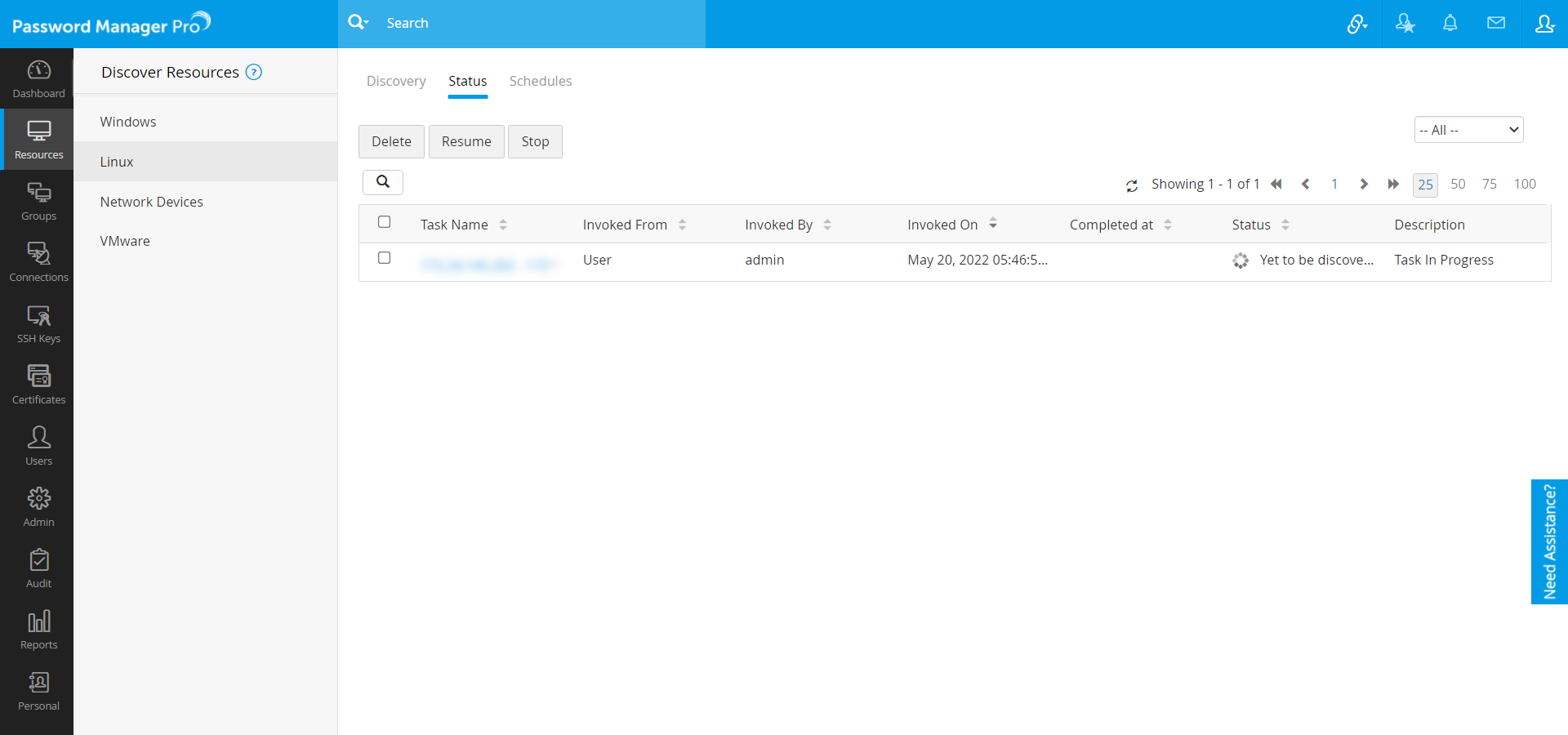

1.3 ディスカバリー状態の追跡

- ディスカバリ操作を開始した後、Password Manager Pro を使用すると、操作のステータスをリアルタイムで追跡できます。

- 現在バックグラウンドで実行されているディスカバリー操作のリストは、[ステータス]タブに表示されます。同じタブを使用して、以前に実行されたディスカバリスキャンの履歴を追跡することもできます。

- ディスカバリ操作については、そのタスク名、起動時刻、完了時刻、およびディスカバリー状態を確認できます。

- Password Manager Pro には、現在進行中のディスカバリー操作を停止するオプションも用意されています。

- タスク名をクリックすると、その特定のタスク中にディスカバリーされた IT 資産のリスト全体が表示されます。

2.ディスカバリーされたリソースをPassword Manager Proに追加

次のトピックでは、ディスカバリーされた各タイプのリソースがどのように Password Manager Pro に追加されるかを説明します。

2.1 Windows

グループ/OU が AD からインポートされると、グループ/OU の一部である Windows デバイスが [リソース] タブに自動的にリストされ、そこから表示できるようになります。

2.2 Linux

Linux デバイスの場合、ディスカバリーされたリソースを手動で [リソース] タブに移動する必要があります。[リソースディスカバリー] オプションの [ディスカバリー状態] ウィンドウで、ディスカバリーされた必要なリソースを選択し、それらを [リソース] タブに移動します。この操作は、ディスカバリーされた複数のリソースを選択して一括で実行することもできます。

2.3 VMware

VMware の場合、ディスカバリーされたリソースを手動で [リソース] タブに移動する必要があります。[リソースディスカバリー] オプションの [ディスカバリー状態] ウィンドウで、ディスカバリーされた必要なリソースを選択し、それらを [リソース] タブに移動します。この操作は、ディスカバリーされた複数のリソースを選択して一括で実行することもできます。

2.4 ネットワーク機器

ネットワーク デバイスの場合は、ディスカバリーされたリソースを [リソース] タブに手動で移動する必要があります。[リソースディスカバリー] オプションの [ディスカバリー状態] ウィンドウで、ディスカバリーされた必要なリソースを選択し、それらを [リソース] タブに移動します。この操作は、ディスカバリーされた複数のリソースを選択して一括で実行することもできます。

- [ディスカバリー状態]ウィンドウで、Password Manager Proは、ディスカバリーされたすべてのリソースを追加するか、選択したリソースをインベントリに追加するかのオプションを提供します。

- [ディスカバリー状態] ウィンドウでタスク名をクリックすると、ディスカバリタスクステータスがポップアップ表示されます。

- [ディスカバリーされたすべてのリソースを追加]をクリックして、リソースのセット全体をPassword Manager Proインベントリに追加し、[OK]ボタンをクリックします。

- 特定のリソースのみをPassword Manager Proインベントリに追加する場合は、それらのリソースを選択し、[選択したリソースの追加]をクリックします。

3.特権アカウントディスカバリー

IT 資産のディスカバリーに成功したら、次のステップは、それらの IT 資産に関連付けられた特権アカウントをディスカバリーすることです。各リソースに関連付けられた特権アカウントを個別に、または一括でディスカバリーできます。

3.1 アカウントディスカバリー: 前提条件

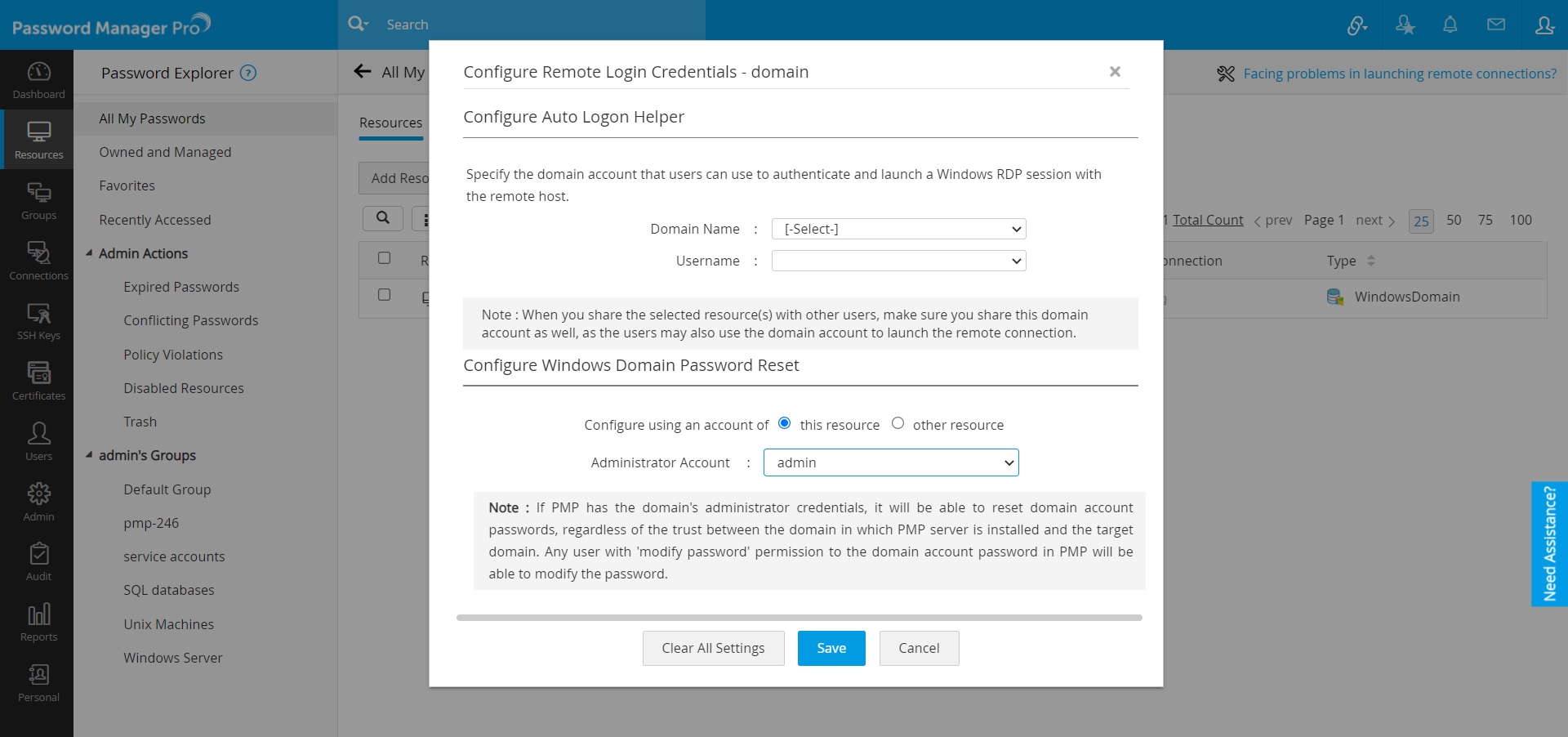

(リモート同期のための認証情報の提供)リソースから特権アカウント (ローカル管理者アカウントを含む) をディスカバリーして列挙するには、Password Manager Pro がアカウントを取得できるようにするための認証情報を指定する必要があります。これを行うには、各リソースの [編集] ボタンをクリックします。この手順は、アカウントをディスカバリーするすべてのリソースに対して繰り返す必要があります。

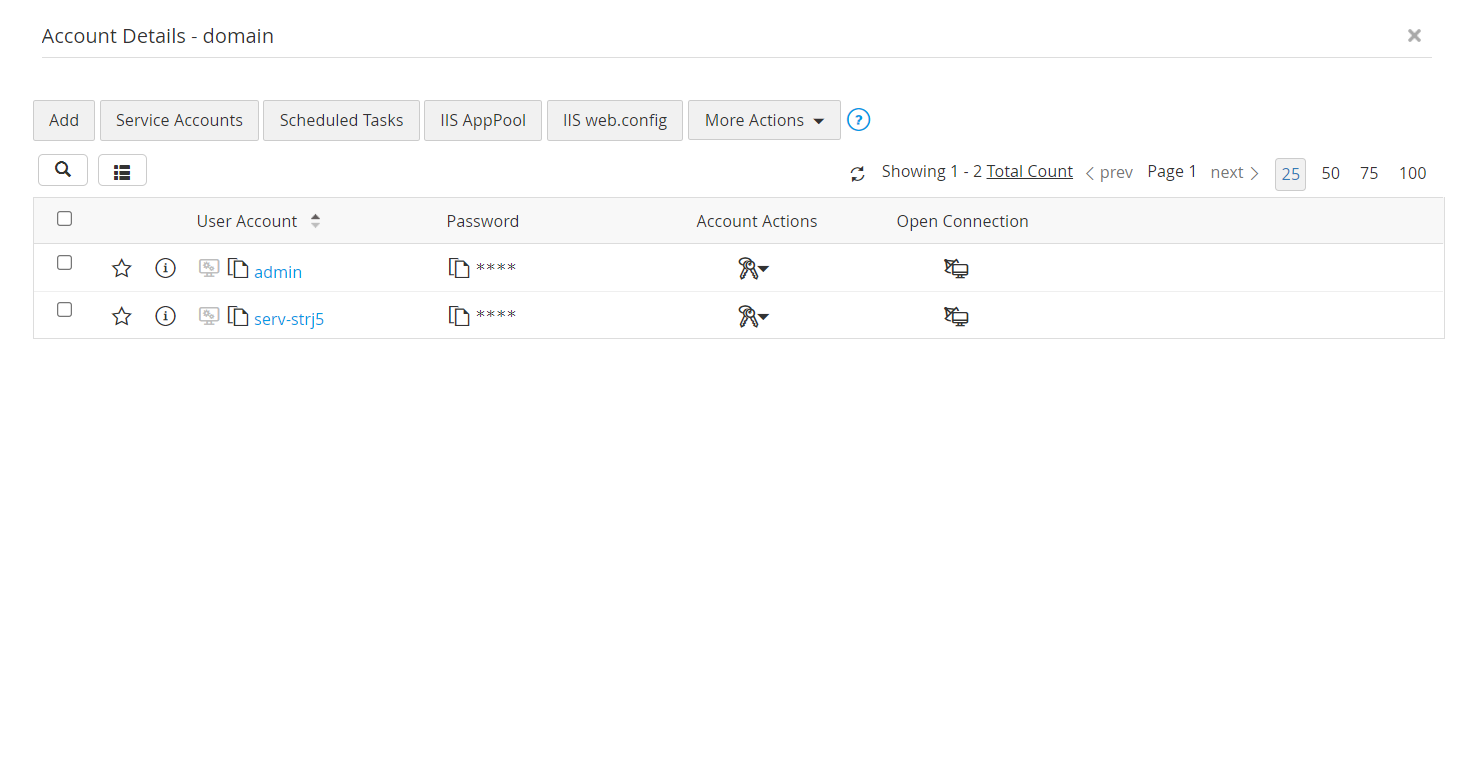

- [リソース]タブに移動します。

- WindowsDomain リソースの [リソース アクション] アイコンをクリックし、ドロップダウンから [パスワード リセットの構成] を選択します。

- 表示されるポップアップ フォームで、管理者アカウントとして Domain Admin アカウントを選択します。

- Password Manager Pro は、特権アカウントディスカバリー用の特定のリソースの種類のみをサポートします。お使いのデバイスのいずれかがサポートされていないものの、サポートされている他の種類と類似している場合は、利用可能な最も近いリソース の種類を選択し、アカウントディスカバリーを試みることができます。

- リソースをディスカバリーするとき、Password Manager Pro はリソース タイプ フィールドにも入力します。ただし、リソース タイプ フィールドをチェックして、正しいタイプが選択されていることを確認してください。それ以外の場合は、種類を変更してください。

- [保存]をクリックします。

3.1.i ドメインメンバーサーバーに関連付けられた Windows サービスアカウントとローカルアカウントディスカバリー

Windows アカウントをディスカバリーすると、Password Manager Pro はドメイン メンバーに存在するサービスに関連付けられたサービス アカウントも自動的に取得します。Windows サービス アカウントディスカバリーとインベントリ内での列挙は、以下で説明するように行われます。

- 最初に、Password Manager Pro は、ドメイン名を使用して Windows ドメイン リソースを作成します。たとえば、ドメイン名が[Password Manager Pro]の場合、作成されるリソース名も[Password Manager Pro - Domain Controller]になります。

- 次に、Password Manager Pro は、指定された OU またはグループで使用可能な Windows メンバー サーバーをすべて取得しようとします。

- 利用可能なリソースをインポートした後、それらのリソースに関連付けられた対応するローカル アカウントも取得されます。

最後に、インポートされたリソースのサービス アカウントが取得されます。これらのサービス アカウントは、サービス アカウントが使用されるリソースを含むリソース グループにマップされます。リソースグループは[DomainName_MemberServerGroup]の形式で作成されます。たとえば、ドメイン名が Password Manager Pro として指定されている場合、リソース グループ名は PMP_MemberServerGroup になります。その名前のリソース グループが既に存在する場合、リソースはそのリソース グループに追加されます。

3.2 データベースアカウントのディスカバリ

上記のリソースと同様に、Password Manager Pro のディスカバリー機能を使用してデータベース アカウントをディスカバリーすることもできます。

前述したように、データベース リソースから特権アカウント (ローカル管理者アカウントを含む) をディスカバリーして列挙するには、Password Manager Pro がアカウントを取得できるようにするための認証情報を指定する必要があります。これを行うには、各リソースの [編集] ボタンをクリックします。この手順は、アカウントをディスカバリーするすべてのリソースに対して繰り返す必要があります。

Password Manager Pro でサポートされるデータベース リソース タイプ:

- MS SQL

- MySQL

- PostgreSQL

- Oracle

- Sybase

前提条件:

(リモート同期のための認証情報の提供)

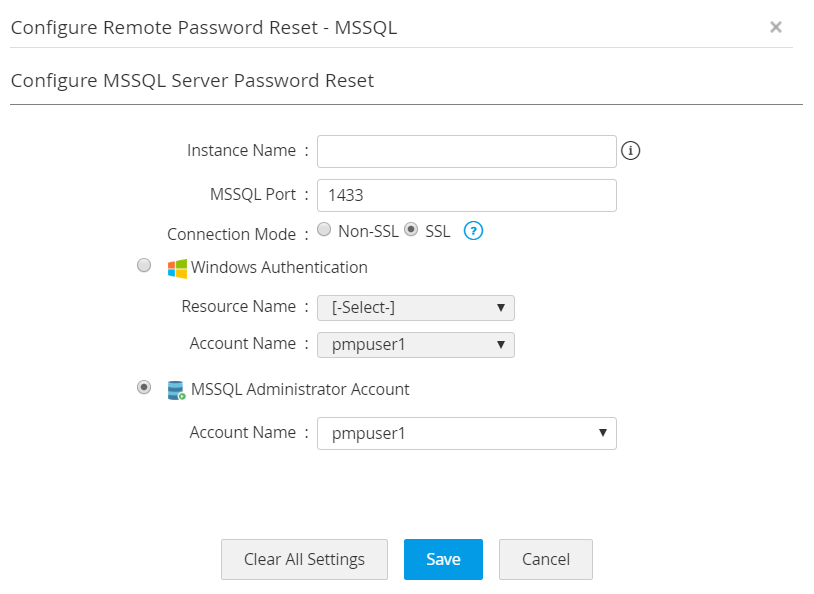

i. MS SQLサーバー

- MS SQL リソースを Password Manager Pro に追加するには、[リソース] > [リソースの追加] に移動し、リソース タイプが MS SQL サーバーで有効な DNS 名/IP アドレスを持つリソースを追加します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントディスカバリーを容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- MSSQL サーバーの場合、デフォルトのポートは 1433 です。[アカウント名] ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL モードまたは非 SSL モードのいずれかを介して接続を構成できます。SSL モードの場合、Password Manager Pro でアカウントをディスカバリーする前に、SSL 証明書をインポートする必要があります。

- SSL モードを有効にするには、MS SQL サーバーが SSL 経由で機能する必要があり、データベース サーバーのルート証明書を Password Manager Pro サーバー マシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。ルート証明書をインポートする前に、Password Manager Pro サーバーを停止します。

- コマンド プロンプトを開き、<PMP_SERVER_HOME>\bin ディレクトリに移動して、次のコマンドを実行します。

Windows の場合:

importCert.bat<証明書の絶対パス>

Linuxの場合:

importCert.sh<証明書の絶対パス> - Password Manager Proサーバーを再起動します。

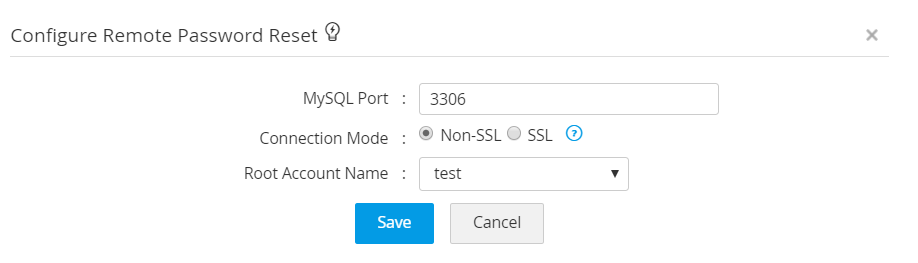

ii.MySQLサーバー

- MySQL リソースを Password Manager Pro に追加するには、[リソース] >> [リソースの追加] に移動し、リソース タイプが MySQL サーバーで有効な DNS 名/IP アドレスを持つリソースを追加します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントディスカバリーを容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- MySQL サーバーの場合、デフォルトのポートは 3306 です。[ルート アカウント名] ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL モードまたは非 SSL モードのいずれかを介して接続を構成できます。SSL モードの場合、Password Manager Pro でアカウントをディスカバリーする前に、SSL 証明書をインポートする必要があります。

- SSL モードを有効にするには、MS SQL サーバーが SSL 経由で機能する必要があり、データベース サーバーのルート証明書を Password Manager Pro サーバー マシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。ルート証明書をインポートする前に、Password Manager Pro サーバーを停止します。

- コマンド プロンプトを開き、<PMP_SERVER_HOME>\bin ディレクトリに移動して、次のコマンドを実行します。

Windowsの場合:

importCert.bat<証明書の絶対パス>

Linuxの場合:

importCert.sh<証明書の絶対パス> - Password Manager Proサーバーを再起動します。

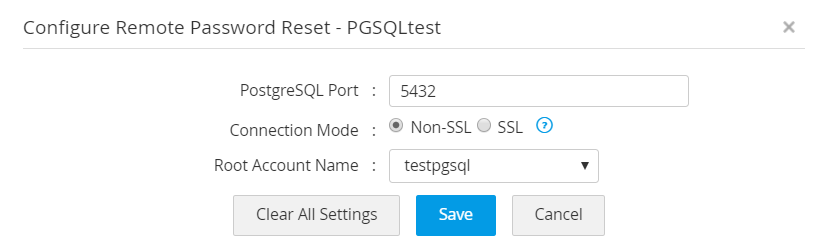

iii.PostgreSQLサーバー

- PostgreSQL リソースを Password Manager Pro に追加するには、[リソース] >> [リソースの追加] に移動し、リソース タイプが PostgreSQL サーバーで、有効な DNS 名/IP アドレスを持つリソースを追加します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントディスカバリーを容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- PostgreSQL サーバーの場合、デフォルトのポートは 5432 です。[ルート アカウント名] ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL モードまたは非 SSL モードのいずれかを介して接続を構成できます。SSL モードの場合、Password Manager Pro でアカウントをディスカバリーする前に、SSL 証明書をインポートする必要があります。

- SSL モードを有効にするには、MS SQL サーバーが SSL 経由で機能する必要があり、データベース サーバーのルート証明書を Password Manager Pro サーバー マシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。

- ルート証明書をインポートする前に、Password Manager Pro サーバーを停止します。

- コマンド プロンプトを開き、<PMP_SERVER_HOME>\bin ディレクトリに移動して、次のコマンドを実行します。

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス> - Password Manager Proサーバーを再起動します。

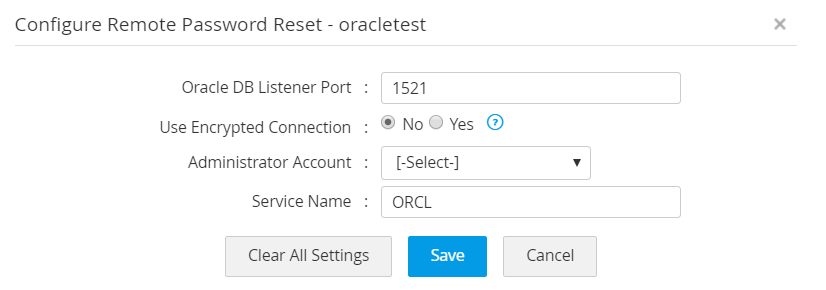

iv.Oracle DBサーバー

- Oracle DBリソースをPassword Manager Proに追加するには、[リソース]>>[リソースの追加]に移動し、リソースの種類が[Oracle DBサーバー]で有効なDNS名/IPアドレスを持つリソースを追加します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントディスカバリーを容易にします。

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- Oracle DB サーバーの場合、デフォルトのポートは 1521 です。ドロップダウンリストから管理者アカウントを選択し、設定を保存します。

- SSL または非 SSL のいずれかを介して接続を構成できます。SSL モードの場合、Password Manager Pro でアカウントをディスカバリーする前に、SSL 証明書をインポートする必要があります。

- SSL モードを有効にするには、MS SQL サーバーが SSL 経由で機能する必要があり、データベース サーバーのルート証明書を Password Manager Pro サーバー マシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。

- ルート証明書をインポートする前に、Password Manager Pro サーバーを停止します。

- コマンド プロンプトを開き、<PMP_SERVER_HOME>\bin ディレクトリに移動して、次のコマンドを実行します。

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス> - Password Manager Proサーバーを再起動します。

v. Sybaseサーバー

- Sybase リソースを Password Manager Pro に追加するには、[リソース] >> [リソースの追加] に移動し、リソース タイプが Sybase ASE で有効な DNS 名/IP アドレスを持つリソースを追加します。

- [アカウントの追加] ウィンドウで、管理者アカウントの認証情報を入力して、このアカウントによるアカウントディスカバリーを容易にします。

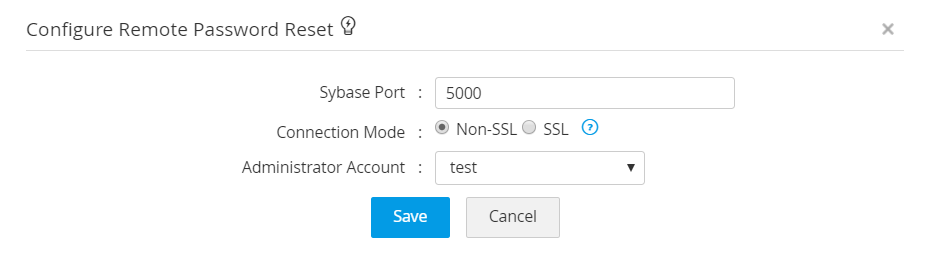

- このリソースのリモート パスワード リセットを構成するには、リソースの横にある [リソース アクション] ドロップダウン メニューをクリックし、[リモート パスワード リセットの構成] を選択します。

- Sybase サーバーの場合、デフォルトのポートは 5000 です。ドロップダウン リストから管理者アカウントを選択し、設定を保存します。

- SSL または非 SSL のいずれかを介して接続を構成できます。

- SSL モードの場合、Password Manager Pro でアカウントをディスカバリーする前に、SSL 証明書をインポートする必要があります。

- SSL モードを有効にするには、MS SQL サーバーが SSL 経由で機能する必要があり、データベース サーバーのルート証明書を Password Manager Pro サーバー マシンの証明書ストアにインポートする必要があります。

- それぞれの証明書チェーンに存在するすべてのルート証明書と中間証明書をインポートする必要があります。

- ルート証明書をインポートする前に、Password Manager Pro サーバーを停止します。

- コマンド プロンプトを開き、<PMP_SERVER_HOME>\bin ディレクトリに移動して、次のコマンドを実行します。

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス> - Password Manager Proサーバーを再起動します。

3.3.個々のリソースの特権アカウントディスカバリー

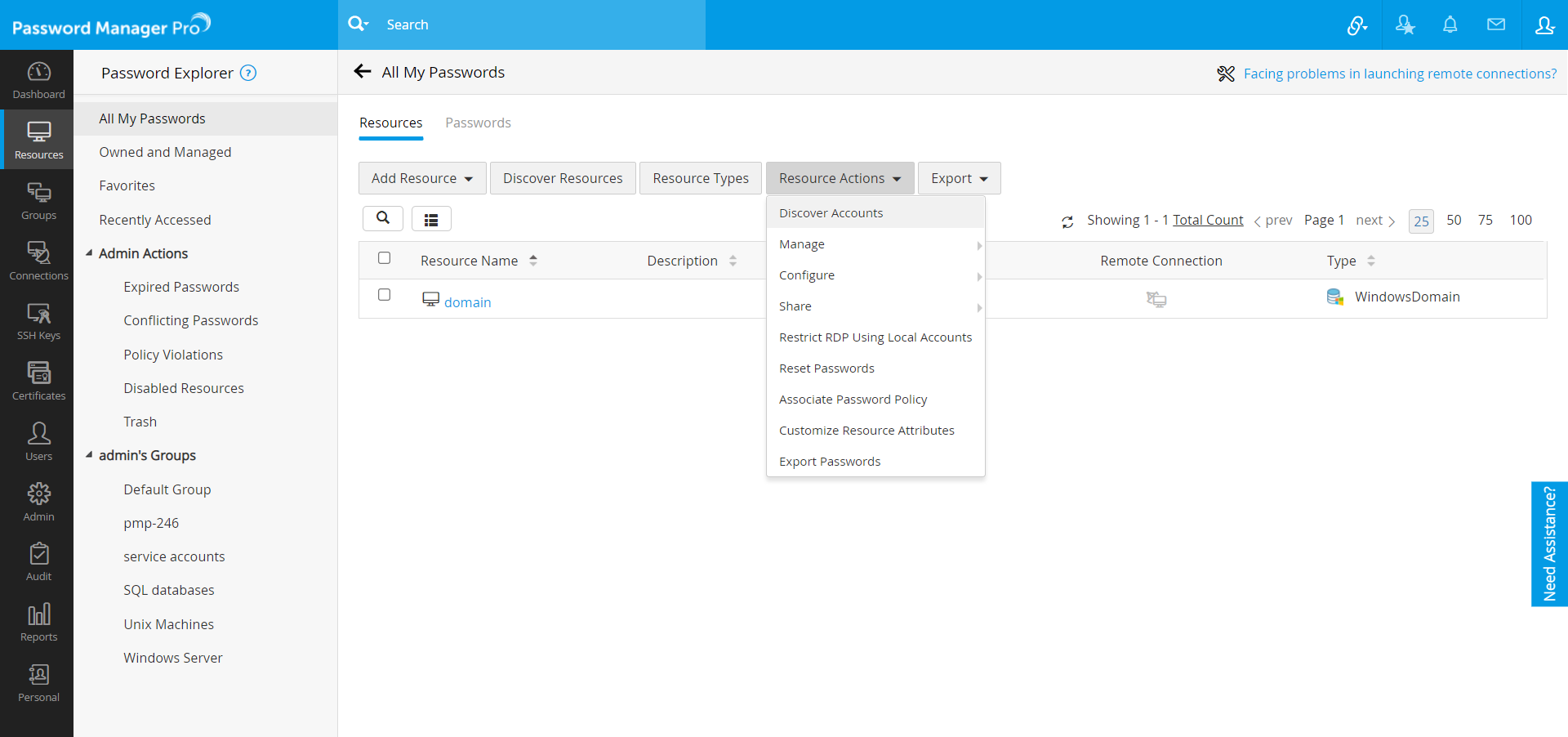

特権アカウントディスカバリーは、Password Manager Pro UI の 4 つの場所から開始できます。

- [リソース]タブでリソースをクリックすると、[アカウントディスカバリー]ボタンが表示されます。このオプションは、特定のリソースに追加された新しいアカウントをディスカバリーしたいときにいつでも使用できます。

- [アカウントディスカバリー] オプションを使用して、複数のリソースの一部であるアカウントをディスカバリーすることもできます。チェックボックスを使用して複数のリソースを選択し、このオプションをクリックして、選択したすべてのリソースの一部であるアカウントをディスカバリーします。

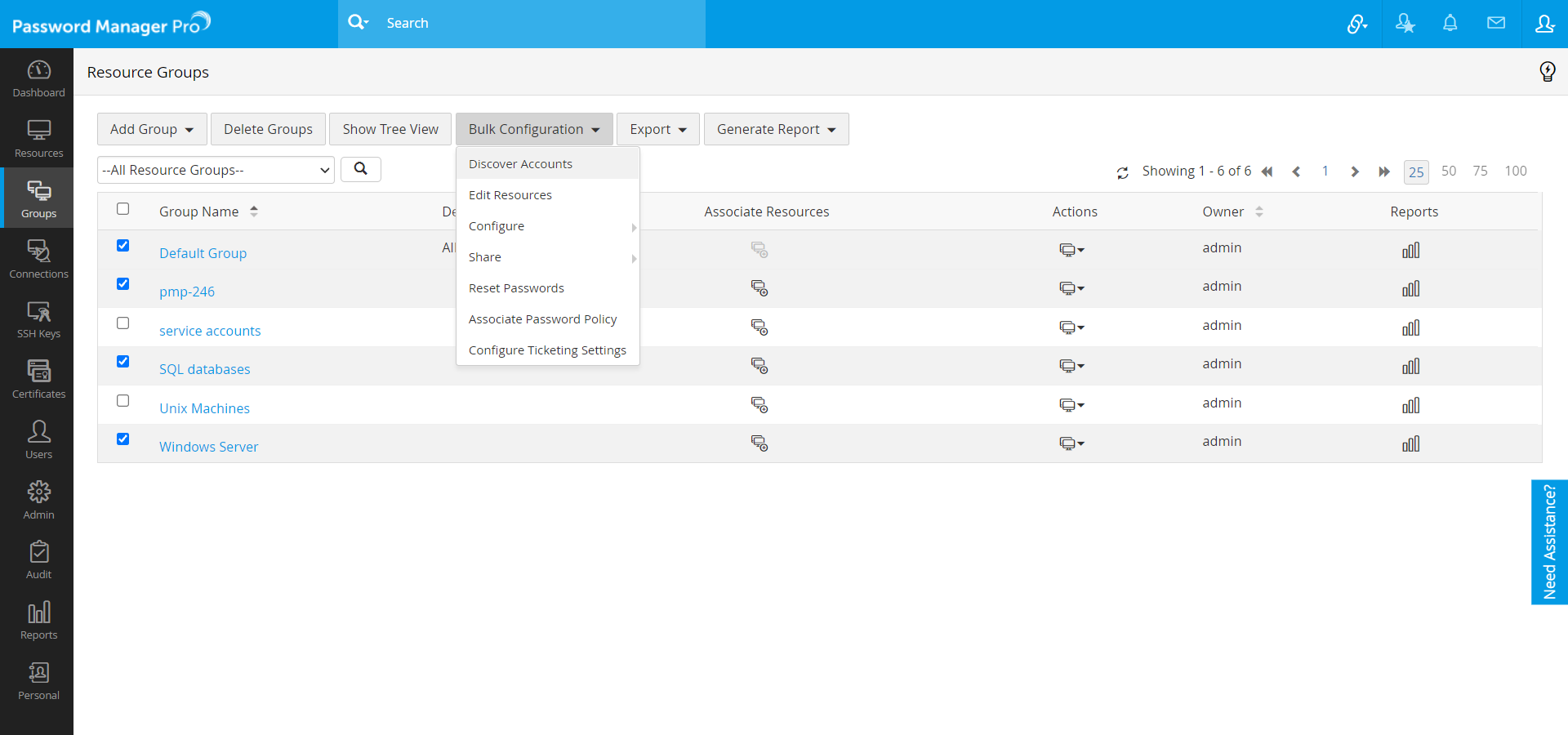

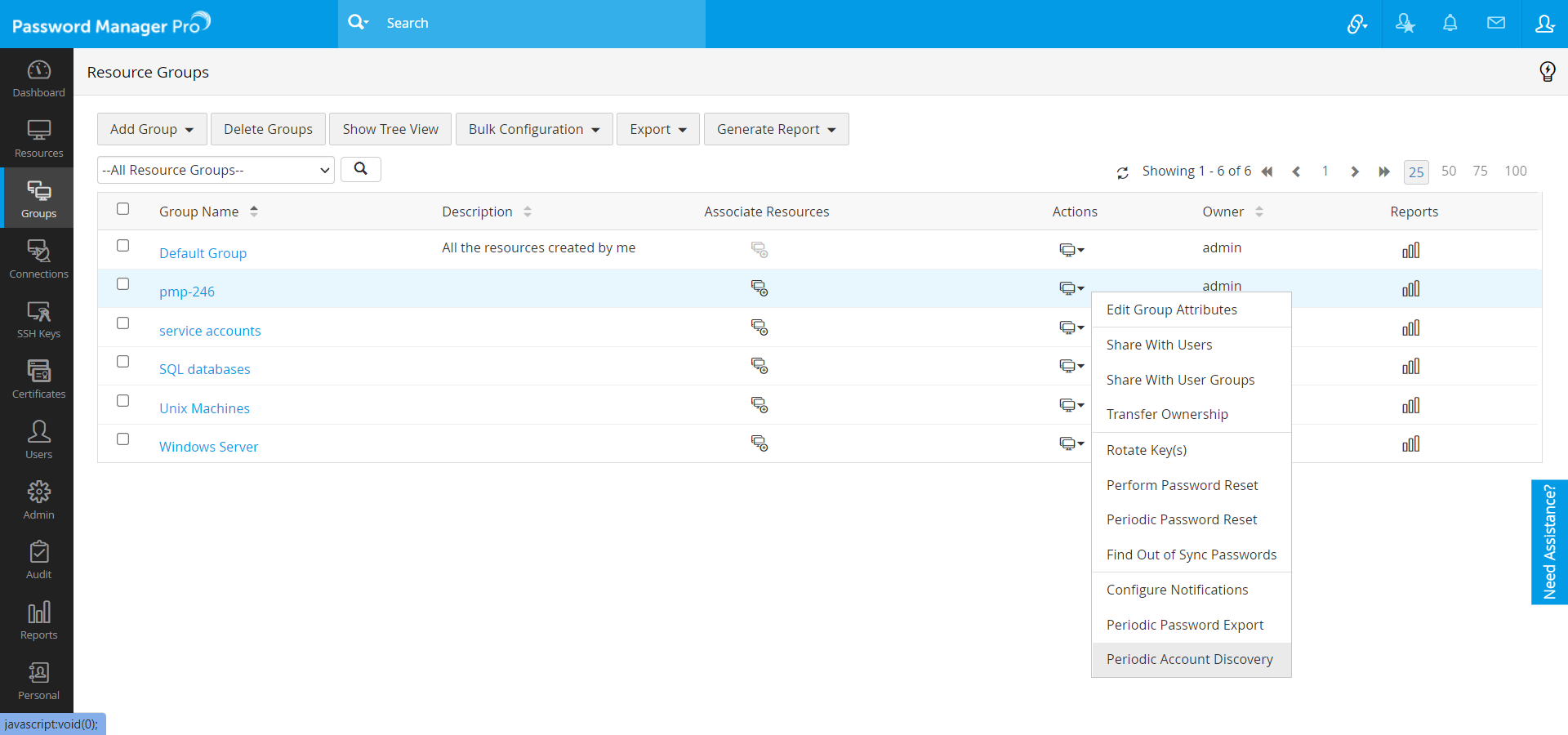

- [グループ]タブで、[一括構成]ドロップダウンから[アカウントディスカバリー]を選択します。複数のリソース グループを選択し、このオプションを使用して、選択したすべてのリソース グループの一部であるアカウントをディスカバリーできます。

- [リソース グループ] タブで、[アクション] ドロップダウンから [定期的なアカウントディスカバリー] を選択します。これを使用すると、スケジュールされたタスクを作成して、リソース グループに属するリソースの一部であるアカウントを定期的にディスカバリーできます。

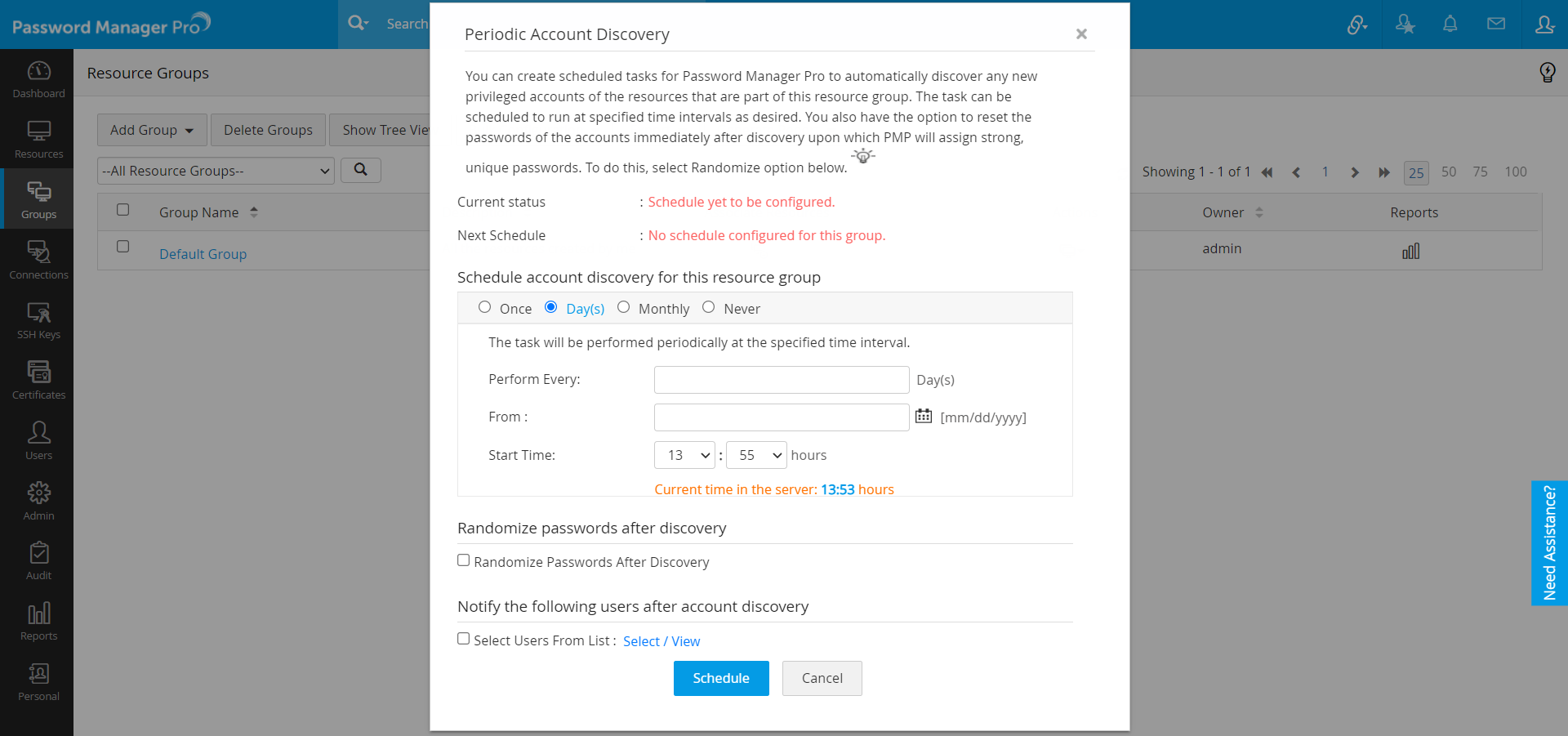

3.4 特権アカウントの自動定期ディスカバリー

リソースの特権アカウントを定期的に自動的にディスカバリーできます。これはリソース グループ レベルで構成できます。この方法でディスカバリーされたアカウントは自動的に追加されます。

- [グループ]タブに移動します。

- リソース グループの [アクション] アイコンをクリックし、ドロップダウンから [定期的なアカウントディスカバリー]

を選択します。

一度

今すぐでも後ででも

~日毎

特定の日の特定の日時から繰り返し実行します (最大許可日数は 999 日)。

毎月

毎月特定の日と時刻に。

一度もない

スケジュールを停止する方法:

- Password Manager Pro には、アカウントディスカバリープロセスが完了したら、既存の Password Manager Pro ユーザーまたは指定した電子メール ID に通知するオプションも用意されています。

- スケジュールされたアカウントディスカバリープロセスは、セキュリティの目的で監査証跡に反映されます。

- [スケジュール]ボタンをクリックします。

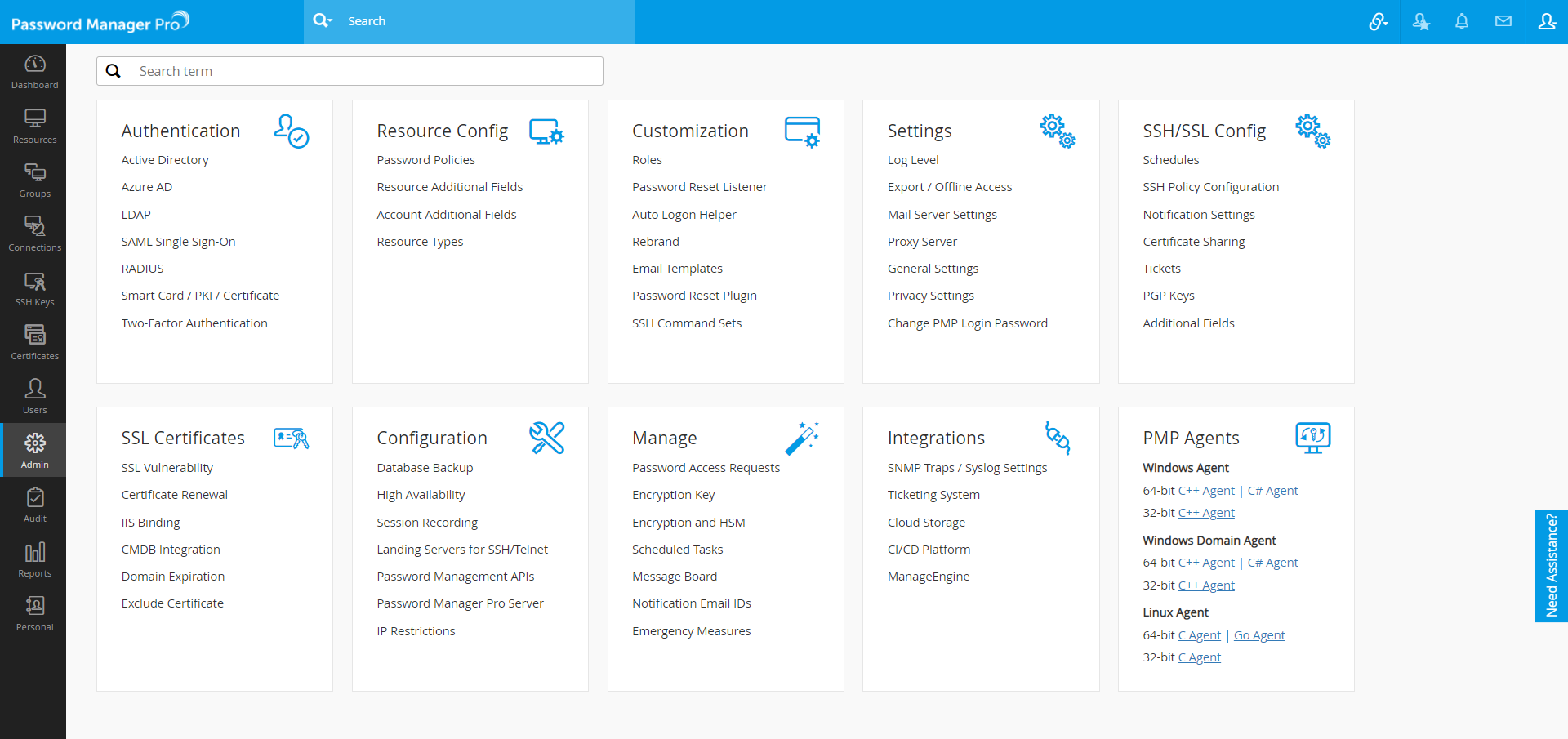

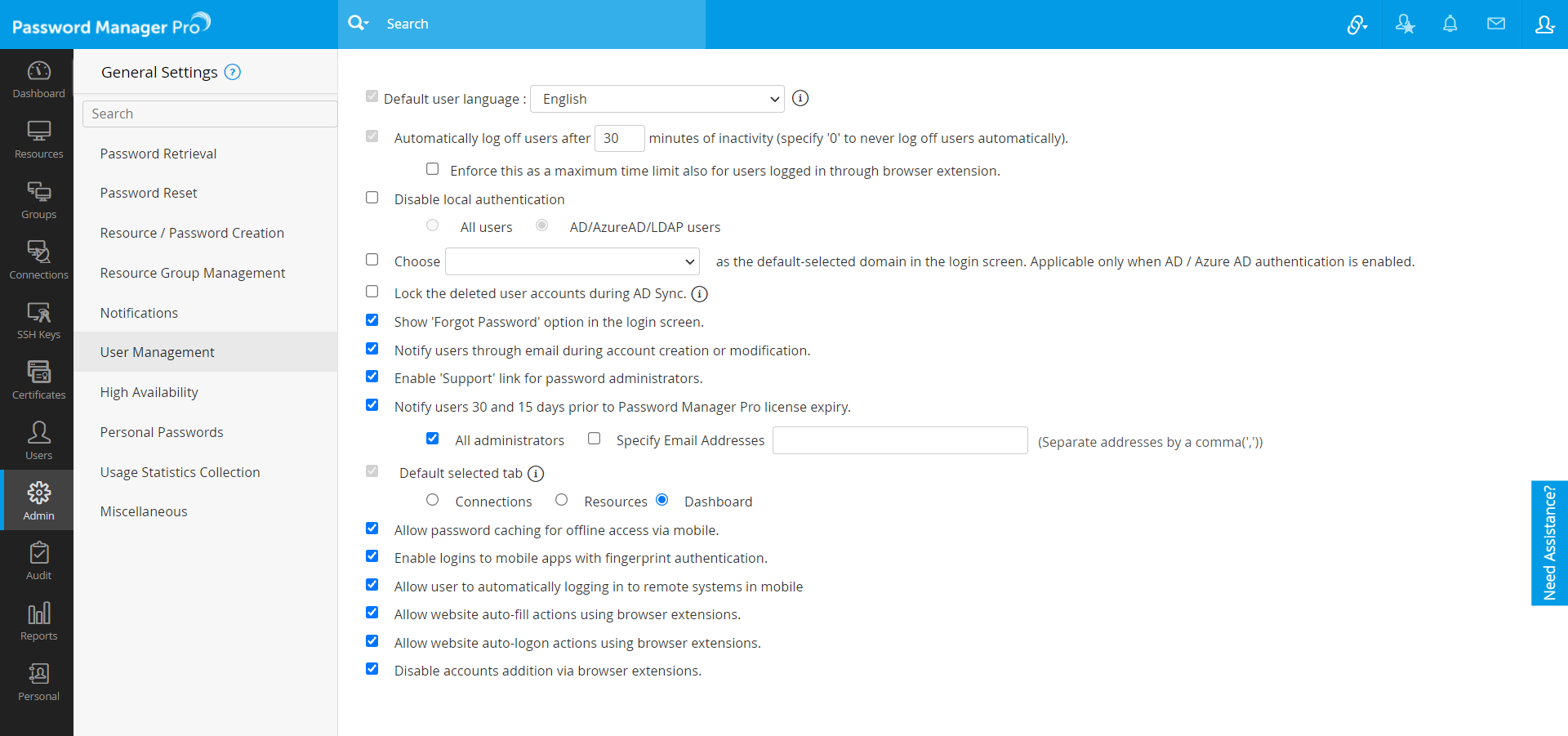

Password Manager Pro MSP エディションを使用している場合は、次のように [管理] タブからクライアント組織のディスカバリーオプションを有効にすることができます。

- [管理者] >> [設定] >> [一般設定]に移動します。

- 開いた UI で、左側のオプションから [ユーザー管理] を選択します。

- [クライアント組織でのディスカバリーを有効にする] チェックボックスをオンにします。

- [保存]をクリックします。

アカウントをディスカバリーしたら、新しくディスカバリーしたアカウントのパスワードをランダム化することをお勧めします。

注:エージェント モードで特権アカウントをディスカバリーすることもできます。

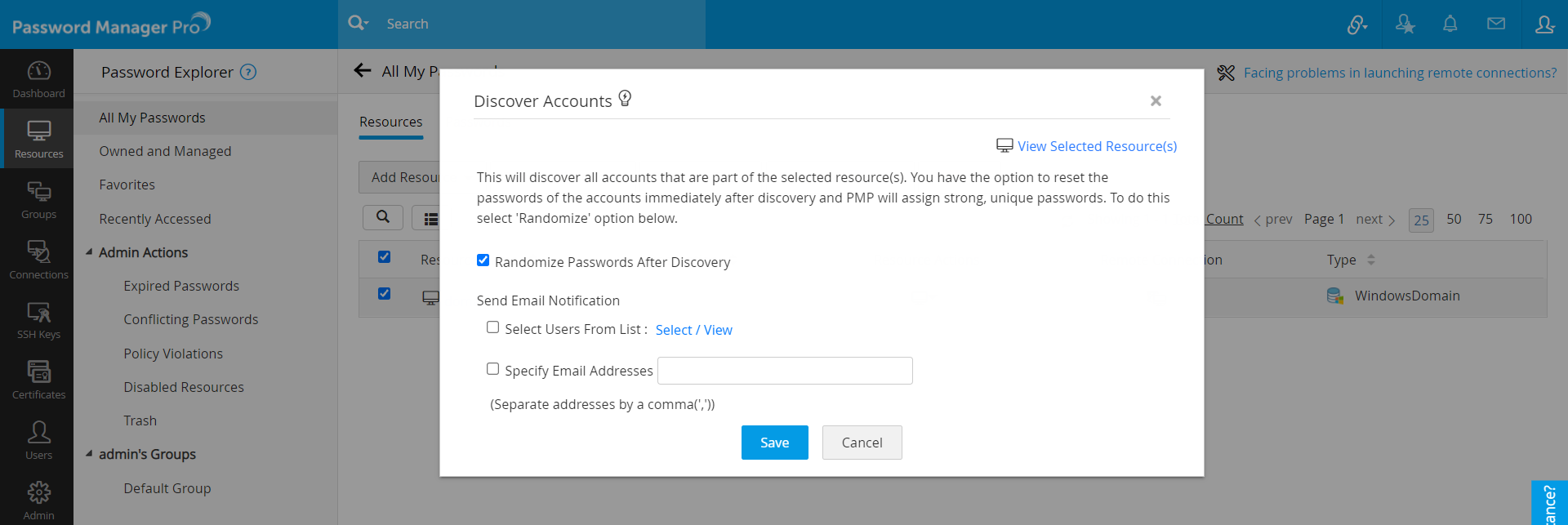

3.5 ディスカバリ後のパスワードのランダム化

アカウントをディスカバリーした後、新しくディスカバリーされたアカウントのパスワードをリセットすることをお勧めします。アカウントがディスカバリーされると、Password Manager Pro はユーザー アカウント名を取得することしかできず、実際のパスワードを取得することはできません。ただし、Password Manager Pro は、パスワード ポリシーに従って、ディスカバリー時にパスワードをランダム化することができます。新しいパスワードは Password Manager Pro に保存されます。

ディスカバリー後にパスワードをランダム化するには、

- [リソース]タブに移動します。

- パスワードをリセットするリソースを選択し、[リソース アクション] ボタンをクリックして、ドロップダウンから [アカウントディスカバリー] を選択します。

- 表示されるダイアログ ボックスで、[ディスカバリー後にパスワードをランダム化する] チェックボックスを選択します。

- ランダム化に関する通知をパスワード所有者に送信できます。他のユーザーや特定の電子メール ID に通知する機能もあります。

- [保存]をクリックします。

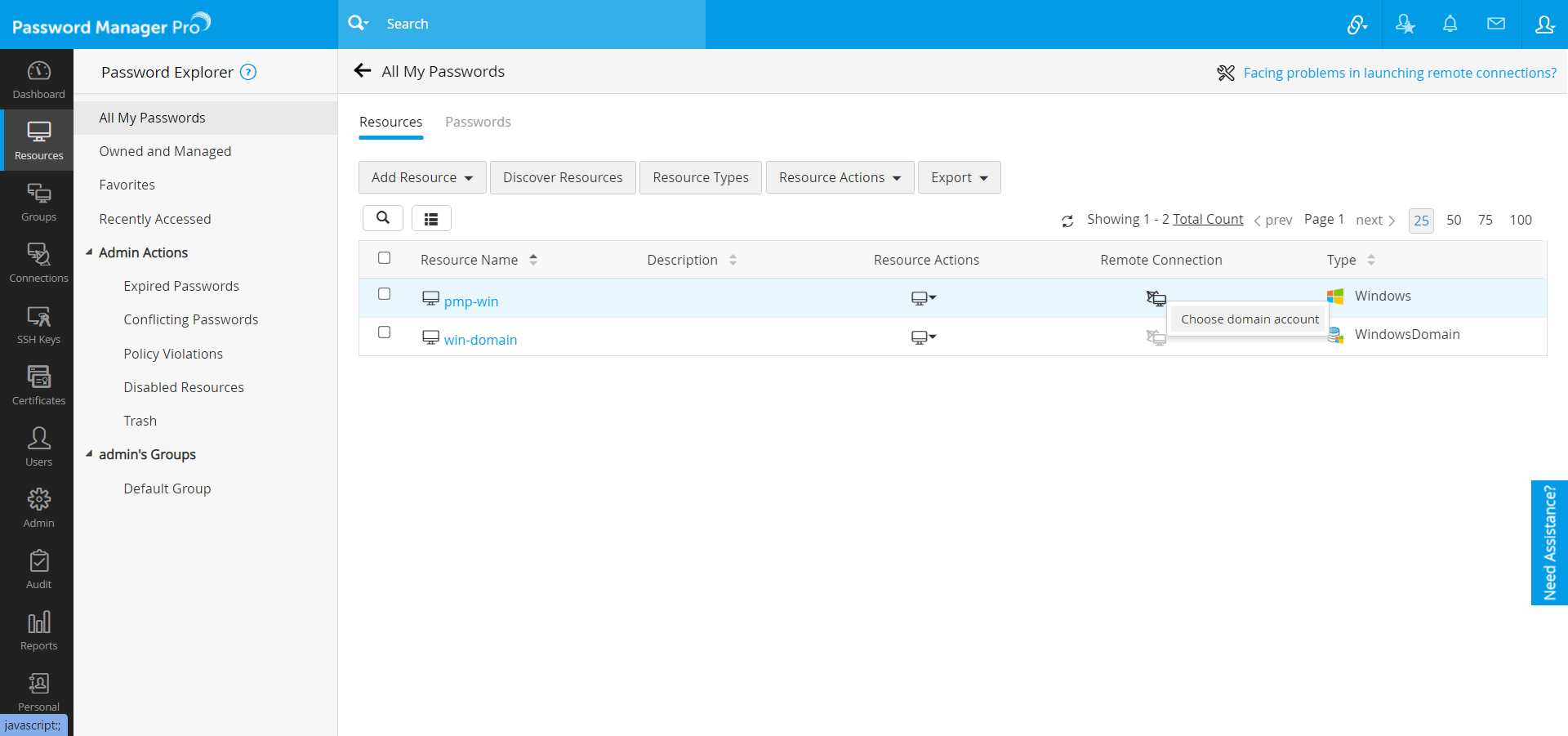

4.AD、Azure AD、LDAP を使用した自動ログオン

Password Manager Pro を使用すると、ユーザーは、所有者または共有されている任意のドメイン アカウントを使用して、ターゲット リソースとの直接 RDP 接続を開始できます。ユーザーは、必要なドメイン アカウントを選択することも、現在ログインしている AD/Azure AD/LDAP アカウントを使用して、目的のリソースに接続することもできます。そのためには、

- [リソース]タブに移動し、必要なリソースの横にある[リモート接続]アイコンをクリックします。

[または]

[接続]タブに移動し、必要なリソースをクリックします。 - [ドメインアカウントの選択]をクリックします。

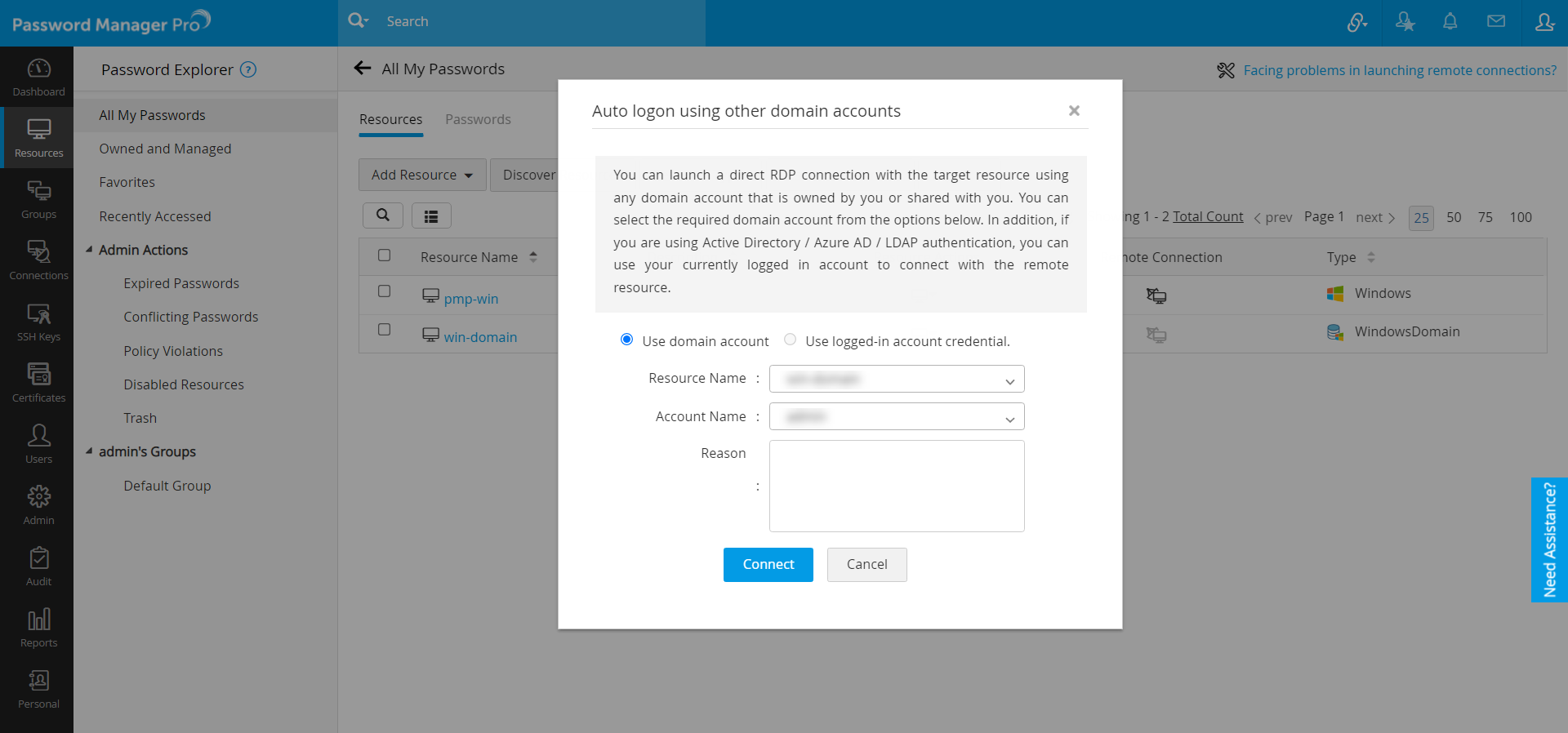

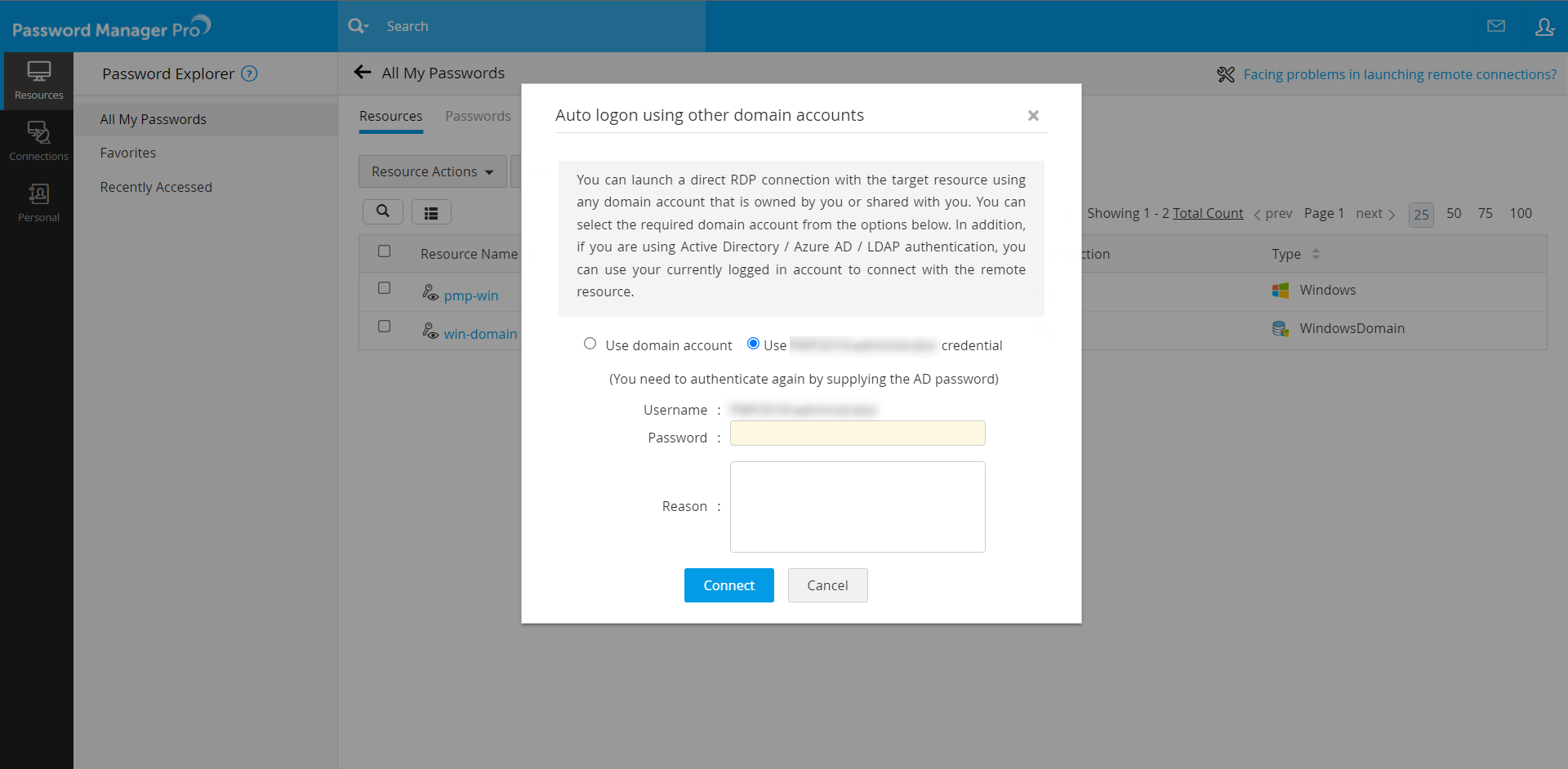

- 表示されるポップアップで、

- [ドメイン アカウントを使用する] または [<アカウント名>の認証情報を使用する]

を選択できます。

- [ドメイン アカウントを使用する] を選択した場合は、リソース名とアカウント名を選択します。

- [<Account_name>の認証情報を使用する] (現在 AD / Azure AD / LDAP にログインしている) を選択した場合は、アカウントのパスワードを入力します。

- 接続を確立する理由を入力し (必須)、[接続]をクリックします。

- [ドメイン アカウントを使用する] または [<アカウント名>の認証情報を使用する]

を選択できます。

- これで、そのリソースとの接続が正常に確立されました。

クリックすると、Password Manager Pro で Active Directory、Azure AD、または LDAP 認証を有効にする方法が表示されます。