企業のIT資産はWSUSでどの程度守られているのか?

このページをご覧いただいている方の中に、情報システム関連部署の現場ではなく、現場から上がってくる提案について決裁する立場や、さらにその上の経営に携わる立場の方がいらっしゃれば、現場の方が常日頃頭を抱えジレンマに悩まされている状況について、もう少しだけ理解を深めていただける機会になれば幸いです。

問いかけは実にシンプルです。「社内の業務で利用されているパソコンのほとんどがWindowsだし、WSUSが構築されているからセキュリティは大丈夫」と認識されていたり、「Windows以外のOSについては、利用者が個別に対応できているから問題ない」と思われているなら、たとえとしてこの例を思い描いてください。

「家の鍵という鍵を半分は閉めて、半分は開けっ放しにして旅行にいく」

誰でも泥棒に侵入される可能性が心配になると思います。「いやいや、旅行に行くなら、もう半分も閉めるし、何なら雨戸まで閉めちゃうよ」と言われる方もいらっしゃるかと思います。むしろそれが普通だと思います。

たしかに、社員が利用しているパソコンの多くがWindowsOSであることは、ほとんどの企業において事実だと思います。だからといって、これらのパソコンのセキュリティを守っていれば安全と言えるかと言えば、そうではありません。この状態だと「半分だけ戸締りする」と考えていることと同じなのです。

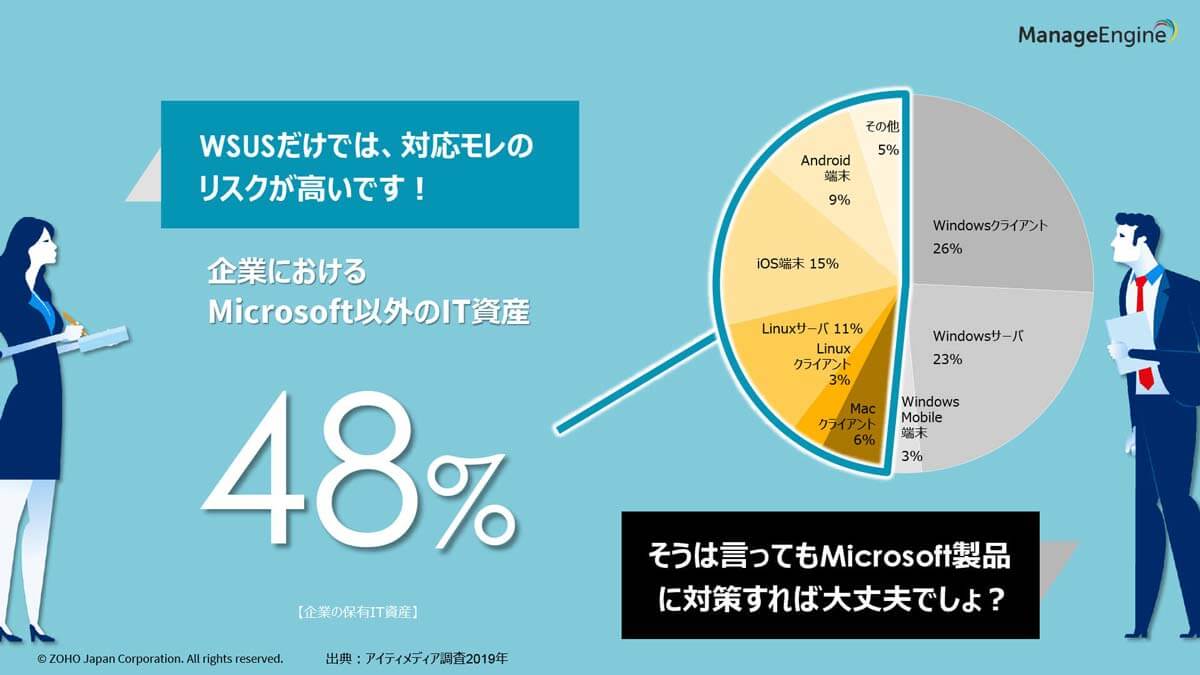

「会社のIT資産はWSUSを構築しているから、パソコンのセキュリティは万全。WindowsOSが守られているから大丈夫」といった認識でいた場合、個人のパソコン以外の資産が何であるかについて、認識する必要があります。会社のIT資産の内訳についての調査では、会社ごとに差異はあるとは思いますが、実に半分近くがWindows以外だという結果が出ています。

Microsoft社以外の企業内のIT資産内訳 - およそ48%のIT資産がMicrosoft社以外

WSUSでは守り切れないIT資産、その種類は盛りだくさん

WSUSを導入している環境ではWindowsOSは定期的にセキュリティパッチのファイルを適応されている状態にはなりますが、セキュリティホールを狙った攻撃を実行する側は、WindowsOSだから狙うのではなく、あらゆるセキュリティホールを見つけて攻撃をしているのです。

とくに、リモートワークや在宅勤務の存在感が増してくるにつれて、社内と同じように仕事ができる環境にするために共有サーバーを構築することもあるでしょう。そしてその共有サーバーやインフラ構築に利用されるOSがLinuxであったり、手元で利用しているパソコン以外がWSUSで管理できない資産としてあり、それらがどれほど業務に直結していたのか理解いただけるかと思います。

悪意のあるハッカーによっては、個人のパソコンより、多くの情報が集まっているであろうインフラで利用されているサーバーを攻撃対象に選択することもあるかもしれません。

また、みなさまは、このページを読むこの1週間以内に、PDFファイルのドキュメントをいくつ開いたか覚えておりますでしょうか。ほとんどの方は、「開いたことは知っているけど、数まではおぼえていない」と言うでしょう。お客様の見積もりや、会社の総務部門や経理部門から送られてくる書類をあたりまえの様に見ているので、特に気に留める人はいないと思います。実は、OSにの上で動いているアプリケーションも日々発見されるセキュリティホールがあり、放置されたセキュリティホールは気が付かないリスクとしてあり続けるのです。そして、悪意をもったハッカーはそういった虚をついて攻撃手段を日々深化させていることを、認識することが大切なことになります。

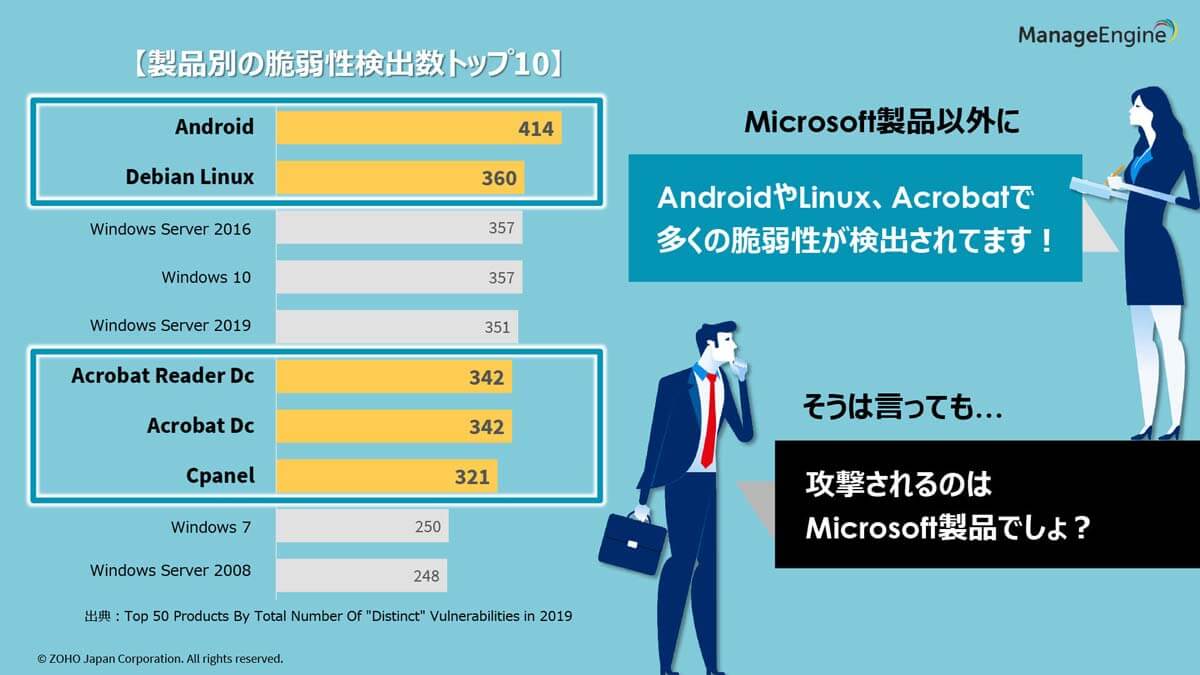

IT資産脆弱性検出数トップ10 - Microsoft社製品の他に、LinuxやAcrobat製品がランクイン

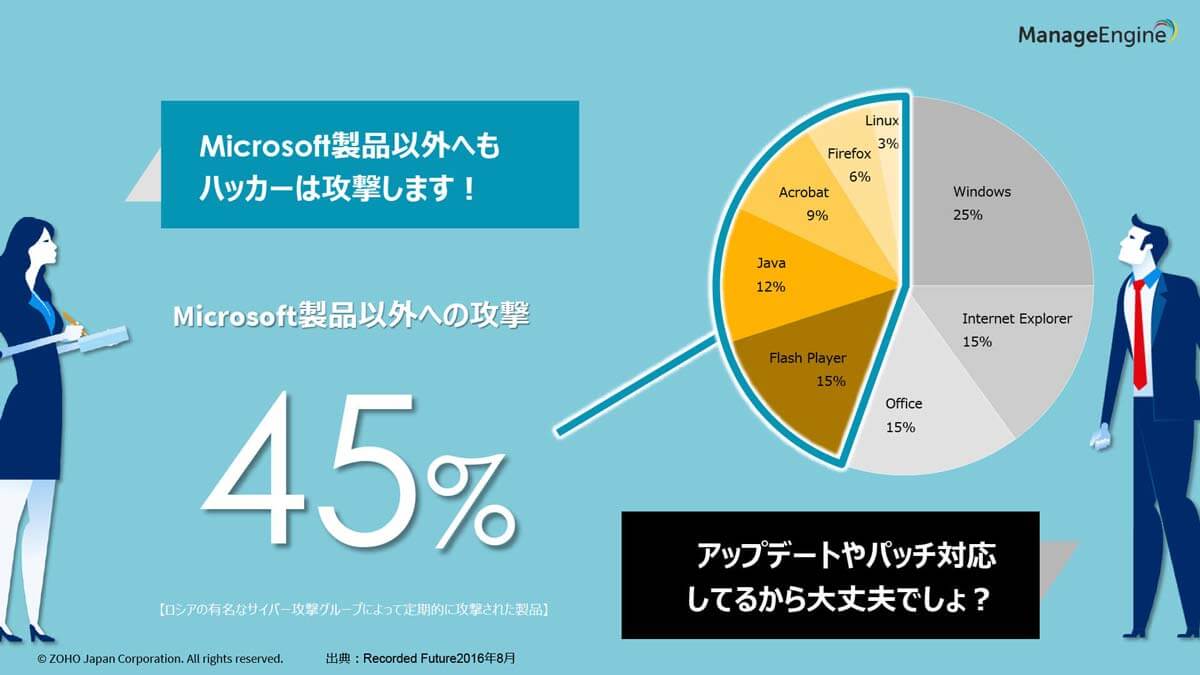

Microsoft社製品以外への攻撃の割合 - クライアント側で動作するアプリケーションを対象にした攻撃を含めると全体の45%

セキュリティの強化はスピード対応が最大防御のはずでも、現場の実態は?

不安なことばかりお伝えして申し訳ありません。希望を持った言い方をすれば、WSUSのおかげで半分は守られているかもしれないという事実はあります。つまり、あと半分の守り方を考えればよいのです。

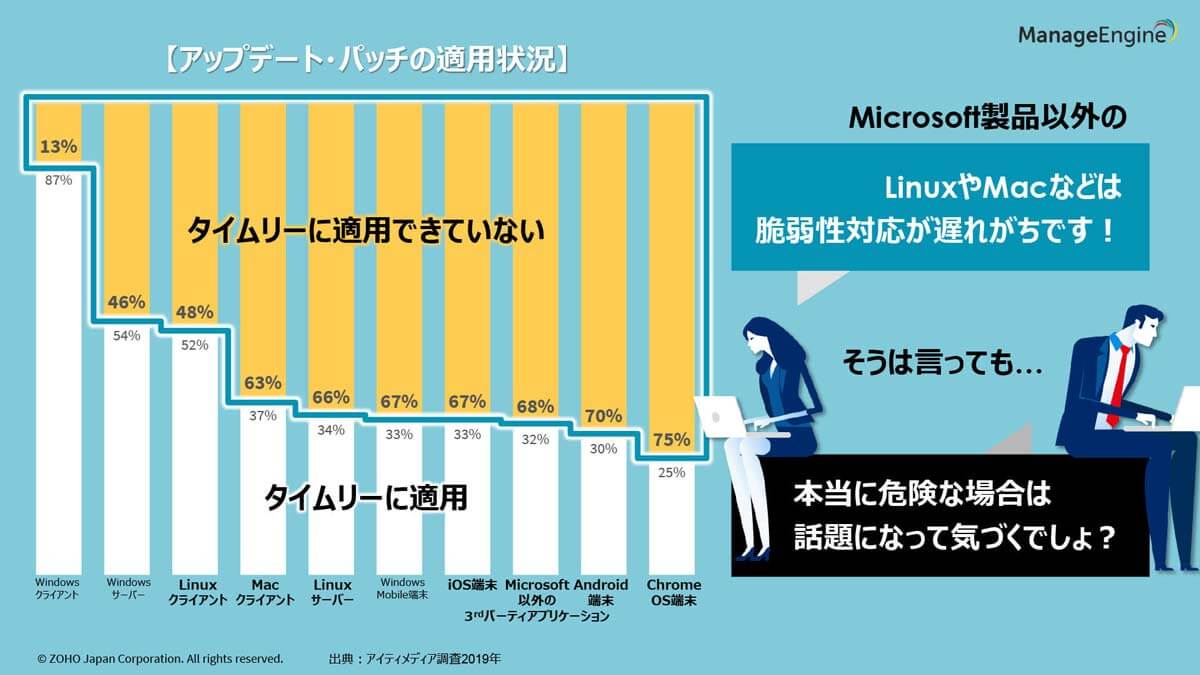

そこで、残った半分の現状について見てまいりましょう。WSUSである程度自動化できているのであれば、そこはこれまでの運営ポリシーにのっとって適宜運用されているとして、差し迫った危険性は考える必要はなさそうですね。問題は、WSUSの対応から外れている残りのIT資産。つまりサーバーやモバイル端末やアプリケーションのことです。この調査によればWindows以外のセキュリティアップデートやパッチの適用状況の課題として、タイムリーに適用できていないといった課題があるようです。

セキュリティパッチアップデートの適用状況 - Windows社製IT資産と比較して、その他のIT資産はタイムリーに対応できていない

WSUSから漏れた資産はよくてセキュリティ担当の属人、最悪の場合はエンドユーザー任せ!?

「タイムリーじゃないにせよ適用できているからよいのでは?」とお考えであれば、冒頭でお話しさせていただいた「鍵」のことを思い出してみてください。IT資産のセキュリティホールは対応がされた後、他のセキュリティホールを探しては新たな攻撃を仕掛けてくるといった、まさにイタチごっこの状況と言うことができます。一時的に鍵はかけることができても、別のところに鍵がかけられていないドアが見つかってしまうため、セキュリティパッチやその他の更新プログラムが日々提供されてくるのです。

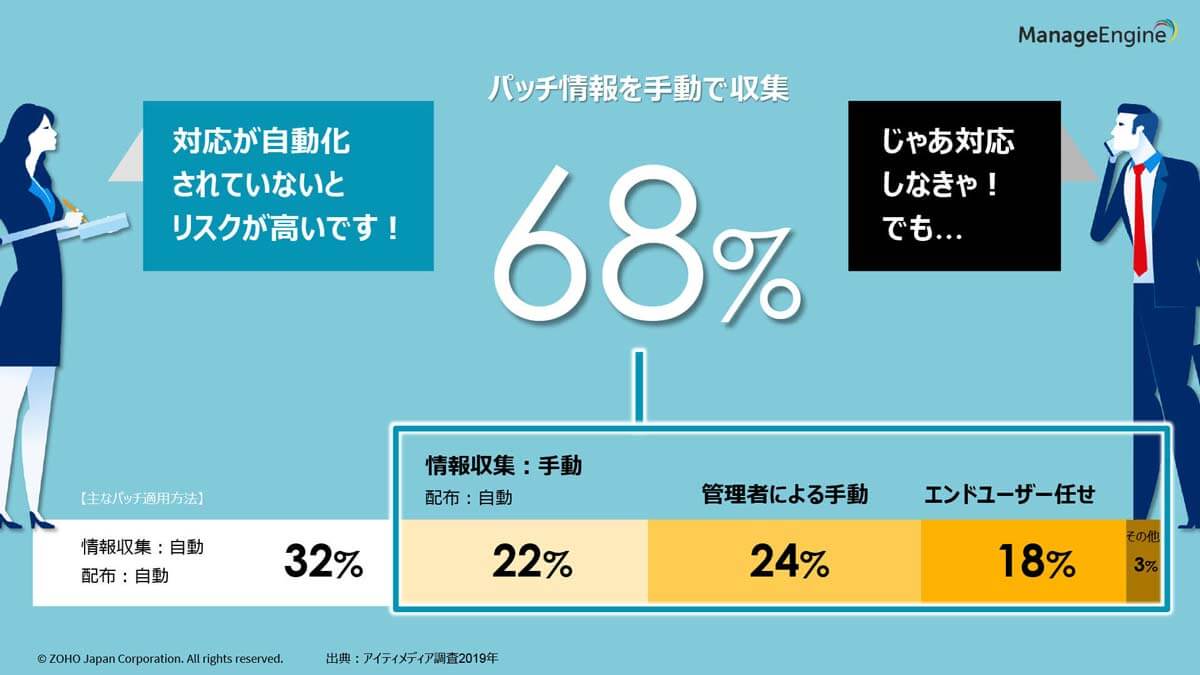

それでは、これらのパッチファイルは現場ではどの様に対応されているのかといえば、約7割が手動対応となっており、約2割近くがエンドユーザー任せということが調査結果から出てきました。セキュリティ担当とはいえ、すべての機器やソフトウェアについて精通しているわけではありません。たいていの場合は、情報システム部門として社内のインフラに業務時間を割かれて、エンドユーザーのパソコンやデバイス単位のセキュリティ管理に避ける時間は限られているのではないでしょうか?このような状況でセキュリティ担当を責めるのは、理不尽にすら感じるのではないでしょうか。

セキュリティパッチの対応方法 - およそ68%が手動で中にはエンドユーザー任せも

WSUSに〇〇を追加するだけで社内のIT資産を守る方法

企業ごとに現在の対応範囲や対応策はまちまちではあるでしょう。ただ、残念なことにセキュリティホールはいつも存在していて、悪意のあるハッカーも体制が整うまで待つようなことはしてくれないでしょう。よって各企業は、WSUSでは管理できないIT資産も含めて、的確にセキュリティ対策を実施できる体制を構築する必要があります。

ManageEngineでは、WSUSに〇〇を追加するだけで手軽にセキュリティ対策を強化できる解決策をご用意しています。現在の運用環境を変えることなく、Microsoft製品以外のコンピューターやアプリケーションの脆弱性対策も合わせて行うことが可能です。

詳細は、無料でご覧いただけるウェビナーやeBookでご紹介しています。貴社のIT資産を守るために、ぜひお役立ていただけますと幸いです。

おすすめウェビナー「WSUSだけでは不十分!?有識者と考える、より安全な脆弱性対策とは」

最新のサイバー攻撃に向き合い続けている有識者とともに、企業がとるべき脆弱性対策を紹介するウェビナーです。

脆弱性管理について専門家の話を聞きたい方や、他社でのパッチ管理事例に興味がある方におすすめです。

おすすめ資料「WSUSの悩み5選『〇〇ができない』を解消するパッチ管理ツール併用のすすめ」

「更新プログラムの適用状況がわかりづらい」など、WSUS運用中に抱えやすい悩みへの解決策を紹介するPDF資料です。

WSUSに使いづらさを感じている方や、WSUSよりも簡単にパッチ管理する方法を探している方におすすめです。

既存のWSUS運用に追加するだけ!パッチ管理ツールの機能や価格

WSUS運用に追加するだけで、MacやLinux、1,100種類以上のアプリケーションのパッチ管理を実現できるパッチ管理ツールについて紹介します。

低コストで導入できるツールに関心がある方や、テレワーク端末のパッチ管理も手軽にできる方法を探している方におすすめです。