新たな地方公共団体のセキュリティ対策に向けて、総務省が2020年12月、自治体の情報セキュリティに関するガイドラインである、『地方公共団体における情報セキュリティポリシーに関するガイドライン(令和2年12月発表)』を改定しました。 いわゆる「三層の対策」や「自治体情報セキュリティクラウド」をはじめ、地方公共団体の情報セキュリティ対策を抜本的に強化する取り組みが2015年より成されてきましたが、今回のガイドライン改定にて、現行のセキュリティ対策が見直された形となります。

「三層の対策」とは?

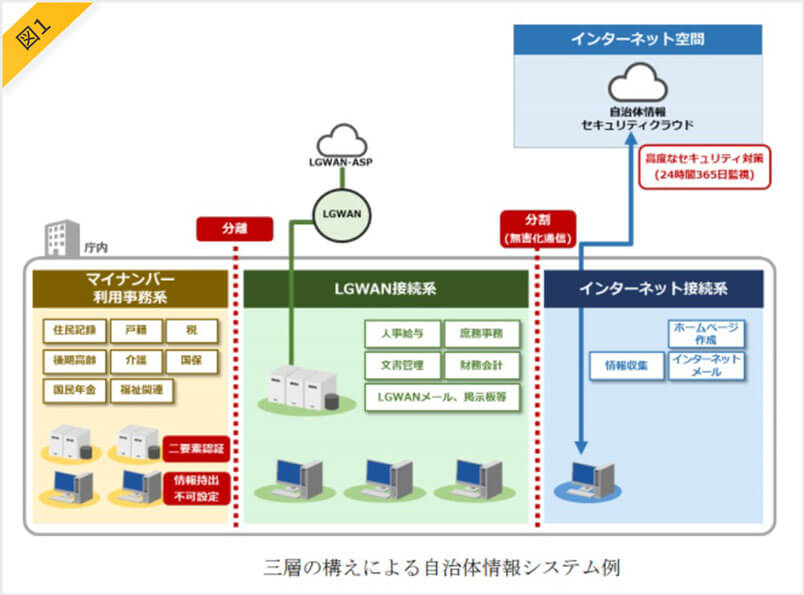

機密レベルが高い機密情報等をインターネットから分離したところに置くことで、インシデント発生を防ぐようにしています。こういった3つの層のネットワークが都道府県庁や市役所には存在しており、特にインターネット接続系のネットワークからのインターネットの出入口を、自治体情報セキュリティクラウドとして集約します。この自治体情報セキュリティクラウドという部分で、”高度なセキュリティ対策”を施すことで、全国一律でセキュリティ水準を高めることを目的とした内容となります。また、小規模な地方公共団体に対しても、この「三層の対策」を施しておけばで、高度なセキュリティレベルを担保できます。

この「三層の対策」の結果次のような結果となりました。

- インシデント数大幅減

- 利便性の低下

- 新時代の要請に非対応

実際、インシデントの数が大幅に減ったようです。「三層の対策」考案当初の最大の目標である、セキュリティインシデント数の減少という部分は無事に達成されましたが、強く締めすぎたセキュリティの紐にはやはり反作用が伴ってしまいます。それが、下の2点、「利便性の低下」と「新時代の要請に非対応」、という点となります。まず利便性の低下では、ネットワークが分離されている間でデータのやり取りが必要になったとき、大幅な手間がかかってしまいます。分離されたネットワークの真ん中に位置するLGWAN接続系で扱っているデータを、外部に一度メールで送ってからやり取りする、というだけでも一苦労となります。また、新型コロナ対策としての10万円給付も、こういった多層によるネットワーク環境の行き来によって時間を要してしまい、配布が遅れていたようです。マイナンバーを使ったプロセスだったので、三層ネットワークの一番インターネットから遠い部分に位置するマイナンバー利用事務系での処理が必要だったため、手間がかかっていたようです。

そしてもうひとつの結果として、新たに出てきた要請に対応できなくなっているという実情です。例として、クラウド利用があります。現在、官公庁では自前のシステムを用意せず、積極的にクラウドサービスを利用するようになっています。しかし当然これでは、インターネット接続系以外に配置している情報資産が利用しにくくなってしまいます。また、行政手続の電子化、つまり今まで役所へ出向き紙媒体で申請しなければいけなかったものを、オンラインで手続できるようにする、という要請に対応しきれない、という現状があります。

地方公共団体のセキュリティ対策の見直し

こういった、利便性の低下と新しい時代への不適応という課題の解決に向けた見直しということで、総務省は2020年、「三層の対策」を一部見直し、情報セキュリティポリシーに関するガイドラインを改定しました。もちろん、利便性の向上や、時代への適応を目的にしています。

課題

- 利便性の低下

- 新しい時代への不適応

対応(2020年12月)

- 「情報セキュリティポリシー

- に関するガイドライン」改訂

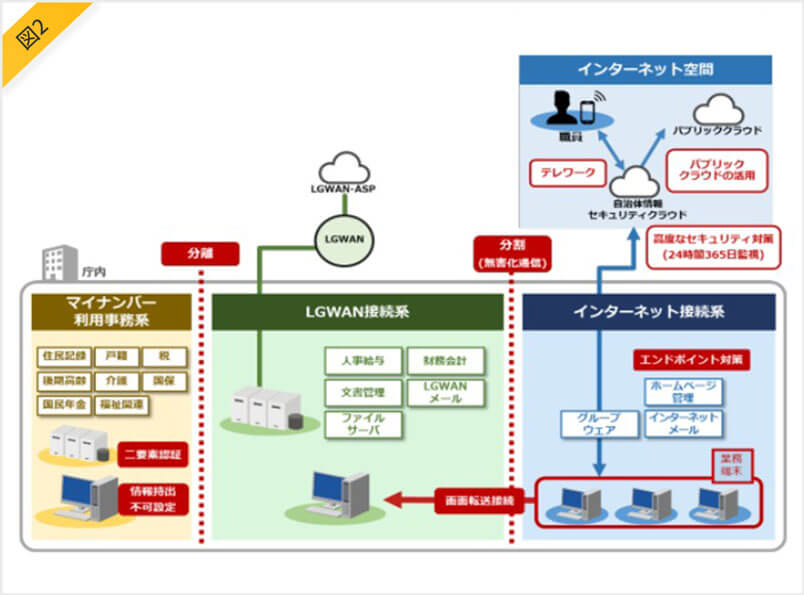

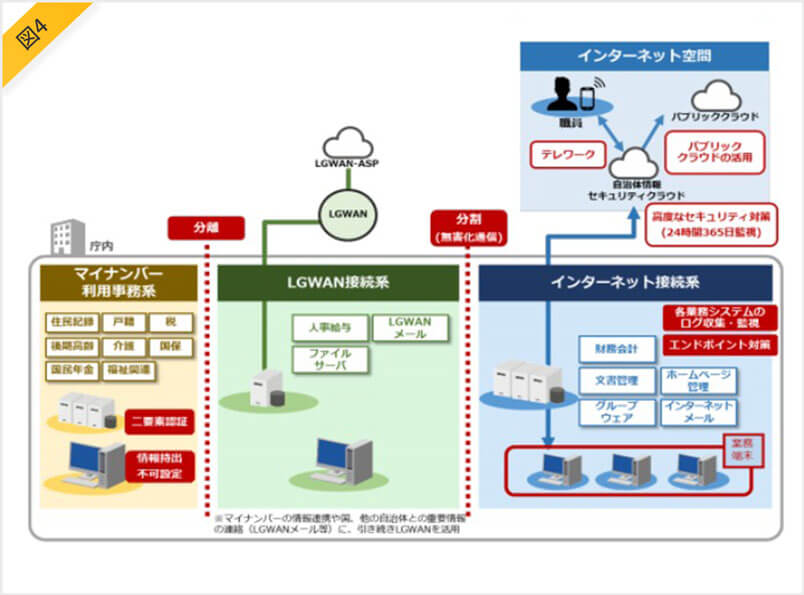

今回の改定では、三層の対策モデルを新たに二つ作成されました。これまでのモデルをαモデルとし、新しくβモデル、β´モデルが作成された形となります。(図2,3参照)ただ、これら新モデルへの移行が必須、ということではありません。地方公共団体の規模などに合わせて、適切なセキュリティ体制を築くことが最大の目的です。ここでは、それぞれの新モデルについて、概要を紹介します。

βモデルの主な変更点は、図4のLGWAN接続系とインターネット接続系の部分となります。まず利便性向上のため、インターネット接続系に業務端末を配置しています。今までは真ん中のLGWAN内に置かれていた業務端末になります。これによって、業務でインターネットを利用しやすくなります。また、インターネット接続系ネットワークから画面転送接続をすることで、LGWANのシステムを使うこともできます。ただし、文書管理や財務会計などの重要なシステムは変わらずLGWANに置いておきます。

このように利便性を向上させた一方で、安全性を担保するための技術的なセキュリティ対策の確立も求められています。たとえばLGWAN接続系にファイルを取り込む場合、無害化が求められます。また、エンドポイントの対策としてEDR(Endpoint Detection and Response)の仕組みが有効であると触れられています。

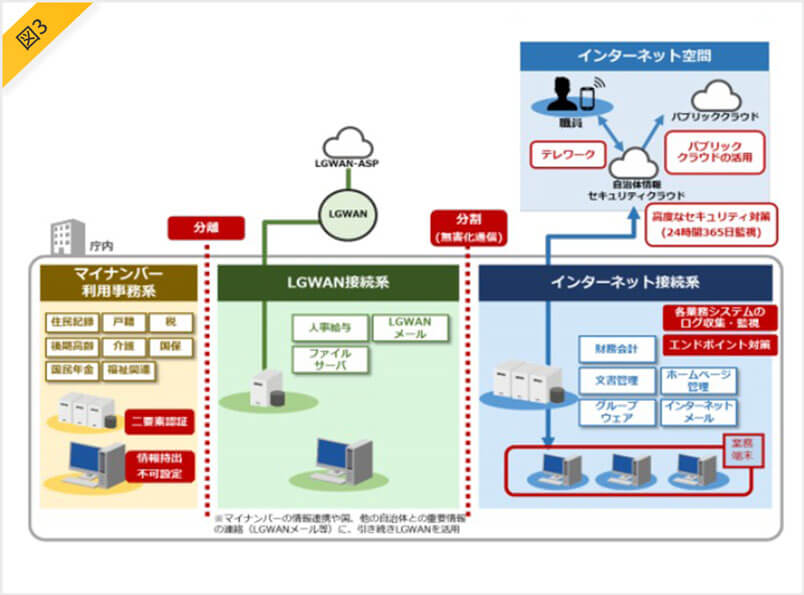

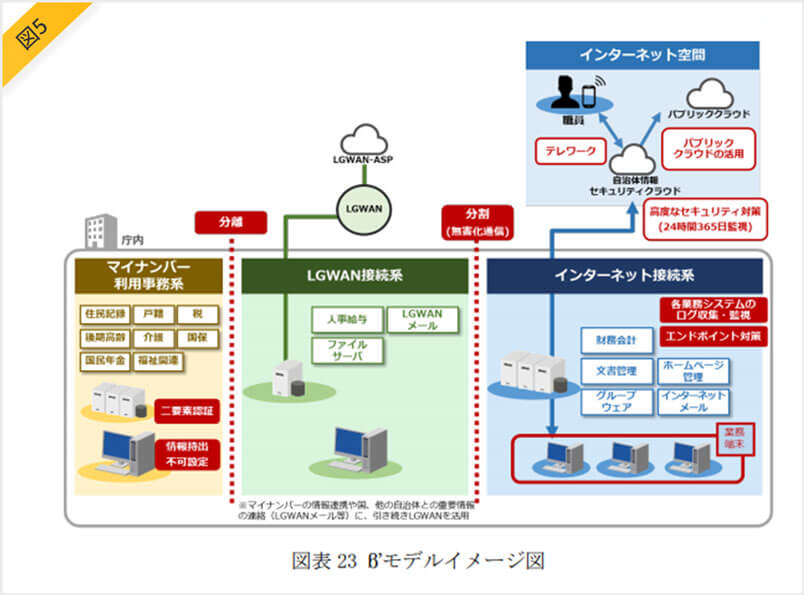

β´モデルはβモデルよりさらに利便性に重きを置いたモデルとなります。先ほどと同じく、このLGWAN接続系とインターネット接続系が大きな変更点です。βモデルと比べると、LGWAN内で扱うシステムの数が減り、インターネット接続系内に配置される業務システムが増加しました。

ここでは、利便性向上策として、業務端末に加え、重要な情報資産もインターネット接続系に配置することとしています。たとえば財務会計システムや文書管理システムなどが、その対象となり、インターネット経由のテレワークでも業務が可能になります。

ただもちろん、技術的な対策に関しては、先ほどのβモデルよりさらに厳しくなります。まず、情報資産単位でのアクセスを制限する必要があります。例えば、文書管理サーバーについては、役所の〇〇課であるとか、〇〇係のレベルでアクセス制御をおこなうといったアクセス管理体制が求められています。それに加え、職員へ情報セキュリティ研修の実施を徹底することも、求められています。年1回以上の研修や、標的型攻撃訓練などの実施がそれに当てはまります。

前述したように、新しいモデルへの移行はマストではありません。実際、αモデルを続ける地方公共団体が大多数で、新モデルに移行する自治体はまだ少ないようです。ただ、ネットワークリプレースのときに移行する予定の公共団体は少なくありません。よって、今後βモデル、β´モデルを採用する地方公共団体が増えていくと想定されます。

官公庁/地方公共団体の導入実績

こういった地方公共団体向けのセキュリティガイドラインへの対応を含む各種様々な基準への対応を目的として、多くの官公庁および地方公共団体のお客様に弊社Manage Engineツールを導入いただいております。

関連製品

特権ID管理

特権アクセス管理、承認/申請フロー、操作画面の録画、安全な特権ID管理を実現します。高額になりがちな特権ID管理システムの構築を低コストで実現します。

SIEM

低コストでマルチベンダーログの収集と保管、Active Directory監査を実現します。 検索機能やアラート機能、200種類以上のActive Directory 監査レポートをプリセットしています。

ITSM (ITサービスマネジメント)

インシデント管理、問題管理、変更管理、CMDB、資産管理、顧客満足度調査など、豊富な機能を持つITサービスマネージメントを実現します。

Firewallログ解析

マルチベンダーのファイアウォール、 UTM、プロキシなどのログを一元管理とアラート検知を実現します。また、機器に設定されたポリシーを解析し、整理/管理を行えます。