~人手による攻撃と二重脅迫型に進化したランサムウェアの登場~

二重脅迫型ランサムウェアとは?

システムに感染しデータを暗号化するランサムウェアは、復号のために金銭を要求する手法で、2015年以降に多く発生するようになりました。2017年に発生した「Wannacry」ランサムウェアは、世界150か国以上に30万台を越えるPCに被害をもたらし、「史上最大のランサムウェア攻撃」とも言われました。

2019年頃からは、標的型攻撃とランサムウェアを組み合わせた高度な攻撃を行う「二重脅迫型ランサムウェア」が発生するようになりました。

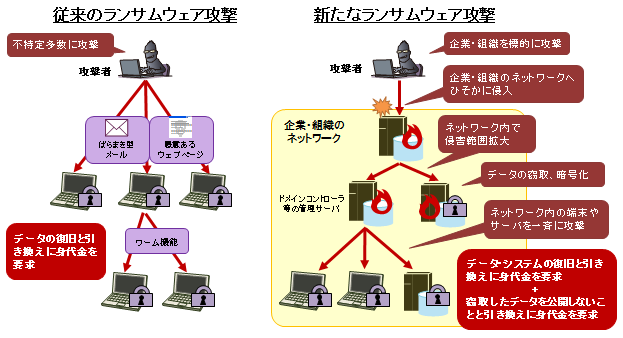

ウイルスを添付したメールを機械的にばらまくような従来の手口と異なり、攻撃者はVPNなどのネットワーク機器の脆弱性などから企業内部に侵入し、Active Directoryを乗っ取った上でターゲット企業の情報を窃取する「人手による攻撃」の手法を用います。

また、ランサムウェアでファイルサーバ等を暗号化しダークウェブに情報をアップロードした後、公開を止める代わりに身代金の支払いを要求する二重脅迫の手法も用いるので、「暴露型ランサムウェア」とも呼ばれています。

組織を身代金の支払いが拒否できない状況に陥れ、攻撃者グループの活動資金源として身代金を活用するその合理的な仕組みは、今後ますますその脅威が衰えないことを意味し、最も注意すべきサイバー攻撃の一つです。

従来/新たなランサムウェア攻撃の差異 出典元:IPAセキュリティセンター

従来/新たなランサムウェア攻撃の差異 出典元:IPAセキュリティセンター二重脅迫型ランサムウェアとして有名なマルウェアとして、Mazeがあります。世界中の多くの業界の組織を標的とするMazeマルウェアは、Maze開発者とMazeを用いる攻撃グループとが、収益を共有できる連携ネットワークを介して攻撃を展開していると考えられます。 Mazeの攻撃手法として、標的とした組織ネットワークへの侵入だけでなく、そのサプライチェーンや顧客である他のネットワークに横方向に攻撃を展開していくことがあげられます*。2020年夏に大手国内自動車メーカーが本攻撃の被害にあい、ネットワークで繋がられた何百もの関連会社のシステムが攻撃されました。組織には、自組織のみならず、サプライチェーンや顧客をも含めた包括的なセキュリティ対策の強化が求められます。

*2020年秋に、Maze攻撃グループはランサムウェアの運用を正式に閉鎖し、新しい企業データ情報を漏らさないことを発表しました。ランサムウェア市場の過飽和がグループの活動を停止する動機となった可能性があります。しかしながら、グループは社会情勢如何で復活する可能性についても述べているため、Mazeの脅威は終わりません。

二重脅迫型ランサムウェアを検出するには

二重脅迫型ランサムウェアには様々なマルウェアが使用され、攻撃パターンも日々巧妙化しています。まずは、従来のランサムウェアの検出方法と同様に、ランサムウェアの一般的な攻撃パターン(ファイルへのアクセス、名前の変更、削除、暗号化など)を把握しそれらの兆候を早期に見つけるとともに、標的型攻撃と同技術を駆使して窃取される管理者アカウントや、不審なPowerShell・タスクの実行有無を確認します。

二重脅迫型ランサムウェア攻撃への対策

二重脅迫型ランサムウェアによる被害は世界規模で深刻化し、被害規模も増大の一途をたどっています。2020年に、日本を代表するグローバル企業の被害報道を何度も見聞きしたことは記憶に新しいことでしょう。また、新型コロナウイルス感染症(COVID-19)により在宅勤務が増えていることで、セキュリティ強度の弱い在宅勤務者が狙われる傾向が今後も続くと思われます。

標的型サイバー攻撃の特徴をもつ二重脅迫型ランサムウェアへの対策は、あらゆる面でのセキュリティを強化する必要があり、従来通りの基本的な対策に加えて、攻撃者が組織のネットワークへ侵入する際の対策を強化する必要があります。VPN装置の脆弱性から認証情報を盗み、正規の管理者権限でActive Directoryにログインし攻撃を展開する二重脅迫型ランサムウェアには、EDRやウィルス対策ソフトではその攻撃検知は難しく、ネットワークの常時監視と異常なふるまいを検知する仕組みが必要です。

【二重脅迫型ランサムウェア攻撃への4つの対策】

- 組織メンバーに対するセキュリティ教育の実施

- 最新パッチファイルの適用

- 定期的なバックアップの取得

- ネットワークの監視と異常検知が可能なシステムの導入

VPN機器のログ監視/管理

VPNの脆弱性を狙った攻撃が活発化しています。リモートワーカーは社内ネットワークへ安全に接続しようとVPNを使用しますが、逆に攻撃者はVPNを社内ネットワークへの侵入の糸口として、その後展開する多段階攻撃の足場を得ようします。

本サイトでは、このようなリモート環境を脅かすVPNを標的としたサイバー攻撃から社内ネットワークを保護する対策についてご紹介します。

Active Directoryからはじめる特権ID管理

新型ランサムウェア攻撃の特徴の一つでもある侵入後の「横展開」で狙われるのが、「Active Directory(以下AD)」です。ADが悪用されると、ドメインコントローラーやサーバーの管理者権限が乗っ取られ、AD管理下のファイルサーバに格納された重要な情報窃取や、組織内の端末支配も容易になります。

本サイトでは、日々新たな手法で侵入を試みる新型ランサムウェアから社内ネットワークを保護するために、AD のログ監査や特権ID管理、そしてアカウント/権限の棚卸による3つの対策をご紹介します。