サプライチェーン攻撃とサプライチェーンセキュリティとは?

製品の原材料や部品の調達、製造、管理、配送、販売、消費といった経済活動における一連の流れを「サプライチェーン」と呼びます。この供給連鎖の過程を狙ったサイバー攻撃が「サプライチェーン攻撃」であり、「サプライチェーンセキュリティ」はその攻撃に対策を施すことを指します。

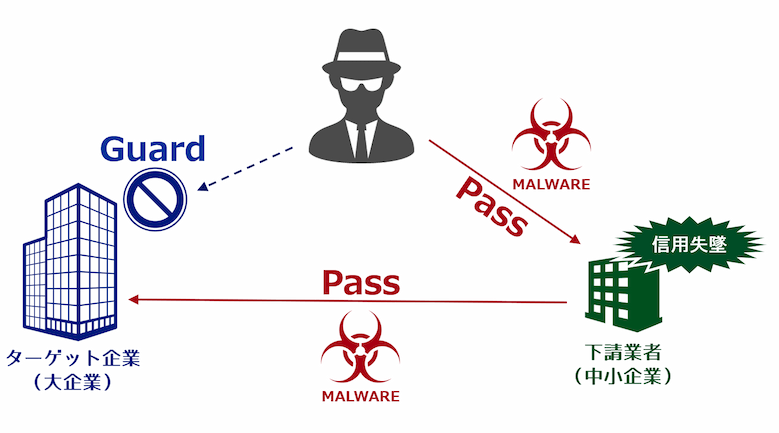

近年、「サプライチェーン攻撃」は、単にIT機器やソフトウェア製造過程などでマルウェアに感染させるだけでなく、ターゲットとされた企業のグループ関連会社や子会社などの中で、セキュリティ対策が万全ではない所を狙うケースも増加しています。

特に信頼関係が構築されているグループ関連会社や子会社などの下請け業者や業務委託先間においては、責任範囲の不明確さが問題となってるため注意が必要です。

契約書別添セキュリティチェックシート

サプライチェーン攻撃の種類

(1)取引先や関連会社、グループ会社を経由した攻撃

ターゲット企業が大企業などのセキュリティレベルが強固な場合、そのターゲット企業とやり取りがある比較的セキュリティレベルが低い取引先や関連会社、グループ会社を経由し、攻撃を行う方法。取引先担当者を纏って、標的型メールを送付したりする方法も行われる。

(2)ソフトウェアやソフトウェア更新プログラム、ハードウェア組み込み段階のプログラムを介した攻撃

広く利用されるソフトウェアや、ターゲット企業が利用するであろうソフトウェアやソフトウェアの更新プログラム、ハードウェア開発段階における組み込みソフトウェアへ不正なプログラムを組み込むことで行われる攻撃手法。

サプライチェーン攻撃の被害事例

(1)ASUS Live Update Utility 自動更新ツールの悪用 - 2019年報道

ASUS製PCにプリインストールされた自動更新ツール「ASUS Live Update Utility」を悪用し、ユーザーに悪意のあるプログラムを送り付けた事例。

攻撃者は正規のデジタル証明書を盗み、改ざんした更新プログラムを作成し、ASUSの公式アップデートサーバーにファイルを置き、ASUS Live Update Utility開始てユーザーに配布した。これが実行されると、マルウェアがダウンロードされる。

改ざんされた更新プログラムが配布された数は100万台と推測されている。

(2)ファーウェイ問題 - 2019年報道

米連邦通信委員会は米国国防権限法2019に沿って、重要インフラに対するサイバー攻撃の懸念や、中国主要 IT 企業と中国政府との関係がサプライチェーン・リスクを増大させることへの強い懸念から、同社製品を利用しないように通達した。

(3)PC最適化ツール「CCleaner」を踏み台にした攻撃 - 2018年報道

PC内の不要なレジストリ項目や一時ファイルなどのデータを削除できるPC最適化ソフト「CCleaner」が、マルウェア入りの実行ファイルを正規のダウンロードサーバーで配布していた。Microsoft、Gmail、VMware、Akamai、ソニー、Samsungなどを攻撃するために、「CCleaner」にマルウェアを混入させた事が判明している。

(4)プロバスケットボール Bリーグのチケット販売「ぴあ」の開発委託先を経由した攻撃 - 2017年報道

Bリーグはチケット販売大手「ぴあ」にサイト運営を委託しており、「ぴあ」は複数のシステム会社に再委託をしていた。委託先のシステム開発会社は要求仕様書に沿ったWebサイトを構築していなかった。本来は保存されるべきではないサーバーに顧客情報が残っており、その情報を奪取された。発注元であるBリーグは「ぴあ」における、「ぴあ」は「ぴあ」の委託先のシステム開発会社の情報セキュリティ対策状況を十分に把握できていなかった。

(5)税務会計ソフト「MeDoc」のアップデートモジュールを介した攻撃 - 2017年報道

ウクライナの税務会計ソフト「MeDoc」のアップデートモジュールにバックドアを埋め込まれた。ユーザーが更新サーバーにアクセスし、バックドアが仕掛けられた更新プログラムをダウンロードしたことで被害が発生した。

2017年公表の13件のインシデント事例

| 委託元 | 事業分野 | 原因区分 | 原因内容 | |

|---|---|---|---|---|

| 1 | 国家公務 地方公務 | WEBサイト適用 | 不正アクセス | WEBサイトの一部が改ざんされた。 |

| 2 | ウィルス | 委託元のリバースプロキシサーバーが外部からの不正アクセスを受け、コンピューターウイルスに感染した。 | ||

| 3 | 不正アクセス | 委託先のサーバーが不正アクセスを受け、委託先のメールサーバーが踏み台にされ、会員登録用のメールアドレスを使ってスパム(迷惑)メールが大量送信された。 | ||

| 4 | 電子商取引 | Apache Struts2の脆弱性を悪用した不正アクセスにより、サイトに悪意あるプログラムが仕込まれた。 | ||

| 5 | 卸売業 小売業 | ECサイト構築のWEBアプリケーションの脆弱性を突いて、外部から不正アクセスがあった。 | ||

| 6 | SQLインジェクション攻撃への脆弱性を突いた不正アクセスがあった。サーバー実行権限が不適切な設定となっていた。 | |||

| 7 | その他のサービス業 | 委託元のWEBサイトにおいて「ApacheStruts2」への攻撃によるWeb/DBサーバーへの不正アクセスがあった。委託元顧客の個人情報が委託先のデータベースと通信ログに不適切に保持されていたことを委託元が把握できておらず、委託元の確認の徹底が不十分であった。 | ||

| 8 | 教育機関 | WEBサイト適用 | ー | |

| 9 | その他のサービス業 | 電子商取引 | 委託先のシステム(委託元のECサイトを管理している)で使用しているソフトウェアの脆弱性を突いて、外部からの不正アクセスがあった。 | |

| 10 | 国家公務 地方公務 | SI事業 | 人的ミス | 委託先が委託元からITシステム管理を受注したのが発端。委託先が実際の業務を再委託先に外注したことで、IT技術者らが機密情報を閲覧できる状態になった。 |

| 11 | 卸売業 小売業 | 電子商取引 | 不正アクセス | 委託先が提供する電子商取引パッケージシステムに不正アクセスがあった。 |

| 12 | 製造業 | 委託先が提供するシステムに第三者による不正アクセスがあった。 | ||

| 13 | 国家公務 地方公務 | WEBサイト適用 | 委託先が、類推可能なIDとパスワードで、かつIDとパスワードを同一としていた。 | |

抜粋:付録1 ITサプライチェーンで発生したインシデント事例集より

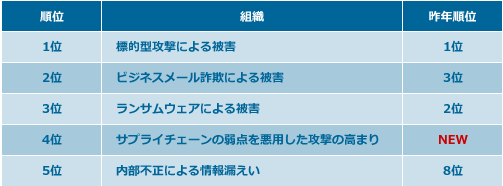

10大脅威、サプライチェーン攻撃は4位に

IPAが発表した「情報セキュリティ10大脅威2019」(組織部門)では、「標的型攻撃による被害」が昨年に引き続き1位でした。

「ビジネスメール詐欺による被害」が順位を一つ上げ2位となり、昨年2位だった「ランサムウェアによる被害」は3位となりましたが、注目すべきは4位です。

「サプライチェーンの弱点を悪用した攻撃の高まり」が初めてランクインし、新たな脅威として注目されています。

「情報セキュリティ10大脅威 2019」 – 抜粋:IPA資料より

■サイバーセキュリティ経営ガイドライン Ver2.0

ITに関するシステムやサービスなどを提供する企業や、経営戦略におけるITの利活用が不可欠な企業の経営者を対象にしたガイドラインで経済産業省とIPAが策定したものです。2017年11月16日にVer2.0が公開されています。このガイドラインは「経営者が認識すべき3原則」と「経営者がCISO等に指示すべき重要10項目」がまとめられていますが、「経営者が認識すべき3原則」の(2)と、「経営者がCISO等に指示すべき重要10項目」の「指示9」で以下が示されており、サプライチェーンセキュリティを高めるための内容が含まれています。 以下、経済産業省資料「サイバーセキュリティ経営ガイドライン Ver2.0」からの抜粋です。

「経営者が認識すべき3原則」

(1)経営者は、サイバーセキュリティリスクを認識し、リーダーシップによって対策を進めることが必要

(2)自社は勿論のこと、ビジネスパートナーや委託先も含めたサプライチェーンに対するセキュリティ対策が必要

(3)平時及び緊急時のいずれにおいても、サイバーセキュリティリスクや対策に係る情報開示など、関係者との適切なコミュニケーションが必要

「経営者がCISO等に指示すべき重要10項目」

- 指示1 : サイバーセキュリティリスクの認識、組織全体での対応方針の策定

- 指示2 : サイバーセキュリティリスク管理体制の構築

- 指示3 : サイバーセキュリティ対策のための資源(予算、人材等)確保

- 指示4 : サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

- 指示5 : サイバーセキュリティリスクに対応するための仕組みの構築

- 指示6 : サイバーセキュリティ対策における PDCA サイクルの実施

- 指示7 : インシデント発生時の緊急対応体制の整備

- 指示8 : インシデントによる被害に備えた復旧体制の整備

- 指示9 : ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握

- 指示10: 情報共有活動への参加を通じた攻撃情報の入手とその有効活用及び提供

「指示9 ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握」

監査の実施や対策状況の把握を含むサイバーセキュリティ対策の PDCA について、系列企業、サプライチェーンのビジネスパートナーやシステム管理の運用委 託先等を含めた運用をさせる。

システム管理等の委託について、自組織で対応する部分と外部に委託する部分で適切な切り分けをさせる。

「対策を怠った場合のシナリオ」

- 系列企業やサプライチェーンのビジネスパートナーにおいて適切なサイバーセキュリティ対策が行われていないと、これらの企業を踏み台にして自社が攻撃されることもある。 その結果、他社の2次被害を誘発し、加害者となる恐れもある。また、緊急時の原因特定などの際に、これらの企業からの協力を得られないことにより事業継続に支障が生ずる。

- システム管理などの委託業務において、自組織で対応する部分と委託する部分の境界が不明確となり、対策漏れが生じる恐れがある。

「対策例」

- 系列企業やサプライチェーンのビジネスパートナーやシステム管理の委託先等のサイバーセキュリティ対策の内容を明確にした上で契約を交わす。

- 系列企業、サプライチェーンのビジネスパートナーやシステム管理の委託先等のサイバーセキュリティ対策状況(監査を含む)の報告を受け、把握する。

- 個人情報や技術情報等の重要な情報を委託先に預ける場合は、委託先の経営状況等も踏まえて、情報の安全性の確保が可能であるかどうかを定期的に確認する。

- 系列企業、サプライチェーンのビジネスパートナーやシステム管理の委託先等がSECURITY ACTION9を実施していることを確認する。

なお、ISMS 等のセキュリティマネジメント認証を取得していることがより望ましい。 - 緊急時に備え、委託先に起因する被害に対するリスクマネーの確保として、委託先がサイバー保険に加入していることが望ましい。

■NIST Cyber Security Framework Ver1.1

アメリカ国立標準研究所(NIST)が2014年にVer1.0を発行した、重要インフラのサイバーセキュリティを向上させるためのフレームワークです。通称CSF。ISMSと共に、世界標準のセキュリティ管理フレームワークとして普及。近年、海外ではISMSに代わってCSFを採用する企業が急増しています。2018年4月にNIST Cyber Security Framework Ver1.1を公開しています。

Version1.1は、Version1.0より特に以下の点が追記され、その重要性が説かれています。

- - サプライチェーンのリスク管理(Supply Chain Risk Management)

- - サイバーセキュリティリスクの⾃⼰評価(Self-Assessing Cybersecurity Risk)

■NIST SP800-171

CSDが提供するセキュリティ対策ガイドラインの一つです。SP800シリーズで保護する情報には、政府の機密情報とされるCI(Classified Information)とそれ以外の重要情報と位置付けられるCUI(Controlled Unclassified Information)の2種類があります。アメリカではCIをSP800-53で、CUIをSP800-171で管理すると定められています。IST SP800-171の第1章でNIST SP800-171発行の目的が明示されています。

本書の目的は、重要情報が連邦政府外の情報システム及び組織にあるときに、重要情報の機密性を保護するための連邦政府機関に推奨されるセキュリティ要件を提供することである。

重要情報が処理され、保存され、または連邦政府外のシステムを用いる連邦政府外の組織に送信されるときに同レベルの保護が必要とされる。

(NIST SP800-171より抜粋、一部編集)

すなわち、

調達から販売・供給まで一連のサプライチェーンに存在する、業務委託先や関連企業のすべてに対するセキュリティ対策が、NIST SP800-171発行の目的です。

また、後述のとおり、機密情報(Classified Information, CI)と機密情報以外の重要情報(Controlled Unclassified Information, CUI)のうち、NIST SP800-171はCUIの保護を目的としています。

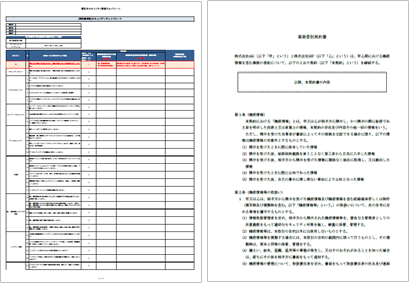

サプライチェーンセキュリティ対策用 「業務委託契約書」及び「別添セキュリティチェックシート」の公開

この度ゾーホージャパン株式会社は、サプライチェーンセキュリティ課題解決のため、「業務委託契約書(雛形)」と「契約書別添セキュリティチェックシート」を無料提供いたします。

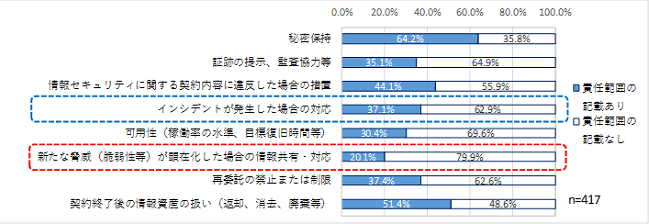

独立行政法人情報処理推進機構(IPA)は2019年4月、「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」報告書を発表。845企業にアンケート調査を実施した結果、新たな脆弱性などについて文書で責任範囲を明確にできていないことが明らかになりました。

「新たな脅威(脆弱性)が顕著化した場合の情報共有・対応」について説明範囲の記載があったのはわずか20.1%。約8割は説明範囲の記載がありません。また、「インシデントが発生した場合の対応」についても記載があったのは37.1%です。記載していない6割以上の企業は、インシデントが発生した際も迅速な対応が難しくなり、被害の拡大や復旧遅延の可能性が高まります。

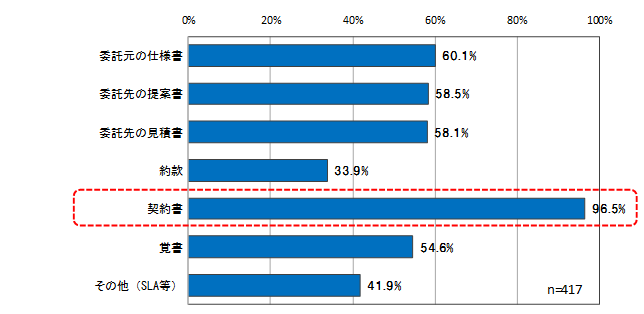

また、責任範囲をどの契約文書に記載しているかを調べたところ最も多いのは契約書で、96.5%の委託元企業で活用されていることがわかりました。

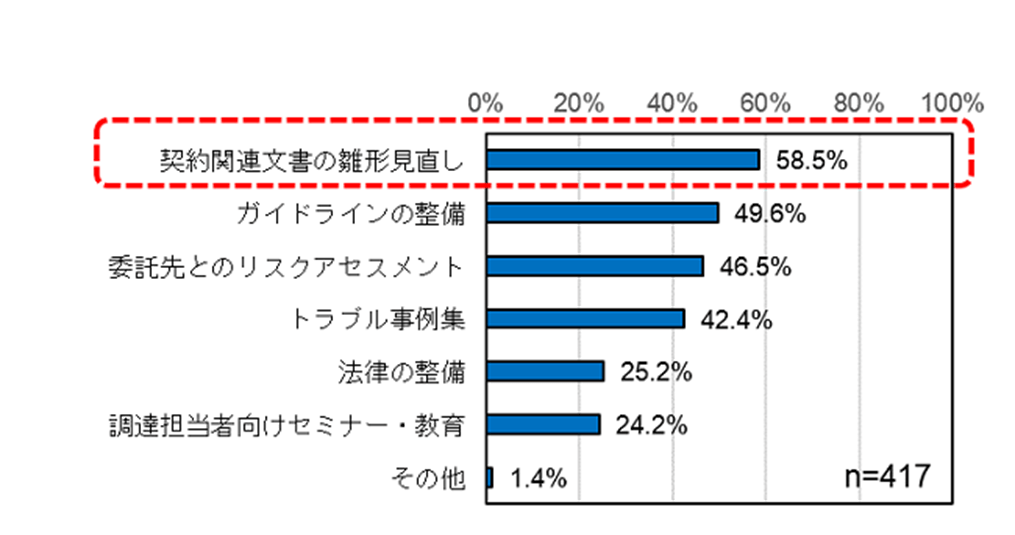

その結果、説明範囲を明確化するための施策としては“契約関連文書の雛形の見直し”が有効と考えている割合が58.5%と最も多いことから、そのような施策を進めることが望まれます。

■「業務委託契約書(雛形)」と「(契約書別添)セキュリティチェックシート」の構成と使い方

ManageEngineが提供する業務委託契約書(雛形)は、「機密情報等の取扱い」や「セキュリティレベルの維持」について言及しており、サプライチェーンセキュリティにおける責任範囲を明確にしたフォーマットとなっています。

また、同書では「第5条セキュリティ」の項目で「本契約期間中は、契約締結時に確認した『(契約書別添)セキュリティチェックシート』のレベルを維持すること」と定めています。

別添のチェックシートは「セキュリティポリシー」や「システムセキュリティ」、「ネットワークセキュリティ」などに分類。委託先はカテゴリーごとに○(対応済)、△(一部対応済)、×(未対応)などを記入します。委託元による評価欄も用意されており、委託先のセキュリティレベルを証明する書類となっています。

更にそれぞれのカテゴリーごとに有用なセキュリティ対策ツール例も記載されていることから、対策方法を具体的に検討することも可能です。

有効と考えられる契約書の見直しに対応した雛形、セキュリティレベルを証明するチェックシートをセットで利用することは、より確かな契約締結につながるでしょう。

参考サイト一覧

- サイバーセキュリティ経営ガイドライン

ITに関するシステムやサービスなどを提供する企業や、経営戦略におけるITの利活用が不可欠な企業の経営者を対象にしたガイドライン。経済産業省とIPAが策定。 - サイバーセキュリティ経営ガイドライン Ver2.0とは? 解説と対策 | MEポータル

- NIST SP 800-171 英語原版 | 日本語訳版

- NIST SP 800-171とは? 解説と対策

- 米国国立標準技術研究所(NIST)

- NIST サイバー セキュリティ フレームワーク(CSF) 英語原版 | 日本語訳版

- NIST サイバー セキュリティ フレームワーク(CSF)とは? 解説と対策

- DFARS Clause252.204-7012

- NIST SP 800-53 英語原版 | 日本語訳版

- NIST SP 800-53とは? 解説と対策