ローカルユーザーのMFA

ローカルユーザーとは、ネットワークドメインを介した中央管理なしに、単一のコンピューター上に直接作成・保存されるアカウントのことです。これらのアカウントは、ローカルマシンに保存された認証情報を使用して認証され、作成されたマシン上でのみアクセス可能です。スタンドアロンシステムおよびドメインに参加しているシステムの両方に存在することができ、管理タスク、ワークグループ環境、またはActive Directory(AD)などの一元管理のディレクトリに依存しないオフラインシステムでよく使用されます。

ADSelfService Plusは、次のようなさまざまなログインシナリオにおいてMFAを使用してこれらのローカルアカウントを保護できます

- Windowsマシンへのログイン

- マシンのロック解除

- ユーザーアカウント制御(UAC)プロンプト

- リモートデスクトッププロトコル(RDP)セッション

- ワークグループコンピュータ

- 非武装地帯(DMZ)内のマシン

- ドメインに参加しているコンピュータ

ローカルユーザーを持つコンピュータに対するマシンベースのMFAは、次のタイプのマシンで有効にできます。

このガイドでは、ローカルユーザーのMFAを有効にし、構成し、監視するプロセスを説明します。

設定方法

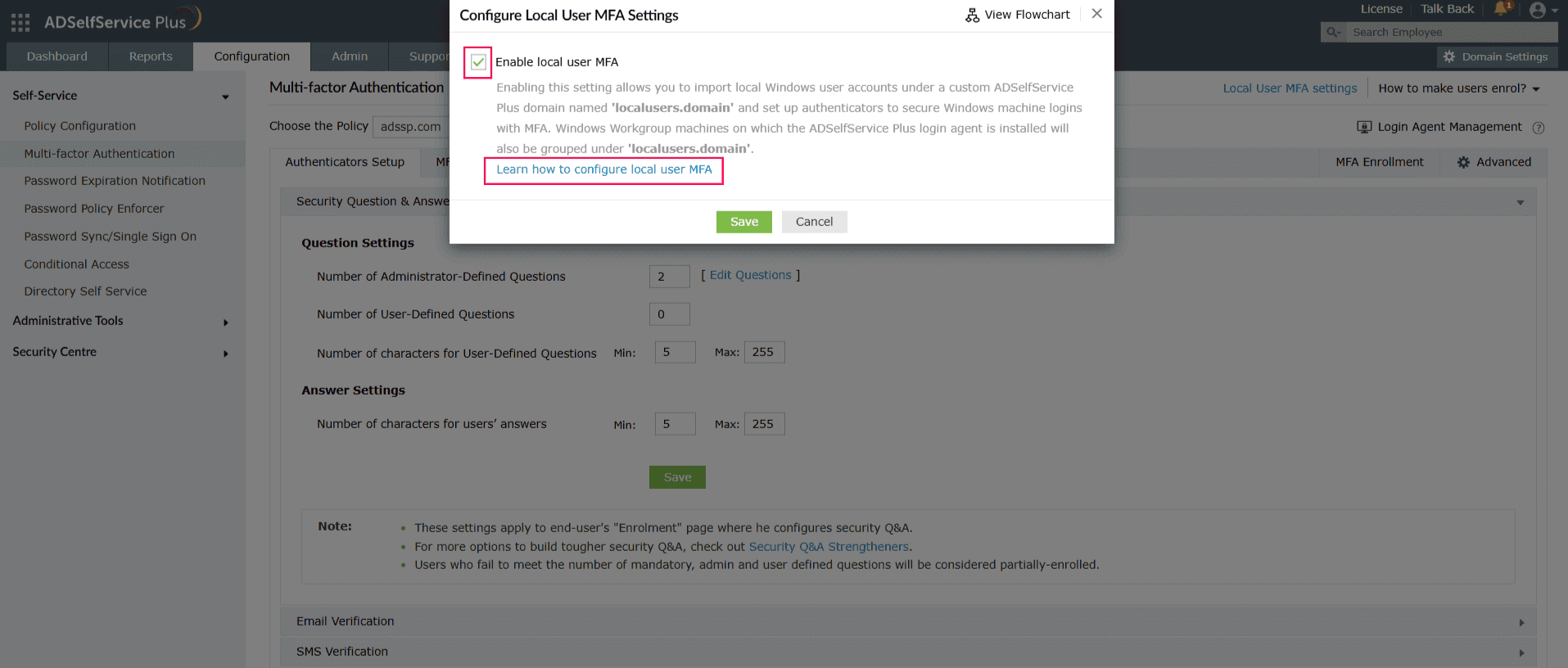

1.ローカルユーザーMFAを有効化

ローカルユーザーMFAの設定前に、機能を有効化する必要があります。手順は以下の通りです。

- ADSelfService Plusの管理者ポータルにログインします。

- [設定]タブ→[セルフサービス]→[多要素認証]に移動します。

- 画面右上の[ローカルユーザーのMFA設定]をクリックします。

- 表示されたポップアップウィンドウ内で、「ローカルユーザーのMFAを有効にする」にチェックを入れます。

- [保存]をクリックします。

これにより、ADSelfService Plus内に「localusers.domain」という仮想ドメインが作成され、エージェントがインストールされたローカルユーザーおよびワークグループ(ローカル)Windowsコンピュータがグループ化されます。

注意:

- ローカルユーザーのMFAはADSelfService PlusのプロフェッショナルエディションにてエンドポイントMFAライセンスを購入している場合にのみ使用可能です。

- 現時点では、Windowsマシンのみ対応しています。

2.ローカルユーザーのMFAの構成

ローカルユーザーのMFAを有効化後、以下の手順に従い認証システムを設定します。

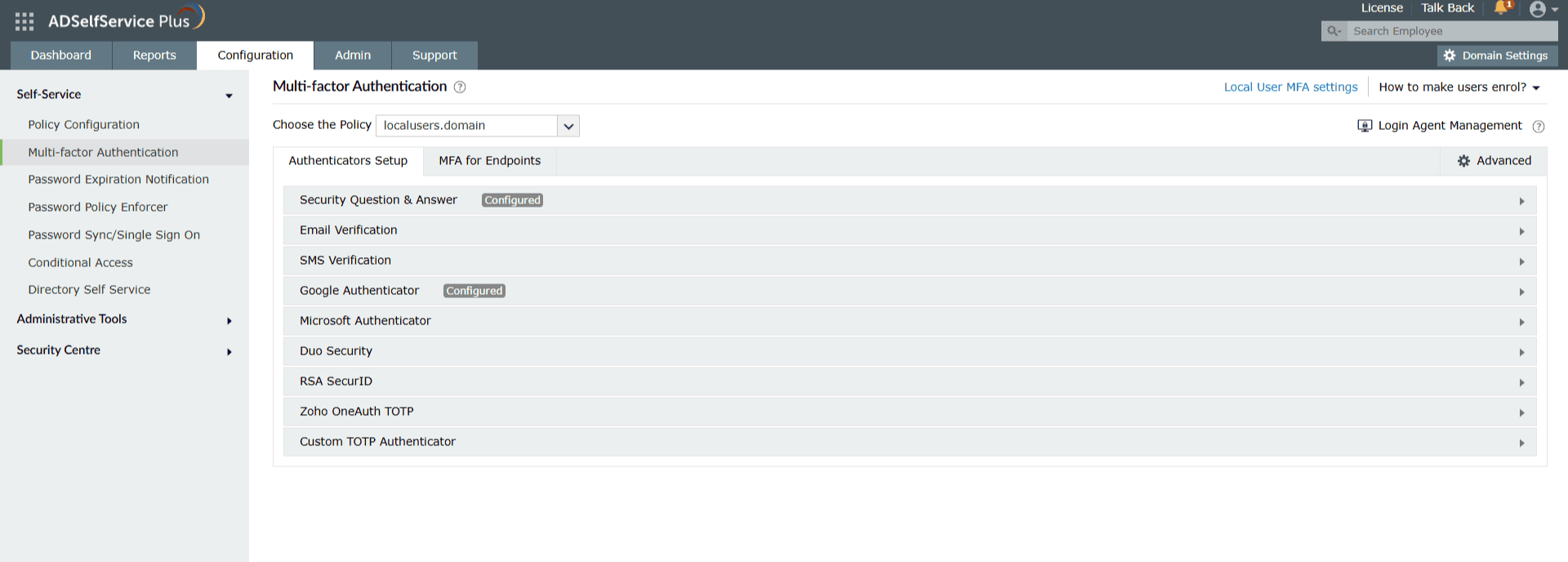

ステップ1:ローカルユーザーのポリシーを選択

- [設定]タブ→[セルフサービス]→[多要素認証]へ移動し、「ポリシーの選択」ドロップダウンメニューから「localusers.domain」を選択します。

- 「MFAの設定」タブをクリックし、ローカルユーザーのMFAとして構成する認証方式を設定します。

オンラインMFAとしてサポートしている認証方式

- セキュリティ質問&回答

- メール認証

- SMS認証

- Google Authenticator

- Microsoft Authenticator

- Duo Security

- RSA SecureID

- Zoho OneAuth TOTP

- カスタムTOTP認証システム

オフラインMFAとしてサポートしている認証方式

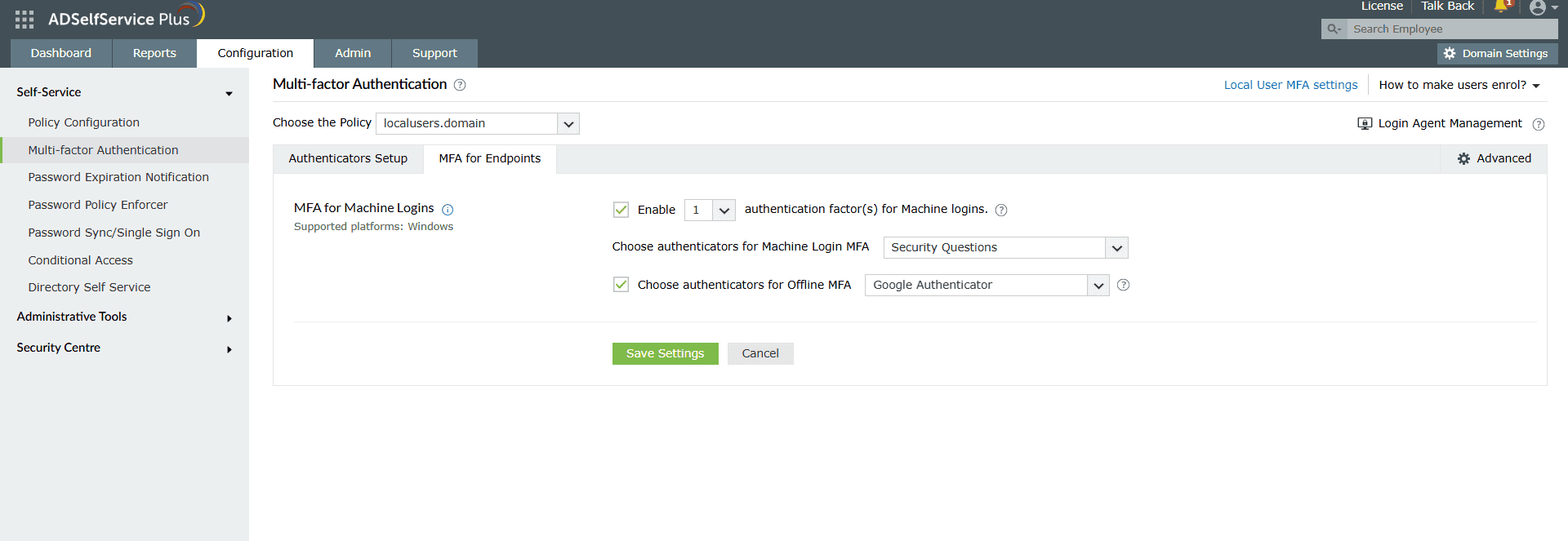

ステップ2:ローカルユーザーのマシンログインにMFAを適用

- [エンドポイント用MFA]タブへ移動し、「マシンログイン用のMFA」に移動します。

- Windowsマシンログイン時に、ローカルユーザーへ強制する認証方式を選択します。必要に応じて、オフラインMFAも構成して下さい。詳細は、こちらを参照してください。

- [詳細設定]に移動し、以下のログインシナリオに対して、構成したMFA方式で保護します。

- マシンのログインおよびロック解除

- RDPログイン

- ユーザーアカウント制御

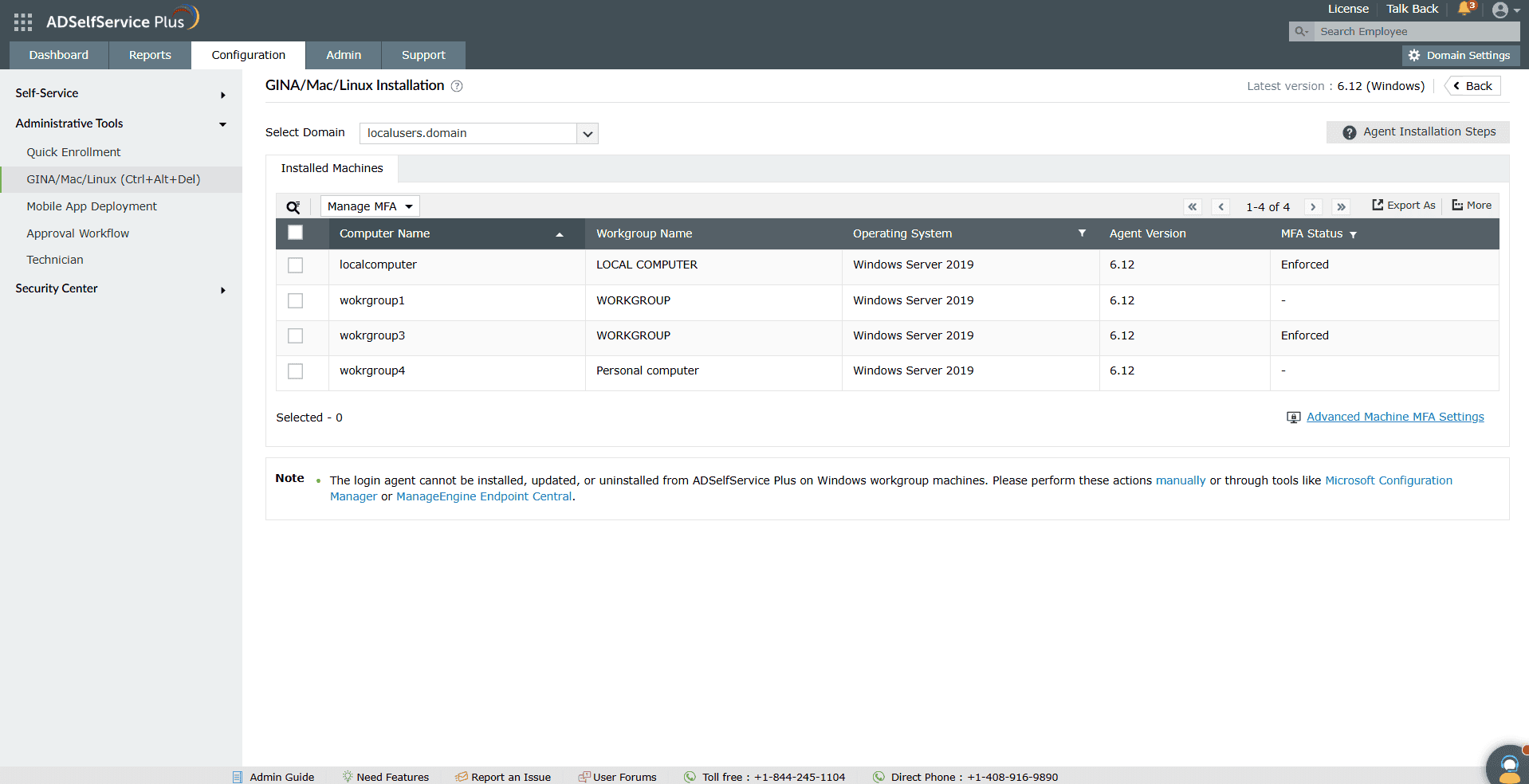

- [設定]タブ→[管理ツール]→[GINA/Mac/Linux (Ctrl+Alt+Del) ]→[GINA/Mac/Linuxのインストール]→[インストールされたコンピューター]に移動し[高度なマシンMFA設定]から、ユーザーがマシンにログインを試みる際、そのユーザーの登録状態に関わらずWindowsマシンを保護するためのマシンベースのMFAを設定できます。本設定は、ドメインおよびワークグループマシンのポリシーベースのログイン設定よりも優先されます。

ステップ3:ログインエージェントのインストール

ローカルユーザーのMFAは、Windowsログインエージェントを介して、WindowsマシンとADSelfService Plusのサーバーを紐づけることで機能します。このためには、MFAが必要なすべてのマシン(ドメイン参加またはワークグループ)にADSelfService Plus Windowsログインエージェントをインストールする必要があります。

注:ローカルユーザーのMFAを使用するためには、Windowsログインエージェントがバージョンが6.12以上である必要があります。ドメインに参加したマシンにインストールされたログインエージェントのバージョンが6.11以前のものである場合、6.12以降に更新する必要があります。

インストール方法:

ドメイン参加済みマシン:ドメイン参加済みマシンへインストールするには、以下の方法があります。ADSelfService Plus管理ポータル上から、手動、GPOを使用、SCCMを使用、ManageEngine Endpoint Centralを使用。

ワークグループマシンワークグループマシンには、ADSelfService Plus管理ポータル上からインストールできません。手動または、SCCMやManageEngine Endpoint Centralのようなツールを使用してください。

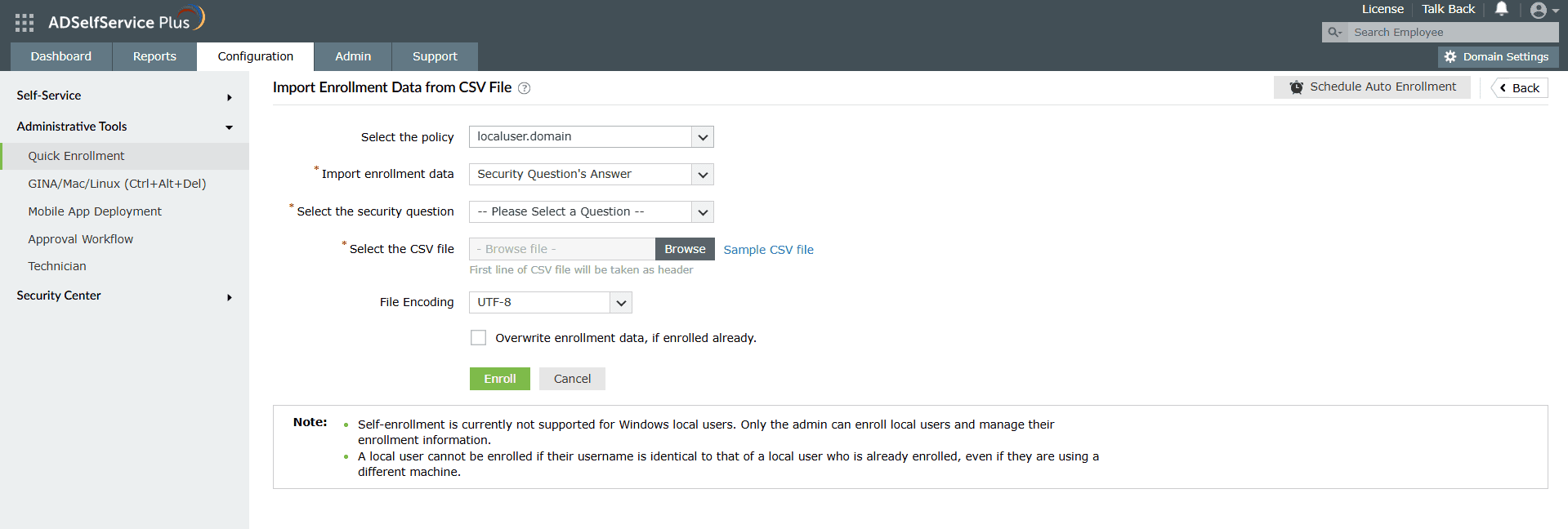

ステップ4:ローカルユーザーアカウントの登録と管理

該当するマシンにログインエージェントのインストールが完了後、ローカルユーザーをインポートし登録する必要があります。

- [設定]タブ→[管理ツール]→[クイック登録]に移動します。

- 「ポリシーの選択」から、「localuer.domain」も選択します。

- 以下の方法で、ユーザーを登録できます。

- どちらの方法でインポートされたユーザーも、「localusers.domain」へリストされます。

注:

Windowsのローカルユーザーに対しては、現在セルフ登録はサポートされておりません。ローカルユーザーの登録と祖の管理は、管理者のみが行うことができません。

ローカルユーザーのユーザー名が、既に登録されている別のローカルユーザーと同じ場合、そのユーザー登録できません。

すでに、登録されているローカルユーザーのユーザー名がマシン上で変更された場合、そのユーザーは新しいユーザー名を使用して再度製品に登録する必要があります。

3.レポートによる登録ユーザーの管理

管理者は、以下のレポートから登録状況、ユーザーの試行状況、失敗の履歴、エージェントの展開、認証方式の使用状況を追跡できます。

- MFA登録ユーザーレポート

- MFA登録監査レポート

- MFA使用状況監査レポート

- マシン/VPN/OWAのMFA使用状況監査レポート

- MFA失敗の監査レポート

- 信頼済みマシンレポート

- セキュリティ質問&回答レポート

- バックアップコード使用状況レポート

- オフラインMFA登録済みマシンレポート

- ブロックユーザーレポート

- エージェントインストール済みレポート

- ユーザー試行の監査レポート

- ライセンスユーザーレポート

- 通知の送信レポート

4.エージェントがインストールされたマシンの管理

[設定]タブ→[管理ツール]→[GINA/Mac/Linux (Ctrl+Alt+Del)]→[GINA/Mac/Linuxのインストール]→[インストールされたコンピューター]から、ログインエージェントがインストールされたすべてのマシンを表示します。

このレポートは、ドメイン参加のWindowsマシンとワークグループマシンの両方が表示されます。

エージェントがインストールされているワークグループマシンは、「localusers.domain」の下に表示されます。