EventLog Analyzer を利用した、PCI-DSS要件の順守

EventLog Analyzerを使用してPCI DSS 要件を順守

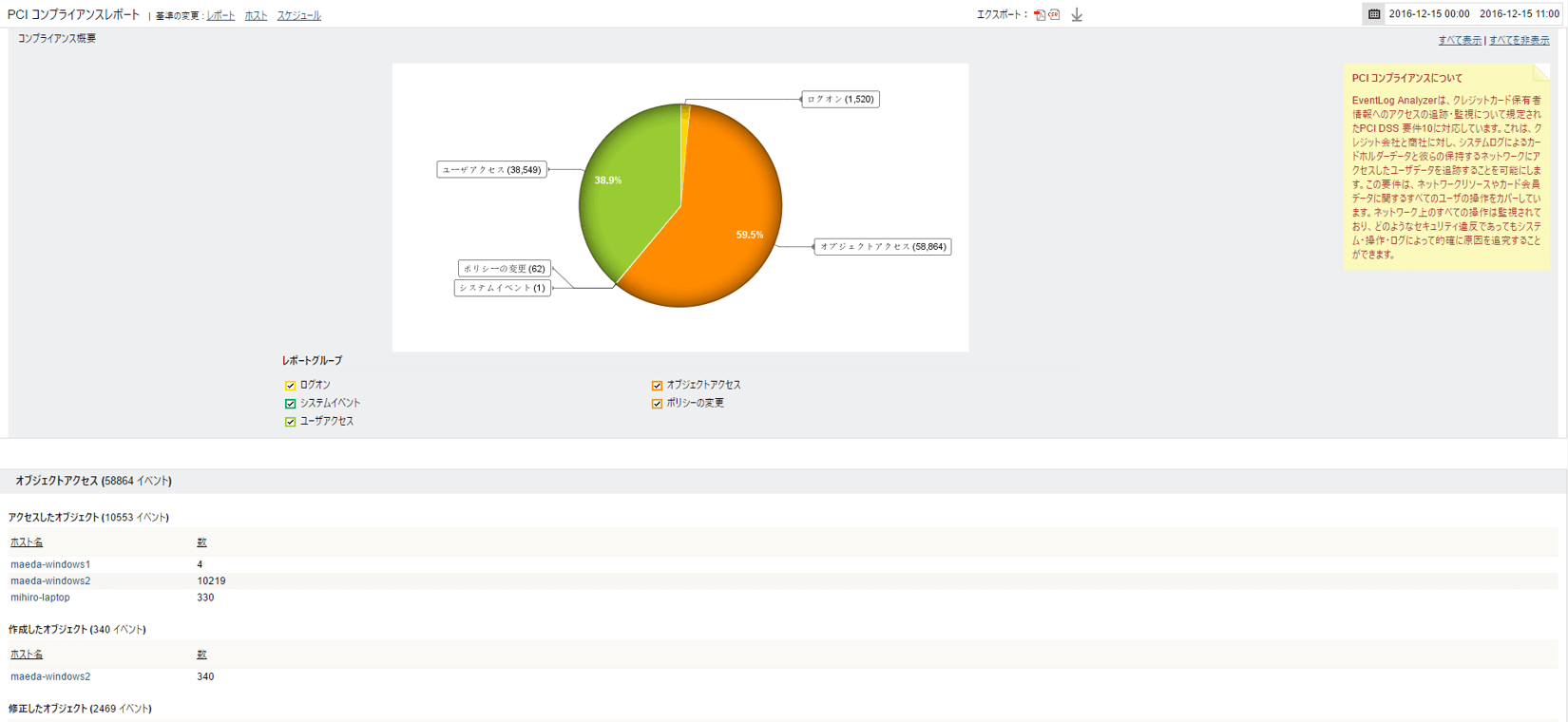

PCI DSS 要件 10に加えて、EventLog Analyzerは他の多くのPCI DSSの要件に対応するレポートを装備しています。EventLog Analyzerのコンプライアンスレポートは、簡単で分かりやすいインターフェースと比類のない一括処理機能を備えており、何回かのクリックだけでPCI DSSの順守を実現します。

PCI DSS 要件 3:保存されたカード会員データを保護すること

- PCI DSS 要件 3.5.1 :(暗号化)キーへのアクセスは必要最小限の管理者に限定すること

- PCI DSS 要件 7 :カード会員データへのアクセスは業務上必要な最小限の者に限定すること

- PCI DSS 要件 7.1:コンピューター 資源やカード会員情報へのアクセスは、業務上必要な最小限のユーザーに限定すること

- PCI DSS 要件 7.2 :複数のユーザーが存在するシステムでは、業務上の必要性に基づいてアクセスが制限され、特に許可のない場合は「すべてを拒否」に設定されたメカニズムを確立すること

- PCI DSS 要件 8 :コンピューター アクセスで各ユーザーに一意のIDを付与すること

- PCI DSS 要件 8.5.1 :ユーザーID、資格情報、その他の識別子オブジェクトの追加、削除、変更を管理すること

- PCI DSS 要件 8.5.8:グループ、共有、または汎用のアカウントとパスワードは使用しないこと

- PCI DSS 要件 8.5.13:最大6回の試行後にユーザーIDをロックアウトしてアクセス試行の繰り返しを制限すること

- PCI DSS 要件 8.5.16:カード会員データを含むデータベースへのすべてのアクセスを認証すること。これには、アプリケーション、管理者、およびすべてのユーザーによるアクセスを含む。

- PCI DSS 要件 11.1:セキュリティ制御、限界値、ネットワーク接続、および制約事項を毎年テストし、認可されていないアクセスの試みを適切に識別し阻止する能力があることを確認すること。少なくとも四半期に1回、ワイヤレスアナライザーで、使用中のワイアレス装置を検出すること

- PCI DSS 要件 12:セキュリティ制御、限界値、ネットワーク接続、および制約事項を毎年テストし、認可されていないアクセスの試みを適切に識別し阻止する能力があることを確認すること。少なくとも四半期に1回、ワイヤレスアナライザーで、使用中のワイアレス装置を検出すること

- PCI DSS 要件 12.2:この仕様の要件と整合する日常的な運用上のセキュリティ手続きを作成すること(ユーザーアカウント維持管理手続き、ログレビュー手続きなど)

PCI DSS 要件 3:

内容

保存されたカード会員データを保護すること

実施要事項

カード会員データは、PCI DSSで厳格に保護すべき対象です。暗号化はカード会員データ保護の重要なツールです。侵入者が他のセキュリティ制御をすり抜けて暗号化されたデータにアクセスできたとしても、適切な暗号かぎがないと、侵入者は当該データを解読することも使用することもできません。保存されたカード会員データを保護する他の効果的な方法も、潜在的なリスク低減のチャンスであると考えられます。たとえば、絶対必要時以外にはカード会員データを保存しない、フルPANが必要なくかつPANを平文Eメールで送信しない場合はカード会員データを切り捨てるなどの方法があります。

PCI DSS 要件 3.5.1:

内容

(暗号化)キーへのアクセスは必要最小限の管理者に限定すること

実施要事項

カード会員データを保護する第一段階は暗号化で、横取りした人間が復号かぎを持っていないなら、そのデータは利用できません。第二段階は、暗号かぎへのアクセスを制限することです。これにより、だれでもカード会員データを復号できるわけではないということが保証されます。また、カード会員データが犯罪に利用されるリスクが大幅に低減します。というのは、そのデータを復号するかぎにはアクセスできないためです。

実施方法

本要件を簡単に順守する方法は暗号かぎへのアクセスを制限することで、これは通常のアクセス制御技法で実施できます。

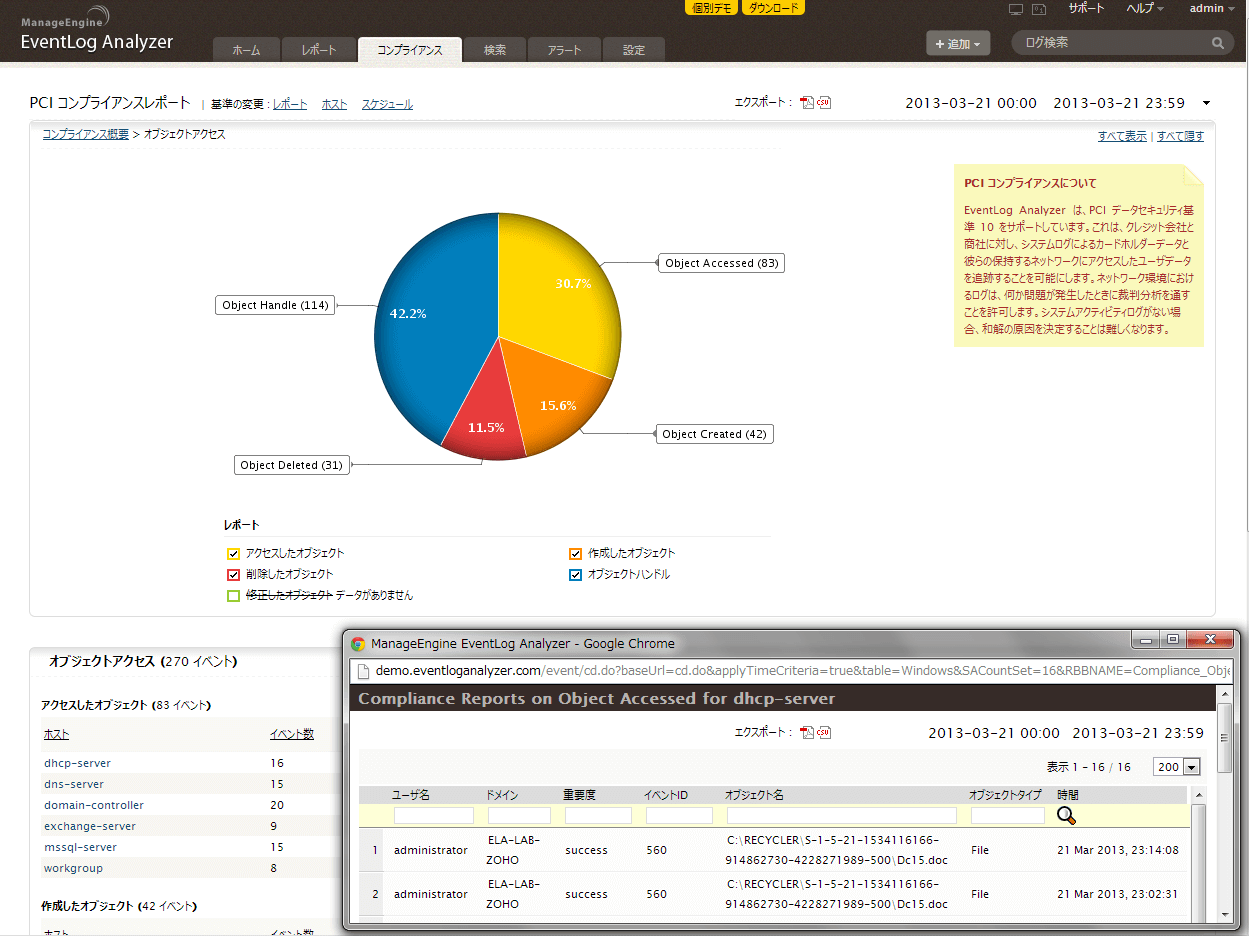

EventLog Analyzer は、本要件の順守を証明するために、オブジェクトアクセスレポートを提供します。

オブジェクトアクセスレポートは、オブジェクトアクセスの詳細とともにユーザー名やタイムスタンプなどの詳細情報を含む、ネットワーク上のオブジェクトにアクセスした全ユーザーのリストを提供します。このレポートをフィルターリングすると、暗号かぎへのアクセスについての情報を得ることができます。この情報により、PCI DSS 要件 3.5.1で必要とされる情報である暗号かぎにアクセスした全ユーザーを簡単に一覧表示することができます。

PCI DSS 要件 7:

内容

カード会員データへのアクセスは業務上必要な最小限の者に限定すること

実施要事項

カード会員データやPAN番号などの重要な資源は、膨大な数のユーザーやその他のオブジェクトを扱うネットワークに収容されています。ネットワークの規模が大きくなると、セキュリティ上の脅威も増大します。したがって、組織の側では、カード会員データへのアクセスを制限することが必須になります。また、それを組織的に行なうために、PCI DSSでは、カード会員データへのアクセスを業務上必要最小限の範囲のみに認可することと規定しています。これにより、無認可のユーザーがネットワークにアクセスしていないということが保証されます。また、認可されたユーザーでも業務上の必要性があってはじめてそのデータにアクセスできるということに注意する必要があります。

本要件は、上記の目的を達成するために、2つのサブセクションに分割されています。

PCI DSS 要件 7.1 :

内容

コンピューター 資源やカード会員情報へのアクセスは、業務上必要な最小限のユーザーに限定すること

実施要事項

本要件は、カード会員データやコンピューター 資源へのアクセスを業務に関連して必要なユーザーのみに限定する必要性を強調しています。本要件では、アクセスはネットワークに関するユーザーの権限に基づくのではなく、ユーザーの種類から独立している必要性があるということを示唆しています。これはまた、必ずしも、すべての管理権限を有するユーザーがカード会員データにアクセスできるというわけではないことを意味しています。これにより、認可されていないユーザーが重要情報にアクセスするのを防止します。

実施方法

ネットワークの重要領域へのアクセスを制限するための必要な対策は、簡単なアクセス制御技法を使用して行なわれます。しかしながら、このような技法の有効性を証明するためには、対策を追加する必要があります。

EventLog Analyzer は、本要件の順守を支援するために、4種類のレポートを提供します。

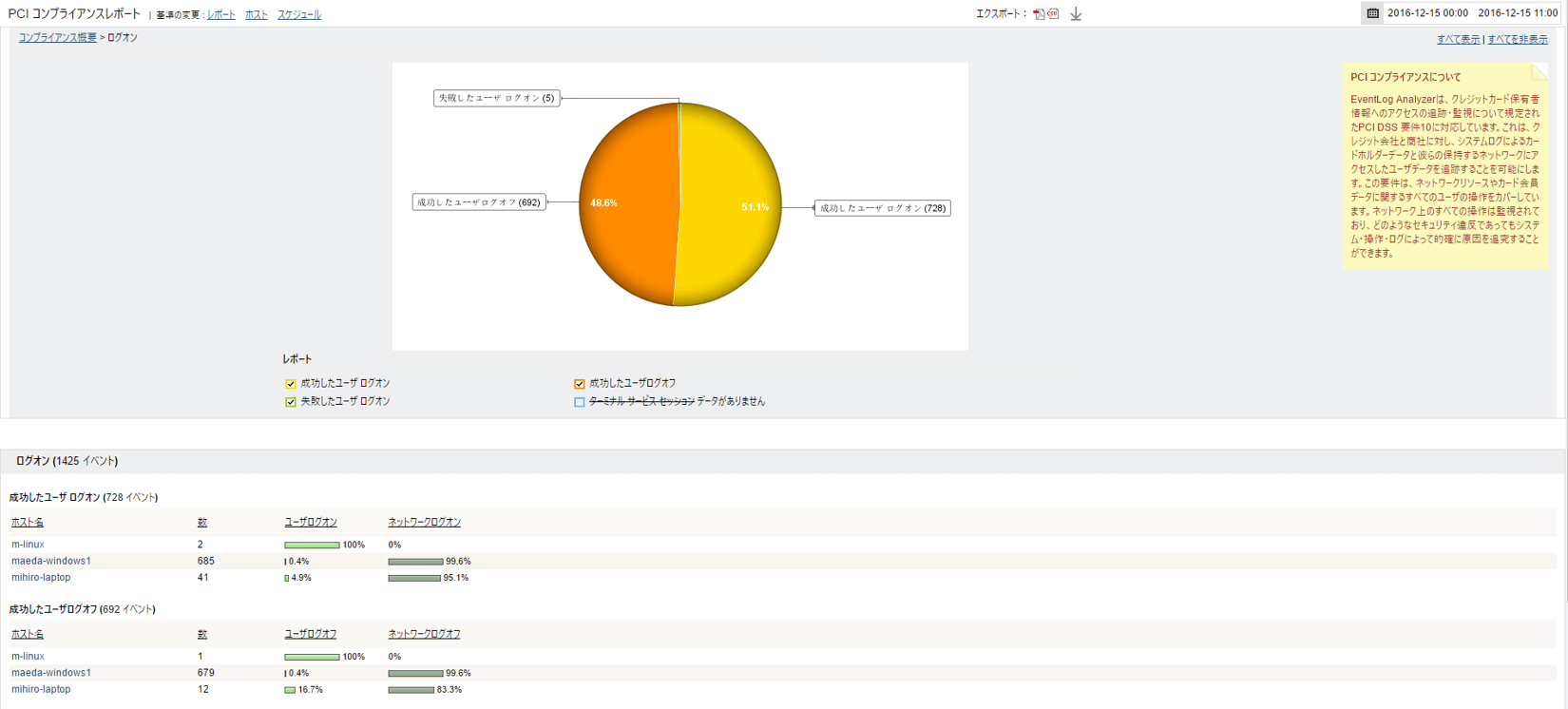

成功したユーザーログオンレポート は、ネットワークへのログインに成功したユーザーの情報を提供します。ログオン情報を深く調査することにより、タイムスタンプや資源などさらに詳細な内容のデータを得ることができます。この情報により、十分な権限を有していないユーザーや業務上の必要性のないユーザーがネットワーク上の重要な資源にアクセスしていないことが立証できます。

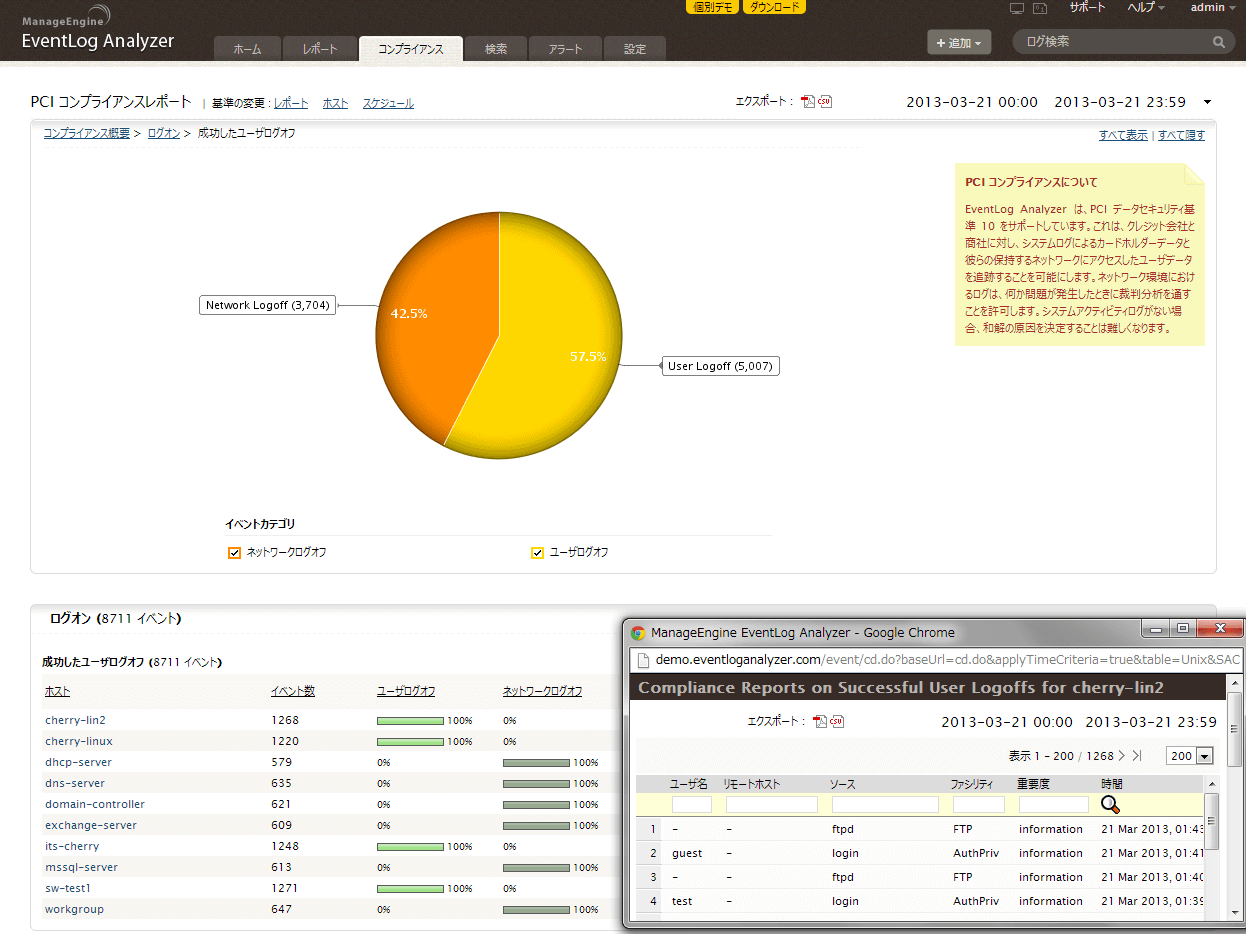

成功したユーザーログオフレポート は、ログオン・セッションの終了を扱います。このレポートを使用して、どのようなユーザーも異常に長時間ログオンの状態を維持し続けていないこと、およびログインしたすべてのユーザーがネットワークからログオフしていることを証明することができます。

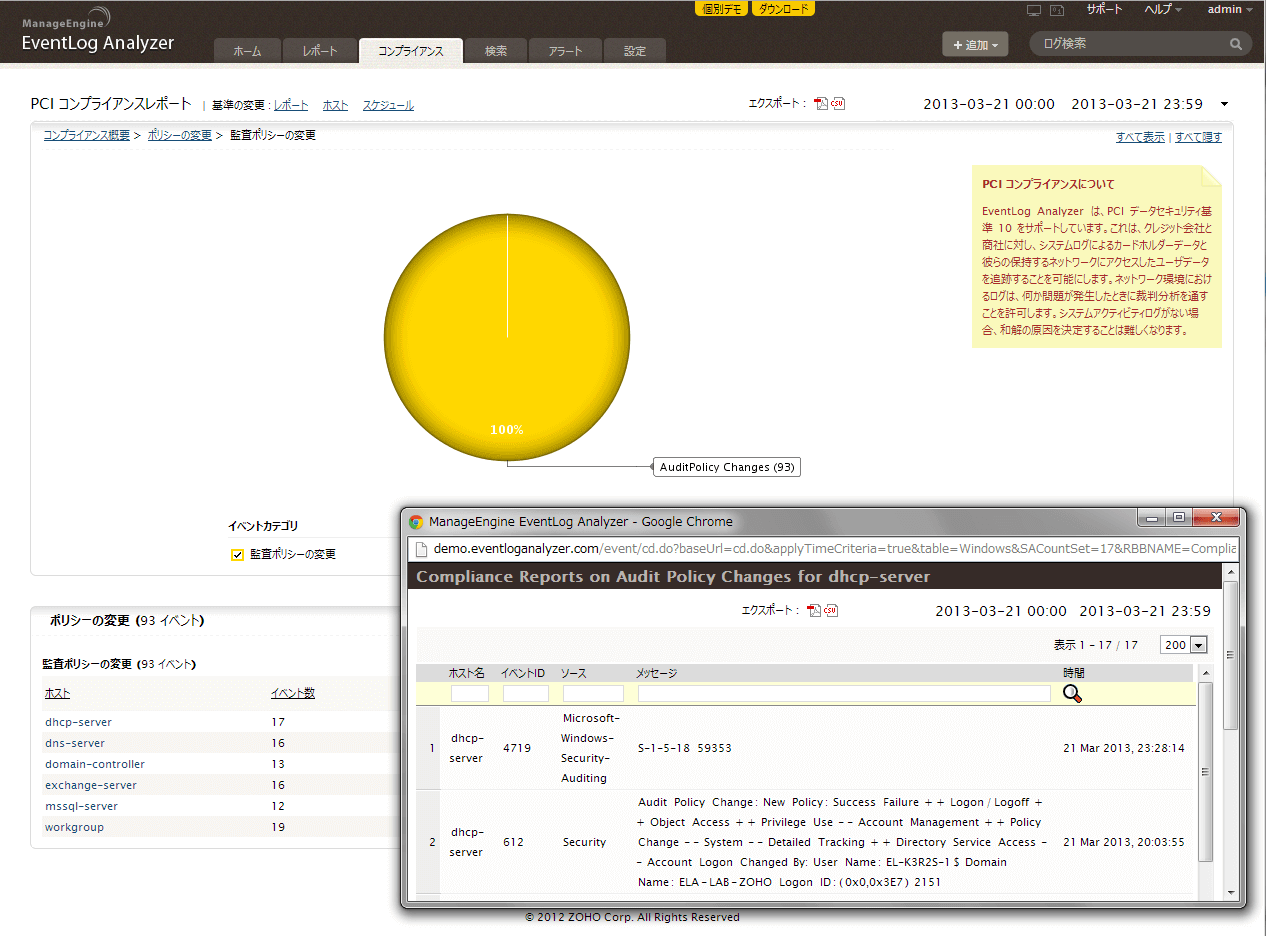

監査ポリシーの変更レポートは、ログオンレポートの新規登録の検証をサポートします。たとえば、新規ユーザーがネットワークにログインすると、監査ポリシー変更レポートは、当該ユーザーが重要資源へアクセスすることを可能にしたというポリシーの変更を示すことができます。

PCI DSS 要件 7.2 :

内容

複数のユーザーが存在するシステムでは、ユーザーの業務上の必要性に基づいてアクセスが制限され、特に許可のない場合は「すべてを拒否」に設定されたメカニズムを確立すること

実施要事項

本要件は、複数のユーザーが同一システムにアクセスする場合、非常に重要です。この場合、権限はシステムに固有ではなく、ユーザーに固有にする必要があります。これにより、ユーザーがログインするシステムに関係なく、十分な権限を有するユーザーのみが資源にアクセスできることが保証されます。また、本要件では、いかなるユーザーもデフォルトではネットワークの重要領域にアクセスさせないということを規定しています。これは重要で、新規ユーザーはいかなるネットワーク資源にもアクセスできないということをデフォルトとすることが必要です

実施方法

他の場合と同じように、各ユーザーのパーミッションはアクセス制御リストを利用して作成することができます。これらのアクセス制御手段の有効性を証明し、本要件の順守を支援するために、EventLog Analyzer は、2種類のレポートを提供します。

成功したユーザーログオンレポートは、適切な資格情報と業務上の必要性を持つユーザーのみがネットワークの保護領域にアクセスするためにログインしていることを示します。

PCI DSS 要件 8 :

内容

コンピューター アクセスで各ユーザーに一意のIDを付与すること

実施要事項

PCI DSSの本要件は、ネットワーク・コンピューター にアクセスする各ユーザーに一意の識別子を付与することを要求しています。本要件は基礎的で当然のことのように見えるかも知れませんが、ネットワーク・セキュリティに大きな影響を与えます。コンピューター アクセスに関して各ユーザーに一意の識別子が付与されている場合のみ、資格情報を利用して実行されたアクションをユーザーまで追跡することができます。これは、セキュリティ違反の本当の原因を追跡することをサポートします。

要件 8.5 は、適切なユーザー認証とパスワードメカニズムを使用することを明確に述べています。本要件はサブセクションに分割されており、各サブセクションは一意にユーザーが識別できるという究極の目的を達成するのに役立つようになっています。

PCI DSS 要件 8.5.1 :

内容

ユーザーID、資格情報、その他の識別子オブジェクトの追加、削除、変更を管理すること

実施要事項

ユーザー認証とログイン資格情報は、カード会員データのセキュリティに直接のインパクトがあります。安全なユーザーアクセスとログイン資格情報の安全性は、カード会員データのセキュリティを大幅に強化します。したがって、ユーザー管理のアクティビティを監視することが重要になります。この理由で、PCI DSSでは、ユーザーIDやその他の識別子オブジェクトの追加と変更を完全に管理するよう規定しています。

実施方法

PCI DSSに無関係の立場から見ても、ユーザーの作成や変更を制御することは重要です。これらの制御は、標準的なアクセス制御技法を利用して各ユーザーの権限を決めることによって行なわれます。PCI DSSの順守には、アクセス制御技法が有効なものであることを証明することが重要です。

EventLog Analyzer には、本要件の順守を証明する、監査ポリシーの変更レポート が備わっています。EventLog Analyzerの変更監査レポートを利用して、ポリシーの変更を正確に追跡することができます。これはそれぞれのポリシー変更の効果を追跡することをサポートし、ユーザーIDの変更が認可されたユーザーまたはその役割を識別することができます。このデータはPCI DSS順守をサポートします。

PCI DSS 要件 8.5.8 :

内容

グループ、共有、または汎用のアカウントとパスワードは使用しないこと

実施要事項

本要件の趣旨は明白です。グループまたは共有、汎用アカウントやパスワードを使用すると、一意のユーザーIDを付与するという目的そのものが覆ってしまいます。その結果、汎用の資格情報を使用してアクションを行った場合、それを行なったユーザーが追跡できなくなってしまいます。セキュリティの観点から、PCI DSSの本要件を順守することは、大変重要となります。

実施方法

EventLog Analyzer には、本要件の順守を証明する、成功したユーザーログオンレポート が備わっています。成功したユーザーログオンレポートを利用すると、ネットワークのログインに成功したすべてのユーザーが得られます。リスト中のユーザー名を利用すると、システムやネットワークへのログインで汎用ユーザー名が使用されていないことが証明できます。

PCI DSS 要件 8.5.13 :

内容

最大6回の試行後にユーザーIDをロックアウトしてアクセス試行の繰り返しを制限すること

実施要事項

カード会員データやその他の重要な資源へのアクセスを成り行きに任せるというわけにはいきません。PCI DSSの本要件では、そのような抜け穴を塞ぎます。本要件では、6回失敗した場合、1つのユーザーIDはそれ以上ログオンを試みることはできないと規定されています。本要件が適切に実施されているならば、パスワードを推測して秘密の資源にアクセスを試みる不正なユーザーは、無限の試みを続けることはできません。

実施方法

この対策を実施するための基本的な技法は、ストロングパスワードポリシーを実行し、かつユーザーがアクセスを試みた資源へのアクセスを拒絶される前のログオン失敗の試みの回数を決めることです。

EventLog Analyzerには、本要件の順守を証明する成功したユーザーログオンレポート が備わっています。成功したユーザーログオンレポートを利用すると、ネットワークのログインに成功したすべてのユーザーが得られます。リスト中のユーザー名を利用すると、システムやネットワークへのログインで汎用ユーザー名が使用されていないことが証明できます。

PCI DSS 要件 8.5.16 :

内容

カード会員データを含むデータベースへのすべてのアクセスを認証すること。これには、アプリケーション、管理者、およびすべてのユーザーによるアクセスが含まれる。

実施要事項

本要件が適切に実施されているならば、アプリケーションから資源にアクセスするときに認証プロセスを回避することはできません。また、これにより、アプリケーションからもその他コンソールからも、ネットワークの重要領域に対してデフォルトで認証がないということを保証できます。さらに、管理者がすべてのネットワーク資源に無条件にアクセスを許可する無制限資格情報を持つことも禁止します

実施方法

認証メカニズムは、認証インターフェースを使用して正しい方法を回避できる可能性がないようなやり方で設定する必要があります。

EventLog Analyzer は、本要件の順守を証明する2種類のレポートを提供します。

成功したユーザーログオンレポートを利用すると、ネットワークのログインに成功したすべてのユーザーが得られます。リスト中のユーザー名を利用すると、ネットワークの重要領域に認証されていないアクセスがないことを証明できます。

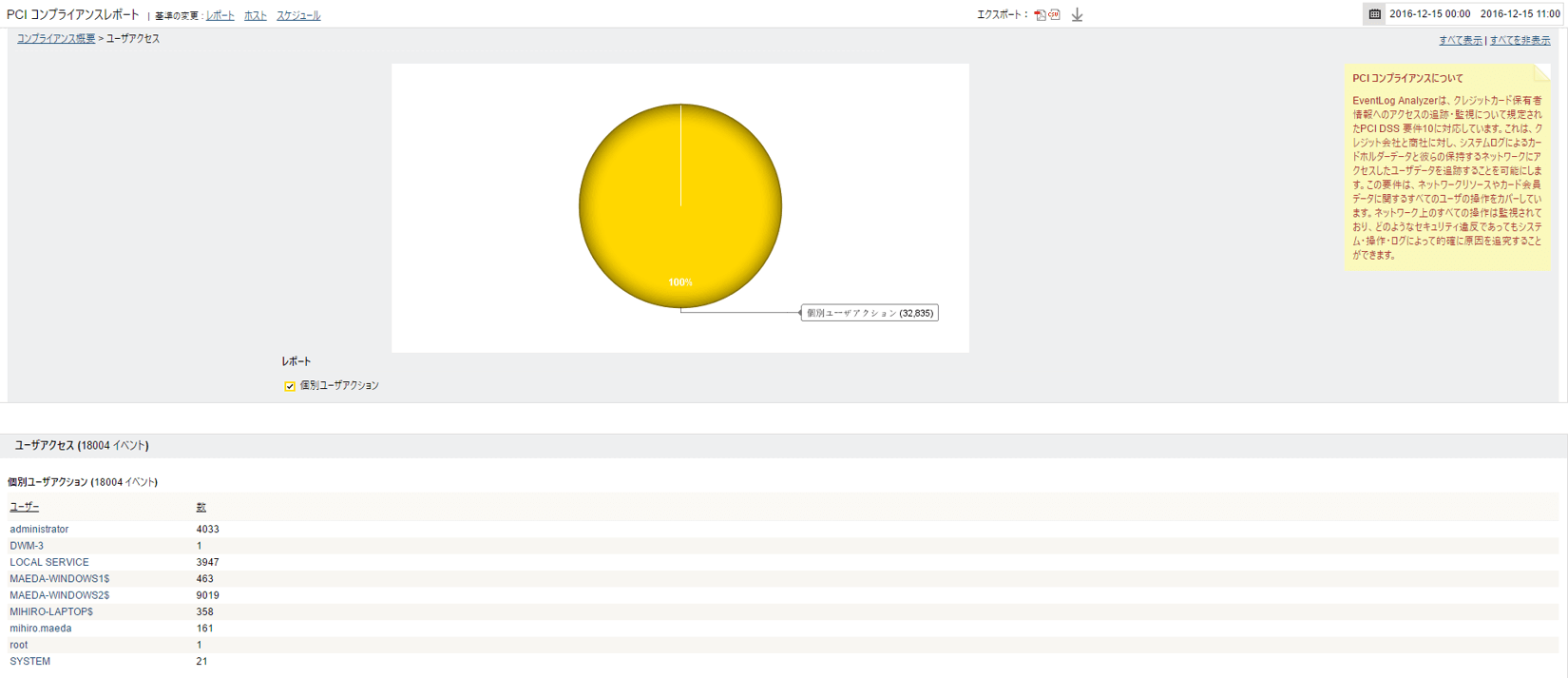

個別ユーザーアクションレポートは、ネットワーク上のユーザーのすべての操作をユーザーごとに一覧表示します。このレポートから得たデータを利用して、管理者は特定のユーザーがアクセスした領域を見つけることができます。このレポートのデータと前のレポートを組み合わせると、PCI DSS 要件 8.5.16を順守できます。

PCI DSS 要件 11.1 :

内容

セキュリティ制御、限界値、ネットワーク接続、および制約事項を毎年テストし、認可されていないアクセスの試みを適切に識別し阻止する能力があることを確認します。少なくとも四半期に1回、ワイアレスアナライザーで、使用中のワイアレス装置を検出します。

実施要事項

本要件では、セキュリティ対策のテストを年1回は実施することと述べています。したがって、セキュリティ装置は、重要データへのアクセスを試みるブルートフォースによる常に進化する攻撃を撃退するために、高度なものでなくても、最新のものであることが必要です。また、ワイアレス装置に脆弱性のある可能性が高いので、本要件では、使用中のワイアレス装置のテストも四半期ごとに必要としています。

実施方法

EventLog Analyzer は、本要件の順守を証明する3種類のレポートを提供します。

成功したユーザーログオンレポート は、ネットワークへのログインに成功したユーザーの情報を提供します。この情報により、認証されたユーザーが識別できることに注意が必要です。

オブジェクトアクセスレポートは、オブジェクトの観点から同じ趣旨のデータを提供します。これにより、どのオブジェクトも無認可のアクセスや不正なアクセスをされていないことを保証できます。

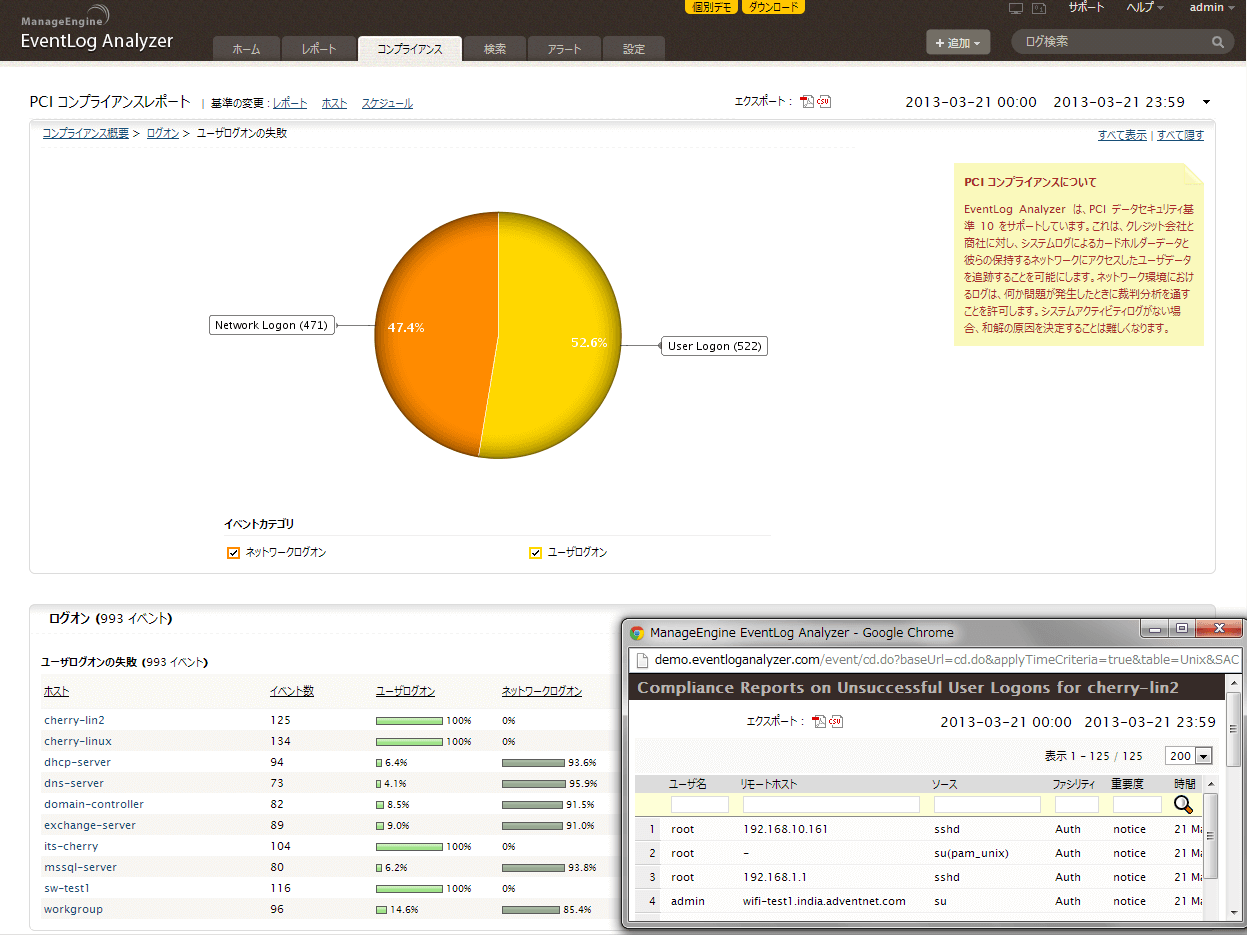

ユーザーログオンの失敗レポートは、適切な資格情報なしでネットワークの重要資源にログインを試みたユーザーが当該資源へのアクセスを拒絶されたことを示します。資源にアクセスを試みて失敗したユーザーが存在することはセキュリティの脅威の兆候であるとも考えられます。

PCI DSS 要件 12 :

内容

従業員および請負業者向けの情報セキュリティポリシーを整備すること

実施要事項

PCI DSS 要件 12は、上述のすべての要件を強化するものです。本要件により、従業員や請負業者向けの情報セキュリティを規定する適切な情報セキュリティポリシーを確立する必要があります。本要件は、従業員や請負業者による規約違反を取り扱うルールの確立に役立ちます。本要件は上述のすべての要件の先駆者で、情報セキュリティを統制するさまざまなポリシーを確立するのをサポートします。

本要件は、いくつかのサブセクションに分かれています。

PCI DSS 要件 12.2 :

内容

本仕様の要件と整合性のある、日々の運用に関するセキュリティ手続きを開発します(たとえば、ユーザーアカウント運用手続きやログレビュー手続き)。

実施要事項

要件 12.2は、PCI DSS順守を特別なアクティビティではなく日常の出来事にします。本要件の順守により、PCI DSS順守をサポートするすべての手続きが実行され、組織に関するセキュリティや情報セキュリティが励行されるのをサポートします。

本要件は、いくつかのサブセクションに分かれています。

実施方法

PCI DSSの本要件を順守する唯一の方法は、すべての接続と制御に関するセキュリティをマニュアルでテストすることです。

EventLog Analyzer は、本要件の順守を証明する3種類のレポートを提供します。

成功したユーザーログオンレポートは、ネットワークのログインに成功したユーザーの情報を提供します。この情報により、認証されたユーザーが識別できることに注意が必要です。

オブジェクトアクセスレポート は、オブジェクトの観点から同じ趣旨のデータを提供します。これにより、どのオブジェクトも無認可のアクセスや不正なアクセスがされていないことを保証できます。

ユーザーログオンの失敗レポートは、適切な資格情報なしでネットワークの重要資源にログインを試みたユーザーが当該資源へのアクセスを拒絶されたことを示します。資源にアクセスを試みて失敗したユーザーが存在することは明らかにセキュリティの脅威の兆候であるとも考えられます。

EventLog Analyzerのレポートは、PCI DSSの要件を考慮して作成されます。これらの多様で適切なレポートにより、PCI DSSの順守はたやすい仕事になります。同じく、EventLog Analyzerは、SOX、HIPAA、FISMA、GBLAなどの米国政府の規制法令向けのレポート作成ソリューションも提供します。