ルール最適化機能:ルールの異常や相関性を自動で可視化

ルール最適化とは、ファイアウォールのルール(ポリシー)の異常や相関性を自動で算出して、わかりやすく可視化する機能です。

ルールはある通信に対して、上位に位置するルールから条件を満たすか確認し、条件に該当するルールが適用された段階で残りのルールは無視される、という特徴があります。設定のミスにより管理者の本来の意図とは異なるアクションが適用される場合もあり、それらが装置のパフォーマンス低下や組織のセキュリティリスクをもたらします。しかし、企業の中には膨大な数のルールを設定しているケースも多く、そのようなルールの異常を1つずつ確認するのは時間と手間がかかり、見落としが発生する可能性も高くなります。

ルールの異常や相関性を把握して早急に対処を行う上で、ManageEngineがご提供しているファイアウォール/UTMログ解析ツール「Firewall Analyzer」のルール最適化機能をお役立ていただけます。

Firewall Analyzerのルール最適化機能には、以下の3項目があります。

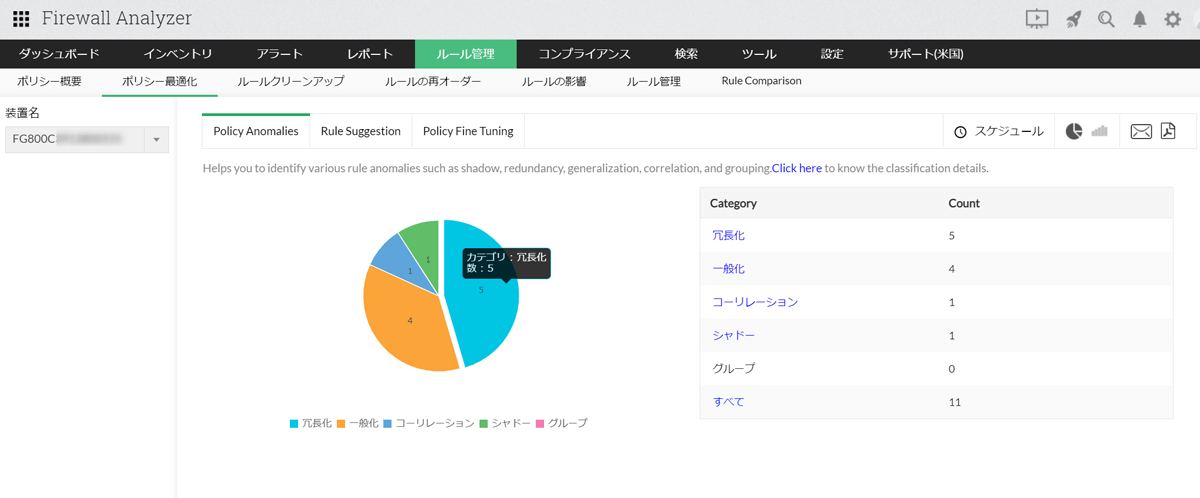

1.Policy Anomalies

Policy Anomaliesでは、複数のルール間で発生している異常や相関性について、以下の5つのカテゴリに分類して表示します。

- 冗長化

- シャドー

- 一般化

- コーリレーション

- グループ

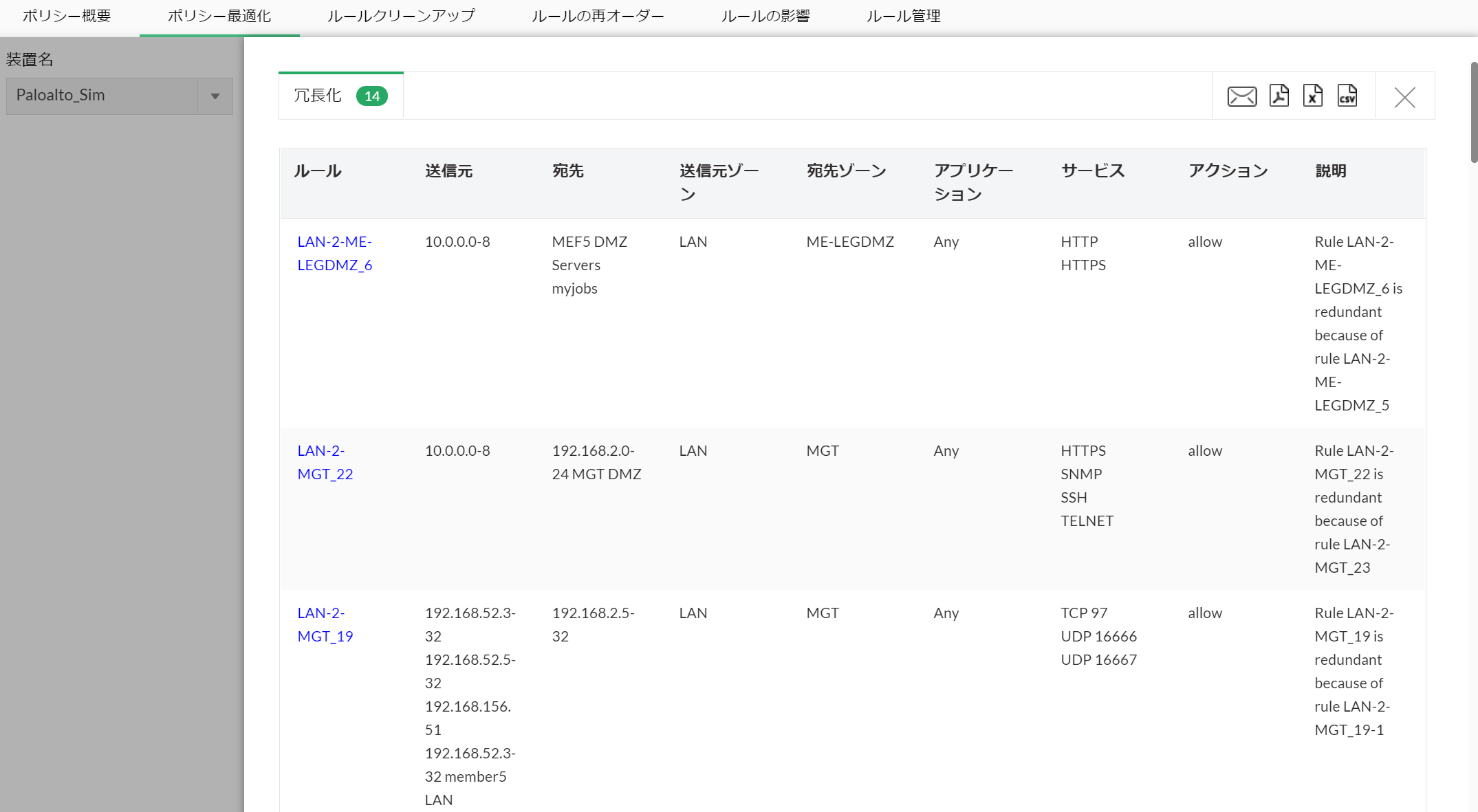

1.冗長化

「冗長化」は、複数のルールが同じ通信に対して、同じアクションを設定している状況を指します。どちらか片方が、削除すべき不要ルールに該当する可能性があります。

たとえば以下の場合、1番目のルールが適用され、2番目のルールは効力をもちません。

| 番号 | 送信元 | 宛先 | プロトコル | アクション |

|---|---|---|---|---|

| 1 | 10.0.0.1 - 10.0.0.10 | 20.0.0.1 - 20.0.0.10 | http, https | Allow |

| 2 | 10.0.0.5 | 20.0.0.3 | http | Allow |

2.シャドー

「シャドー」は、複数のルールが同じ通信に対して、異なるアクションを設定している状況を指します。本来の意図とは逆のアクションが適用される可能性が高く、早急に見直す必要があります。

たとえば以下の場合、2番目の拒否ルールは適用されず、1番目の許可ルールが優先的に適用されます。

| 番号 | 送信元 | 宛先 | プロトコル | アクション |

|---|---|---|---|---|

| 1 | 10.0.0.1 - 10.0.0.10 | 20.0.0.1 - 20.0.0.10 | http, https | Allow |

| 2 | 10.0.0.5 | 20.0.0.3 | http | Deny |

3.一般化

「一般化」は、以下の2つの状態を満たすケースを指します。

- あるルールが別のルールと一部重複しているが、それぞれヒットする

- ルールの順番を入れ替えると、ヒットしないルールが発生する

たとえば以下の場合、一部重複があるものの、許可ルールと拒否ルールがそれぞれ適用されます。送信元 10.0.0.5、宛先 20.0.0.3 の http通信に関しては重複していますが、1番目のルールで許可されます。

仮に1番目と2番目を入れ替えると、1番目になった拒否ルールによって 送信元 10.0.0.5、宛先 20.0.0.3 の http通信も拒否され、2番目になった許可ルールは適用されなくなります。

| 番号 | 送信元 | 宛先 | プロトコル | アクション |

|---|---|---|---|---|

| 1 | 10.0.0.5 | 20.0.0.3 | http | Allow |

| 2 | 10.0.0.1 - 10.0.0.10 | 20.0.0.1 - 20.0.0.10 | http, https | Deny |

4.コーリレーション

「コーリレーション」は、以下の2つの状態を満たすケースを指します。

- あるルールが別のルールと一部重複しているが、それぞれヒットする

- 順番を入れ替えてもそれぞれヒットするが、一部ヒットしない条件が存在する

たとえば以下の場合、送信元 10.0.0.5、宛先 20.0.0.3 の http通信に関してはそれぞれのルールで重複していますが、1番目のルールで許可されます。

仮に1番目と2番目を入れ替えても、それぞれルールとしての効力をもちます。ただし、送信元 10.0.0.5、宛先 20.0.0.3 の http通信に関しては、1番目になったルールによって拒否されます。

| 番号 | 送信元 | 宛先 | プロトコル | アクション |

|---|---|---|---|---|

| 1 | 10.0.0.5 | 20.0.0.1 - 20.0.0.10 | http, https | Allow |

| 2 | 10.0.0.1 - 10.0.0.10 | 20.0.0.3 | http | Deny |

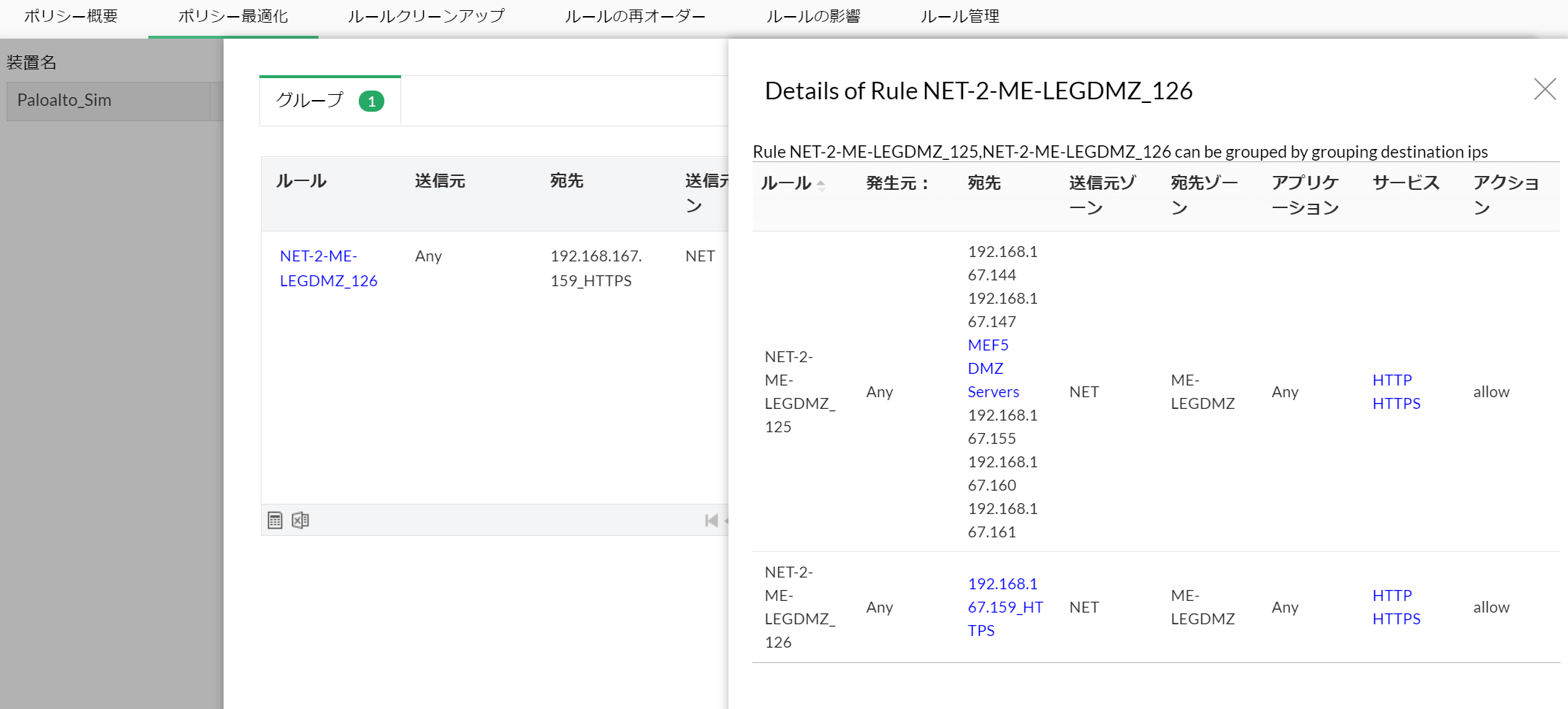

5.グループ

「グループ」は、ある複数のルールにおいて「送信元・宛先・プロトコル」の中でいずれか1つが異なり、かつアクションは等しい状況を指します。このような複数のルールは、1つのルールにまとめることで最適化できます。

たとえば以下の場合、1番目と2番目のルールは、変更して1つにまとめることができます。

(ルール変更前)

| 番号 | 送信元 | 宛先 | プロトコル | アクション |

|---|---|---|---|---|

| 1 | Any | 20.0.0.1 - 20.0.0.10 | http, https | Allow |

| 2 | Any | 20.0.0.15 | http, https | Allow |

(ルール変更後)

| 番号 | 送信元 | 宛先 | プロトコル | アクション |

|---|---|---|---|---|

| 1 | Any | 20.0.0.1 - 20.0.0.10 20.0.0.15 | http, https | Allow |

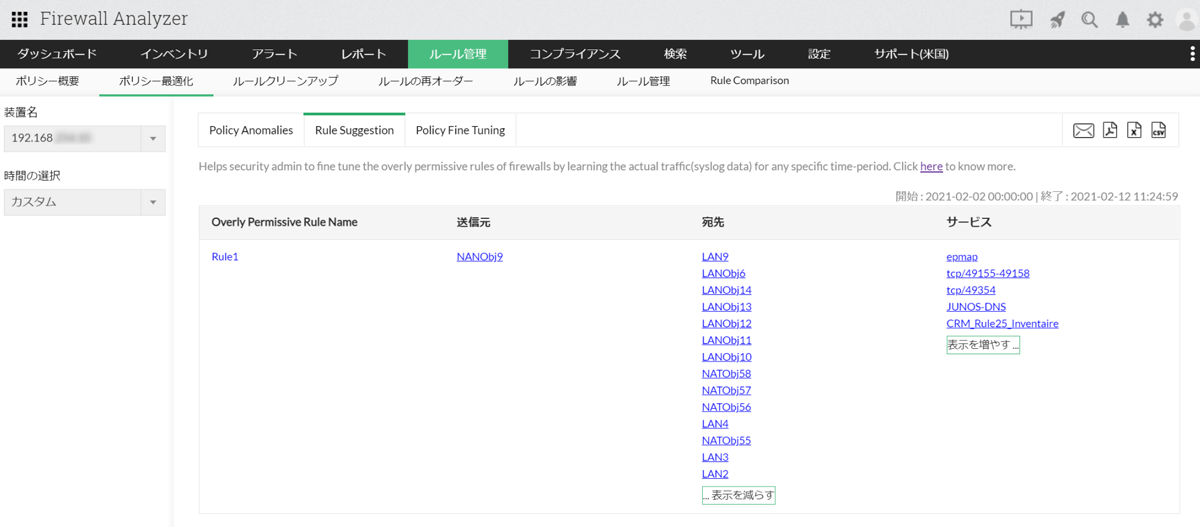

2.Rule Suggestion

Rule Suggestionでは、登録装置のAnyを含む許可ルールに対して、一定期間内に使用されたオブジェクトを表示します。

Anyを含む許可ルールに対し、指定した期間内に使用された以下の各オブジェクト情報を表示します。

- 送信元

- 宛先

- サービス

許可すべき対象が多い場合にとりあえずAnyを設定することもあるかもしれませんが、過度な範囲に対して通信を許可することはセキュリティ上、好ましくありません。この機能を活用し、オブジェクトの使用状況に基づくより適切なルール設定が可能になります。

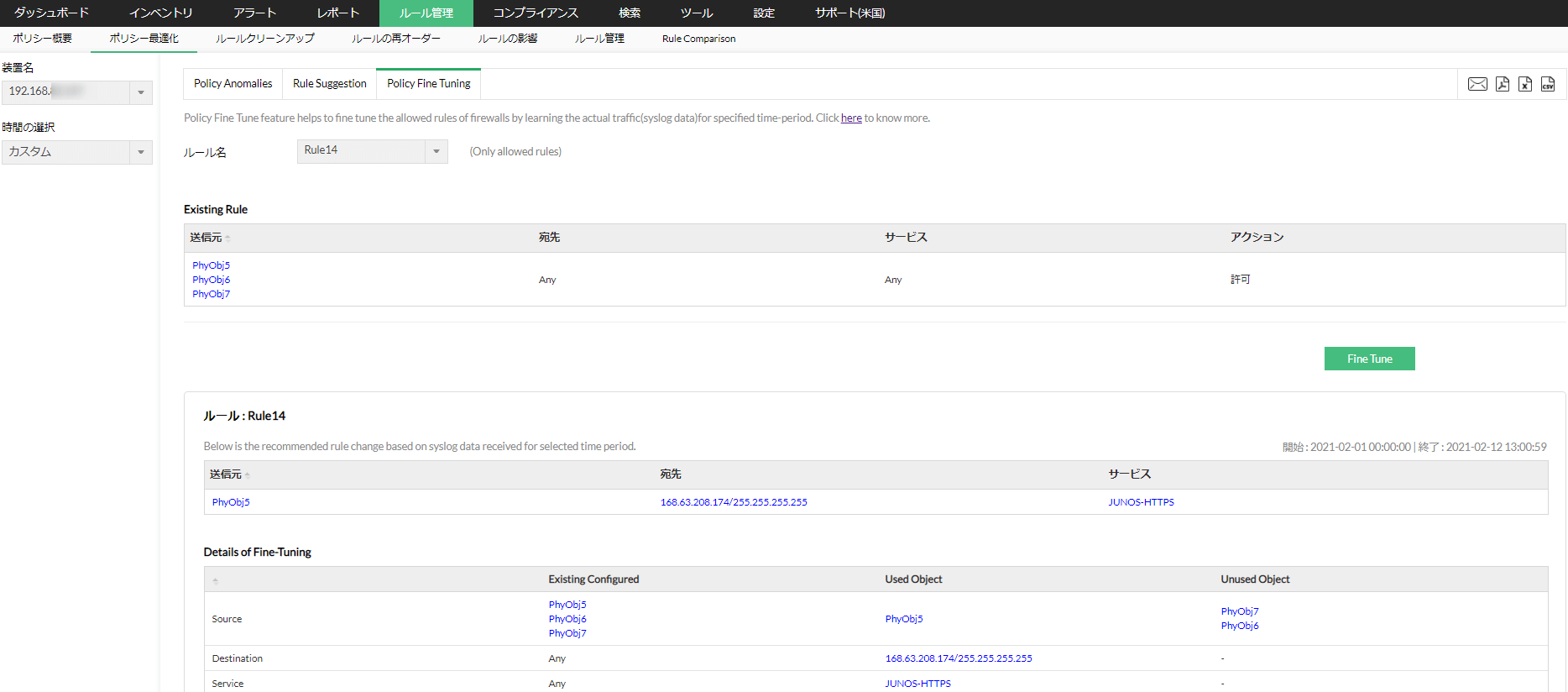

3.Policy Fine Tuning

Policy Fine Tuningでは、登録装置の許可ルールに対して、一定期間の使用状況に基づくチューニング内容を表示します。

任意の許可ルールを選択して[Fine Tune]をクリックすることで、推奨設定となる以下の項目を表示します。

- 送信元

- 宛先

- サービス

また、上記の推奨項目に対して、以下の内容を表示します。

- 現在の設定内容

- 指定した期間内に使用されたオブジェクト

- 指定した期間内に使用されていないオブジェクト

使用状況に基づいた許可ルール/オブジェクトの整理に活用いただけます。

関連機能

- ルールクリーンアップ - 不要なルールやオブジェクトを可視化します。

- ルールの並び替え - 使用頻度に応じたルールの並び替えを提案します。

- ルールの影響分析 - 新規追加するルールの影響やリスクを可視化します。