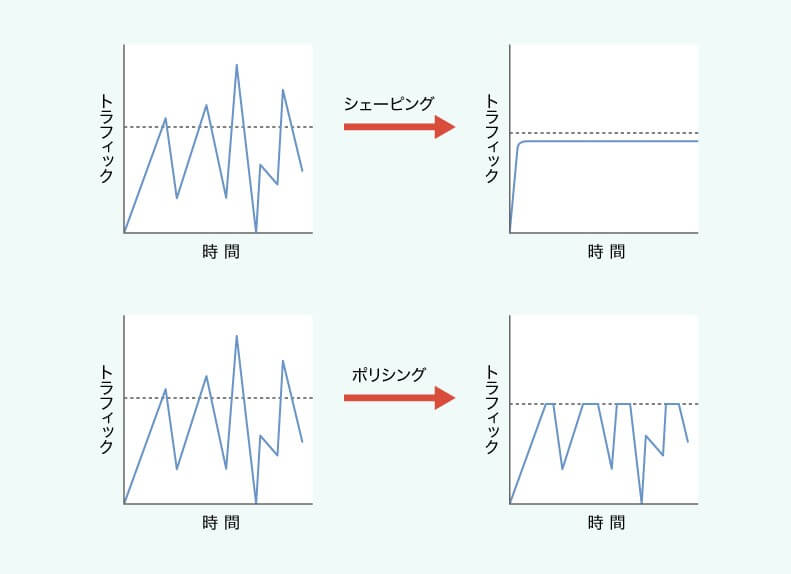

シェーピング、ポリシングとは

QoSの手法として、シェーピングやポリシングがあります。どちらもトラフィックをシステマチックに制限することで帯域を制御し、トラフィックの速度などを最適化することを目的としています。

QoS(Quality of Service)の詳細については、以下のページをご参照ください。

【関連】 QoSとは?帯域制御・優先制御とQoSの見直しポイントを解説

トラフィック解析ツール NetFlow Analyzer

シェーピングの概要

シェーピング(Shaping)とは、事前に設定したトラフィック量の最大値を超過したパケットについて、バッファに蓄積し、順番に処理をさせる手法です。トラフィックシェーピングとも呼ばれています。トラフィックの時系列グラフでは、最大値で平らになるイメージです。

Cisco機器では、shapeコマンドを使用するClass-Based Shaping(CB-Shaping)、traffic-shape コマンドを使用するGeneric Traffic Shaping(GTS)などのオプションで実装します。

ポリシングの概要

ポリシング(Policing)とは、事前に設定したトラフィック量の最大値を超過したパケットについて、バッファへ蓄積せずに破棄する手法です。トラフィックポリシングとも呼ばれています。トラフィックの時系列グラフでは、山形や谷形などギザギザになるイメージです。

Cisco機器では、police コマンドを使用するClass-Based Policing(CB-Policing)、rate-limitコマンドを使用するCommitted Access Rate(CAR)などのオプションで実装します。

シェーピングとポリシング、どちらを選べばいいか?

シェーピングとポリシングのおもな違いは、トラフィック量の最大値を超過した分のパケットをどのように扱うかです。以下の比較表のとおり、それぞれにメリット・デメリットがあるため、トラフィックの種類に応じて使い分けましょう。

| シェーピング | ポリシング | |

|---|---|---|

| 概要 | 超過分のパケットはバッファに蓄積 | 超過分のパケットは破棄 |

| メリット | パケットロスが少ない | 遅延が発生しにくい |

| デメリット | 遅延が発生しやすい | データの欠落が起きやすい |

なお、シェーピングは、超過分のパケットを意図的に遅延させることでパケットロスを抑制する特徴がありますが、これは十分なメモリ容量があることが前提となります。メモリ容量が不足した場合、キューに格納しきれない分についてパケットロスが発生する可能性があります。

データの品質を重視したい

データの欠落を極力避けるべきトラフィックとして、ファイル転送などがあります。そのような場合、シェーピングを選択するのが良いでしょう。

リアルタイム性を重視したい

多少、パケットロスが発生してでもネットワーク遅延を極力避けるべきトラフィックとして、リアルタイム性が要求される音声電話などがあります。そのような場合、ポリシングを選択するのが良いでしょう。

帯域制御では『トラフィックの可視化』も重要

ここまでシェーピングやポリシングを用いて、帯域制御を行う方法をご紹介してきました。ネットワーク遅延が発生するおもな要因として、過剰なトラフィックによる輻輳が挙げられます。帯域制御を行うには、まず帯域を流れるトラフィックを可視化し、輻輳の原因となるトラフィックの種類や発生元などから制御するトラフィックを洗い出すことが重要です。

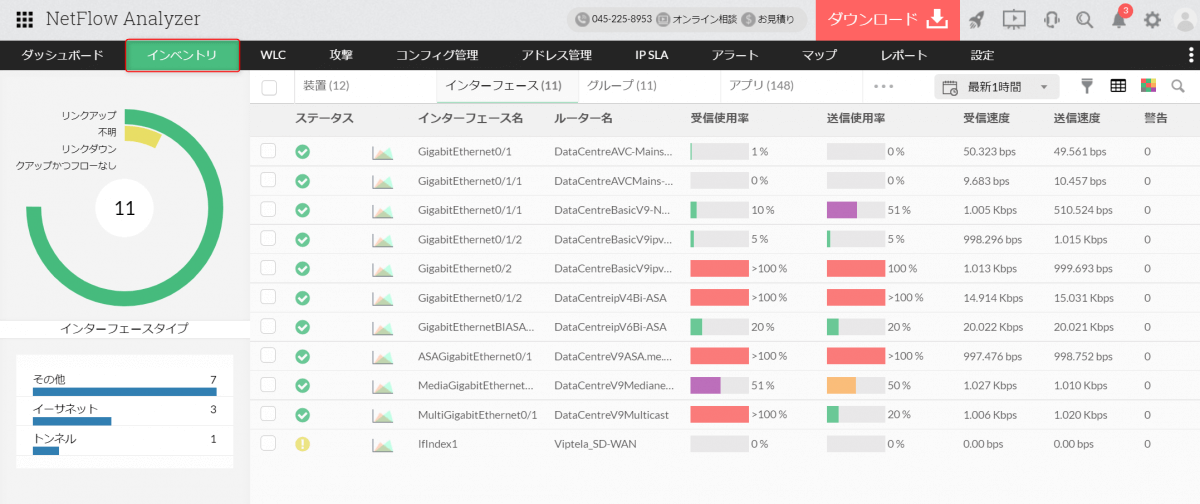

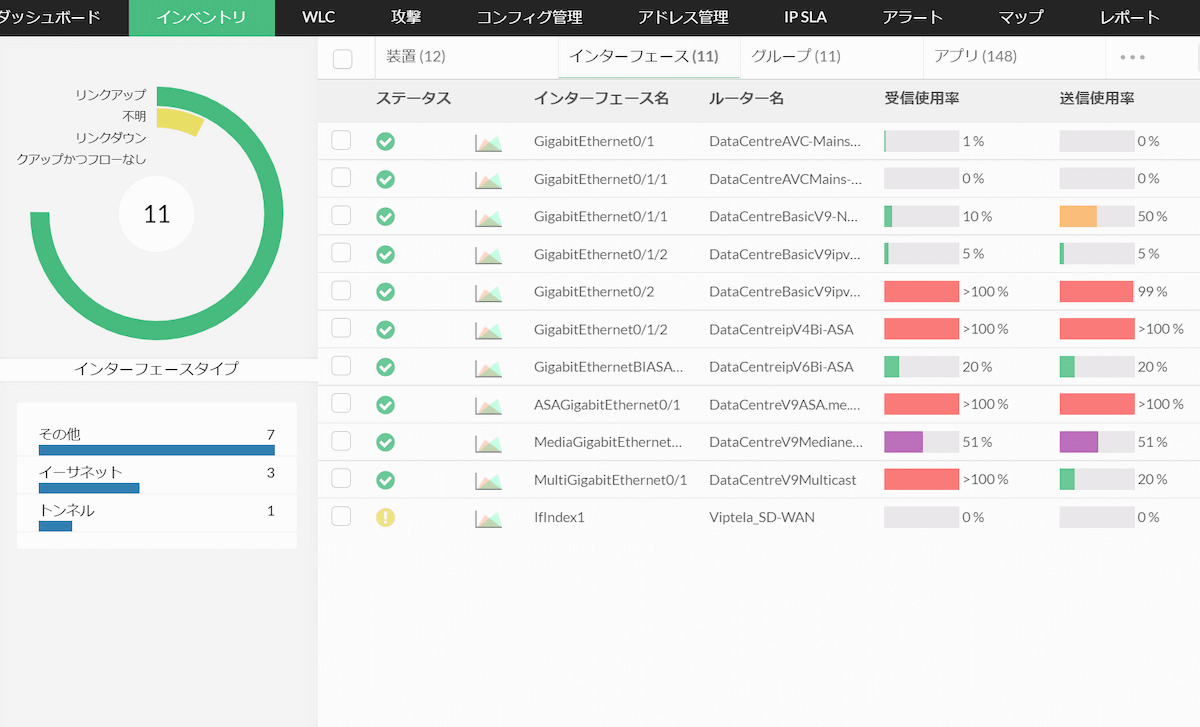

トラフィック可視化を行う方法の1つに、フロー技術の活用があります。ManageEngineでは、マウス操作で簡単に使えるトラフィック解析ツール「NetFlow Analyzer」をご提供しています。画面上部の[インベントリ]タブから、以下のような監視対象のインターフェース一覧画面を表示できます。ここからトラフィック量の可視化やQoSの可視化を行う手順を3ステップで解説します。

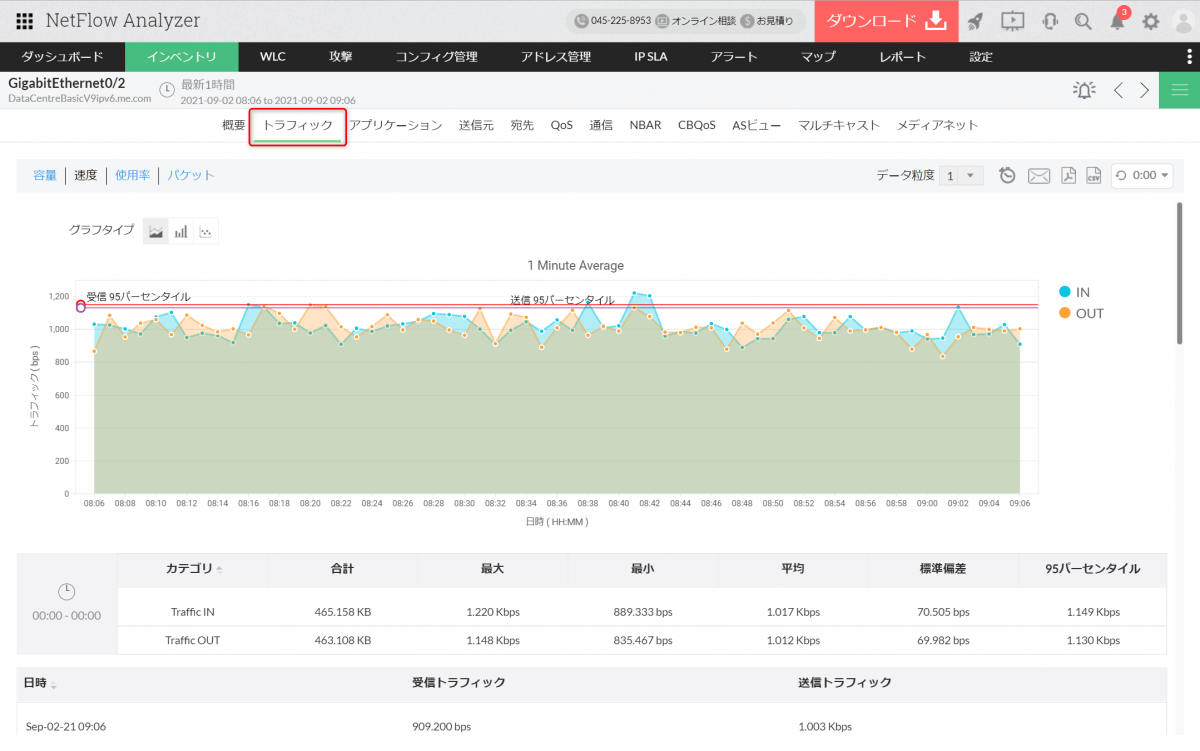

ステップ1:トラフィック量の可視化

まずは、[トラフィック]のタブをクリックしてトラフィック総量を可視化しましょう。指定した期間におけるトラフィック量の傾向やネットワーク輻輳の有無などをひと目で把握できます。

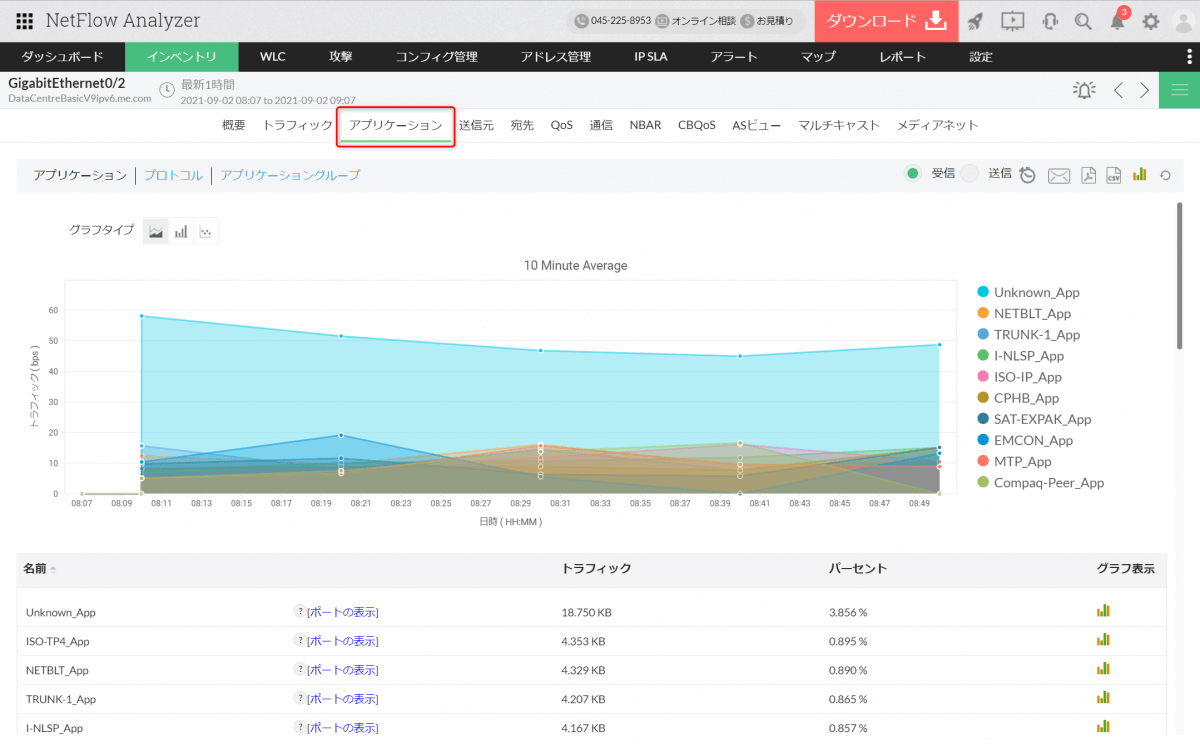

ステップ2:アプリケーション/IPアドレス別のトラフィック量の可視化

次に、[アプリケーション]のタブをクリックして、httpsなどのアプリケーション別のトラフィック量を可視化します。どのアプリケーションが輻輳の原因になっているか簡単に調査できます。

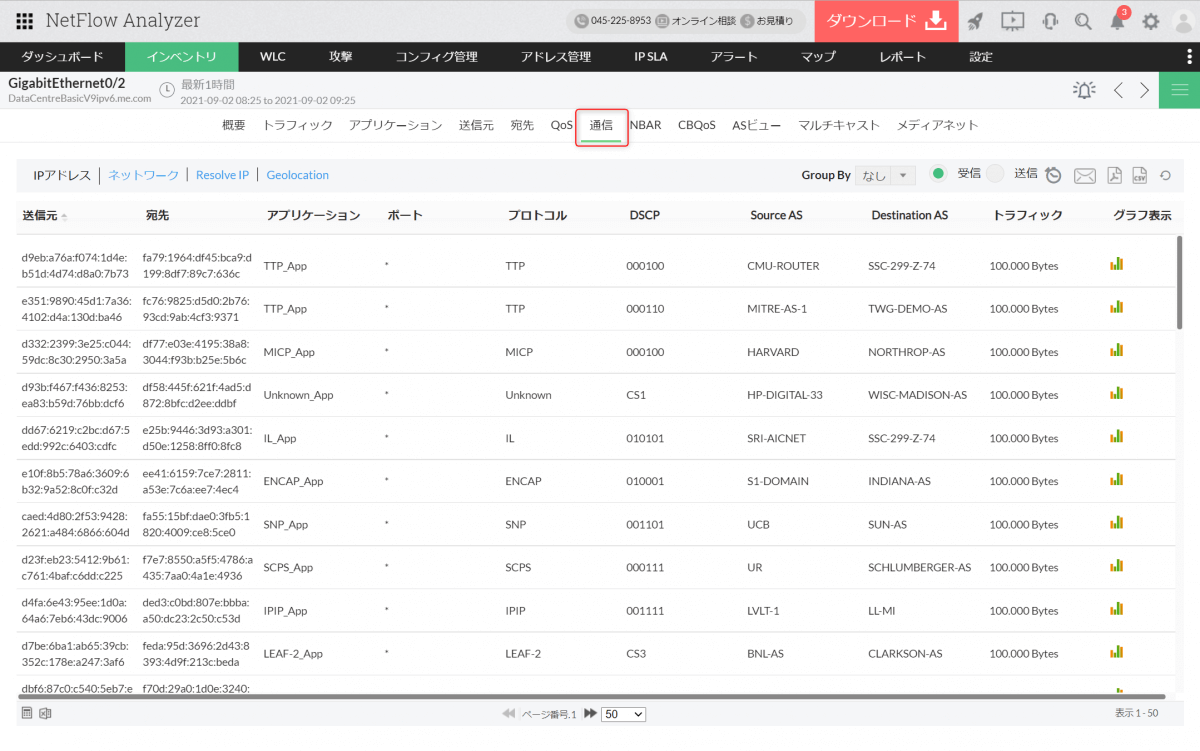

また、[通信]のタブをクリックすることで、IPアドレスやプロトコルなどの内訳情報や、IPアドレスごとのトラフィック量も可視化できます。IPアドレスからユーザーを特定することで、輻輳の原因となる通信を発生させた疑いのあるユーザーを簡単に調査できます。ステップ3:ToS/DSCP別のトラフィック量の可視化

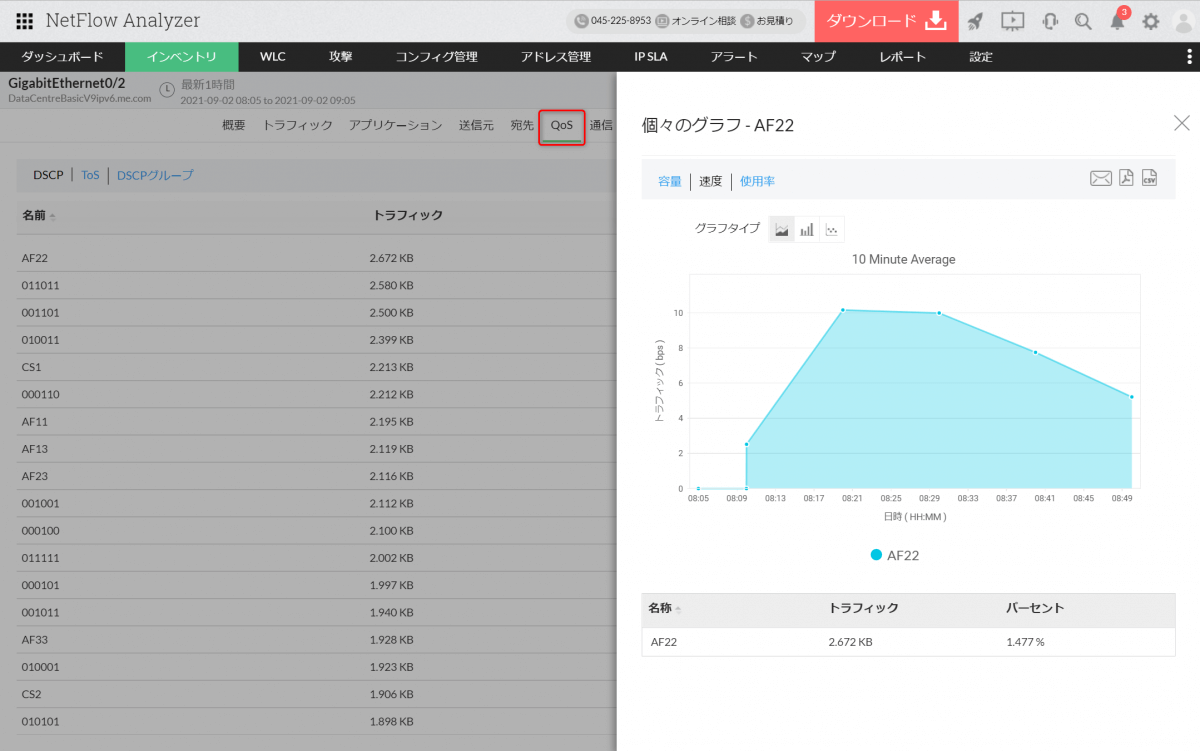

続いて、[QoS]のタブをクリックして、ToS/DSCPごとのトラフィック量を可視化します。グラフ表示のマークをクリックすることで、以下のように個別のグラフを表示することも可能です。

このように、NetFlow Analyzerを使うことでトラフィックの内訳(いつ・誰が・どのようなプロトコルで・どれくらいの量を行ったか)を簡単に可視化でき、輻輳の原因となるトラフィックもドリルダウン形式で簡単に特定できます。QoSの優先制御(ToS/DSCP値)に応じたトラフィック量なども可視化します。フル機能の評価版(無料)のほか、以下の体験サイトもご提供していますのでお気軽にお試しください。

インストール不要で操作できる体験サイト

ManageEngineのトラフィック可視化ツール「NetFlow Analyzer」では、ツールの使用感を確認できるGUIベースのサイトを提供しております。制限はありますが、実際に操作いただくことも可能です。

インストールや設定は一切必要ないので、お気軽にお試しください。