クライアント/サーバー設定

概要

クライアント/サーバー設定では、Network Configuration Managerの機能(バックアップやディスカバリ、レポートなど)を使用するにあたり、各種設定を行います。

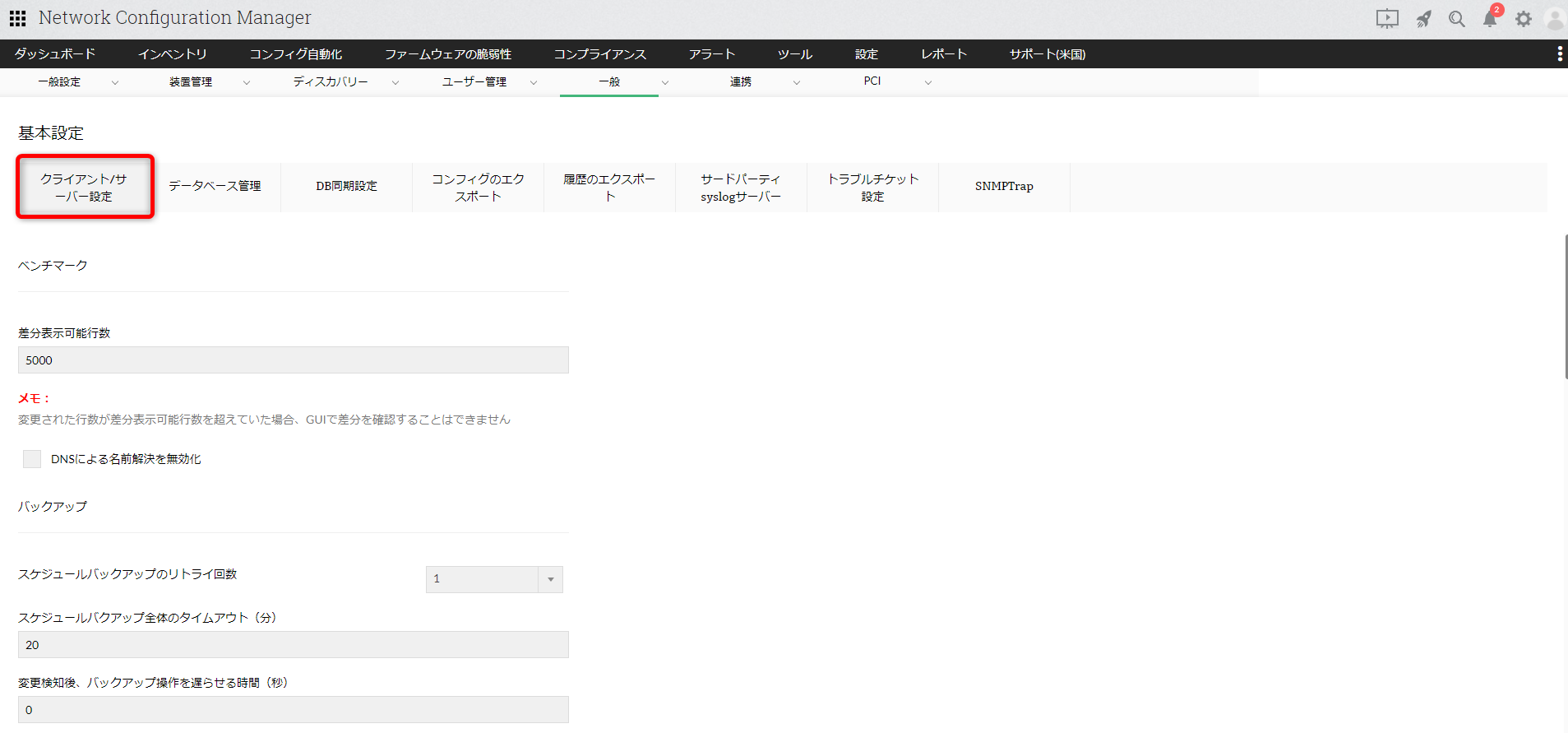

クライアント/サーバー設定は、以下の画面から確認できます。

[設定]→[一般]→[クライアント/サーバー設定]

ベンチマーク

ベンチマークのセクションでは、以下の項目に対する設定を行います。

- 差分表示可能行数

2つのコンフィグ世代を比較する際の差分ビュー画面で表示する、コンフィグの行数を設定します。

指定したコンフィグ世代で、設定されている行数を超える場合には、UI上にすべての差分は表示されません。

デフォルト:5000行 - DNSによる名前解決を無効化

インベントリ画面でホスト名の更新を行う際に、DNSを介して名前解決を行うことができますが、この設定を有効にする(チェックを入れる)とDNSを使用したホスト名の更新が無効になります。

デフォルト:有効(チェックなし) - 現在のコンフィグのみ検索

検索対象を「現在のコンフィグのみ」または「すべてのコンフィグ」から選択可能です。無効の場合、すべてのコンフィグ世代に対してコンフィグ検索が実行されます。

デフォルト:無効(チェックなし)

バックアップ

バックアップのセクションでは、以下の項目に対する設定を行います。

- スケジュールバックアップのリトライ回数

スケジュールバックアップを実行する際、バックアップ取得失敗時に許可する再試行回数をプルダウンから指定できます。

デフォルト:1回(1、2、3、4、5回から選択できます) - スケジュールバックアップ全体のタイムアウト(分)

スケジュールバックアップ完了までの全体のタイムアウト時間を指定します。

デフォルト:20分(5~240分まで設定できます) - 変更検知後、バックアップ操作を遅らせる時間(秒)

syslogを介してコンフィグ変更を検出後、バックアップ実行までの遅延時間を設定します。

デフォルト:0秒(0~150秒まで設定できます)

コンフィグレット

コンフィグレットのセクションでは、以下の項目に対する設定を行います。

- CLIコンフィグレットの再試行回数

このオプションでは、CLIコンフィグレットの実行に失敗した場合に、指定した回数を再試行します。

0~5までの数字をドロップダウン形式で選択することができます(デフォルト0)。 - No. of retry in REST Configlet Execution

このオプションでは、RESTコンフィグレットの実行に失敗した場合に、指定した回数を再試行します。

0~5までの数字をドロップダウン形式で選択することができます(デフォルト0)。 - すべてのユーザーにコンフィグを表示

このオプションを有効にすると、作成したコンフィグレットがすべてのNetwork Configuration Managerのユーザーに表示されます。

デフォルト:無効(チェック無し) - すべてのユーザーにコンフィグレット実行履歴を表示

このオプションを有効にすると、コンフィグレットの実行履歴がすべてのユーザーに表示されるようになります。

デフォルト:無効(チェック無し) - 権限の低いユーザーに対してデフォルトのコンフィグレットを制限する

このオプションを有効にすると、フルアクセス権限を持つ管理者以外のユーザーに対して、デフォルトで実装されているコンフィグレットの表示が制限されます

デフォルト:無効(チェック無し) - オペレーターのコンフィグレット実行の制限

このオプションを有効にすると、オペレーター権限のユーザーはコンフィグレット実行することができなくなります。

デフォルト:無効(チェック無し) - コンフィグレット実行の自動承認

このオプションを有効にすると、すべてのオペレーター権限のユーザーが、承認なしにコンフィグレットを実行できるようになります。

デフォルト:無効(チェック無し) - 高度なスクリプト実行モードのコンフィグレットで自動ループ検知を有効化

このオプションを有効にすると、高度なスクリプト実行モードのコンフィグレットで自動ループ検知が有効になります。3回以上の同じループは実行できません。

デフォルト:無効(チェック無し) - RESTコンフィグレットが正常に実行された際に、コンフィグ差分メールを送信

このオプションを有効にすると、RESTコンフィグレット実行前後のコンフィグレットの差分をメール通知します。

デフォルト:無効(チェック無し) - Send email on REST configlet execution failure

このオプションを有効にすると、RESTコンフィグレットの実行が失敗した場合に、指定したメールアドレスに通知します。

デフォルト:無効(チェック無し)

コンプライアンス&変更

コンプライアンス&変更のセクションでは、以下の項目に対する設定を行います。

- 高度なカスタム条件ルールでブロックされたものが無い場合、違反としてマーク

コンプライアンスルールで高度なカスタム条件を指定している場合に、指定したブロックがコンフィグ内に存在しない場合、違反とみなします。

デフォルト:無効(チェック無し) - バックアップ時に、すべての変更を承認済みとしてマーク

チェックすると、以降のコンフィグバックアップにより追加される変更は、コンフィグの履歴表示で承認済みの変更とみなされます。

デフォルト:無記(チェック無し) - コンプライアンスチェックの際は、自動的に修正コンフィグレットが実行されます

このオプションを有効にすると、コンプライアンスチェック中にルール違反を確認した場合に、関連づけられたコンフィグレットが自動で実行されます。

デフォルト:無効(チェック無し) - コンフィグアップロードを自動承認

このオプションを有効にすると、オペレーター権限のユーザーが、承認なしにコンフィグアップロードできるようになります。

デフォルト:無効(チェック無し) - Automatically set newly generated configuration as Baseline

このオプションを有効にすると、コンフィグバックアップで取得し追加した最新のコンフィグ世代を、「ベースラインコンフィグ」に自動で設定します。

デフォルト:無効(チェック無し)

アラート

アラートのセクションでは、以下の項目に対する設定を行います。

- NCM操作失敗のアラート重要度

Network Configuration Managerで実行した操作が失敗した場合に発生するアラートについて、重大や警告などのアラート重大度を指定できます。

デフォルト:重大(重大、警告、注意、サービスダウン、クリアから選択できます) - NCM上のコンフィグ変更のアラート重要度

コンフィグ変更を検出した際に発生するアラートについて、重大や警告などのアラート重大度を指定できます。

デフォルト:重大(重大、警告、注意、サービスダウン、クリアから選択できます) - 全ユーザーを対象にコンフィグ変更アラートを除外

コンフィグ変更が発生した場合、製品上でアラートが発生しなくなります。

※本項目を有効化すると、下記の「コンフィグの変更アラートユーザー除外リスト(カンマ区切り)」は表示されなくなります。 - 変更内容の詳細を取得できない場合、コンフィグ変更アラートを除外

コンフィグに差分が無い場合、コンフィグ変更アラートが発報されなくなります。 - コンフィグの変更アラートユーザー除外リスト(カンマ区切り)

コンフィグ変更が発生した場合、該当のユーザーにはアラートが発報されません。

デフォルト:無記名

レポート

レポートのセクションでは、以下の項目に対する設定を行います。

- メールの添付の最大サイズ(MB)

スケジュールバックアップ実行時に出力するレポートサイズを変更します。指定したサイズを超えるレポートファイルの場合、表示用のリンクがメールに記載されて送信されます。

デフォルト:5(1、2、3、4、5からプルダウン形式で選択できます) - スケジュールレポートメールでサーバーURLでDNS名を有効化

このオプションを有効にすると、スケジュールレポートのメールで、サーバーURLのDNS名を有効化できます。

デフォルト:無効(チェックなし) - レポートでリブランドイメージを有効化

レポートにリブランディングイメージを反映させる場合に、このオプションを有効にします。

デフォルト:無効(チェックなし) - Nipperインストールフォルダーパス

Nipperを使用する場合には、インストールフォルダーパスを指定できます。

デフォルト:無記 - レポートに関する免責事項

レポートに記載する免責事項を定義できます。

次の特殊文字を使用できます。「.」「,」「!」「:」「@」「#」「$」「-」「_」「\」「/」「'」 - メール送信後にレポートを保存

このオプションを有効にすると、メールを送信した後にレポートファイルがインストールフォルダー[.../OpManager/schedule_results/report]に保存されます。

デフォルト:無効(チェックなし) - PDFファイルからグラフを除外(Linux環境にのみ表示)

このオプションを有効にすると、出力されるPDFレポート上のグラフが非表示になります。

デフォルト:有効(チェックあり)

syslog

syslogのセクションでは、以下の項目に対する設定を行います。

- syslogの受信をブロック

このオプションを有効にすると、syslogメッセージのフラッディングが発生している場合に、特定の装置からのsyslog受信を一時的にブロックします 。

syslogフラッディング機能については、こちらのページをご参照ください。

デフォルト:有効(チェックあり)

ディスカバリー

ディスカバリーのセクションでは、以下の項目に対する設定を行います。

- ディスカバリ後ユーザーの認証なく、装置を追加します

このオプションを無効にすると、ディスカバリで検出した装置をユーザーが選択し、手動で追加する必要があります。

デフォルト:有効(チェックあり)

ターミナル

ターミナルのセクションでは、以下の項目に対する設定を行います。

- 自動でSSH/Telnetを許可

このオプションを無効にすると、対象装置の認証情報が登録されている場合も、ターミナル機能で認証情報を手動で入力する必要があります。

デフォルト:有効(チェックあり) - Spark Gatewayによるターミナル接続

このオプションを有効にすると、Spark Gatewayターミナルソフトを使用して、ターミナル接続を行います。

※Spark Gatewayには、複数の問題が確認されているため、無効にした状態での使用を推奨しております。

デフォルト:無効(チェックなし) - Enable terminal session audits recorded via spark

このオプションが有効の場合、[ツール]→[ターミナル]→[監査履歴]でのセッションの保存が行われます。 - NCMエミュレーターを用いて装置のターミナル(SSH)にアクセス

このオプションが有効の場合、NCMエミュレーターを使用してSSHによるターミナル接続を行います。

無効の場合、Spark Gatewayを使用してSSHによるターミナル接続を行います。

コンフィグ変更に関しては、コンフィグレット機能の他に「ターミナル機能」があります。

該当画面:[ツール]→[ターミナル]または管理対象装置のスナップショット画面右上のSSH/Telnetアイコン

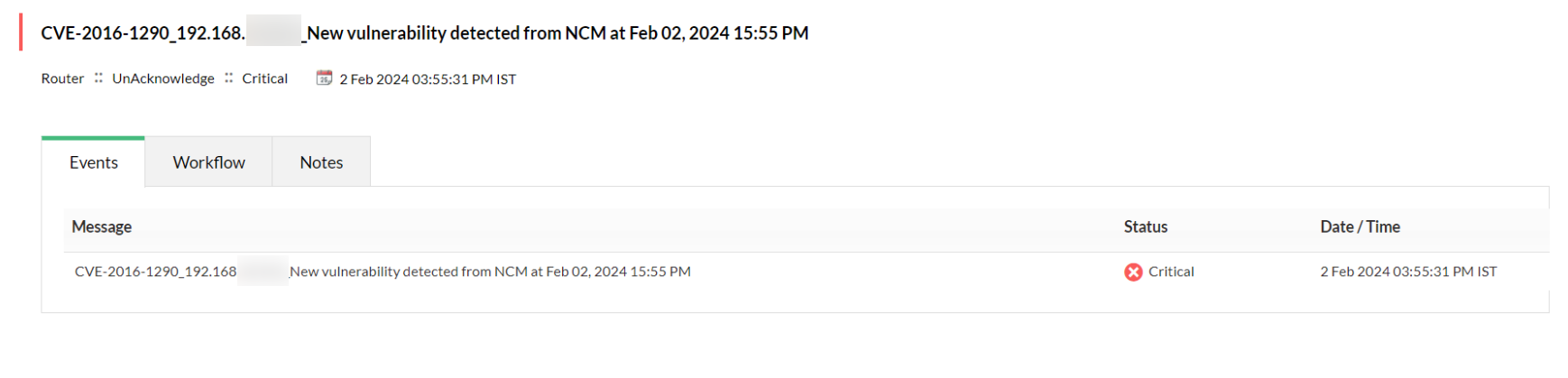

ファームウェアの脆弱性

ファームウェアの脆弱性のセクションでは、以下の項目に対する設定を行います。

- Enable alarms when a firmware vulnerability is detected for device(s)

脆弱性DBの同期機能により、新たな脆弱性が追加された場合にアラートを発報します。

メール通知は行わず、Network Configuration Managerの[アラート]一覧に追加されます。

※デフォルト無効

以下、アラート例です。

新たに追加されたCVE ID、該当装置、アラート追加時刻などの情報を確認します。 - GUIで非表示にするファームウェア脆弱性のステータスを選択

ファームウェアの脆弱性機能の一覧で非表示にするステータスを選択します。

選択したステータスに該当する装置またはCVE IDが、[すべての脆弱性]、[露出装置]、[配布バージョン]タブの一覧に表示されなくなります。

※デフォルトでは、すべてのステータスが表示されます。