AD ドメイン管理者アカウントに対する

セキュリティを"より強力に"

近年、Active Directory環境における特権IDであるドメイン管理者アカウントへのセキュリティ強化を課題とする企業が増加しており、注目が高まりつつあります。

日本では、Active Directoryのドメイン管理者アカウントに対してセキュリティ意識の低い状態が続いたことから、現在においても、不適切な、弱い設定のままとなっている企業が多く存在します。ドメイン管理者アカウントとは、基本的にはActive Directory内のすべてのリソースにアクセスすることができる権限を有しているため、サイバー攻撃の恰好の的となり、「Pass-the-hash」・「Pash-the-ticket」等の攻撃によって重要な資産が危険にさらされているという実態があります。

ドメイン管理者アカウントを狙ったサイバー攻撃を防ぐためには、対策のための「行動」をおこすことが大切です。しかしながら、セキュリティ対策というのは一朝一夕でできることではありません。そのため、できるだけ早く行動を開始し、しっかりと情報を収集して対策をとることで、強力な基盤を築くことが大切です。

今、Active Directoryが危ない!

標的型攻撃が横行する昨今、企業ネットワークに侵入した攻撃者により、Active Directoryのドメイン管理者アカウントが狙われるケースが多発しています。

ドメイン管理者アカウントは、業務用端末や各種サーバーへの横断的なアクセスが可能なため、奪取できればマルウェアの感染拡大や機密情報の流出が容易に行えるためです。

攻撃者が内部ネットワークに侵入した際、Active Directoryのドメイン管理者アカウントを奪取しようとする動きは、Active Directoryのログを定期的に監査することで事前に検知できる例が多いと言われており、JPCERT/CC ( Japan Computer Emergency Response Team Coordination Center ) からも、従来、注意喚起と対策実施の推奨が行われていました。

>> JPCERT/CCの公開文章に関する詳細については、こちらをクリックしてください。

上記に加え、2017年3月にはJPCERT/CCより新たに攻撃検知のための解説資料も公開され、各企業での対策検討を加速しています。JPCERT/CCから新たに公開された資料については、下記のコラムもご参照ください。

社内にあるから安全だと思っていませんか?JPCERT/CCが「Active Directoryのセキュリティ」にフォーカスした文書を公開

その他の参考資料

Active Directoryのセキュリティ運用ソリューションを提案中!

事例住友金属鉱山株式会社様

JPCERT/CCの公開文書に沿ったセキュリティ対策として

Active Directoryログの可視化を実現

同社は、2016年12月頃からログ管理の課題解決に向けた対策検討と予算確保を開始していた。2017年3月にJPCERT/CCの解説書(ログを活用したActive Directoryに対する攻撃の検知と対策)が公開されたことを受け、当内容にフォーカスした製品/ソリューション提案を各社に依頼。

Active Directoryについては従来、アカウントの管理負荷軽減に対するニーズも持っていたため、Active Directory管理を高いコストパフォーマンスで実現できるManageEngine製品が合致した。その後、予算感や実施内容を検討の上、最終的にフェス社の提案を採用。

以下では、JPCERT/CCが提唱する具体策の概要を「3つのポイント」にまとめました。対応するManageEngine製品も併せて紹介します。

-

ログ監査

JPCERT/CCが公開した解説書では、Active Directoryのイベントログを活用した攻撃の検知方法が記されています。注視すべきイベントIDとその詳細も説明されているため、これらを参考にログ監査を実行すると良いでしょう。

また、日々の認証ログの調査を行い、接続元端末やアカウント名、ログイン成功/失敗の時間帯や回数に不審な点が無いかを調べることも重要です。

関連製品 >> Active Directoryログ監査ソフト「ADAudit Plus」 / 統合ログ管理ソフト「EventLog Analyzer」

-

特権ID管理

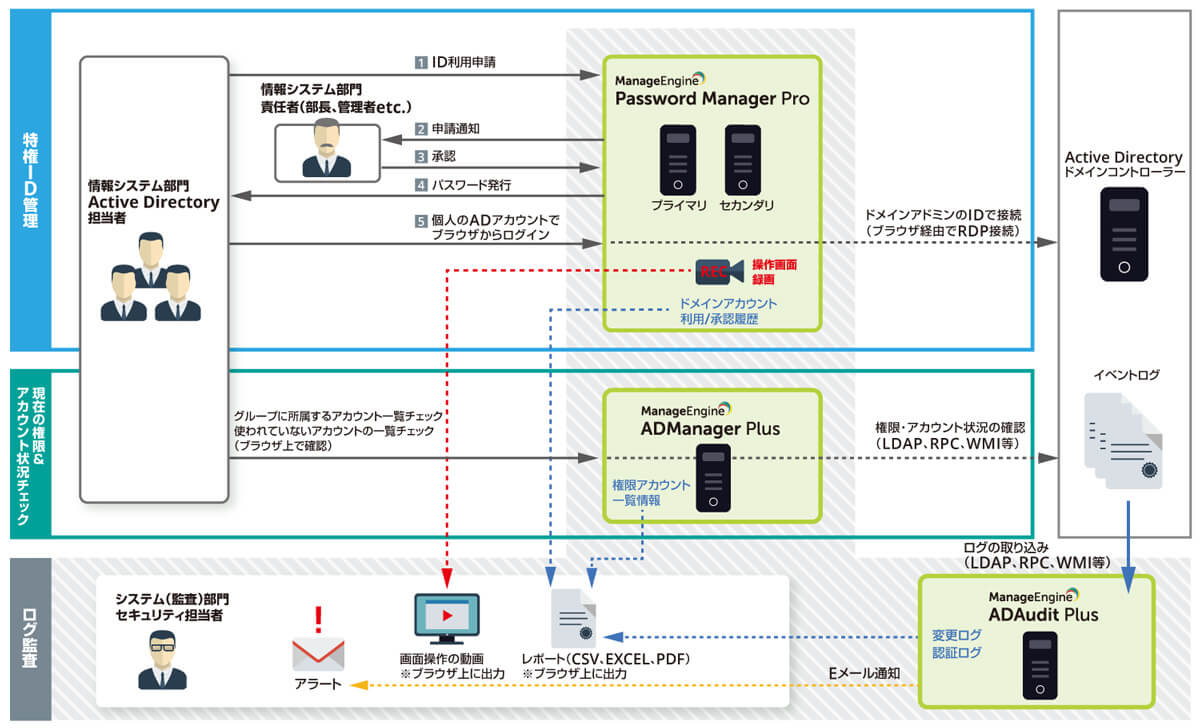

■「申請/承認フロー」と「証跡管理」

業務端末や各種サーバーへ自由にアクセスできるActive Directoryのドメイン管理者アカウントは、その権限範囲の広さから「特権ID」と言えます。従って、パスワードを不用意に共有し、「いつ/誰が」アクセスしたか分からないという状況を作らず、厳重に管理することが求められます。また、定期監査や有事の調整に向けて、適切な証跡を残すことも重要です。

一方、利便性ゆえに複数人で共有したりパスワードを使いまわしたり、セキュリティとして危険を伴う使用をしているケースも多々発生しています。このような運用を行っている場合の弊害として、下記があげられます。

弊害1.事件/事故が起こった際、誰が行った操作が原因なのか特定できない。

弊害2.「いつでも/誰でも/何でも」できる前提の状態なので、ログから「正常か/異常か」の判断ができない。

反対に、適切な申請/承認手続きを踏まなければドメイン管理者アカウントを使用できないというルールを徹底すれば、ルールを逸脱した操作を浮き彫りにできます。

特権IDを活用する場合のルールを定義し、運用に乗せることで、どのようなログの状態が「正常」なのかを明確に定義できるという効果を発揮します。特権IDの適切な管理は、ひいては異常ログの速やかな検知につながります。

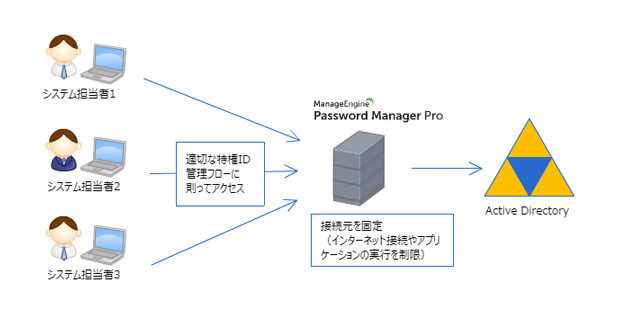

■管理専用端末の分離

また、管理者アカウントの認証情報が保存される端末は攻撃者の標的となりやすいため、JPCERT/CCの解説書では管理者アカウントを使う端末と他の作業を行う端末と分離し、管理専用端末ではインターネットへのアクセスやアプリケーションの実行を制限する事が望ましいとされています。

※例えばManageEngineで提供している特権ID管理ソフト「Password Manager Pro」を導入したサーバーを踏み台とし、Active Directoryへのアクセス元を固定すれば、「特権ID管理」と「端末分離」を効率的に実施できます。

イメージ図 ※クリックで拡大します関連製品 >> 特権ID管理ソフト「Password Manager Pro」

-

アカウント/権限の洗い出し

特権を付与するアカウントを最小化することも重要です。高権限グループに所属するアカウントがどれなのかを定期的に洗い出し、不要なアカウントが含まれていないことを確認する必要があります

また、退職や異動に伴い使われなくなったアカウントを放置せず、定期的な棚卸しを行うことで攻撃者からの悪用を未然に防げます。

ソリューションマップ ※クリックで拡大します関連製品 >> Active Directory ID管理ソフト「ADManager Plus」

JPCERT/CC推奨!

Active Directoryの攻撃検知と対策(対応製品のPDF資料付き)

※以下のコンテンツは、過去にJPCERT/CCが公開したコンテンツに対応する内容となっています。2017年3月に公開された資料に基づく解説はこちらのコラムをご参照ください。

以下表は、JPCERT/CCが公開している「Active Directory のドメイン管理者アカウントの不正使用に関する注意喚起」から引用した「管理者アカウントについての確認内容」の一覧表です。

管理者アカウントについての確認内容 |

・ログイン状況 |

・接続先 |

・接続元端末 |

・使用している時間帯 |

・操作内容 |

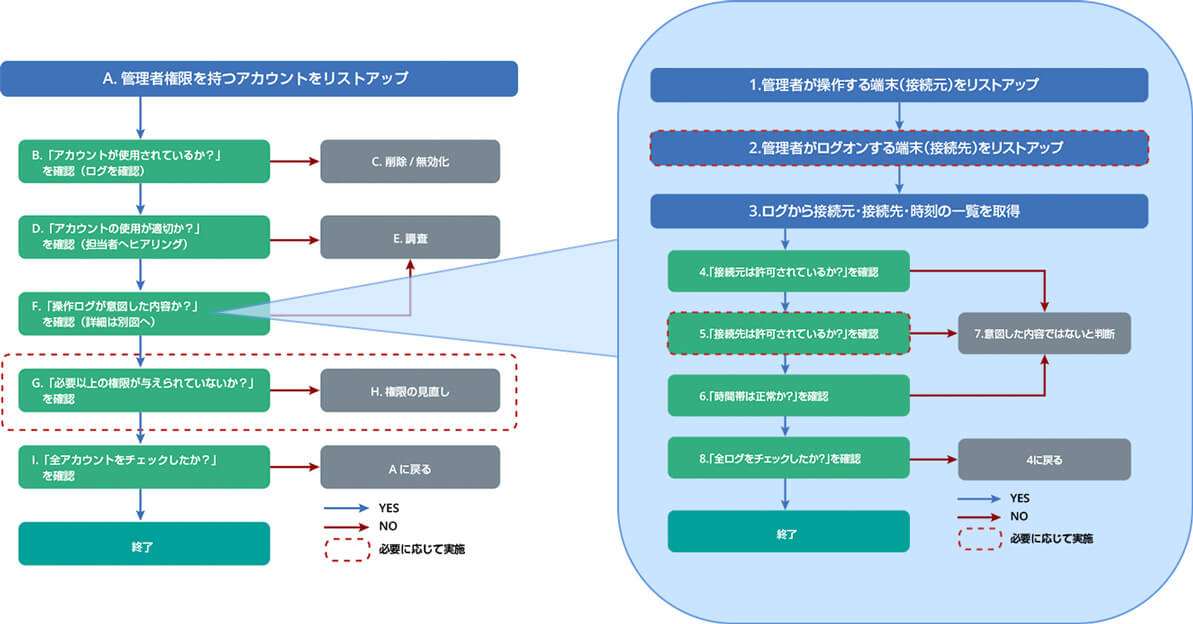

以下は、具体的な確認作業をフローチャートで表現したものです (Active Directory のドメイン管理者アカウントの不正使用に関する注意喚起から引用の上、加筆・修正)。

※「F.操作ログが意図した内容か?」を洗い出すための確認作業をフローチャートとして表現したものが右図です( Active Directory のドメイン管理者アカウントの不正使用に関する注意喚起から引用の上、加筆・修正) 。

上記A-Iおよび1-8のフローのそれぞれの項目に対して、すべて人力で行うにはリソース/工数が多分にかかります。ManageEngineが提供するソフトウェアと組み合わせて実施することで、効率的かつ網羅的な確認が可能です。各項目と対応するManageEngine製品機能の対応表については、以下よりダウンロードしてご確認いただけます。

また、 同資料( Active Directory のドメイン管理者アカウントの不正使用に関する注意喚起)では、以下表のとおり、「管理者アカウント不正使用の被害を低減するための対策」も提示されています。

管理者アカウント不正使用の被害を低減するための対策 |

・管理端末や重要なサーバの OS やソフトウエアを最新の状態に保つ |

・アカウントは必要最小限の権限のみを付与する |

・管理者アカウントには、強固なパスワードを設定する |

・管理者アカウントを定期的に監査し、権限の見直しや、不要な管理者アカウントの削除を行う |

・管理者での操作を行う際には、管理者以外のアカウントでログオン後、一時的に管理者アカウントとして作業を行う |

・一般端末から重要なサーバなどへのアクセスを制限する |

・管理者アカウントは、分離した管理セグメント上の端末などの信頼できる端末のみで使用する |

・スマートカードを用いた多要素認証などの方法により、管理者でのログオンを制限・管理する |

・管理者でのログオンを行う端末や、ログオン先の端末をホワイトリストで管理する |

・"Administrator" ユーザなどは、管理者アカウントであることが判断しやすく攻撃者に狙われやすいため、必要に応じて削除・無効化・名称変更する |

・管理者アカウントの使用状況を定期的に確認する |

先のフローチャートでご紹介している「管理者アカウントの確認作業」だけでは補足されていない項目と、それらに対応するManageEngine製品については、以下をご参照ください。

管理端末や重要なサーバの OS やソフトウエアを最新の状態に保つ

脆弱性パッチ管理ソフト「Endpoint Central」

スマートカードを用いた多要素認証などの方法により、管理者でのログオンを制限・管理する

特権ID管理ソフト「Password Manager Pro」多要素認証システムとの連携機能

グループ企業の子会社や市町村レベルの自治体にも最適

ManageEngineで身の丈に合った対策を!

Active Directoryの生ログを監査するとなると、システム担当者にとっての負荷はかなり高くなります。

・Windows PowerShellなどを活用して自作のプログラムを作成

・監査人の要求に柔軟に対応するレポートをその都度作成

セキュリティログを解析するための専門担当者を雇っているような大企業なら良いですが、本来別の業務を持っているシステムエンジニアが上記のような作業で手一杯になっていては、企業にとって大きな損失です。

ManageEngineでは、Active Directoryのログ監査に特化したレポーティングソフトをはじめ、種々の製品をリーズナブルな価格で取り揃えることで、上記のような課題に悩む企業の工数削減、およびセキュリティレベルの向上に寄与します。例えば、以下のような企業にも、身の丈に合った現実的な選択肢としてご検討頂けます。

・グループ企業の子会社/関連会社

・国や地方公共団体の出先機関/取引先

・その他、最高レベルの対策は難しくとも、一律のセキュリティ強化が求められるような場合

以下のブログでは、Active DirectoryならびにWindows環境に対する

セキュリティ強化を実現するために必要なソリューションをご紹介しています。

x