セキュリティレポート機能:ログ解析でセキュリティリスクを可視化

セキュリティレポートとは、ファイアウォールのルール制御により拒否(Deny)された通信をもとに、セキュリティリスクを可視化する機能です。

ファイアウォールにより社内セキュリティを強化するためには、ただ許可/拒否ルールを設定するだけでは不十分です。実際に、どのような通信が拒否されているかを把握することで、サイバー攻撃の痕跡などを調査できます。たとえば、大量に拒否されている通信はどこからきているのか(送信元)・誰に対するものか(宛先)・どのWebサイトに対するものか、といった事項まで把握することが重要です。

そのようなセキュリティリスクを可視化する上で、ManageEngineがご提供しているファイアウォール/UTMログ解析ツール「Firewall Analyzer」のセキュリティレポート機能をお役立ていただけます。

セキュリティレポート機能の詳細

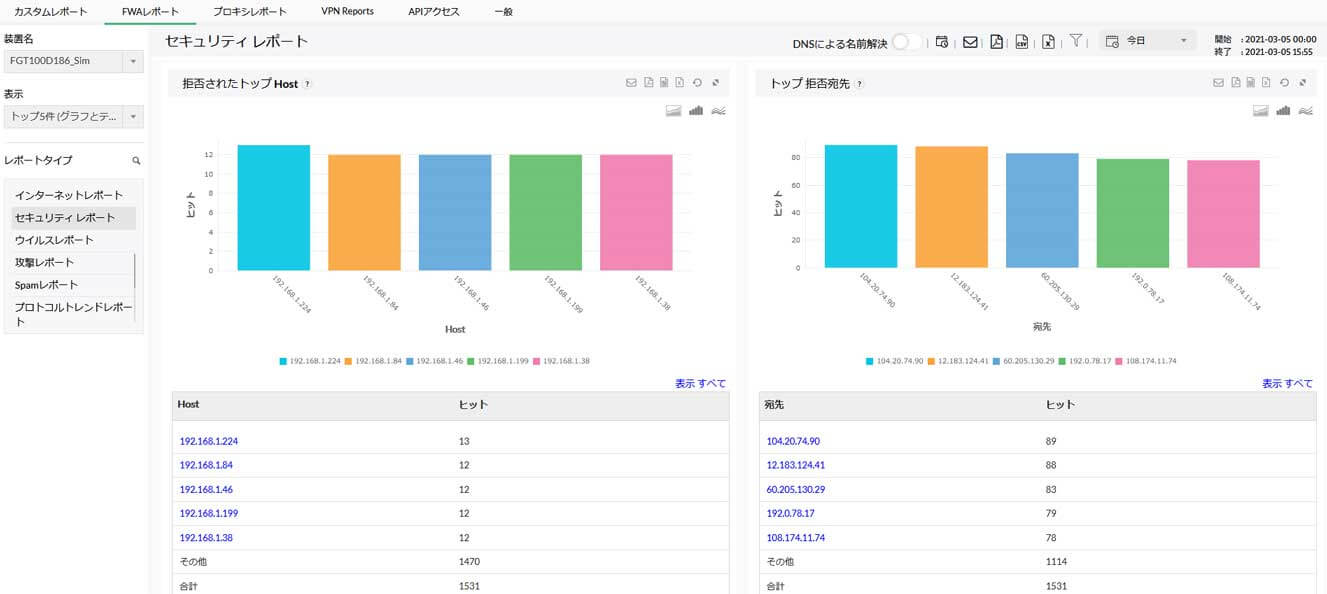

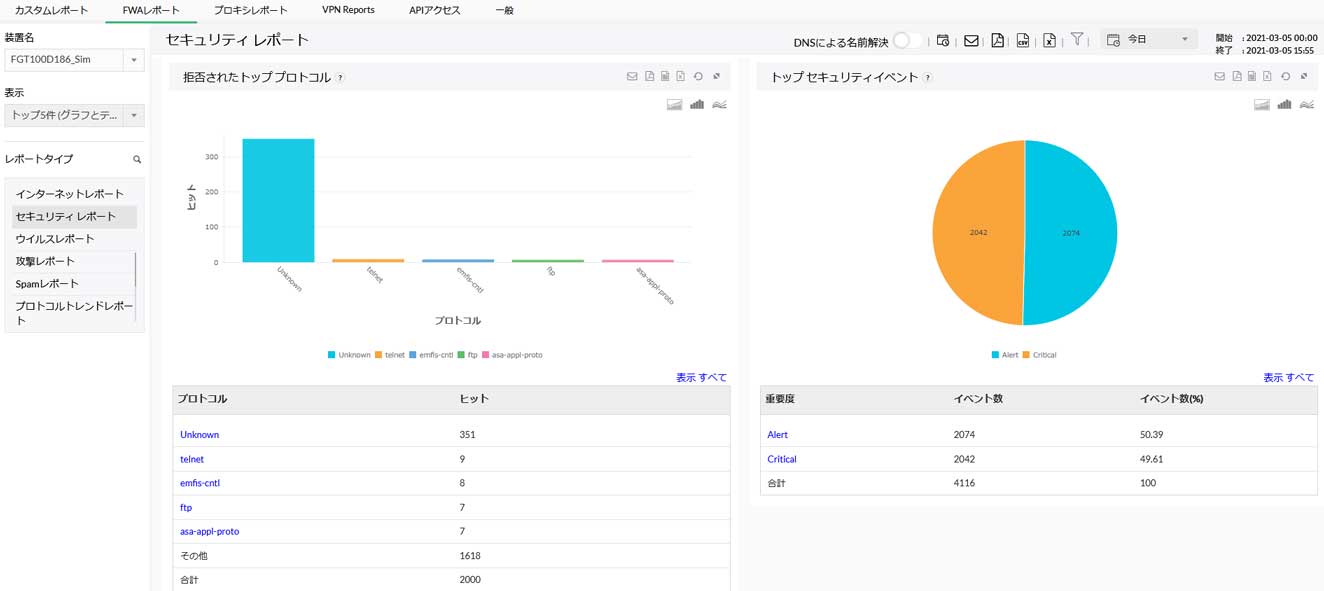

Firewall Analyzerのセキュリティレポートには、以下の5つのウィジェットが含まれており、任意の参照期間と、登録済みのファイアウォール/UTM装置を選択できます。わかりやすく可視化するレポート画面と、クリック操作で簡単に通信の詳細を深掘りできるドリルダウン形式が特徴です。

- 拒否されたトップ Host

- トップ 拒否宛先

- 拒否されたトップ プロトコル

- トップ セキュリティイベント

- トップ ブロックURL

「拒否されたトップ Host」では、ファイアウォールのルール制御により拒否された通信の中で、送信元であるホスト名をヒット数の多い順に表示します。対象のホスト名をクリックし掘り下げることで、そのホストがどの宛先に対して通信を試行したか、対象の宛先を多い順に表示します。

一方、「トップ 拒否宛先」では、ルール制御により拒否された通信の中で、ヒット数の多い宛先を順に表示します。同様にクリック操作により掘り下げることで、その宛先に対してどの送信元から通信が試行されたのか、送信元となるホスト名を多い順に表示します。

これらにより、「ファイアウォールに設定されたルールに違反している怪しい通信はどこから送られてきているのか、また、誰に対するものが多いのか」といったことを調査できます。疑わしいホストの特定や、ルールの見直しなどに活用できます。

「拒否されたトップ プロトコル」では、ルール制御により拒否された通信の中で、使用されていたプロトコルをヒット数の多い順に表示します。クリック操作により掘り下げることで、そのプロトコルが使用された通信に含まれている送信元と宛先の組み合わせをヒット数が多い順に表示します。

「トップ セキュリティイベント」では、ルール制御により拒否された通信に該当する重要度(priority)について、各イベントの割合を表示します。重要度には、Emergency(緊急)、Alert(警告)、Critical(重大)、Error(エラー)、Warning(注意)などがあります。クリック操作により掘り下げることで、その重要度に該当する通信に含まれている送信元をヒット数が多い順に表示します。

「トップ ブロックURL」では、ルール制御により拒否された通信のアクセス先URLをもとに、ヒット数が多い順に表示します。アクセス先URLとともに、ホスト名と宛先の組み合わせを表示します。