あのGoogle社が2017年より自社向けに物理セキュリティキーを導入していることは、既に複数の記事で言及されていますので、ご存知の方が多いかもしれません。

■グーグル、社員への物理セキュリティキー導入でアカウント保護に効果(ZDnet Japan)

記事によれば、物理セキュリティキーの導入以来、Google社で働く8万5000人以上の従業員の内、「仕事用アカウントをフィッシングで乗っ取られた」という被害報告をした人はいないそうです。これは、社員数の規模から考えるとすごいことですよね。

その後、Google社は「Titan Security Key」という物理セキュリティキーの販売を開始しています。このTitan Security Keyは、フィッシングに耐性のある、FIDO標準の2段階認証プロセスを実装しているとのこと。

あのGoogle社をフィッシングの被害から守っているというアカウント認証の仕組み。一般従業員アカウントもそうですが、サイバー攻撃者から狙われやすい「特権ID」に対しても採用したいと考えるシステム管理者の方は、多いのではないでしょうか。

実は、2018年11月28日の新版リリースにより、ManageEngineが提供する特権ID管理ツール「Password Manager Pro」も、FIDO U2Fの2段階認証を採用している物理セキュリティキー「YubiKey(Yubico社)」との連携機能を実装しました。当記事では、こちらの機能と併せて、詳細をご紹介致します。

物理キーとは?Password Manager Proと連携した際の使用感

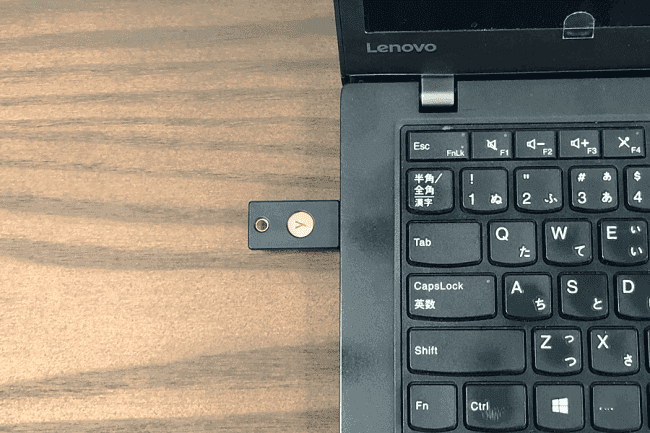

冒頭から何度も「物理セキュリティキー」と言っていますが、実物を見たことがない人は「物理?何のこと?」と思うかもしれません。一言で説明すると、「暗証番号」や「パスワード」のような情報としてのキーではなく、物理的なキーのことです。以下は、弊社で実際にPassword Manager Proとの連携を検証する際に使用したYubiKeyです。

パッと見ると分かり辛いかもしれませんが、下画像のようにデバイスの接続部分はUSBポートに差し込めるようになっています。

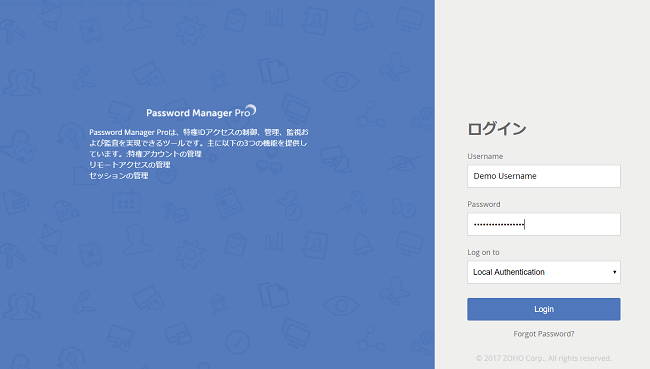

では、さっそくPassword Manager Proと連携させた場合の動作を見ていきましょう。

まず、IDとパスワードの組み合わせで1段階目の認証を行います。ここまでは、通常の認証と同じ操作となります。

認証が通ると、その後に2段階目の認証画面が表示されます。

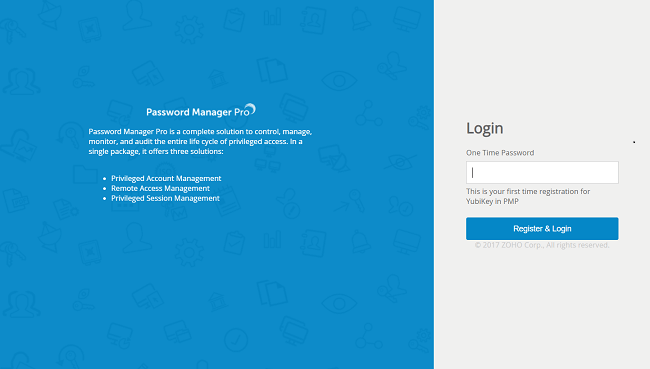

ここで、Password Manager Proに登録済みのYubiKeyを差し込み、金属部分にタッチします。

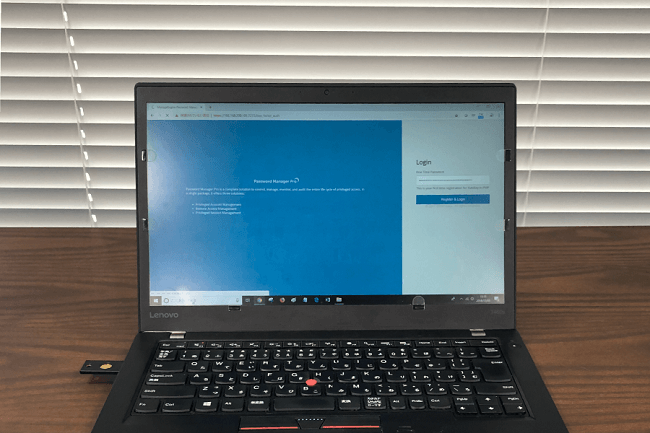

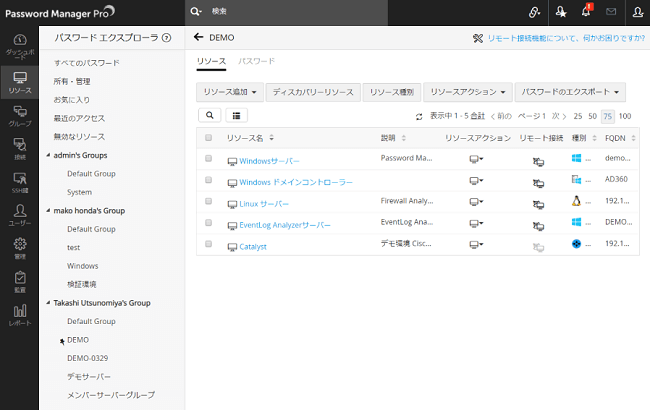

すると、自動でセキュリティキーが生成され、Password Manager Proの管理画面(下画像)へログインすることができます。

この連携機能は、YubiKey4、YubiKey4 Nano、YubiKeyなど、Yubico OTPをサポートしている機器が対象となっています。実際の機器は、Amazonなどでも販売されており、5,000円程で購入できますので、ご興味のある方はぜひ連携設定を行ってみて下さい。

■Password Manager Proナレッジ:YubiKey(2段階認証)の設定方法

なお、Password Manager Proは、30日間無料で使える評価版(サポート付き)も提要しておりますので、「まずは検証したい」という方はぜひお試しください。

Password Manager Pro評価版ダウンロードページ

また、訪問やオンラインによる製品説明/ご提案を行っております。必要に応じて、こちらもご利用頂けますと幸いです。

その他、Password Manager Proについて情報収集を行いたい方のための資料やセミナーとして、下記がございます。「まずは製品の概要を知りたい」と思われた方は、ご参照ください。

FIDO U2Fとは?どういうメリットがあるのか

ところで、「そもそもFIDO U2Fって何?」と思った方もいらっしゃるかと思います。筆者も完全に仕組みを理解しているとは言えないのですが、はじめて単語を聞く方のために簡単な説明をしたいと思います。

まず、U2F(ユーツーエフ)とは、「Universal 2nd Factor」の略称です。IDとパスワードでユーザー認証を行う他、安全性を高めるための第2要素としてUSBキーやUSBトークン等の小型機器を用いて認証を行う方式で、「FIDOアライアンス」という業界団体が策定しました。

FIDO(ファイド)というのは、「Fast IDentity Online」の略称です。FIDOアライアンスは、Webサイトやモバイルサービスの認証がより簡単かつ安全になるよう、技術の標準化を目指して設立された業界団体で、多くの著名な企業が加盟しています(YubiKeyを提供しているYubico社も、その内の1社です)。

■FIDO アライアンス メンバーページ(英語)

※メンバー一覧を見ていると、NTT docomoやLINEも加盟しているのが分かりますね(2018年12月現在)。

ここで、「パスワード以外の要素を用いた2段階認証であれば、モバイル端末を用いた従来のワンタイムパスワード(OTP)方式で十分なのでは?」と思う方がいらっしゃるかもしれません。

しかし、従来のOTP方式では「フィッシングや中間者攻撃という手法からは完全に守られない」という限界があるようです。例えば、ユーザーが偽のWebサイトに「ID」「パスワード」「ワンタイムパスワード」を全て入力してしまったら…、サイバー攻撃者によって即座にアカウントを乗っ取られてしまいます。

一方、U2F機器の場合は、「公開鍵暗号方式」を採用しているようです。以下は、Yubico Blogの翻訳掲載ページからの抜粋です。

登録後、ユーザーがログインを試みるとサービスプロバイダーがチャレンジをクライアントに送ります。クライアントは他の情報のうち、チャレンジのソースに関する情報をコンパイルします。これは(秘密鍵を使用して)U2Fデバイスによって署名され、サービスプロバイダーに送り返されます。U2Fのようなリアルタイムのチャレンジ・レスポンス方式は、フィッシングや様々な形態の中間者攻撃のようなOTPの脆弱性に対処します。

このように、記事内では、FIDO U2Fのメリットとして「公開鍵暗号方式による強固なセキュリティ」が挙げられています。

Google社が明かしている通り、「フィッシングによる従業員のアカウント乗っ取りが起きていない」という事実も、この方式によって実現されたところが大きいのでしょう。「ネットの海だからこそ自由にハッキングを行える」というサイバー攻撃者にとっては、シンプルであるものの「物理的なキーを盗み出す」ということのハードルが想像以上に高いということですね。

U2Fのプロセスについては、Yubico社のWebサイト等でも紹介されていますので、気になる方はぜひご参照ください。

■What is U2F?(英語)

おわりに

いかがでしょうか。企業/組織にとってセキュリティの要となる「特権ID」。今回ご紹介した連携機能を活用すれば、よりセキュアに管理していけるかもしれません。ぜひ、Password Manager Proと併せてご検討下さい。

ご一読頂き、ありがとうございました。

【関連情報】