何からはじめればいいか?どうやったらいいか?

―ご相談を受け付けます。

標的型攻撃が横行する昨今、一般企業が対策を講じることは、容易ではありません。巧妙に仕組まれた標的型攻撃に対抗するには、「出入口対策」から「内部対策」までの広範囲の対応が必要となる他、そもそも「自社で守るべき情報資産がどのくらいあるのか」「現在どこまで対策できているのか」といった現状把握が難しいと感じる場合もあるでしょう。

ManageEngineでは、標的型攻撃対策について、以下の枠組みでソリューションをご提案しています。「包括的な相談をしたい」という場合も、「各論についての相談をしたい」という場合も、お客様のお手伝いをできるように努めて参りますので、お気軽にご相談をお寄せください。

コンテンツ一覧

- 「セキュリティコンサル」から「出入口/内部対策」までの包括的なご相談

- 内部対策に関するご相談

※その他(ふるまい検知/メールアーカイブ/エンドポイント)についてはBAPTの枠組みの中でご提案可能です。

「セキュリティコンサル」から「出入口/内部対策」までの包括的なご相談 ―ベースラインAPT対策コンソーシアム(BAPT)とは?

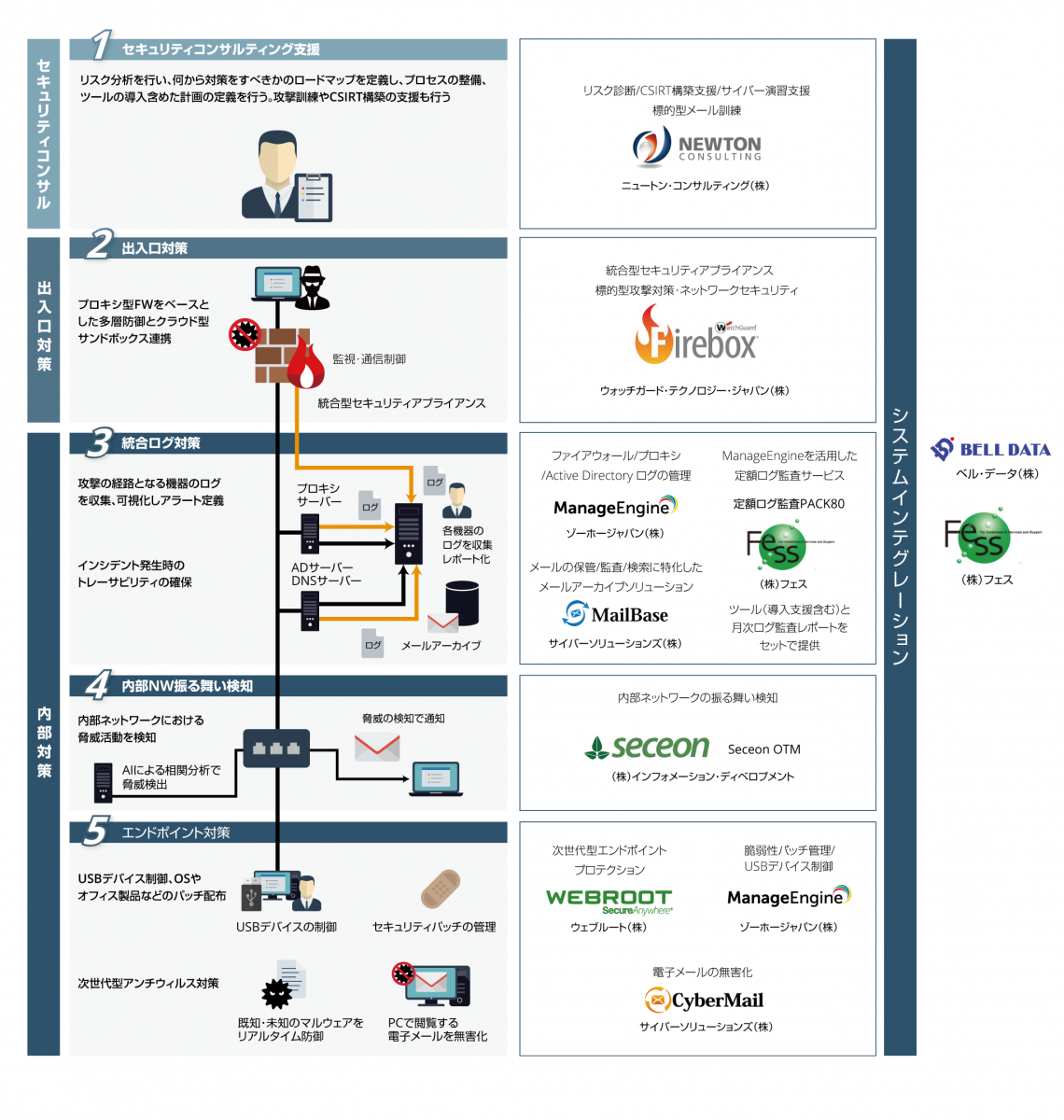

標的型攻撃に対抗するには、「出入口対策」から「内部対策」に至るまで、広範囲の対策が必要となります。ところが、個々のベンダーが提供できるソリューションの範囲には限界があり、「包括的なソリューション」として提案することができません。

このため、対策を検討する企業の側では不足している対策を独自に洗い出し、それぞれの対策に活用できるソリューションをひとつひとつ調査する必要が生まれます。これは大変な作業ですし、大手コンサルファームに依頼すれば膨大な予算が必要です。

このような課題を解決するため、国内でも高いコストパフォーマンスを実現している各種ベンダーが集まり、「ベースラインAPT対策コンソーシアム」が発足しました。対策を導入する企業の個々のニーズに応じてソリューションを組み合わせ、コストとセキュリティレベルのバランスが取れた提案を行います。

これにより大企業のみならず、中堅・中小規模の企業から最適なコストで実現できる標的型サイバー攻撃の包括的なソリューションモデルを普及させ、日本企業のセキュリティリスク低減に貢献します。

- BAPTサイト

- BAPTソリューションのご紹介(PDF)

- サイバーセキュリティ経営ガイドラインとの対応表(PDF)

*本コンソーシアムは、2021年3月をもって解散致しました

内部対策に関するご相談

―内部対策とは?

標的型攻撃が横行する昨今、マルウェアの侵入を100%防ぐという目標設定には現実味がなくなってきました。独立行政法人 情報処理推進機構(IPA)で公開された資料 (「『高度標的型攻撃』対策に向けたシステム設計ガイド) においても、攻撃者の侵入を前提とした内部対策の重要性を説いています。

では、具体的にどのような対策が「内部対策」として分類されるのでしょうか。先に紹介しているBAPTのソリューションマップでは、「統合ログ管理」「内部ネットワークのふるまい検知」「エンドポイント対策」が挙がっています。

これらの大枠からさらに掘り下げ、 「侵入したマルウェアをいかに検知するか」「被害をいかに最小限で食い止めるか」という観点から、ManageEngineでは以下のソリューションをご提案しています。個々の対策についてのご相談がある場合は、どうぞお気軽にお寄せください。

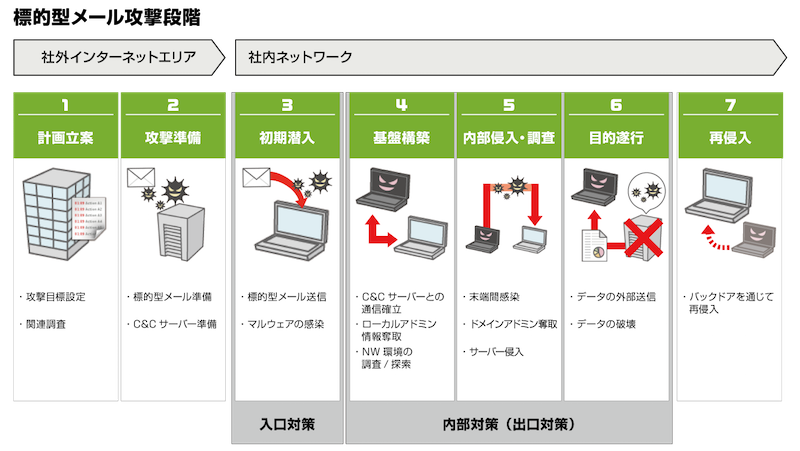

標的型攻撃とは?

「標的型攻撃(Targeted Threat)」とは、企業や組織が保有する機密情報の奪取を目的に実行されるサイバー攻撃の一種です。特定のターゲットへ狙いを定め、メールやWebページを用いた巧妙な手法でマルウェアの感染を企てます。

<出典:「標的型メール攻撃」対策に向けたシステム設計ガイド(IPA)>

同じくサイバー攻撃の一種で、「標的型攻撃」の区分に含まれるのが「APT(Advanced Persistent Threat)」です。「標的型攻撃」の中でも特に高度(Advanced)で執拗(Persistent)なものを指して言います。日本語に訳す場合、「持続的標的型攻撃」「ターゲット型攻撃」「高度標的型攻撃」などと呼ばれる場合もあります。

国立研究開発法人 情報通信研究機構(NICT)のサイバー攻撃対策総合研究センター(CYREC)では、「APT」による攻撃について「特定の相手に狙いを定め、その相手に適合した方法・手段を適宜用いて侵入・潜伏し、数ヶ月から数年にわたって継続するサイバー攻撃のこと」と定義しています(※当ページでは、便宜上、標的型攻撃とAPTを同意で用いています)。

当ページでは、このように長期間にわたり巧妙に潜入を試みる標的型攻撃に対して、企業/組織が対策を打つために必要となる情報をまとめてご紹介します。