ネットワークセキュリティとは?

ネットワークは常にサイバー攻撃などの脅威に晒されています。ネットワークセキュリティとは、ネットワーク上のコンピューターやシステム、情報資産をそのような脅威から守り安全に運用するための対策です。

ここでいう「情報資産」とは、商品やサービスを通じて取得した顧客の個人情報や製品の技術情報など、組織経営に関わる情報全般を指します。

社外ネットワークおけるセキュリティリスク

社外ネットワークとは、インターネットを通じて外部と接続しているネットワークのことです。

発生しやすいセキュリティリスクとして、VPN機器やファイアウォールの脆弱性をついた攻撃や公開サーバーへのDDoS攻撃、外部のクラウドサービスの設定ミスによる不正アクセスが挙げられます。

社内ネットワークにおけるセキュリティリスク

社内ネットワークとは、社内のパソコンやルーター、サーバーなどを接続したネットワークのことです。

発生しやすいセキュリティリスクとして、標的型メール攻撃によるランサムウェア感染や、悪意のあるサイトの閲覧によるウイルス感染が挙げられます。また、完全に外部から遮断されたネットワーク(クローズドネットワーク)であったとしても、従業員によるデータの持ち出しといった内部不正や、USBなどの外部接続機器を介したウイルス感染などのリスクが存在します。

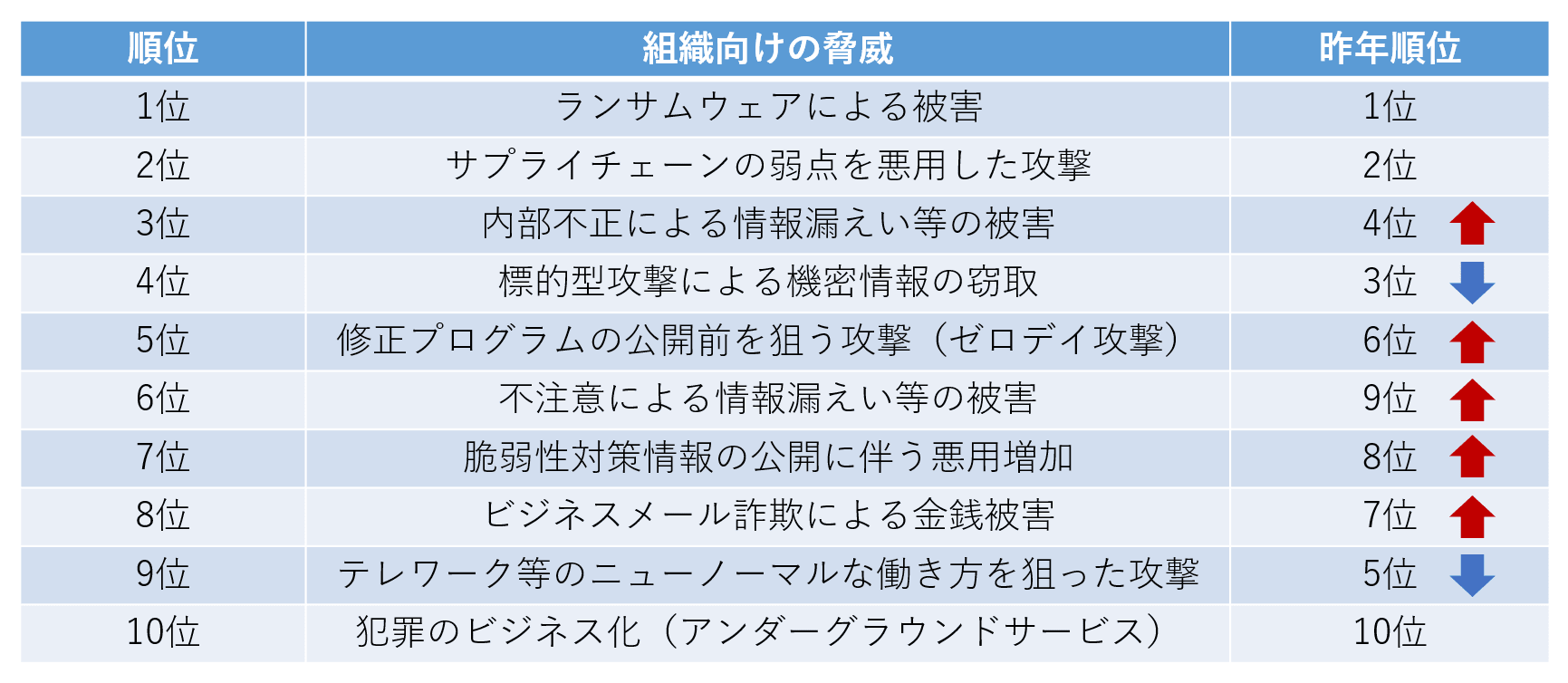

IPAが公開している最新のセキュリティリスク

IPAが公開している2024年版の組織向けの情報セキュリティ10大脅威の中では、前述した「ランサムウェアによる被害」が昨年に続き1位となっています。2位の「サプライチェーンの弱点を悪用した攻撃」については、次の段落の被害の例をご参照ください。1位と2位から、攻撃者を社内ネットワークに侵入させない対策が重要であると読み取れます。

3位には前述した「内部不正による情報漏えい等の被害」が入っており、クローズドネットワークであったとしても対策が不可欠であると言えます。

※ IPA「情報セキュリティ10大脅威 2024」より引用し一部編集

ネットワークセキュリティにおける被害の例

ここでは日本の大手自動車メーカーが受けた攻撃を例として、ネットワークセキュリティにおける被害の脅威を解説します。

| 被害を受けた企業 | 国内大手自動車メーカーとその関連企業 |

| 被害の原因 | 部品メーカー子会社のリモート接続機器の脆弱性 |

| 攻撃の手法 | 脆弱性を突いたランサムウェア攻撃 |

| 被害の内容 | 国内の全工場で操業停止 |

2022年3月、ランサムウェア攻撃により大手自動車メーカーで国内の全工場の操業を停止する事態が発生しました。

公表された報告書によると、実際にランサムウェア攻撃を受けたのは自動車メーカーの主要取引先である部品メーカーの子会社でした。

その子会社で利用していたリモート接続機器に脆弱性があり、そこから親会社の部品メーカーのネットワークに侵入され、ランサムウェア感染の被害が発生したとのことです。

当該自動車メーカーには数万社の関連企業がありますが、そのうち1社の機器の脆弱性が発端となって全工場の操業を停止する事態となり、サプライチェーンを狙った攻撃リスクの大きさが浮き彫りとなりました。

ネットワークセキュリティで実施すべき10個の対策

上記のような被害を防ぐために、ネットワークセキュリティで実施すべき対策を10個ご紹介します。

1.セキュアなWi-Fiの利用

Wi-Fiを利用する際は、セキュアな暗号化プロトコルを利用しましょう。Wi-Fiの暗号化プロトコルは開発が古い順に、「WEP」「WPA」「WPA2」「WPA3」の4種類があります。古いプロトコルは情報漏えいやデータ改ざん、マルウェア感染などのリスクが高く、新しいプロトコルほどそれらへの対策が強化されておりセキュリティレベルが高いです。

Wi-Fiルーターやアクセスポイント機器の設定画面で確認し、「WEP」や「WPA」になっている場合、可能であれば「WPA3」に、最低でも「WPA2」に変更しましょう。

また、カフェなどでテレワークを行うケースも増えていますが、公共の場所でのフリーWi-Fiは暗号化されていないことが多く、暗号化されていてもパスワードが公開されている場合もあり、基本的には利用を禁止することをおすすめします。

2.セキュアなVPNの利用

近年、テレワークの普及などでVPNの利用が増えています。VPNとは、インターネット上に特定の人のみが利用できる仮想的なネットワークを設けて、安全に情報をやり取りする仕組みです。

ただし、VPNを利用していても必ず安全とは限りません。VPNには大きく分けて、「インターネットVPN」と「IP-VPN」の2種類があります。「インターネットVPN」はインターネット回線を使用するため、低コストで導入できるという特徴がありますが、セキュリティの観点からは懸念が残ります。「IP-VPN」は通信事業者の閉鎖網を使用するものであり、比較的高価ですがセキュリティレベルを高めたい場合にはおすすめです。

また、セキュアなVPNを利用していてもVPN機器の脆弱性を放置することで、情報漏えいや不正アクセスにつながるケースもあります。最新の情報を入手し、セキュリティパッチが公開された際は迅速に適用しましょう。

3.エンドポイントの一元管理

パソコンやスマートフォン、タブレットなどのエンドポイントは攻撃者からもっとも狙われやすいと言えます。エンドポイントのセキュリティ対策の基本として、ウイルス感染から守るため従来のアンチウイルスソフトや、機械学習を利用して未知の脅威の検出も行う次世代アンチウイルスソフトの導入が有効です。

また、攻撃者は脆弱性を狙うことが多いため、エンドポイントのOSやアプリケーションは最新バージョンにアップデートすることが重要です。そのような作業を従業員に任せるのではなく、ツールを用いて組織内のエンドポイントを一元管理することが望ましいと言えます。

4.ネットワーク機器の一元管理

エンドポイント管理と比べて見落とされがちですが、ルーターやスイッチ、ファイアウォールなどのネットワーク機器の管理も重要です。特に、機器のOSの脆弱性は深刻なセキュリティリスクになります。

ネットワーク機器のベンダーから修正パッチや最新バージョンのOSが配信されたら、すぐに適用するようにしましょう。機器の台数が多い場合は、OSの一括アップデートや脆弱性の可視化に対応したツールを活用すると良いでしょう。

また、管理者権限のあるユーザーのアカウント情報の管理がずさんな場合、攻撃者に悪用されるリスクが生じます。ユーザーのアカウント情報は適切に管理しましょう。

5.ネットワークの境界防御

近年は境界の概念をなくしたゼロトラストモデルのセキュリティ対策も注目されていますが、依然としてネットワークの境界を防御することは重要です。境界防御には主に次の4つがあります。

- ファイアウォール

- IDS(Intrusion Detection System:不正侵入検知システム)

- IPS(Intrusion Prevention System:不正侵入防止システム)

- UTM(Unified Threat Management:統合脅威管理)

ファイアウォールは、ネットワークの境界で外部から内部への通信やその逆の通信の許可/拒否を制御します。ファイアウォールをセキュアに運用するには、ファイアウォールの適切なルール(ポリシー)管理が欠かせません。仮にルールに抜け穴があり、ネットワークの内部に不正な通信が侵入した場合、それ以降はファイアウォール単体では基本的に制御できないことに注意しましょう。

IDS/IPSは、ネットワークの内部に侵入してしまった通信に異常があるかどうかの把握に有効です。IDSではネットワークの通信を監視して不正なアクセスを検知して通知でき、IPSでは不正アクセスの検知に加えて必要に応じて通信の遮断までできます。IDS/IPSと前述のファイアウォールを組み合わせて活用することで、ネットワークのセキュリティを強化できます。

UTMは、上記のファイアウォールやIDS/IPSの機能を兼ね備え、Webフィルタリング機能やアンチウイルス機能なども含め、セキュリティ対策で必要とされる複数の機能を1つにまとめたものです。

6.ネットワーク内のログの収集や分析

ネットワークのセキュリティ対策において、ログを活用することも重要です。ネットワークへの攻撃や組織内の不正検知に役立つ仕組みとして、SIEM(Security Information and Event Management)があります。SIEMでは、エンドポイントやネットワーク機器など、あらゆるデバイスのログを収集して分析することで、ネットワークの脅威をリアルタイムに検知して通知することが可能です。

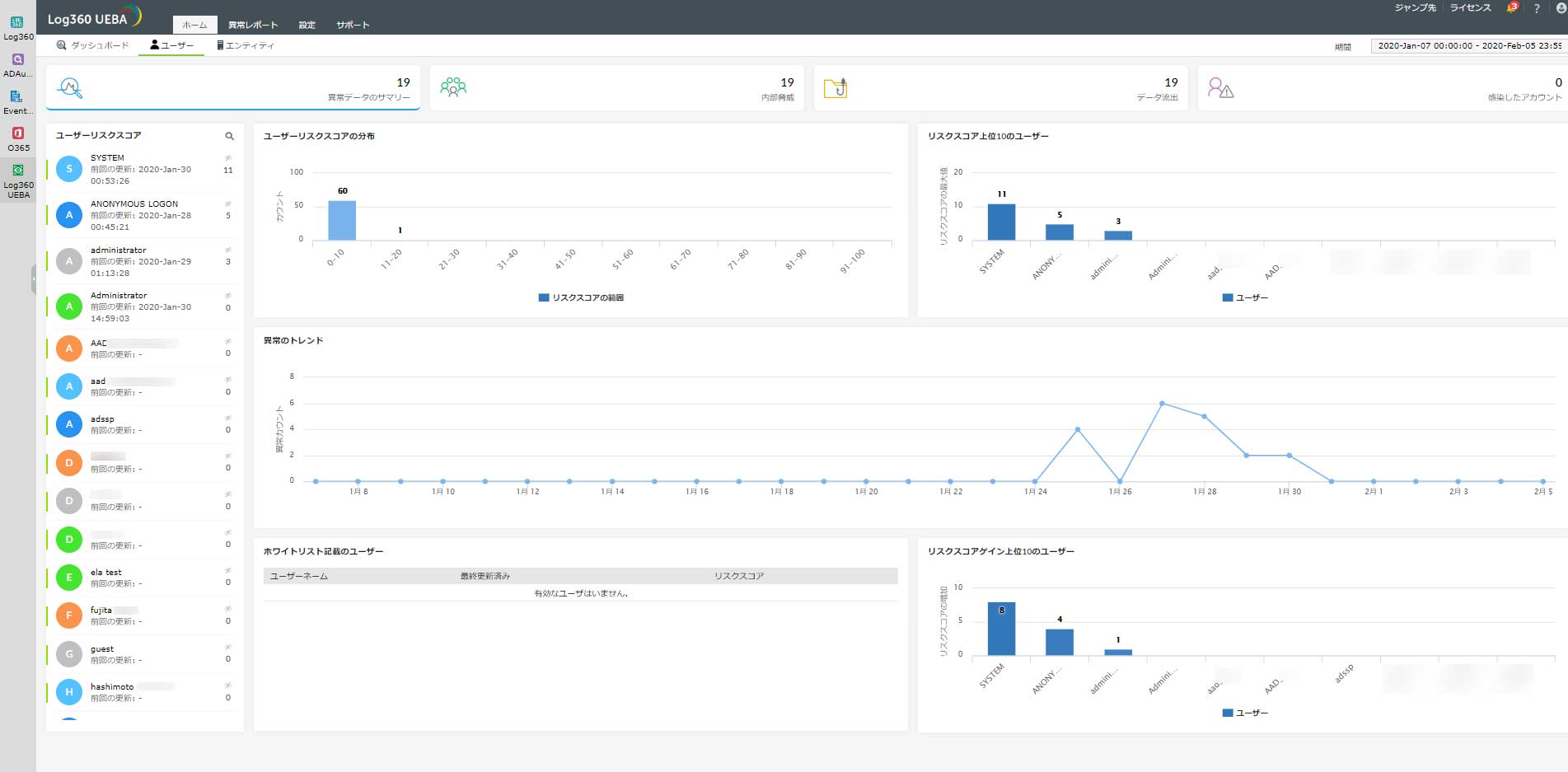

また、UEBA(User and Entity Behavior Analytics)機能を搭載したSIEMを活用するのもおすすめです。UEBAでは、属人的になりがちなログの相関分析を、AIや機械学習を応用して自動化します。ユーザーや機器の振る舞いをもとに自動で最適なベースラインを作成し、そこから逸脱した行動を異常として検知することで、さらに高度なセキュリティ対策を実現できます。

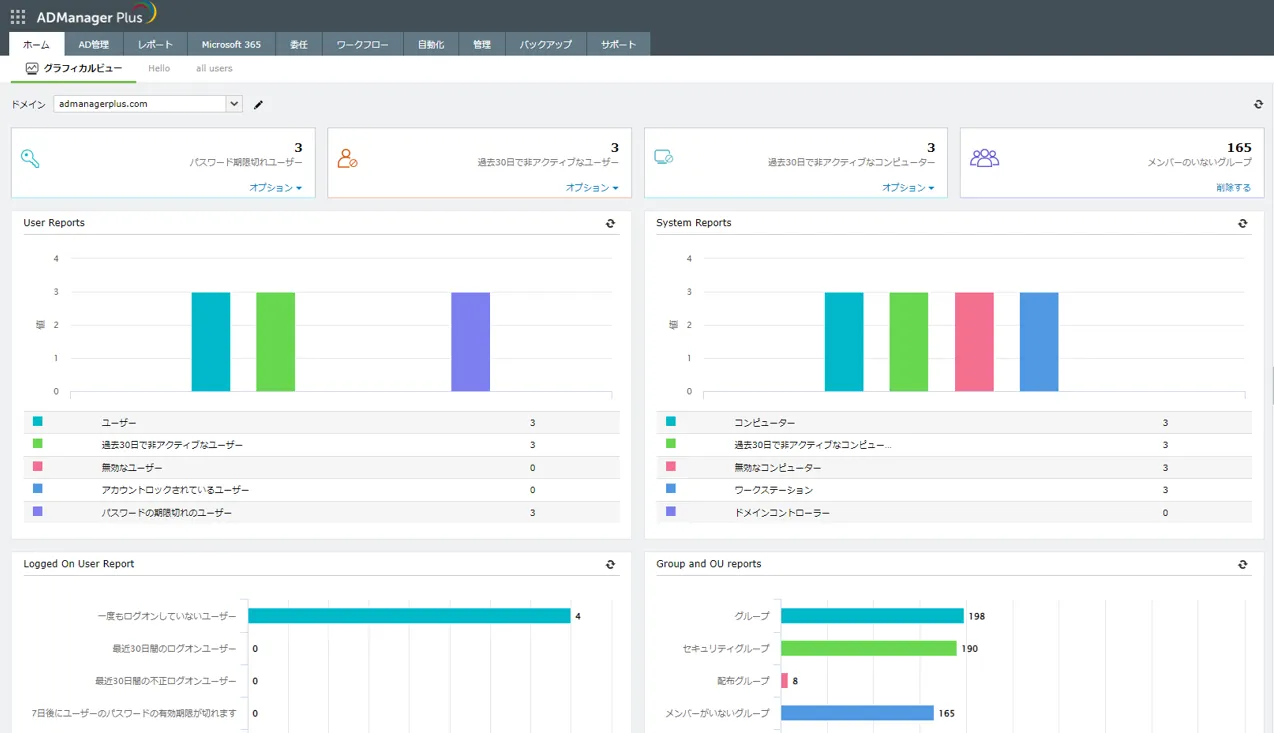

7.IDやアクセス権限の管理

組織内のIDやアクセス権限を管理することも、ネットワークのセキュリティ対策において重要です。例えば、退職者や異動者のアカウント情報を放置すると、情報漏洩や不正アクセスに悪用される可能性があるため、定期的に不要なアカウント情報の棚卸しをしましょう。また、ユーザーごとに業務で必要な範囲のアクセス権限に制限することも、万が一アカウント情報が流失した際の被害抑制や内部不正の防止に役立ちます。

定期的なアカウント情報の棚卸しや権限の付与は、IDアクセス管理ツールを活用することで効率的に実施できます。

8.定期的なデータのバックアップ

どんなにセキュリティ対策を実施したとしても、サイバー攻撃や災害、人為的ミスなどによるデータの消失を100%防ぐことは不可能です。万が一に備えて、定期的にデータのバックアップを行うことをおすすめします。

日本産業企画(JIS)において情報セキュリティの基本の3要素が定められており、その中の1つに必要なデータをいつでも使える状態に保つ「可用性」があります。「可用性」を満たすうえでも、データ消失が発生した際にはすぐにバックアップを用いて復旧できる体制にしておくことが重要です。

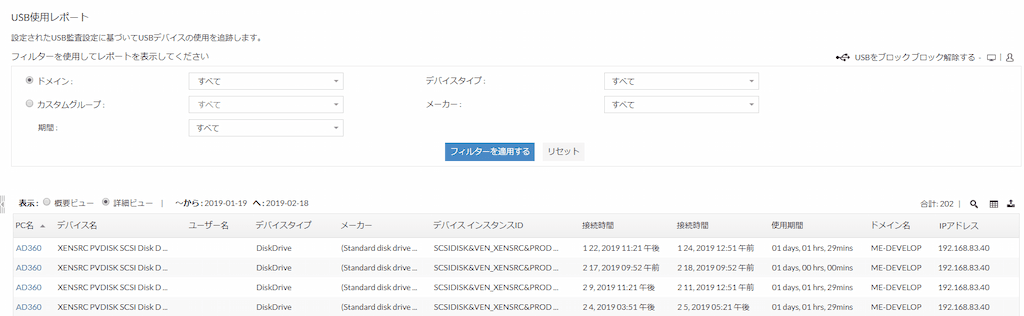

9.USBなどの外部接続機器の利用制限

USBなどの外部接続機器は便利な反面、セキュリティリスクが大きいです。USBにより外部から社内ネットワークでウイルス感染するリスクがあるほか、USBの紛失による情報漏えいのリスクや、悪意のある従業員によるデータの不正持ち出しリスクも考えられます。

そのため、USBなどの外部接続機器の使用を禁止するルールを定め、周知することが重要です。また、悪意を持った者の使用を防ぐため、エンドポイント管理ツールなどで接続を制御することが望ましいと言えます。

10.標的型攻撃メールの訓練の実施

標的型攻撃メールによるマルウェア感染の被害が後を絶ちません。どれだけ高性能なセキュリティツールを導入しても標的型攻撃メールを完全に遮断することは難しく、従業員のリテラシーに委ねられる部分もあります。不審なメールを開かないことを徹底的に周知したうえで、定期的に標的型攻撃メールの訓練を実施することが有効です。

Web上で公開されている訓練メールのテンプレートを参考にして実施するか、外部の訓練サービスを活用しましょう。

ニーズ別!ネットワークセキュリティ対策に役立つツール

ManageEngineでは、ネットワークセキュリティ対策に役立つツールを幅広く提供しています。わかりやすい管理画面で、専門知識がなくとも簡単に使いこなせることが特長です。

ぜひ以下の中から組織のニーズにあったものをご参照ください。

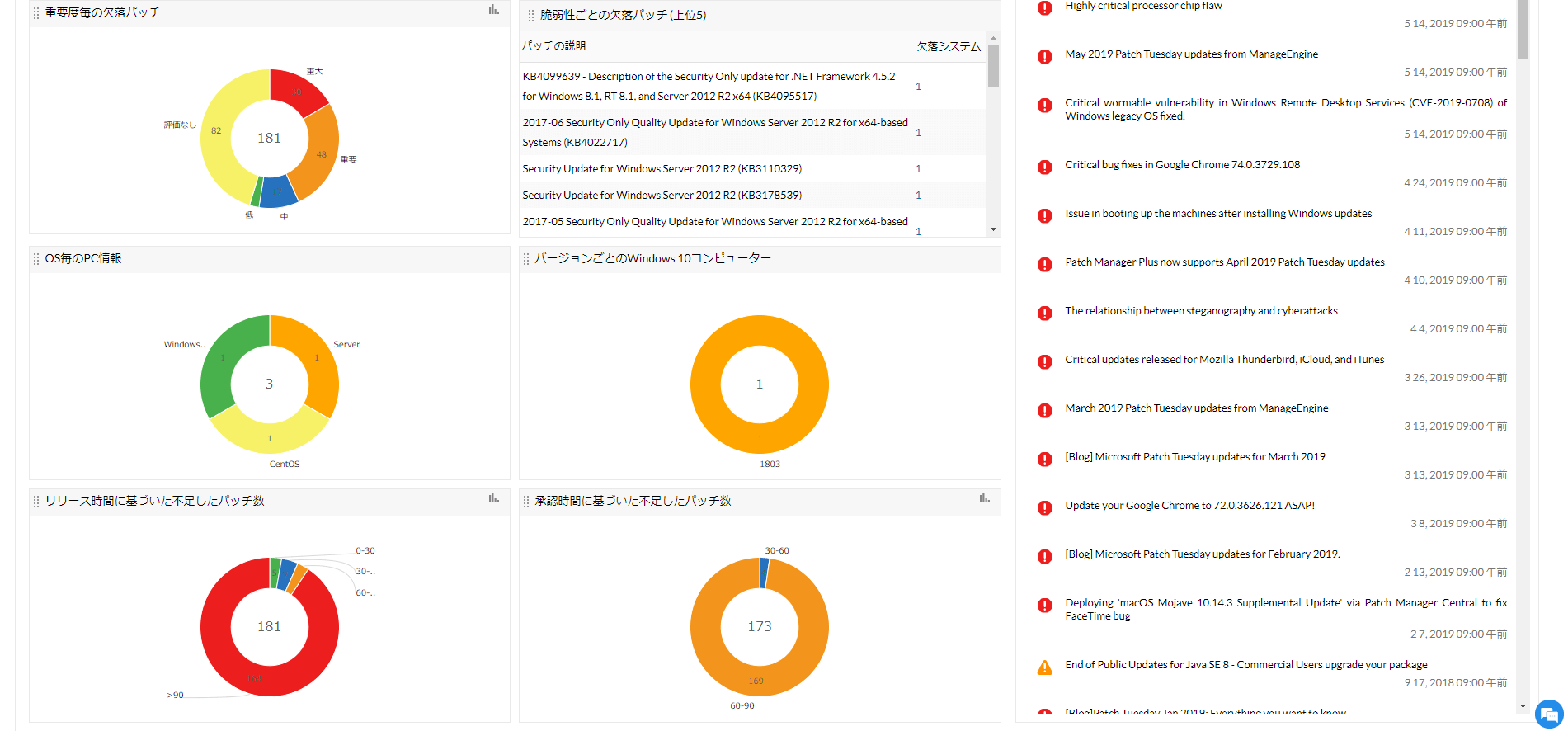

エンドポイントを一元管理できる「Patch Manager Plus」「Endpoint Central」

パッチ管理ツール「Patch Manager Plus」では、Windows/Mac/Linux/iOS/AndroidなどのマルチOSに加えて、AdobeやJavaなどのサードパーティ製品のパッチ配布にも対応しており、エンドポイントの脆弱性対策をサポートします。

また、統合エンドポイント管理ツール「Endpoint Central」では、「Patch Manager Plus」の機能に加えてUSBデバイスの利用制御にも対応しており、情報漏えいやウイルス感染の防止に役立ちます。両製品ともオンプレミス版とクラウド版を提供しています。

ネットワーク機器を一元管理できる「Network Configuration Manager」

ネットワーク機器コンフィグ管理ツール「Network Configuration Manager」では、マルチベンダーのルーターやスイッチなど、各ネットワーク機器のOSのアップデートを一括実行できます。また、ネットワーク機器に存在する脆弱性をスコアや重要度ごとに可視化し、脆弱性管理をサポートします。

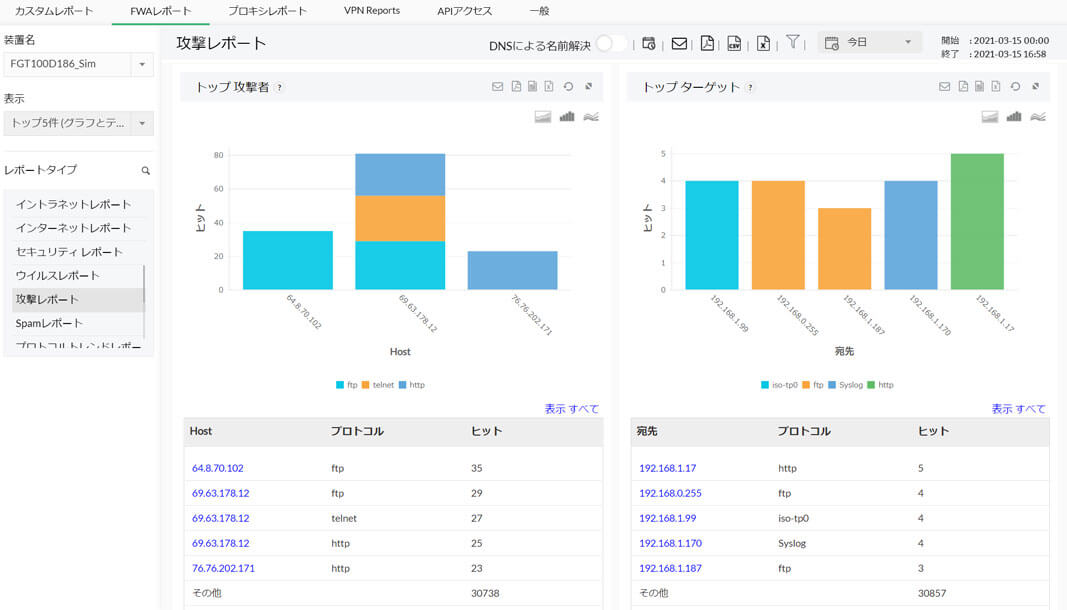

ネットワークの境界防御の強化に役立つ「Firewall Analyzer」

ファイアウォールログ解析ツール「Firewall Analyzer」では、マルチベンダーのファイアウォールやUTMなどを一元管理できます。ファイアウォールのルール管理機能により、セキュリティの抜け穴への対処が可能です。また、ファイアウォールで検知した攻撃やウイルス、VPNへの不正アクセスなどを可視化でき、ネットワークの境界防御の強化を実現します。

ネットワーク内のログの収集や分析に役立つ「Log360」

SIEMツール「Log360」では、ネットワーク機器やサーバーなど、ネットワーク内のあらゆるログの長期保管とActive Directoryのセキュリティログ監査に対応しています。また、機械学習を活用したUEBA機能により、内部の不正や外部からの攻撃を検知してセキュリティの向上を実現します。

Active DirectoryにおけるIDやアクセス権限を管理できる「ADManager Plus」

Active Directory ID管理ツール「ADManager Plus」では、Active Directoryにおけるユーザーアカウント情報を一元管理できます。また、ユーザーやグループごとにファイルサーバーへのアクセス権限の付与や変更も管理でき、セキュリティの強化を実現します。