Password Manager Pro - よくある質問

1.全般

- Password Manager Proを使用する前に、前提ソフトウェアのインストールが必要ですか?

- Password Manager Proはどのオペレーティングシステムをサポートしていますか?

- 私が追加したリソースを他人が見ることができますか?

- 各自の属性をPassword Manager Proリソースに追加できますか?

- ユーザーが機密パスワードを人と共有する前に組織を離れたときはどうなりますか?

- ADからのユーザー/リソースのインポートに失敗した場合どのようにトラブルシューティングしたらよいですか?

- Password Manager Proアプリケーションを、個別マシン(Password Manager Proサーバーが稼働しているもの以外)にインストールしたMySQLデータベースで作動させるにはどうしたらよいですか?

- カスタムクエリを実行して他のレポートシステムと連携し、レポートを生成することはできますか?

- ドメインSSOはファイアウォール/ VPN間で機能しますか?

- Password Manager Proを自社ロゴと組織情報でリブランディングできますか?

- 「csv/tsvファイルからリソースをインポート中にPassword Manager Proがユーザーが入力したデータに有害なコンテンツを検出したため動作を中止しました」のエラーはどのように修正したらよいですか?

- Password Manager Proは、ユーザーが行うパスワード表示試行と取り込みを記録しますか?

- PostgreSQLウォールアーカイブファイルのサイズはなぜ、急速に拡大しているのですか?

- Password Manager Proではどのような各種sylog形式に従っていますか?

- マネージドサービスアカウント(gMSA)を使ってPassword Manager Proサービスをどのように実行するのですか?

- Password Manager ProでWindows CALライセンスの数が変わりますか?

- PostgreSQLサーバーの起動に失敗した場合どのようにトラブルシューティングしたらよいですか?

- 新しいActive Directory (AD)ドメインをどのようにPassword Manager Proに追加するのですか?

- ドメインをPassword Manager Proから削除するのですか?

- ADからのインポート中に発生するエラー「表示するグループのリストが大きすぎます」や「表示するOUのリストが大きすぎます」をどのように修正するのですか?

- ログ、レポート、およびCAPTCHAはPassword Manager Proビルド12000にアップグレード後可読されません。この問題はどのように修正したらよいですか?

- Password Manager Proバージョンのアップグレード中に発生する以下の例外をどのように処理したらよいですか?

- バージョンアップグレードをCLIモードでどのように実行するのですか?

- 一括インポートで使用するCSVファイルはどの標準に従っていますか?

- リソース/ユーザーを1つのリソース/ユーザーから別のものにどのように移動するのですか?

- Password Manager ProでユーザーはWindowsリソースの「/admin」オプションを記載できますか?

- Password Manager Proのビルド11300からそれ以降のバージョンにアップグレードするときに問題はありますか?

- Password Manager Proで推奨されるアンチウイルス除外項目はありますか?

- Password Manager Proはいくつのクライアント組織をサポートできますか?

- データベース接続のために、Password Manager ProがサポートするJDBCドライバーは何ですか?

2.Webインターフェイスと認証

- Password Manager Proがリッスンするデフォルトポート7272を変更できますか?

- Password Manager Pro WebポータルアクセスURLをどのように変更するのですか?

- Password Manager ProはWebブラウザからアクセスできるWebベースアプリケーションです。それはどこからでもアクセスできることを意味しますか?

- 複数のNICカードとIPがサーバーで利用できるとき、Password Manager Proアプリケーションが拘束するIPアドレスを変更できますか?

- ユーザーがPassword Manager Proアカウントからの通知を受信できない場合はどうしたらよいですか?

- Password Manager Proではどの認証スキームが利用可能できますか?

- Password Manager Proではどのユーザー役割が利用できますか?どのアクセスレベルがありますか?

- Password Manager Proログインパスワードを忘れた場合はどうしますか?

- Password Manager Proコンソールにブラウザでアクセスしているときセキュリティ警告が表示されることがあるのはなぜですか?

- ユーザーにパスワード取り込みの理由を入力させるにはどうしたらよいですか?

3.ブラウザーの拡張機能

- Password Manager Proブラウザの拡張機能はどのようにオフラインでインストールするのですか?Chromeブラウザ用のオフラインインストーラーファイルはありますか?

- Password Manager Proブラウザの拡張機能を使ってWebサイトアカウントを追加してもWebブラウザが各自のパスワードVaultで保存するのを無効にするにはどうしたらよいですか?Password Manager Proブラウザの拡張機能のみがパスワードを保存できるようにするにはどうしたらよいですか?

- Password Manager Proで追加したWebサイトへの自動ログオンセッション実行中に問題が発生します。

4.セキュリティ

- Password Manager Proではパスワードはどのように安全なのですか?

- Password Management APIで行うアプリケーションtoアプリケーションおよびアプリケーションtoデータベースのパスワード管理はどの程度安全ですか?

- 独自SSL証明書はインストールできますか?(ビルド9700以降に適用可能な手順)

- 署名付きSSL証明書はどのように生成するのですか?[または]Password Manager ProサーバーをWebブラウザとユーザーに信頼させるにはどうすればよいでしょうか?

- MySQLサーバー用の一意のSSL証明書をどのように生成できますか?(ビルド6500以降に適用可能な手順)

- SubjectAlternativeName(SAN)でサーバー証明書を作成できますか?

5.パスワード同期化

- リソースパスワードをPassword Manager Proコンソールから変更することができますか?

- パスワード同期化で、エージェントおよびエージェントレスモードはいつ使用しますか?

- Linuxの他の頒布⁄Windowsの他のバージョンに各自のリソースの種類を追加する場合、エージェントレスパスワードリセットは有効にできますか?

- Password Manager Proで直に使用しないカスタムリソースの種類にリモートパスワード同期化を実行する方法はありますか?

- パスワード同期化が行われない場合、どのようにトラブルシューティングしますか?

- Windowsドメインパスワードのリセットが失敗し、"認証メカニズムが不明です "というエラーメッセージが表示された場合に、ドメインパスワードをリセットするにはどうすればよいですか?

- Windowsサービスアカウントリセットを有効にする前提条件は何ですか?

- ドメインSSOはファイアウォール/ VPN間で機能しますか?

- UI上で、ユーザーによる特権アカウントパスワードリセットを制限する方法は何ですか?

- Oracle DBの権限付きアカウントパスワードをどのように管理するのですか?

- リモートパスワードリセット中に発生した以下の例外はどのように処理しますか?

- なぜ、エージェントを展開するのですか?エージェントとエージェントレスモードとの違いは何ですか?

- Password Manager ProはOracle DBをサポートしていますか?サポートしている場合、同製品はOracle DBのどのバージョンをサポートしていますか?

6.バックアップとディザスタリカバリ

- Password Manager Proを1つのサーバーから別のサーバーに移行できますか?

- Password Manager Proアプリケーションを、あるサーバーから別のサーバーに移行した後に起動できません。

- Password Manager Proデータベースにディザスタリカバリをセットアップできますか?

- バックアップデータはどこに保存されますか?また、データは暗号化されますか?

7.ライセンシング

- Password Manager Proはどのようにライセンシングしますか?

- Password Manager Proのライセンシングポリシーはどのようなものですか?

- Password Manager Proの永久ライセンスは購入できますか?どのようなオプションが利用できますか?

- Password Manager Proでのライセンス適用方法を教えてください。

- 複数のサーバーで高可用性セットアップがしたいと考えています。これには1つのライセンスで足りますか?

- Password Manager Proは1000以上の管理者をサポートできますか?

- Password Manager Proアプリケーションから、いくつのリソースおよびアカウントを管理可能ですか?

- 他の管理者ユーザーを入れて、またはさらに日数を加算して、評価を延長できますか?

- プレミアムからエンタープライズに移行する場合、Password Manager Proの再インストールが必要ですか?

8.SSH鍵管理

- Password Manager Proを使用したSSHユーザーアカウントとSSHサービスアカウントの管理方法に違いはありますか?

- ローテーションしなかったSSH鍵の確認する方法はありますか?

- Password Manager ProはSSH鍵とSSL証明書以外のデジタルキーの管理をサポートしていますか?

9.SSL証明書管理

- Password Manager Proが適合しない証明書種別はありますか?

- Password Manager Proの証明書リポジトリで証明書の最新バージョンを自動特定および更新することはできますか?

- Password Manager ProのLinuxバージョンはActive DirectoryとMS証明書ストアの証明書検出をサポートしていますか?

- Password Manager Proの証明書リポジトリで同じコモンネームの証明書種別を追跡することはできますか?

- 証明書の秘密鍵をインポートできますか?

- 証明書を証明書ストアにし、その証明書を使用するアプリケーションにマッピングするにはどうしたらよいですか?

- Password Manager Proは、サブネットベースの証明書検出をサポートしていますか?

- Password Manager Proは、MS証明書ストアからの証明書検出について自動スケジューリングをサポートしていますか?

- 証明書に関連するアラートメールは、証明書のすべてのバージョン(「Cirtificate History」にも表示されるもの)に対して生成されますか、 それともPassword Manager Proの証明書リポジトリにリストされている証明書に対してのみ生成されますか?

- 会社の内部認証局(CA)によって発行された証明書は、ライセンスの対象になりますか?

- Password Manager Proにルート証明書をどのようにインポートしますか?

10.高可用性

11.リモートセッション

- パスワードユーザーがPassword Manager Proからローカルアカウントを使ってRDP自動ログオンセッションを起動するのを制限するにはどうしたらよいですか?

- RDP接続をインターネット上でどのように起動しますか、またその前提条件は何ですか?

- RDPはPassword Manager Proでどのように機能しますか?接続マトリクスは何ですか?

- 記録されたセッションは実際のビデオですか、またはスクリーンショットのコンピレーションですか?これらのビデオは一般的にどのくらいの大きさですか?一般的に、どのくらいのストレージを使用しますか?

- ドメインユーザーアカウントを使ったRDPセッションの起動にはどのような手順が含まれますか?

1.全般

1.Password Manager Proを使用する前に、前提ソフトウェアのインストールが必要ですか?

標準のシステム要件(ハードウェアとソフトウェアの両方)とは別に、Password Manager Proサーバーが正しく機能するためには次の要素が不可欠です。

Password Manager Proのアカウント検出とパスワードリセットのプロビジョニングを利用する場合は、以下のものが特に必要です。

- Password Manager Proサーバーを機能させ、ユーザーにさまざまな通知を送信するための外部メールサーバー(SMTPサーバー)。

- サービスアカウント[または]Password Manager Proサーバーおよび管理するターゲットシステムでドメイン管理者権限またはローカル管理者権限のいずれかを持つgMSA。

- Microsoft .NET framework 4.5.2またはそれ以降がPassword Manager Proがインストールされたサーバーにインストールされている必要があります。

- Visual Studio 2015以降のバージョンでのVisual C++再頒布可能(Password Manager

Proのアカウント検出およびパスワードリセット機能用)。

これらのソフトウェア要件が構成されているかチェックするには:

- [サポート] » [ソフトウェア要件]の順に進み、[構成をチェック]をクリックします。

開いたポップアップボックスに、構成ステータスが表示されます。

2.Password Manager Proはどのオペレーティングシステムをサポートしていますか?

Password Manager Proは、WindowsおよびLinuxオペレーティングシステムの以下の条件をサポートしています:

| Windows: | Linux: |

|---|---|

|

Windows Server 2025 |

Ubuntu 18.04.x以降 |

|

Windows Server 2022 |

CentOS 6 以降 |

|

Windows Server 2019 |

Red Hat Linux 9.0 |

|

Windows Server 2016 |

Red Hat Enterprise Linux 5.x 以降 |

|

Windows 11 |

AlmaLinux 9.x 以降 |

3.私が追加したリソースを他人が見ることができますか?

スーパー管理者(Password Manager Proセットアップで構成されている場合)を除き、管理者ユーザーを含め、あなたが追加したリソースを誰も確認できません。これ以外、他の管理者とのリソースの共有を決定する場合、それら管理者が確認できます。

4.各自の属性をPassword Manager Proリソースに追加できますか?

はい。Password Manager Proリソースの属性とユーザーアカウントを拡張し、ニーズに固有の詳細を含めることができます。詳細は、こちらを参照してください。

5.ユーザーが機密パスワードを人と共有する前に組織を離れたときはどうなりますか?

管理ユーザーが組織を離れる場合、所有するリソースを他の組織に転送することができます。これにより、同ユーザーは、そのリソースを自身に転送しないかぎり、自身でリソースにアクセスすることはできなくなります。詳細は、こちらを参照してください。

6.ADからのユーザー/リソースのインポートに失敗した場合どのようにトラブルシューティングしたらよいですか?

- ユーザー認証情報が正しいかチェックします。

- 管理者ユーザーで施行して失敗した場合は、非管理者ユーザーの認証情報の入力を試します。これは、接続が適切に確立できるかを検証するためです。

これら検証に失敗した場合は、MEコミュニティー経由にてサポートまでお問い合わせください。

7.Password Manager Proアプリケーションを、個別マシン(Password Manager Proサーバーが稼働しているもの以外)にインストールしたMySQLデータベースで作動させるにはどうしたらよいですか?

セキュリティ強化のため、Password Manager Proアプリケーション(Tomcat Webサーバーに組み込み)を実行し、MySQLデータベースを常に同じマシンで実行することを推奨します。バンドルMySQLデータベースはインストールしたマシンの外ではみえないように構成し(ローカルホストから要求された接続のみ受入れ)たため、このアスペクトは、それらを分離すると、失われます。MySQLを他の場所で実行する喫緊の必要がない場合は、下の手順に従ってください:

- すでに実行されている場合、Password Manager Proサーバーをシャットダウンします。

- MySQLサーバーを別のマシンにインストールし、「PassTrix」という名前のデータベース(ケーシングはLinuxでは特に重要)を作成します。

- MySQLサーバーを起動し、リモートから(MySQLコマンドラインクライアントを使って)データベースに接続できます。

- Password Manager Proで以下の構成変更を行います:

- <PMP_Install_Dir>\conf\Persistenceフォルダに進みます。

- persistence-configurations.xmlファイルを開き、「StartDBServer」エントリを検索し、値を「false」(デフォルトは「true」)に設定します。ファイルを保存します。

- <PMP_Install_Dir>\confフォルダに進みます。

- database_params.txtファイルを開き、以下の変更を行います:

- ファイルを保存します。

- 次に、Password Manager Proサーバーをもう一度起動し、リモートデータベース(すでに実行されている)で作動させます。

8.カスタムクエリを実行して他のレポートシステムと連携し、レポートを生成することはできますか?

はい。できます。具体的な要望を記述してMEコミュニティー経由でサポートまでお問い合わせください。当社で関連するSQLクエリでXML出力の生成ができるようサポートします。

9.ドメインSSOはファイアウォール/ VPN間で機能しますか?

ドメインシングルサインオン(Windows統合認証)は、HTTPヘッダーの非標準パラメーターを設定してWindows環境で実現できます。これは通常、ファイアウォール/VPN等のデバイスで外されます。Password Manager Proは、ネットワーク内での使用を目的としています。そのため、ネットワーク外部から接続するユーザーがある場合、SSOでこれを有効にできません。

10.Password Manager Proを自社ロゴと組織情報でリブランディングできますか?

はい。Password Manager Proは、カスタマイズとリブランディングについて、以下のオプションを用意しています:

- Webインターフェイスモバイルアプリへの自社ロゴの使用。(推奨される画像サイズは210*50ピクセルです)

- 製品にログインページへの説明の設定。

- ユーザーインターフェイスのデフォルト色の変更。

- カスタマイズした法的コンテンツが記載されたバナーの表示。

- 個人情報保護方針のコンテンツのカスタマイズとその承認ボタンの表示。

上の機能を実行するには:

- [管理] >> [カスタマイズ] >> [リブランド]の順に移動します。

- [ロゴとレイアウト]セクションで、カスタマイズロゴとログインページの説明をセットアップし、デフォルト色調を変更します。

- [ログインページのテキスト]で、ログインページに表示するポリシーおよび/または法的条件を追加します。

この構成はこちらの方法で無効化が可能です。

11.「csv/tsvファイルからリソースをインポート中にPassword Manager Proがユーザーが入力したデータに有害なコンテンツを検出したため動作を中止しました」のエラーはどのように修正したらよいですか?

セキュリティ対策上、Password Manager Proは、HTML tags タグ(< , >)、「URL: HTTPS://」または「URL:

HTTP://」等の特定文字、セキュリティマーク(?)、終わり行おおよび複数のスペースをPassword Manager

Proのメモまたは他のフィールドで制限しています。製品のセキュリティ違反の原因となるためです。これらの文字のいずれかがパスワードフィールド以外の他のフィールドで使用された場合、違反が生じ、インポートが失敗します。

これを避けるため、CSV/TSVファイルを検証し、インポートが正常になされるようにするため、これらの文字が削除されていることを確認します。

12.Password Manager Proは、ユーザーが行うパスワード表示試行と取り込みを記録しますか?

はい。Password Manager Proは、パスワード表示や演算のコピーを含む、ユーザーが実行した可能性がある運算のすべてを記録します。監査トレイルから、パスワード取り込みをするユーザーによる操作と試行すべての包括リストを取得できます。詳細情報

13.PostgreSQLウォールアーカイブファイルのサイズはなぜ、急速に拡大しているのですか?

この問題は、Password Manager Proで指定したバックアップ場所がバックアップファイルを保存するにはすでにアクセスできない場合に発生します。簡単にいうと、PostgreSQLデータベースのバックアップに失敗すると必ず、wal_archiveフォルダサイズが大きくなりはじめます。

解決策:

- Password Manager Proドライブで利用可能なディスクの空き容量が十分かチェックします。

- 十分ではない場合は、ログディレクトリとディレクトリ内にあるいくつかのファイルを削除します。

- ここには、バックアップが1つか2つのみである必要があります。

- Password Manager Proにログインし、[管理者] >> [設定] >> [データベースバックアップ]の順に移動します。

- [今すぐバックアップ]ボタンをクリックします。

これで、即時バックアップがトリガーされ、wal_archiveディレクトリを自動パージします。

14.Password Manager Proではどのような各種sylog形式に従っていますか?

Password Manager Proがsyslogメッセージをsyslog collector host:コレクターホストへの送信に使用するsyslog形式の各種タイプは、以下のとおりです:

i. リソース監査

operatedName+":"+operatedIp operationType operatedDate statusMess resourceName+":"+accName+":"+reason

ii.ユーザー監査

operatedName+":"+operatedIp operationType operatedDate statusMess auditUserName+":"+reason

SSL:<190> Parent_Domain: manageengine.com Included_Domain: kmp.com

Days_to_Expire: 100 Expire_Date: 5.08.2020

SSH: <190>

Key_Name:172.21.147.130_test123_id Days_Exceeded:0 Modified_On:2016-02-16

17:41:24.008

15.マネージドサービスアカウント(gMSA)を使ってPassword Manager Proサービスをどのように実行するのですか?

マネージドサービスアカウントを使ったPassword Manager Proサービスの実行についての詳細は、ここをクリックしてください。

16.Password Manager ProでWindows CALライセンスの数が変わりますか?

通常、RDPセッションはPassword Manager Proサーバーから呼び出され、Spark Gatewayと呼ばれるサードパーティコンポーネントからエンドユーザーのブラウザに中継されます。このコンポーネントは、Password Manager Proとバンドルとなっており、Windows CALライセンスとは関係ありません。そのため、Password Manager Proがいずれかの方法でWindows CALライセンスの数に影響することはありません。ユーザーは、Microsoftによる提案にしたがって、多くのCALライセンスを購入する必要があります。

17.PostgreSQLサーバーの起動に失敗した場合どのようにトラブルシューティングしたらよいですか?

エラーシナリオ:

- アップグレード中:

- HAをセットアップ中:

- サービス起動中:

- アップグレード後のPassword Manager Proサービス起動の失敗。

- サービスコンソールでPassword Manager Proサービスアカウント更新後のPassword Manager Proサービス起動の失敗。

<PMP-HOME>\logs\wrapperファイルをnotepad/Notepad++で開き、そのファイル下部(すなわち、一番最近のタイムフレーム)に移動し、「PostgresSQLサーバー起動試行に失敗しました」エラーが出るかをチェックします。

PPMファイル選択後のコマンドプロンプトの「PostgresSQLサーバーの起動試行に失敗しました」のエラー。

HASetup.batコマンド実行後のコマンドプロンプトの「PostgresSQLサーバーの起動試行に失敗しました」のエラー。

考えられる原因:

上のエラーシナリオの発生の原因として、以下のようなケースが考えられます:

「PostgresSQLサーバー起動試行に失敗しました」エラーが発生するのは、

- Password Manager ProがPassword Manager Pro内のサブフォルダにアクセスできない(すなわち、適切な権限が付与されていない)場合。

- バックグラウンドプロセスが適切に終了していないためPostgreSQL DBの起動に失敗する場合。

- インスタンドDBポートが異なるプロセスに占有されている可能性がある場合。

解決策:

下記の解決策は、上のエラーシナリオすべてに当てはまります。この問題を修正するには、下の手順にしたがって、権限を付与し、

- タスクマネージャを起動し、すべてのPostgresプロセスを削除します([すべてのユーザーからプロセスを表示]が選択されていることを確認します - Password Manager Proの場合)。

- Password Manager Proサービスをサービスコンソールにある権限付きアカウントで更新します。

- 管理者でコマンドプロンプトを開き、下のクエリを実行します:

- icacls "installation path" /q /c /t /grant Users:F

- インストールパス - Manage_Engineフォルダの場所を提供します。

- ユーザー - Password Manager Proサービスアカウントを以下の形式で入力します: <DomainName\user name>または<username@domainname>。

- 例: icacls "C:\ProgramFiles\ManageEngine\PMP" /q /c /t /grant ManageEngine\svcpmp:F

- Password Manager Proフォルダの外にキーがある場合は、icaclsコマンドを使って、キーの場所に権限を付与してください。

- 同様に、<PMP>\pgsql\dataフォルダにフルコントロール権限を付与します。

- <PMP_Installation_Directory>/pgsql/dataフォルダをチェックし、その権限を継承しているかを確認します。

- <PMP_Installation_Directory>/pgsql/dataに移動し、pg_hba.confを開き、NULLを検索します。ある場合は、NULLを含むライン全体を削除します。

- <PMP_Installation_Directory>内にあるログフォルダの名前をlogs.oldに変更し、新しいフォルダをログの名前で作成します。

- <PMP_Installation_Directory>内にあるパッチフォルダの名前をPatch.oldに変更し、新しいフォルダをパッチの名前で作成します。

- <PMP_Installation_Directory>/binディレクトリに移動し、ファイル名が.lockまたはlockfileのファイルを探します。これらのファイルがディレクトリ内にある場合は、これらのファイルの両方を他のディレクトリに移動させます。

- <PMP_Installation_Directory>/pgsql/dataディレクトリに進み、ファイル名がpostmaster.pidのファイルを探します。このファイルがディレクトリ内にある場合は、このファイルを他のディレクトリに移動させます。

- 次に、PPMを適用するか、HAを構成、またはサービスの起動を試行します。

これでも問題が解消されない場合は、 zipで圧縮しログを <PMP_HOME>から、また、<PMP-HOME>\pgsql\data\pg_log フォルダから当社に、上のスクリーンショットとあわせて、passwordmanagerpro-support@manageengine.com まで送信してください。

18.新しいActive Directory (AD)ドメインをどのようにPassword Manager Proに追加するのですか?

リソース検出の場合:

- 管理者としてログインし、[リソース]タブに移動します。

- [リソースディスカバリー]をクリックします。

- 次に、[ドメイン名を選択]で [新規ドメイン]リンクをクリックします。

- 新しいドメイン名を入力し、[追加]をクリックして、ドメインを追加します。

- 新しいドメインに

NETBIOS名を入力し、[プライマリとセカンダリドメインコントローラー]を入力します。

- 次に、接続モードをSSLまたは非SSLで選択し、[認証情報を入力]を選択します。

-

[ユーザー名とパスワードを手動で指定]を選択した場合は、ユーザー名とパスワードを入力します。

- [Password Manager

Proに保存されたアカウントを使用]を選択した場合は、リソース名とアカウント名を選択します。

-

[ユーザー名とパスワードを手動で指定]を選択した場合は、ユーザー名とパスワードを入力します。

- [保存]をクリックします。

ユーザー検出の場合:

- 管理者としてログインし、[管理] >> [認証] >> [Active

Directory]の順に移動します。

- [いますぐインポート]をクリックします。画面にポップアップが表示されます。

- 次に、[ドメイン名を選択]で [新規ドメイン]リンクをクリックします。

- 新しいドメイン名を入力し、[追加]をクリックして、ドメインを追加します。

- 新しいドメインに

NETBIOS名を入力し、[プライマリとセカンダリドメインコントローラー]を入力します。

- 次に、接続モードをSSLまたは非SSLで選択し、[資格情報を入力]を入力します。

-

[手動でユーザー名とパスワードを指定]を選択した場合は、ユーザー名とパスワードを入力します。

- [Password Manager

Proに保存されたアカウントを使用]を選択した場合は、リソース名とアカウント名を選択します。

-

[手動でユーザー名とパスワードを指定]を選択した場合は、ユーザー名とパスワードを入力します。

- [保存]をクリックします。

19.ドメインをPassword Manager Proから削除するのですか?

Password Manager Proからドメインを削除するには、このドメインに属するユーザーを削除し、下の手順にしたがって、ドメイン情報を削除します:

- [管理] >> [認証] >> [Active Directory]の順に移動します。

- [同期スケジュールを表示]をクリックします。

- 左のドメインペインから、必要なドメインを削除します。

20.ADからのインポート中に発生するエラー「表示するグループのリストが大きすぎます」や「表示するOUのリストが大きすぎます」をどのように修正するのですか?

これを修正するには、ADインポート中に許可されたOUとグループの数を増やす必要があります。以下の手順に従ってください:

- Password Manager Proサービスを停止します。

- <PMP-Home>\conf

ディレクトリに移動し、system_properties.confのバックアップを取ります。

- 次に、system_properties.confをWord

Padで管理者として開き、以下を実行します:

- domain.ou.limit=2500を探し、値を25000に変更します。

- domain.group.limit=2500を探し、値を25000に変更します。

- domain.ou.limit=2500を探し、値を25000に変更します。

- ファイルを保存し、サービスを起動します。

21.ログ、レポート、およびCAPTCHAはPassword Manager Proビルド12000にアップグレード後可読されません。この問題はどのように修正したらよいですか?

以下をチェックします:

- ログをひらき、以下のエラーがあるかチェックします:

- javax.servlet.ServletException: javax.servlet.ServletException:java.lang.Error:致命的な可能性があるエラー:フォントとが見つかりません。

- dejavuフォントをインストールしたかチェックします。

- dejavuフォントをインストールするには、以下のコマンドを使用します:

- RHEL / Centos:

- sudo yum install fontconfig dejavu-sans-fonts dejavu-serif-fonts

- Ubuntu / Debian:

- sudo apt install fonts-dejavu fontconfig

- SLES:

- sudo zypper install dejavu-fonts fontconfig

- RHEL / Centos:

- これで、dejavuフォントがお使いのマシンに性上位インストールされました。

- インストールしたら、<PMP Installation Directory>/conf フォルダに移動します。

- wrapper_lin.confファイルを開き、以下のプロパティを追加します:

wrapper.java.additional.27=-Dsun.java2d.fontpath=<Font Dir Path>

- すべてのttfファイルをコピーし、<PMP Installation Directory>/jre/lib/fontsフォルダに貼り付けます。

- Password Manager Proサービスを再起動します。

[または]

22.Password Manager Proバージョンのアップグレード中に発生する以下の例外をどのように処理したらよいですか?

例外#1: 原因: java.lang.OutOfMemoryError: GCオーバーヘッド制限を超えました。

- Password Manager Proサービスを停止します。

- <PMP_Installation_Directory>またはVMスナップショットのバックアップを取ります。

- <PMP installation directory>\binに移動し、wordpadまたはNnotepad++を使って Updatemanager.batファイルを開きます。

- エントリ - $JAVA -Xmx100m $JAVA_OPTS -Dtier-type=BE -Djava.library.path=./lib/native -Dtier-id=BE1 -cp $CLASSPATH com.adventnet.tools.update.installer.UpdateManager -u conf $*を検索します

- 値を $JAVA -Xmx2048m $JAVA_OPTS -Dtier-type=BE -Djava.library.path=./lib/native -Dtier-id=BE1 -cp $CLASSPATH com.adventnet.tools.update.installer.UpdateManager -u conf $*に変更します

- ファイルを保存します。

- Password Manager Proサービスを起動し、アップグレードを試行します。

問題が解消されない場合は、ログをpasswordmanagerpro-support@manageengine.comに共有します

例外#2: PostgresSQLサーバーの起動試行に失敗しました

- Password Manager Proサービスを停止します。

- Postgresまたはpmp.exeプロセスをタスクマネージャを使って削除します。

- [Password Manager Pro]トレイアイコンを終了します。

- Password Manager Proサービスアカウントを権限付きアカウントを使って実行します。また、このアカウントに<PMP_Installation_Directory>フルを付与し、フォルダ権限を管理します。

- 権限付きアカウントでコマンドプロンプトを開きます。

- アップグレードを継続します。

23.バージョンアップグレードをCLIモードでどのように実行するのですか?

Windows:

- Password Manager Proサービスを停止します。

- 管理者権限でコマンドプロンプトを開きます。

- <PMP_Installation_Directory>/binに移動して実行します:

UpdateManager.bat -u conf -c -option i

- .ppファイル場所を次のラインに入力します。

- 入力してアップグレードを継続します

Linux:

- Password Manager Proサービスを停止します。

- 管理者権限でコマンドプロンプトを開きます。

- <PMP_Installation_Directory>/binに移動して実行します:

UpdateManager.sh -u conf -c -option i -ppmPath <Path_Of_The_ppm_file>

例:UpdateManager.sh -u conf -c -option i -ppmPath c:\pmp.ppm

- 入力してアップグレードを継続します

アップグレードパックのインストールについての詳細は、ここをクリックしてください。

24.一括インポートで使用するCSVファイルはどの標準に従っていますか?

CSVファイルのすべてのラインは一貫し、フィールド数が同じである必要があります。ファイルのエントリは、コンマで区切った値にする必要があります。別のラインの各ユーザーに属性値を同じ順序で入力します。属性の値を指定しない場合は、コンマを入れるだけで、次に進みます。

25.リソース/ユーザーを1つのリソース/ユーザーから別のものにどのように移動するのですか?

リソース/ユーザーは1つのリソース/ユーザーグループから別のリソース/ユーザーグループに移動できます。また、リソース/ユーザーを1つのグループから別のグループに移動および追加できます。リソースをリソースグループから削除するには、以下の手順に従ってください:

注:リソース/ユーザーは、複数のリソース/ユーザーグループの一部になることができます。

リソースをリソースグループに追加または削除するには:

- [グループ]タブに移動します。

- 希望するリソースグループ横の[リソースを関連づける]アイコンをクリックします。

- 表示されるポップアップで、[削除]をクリックし、その特定リソースグループからリソースを削除するか、[グループへ追加]をクリックして、そのリソースグループにリソースを追加します。

ユーザーをユーザーグループに追加または削除するには:

- [ユーザー] >> [ユーザーグループ]の順に移動します。

- 希望するユーザーグループ横の[ユーザーの関連付け]アイコンをクリックします。

表示されるポップアップで、[削除]をクリックし、その特定ユーザーグループからユーザーを削除するか、[グループへ追加]をクリックして、そのユーザーグループにユーザーを追加します。

26.Password Manager ProでユーザーはWindowsリソースの「/admin」オプションを記載できますか?

はい。Password Manager Proコンソールセッションは'/admin'オプションを使用します。

'/admin'操作を呼び出すには、

- RDSサーバーをリソース種別「Windows」で追加します。RDSサーバーにユーザーアカウントがいくつあるかをを確認します。

- 続いて、該当アカウント横の[接続をオープン]アイコンをクリックし、RDPコンソールセッションを選択します。

27.Password Manager Proのビルド11300からそれ以降のバージョンにアップグレードするときに問題はありますか?

- 専用のPassword Manager Proサービスアカウントをお持ちの場合は、サービスアカウントを使ってPassword Manager

Proマシンにログインし、サービスアカウントにPassword

Manager Proフォルダへの全権限があることを確認します。

- サービスアカウントにPassword Manager Proフォルダへのフォルダ全権限がない場合は、コマンドプロンプトを管理者として開き、以下のコマンドを実行します:

- icacls "<PMP installation directory>" /grant <PMPserviceaccountname>:(OI)(CI)F /T

- 例: icacls " C:\ManageEngine\PMP " /grant PMP-svc@domain.com:(OI)(CI)F /T

- サービスアカウントにPassword Manager Proフォルダへのフォルダ全権限がない場合は、コマンドプロンプトを管理者として開き、以下のコマンドを実行します:

- コマンドプロンプトを管理者として開き、<PMP_installation_folder>\binに移動し、

- initPgsql.bat を実行します

- アップグレードの実行中は、ウィルス対策およびマルウェア対策ソフトウェアが無効になっていることを確認します。

- <PMP_Installation_Folder>に移動し、パッチフォルダの名前をPatch.oldに変更します。

- 次に、このドキュメントの手順にしたがって、Password Manager Proアップグレードを続行します。

28. Password Manager Proで推奨されるアンチウイルス除外項目はありますか?

はい、製品のインストール中に、アンチウイルス、EDR (Endpoint Detection and Response)、および XDR (Extended Detection and Response) スキャンから「ManageEngine/PMP」ディレクトリを除外することをお勧めします。このディレクトリには、リモート接続の開始やメンテナンス操作の実行に使用されるさまざまなスクリプトが含まれています。このディレクトリを除外しないと、Password Manager Proのスケジュールされた操作中にアンチウイルススキャンが各スクリプトファイルをスキャンするため、製品の動作が遅くなる。また、リモートパスワードリセットなどの機能が正しく機能しない可能性があります。

29. Password Manager Proはいくつのクライアント組織をサポートできますか?

現在、Password Manager Proは最大900のクライアント組織をサポートしています。

30. データベース接続のために、Password Manager ProがサポートするJDBCドライバーは何ですか?

MicrosoftのJDBCドライバーは、Password Manager Proのデータベース構成時にデフォルトで選択されるデフォルトのドライバーであり、最新のSQL serverのバージョンおよび機能と互換性があるため、ほとんどのインストールで推奨されています。Microsoft SQL serverにおけるJDBCドライバーの代替として、jTDSドライバーがあり、特定の機能に互換性があります。

注:デフォルトでは、MicrosoftのJDBCドライバーはMS SQL/Azure MS SQL serverとデータベース間の接続のためのデフォルトのドライバーとして機能します。jTDSドライバーをデータベース接続のためのドライバーとして、設定している場合、以下の手順に従ってください。

- <Password Manager Pro_インストールディレクトリ>/binフォルダに移動します。Windowsであれば、ChangeDB.batを、Linuxであれば、sh ChangeDB.batを実行します。

- 表示されたポップアップ内で、ベストプラクティスガイドを読み、[セットアップを継続]ボタンをクリックし、[DB更新設定]ウィンドウを開きます。

- [ホスト名]フィールドにホスト名(サーバー証明書で指定されているMS SQL serverのコモンネーム)を入力します。

- [データベース]フィールドに、database_params.confファイルで指定されるMS SQL serverのデータベース名を入力します。

- 各必須フィールドに詳細を入力し、[テスト]をクリックします。必須フィールドの詳細については、こちらのヘルプドキュメントを参照してください。

- テストに成功後、[保存]をクリックします。

2. Webインターフェイスと認証

1.Password Manager Proがリッスンするデフォルトポート7272を変更できますか?

- Password Manager Proに管理者としてログインします。[管理] >> [設定] >> [サーバー設定]の順に移動します。

- サーバーポートフィールドの横の必要なポートを入力し、[保存]をクリックします。

- この構成を有効にするには、Password Manager Proを再起動してください。

2.Password Manager Pro WebポータルアクセスURLをどのように変更するのですか?

- 管理者としてログインし、[管理] >> [セットアップ] >> [メールサーバー設定]の順に移動します。

- 表示されるポップアップで、アクセスURLの横の[閲覧]アイコンをクリックします。

- アクセスURLを入力し、[保存]をクリックします。

3.Password Manager ProはWebブラウザからアクセスできるWebベースアプリケーションです。それはどこからでもアクセスできることを意味しますか?

Password Manager Proは、物理サーバーまたは仮想マシン(VM)にインストールされたオンプレミスツールです。Password Manager Pro Webポータルには、Webブラウザを使って同じLANネットワークに接続されたネットワークのマシンからアクセスできます。

4.複数のNICカードとIPがサーバーで利用できるとき、Password Manager Proアプリケーションが拘束するIPアドレスを変更できますか?

Password Manager Proは、TomCat Webサーバーの個別設定バージョンとバンドルになっているため、ユーザーは、Webページと、製品動作を実行するJVMにもアクセスできます。下の手順で、これらのコンポーネントの両方についてバインドIPアドレスを構成できます。

WebサーバーバインドIPの変更手順

- Password Manager Proサービスを停止します。

- <PMP installation folder>/confディレクトリに移動し、server.xmlの名前のファイルのバックアップを取ります。

- Wordpadを管理者として開き、<PMP installation

folder>/confディレクトリのserver.xmlを開きます。

- port="7272"を探し、その横のaddress="<アプリケーションサーバーのIPアドレス>"エントリを追加します。

- ファイルを保存します。

- Password Manager Proサービスを開始します。これで、Tomcat Webサーバーが、指定したバインドIPの使用を開始します。

- Password Manager Proサービスを停止します。

- <PMP installation

folder>/confディレクトリに移動し、wrapper.confの名前のファイルのバックアップを取ります。

- Wordpadを管理者として開き、<PMP installation folder>/confディレクトリのwrapper.confを開きます。

- 次に、<PMP installation

folder>/logsフォルダの名前をlogs_olderに変更し、Password

Manager

Proサービスを起動します。

- ログインページに接続し、パスワードリセット等の製品機能の使用を試します。これらの操作のソースIPは、構成したIPアドレスと同じになります。

5.ユーザーがPassword Manager Proアカウントから通知を受信できない場合はどうしたらよいですか?

通常、ユーザーは、メールでPassword Manager Proアカウントについて通知を受けます。 通知メールが届かない場合は、以下を検証してください:

- お使いの環境のSMTPサーバーの詳細で、メールサーバー設定を適切に構成しているか。

- メールサーバー設定の一部として有効な認証情報が一部のメールサーバーでメールを受信するのに必要となるため、それらを入力しているか。

- 一部のメールサーバーは差出人アドレスなしのメールまたは不明なドメインから着信するメールを拒否するため「送信者メールID」が適切に構成されているか。

6.Password Manager Proではどの認証スキームが利用可能できますか?

Password Manager Proから以下の3つの認証メカニズムを使用できます:

- Active Directory:有効にすると、認証要求が構成済ドメインコントローラーに転送され、その結果にあわせて、ユーザーはPassword Manager Proへのアクセスを許可または拒否されます。ユーザー名、パスワードおよびドメインは、 Password Manager Proログイン画面で提供されます。このスキームは、詳細を以前ADからインポートしたユーザーのみに機能し、Password Manager ProサーバーがWindowsシステムにインストールされている場合のみ利用できます。

- LDAPディレクトリ:有効にすると、認証要求が構成済ドメインコントローラーLDAPディレクトリに転送され、その結果にあわせて、ユーザーはPassword Manager Proへのアクセスを許可または拒否されます。ユーザー名、パスワードおよびLDAP認証を使用するオプションは、 Password Manager Proログイン画面で提供されます。このスキームは、詳細を以前LDAPディレクトリからインポートしたユーザーのみに機能します。

- Password Manager Proローカル認証:認証は、Password Manager Proサーバーがローカルに実行します。ADまたはLDAP認証の有効化の有無には関係なく、このスキームはログインページで選択したユーザーは必ず、利用できます。このスキームには、ユーザー向けの個別パスワードがあり、ADまたはLDAPパスワードは、Password Manager Proデータベース二は保存されません。ただし、セキュリティ上の理由から、AD/LDAP認証を有効にした後のユーザーにはローカル認証を無効にすることを推奨します。このことについての詳細は、ベストプライティスガイドの「user onboarding and management」セクションを参照してください。

- Azure AD:Password Manager Proをお使いの環境でAzure Active Directory(Azure AD)と連携したら、ユーザーにAzure AD認証情報を使ってWindowsとLinuxプラットフォームの両方をでPassword Manager Proにログインすることを許可できます。この認証を使用するには、初めにPassword Manager Proをお使いのAzure ADポータルでネイティブクライアントアプリケーションとして追加する必要があります

- スマートカード認証:この機能を有効にするには、ユーザーはスマートカードを所有し、個人識別番号(PIN)を知っている必要があります。スマートカード認証は、AD、LDAPまたはローカル認証等、他の第1要素認証をバイパスしますので、注意してください。

- RADIUS認証:Password Manager Proをお使いの環境でRADIUSサーバーと連携し、RADIUS認証を使って、Password Manager Proが提供するローカル認証と置き換えることができます。Password Manager ProにRADIUSサーバー認証情報を使ってアクセスするユーザーは、初めにPassword Manager Proでユーザーとして追加される必要があります。このためには、Password Manager Proの「ユーザー名」がRADIUSサーバーにアクセスするのに使用するユーザー名と同じであることを確認する必要があります。

- SAML SSO:Password Manager Proは、サービスプロバイダー(SP)として機能し、 SAML

2.0により、アイデンティティプロバイダー(IdP)と連携することがします。連携では、基本的にSPの詳細をIdPに入力したり、IdPの詳細をSPに入力したりする必要があります。Password

Manager

ProをIdPと連携したら、ユーザーはIdPにログインする必要があります。その後は、認証情報を再入力することなく、Password Manager

Proに各IdPのGUIから自動ログインできます。Password Manager Proは、Okta、AD FS、およびAzure AD SSOとの連携をサポートしています。

7.Password Manager Proではどのユーザー役割が利用できますか?どのアクセスレベルがありますか?

Password Manager Proには5つの事前定義済役割が付いています:

これらのデフォルトロール以外、管理者は、すべてのリソースを表示および管理する権限がある「スーパー管理者」に昇格することができます。デフォルトロールのアクセスレベルについての詳細は、ここをクリックしてください。

8.Password Manager Proログインパスワードを忘れた場合はどうしますか?

注:['パスワードを忘れた場合' オプションをログイン画面に表示]を[管理] >> [一般設定] >> [ユーザー管理]で有効にする必要があります。

有効なPassword Manager Proアカウントがすでに与えられている場合、

- ログインページにある「Forgot Password?」リンクをクリックし、パスワードをリセットします。

- 表示されるポップアップで、

- ユーザー名と対応するメールIdを入力します。

- [Reset]をクリックして、パスワードリセットリンクを送信し、メールを構成します。

- メールを開き、パスワードリセットリンクが記載されたメールを探して、リンクをクリックします。

- これで、Password Manager Proがワンタイムパスワード(OTP)を構成したメールに送信します。

- このワンタイムパスワードをユーザー名とあわせて使用し、ドメイン名ドロップダウンメニューで[Local Authentication]を選択してログインします。

- Password Manager Proがパスワードをリセットするように求めてきます。ワンタイムパスワードを古いパスワードに入力し、新しいパスワードを入力します。

- [保存]をクリックします。

Password Manager Proのパスワードが正常にリセットされました。

9.Password Manager Proコンソールにブラウザでアクセスしているときセキュリティ警告が表示されることがあるのはなぜですか?

Password Manager Pro Webコンソールは常に、HTTPSプロトコルを使って、Password Manager Proサーバー.と通信します。Password Manager Proサーバーにはデフォルトで自己署名SSL証明書が付属していますが、標準的なWebブラウザでは、警告の発効を認識しません。本製品のテストまたは評価時は、この警告を無視することができます。ただし、生産を開始している場合、すべての標準的なWebブラウザで認識されるSSL証明書をインストール(正規の認証局 (CA)で購入)することを推奨します。詳細情報

10.ユーザーにパスワード取り込みの理由を入力させるにはどうしたらよいですか?

全体レベル設定:

- [管理] >> [セットアップ] >> [一般設定]の順に移動します。

- [パスワード取得時、ユーザーに理由の入力を強制]オプションにチェックを入れ、[保存]をクリックします。

ユーザーグループレベル設定:

- [ユーザー] >> [ユーザーグループ]の順に移動します。

- 必要なユ-ザーグループを選択し、[アクション] >> [ユーザー設定]の順にクリックします。

- [パスワード取得時、ユーザーに理由の入力を強制]チェックボックスを選択し、[保存]をクリックします。

注:対象ユーザーが複数のユーザーグループに所属している場合、他すべてのユーザーグループでこのオプションを有効にする必要があります。

3.ブラウザーの拡張機能

1.Password Manager Proブラウザの拡張機能はどのようにオフラインでインストールするのですか?Chromeブラウザ用のオフラインインストーラーファイルはありますか?

ブラウザアドオン用オフラインインストーラーをダウンロードしてください。

インストールの手順:

- Chromeファイルをダウンロードして解凍します。

- Chromeを開き、右端上の[メニュー]アイコン (3つの垂直ドット)をクリックします。

- [拡張機能]>[拡張機能を管理]を選択します。

- Password Manager Pro(すでにインストールパッケージ化されていない拡張機能を読み込む]をクリックします。

- 解凍したフォルダを選択し、[OL]をクリックします。

2.Password Manager Proブラウザの拡張機能を使ってWebサイトアカウントを追加してもWebブラウザが各自のパスワードVaultで保存するのを無効にするにはどうしたらよいですか?Password Manager Proブラウザの拡張機能のみがパスワードを保存できるようにするにはどうしたらよいですか?

ブラウザによるパスワード保存の要求を無効にするには、アドオンで設定を構成し、お使いのブラウザ設定もこれをオフにします。

Chromeの場合:

- Chromeメニューを開き、[設定] >> [自動入力とパスワード] >> [Googleパスワードマネージャー] >>[設定]の順に移動します。

- [パスワードを保存できるようにする]を無効にします。

FireFoxの場合:

Password Manager Proブラウザ拡張:

- Password Manager Proアドオンにログインし、右端上の[Settings]をクリックします。

- [Prevent browser from prompting to save passwords]を有効にします。

- [Prevent extension from prompting to add accounts]を無効にし、[Save]をクリックします。

3.Password Manager Proで追加したWebサイトへの自動ログオンセッション実行中に問題が発生します。

Webサイトアカウントの自動入力と自動ログオンを許可するには、下記のオプションがPassword Manager Pro UIで有効になっていることを確認してください。

全体設定:

- 管理者としてログインし、[管理] >> [セットアップ] >> [一般設定] >> [ユーザー管理]の順に移動します。

- [ブラウザ拡張機能を使用して、Webサイトへの自動入力操作を許可。]と[ユーザーにブラウザ拡張を利用したWebサイトに自動ログオンおよびユーザー名とパスワードの自動入力を許可]を有効にします。

ユーザーグループレベル設定:

- [ユーザー]タブに移動し、上部の[ユーザーグループ]オプションをクリックします。

- 次に、[ユーザーグループ]で [アクション]アイコンをクリックし、[ユーザー設定]を選択します。

- 表示されるポップアップウインドウで、[ブラウザ拡張機能を使用して、Webサイトへの自動入力操作を許可。]と[ザーにブラウザ拡張を利用したWebサイトに自動ログオンおよびユーザー名とパスワードの自動入力を許可]を有効にします。

注:フラッシュベースのWebサイト、一部の内部Webサイト、基本認証を使用するWebページおよび.htaアクセス認証を使用するWebサイトについては、自動入力と自動ログインをサポートしていません。

4.セキュリティ

1.Password Manager Proではパスワードはどのように安全なのですか?

パスワードのセキュアストレージおよび侵入に対して安定防御を提供することがPassword Manager Proの最優先事項であり、パスワードの高レベルセキュリティ保護が可能です:

- パスワードは、AES(Advanced Encryption Standard)を使って暗号化され、データベースに保存されます。AESは現在、既知の暗号化アルゴリズムの中では最強として、米国政府の暗号化標準に採用されています。

- すべてのパスワードを保存するデータベースは、実行中のホストのみからの接続を承認し、外部には表示されません。

- ロールベースの詳細なユーザーアクセスコントロール目カンズムで、ユーザーは、そこに付与された権限に基づいてのみパスワードを表示およびアクセスできます。

- Password Manager Proコンソールとサーバーの間のすべてのトランザクションは、HTTPSで行われます。

- Password Manager Pro組込みパスワードジェネレーターで、強いパスワードを生成できます。

詳細は、セキュリティ仕様ドキュメントを参照してください。

2.Password Management APIで行うアプリケーションtoアプリケーションおよびアプリケーションtoデータベースのパスワード管理はどの程度安全ですか?

Password Manager Pro offers は、アプリケーションtoアプリケーション/データベースパスワード管理に使用できるRESTful APIおよびSSHベースのCLI APIを提供します。アプリケーションがHTTPSでPassword Manager Proと接続および対応します。アプリケーションのアイデンティティは最初に、SSL証明書の有効期間を検証し、続いて、それがあるソースIP/ホスト名を検証して、検証を行います。各アプリケーション/データベースは、Password Manager ProでAPIユーザーとして登録する必要があります。この登録中、アプリケーションサーバーのホスト名/IPの入力が必要として、REST APIを使用する一意の認証トークンが生成されます。このトークンは、認証のためAPI要求とあわえて送信する必要があります。これらのセキュリティチェックに加え、各アプリケーション/データべースは管理ユーザーが明確に委任する情報のみにアクセスできます。パスワードの共有/委任についての詳細は、こちらを参照してください。

3.独自SSL証明書はインストールできますか?

Password Manager ProはTomcat Webサーバーを使用し、以下の形式の証明書のみをサポートします - .keystore / .pfx/ .p12 お使いの証明書が上の形式の1つの場合は、下記手順にしたがって、証明書を適用してください:

注:下の手順は、ビルド9700以降のみに適用可能です。

- [管理] >> [設定] >> [サーバー設定]の順に移動します。

- 鍵ストアの種類をJKS、PKCS12またはPKCS11,のいずれか、CSRを生成する際に設定したものを選択します。

- 鍵ストアを参照およびアップロードします。

- CSRを生成したときと同じ鍵ストアのパスワードを入力します。

- 必要に応じて、サーバーポートを修正します。

- [保存]を押します。証明書の変更内容を有効にするには、Password Manager Proサービスを一度再起動します。

ブラウザからの警告なしにPassword Manager Proのログインコンソールを表示できる場合は、SSL証明書がPMPに正常にインストールされたということです。

注:下の手順は、ビルド9700以下のみに適用可能です。

古いバージョンでは、SSL証明書のインストールには、2つの異なるファイルでの変更が必要です:

server.xml:

- 証明書ファイルを<PMP_Home>/conf フォルダ内に入れます。

- <PMP_Home>/confのserver.xmlファイルをWordpad/Notepad++を使って開きます。

- デフォルト値がconf/server.keystoreに設定されているエントリkeystoreFileを検索します。

- 値をconf/<Name_Of_SSL_Certificate>に変更します。

- 鍵ストアの種類を更新します(.keystoreファイルはJKS、 PKCS12、.p12と.pfxファイルはPKCS12)

- 鍵ストアパスワードを入力し、ファイルを保存します。

gateway.conf:

- <PMP_Home>/confのgateway.confをwordpad/ notepad++を使って開きます。

- エントリDjavax.net.ssl.keyStoreを検索し、SSL証明書パスを入力します。

- 値Djavax.net.ssl.keyStorePassword=passtrix を検索し、passtrixをSSL証明書の構成中に作成した実際の鍵ストアパスワードと置き換えます。

- 値 wrapper.java.additional.23=-Djavax.net.ssl.keyStoreType=JKSを検索し、 and type in Keystore Type 鍵ストアの種類に入力します(.keystoreファイルはJKS、.p12と.pfxファイルはPKCS12).

- 鍵ストアファイル名をserver.keystoreと鍵ストアパスワードとして入力します。

- Password Manager Proサービスを再起動します。

これにより、SSL証明書はPassword Manager Proで正常にインストールされました。

4.署名付きSSL証明書はどのように生成するのですか?

[または]

Password Manager

ProサーバーをWebブラウザとユーザーに信頼させるにはどうすればよいでしょうか?

Password Manager ProはHTTPSサービスとして実行します。動作するホスト名前として主要名を持つ有効な認証局署名入りのSSL証明書が必要です。デフォルトでは、初回起動時、ユーザーブラウザでは信頼されない自己署名付き証明書を作成します。そのため、Password Manager Proに接続している間は、Password Manager Proサーバーの証明書情報とホスト名を手動で慎重に確認し、ブラウザに証明書の承認を強制する必要があります。

Webブラウザとユーザーが信頼するPassword Manager Proサーバーを作成するには:

- 自己署名付き証明書をPassword Manager Proホスト用にCAから取得します。[または]

- Password Manager Proホスト用のワイルドカードプリンシパルのサポートを使用して、CAから取得した既存の証明書を設定できます。

署名付きSSL証明書を生成する他の方法:

- Password Manager Proの[証明書管理]モジュールを使用する。

- OpenSSLまたはKeytool(Javaとバンドル)を使用して証明書を作成し、CAに署名してもらい、Password Manager Proで使用することができます。

- ワイルドカード証明書をインストールする。

セキュリティ管理者の推奨内容に基づき、署名付きSSL証明書を生成するモードを決定できます。上の方法のそれぞれを使用する詳細手順は、下のリンクにあります。

注:すでにCAによって署名された証明書をお持ちの場合は、OpenSSLを使って鍵ストアを作成し、それをPassword Manager Pro で設定することをお勧めします(下の指示の手順4と5)。

- 署名付きSSL証明書のPassword Manager Proの証明書管理モジュールを使った生成

- 署名付きSSL証明書のOpenSSLを使った生成

- 署名付きSSL証明書のKeytoolを使った生成

- ワイルドカード証明書のインストールで署名付きSSL証明書の生成

1.署名付きSSL証明書のPassword Manager Proの証明書管理モジュールを使った生成

署名付きSSL証明書は、Password Manager Proの証明書管理モジュールから生成でき、また証明書の変更(証明書鍵ストア)をPassword Manager Proコンソールから直接適用することもできます。これには以下の3つのプロセスがあります:

証明書をPassword Manager ProのローカルCAから要求および取得するには、初めに、証明書署名要求(CSR)を生成する必要があります。これについての手順は以下のとおります:

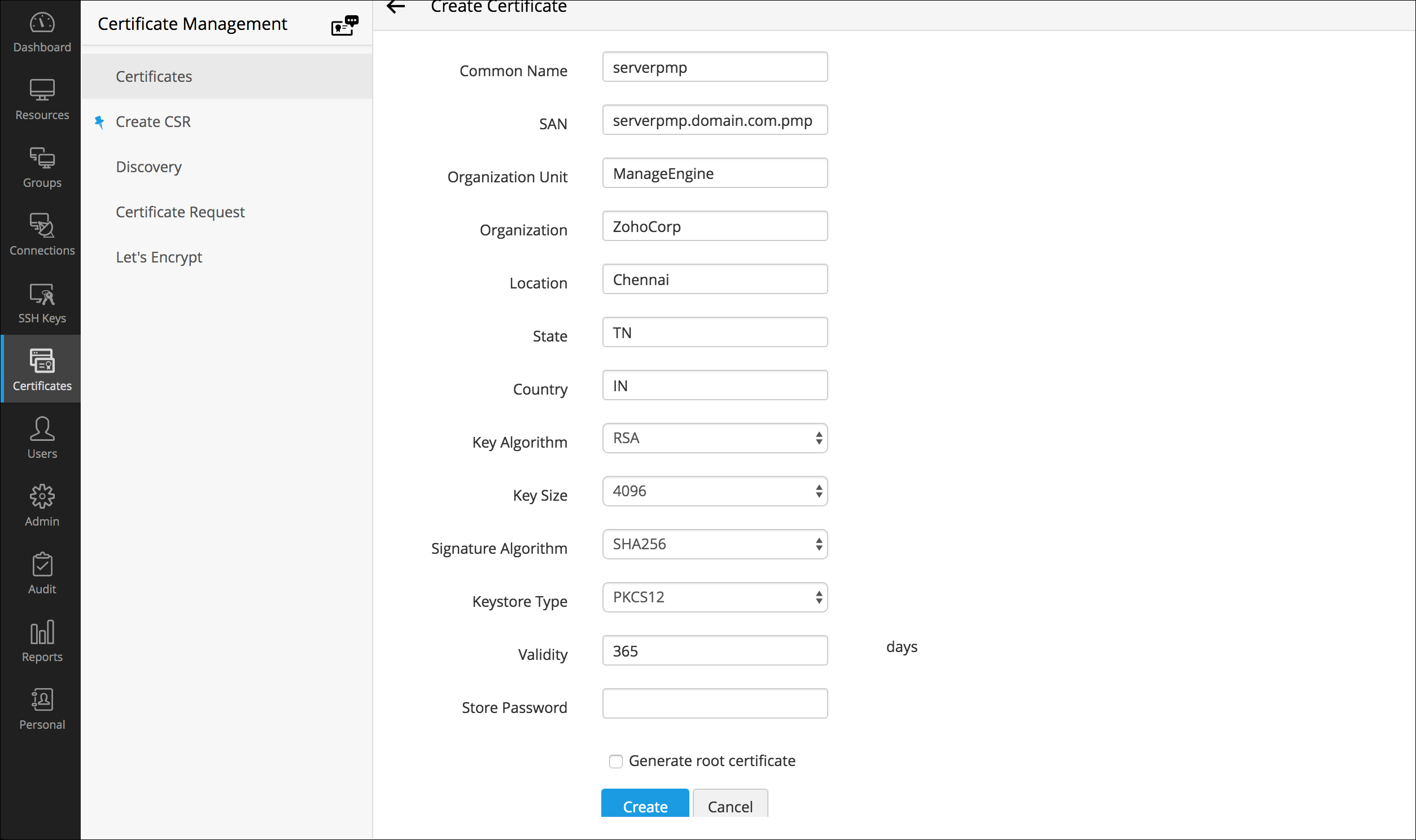

- [証明書] >> [CSRの作成]の順に移動します。

- [作成]ボタンをクリックします。CSR作成ページが表示されます。

-

新しいCSRを作成する、またはCSRをすでにある秘密鍵から作成するかにあわせ、それぞれ[CSRを作成]、または[秘密鍵からCSRを作成]オプションのいずれかを選択します。

- [CSRを作成]を選択した場合、コモンネーム、SAN、組織部門、組織の場所、州、国、キーアルゴリズムおよびキーサイズ等の詳細を入力します。[鍵のアルゴリズム]と[鍵ストア種別]を選択します。[有効種別]と[ストアのパスワード]を入力します。

- [秘密鍵からCSRを作成]を選択した場合、秘密鍵パスワードとあわせて、必要な秘密鍵ファイルを参照および添付します。

- [作成]ボタンをクリックします。CSRコンテンツが表示されるウィンドウに転送されます。この画面で、CSRコンテンツをコピーするか、受信箱にエクスポートすることができます。

- メール ‐ このオプションを選択し、証明書ファイルが指定されたメールIDに送信されます。

- CSR/秘密鍵をエクスポート - このオプションを選択し、CSRまたは対応する秘密鍵のみを要件にあわせてエクスポートします。

- [証明書] >> [CSRを作成]で、保存したCSRを表示します。

注:各CSRに対応する[パスフレーズを表示]目アイコンで、管理者はCSRファイルの鍵ストアパスワードを表示できます。

1.2証明書の署名:

Password Manager Proには、Microsoft証明機関から、または環境内で信頼されているカスタムルートCA証明書を使用して、ネットワーク内のすべてのクライアントに署名して証明書を発行するオプションがあります。

注:ローカルCAから署名した証明書を取得する前に、有効な証明書署名要求(CSR)の生成を行っておく必要があります。

下の手順にしたがって、証明書に署名します:

- [証明書] >> [CSRの作成]の順に移動します。

- テーブルから必要なCSRを選択し、トップメニューから[署名]をクリックします。

- 表示されたポップアップウインドウで、内部認証局を実行するサーバー名、CA名を入力し、要件に基づいて証明書テンプレートを選択します。[署名]をクリックします。CSRに署名され、発行された証明書は[証明書] >> [証明書]から表示できます。

1.3Password Manager Pro Webサーバー用に証明書鍵ストアの適用:

証明書鍵ストアを適用するには、初めにその作成がひつようです。

- [証明書] >> [証明書]に移動します。見出しコモンネームの署名付き証明書リンクをクリックします。表示された証明書詳細ページで、画面の右端上にある[エクスポート]アイコンをクリックします。証明書ファイルがローカルマシンにダウンロードされます。

- [証明書] >> [CSRの作成]の順に移動します。

- 署名付き証明書のCSRに対応する[証明書のインポート]アイコンをクリックします。ローカルマシンでダウンロードした証明書ファイルを参照および選択し、[インポート]をクリックします。これで、証明書が秘密鍵と結びつき鍵ストアを生成します。

- 次に、[証明書] >> [証明書]の順で戻り、見出しコモンネームの証明書リンクをクリックします。表示された証明書詳細ページで、スクロールダウンして[エクスポート]リンクをクリックします。これで、証明書鍵ストアがお使いのローカルマシンにダウンロードされます。

- 最後の手順では、[管理] >> [設定] >> [サーバー設定]の順で移動し、以下を行います:

- 鍵ストアの種類をJKS、PKCS12またはPKCS11,のいずれか、CSRを生成する際に選択したもので指定します。

- 鍵ストアを参照およびアップロードします。

- CSRを生成したときと同じ鍵ストアパスワードを入力します。

- 必要に応じて、サーバーポートを修正します。

- [保存]を押します。証明書の変更内容を有効にするには、Password Manager Proサービスを一度再起動します。

OpenSSLはほとんどの場合、Linux頒布とバンドルになっています。Windowsサーバーを使用していて、OpenSSLがインストールされていない場合は、http://www.slproweb.com/products/Win32OpenSSL.htmlからダウンロードしてください。OpenSSLインストールの下の「bin」フォルダが「PATH」環境変数に含まれていることを確認してください。

2.1 SSLハンドシェイクに使用される公開鍵と秘密鍵のペアを作成

- コマンドプロンプトを開きます。

- 「openssl genrsa -des3 -out <privatekey_filename>.key 1024」を実行します

- 秘密鍵のパスフレーズを入力するように求められます。「passtrix」または選択したパスフレーズを入力してください。(文書化はされていませんが、Tomcatには特殊文字を含むパスワードの問題があるため、英字のみを含むパスワードを使用してください)

- ファイルは、同じフォルダ内に <privatekey_filename>.keyの名前で作成されます。

<privatekey_filename>は、秘密鍵を保存するために指定するファイル名です。

2.2 前の手順で生成した公開鍵で署名付き証明書を作成する認証局に対して証明書署名要求(CSR)を作成

- 「openssl req -new -key <privatekey_filename>.key -out

<certreq_filename>.csr」を実行します

- <privatekey_filename>.keyは前のステップで使用されたものです。

- <certreq_filename>.csr は、証明書作成要求をCA(認証局)に送信するために指定したファイル名です。

- Password Manager Proをホスティングするサーバーの識別名(DN)の一部となる一連の値を入力するよう求められます。

- 必要に応じて値を入力します。重要なのは、「コモンネーム」の場合、Password Manager Proをホスティングするサーバーのフル資格名(ブラウザでアクセスされるもの)を入力することです。

- ファイルは、同じフォルダ内に <certreq_filename>.csrの名前で作成されます。

2.3 CA署名付き証明書を取得するには、CSRを認証局(CA)に送信

よく知られたCAの一部としてはVerisign、Thawte、RapidSSLがあります。CSR提出の詳細については認証局のドキュメント/Webサイトをチェックしてください。認証局に支払われるコストに関する情報も記載されています。このプロセスには通常数日かかり、署名済みのSSL証明書と認証局のルート証明書が.cerファイルとして返されます。手順1と2のファイルが保存されている作業フォルダに両方を保存します

2.4 CAの署名付き証明書を鍵ストアに追加

- コマンドプロンプトを開き、同じ作業フォルダに移動します。

- 「openssl pkcs12 -export -in <cert_file>.cer -inkey

<privatekey_filename>.key

-out <keystore_filename>.p12 -name Password Manager Pro -CAfile

<root_cert_file>.cer

-caname Password Manager Pro -chain」を実行します

ここでは、

- cert_file.cerは、拡張子が.cerの署名付きSSL証明書です。

- privatekey_filename.key は、.key拡張子を持つプライベートキーファイルです。

- keystore_filename.p12は、.p12拡張子を付けて生成される鍵ストアです。

- root_cert_file.cer は、.cer拡張子を持つCAのルート証明書です。

- パスワードの入力を求められたら、手順1で秘密鍵に使用したものと同じパスワードを入力します。この要件は、2つの一致するパスワードが必要なtomcatの継承制限によるものです。

- これで、 <keystore_filename>.p12 名の鍵ストアファイルが同じフォルダに生成されます。

2.5 Password Manager Proサーバーを構成しSSL証明書付き鍵ストアを使用

これは、OpenSSLを使って署名付きSSLを生成する最後の手順です。

- 手順4で生成した<keystore_filename>.p12を<Password Manager Pro_Install_Folder>\confフォルダにコピーします。

- コマンドプロンプトを開き、<Password Manager Pro_Install_Folder>\confフォルダに移動します。

- server.xmlファイルを開き、以下の変更を行います:

- エントリ「keystoreFile」を検索します。このデフォルト値は「conf/server.keystore」に設定されています。値を「conf/<keystore_filename>.p12」に変更します。

- バージョン9700以降、生成されたパスワードは暗号化され、server.xmlファイルで直接更新できません。.xmlファイルで鍵ストアパスワードを手動で更新するには、初めに、値「keystorePassEncrypted=true」を「keystorePassEncrypted=false」に変更して暗号化を無効にします。

注:この手順は、ビルド9700以降のみに適用可能です。

- 次に、「keystorePass」の値を「passtrix」または鍵ストア作成中に前の手順で指定したパスワードに設定します。

- keystorePassエントリの横に新しいエントリ keystoreType= PKCS12またはPKCS11を追加します。

- server.xmlファイルを保存します。

- Password Manager Proサーバーを再起動して、Webブラウザから接続します。ブラウザからの警告なしにPassword Manager Proのログインコンソールを表示できる場合は、SSL証明書がPassword Manager Proに正常にインストールされたということです。

3.署名付きSSL証明書のKeytoolを使った生成

3.1 SSLハンドシェイクに使用される公開鍵と秘密鍵のペアを作成

- <Password Manager Pro_Home>/jre/binフォルダに進みます。

- 次のコマンドを実行します:

Windowsの場合:

.\keytool -genkey -alias PasswordManagerPro -keyalg RSA -sigalg SHA256withRSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keysize 2048 -keystore <keystore_filename>

Linuxの場合:

./keytool -genkey -alias PasswordManagerPro -keyalg RSA -sigalg SHA256withRSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keysize 2048 -keystore <keystore_filename>

ここで、

<keystore_password>は鍵ストアにアクセスするためのパスワードで、<privatekey_password>は秘密鍵を保護するためのパスワードです。2つのパスワードが同じでなければならない、というこの要件はTomcatの固有の制限です。(文書化はされていませんが、Tomcatには、特殊文字を含むパスワードの問題があるため、アルファ文字のみがあるパスワードを使用します)

<no_of_days>は、作成日からのキーペアの有効期間(日数単位)です - 上のコマンドで、あなたとあなたの組織についての詳細を入力するように求められます。

- 「first and the last name」には、Password Manager Proを実行しているサーバーのFQDNを入力します。

- 他のフィールドには関連情報を入力します。

- 生成されたキーペアを使用して、同じフォルダに<keystore_filename>という名前の鍵ストアファイルが作成されます。

3.2 前の手順で生成した公開鍵で署名付き証明書を作成する認証局に対して証明書署名要求(CSR)を作成

- <Password Manager Pro_Home>/jre/binフォルダに進みます。

- 次のコマンドを実行します:「keytool -certreq -keyalg RSA -alias PasswordManagerPro -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore <keystore_filename> -ext san=dns:<hostname.domain.com>,dns:<hostname>,dns:<alias.domain.com>」。

注:選択する<csr_filename>の拡張子は.csrである必要があります。

- これで <keystore_filename>名のCSRファイルが同じフォルダに生成されます。

3.3 署名付き証明書を取得するためCSRを認証局(CA)に送信

よく知られた認証局にはVerisign(http://verisign.com)、Thawte(http://www.thawte.com)、RapidSSL(http://www.rapidssl.com)等があります。CSRの提出に関数詳細は、各文書/Webサイトをチェックしてください。これは有料サービスですので、注意してください。このプロセスには通常、数日かかります。数日以内に、署名付きSSL証明書とCAの証明書を.cerファイルとして受け取ります。両方のファイルを <Password Manager Pro_Home>/jre/binフォルダに保存します。

3.4 CA署名付き証明書をPassword Manager Proサーバーにインポート

- コマンドプロンプトを使って、<Password Manager Pro_Home>/jre/binフォルダに進みます。

- 単一ファイルを証明書バンドル(p7b)にする場合、以下のコマンドを実行します:

「keytool -import -alias PasswordManagerPro -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_bundle.p7b>」

ここでは、

- <boundlessness>はCAから取得した証明書バンドルで、前の手順で保存した.p7bファイルです。<privatekey_password>、 <keystore_password>および<keystore_filename>は、前の手順で使用したものです。

- ファイルがルート、中間、および.cer形式の実際の証明書と3つある場合、以下のコマンドでそのそれぞれをインポートする必要があります。

- 「keytool -import -alias root -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <rooter>」

- 「keytool -import -alias inter -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <inter.cer>」

- 「keytool -import -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_cert.cer>」

- <keystore_filename>を<Password Manager Pro_Home>/confフォルダにコピーします。

3.5 Password Manager Proサーバーを構成しSSL証明書付き鍵ストアを使用

これは、Keytoolを使って署名付きSSLを生成する最後の手順です。

- <Password Manager Pro_Home>/confフォルダに進みます。

- server.xmlファイルを開きます。

- デフォルト値が「conf/server.keystore」に設定されているエントリ「keystoreFile」を検索します。値を「conf/<keystore_filename>」に変更します。ここでは、「<keystore_filename>」が前の手順で使用したものです。

- バージョン9700以降、鍵ストアパスワードは暗号化され、server.xmlファイルで直接更新できません。.xmlファイルで鍵ストアパスワードを手動で更新するには、初めに、値「keystorePassEncrypted=true」を「keystorePassEncrypted=false」に変更して暗号化を無効にします。

注:この手順は、バージョン9700またはそれ以降を使用している場合のみ適用できます。

- 「keystorePass」の値を「passtrix」または鍵ストア作成中に前の手順で指定したパスワードに設定します。

- Password Manager Proサーバーを再起動して、Webブラウザから接続します。ブラウザからの警告なしにPassword Manager Proのログインコンソールを表示できる場合は、SSL証明書がPassword Manager Proに正常にインストールされたということです。

注:TomcatはデフォルトでJKS(Java Key Store)とPKCS #12形式の鍵ストアのみを受け付けます。鍵ストアがPKCS #12形式の場合、server.xmlファイルに以下のオプションを含めますが、あわせて含める鍵ストア名は次のとおりです。keystoreType="PKCS12? これにより、形式がPKCS12であることがTomcatに伝えられます。この変更後にサーバーを再起動します。

4.既存のワイルドカードをサポートするSSL証明書のインストールで署名付きSSL証明書の生成:

- <Password Manager Pro_Home>/jre/binフォルダに進みます。

- server.xmlファイルを開きます。

- エントリ「keystoreFile」を検索します。ここでは、デフォルト値は「conf/server.keystore」に設定されています。値を「conf/<keystore_filename>」に変更します。ここでは、<keystore_filename>は、既存のワイルドカード証明書に属します。

- また、デフォルト値が「passtrix」に設定されているエントリ(keystoreFileの隣の)「keystorePass」を検索します。値を「<keystore_password>」に変更します。ここでは、<keystore_password>は既存のワイルドカード証明書鍵ストアを保護します。

- Password Manager Proサーバーを再起動して、Webブラウザから接続します。ブラウザからの警告なしにPassword Manager Proのログインコンソールを表示できる場合は、SSL証明書がPassword Manager Proに正常にインストールされたということです。

注:詳細およびトラブルシューティングについては、CAのドキュメントを参照してください。

5.MySQLサーバー用の一意のSSL証明書をどのように生成できますか?

(ビルド6500以降に適用可能な手順)

以下の手順にしたがって、MySQLサーバー用のSSL証明書を生成します。(自己署名キーがある場合は、すべての手順に従ってください。CA署名付き証明書を使用している場合は、手順1、2および5はスキップしてください。)

手順1 認証局キーを作成する

- コマンドプロンプトを開きます

- コマンドopenssl genrsa -out ca.key 1024を実行します

- これで、ca.keyという名前のキーが作成されます

手順2 署名付き認証局証明書を作成します

- コマンドopenssl req -new -x509 -days 365 -key ca.key -out

CAcert.pemを実行します

- ここで、ca.keyは手順1で作成したファイルです

- これで、CAcert.pemという名前のファイルが作成されます

手順3 秘密鍵を生成します

- コマンドプロンプトを開きます

- コマンドopenssl genrsa -out ServerKey.key 1024を実行します

- これで、ServerKey.keyという名前のファイルが作成されます

手順4 証明書要求を生成します

- コマンドopenssl req -new -key ServerKey.key -out server.csrを実行します

- ここで、ServerKey.keyは手順3で作成したファイルです

- これで、server.csrという名前のファイルが作成されます

手順5 認証局に提出する証明書署名要求(CSR)を作成します(自己署名証明書を使用している場合のみこの手順を実行します。それ以外は、手順6に進みます)

- openssl x509 -req -days 365 -in server.csr -CA CAcert.pem -CAkey ca.key -set_serial

01 -out

ServerCer.cerコマンドを実行します

- ここで、server.csrは、手順4で作成したファイルです。CAcert.pemは、手順2で作成したファイルです。ca.keyは、手順2で作成したファイルです

- これで、ServerCer.cerという名前のファイルが作成されます

手順6 .p12ファイルを生成します

- コマンドopenssl pkcs12 -export -in ServerCer.cer -inkey ServerKey.key -out PMPKeyStore.p12 -name pmp -CAfile CAcert.pem -caname pmp -chainを実行します

- ここで、ServerCer.cerは、手順5で作成したファイルです。CA署名付き証明書を使用している場合、拡張子が.cerの署名付きSSL証明書を入力します。 ServerKey.keyは、手順3で作成したファイルです。CAcert.pemは、手順2で作成したファイルです

- これで、PMPKeyStore.p12という名前のファイルが作成されます

- ここで、「エクスポートパスワード」を入力するよう求められます。ここで指定したパスワードは、下で説明のとおり、Password Manager

Pro構成ファイルにwrapper.conf(Windowsインストールの場合)で、およびwrapper_lin.conf(Linuxインストールの場合)で入力する必要があります。

wrapper(Windowsインストールの場合)、およびwrapper_lin.conf(Linuxインストールの場合)を開き、以下のラインを検索します:

wrapper.java.additional.22=-Djavax.net.ssl.keyStorePassword=passtrix

上で、passtrixを、上に入力したパスワードと置き換えます。

手順7 Password Manager Proサーバーを構成し、SSL証明書付き鍵ストアを使用します

- 上の手順を実行することで、4つのファイル、すなわち、CAcert.pem, ServerKey.key、ServerCer.cerおよび

PMPKeyStore.p12を取得することになります。これらのファイルを<PMP-Installation-Folder>/confディレクトリにコピーおよび貼り付ける必要があります

手順8 CAcert.pemをPassword Manager Proにインポートします

- <PMP-Installation-Folder>/binディレクトリに移動し、以下のコマンドを実行します:

Windowsの場合: importcert.bat <手順2で作成したCAcert.pemファイルの絶対パス>

Linuxの場合: sh importcert.sh\bat <手順2で作成したCAcert.pemファイルの絶対パス>

手順9 これらのファイルをMySQLに入れます

CAcert.pemの名前をca-cert.pem

に、ServerKey.keyの名前をserver-key.pem

に、ServerCer.cerの名前をserver-cert.pemに変更します

- 続いて、名前を変更したファイルを<PMP-Installation-Folder>/mysql/dataディレクトリに入れます

重要メモ:高可用性セットアップがある場合は、Password Manager Proセカンダリインストールでも手順7、8および9を実行します。

6.SubjectAlternativeName(SAN)でサーバー証明書を作成できますか?

はい。エイリアス名付きSAN名を使って証明書を作成し、Password Manager Proで適用することができます。以下の手順に従ってください:

1.CSRをPassword Manager ProのSSL証明書管理モジュールを使って作成し、CAに提出して署名

1.1 証明書署名要求(CSR)を生成

- Password Manager Proに管理者としてログインします。

- [証明書] >> [CSRの作成]の順に移動します。

- [作成]ボタンをクリックします。

- ここで、証明書に名前を入力します。

- コモンネームを入力してそこをクリックすると、SANが自動入力されます。追加のSANをテキストフィールドに含めることができます。

- 組織の詳細、場所、有効性、およびパスワードを含む、その他詳細を入力します。

- [作成]をクリックします。

- 完了したら、証明書と秘密鍵をエクスポートする、またはCSRを指定するメールアドレスに送信するオプションがあります。

1.2 CA署名付き証明書を取得するには、CSRを認証局(CA)に送信

CSRを作成後、次の手順ではCSRのCAによる検証と署名を取得します。この操作にはオプションが2つあります:

- CSR ファイルをエクスポートし、サードパーティCAに手動で送信して署名を取得します。

- Microsoft認証局から、または環境内で信頼されているカスタムルートCA証明書を使用して、ネットワーク内のすべてのクライアントに署名して証明書を発行します。この操作を実行するには、[証明書] >> [CSRの作成]の順に移動し、証明書を選択して、[署名]をクリックします。 証明書署名についての詳細は、この文書を参照してください。

署名したら、[証明書]に証明書が表示されます。

1.3 CA署名付き証明書をPassword Manager Proサーバーにインポート

証明書をお使いのネットワークにインポートするには:

- [証明書]に移動します。

- [追加]をクリックします。

- 必要なオプションを選択します:

- ファイルベース – 必要な証明書ファイルをお使いのシステムから直接参照およびインポートインポートします。

- コンテンツベースの証明書 – 必要な証明書ファイルの内容をコピーして、テキストボックスに貼り付けます。

- 鍵ストアベース – 鍵ストアで利用可能なすべての個別の証明書を同時にインポートします。必要な鍵ストアファイルをアップロードし、対応するパスワード(ある場合)を入力します。

- [追加]ボタンをクリックします。

2.SAN付き証明書をMicrosoft内部CAで作成

下の手順にしたがってSAN付きサーバー証明書をMicrosoft内部CAを使って作成していることを確認します。また、追加属性では、「san:dns=<PMPにアクセスするのに使用するURL>」を指定し、続いて、証明書の作成を試します。

- Microsoft Certificate Serviceが稼働しているサーバーに接続します。

- コマンドプロンプトを開き、certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2を実行します

- 次に、Microsoft Certificate Service(certsvc)を再起動します。

下のコマンド「./keytool -genkey -alias Password Manager Pro -keyalg RSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -sigalg SHA256withRSA -keysize 2048 -keystore <keystore_filename>」を使って、秘密鍵を作成します - ここで、名と姓を求められたら、Password Manager Proにアクセスするのに使用する名前を指定します。

- 下のコマンドを使って、証明書署名要求(CSR)を作成します:「keytool -certreq -keyalg RSA -alias Password Manager Pro

-keypass

<privatekey_password> -storepass <keystore_password> -file <csr_filename>

-keystore

Password Manager Pro.keystore」

- CSR要求をMicrosoft内部CAに提出します:

- IEを開き、CAの証明書要求ページに移動します。

- アドバンスト証明書を要求します。

- 証明書要求を提出します。

- <csr_filename>.cerファイルのコンテンツをコピーおよび貼り付けます。

- 証明書テンプレートは、Webサーバーにします。

- 「追加属性」で、「san:dns=passwordmanager&dns=passwordmanager.tcu.ad.local」を入力し、[提出]をクリックします。

- 証明書チェーンをbase64形式でPassword Manager Procert.p7bとしてダウンロードします。

- ダウンロードした「Password Manager Procert.p7b」ファイルをPassword Manager Pro.keystore「keytool -import -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -keystore Password Manager Pro.keystore -trustcacerts -file Password Manager Procert.p7b」にインポートします

- 上のコマンドで、エラーメッセージ「応答からチェーンを確立できませんでした」を受信した場合、CAのルートと中間証明書がPassword Manager

Proの信頼されるストアでは利用できないことを意味しています。そのため、実際の証明書をインポートする前に、異なるエイリアスのルート証明書および続いて、実際の証明書をインポートする必要があります。また、ルート証明書が複数ある場合は、それらを別のエイリアス名で1つずつインポートする必要があります。例えば、

./keytool -import -alias root1 -keypass Password123 -storepass Password123 -keystore Password Manager Pro.keystore -trustcacerts -file root1.cer./keytool -import -alias root2 -keypass Password123 -storepass Password123 -keystore Password Manager Pro.keystore -trustcacerts -file root2.cer

ルートまたは中間ルート証明書の数に基づいて、異なるエイリアス名で上のコマンドを実行し、続いて、実際の証明書で続行する必要があります。

- 実際の証明書は、.cerまたは.crt形式になります。

注:

- 証明書鍵ストアをPassword Manager Proに適用。

- Password Manager Proに管理者としてログインします。

- [管理] >> [設定] >> [サーバー設定]の順に移動します。

- PKCS12またはPKCS11を鍵ストアの種類として選択します。

- [参照]をクリックして、PFX/P12ファイルを選択します。

- 正しい鍵ストアパスワードを入力し、設定を保存します。

- 証明書の変更内容を有効にするには、Password Manager Proサービスを再起動します。

3.GoDaddy、Verisign、Commodo等のサードパーティベンダーが署名したSANで証明書を作成

下に記載の手順にしたがって、サードパーティベンダーから署名したSAN証明書を取得していることを確認します。

- コマンド、「./keytool -genkey -alias Password Manager Pro -keyalg RSA -keypass

<privatekey_password>

-storepass <keystore_password> -validity <no_of days> -sigalg SHA256withRSA

-keysize

2048 -keystore <keystore_filename>」コマンドを使って、秘密鍵を作成します

ここで、名と姓を求められたら、Password Manager Proにアクセスするのに使用する名前を指定します。

- 次のコマンドを使って、証明書署名要求(CSR)を作成します:「keytool -certreq -keyalg RSA -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore Password Manager Pro.keystore」

- CSR要求をサードパーティ署名ツールに提出し、SAN名を使って署名した証明書を取得します。証明書チェーンをbase64形式でPassword Manager Procert.p7bとしてダウンロードします

- ダウンロードした「Password Manager Procert.p7b」ファイルをPassword Manager Pro.keystore「keytool -import -alias Password Manager Pro -keypass <privatekey_password> -storepass <keystore_password> -keystore Password Manager Pro.keystore -trustcacerts -file Password Manager Procert.p7b」にインポートします

- 証明書鍵ストアをPassword Manager Proに適用。

注:上のコマンドで、エラーメッセージ「応答からチェーンを確立できませんでした」を受信する場合。CAのルートと中間証明書は、Password Manager Proの信頼されるストアでは利用できません。そのため、実際の証明書をインポートする前に、異なるエイリアスのルート証明書および続いて、実際の証明書をインポートする必要があります。また、ルート証明書が複数ある場合は、それらを別のエイリアス名で1つずつインポートする必要があります。例えば、

./keytool -import -alias root1 -keypass Password123 -storepass Password123 -keystore Password Manager Pro.keystore -trustcacerts -file root1.cer./keytool -import -alias root2 -keypass Password123 -storepass Password123 -keystore Password Manager Pro.keystore -trustcacerts -file root2.cer

ルートまたは中間ルート証明書の数に基づいて、異なるエイリアス名で上のコマンドを実行し、続いて、実際の証明書で続行する必要があります。

5.パスワード同期化

1.リソースパスワードをPassword Manager Proコンソールから変更することができますか?

はい。Password Manager Proは、各種のエンドポイントのパスワードをリモートでリセットできます。Password Manager Proは、パスワード変更のエージェントベースとエージェントレスモードの両方をサポートしています。詳細は、このドキュメントを参照してください。

2.パスワード同期化で、エージェントおよびエージェントレスモードはいつ使用しますか?

初めに、両方のモードの要件をみてみましょう:

エージェントモードでは、各エンドポイントでサービスとしてインストールされ、管理者権限で実行してパスワードリセット操作を実行する必要があります。エージェントは、アウトバウンドトラフィックから一方向通信を使ってPassword Manager Proサーバーに到達します。

エージェントレスモードでは、管理者の認証情報を入力して、パスワード変更を行う必要があります。Linuxの場合は、リモートからログインできる2つのアカウント、1つはルート権限、もう1つは通常のユーザー権限で指定する必要があります。TelnetまたはSSHサービスは、リソース上で実行する必要があります。.Windowsドメインの場合は、ドメイン管理者の認証情報を入力する必要があります。WindowsとWindowsドメインの場合は、Password Manager Proは、リモート呼出を使用しており、関連ポートはリソース上で開いている必要があります。

これにより、お使いの環境にどのモードが必要かを選択できます。以下のヒントをご覧ください:

エージェントモードを選択するのは:

- Password Manager Proの特定リソース用に保存した管理者認証情報がない場合

- リソース上で実行している必要なサービスがない場合(LinuxはTelnet/SSH、WindowsはRPC)

- Password Manager ProをLinuxで実行し、Windowsリソースにパスワード変更を行う場合

他のすべてのケースで、パスワード変更を行うには便利で信頼がより高いエージェントレスモードを選択します。

3.Linuxの他の頒布/Windowsの他のバージョンに各自のリソースの種類を追加する場合、エージェントレスパスワードリセットは有効にできますか?

はい。できます。リソースの種類ラベルに「Linux」または「Windows」の文字列が記載されている場合は、それらのリソースについてはまだ、エージェントレスパスワードリセットを構成することができます。

パスワードリセットを可能にする有効なリソースの種類ラベルの例:

Debian Linux、Linux - Cent OS, SuSE Linux、Windows XP Workstation、Windows 2003 Server

4.Password Manager Proで直に使用しないカスタムリソースの種類にリモートパスワード同期化を実行する方法はありますか?

Password Manager Proは、SSHコマンドセット、パスワードリセットプラグイン、およびパスワードリセットリスナーから、カスタムリソースの種類に対してリモートパスワードリセットをサポートしています。

- SSHコマンドセット:SSHベースデバイスでは、Password Manager Proから直接、デフォルトまたはカスタマイズしたSSHコマンドを使って、lコマンドベースの実行ファイルを作成できます。これで、コマンドセットは、Password Manager Proからすぐにパスワードリセットを実行でき、CLIが不要な各SSHデバイスアカウントと関連づけることができます。

- パスワードリセットプラグイン:Password Manager Proから実装クラスを作成および実行し、カスタムリソースの種類のパスワードリセットを自動的に実行できます。プラグインにより、レガシーアカウントのアクセス制御を利用し、使用時に速やかにパスワードを自動リセットすることもできます。このように、これらのアカウントのパスワードには、関連づけられたプラグインにより、使用ごとにリセットされるワンタイムパスワードとしての役割があります。

- パスワードリセットリスナー:リスナーは、ローカルパスワード変更のために呼び出し、およびリモートパスワードリセットがPassword Manager Proではすぐにサポートされていないカスタムリソースの種類でパスワードをリセットするカスタムスクリプトまたは実行ファイルです。カスタムスクリプトを含む、各リソースの種類について個別に、リスナースクリプトを構成することができます。

5.パスワードリセットが行われない場合、どのようにトラブルシューティングしますか?

エージェントモード:

- 「Password Manager ProAgent.exe」エントリでは、Windowsアクティブプロセス、またはPassword Manager ProAgentがLinuxという名前のプロセスにあるかどうかをみて、エージェントが実行されているかチェックします。

- エージェントがインストールされているアカウントにパスワード変更の十分な権限があるかチェックします。

エージェントレスモード:

- 管理者認証情報の適切なセットがあるか、およびリモート同期化オプションが有効かチェックします。

- 必要なサービスがリソースで実行されているかどうかを確認します。(Linuxの場合はTelnet / SSH、Windowsの場合はRPC)

- リソースがPMPサーバーから、与えられたDNS名を使ってアクセスできるかチェックします。

6.Windowsドメインパスワードのリセットが失敗し、"認証メカニズムが不明です "というエラーメッセージが表示された場合に、ドメインパスワードをリセットするにはどうすればよいですか?

これは、Password Manager ProがWindowsサービスで実行され、サービスの[ログイン]プロパティがローカルシステムアカウントに設定されている場合に発生します。これをドメインパスワードをリセットできるドメインユーザーアカウントを使用するように変更します。以下の指示にしたがって、その設定を有効にしてください:

- Windows Servicesアプレットに進みます([コントロールパネル] --> [管理ツール] --> [サービス])。

- [ManageEngine Password Manager Pro]サービスを選択し、--> [プロパティ]を選択します。

- [ログオン]タブをクリックし、[アカウント]ラジオボタンを選択し、ドメインユーザーのユーザー名とパスワードを<domainname>\<username>形式で入力します。

- 設定を保存して、サービスを再起動します。

7.Windowsサービスアカウントリセットを有効にする前提条件は何ですか?

Windowsサービスアカウントリセットを有効にする前に、実行されているサーバーで以下のサービスが有効になっているか確認します:

- Windows RPCサービス

- WWMI(indows Management Instrumentation)サービス

8.ドメインSSOはファイアウォール/ VPN間で機能しますか?

ドメインシングルサインオン(Windows統合認証)は、HTTPヘッダーの非標準パラメーターを設定してWindows環境で実現できます。これは通常、ファイアウォール/VPN等のデバイスで外されます。Password Manager Proは、ネットワーク内での使用を目的としています。そのため、ネットワーク外部から接続するユーザーがある場合、SSOでこれを有効にできません。

9.UI上で、ユーザーによる特権アカウントパスワードリセットを制限する方法は何ですか?

- Password Manager Proに管理者としてログインします。

- [リソース]タブに移動し、該当リソースをクリックします。

- 開いたページの該当アカウントの[アカウントアクション]アイコン >> [アカウントを編集]の順にクリックします。

- [パスワードリセット]を無効化します。

- [保存]をクリックします。

10.Oracle DBの権限付きアカウントパスワードをどのように管理するのですか?

初めに、ORACLE DBバージョンをチェックします。Password Manager Proでは、リソース種別が、ORACLE DBバージョン18c、19cおよび21cである場合にサポートしています。

次の手順では、バージョン18c、19cおよび21cと適合できるojdbc jarファイルを追加します。Oracle DBのパスワードを管理するには、下のリンクを使って「ojdbc6.jar」をダウンロードします。

https://www.oracle.com/database/technologies/jdbc-drivers-12c-downloads.html

jarファイルをダウンロードした後、下の手順にしたがってください:

- Password Manager Proサービスを停止します。

- <PMP_Home>/libの[ojdbc5.jar]ファイルのバックアップを取り、Password Manager Proフォルダ外の別の場所に保存します。

- 次に、ojdbc5.jarを、libフォルダのダウンロードした「ojdbc6.jar」と置き換えます。

- サービスを再起動します。

- 続いて、Oracle DBアカウントのパスワードリセットをPassword Manager Proからトリガーします。

注:パスワード長が30文字を超えていないことを確認します。12.2以下のORACLEバージョンは長さ30文字以上のパスワードをサポートしていないためです。

11.リモートパスワードリセット中に発生した以下の例外はどのように処理しますか?

例外が発生しました:

listLocalService dll com.adventnet.passtrix.CppCsharpConnect.listLocalService(Ljava/lang/String;Ljava/lang/String;Ljava/lang/String;Ljava/lang/String;Ljava/lang/String;)Ljava/lang/String;|でエラーが発生しました

原因:前提ソフトウェアがインストール去れていない場合、エラーが発生します。

解決策:

- Password Manager Proは.NET api呼出(dllメソッド)を使って、Windowsパスワードリセット、アカウント検出、パスワード検証等を管理します。

- 前提ソフトウェアをインストールしている事を確認するには、以下を実行します:

12.なぜ、エージェントを展開するのですか?エージェントとエージェントレスモードとの違いは何ですか?

Password Manager Proサーバーは、WindowsネイティブのWMI/RPC protocolsプロトコルを使って対象サーバー/エンドポイントに直接接続し、リモートパスワードリセットを実行します。そのため、特定のWMIポートに、Password Manager Proから対象デバイスに接続を確立するのを許可する必要があります。エージェントは、ファイアウォールの後ろまたはDMZゾーンにあるリソースに対してのみ必要です。

ここで、エージェントインストールマシンからPassword Manager Pro Webコンソールへのアクセスを許可することが前提条件です。 エージェントについての詳細は、このリンクを参照してください。

13.Password Manager ProはOracle DBをサポートしていますか?サポートしている場合、同製品はOracle DBのどのバージョンをサポートしていますか?

2022年8月現在、Oracleは、Oracleデータベースの以下のバージョンにのみ、サポートを延長しています:18c、19c、および21c。そのため、Password Manager Proは、本製品のOracle DBのこれら3つのバージョンのみのサポートも行います。詳細は、Oracleライフタイムサポートポリシーガイドを参照してください。

6.バックアップとディザスタリカバリ

1.Password Manager Proを1つのサーバーから別のサーバーに移行できますか?

はい。Password Manager Proを、下の手順にしたがって、別のサーバーに移行できます:

- Password Manager Proサービスを停止し、[トレイ]アイコンを終了します。

- Postgresプロセスがタスクマネージャで実行されていないことを確認します。

- Password Manager Proディレクトリ全体を新しいサーバーにコピーおよび移動します。

- コマンドプロンプトを管理者権限で開き、<Password Manager Pro HOME>\binディレクトリに移動します。Password Manager Pro.bat installコマンドを実行します。(これで、Password Manager Proサービスがインストールされます。)

- 暗号化キー(Password Manager Pro_key.key)を新しいサーバーに移動し、Password Manager Pro/conf/manage_key.confファイルの正しい場所を指定します。暗号化キーについての詳細は、ここをクリックしてください。

- サービスコンソールに移動し、サービスアカウントを入力して、Password Manager Proサービスを起動します。

- トレイアイコンが必要な場合は、<Password Manager Pro HOME>に移動し、Password Manager

Pro.exeを右クリックし、[管理者として実行]を選択します。

これで、URLの新しい名前を使って、Password Manager Pro Webページにアクセスできるようになります。

2. Password Manager Proアプリケーションを、あるサーバーから別のサーバーに移行した後に起動できません。

この問題は、ビルド13140以降でサーバーのホスト名が変更された場合に発生します。古いホスト名と新しいホスト名の不一致は、データベース内でDNS関連の衝突を引き起こし、サーバーの起動失敗を引き起こす可能性があります。この問題を解決するには、データベース内のサーバーのDNS情報を更新する必要があります。そのためには、<PMP_インストールディレクトリ>\binフォルダーに移動し、以下のコマンドを実行します。

- Windows - UpdateServerDns.bat <旧ホスト名>

- Linux - UpdateServerDns.sh <旧ホスト名>

注:<旧ホスト名>の部分は、移行前に使用していた実際のホスト名に置き換えてください。

これにより、データベース内のサーバーDNSの詳細が直接更新され、不一致が解消され、サーバーが正しく起動できるようになります。

加えて、server.confファイルに指定されているホスト名が現在の環境と一致するように正しく更新されていることを確認してください。

3.Password Manager Proデータベースにディザスタリカバリをセットアップできますか?

はい。できます。Password Manager Proは、データベースの全コンテンツを定期的にバックアップできますが、これはPassword Manager Proコンソールから構成できます。詳細は、このドキュメントを参照してください。

4.バックアップデータはどこに保存されますか?また、データは暗号化されますか?

バックアップファイルの機密データはすべて、<Password Manager Pro_Install_Directory/backUp>ディレクトリの.zipファイルに暗号化された形で保存されます。このファイルは、ディザスタリカバリのためセキュアな2次ストーレジでバックアップすることを推奨します。

7.ライセンシング

1.Password Manager Proはどのようにライセンシングしますか?

Password Manager Proライセシングは、3つの要素をベースにしています:

- 管理者の数

- エディションの種類 - スタンダード、プレミアム、またはエンタープライズ

- 鍵の数(オプションアドオン)

Password Manager Proのライセンシングについての詳細は、こちらをクリックしてください。

2.Password Manager Proのライセンシングポリシーはどのようなものですか?

Password Manager Proには、以下の3つのエディションがあります:

評価エディション - 評価エディションでは、30日間、2人の管理者を入れることができます。エンタープライズエディションでは、無制限のリソースを管理でき、すべての機能を評価できます。この期間フリーの技術サポートを受けることもできます。

フリーエディション - ダウンロードオプションは、このエディションでは常に有効です。1人の管理者のみサポートできます。最大10のリソースを管理でき、スタンダードエディションのすべての機能にアクセスできます。

登録エディション - 必要な管理者数およびエディションであるスタンダード/プレミアム/エンタープライズのタイプにあわせて、ライセンスを購入する必要があります:

- スタンダード - パスワードを保存し、エンタープライズユーザー間で選択的に共有するための安全なパスワードリポジトリが必要な場合は、スタンダードエディションが理想的です。

- プレミアム - パスワードの保存・共有以外にも、リモートでのパスワードリセット、パスワードの警告・通知、アプリケーション間でのパスワード管理、レポート、高可用性など、エンタープライズクラスのパスワード管理機能をご希望の場合は、プレミアム版が最適です。

- エンタープライズ - 特権アカウントの自動検出、チケット発券システムやSIEMソリューションとの統合、ジャンプサーバーの設定、アプリケーション間のパスワード管理、すぐに使えるコンプライアンスレポート、およびバックエンドデータベースとしてのSQLサーバー/クラスター等、他のエンタープライズクラスの機能を必要とする場合は、エンタープライズエディションが最適です。

注:Password Manager Proには、5つのユーザー役割 - 管理者、パスワード管理者、特権管理者、パスワード監査役およびパスワードユーザーが付属しています。「管理者」という用語は、管理者、パスワード管理者、および特権管理者を意味します。そのため、ライセンシングにより、管理者、パスワード管理者、特権管理者を含む管理者の数が全体として制限されます。パスワードユーザーとパスワード監査担当者の数に制限はありません。5つのユーザー役割についての詳細は、当社ヘルプ文書のこのセクションを参照してください。

詳細理解のため、下の機能比較を参照してください:

3.Password Manager Proの永久ライセンスは購入できますか?どのようなオプションが利用できますか?

Password Manager Proは、年間購読モデルの価格設定に従っていますが、永久リッスンオプションも用意しています。永久ライセンスでは、年間購読価格の約3倍かかり、2年目以降は20% AMSとなります。詳細は、jp-license@zohocorp.comにお問い合わせください。

4.Password Manager Proでのライセンス適用方法を教えてください。

- 管理者としてログインし、右端の[人型アイコン]をクリックします。

- ドロップダウンメニューから[ライセンス]を選択します。

- 表示されるポップアップで、参照して、ライセンスファイルを選択し、[アップグレード]をクリックします。

ライセンスがPassword Manager Proに正常に適用されました。

5.複数のサーバーで高可用性セットアップがしたいと考えています。これには1つのライセンスで足りますか?

ゾーホージャパンでは高可用性セットアップには追加のライセンス購入が必要です。詳細は、jp-license@zohocorp.comにお問い合わせください。

6.Password Manager Proは1000以上の管理者をサポートできますか?

はい。できます。1000人以上の管理者ユーザーを使用可能なライセンスが必要な場合、詳細についてjp-license@zohocorp.comにお問い合わせください。

7.Password Manager Proアプリケーションから、いくつのリソースおよびアカウントを管理可能ですか?

Password Manager Proライセンスでは、管理可能なリソースおよびアカウントの数に制限はありません。サポートされているリソースの種類に応じて、任意の数のリソースを追加またはインポートできます。また、制限なく、要件に応じたアカウントの管理が可能です。

8.他の管理者ユーザーを入れて、またはさらに日数を加算して、評価を延長できますか?

ご検討内容に応じて対応をいたします。詳細は、弊社営業窓口までご連絡ください。

9.プレミアムからエンタープライズに移行する場合、Password Manager Proの再インストールが必要ですか?

いいえ。エンタープライズエディションのすべての機能は、現在のPassword Manager Pro installation.インストールで各ライセンスを適用したときに、自動的に有効化されます。

8.SSH鍵管理

1.Password Manager Proを使用したSSHユーザーアカウントとSSHサービスアカウントの管理方法に違いはありますか?

いいえ。Password Manager Proは、SSHユーザーアカウントとSSHサービスアカウントの管理について同じ方法を採用しています。唯一違うのは、リソース検出中、サービス/ルートアカウント認証情報を入力して、リソースとの接続を確立する場合、そのリソースのすべてのユーザーアカウントからキーをインポートおよび管理する拡張権限を取得することです。

また、ユーザーアカウント認証情報を使ってリソースへの接続が確立されたとき、その特定アカウントにあるSSH鍵のみのキー管理権限を取得します。

2.ローテーションしなかったSSH鍵の確認する方法はありますか?

はい。通知ポリシーに記載のとおり、事前定義した時間に回転しなかったキーの数が表示されるダッシュボードがあります。

3.Password Manager ProはSSH鍵とSSL証明書以外のデジタルキーの管理をサポートしていますか?

Password Manager Proには、「鍵ストア」と呼ばれるキーVaultがあり、あらゆる種類のデジタルキーの保管および管理を支えています。ただし、検出とインポートオプションは、SSH鍵およびSSL証明書のみに制限され、他の種類のデジタルキーには利用できません。

9.SSL証明書管理

1.Password Manager Proが適合しない証明書種別はありますか?

いいえ。Password Manager Proは、すべてのX.509証明書の種類をサポートしています。

2.Password Manager Proの証明書リポジトリで証明書の最新バージョンを自動特定および更新することはできますか?

はい。スケジュール設定したタスクを作成し、更新済バージョンがある対象システムから古い証明書をPassword Manager Proの証明書リポジトリにインポートおよび入れ替えることができ、自動証明書検出を実行することができます。スケジュールの作成についての詳細は、こちらをクリックしてください。

3.Password Manager ProのLinuxバージョンはActive DirectoryとMS証明書ストアの証明書検出をサポートしていますか?

いいえ、サポート対象外です。ADユーザー証明書とMS証明書ストアタグは、Password Manager ProのWidowsバージョンのみに表示されます。

4.Password Manager Proの証明書リポジトリで同じコモンネームの証明書有効期限を追跡することはできますか?

Password Manager Proは、証明書リポジトリにある1つのエントリとコモンネームが同じコモンネームとレコード証明書で証明書を区別します。このような設計になったのは、Password Manager Proライセンシングが証明書の数をベースにしていること、およびお客様に同じ証明書で多くのライセンスキーを使用してほしくないためです。

ただし、両方の証明書を個別に管理する必要がある場合は、Password Manager Proの証明書リポジトリに個別エントリとして表示させることで、そのようにすることができます。表示されたら、新しく追加された証明書は、ライセンシングにカウントされます。

同じコモンネームの証明書を証明書リポジトリに個別エントリとして追加するには、

- [証明書]タブに移動し、[証明書]をクリックし、その証明書の横の[証明書履歴]アイコンをクリックします。

- 証明書の必要なバージョンの横の[証明書設定]アイコンをクリックし、[証明書を管理]をクリックします。

- 選択したバージョンは、証明書リポジトリの個別証明書に表示されます。

- 証明書の1つのバージョンのみを管理する場合は、必要なバージョンの横の[証明書設定]アイコンをクリックし、[現在の証明書を設定]オプションを選択します。

5.証明書の秘密鍵をインポートできますか?

下の手順にしたがって、証明書の秘密鍵をPassword Manager Proにインポートします。

秘密鍵を含むファイルを参照し、鍵ストアパスワードを入力して、[インポート]をクリックします。秘密鍵が選択した証明書にインポートおよび添付されます。

6.証明書を証明書ストアに展開し、その証明書を使用するアプリケーションにマッピングするにはどうしたらよいですか?

Password Manager Proは、リポジトリから対象サーバーのMicrosoft証明書ストアに証明書を展開できる証明書展開を促します。

証明書展開についての手順ごとの説明は、ここをクリックしてください。

証明書を対応するアプリケーションにマッピングするには、変更を有効にするため、そのアプリケーションが実行されているサーバーを手動で再起動する必要があります。

7.Password Manager Proは、サブネットベースの証明書検出をサポートしていますか?

いいえ。Password Manager Proは現在、サブネットベースのSSL証明書検出をサポートしていません。

8.Password Manager Proは、MS証明書ストアからの証明書検出について自動スケジューリングをサポートしていますか?

いいえ。現在、Password Manager Proは、MS証明書ストアからの証明書検出について自動スケジュール設定をサポートしていません。

9.証明書に関連するアラートメールは、証明書のすべてのバージョン(「Cirtificate History」にも表示されるもの)に対して生成されますか、 それともPassword Manager Proの証明書リポジトリにリストされている証明書に対してのみ生成されますか?

メール通知は、Password Manager Proの証明書リポジトリに表示されている証明書のみについて生成され、[証明書履歴]セクションに表示されている別のバージョンの証明書については生成されません。

10.会社の内部認証局(CA)によって発行された証明書は、ライセンスの対象になりますか?

はい。Password Manager Proを使用して管理されているすべてのタイプのSSL証明書、SSH鍵、およびその他のデジタル鍵がライセンス対象になります。Password Manager Proを使用して管理されているデジタルIDの種類と個数に関する洞察を提供する"ライセンス詳細" というダッシュボードウィジェットが存在し、 ライセンスの対象と認識されています。

11.Password Manager Proにルート証明書をどのようにインポートしますか?

ルート証明書をインポートするには、コマンドプロンプトを開き、<pmp_server_home>\binディレクトリに移動し、以下のコマンドを実行します:

Windowsの場合:

importCert.bat <証明書の絶対パス>

Linuxの場合:

importCert.sh <証明書の絶対パス>

10.高可用性

1.Password Manager Proは高可用性をサポートしていますか?

はい。詳細は、高可用性ドキュメントを参照してください。

2.高可用性で発生する以下の例外はどのように処理しますか?

例外#1:The driver encountered an unknown error: org.postgresql.util.PSQLException: FATAL: no pg_hba.conf entry for host "10.76.2.70", user "postgres", database "PassTrix", SSL on|

原因:pg_hba.confファイル内にセカンダリサーバーIPアドレスがありません。

解決策:

- プライマリとセカンダリサーバーの両方でPassword Manager Proサービスを停止してください。

- プライマリサーバーでは、<PMP_Installation_Directory>\pgsql\dataフォルダに移動します。

- pg_hba.confファイルのバックアップを取り、別の場所に保存します。

- pg_hba.confファイルを管理者権限で編集します。

- ファイルの下部までスクロールダウンし、新しいエントリ

host all pmpuser/32 md5

を追加します 例:10.76.2.70 - ファイルを保存します。

- 両サーバーでPassword Manager Proサービスを起動し、HAステータスをチェックします。

例外#2: no connection to 'right' database

原因:これは、プライマリとセカンダリサーバー間の通信が複製プロセス中に時間切れになたときに発生します。

解決策:

レプリケーションタイムアウト値を増やすには、下の手順に従ってください:

- プライマリとセカンダリサーバーでPassword Manager Proサービスを停止します。

- プライマリサーバーで、<PMP_Installation_Directory>\confフォルダに移動します。

- pmp_rr.confファイルを管理者権限で開きます。

- config.options[:database_connection_timeout] = 60エントリ検索します。

- config.options[:database_connection_timeout] = 900 の値を変更し、ファイルを保存します。

- pmp_rr.conf ファイルを修正して、セカンダリサーバーで同じ手順を繰り返します。

- 次に、両方のサーバーでPassword manager Proサービスを起動します。

例外#3:PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

原因:この例外は、プライマリとセカンダリアプリケーションの間でSSLハンドシェイク問題がある場合に発生します。

解決策:

Webサーバーのルート証明書をPassword Manager Pro証明書トラストストア内にインポートします。

プライマリサーバー:

- プライマリPassword Manager Proサービスを停止し、セカンダリWebポータルにアクセスします。

- ブラウザタブ近くの[南京錠]アイコンをクリックし、[証明書を表示]を選択します。

- [詳細]タブに移動し、[ファイルにコピー]をクリックし、Base64 encoded(.cer)形式で<PMP_Installation_Folder>\binフォルダ内にファイルをエクスポートします。

- プライマリサービスを起動し、プライマルWebポータルにアクセスして、プライマリサーバー証明書を<PMP_Installation_Folder>\bin フォルダにエクスポートします。

- 次に、コマンドプロンプトを管理者として開きます。

- <PMP_Installation_Folder>\binに移動してコマンド - importcert.bat <プライマリサーバー証明書の名前>を実行します(これでPassword Manager Pro証明書ストアの証明書を追加します)

- importcert.bat <セカンダリサーバー証明書の名前>をもう一度実行します

セカンダリサーバー:

- エクスポートしたプライマリとセカンダリ証明書を両方とも、セカンダリサーバーの<PMP_Home>/binフォルダに移動します。

- コマンドプロンプトを管理者として実行します。

- <PMP_Installation_Folder>\binに移動してコマンド - importcert.bat <プライマリサーバー証明書の名前>を実行します(これでPassword Manager Pro証明書ストアの証明書を追加します)。

- importcert.bat<セカンダリサーバー証明書の名前>をもう一度実行します

- これで、プライマリとセカンダリサーバーでサービスを起動し、HAステータスをチェックします。

例外#4: [INFO]|[41]: rubyrep process error: Exception caught: The driver encountered an unknown error: org.postgresql.util.PSQLException: Connection refused. Check that the hostname and port are correct and that the postmaster is accepting TCP/IP connections.

原因:プライマリとセカンダリサーバーの間の接続問題が発生

解決策:

以下のポート詳細を検証します:

1.ポート2345と8282 (443)がプライマリとセカンダリPassword Manager Proサーバーの間で開かれているかチェックします。レプリケーションが正常に完了するには、これらのポートが開かれている必要があります。これらのポートをプライマリからセカンダリ、続いてセカンダリからプライマリにTELNETを試行し、通信に問題がないか確認します。

2.HAパックをFQDNを使って作成する場合、

>> セカンダリサーバーから:Telnet <primary_FQDN>8282&Telnet

<primary_FQDN>2345

>> プライマリサーバーから:Telnet <secondary_FQDN>8282&Telnet

<secondary_FQDN>2345

注: IPアドレスをHAパック作成に使用する場合には、FQDNをIPアドレスと置き換えます。

11.リモートセッション

1.パスワードユーザーがPassword Manager Proからローカルアカウントを使ってRDP自動ログオンセッションを起動するのを制限するにはどうしたらよいですか?

- [リソース]タブに移動します。

- サーバーを選択し、[リソースアクション]アイコンをクリックします。

- ドロップダウンから、[リソースを編集] を選択します。

- [ローカルアカウント使用によるRDP接続を制限]を有効にして、[保存]をクリックします。

これにより、ユーザーがローカルアカウントを使ってRDP接続を試行する際、アクセス制限メッセージプロンプトが要求されます。

2.RDP接続をインターネット上でどのように起動しますか、またその前提条件は何ですか?

Password Manager Proにインターネットでアクセスするには、サーバーポート -

7272/443と自動ログオンゲートウェイポート7273が開いた状態で、異なるネットワークに接続されているサーバーからアクセスできることを確認します。

ポート以外に、RDP接続を正常に行うには、Webソケット転送が適切に行われる必要があります。プロキシサーバーまたはロードバランサツールを使用している場合に、Webソケットが転送されることを確認します。

3.RDPはPassword Manager Proでどのように機能しますか?接続マトリクスは何ですか?

RDP接続を確立すると、Password Manager ProサーバーがMSTSC接続と全く同じように作動します。ポート3389を使ってRDPセッションをPassword Manager Proサーバーからリモートマシンに起動します。

そのため、ユーザーマシンからPassword Manager Proサーバーまで、ポート7273が開いた状態で、Password Manager Proサーバーから対象システムまで、ネイティブRDPポート3389がRDP接続が正常に行われるように開いている必要があります。

4.記録されたセッションは実際のビデオですか、またはスクリーンショットのコンピレーションですか?これらのビデオは一般的にどのくらいの大きさですか?一般的に、どのくらいのストレージを使用しますか?

録画されたビデオは、セッション中に独自の形式でキャプチャされた実際の連続画像で、個別論理シーケンスであわせて再生されます。ユーザーが自動ログオンゲートウェイからRDP接続を行う場合、ゲートウェイには、ユーザーがセッション中に実行しようとしているすべての操作が(画像として)表示されます。リモートセッション中、マウスの動きまたはキーストロークがあったときのみ記録し、静止または最適な画像の場合は記録しません。そのため、使用するディスクの空き容量が抑えられます。1分間のビデオで使用するディスク容量はおおよそ1MBです。バックエンドで1080pビデオを再生する等、高品位またはグラフィックアプリケーションのみを使用する場合、サイズは1分間で1MBになります。通常動作の場合、サイズは1分間300~400 kbで、独自のビデオ形式で保存されます。記録されたセッションサイズは画面解像度によって異なるため、正確なサイズマトリクスはお答えできません。

5.ドメインユーザーアカウントを使ったRDPセッションの起動にはどのような手順が含まれますか?

Password Manager Proで、ユーザーは、適切なドメインアカウントか、現在ログインしているAD/Azure AD/LDAPアカウントを使って、希望するリソースに接続できます。

-

[接続]タブに移動し、必要なリソースにカーソルを当てます。

または

[リソース]タブに移動し、必要なリソースの横の[リモート接続]アイコンをクリックします。 - [他のアカウント]を選択します。

- 表示されるポップアップで、

- [ドメインアカウントを使用]または[ログインしているアカウントの資格情報を使用します。]を選択できます。

- [ドメインアカウントを使用]を選択した場合は、リソース名とアカウント名を選択します。

- [ログインしているアカウントの資格情報を使用します。]を選択した場合は、アカウントとパスワードを入力します。

- 接続の確立に理由を入力(必須)し、[接続]をクリックします。

- [ドメインアカウントを使用]または[ログインしているアカウントの資格情報を使用します。]を選択できます。

これで、そのリソースとの接続が正常に確立されます。