XZ Utilsの脆弱性(CVE-2024-3094)を検出する方法

このナレッジは、英語ドキュメントの翻訳を基に作成されています。

Endpoint Centralはこの脆弱性の影響を受けません。以下の手順を実行することで、管理対象における影響の有無を確認できます。

Endpoint Centralを使用して、管理対象におけるXZ Utilsの脆弱性(CVE-2024-3094)の影響を検出する方法

脆弱性の概要

XZ Utils 5.6.0~5.6.1において発見された脆弱性(CVE-2024-3094)は、深刻なサプライチェーンセキュリティ上の問題を含み、CVSS 3.0 において深刻度10.0 CRITICALの評価がなされています。

- https://www.jpcert.or.jp/newsflash/2024040101.html(JPCERT)

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-3094(CVE)

- https://nvd.nist.gov/vuln/detail/CVE-2024-3094(NIST)

XZ UtilsはXZ形式、liblzma形式のファイルを圧縮/解凍する際に使用されるコマンドラインツールです。Macおよび主要なLinuxディストリビューションのパッケージとして広く使用されています。

現在のところ、Homebrew、Fedora Rawhide、Fedora 40 Beta、Fedora 41、Debian、OpenSUSE、Kali、Arch Linuxの一部において悪意のあるコードが含まれていたと報告されています。

脆弱性の影響

Red Hatによれば、悪意のあるコードはXZ Utilsパッケージの一部であるliblzmaコードの特定の機能を変更しています。この脆弱性は不正アクセスを可能にするバックドアを作成する可能性があり、MacやLinuxプラットフォームへの脅威となっています。特定の条件下では、この脆弱性はsshd認証をバイパスする脅威アクターとなる可能性があり、脆弱なシステムへの不正アクセスを容易にする可能性があります。その結果、攻撃者はリモートコードを実行し、システムの特権を不正に奪取可能なため、データ侵害につながる可能性があります。

脆弱性の検出

Endpoint Centralでは、管理対象Linux/Macにおいて脆弱性を検出するスクリプトが利用可能です。

スクリプトの配布

- Linux向け

- Endpoint Centralコンソールにログインします。

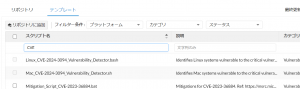

- 「構成」タブ →「設定」→「スクリプトリポジトリ」→「テンプレート」を開きます。

- 右上の更新アイコンをクリックしてしばらく待ち、最終更新時刻が更新されたことを確認します。

- 検索アイコンをクリックし、スクリプト名「CVE-2024-3094」で検索します。

- 表示された「Linux_CVE-2024-3094_Vulnerability_Detector.bash」にチェックを入れ、「リポジトリに追加」をクリックします。

- 「構成」タブ →「構成の追加」→「構成」→「Linux」→「カスタムスクリプト」→ コンピューターアイコン を選択します

- カスタムスクリプトの構成を作成し、「Linux_CVE-2024-3094_vulnerability_detector」を配布します。その際、間隔で「1回ごと」を選択し、「トラブルシューティングのためにログを取得する」にチェックを入れます。

- Mac向け

- Endpoint Centralコンソールにログインします。

- 「構成」タブ →「設定」→「スクリプトリポジトリ」→「テンプレート」を開きます。

- 右上の更新アイコンをクリックしてしばらく待ち、最終更新時刻が更新されたことを確認します。

- 検索アイコンをクリックし、スクリプト名「CVE-2024-3094」で検索します。

- 表示された「Mac_CVE-2024-3094_Vulnerability_Detector.sh」にチェックを入れ、「リポジトリに追加」をクリックします。

- 「構成」タブ → 「構成の追加」→「構成」→「Mac」→「カスタムスクリプト」→ コンピューターアイコン を選択します。

- カスタムスクリプトの構成を作成し、「Mac_CVE-2024-3094_vulnerability_detector」を配布します。その際、間隔で「1回ごと」を選択し、「トラブルシューティングのためにログを取得する」にチェックを入れます。

結果の確認

- 「構成」タブ をクリックして配布した構成の一覧を表示し、構成名をクリックします。

- 「実行状態」をクリックして表示します。

- 「備考」列について確認します。特に「View Logs」のリンクがある場合はクリックして詳細を確認します。

CISAが推奨する軽減策

CISAは速やかにXZをダウングレードする対処を推奨しています。また、ダウングレード後にシステムの再起動またはOpenSSHサーバーの再起動が推奨されています。