既知の脆弱性 CVE-2022-28987の概要と対応方法

作成日:2022年9月27日 | 更新日:2025年10月8日

ADSelfService PlusにおきましてログインAPIにおける脆弱性(CVE-2022-28987)が確認されました。

本脆弱性につきましては、2022年10月4日リリースのビルド6206で修正しました。

本ナレッジでは、当該脆弱性の詳細について記載します。

※本ナレッジの内容は、以下のグローバル本社のナレッジベース(英語)を翻訳、一部加筆したものです。

[CVE-2022-28987 – User enumeration vulnerability]

<目次>

・脆弱性の概要

・脆弱性の重要度

・影響を受けるビルド

・ユーザーへの影響

・対応方法

脆弱性の概要

攻撃者は、ADSelfService PlusのログインAPIを使用してユーザーを列挙することにより、ドメイン内に存在する有効なユーザーを特定できます。

脆弱性の重要度

本脆弱性を重要度低(Low)と評価しています。

影響を受けるビルド

日本向けにリリースしているビルド6200までの、すべてのビルドが対象です。

(グローバル向けリリースでは、6201以前のすべてのビルドが対象です。)

ユーザーへの影響

攻撃者は、組織内に存在するユーザー名を列挙できます。

対応方法

- ADSelfService Plusを最新ビルド(6206)にアップグレード

- 管理者としてADSelfService Plusにログイン

- [管理]タブ→[カスタマイズ]→[ログイン設定]をクリック

- [一般]タブにある「攻撃者による有効なユーザーの特定を防止する」にチェックを入れる

- 「攻撃者による有効なユーザーの特定を防止する」の右横の[設定]をクリック

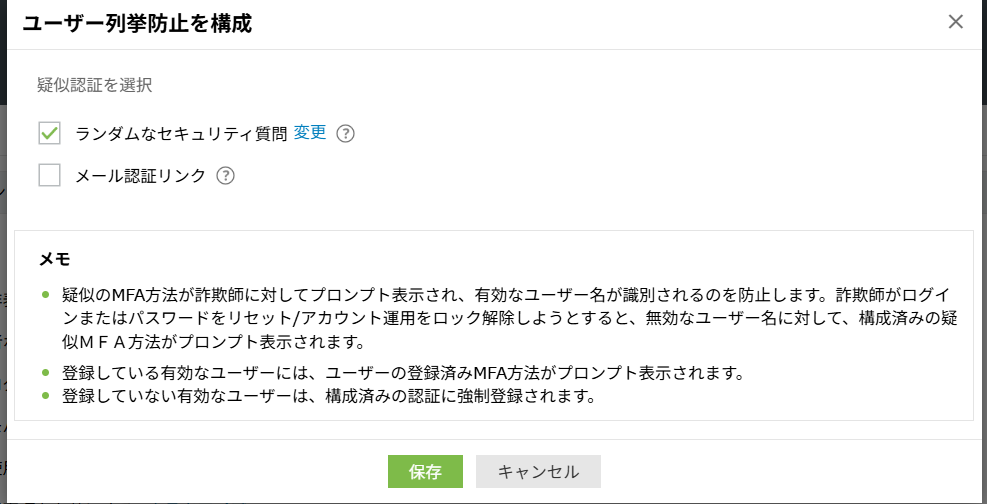

- 表示された画面上で任意の疑似MFAプロセスを設定

設定可能な疑似MFAは以下の二種類です。

設定可能な疑似MFAは以下の二種類です。- ランダムなセキュリティ質問

→攻撃者がMFAを試行すると、「変更」から確認できるセキュリティ質問がランダムに2種類表示されます。「変更」からは表示する質問文を変更できます。 - メール認証リンク

→攻撃者がMFAを試行すると、「メール認証リンク送信済み」と表示されますが、実際にメールが送信されるわけではありません。そのため、メールサーバーの構成も必要ありません。

- ランダムなセキュリティ質問

- [保存]をクリック