ネットワークアクセス制御(NAC)機能について

この記事では、Desktop Centralのネットワークアクセス制御機能について説明しています。この機能は、Desktop Central 10.0.595以降のビルドにおいて利用可能です。

ネットワークアクセス制御(NAC)機能について

ネットワークアクセス制御とは | 前提条件 | NACの検疫における挙動 | 設定手順

ネットワークアクセス制御(NAC)とは

ネットワークアクセス制御(NAC)は、組織のコンプライアンス要件を満たさない管理対象コンピューターがネットワークへ接続することを制限し、ネットワークのセキュリティを強化する機能です。

前提条件

ネットワークアクセス制御(NAC)機能を使用するためには、以下の条件を満たす必要があります。

- Windows 7以降の Windows OSであること

- OSが最新の状態にアップデートされているか、またはセキュリティ更新プログラム KB3033929 が適用済であること

- Windows Server 2016においては、セキュアブートを無効化していること

- 検疫ポリシーを定義し、ネットワークアクセス制御の対象とするすべての管理対象コンピューターに対してTrustAgentを配布すること

NACの検疫における挙動

- 検疫ポリシーの作成と検疫

- 管理者は、あらかじめ検疫ポリシーを作成します。

- TrustAgentは、管理対象コンピューターが検疫ポリシーで指定した条件に一致するか確認する実行ファイルです。この確認を検疫と言い、管理対象コンピューターがポリシーに違反している場合、そのコンピューターのネットワークリソースは制限されます(この状態を「隔離されている」と表現されます)。

- 検疫ポリシーにおいて、確認する項目を選択します。ソフトウェアの有無、サービスの有無、その他の条件(レジストリパス、レジストリ値、ファイルパス、およびファイル値の確認)といった項目について設定できます。

- 検疫ポリシーにおいて、隔離する場合の挙動について、すべてのネットワークアクセス(インターネット/イントラネット)を遮断するか、一部のみネットワークアクセスを許可するか等を選択できます。

- 検疫が実行されるタイミング

- デフォルトでは、すべての管理対象コンピューターに対してリフレッシュサイクルのタイミングで自動的に検疫を実行します。

- 検疫ポリシーが配布されているコンピューターの適合ステータスは、IPが変更されるたびに(=コンピューターがネットワークに接続/切断されるタイミングで)検疫を実行します。

- 指定した条件のいずれにも当てはまらなかった場合、またはエージェントがアンインストールされた場合、そのコンピューターに対しての検疫は終了します。

- 隔離された場合の対応方法

- ユーザーは、適合しない原因となっている問題を修正し、システムのステータスを手動で再確認できます。

- URL短縮サービスへのリクエストがプロキシ経由で行われる場合、通信がブロックされます。

- システム全体のプロキシ設定が自動的に適用されます。

- 許可されるアプリケーション固有のプロキシはすべてリストに追加する必要があります。

設定手順

- EMS Trust Agent V1.0.0 をクリックしてTrustAgentをダウンロードし、解凍します。

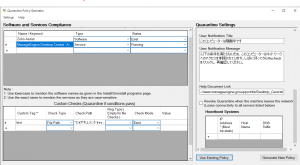

- 検疫ポリシー生成ツール (QuarantinePolicyGenerator.exe) を実行します。このツールを使用するには.NET4.0 がインストールされている必要があります。

- 「WindowsによってPCが保護されました」という警告が表示されます。詳細情報 > 実行 をクリックして続行します。

- アンチウイルスソフトによっては、レジストリアクセスの許可を求めるポッポアップが表示される場合があります。すべて許可し、続行します。

- 組織の要件に従ってポリシーを定義します。検疫ポリシーには、ソフトウェアチェック、サービスチェック、およびカスタムチェックを含めることができます。

- コントロールパネル > プログラムのアンインストール を開き、チェックしたいアプリケーションのアプリケーション名を確認します。

- アプリケーション名の全部または一部からアルファベット小文字のキーワードを作成し、検疫ポリシー生成ツール > Software and Service Compliance > Name/Keyword 列に貼り付けます。

ソフトウェアチェックで確認できるのは、コントロールパネル > プログラムのアンインストール に表示されるソフトウェアのみです。

検疫ポリシーに追加するソフトウェアチェックには、アプリケーション名など、他のソフトウェアと混同しないようなキーワードをアルファベット小文字で指定します。

(例)Adobe Acrobat Reader DCの場合→「acrobat reader」もしくは「adobe acrobat reader dc」など - Type: 「Software」を指定します。

- Status: 条件を指定します。

Exist: 存在している / NotExist: 存在していない - 必要に応じて、複数のソフトウェアを登録します。

- スタート > ファイル名を指定して実行 > Services.msc を開き、チェックしたいサービスのサービス名を確認します。

- チェックしたいサービスのサービス名をコピーし、検疫ポリシー生成ツール > Software and Service Compliance > Name/Keyword 列に貼り付けます。

ソフトウェアチェックで確認できるのは、Services.msc に表示されるサービスのみです。

アルファベット大文字と小文字は区別されます。そのため、サービス名をそのままコピーすることをお勧めします。 - Type: 「Service」を指定します。

- Status: 条件を指定します。

Exist: 存在する / NotExist: 存在しない / Running: 実行中である / NotRunning: 実行中ではない - Custom Tags: 条件を識別する名前を指定します。半角英数字で任意の名前を設定します。複数項目をまとめた条件を設定したい場合は、同一の名前の条件を作成します。

(例)Test, Test, Test, Test2という名前の条件をそれぞれ作成すると、同一名であるTestの条件2つ両方を同時に満たす場合のみ確認をパスできます。 - Check Type: 確認を実行する対象の種類を選択します。

Registry Path: レジストリキー / Registry Value: レジストリ値 / File Path: ファイルパス / File Version: ファイルバージョン - Check Path: レジストリまたはファイルのパスを入力します。

(例) HKEY_LOCAL_MACHINE\SOFTWARE\AdventNet\DesktopCentral\DCAgent\DumpLevel

(例) "C:\Program Files (x86)\DesktopCentral_Agent\Updates\DCAgentServerInfo.json" - Reg Type: レジストリの場合、値の種類を指定します。ファイルの場合は空欄にします。

(例)REG_DWORD - Check Mode: 条件を指定します。

Exist: 存在する / Value less than: ~より小さい / Value greater than: ~より大きい / Value Equals: 等しい / Value Not Equals: 等しくない / Not Exist: 存在しない - Value: 値を指定します。Check Modeが Exist / Not Exist の場合は空欄にします。

- 検疫ポリシー作成ツール > Quarantine Settingsについて、各項目を選択します。

すべてのネットワークアクセスをブロックする場合、Block All Network Access(Internet/Intranet)を選択します。

一部のネットワークのみアクセスをブロックする場合、Block only Intranet in rangeを選択し、続いてブロックするIPアドレスの範囲を選択します。すべてのネットワークをブロックする場合、隔離の解除方法にご注意ください。 - 一部のみアクセスを許可する場合は、ドメインまたはIPアドレス範囲を指定します。

ドメインを指定する場合は Allow access to the following domains when quarantinedにチェックを入れ、ドメイン名 (またはドメインを識別できるキーワード) を入力します。

IPアドレス範囲を指定する場合は Allow access to the following IP's when quarantinedにチェックを入れ、IP AddressesまたはVPN IPs (またはその両方) にIPアドレス範囲を入力します。 - 通知について、表題および本文、(もしあれば)隔離された場合の対応方法に関するドキュメントのリンクを入力します。

- ネットワーク内にハートビートシステムがある場合、ハートビートシステムとの通信が途切れた場合は社内ネットワークから切断されたものとみなし、隔離措置を取り消すよう設定可能です。

ハートビートシステムの有無による隔離終了を有効化する場合は、Revoke Quarantine when the machine leaves the networkにチェックを入れ、Heartbeat Systemsにハートビートシステムの固定IPアドレス、ホスト名、DNSサフィックスを入力します。複数指定した場合、すべてのハートビートシステムとの通信が無くなった場合にのみ、社内ネットワークから切断されたものとみなし隔離措置を取り消します。 - ポリシーを定義したら、[Generate New Policy]をクリックし、ファイル名を quarantine.json として保存します。

TrustAgentが認識できるように、quarantine.jsonとして保存する必要があります。

保存したjsonファイルを読み込んでポリシーを編集することも可能です。検疫ポリシー作成ツールを起動し[Use Existing Policy]を選択します。 - Do you want to generate deployable Zips with the policy?という確認が表示され、zipを更新するように求められます。[はい]をクリックします。(Zipを更新しない場合、先ほど解凍したTrust_Agent_1.0.0フォルダー内にある TrustAgent_x86.zipおよびTrustAgent_x64.zipにquarantine.jsonを手動で追加する必要があります)

- File(s) was successfully saved! The Zips were automatically updated.という表示を確認し[OK]をクリックします。

- Desktop Centralコンソール画面にアクセスし、構成タブ > (左メニューの下部にある)設定 > スクリプトリポジトリ を開きます。

- [+ スクリプトの追加]をクリックし、ダウンロードして解凍したフォルダーから TADeployer.exe をスクリプトとして登録します。

- スクリプト名: TADeployer.exe をドラッグ&ドロップするか、または[参照]をクリックして、先ほど解凍したTrust_Agent_1.0.0フォルダーから TADeployer.exe を選択します。

- 引数: 空欄にします。

- 終了コード: 0 を入力します。

- プラットフォーム: Windows を選択します。

- 説明: このナレッジのURLなど、説明を入力します。

- スクリプトをDesktop Centralに共有する: チェックを外します。

[追加]をクリックしてスクリプトを登録します。

- 構成タブ > (左メニュー上部にある)構成の追加 > 構成 > Windows をクリックします。

- カスタムスクリプト > コンピューター をクリックします。

- 先ほど登録した TADeployer.exe を、カスタムスクリプト機能を使用して配布します。

- 構成の名前/説明: 分かりやすい任意の名前と説明を入力します。

- 次で指定した形式でスクリプトを実行する: リポジトリ を選択します。

- スクリプト名: TADeployer.exe を入力します。

- 引数: 空欄のままにします。

コンプライアンスステータスに関係なくマシンを隔離する場合は、上記の構成を展開するときに-ondemandスイッチを含めます。この場合、処理するポリシーはありませんが、トラストエージェントが動作するために検疫設定(有効なquarantine.json)を要求するため、必ず検疫設定を指定してください。

- 依存ファイル:先ほど解凍したTrust_Agent_1.0.0フォルダー内にある TrustAgent_x86.zip および TrustAgent_x64.zip をアップロードします。

- 間隔: 1回ごと を選択し、「トラブルシューティングのためにログを取得する」にチェックを入れます。

- 配布対象の設定: リモートオフィス/ドメインを指定し、右側のフィルタアイコンをクリックして詳細な条件を指定します。

- 実行設定: デフォルトのままでも問題ありません。必要に応じて再試行回数や通知を有効化します。

[配布]または[今すぐ配布]をクリックして配布します。下書き保存としてする場合は 保存 > ドラフト をクリックします。

1. 検疫ポリシー生成ツールのダウンロード

2-1. ソフトウェアチェックの追加

インストール済みソフトウェア名の条件を設定可能です。条件に一致したコンピューターを隔離します。

2-2. サービスチェックの追加

サービス名についての条件を設定可能です。条件に一致したコンピューターを隔離します。

2-3. カスタムチェックの追加

レジストリキー、レジストリ値、ファイルバージョン、ファイルパスについての条件を設定可能です。条件に一致したコンピューターを隔離します。

3. 検疫隔離の設定

4. TrustAgentの配布

ポリシーの配布された管理対象コンピューターが、検疫ポリシー設定した条件に一致している場合、指定した条件に沿ってネットワーク通信が制限されます。

- Desktop Centralコンソール画面にアクセスし、構成タブ > (左メニューの下部にある)設定 > スクリプトリポジトリ を開きます。

- [+ スクリプトの追加]をクリックし、ダウンロードして解凍したフォルダーから EPStatusTester.exe をスクリプトとして登録します。

- スクリプト名: EPStatusTester.exe をドラッグ&ドロップするか、または[参照]をクリックして、先ほど解凍したTrust_Agent_1.0.0フォルダーから EPStatusTester.exe を選択します。

- 引数: 空欄にします。

- 終了コード: 0 を入力します。

- プラットフォーム: Windows を選択します。

- 説明: このナレッジのURLなど、説明を入力します。

- スクリプトをDesktop Centralに共有する: チェックを外します。

[追加]をクリックしてスクリプトを登録します。

- 構成タブ > (左メニュー上部にある)構成の追加 > 構成 > Windows をクリックします。

- カスタムスクリプト > コンピューター をクリックします。

- 先ほど登録した EPStatusTester.exe を、カスタムスクリプト機能を使用して配布します。

- 構成の名前/説明: 分かりやすい任意の名前と説明を入力します。

- 次で指定した形式でスクリプトを実行する: リポジトリ を選択します。

- スクリプト名: EPStatusTester.exe を入力します。

- 引数: 空欄のままにします。

- 依存ファイル: 空欄のままにします。

- 間隔: 1回ごと を選択し、「トラブルシューティングのためにログを取得する」にチェックを入れます。

- 配布対象の設定: 隔離されたコンピューターを指定します。リモートオフィス/ドメインを指定し、右側のフィルタアイコンをクリックして詳細な条件を指定します。

- 実行設定: デフォルトのままでも問題ありません。必要に応じて再試行回数や通知を有効化します。

[配布]または[今すぐ配布]をクリックして配布します。下書き保存としてする場合は 保存 > ドラフト をクリックします。

- Desktop Centralコンソール画面にアクセスし、構成タブ > (左メニューの下部にある)設定 > スクリプトリポジトリ を開きます。

- [+ スクリプトの追加]をクリックし、ダウンロードして解凍したフォルダーから TAUninstaller.exe をスクリプトとして登録します。

- スクリプト名: TAUninstaller.exe をドラッグ&ドロップするか、または[参照]をクリックして、先ほど解凍したTrust_Agent_1.0.0フォルダーから TAUninstaller.exe を選択します。

- 引数: 空欄にします。

- 終了コード: 0 を入力します。

- プラットフォーム: Windows を選択します。

- 説明: このナレッジのURLなど、説明を入力します。

- スクリプトをDesktop Centralに共有する: チェックを外します。

[追加]をクリックしてスクリプトを登録します。

- 構成タブ > (左メニュー上部にある)構成の追加 > 構成 > Windows をクリックします。

- カスタムスクリプト > コンピューター をクリックします。

- 先ほど登録した TAUninstaller.exe を、カスタムスクリプト機能を使用して配布します。

- 構成の名前/説明: 分かりやすい任意の名前と説明を入力します。

- 次で指定した形式でスクリプトを実行する: リポジトリ を選択します。

- スクリプト名: TAUninstaller.exe を入力します。

- 引数: 空欄のままにします。

- 依存ファイル: 空欄のままにします。

- 間隔: 1回ごと を選択し、「トラブルシューティングのためにログを取得する」にチェックを入れます。

- 配布対象の設定: 隔離されたコンピューターを指定します。リモートオフィス/ドメインを指定し、右側のフィルタアイコンをクリックして詳細な条件を指定します。

- 実行設定: デフォルトのままでも問題ありません。必要に応じて再試行回数や通知を有効化します。

[配布]または[今すぐ配布]をクリックして配布します。下書き保存としてする場合は 保存 > ドラフト をクリックします。

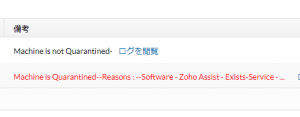

5. 隔離ステータスの確認

管理対象コンピューターが隔離対象になっているかどうかを確認するには、実行可能ファイル EPStatusTester.exe を配布することで確認します。

構成ステータスが「成功」の場合は、対象となったコンピューターが隔離されていることを示します。しかし構成ステータスが「失敗」と表示されている場合、対象となったコンピューターが隔離されていないことを意味します。

6. 隔離の解除

TrustAgentが実行され、検疫ポリシーによって隔離されたコンピューターに対して、実行可能ファイルTAUninstaller.exeを実行することで隔離を解除します。カスタムスクリプト機能を使用して実行ファイルを配布します。

このツールでは、個人を特定できる情報(PII)や閲覧データはデフォルトで収集・記録されません。

この記事は、こちらの英語ページの内容をもとに作成されています。