【重要】既知の脆弱性 CVE-2021-40539 について

ADSelfService PlusにおきましてRest API URLにおける認証回避の脆弱性(CVE-2021-40539)が確認されました。

本脆弱性につきましては、2021年9月9日リリースのビルド6110で修正しました。

本ナレッジでは、当該脆弱性の詳細について記載します。

※次の内容はグローバル本社のナレッジベース(英語)を翻訳、一部加筆したものです。

[Knowledge Base - Security Advisory - CVE-2021-40539] https://www.manageengine.com/products/self-service-password/kb/how-to-fix-authentication-bypass-vulnerability-in-REST-API.html<目次>

・脆弱性について

・脆弱性の重要度

・影響を受けるビルド

・ユーザーへの影響

・脆弱性の影響を確認する方法

・対応方法

脆弱性について

REST API URLにおける認証回避の脆弱性により、リモートから任意のコードを実行される可能性があります。

脆弱性の重要度

本脆弱性をクリティカル(Critical)と評価しています。この脆弱性が既に悪用されている可能性があります。

影響を受けるビルド

日本向けにリリースしている6109以前のすべてのビルドが対象です。

(グローバル向けリリースでは、6113以前のすべてのビルドが対象です。)

ユーザーへの影響

攻撃者は特別に細工したリクエストを送信することで、Rest APIエンドポイントを介してADSelfService Plusへ不正アクセスできます。

これにより、攻撃者は後続のリモートコード実行(RCE)の攻撃を実行できます。

脆弱性の影響を確認する方法

脆弱性の影響を確認する方法は以下の通りです。

exploit detection tool(vulnerabilityscanner)を使用する方法

exploit detection toolは、弊社が開発した脆弱性を確認するためのツールです。

次の手順をご参照ください。

- vulnerabilityscannerをダウンロードし、解凍します。

- <ADSelfService Plus_インストールディレクトリ>\binにRCEScan.datおよびRCEScanner.jarを配置します。

- RCEScan.batファイルを右クリック-->[管理者として実行]をクリックします。

- 自動的にコマンドプロンプトが表示され、スキャンが開始されます。

- 以下メッセージが表示されます。

・影響を受けている場合 Result: Your ADSelfService Plus installation is affected by authentication bypass vulnerability.

・影響を受けていない場合 Result : Your ADSelfService Plus installation is not affected by the authentication bypass vulnerability.

ファイルを直接確認する方法

<ADSelfService Plus_インストールディレクトリ>\logsフォルダーにある以下いずれかのファイルのうち、一つでも

エントリーが表示されている場合、影響を受けていることになります。そのため、すべてのファイルをご確認ください。

・access_log

・ServerOut

・adslog

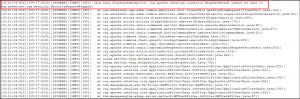

access_logファイル

以下の2つのアクセスログエントリー(文字列)のいずれかが含まれているかをご確認ください。

-

- /../RestAPI

- /./RestAPI

影響を受けている場合、次の画像のようなエントリーが存在します。

![]()

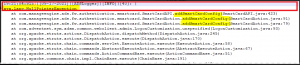

ServerOutファイル

影響を受けている場合、次の画像のようなエントリーが存在します。

adslogファイル

影響を受けている場合、次の画像のようなエントリーが存在します。

「adslog」ファイル名の例:adslog_2021-11-12.txt

また、ビルド6109以下を利用している場合、<ADSelfService Plus_インストールディレクトリ>に以下のファイルが存在しますと、本脆弱性の影響を受けます。

- <ADSelfService Plus_インストールディレクトリ>\binにあるservice.cerファイル

- <ADSelfService Plus_インストールディレクトリ>\help\admin-guide\Reportsおよび

<ADSelfService Plus_インストールディレクトリ>\webapps\adssp\help\admin-guide\reportsにあるReportGenerate.jspファイル - <ADSelfService Plus_インストールディレクトリ>\webapps\adssp\help\html\promotionにあるadap.jspファイル

- C:\Users\Public\にあるcustom.batファイルおよびcustom.txtファイル

対応方法

脆弱性の影響を受けている/受けていない場合では、対応方法が異なります。

詳細は、以下をご参照ください。

・脆弱性の影響を受けている場合

・脆弱性の影響を受けていない場合

脆弱性の影響を受けている場合

脆弱性の影響を受けている場合、次の手順をご参照ください。

- ネットワークから、影響を受けているシステムを外します。

- ADSelfService Plusのデータベースをバックアップします。

- 影響を受けた端末をフォーマットします。

※フォーマットを行う前に、重要なデータのバックアップを取得してください

- ADSelfService Plusを新規インストールします。

※バックアップを取得したADSelfService Plusと同じビルドのADSelfService Plusを新規インストールしてください。

※バックアップを取得したADSelfService Plusとは別のサーバーにインストールすることを強く推奨いたします。 - バックアップをリストアします。

- サーバーを起動後、最新ビルドへアップグレードします。

- 不正アクセス/不正利用されているか確認します。

・アカウントの不正アクセス/不正利用されているか

・影響を受けたサーバーから他のサーバーへ不正なファイル共有がないか

・不正にパスワードリセットされていないか[監査レポート]の2つのレポートにてご確認いただけます。

・リセットされたパスワードの監査レポート

・変更されたパスワードの監査レポート※Active Directoryアカウントが影響を受けている兆候がある場合は、影響を受けているアカウントのパスワードをリセットしてください。

脆弱性の影響を受けていない場合

本脆弱性は、ビルド6110のサービスパックが適用されていないADSelfService Plusで悪用される可能性があります。

そのため、上記の「脆弱性の影響を確認する方法」に該当しない場合でも、

ADSelfService Plusを最新ビルド(6110)にアップグレードしてください。

※脆弱性情報サイトではグローバル向けリリースの「ビルド6114」が修正されたビルドとして公開されています。

※日本向けリリースではビルド6110に本脆弱性の修正を含める形でリリースしています。ゾーホージャパンより

入手したビルド6110は本脆弱性に対する修正が含まれています。

詳細については以下のページをご参照ください。

2021年11月現在