ログ検索機能の操作方法

本ナレッジでは、検索クエリに関する知識がなくても直感的に使用できるEventLog Analyzerの検索機能をご紹介します。

検索機能を使用することで、特定の条件に合致するログを容易に抽出することが可能となります。

本ナレッジは、ビルド12400を基に作成しています。

【目次】

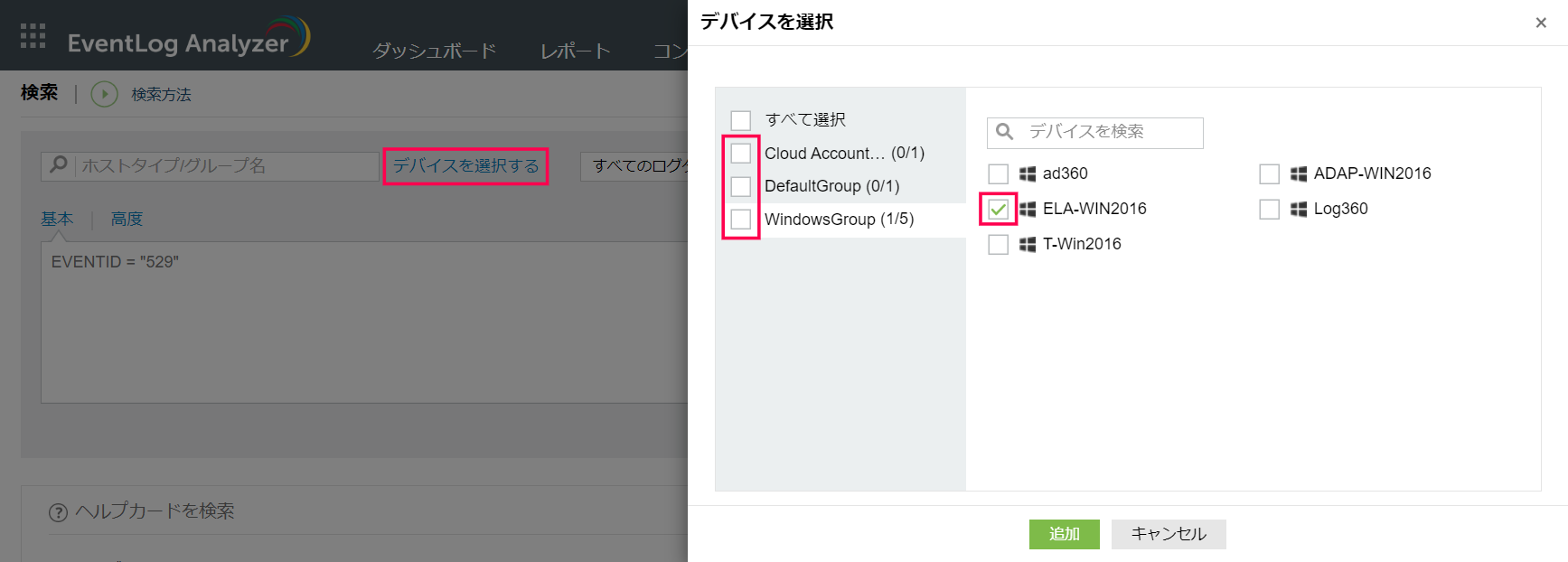

特定のデバイス/グループを選択してログ検索を行う

[デバイスを選択する]より、対象とするデバイスやデバイスグループを選択できます。特定のデバイス/グループを指定しない場合は、すべてのデバイスを対象に検索が行われます。

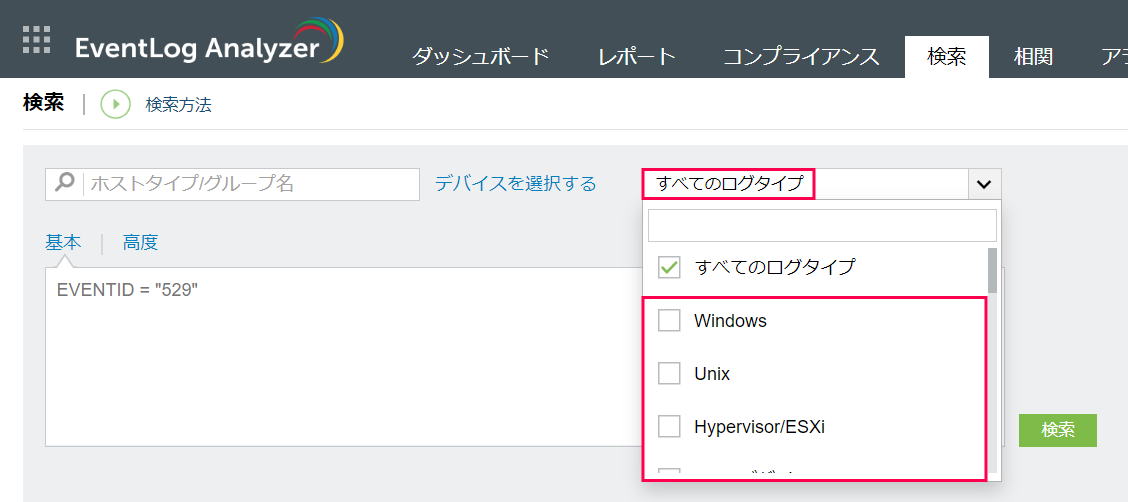

特定のログタイプを選択してログ検索を行う

[すべてのログタイプ]より、対象とするログタイプを選択できます。特定のログタイプを指定しない場合は、すべてのログタイプを対象に検索が行われます。

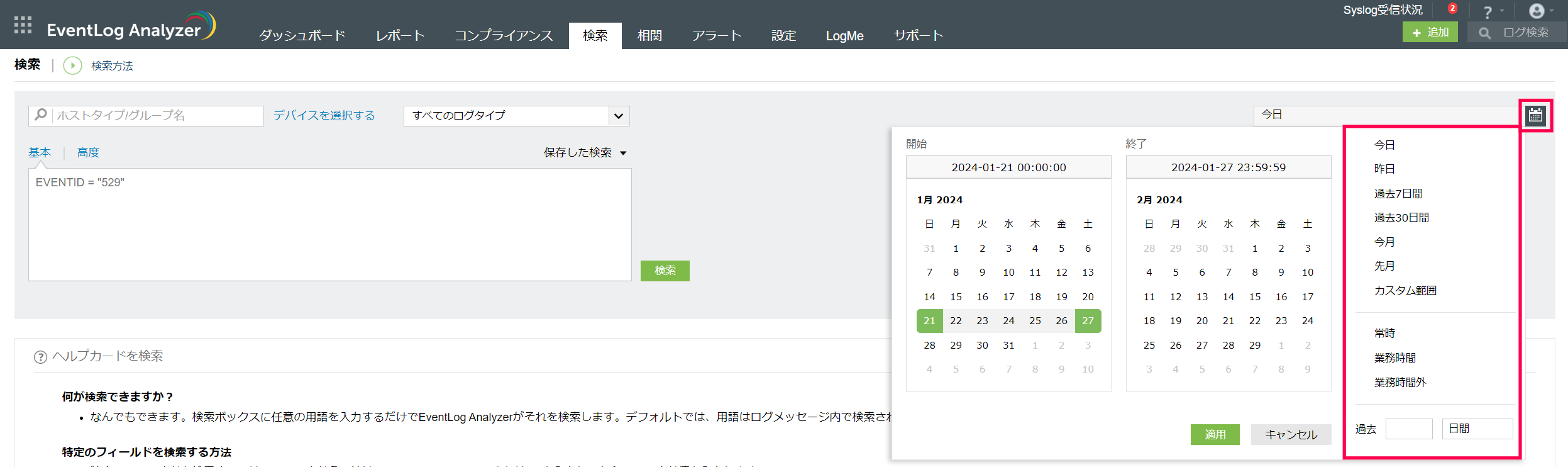

特定の期間を選択してログ検索を行う

画面右上のカレンダーアイコンより、期間を指定して検索を行うことができます。

製品内で設定しているビジネス時間(業務時間)に基づいた期間指定も可能です。

ビジネス時間の詳細は、こちらのナレッジをご参照ください。

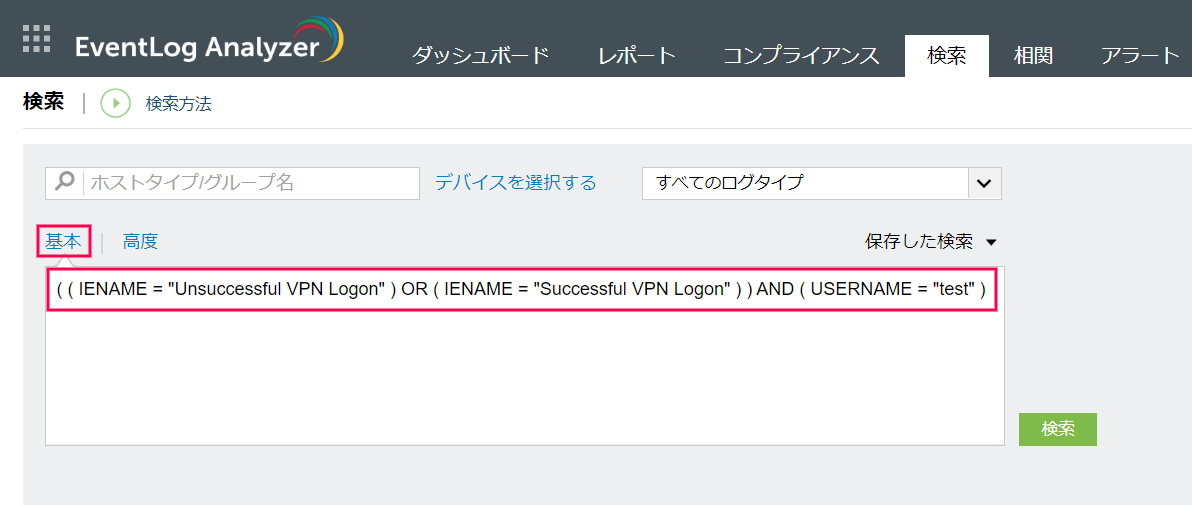

条件を指定してログ検索を行う

基本検索

検索ボックスに直接検索条件を入力することで、条件を指定します。

ワイルドカード検索、グループ検索、ブーリアン検索などに対応しています。

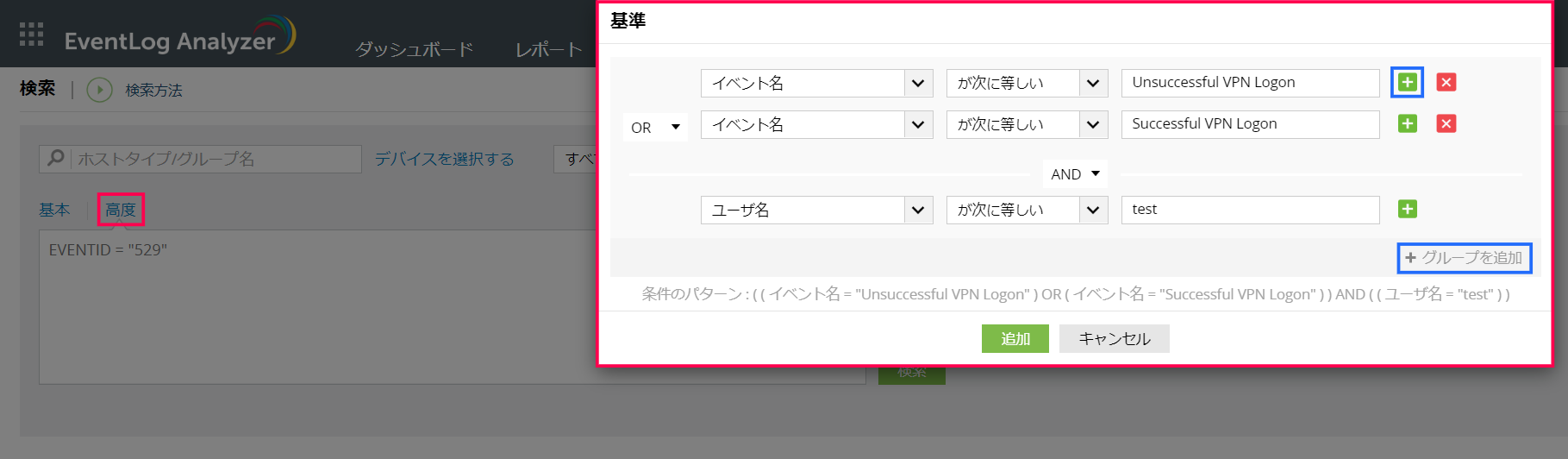

高度検索

[高度]をクリックし、プルダウンメニューからフィールドを選択することで、条件を指定します。[+]アイコンおよび[+グループを追加]をクリックすることで、条件を追加することが可能です。

検索条件をレポート/アラートとして保存する

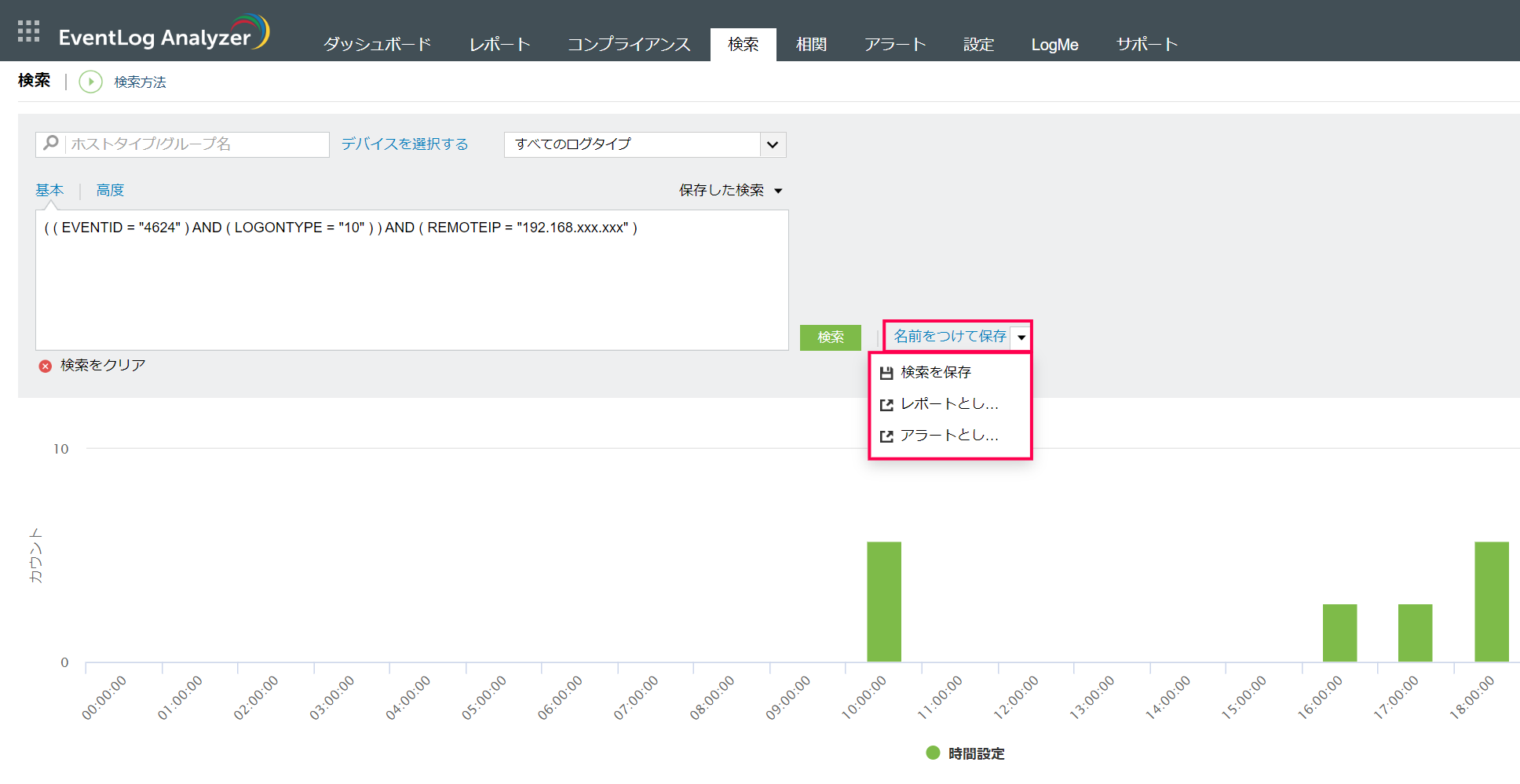

条件を指定して検索ボタンをクリックすると、[名前をつけて保存]が表示されます。

[名前をつけて保存]をクリックすると、検索を保存 / レポートとして保存 / アラートとして保存のオプションが表示されます。

検索を保存

入力した検索条件を保存できます。

保存された検索条件は、[保存した検索]より確認可能です。

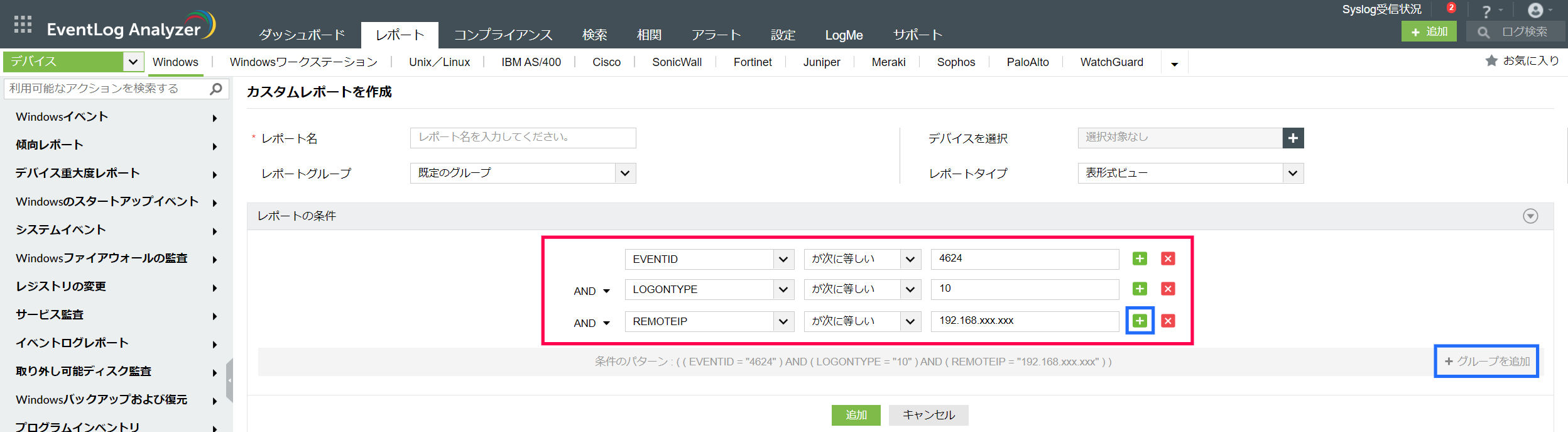

レポートとして保存

検索条件がレポート条件として自動的に設定された状態のカスタムレポート作成画面に遷移します。

カスタムレポート作成画面では、自動的に設定された条件の編集や条件の追加が可能です。

カスタムレポートの作成方法は、こちらのナレッジをご参照ください。

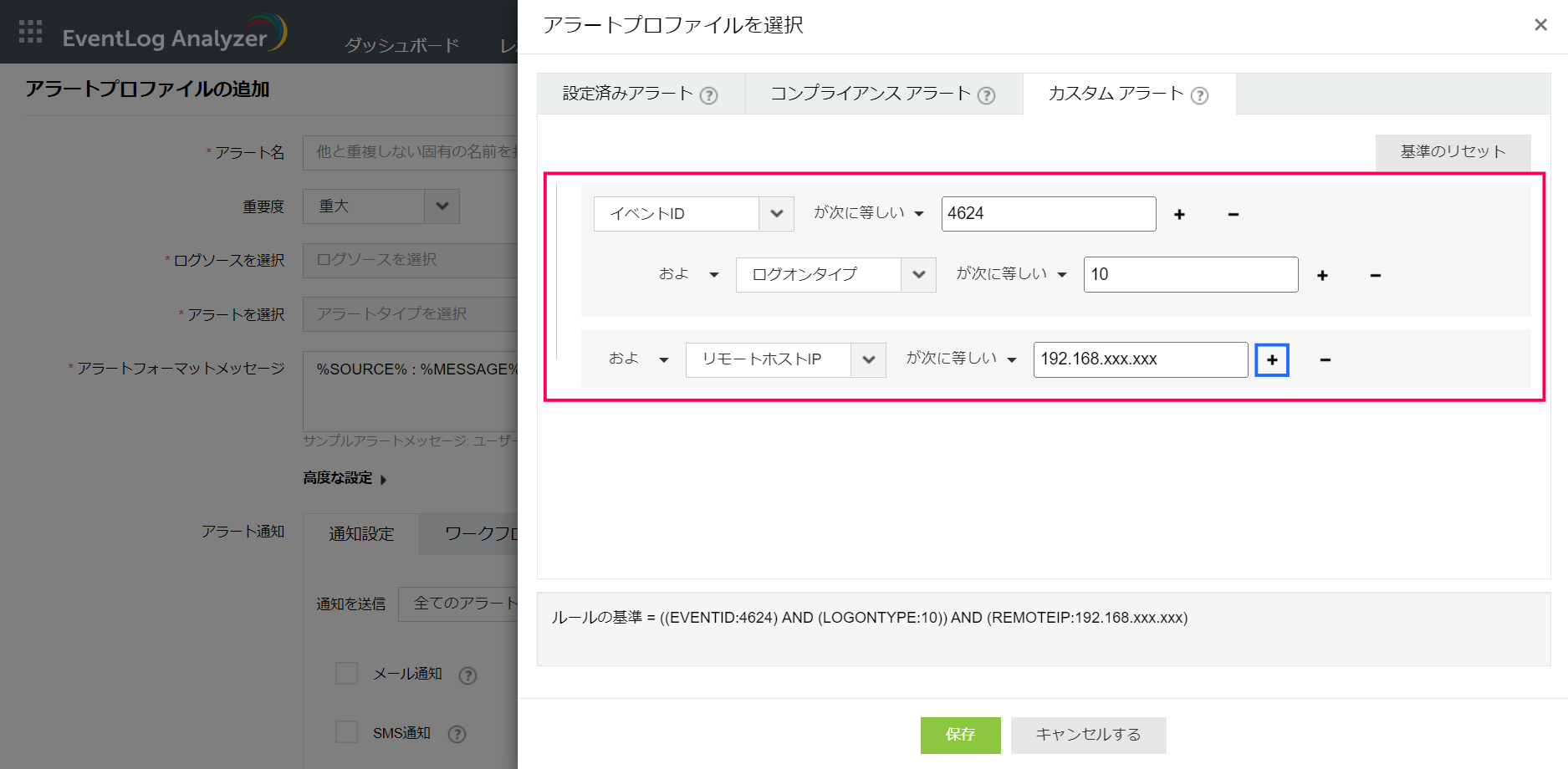

アラートとして保存

検索条件がアラート条件として自動的に設定された状態のアラートプロファイル作成画面に遷移します。

アラートプロファイル作成画面では、自動的に設定された条件の編集や条件の追加が可能です。

アラートプロファイルの作成方法は、こちらのナレッジをご参照ください。

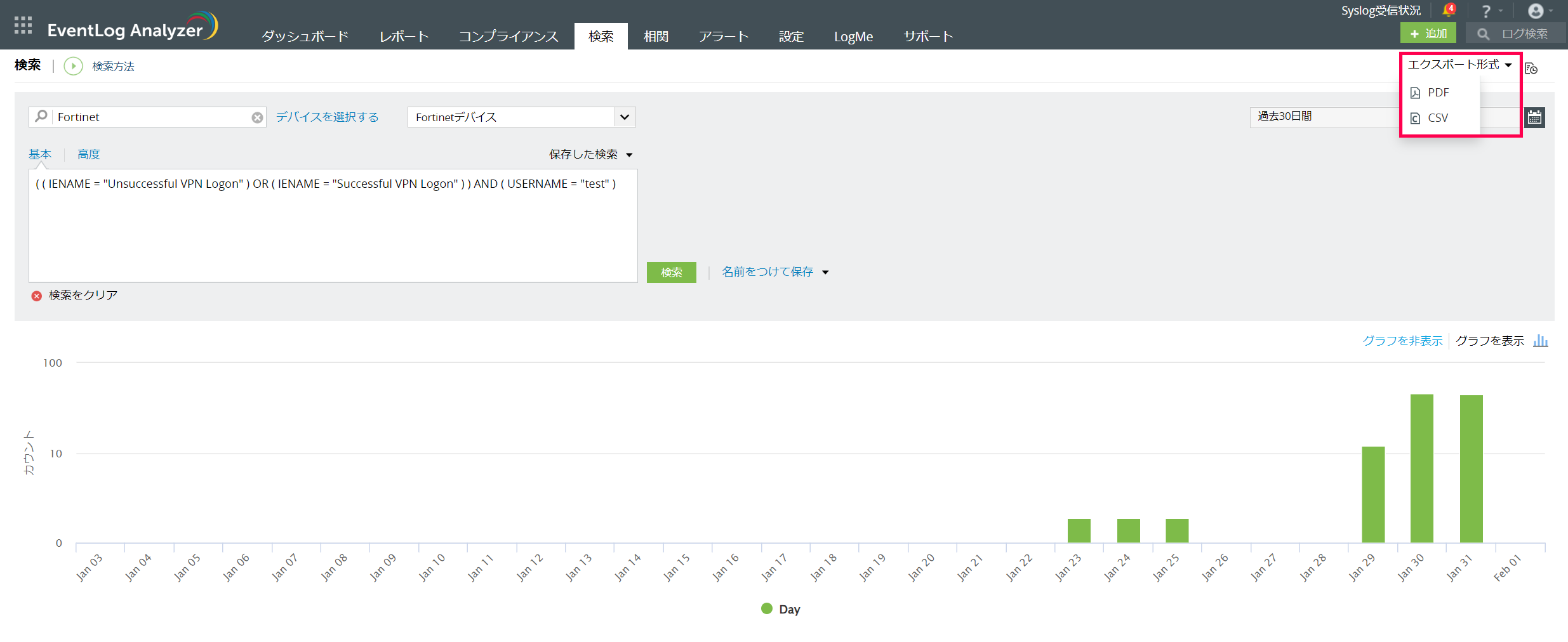

検索結果をエクスポートする

[エクスポート形式]より、検索結果をレポートとしてエクスポートできます。レポートの形式は、PDFまたはCSVから選択することが可能です。

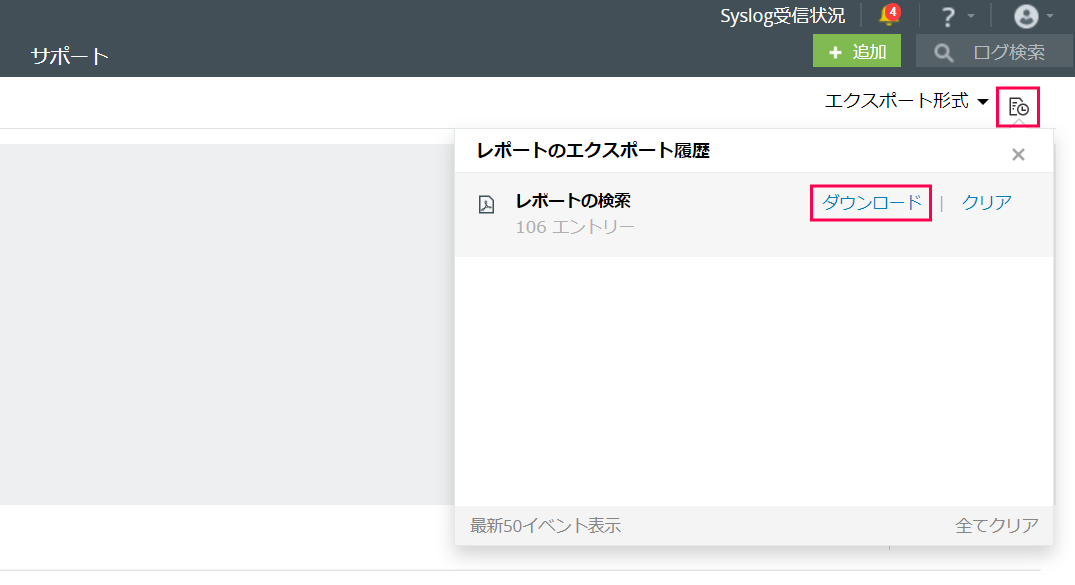

エクスポートしたレポートは、[エクスポート形式]右側の履歴アイコンよりダウンロードできます。

ログ検索機能を実際に使用するイメージについては、こちらのナレッジをご参照ください。

以上です。