TLSで暗号化されたSyslogを受信する

TLSで暗号化されたSyslogを受信する場合に、必要な設定手順についてご案内します。

1.パッチファイルの適用

以下の手順より、パッチファイルを適用してください。

Windows環境の場合

1.<ELA_Home>\binフォルダ内のSysEvtCol.exeをリネーム後、インストールディレクトリ外へ退避します。

2.以下のダウンロード用URLから修正パッチをダウンロード後、解凍します。

[ Windows版 修正パッチ ]

3.解凍したSysEvtCol.exeを<ELA_HOME>\binフォルダにコピー&ペーストします。

4.EventLog Analyzerのサービスを再起動します。

Linux環境の場合

1.EventLog Analyzerのサービスを停止します。

2.以下のダウンロード用URLから修正パッチをダウンロード後、解凍します。

[ Linux版 修正パッチ ]

3.<ELA_Home>\libフォルダ内の"EventLogService.jar"・"EventLogAnalyzerJSP.jar"をリネーム後、インストールディレクトリ外へ退避します。

4.<ELA_Home>\libフォルダ内に解凍した下記フォルダ/ファイルをコピー&ペーストします。

- EventLogAnalyzerJSP.jar

- EventLogService.jar

5.EventLog Analyzerサービスを開始します。

2.SSL通信の有効化

================================

ステップ(1) CSRファイルの作成

ステップ(2) CAへ申請

ステップ(3) 証明書のインストール

ステップ(4) ブラウザへSSL証明書のインポート

ステップ(5) EventLog Analyzer側の設定

================================

※ 前提:本ナレッジベースでは、以下のコモンネームでの登録を仮定しています。

コモンネーム:ela.zohosupport.jp

ステップ(1) CSRファイルの生成

1.EventLog AnalyzerのWebコンソール画面へ管理者ユーザーを使用してログインします。

2.[設定]タブに移動し、[接続設定]をクリックします。

3.[SSLポートを有効化する[https]]にチェックを入れます。

4.[SSL証明書ツール]をクリックします。

5.次の6つの項目をそれぞれのご利用の環境に併せて入力します。

( 回答例 )

コモンネーム:ela.zohosupport.jp

組織単位:ManageEngine

組織名:Zoho

都市名または地域名:YOKOHAMA

州名または地方名:KANAGAWA

国番号:JP

パスワード:password

パスワードに以下の記号を含めないでください:

& < > " \

6.[CSRファイルを作成する]をクリックすると、"<ELA_Home>\Certificates"フォルダにcsrファイルが生成されます。

ssl.keystoreとcsrファイルはサーバー証明書の更新時に必要となりますので、ファイルをコピー後、別の場所に保管してください。

ステップ(2) CAへ申請

作成した".csr"ファイルを認証局(CA)に送信します。(詳細な手順は、ご利用される認証局へお問い合わせください)

ここでは、例としてSymantec社の無料テスト用SSLを使用し、解説しています。

※CSRファイルの取得方法とサーバ証明書のインストール方法は、サーバ証明書を購入したCAによって異なります。CAで購入したサーバ証明書の種類によって、インポートする証明書(ルート証明書、中間証明書など)が異なりますので、ご了承ください。

※本番環境での作業前に、テスト(Trial)用の証明書の発行とインストールの確認をしていただくことを推奨いたします。

1.サーバータイプとして「Microsoft以外のサーバ」を選択し、[次へ]をクリックします。

2.技術担当者情報を入力し、[次へ]をクリックします。

3."<ELA_Home>\Certificates"フォルダ配下に生成されているcsrファイルをメモ帳以外のテキストエディタで開き内容をコピー後、「CSR貼り付け」欄にペーストします。

4.入力情報を確認後、[申請する]をクリックします。

5.受領したメール内にサーバー証明書が記載されていますので、以下の部分をコピし、"<ELA_Home>\jre\bin"フォルダ配下に "server.crt"として保存します。

-----BEGIN CERTIFICATE-----

証明書

-----END CERTIFICATE-----

6.受領したメール内に記載されているURLからルート証明書と中間CA証明書を取得後、ルート証明書を"root.crt"、中間CA証明書を"intermediateCA.crt"として、サーバー証明書とともに "<ELA_Home>\jre\bin"フォルダに保存します。

ステップ(3) 証明書のインストール

1.EventLog Analyzerをインストールしたサーバー上にて管理者ユーザーでログオン後、コマンドプロンプトを起動し、次のフォルダに移動します:<ELA_Home>\jre\bin

2.以下の3つの証明書をインポートします。

《ルート証明書のインポート》

keytool -import -alias root -keystore ssl.keystore -trustcacerts -file root.crt《中間CA証明書のインポート》

keytool -import -alias intermediateCA -keystore ssl.keystore -trustcacerts -file intermediateCA.crt《サーバー証明書のインポート》

keytool -import -alias tomcat(証明書エイリアス) -keystore ssl.keystore -trustcacerts -file server.crt

3.以下のコマンドを実行して、keystoreファイルをPFX形式に変換します。

keytool -importkeystore -srckeystore ssl.keystore -destkeystore ssl.pfx -deststoretype PKCS12 -destkeypass <keystoreのパスワード> -deststorepass <keystoreのパスワード> -srcalias tomcat -destalias tomcat

ステップ(4) ブラウザへSSL証明書のインポート

クライアントPC側にルート証明書が登録されていない場合、サーバーから送られてくるSSLサーバー証明書の署名が検証できず、証明書エラーが発生します。本エラーを回避するには、ブラウザへSSL証明書をインポートする必要があります。

SSL証明書のインポート手順は、ブラウザごとに異なります。

以下では例として、IEの設定方法について記載します:

1.設定アイコンから、インターネットオプションを開きます。

2.[コンテンツ]タブに移動し、「証明書」をクリックします。

3.[信頼されたルート証明機関]にルート証明書、[中間証明機関]に中間CA証明書をインポートします。

ステップ(5) EventLog Analyzer側の設定

1.EventLog AnalyzerのWebコンソール画面へ管理者ユーザーを使用してログインします。

2.[設定]タブに移動し、[接続設定]をクリックします。

3.[キーストアのパスワードを有効化する]にチェックを入れ、パスワードを入力します。

4.[保存]をクリックします。

5.ssl.pfxを"<ELA_Home>\jre\bin"から"<ELA_Home>\conf"へコピーします。

6."<ELA_Home>\conf"フォルダ配下にある"server.xml"をメモ帳以外のテキストエディタで開きます。

7.ファイルの下部にある以下のパラメーターを置き換えます。

keystoreFile="./conf/ssl.pfx"

keystorePass="設定したパスワード"

8.keystorePassのあとに次のエントリを追記します:keystoreType="pkcs12"

※以下、設定例です。

<Connector SSLEnabled="true" SSLProtocol="TLSv1.1+TLSv1.2" acceptCount="100" ciphers="TLS_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA256,TLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA384,TLS_ECDH_ECDSA_WITH_AES_128_GCM_SHA256,TLS_ECDH_ECDSA_WITH_AES_256_GCM_SHA384,TLS_DHE_RSA_WITH_AES_128_GCM_SHA256,TLS_DHE_RSA_WITH_AES_256_GCM_SHA384,TLS_DHE_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_RSA_WITH_AES_256_CBC_SHA,TLS_DHE_RSA_WITH_AES_128_CBC_SHA256,TLS_DHE_RSA_WITH_AES_256_CBC_SHA256" clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true" emptySessionPath="true" enableLookups="false" keystoreFile="./conf/ssl.pfx" keystorePass="password" keystoreType="pkcs12" maxSpareThreads="75" maxThreads="150" minSpareThreads="25" name="SSL" port="8445" scheme="https" secure="true"/>

9.EventLog Analyzerサービスを再起動します。

10.ブラウザで接続しエラーが無く接続が行えることを確認してください。

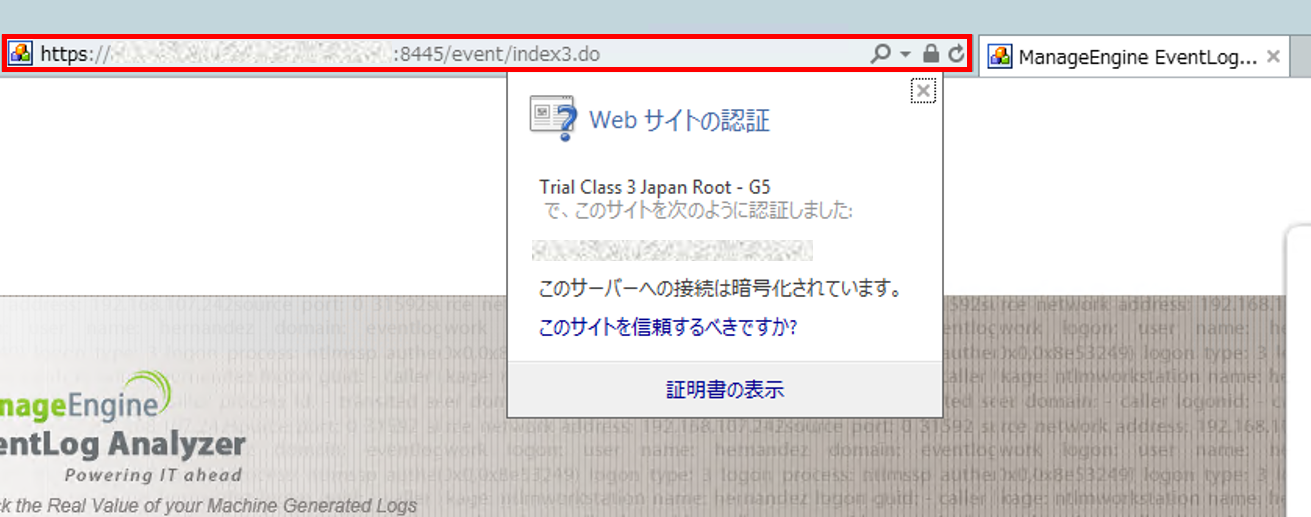

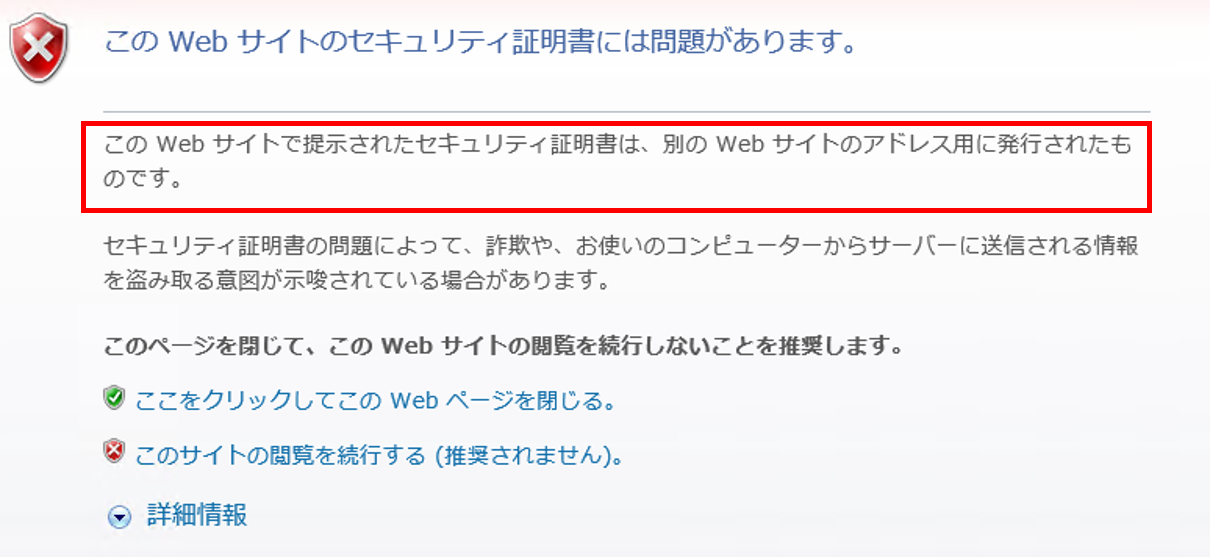

SSL接続を行う場合、ブラウザにアドレスとして指定するURLと、コモンネームが一致している必要があります。

ブラウザは、SSL通信を行う際に、証明書のコモンネームと、指定したアドレスが一致しているかを検証し、一致しない場合は以下のようなエラーメッセージが返されます。(IEの場合)

例えば、コモンネームとして「ela.zohosupport.jp」と登録しているにも関わらず、IPアドレスを指定してアクセスした場合、上記のようなエラーが表示され、正しくSSL接続を行うことができません。そのため、SSL接続を行う場合は、必ず「https://ela.zohosupport.jp:8445」というように、コモンネームと一致するアドレスを入力してください。

以上です。