Oktaによるシングルサインオンを設定する方法

作成日:2025年7月16日 | 更新日:2025年12月24日

動作確認日:2025年6月26日

対応エディション:Standard、Professional、Enterprise

ServiceDesk Plus上の設定作業に必要な役割:SDAdmin

ServiceDesk Plusへログインする方法は、通常のローカルパスワード認証のほか、Active Directory認証情報のインポートやActive Directory Federation Serviceとの連携など、複数のオプションがあります。本投稿では、SAML 2.0を利用し、OktaからServiceDesk Plusへのシングルサインオン(SSO)を実現する方法を解説します。

ServiceDesk PlusでSSOを利用するメリット

ServiceDesk Plusは製品の性質上、依頼者を含む組織内の多数のユーザーがログインして利用するケースが考えられます。そのため、ユーザー管理の効率化が導入時の課題になります。SSOを利用することでServiceDesk Plusで個別にID体系を管理する必要がなくなり、ID情報の散逸を防ぎます。またすでにIDaaS製品を導入している場合、組織内で利用している他のサービスと認証プロセスを一元化でき、導入時のユーザー負荷やセキュリティリスクの軽減が期待できます。

実現すること

ServiceDesk Plusをサービスプロバイダー(SP)、OktaをIDプロバイダー(IdP)としたSSOを設定し、シングルサインオンを行います。Oktaのアカウントダッシュボード上から、ワンクリックでServiceDesk Plusへのログインが可能になります。

ServiceDesk PlusはログインURLとログアウトURLの双方を設定する必要があります。そのため、シングルログアウトも同時に設定します。

SSO有効化後のServiceDesk Plusでローカルパスワード認証によるログインを許可するかを、ServiceDesk Plusの[管理]→[一般設定]→[ポータル詳細設定]→[一般]の「ローカル認証に基づくユーザーログインを許可する」で設定できます(デフォルトは[はい])。[いいえ]に設定を変更した場合、ローカルパスワード認証によるログインは原則として行えなくなります。

手順

以下、ServiceDesk Plus上の作業はSDAdminの役割を割り当てられたアカウントで行います。また、Oktaの導入はすでに行われていることを前提とします。Oktaの導入、各種初期設定の詳細についてはOktaのヘルプドキュメントをご参照ください。

- ServiceDesk PlusのSP情報の確認

- OktaにServiceDesk Plusアプリ統合を作成する

- Okta署名証明書のダウンロード

- ServiceDesk PlusへのIdP情報の入力

- ServiceDesk PlusとOktaのアカウント情報の間の属性マッピング

- SAMLの有効化

- SSOの動作確認

- Oktaユーザーへのアプリ統合の割り当て

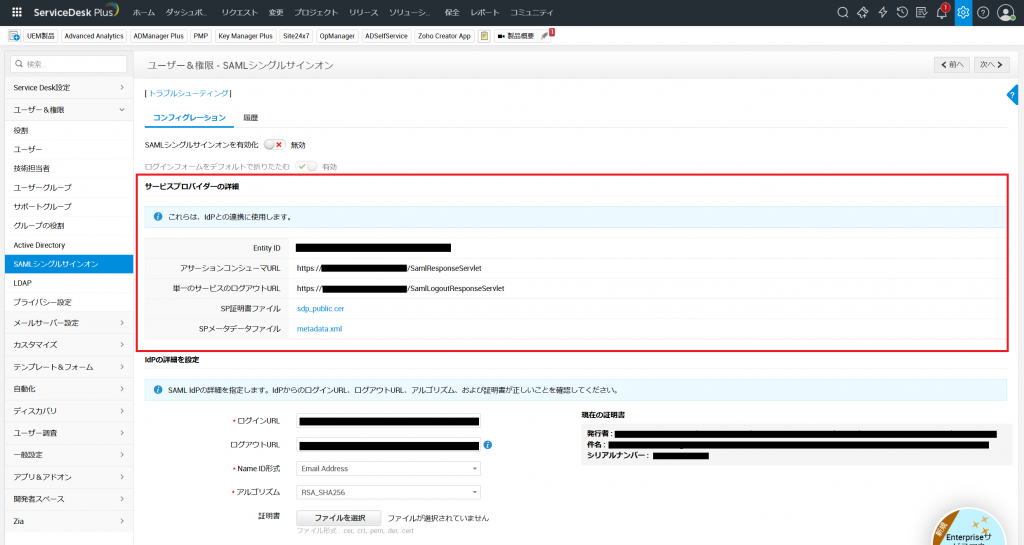

ServiceDesk PlusのSP情報の確認

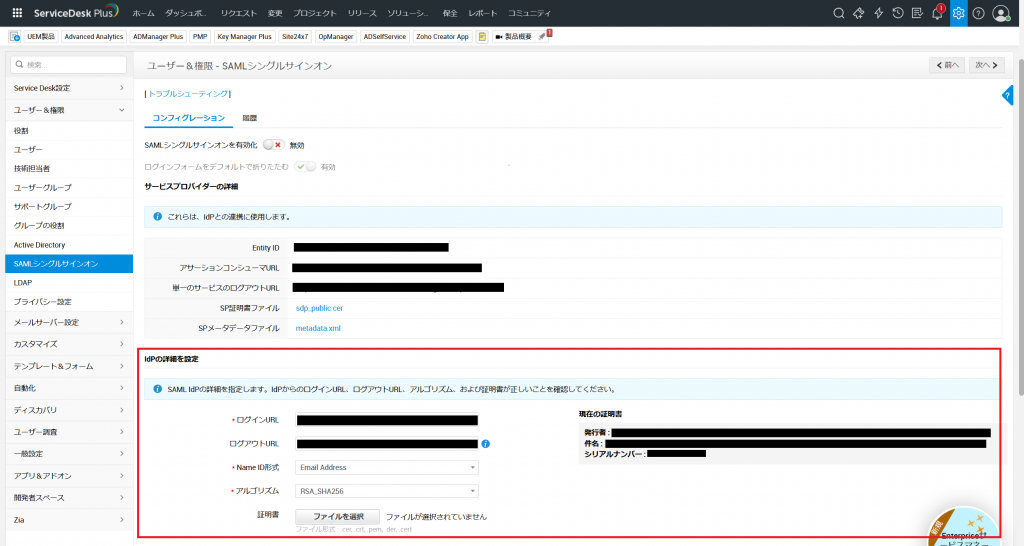

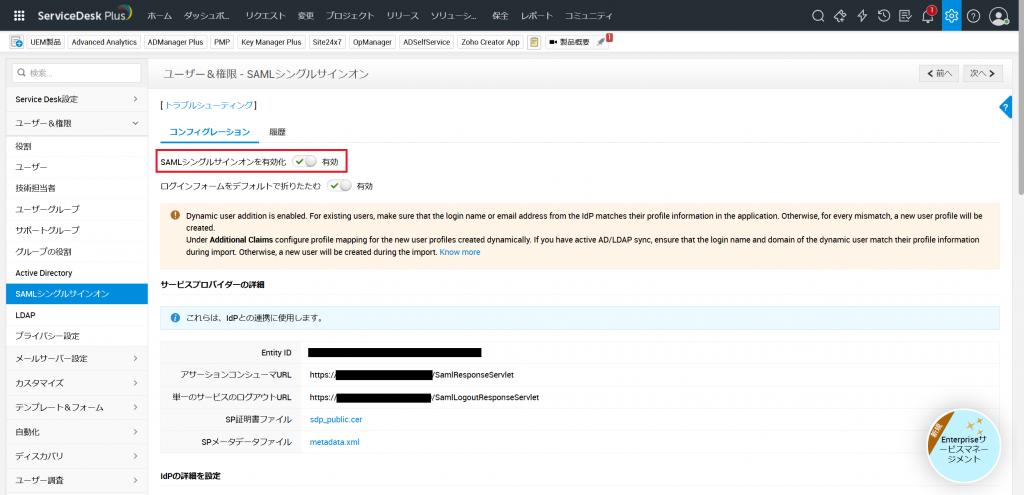

- ServiceDesk Plusにログインし、コンソール画面右上の歯車アイコン[管理]→「ユーザー&権限」→[SAMLシングルサインオン]に移動します。

- Oktaでの設定時に必要になるため、「サービスプロバイダーの詳細 」に記載されている「Entity ID」「アサーションコンシューマURL」「単一のサービスのログアウトURL」をコピーしておきます。

- Oktaにアップロードする必要があるため、「SP証明書ファイル」をダウンロードしておきます(デフォルトのファイル名は[sdp_public.cer])。

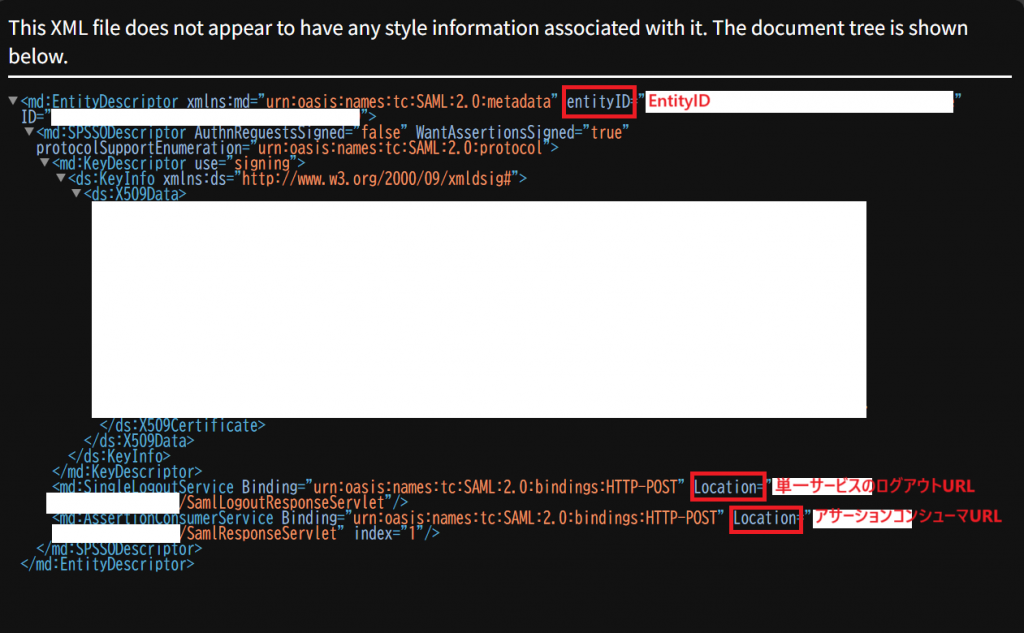

Entity IDやアサーションコンシューマURLなどのSP情報は「SPメタデータファイル」でダウンロードできるメタデータファイルにも記載されています(デフォルトのファイル名は[metadata.xml])。

OktaにServiceDesk Plusアプリ統合を作成する

Okta Admin Consoleにアクセスし、ServiceDesk PlusへのSSOを設定したアプリ統合を作成します。

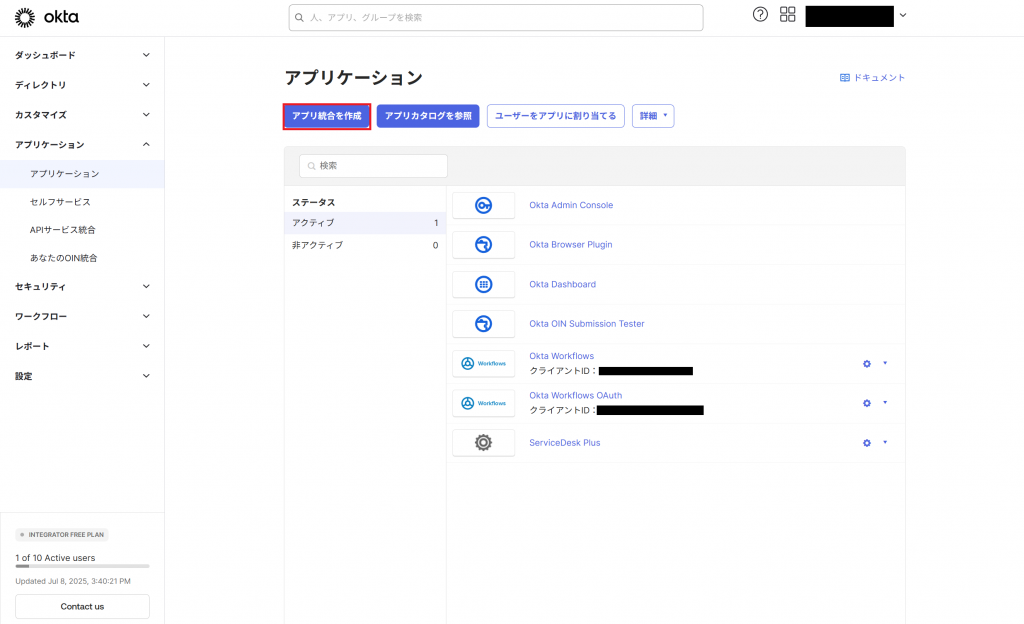

- [アプリケーション]→[アプリケーション]にアクセスし、[アプリ統合を作成]をクリックしてアプリ統合の作成画面に進みます。

- 「新しいアプリ統合を作成」ウインドウで「SAML 2.0」を選択し[次へ]をクリックします。

- 「一般設定」の「アプリ名」を設定し[次へ]をクリックします。

- 「SAMLの設定」フォームに各設定項目を入力します。「ServiceDesk PlusのSP情報の確認」で確認した情報をもとに以下のように入力します(以下に記載している以外の項目はデフォルトから変更しません)。

シングルサインオンURL:「アサーションコンシューマURL」

オーディエンスURI(SPエンティティID):「Entity ID」

デフォルトのRelayState:空欄にします。

名前IDのフォーマット:「EmailAddress」

次でアプリケーションのユーザー名を更新: 任意ですが、本投稿では「Oktaユーザー名」に設定して進めます。

※「受信者URLおよび宛先URLに使用」をチェックします。

※通常、「Oktaユーザー名」はOktaユーザーのメールアドレスと同じです。シングルサインオンURLや、オーディエンスURIに入力する情報は、ServiceDesk Plus「サービスプロバイダーの詳細」の「SPメタデータファイル」からダウンロードしたメタデータファイル(デフォルトのファイル名は[metadata.xml])でも確認できます。

- 「SAMLの設定」の[詳細設定を表示]をクリックして詳細設定を展開します。

- 詳細設定の以下の項目を設定します。

署名証明書:ServiceDesk PlusでダウンロードしたSP証明書ファイル(sdp_public.cer)を選択

シングルログアウトを有効化:チェック

シングルログアウトURL:「単一のサービスのログアウトURL」 - 以上の情報を入力し、[次へ]をクリックします。

- 「アプリのタイプ」に「これは当社で作成した社内アプリです」を選択し、[終了]をクリックします。ServiceDesk Plusのアプリ統合が作成されます。

Okta署名証明書のダウンロード

アプリ作成後、Okta署名証明書をダウンロードし、ServiceDesk Plusに適用します。

- Okta Admin Consoleに戻り[アプリケーション]を表示すると、ServiceDesk Plusが一覧に追加されているのでクリックします。

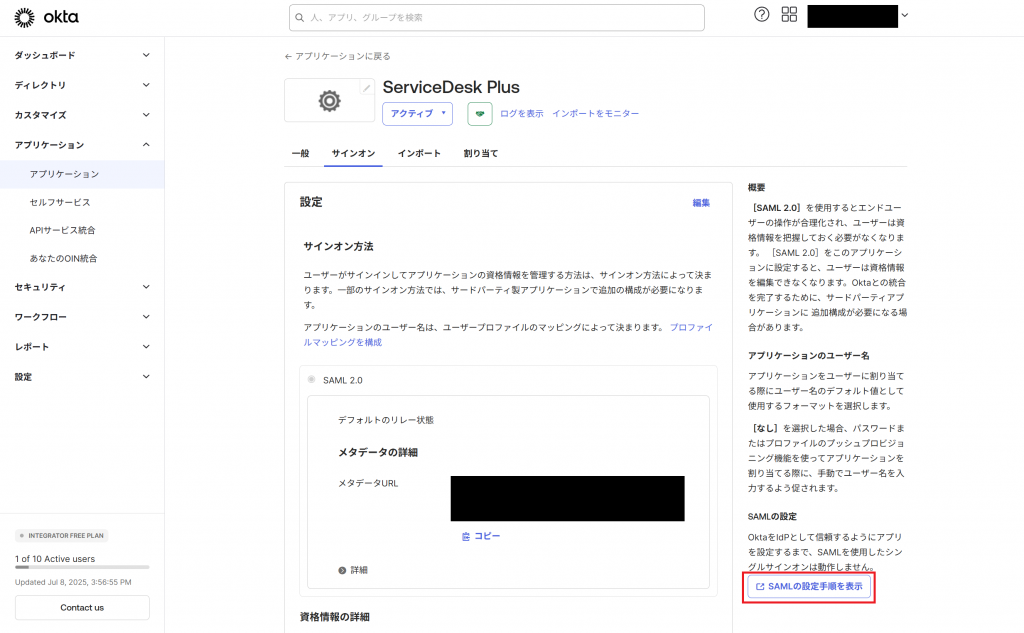

- [サインオン]タブを表示し、右下の[SAMLの設定手順を表示]をクリックします。

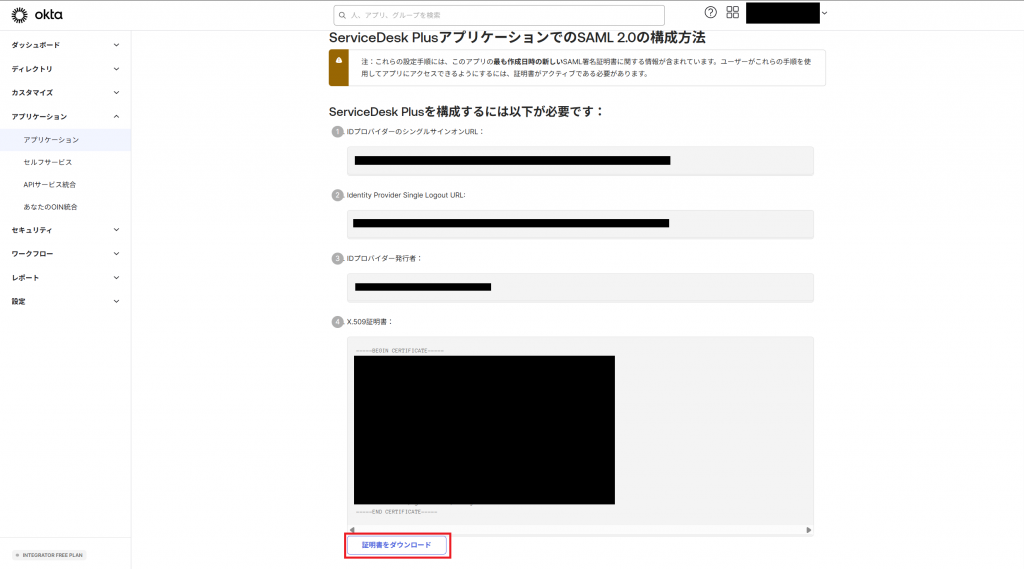

- 「<アプリ名>アプリケーションでのSAML 2.0の構成方法」ウインドウ下部の[証明書をダウンロード]をクリックし、署名証明書(デフォルトのファイル名は「okta.cer」)をダウンロードします。

- 同画面に表示されているシングルサインオンURL、ログアウトURLはServiceDesk Plusでの設定に必要となるため、コピーしておきます。

ServiceDesk PlusへのIdP情報の入力

- ServiceDesk Plusの「IdPの詳細を設定」に、OktaのシングルサインオンURL、ログアウトURLなど必要な情報を入力します。本記事に従って設定を進めた場合、入力する情報は以下のようになります。

ログインURL:Oktaの「シングルサインオンURL」

ログアウトURL:Oktaの「Identity Provider Single Logout URL」

Name ID形式:Oktaで設定した「名前IDのフォーマット」(本ナレッジではEmail Address)

アルゴリズム:RSA_SHA256 - 以上の内容を設定し、「証明書」の[ファイルを選択]をクリックして、ダウンロードしたOktaの署名証明書をアップロードします。

ServiceDesk PlusとOktaのアカウント情報の間の属性マッピング

OktaとServiceDesk Plusのアカウント情報を紐づけるためのマッピング設定を行います。一例として、Oktaユーザー名をServiceDesk Plusでのログイン名(本ナレッジに従って設定した場合メールアドレスがログイン名になります)とし、Oktaユーザーの名、姓、メールアドレスをServiceDesk Plusでのファーストネーム、ラストネーム、メールアドレスとして紐づける場合、Okta、ServiceDesk Plusをそれぞれ以下のように設定します。

本ナレッジではServiceDesk Plusの「プライマリメールアドレス」フィールドはグレーアウトし選択できません。これはName ID形式に「Email Address」を選択して設定を進めていることが理由です。この状態でもOktaアカウントのメールアドレスがServiceDesk Plusアカウントの「プライマリメールアドレス」に紐づけられます。

- Okta Admin Cosoleの[アプリケーション]→[アプリケーション]から、作成したアプリ統合(本ナレッジでは「ServiceDesk Plus」)をクリックします。

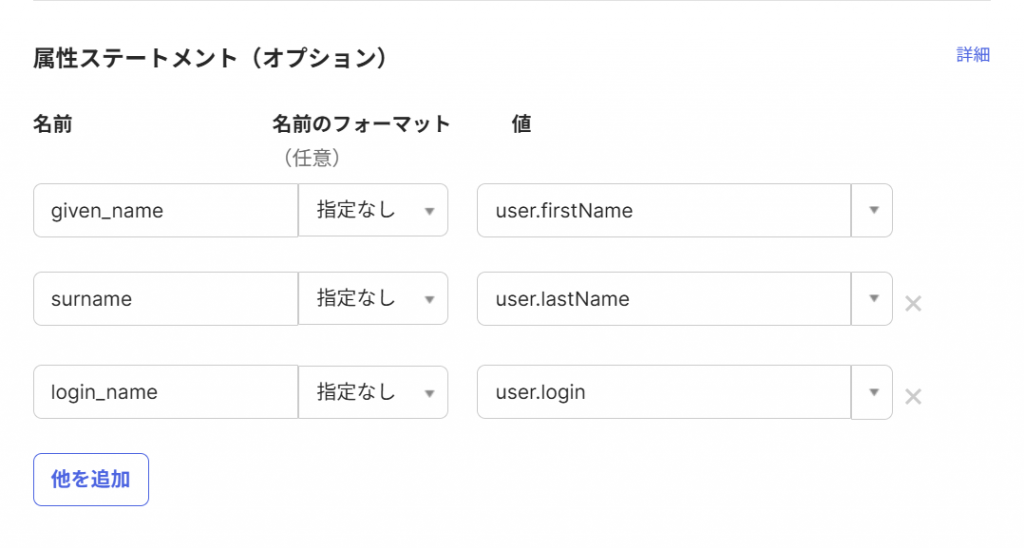

- 「一般」タブ内「SAMLの設定」の「編集」をクリックし、画面の表示に従って「SAMLを構成」の「属性ステートメント(オプション)」を以下のように設定します。

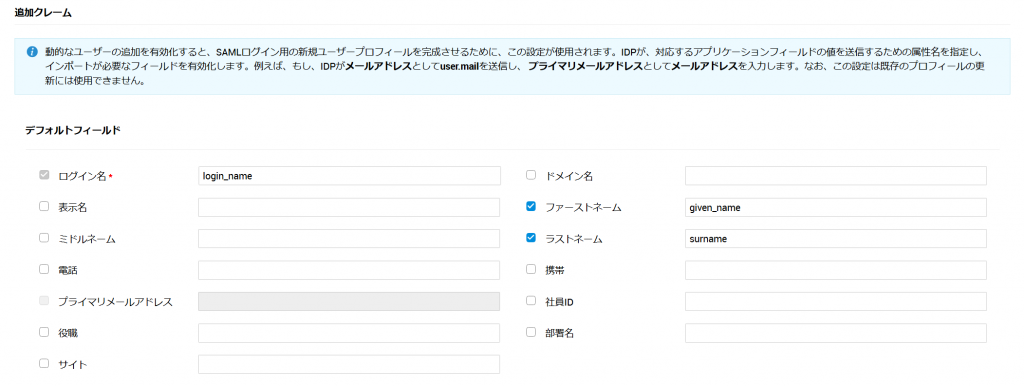

- ServiceDesk Plusの[管理]→「ユーザー&権限」→[SAMLシングルサインオン]に移動し、「追加クレーム」を以下のように設定します。

ServiceDesk Plusの「ログイン名」フィールドの設定は必須です。「属性ステートメント」の名前フィールドの各名称は任意に設定できます。

SAMLの有効化

- 上記のServiceDesk Plusの設定が完了したら、[保存]をクリックし、内容を保存します。

- 画面上部の「SAMLシングルサインオンを有効化」トグルボタンをクリックし、ServiceDesk PlusのSSOを有効にします。

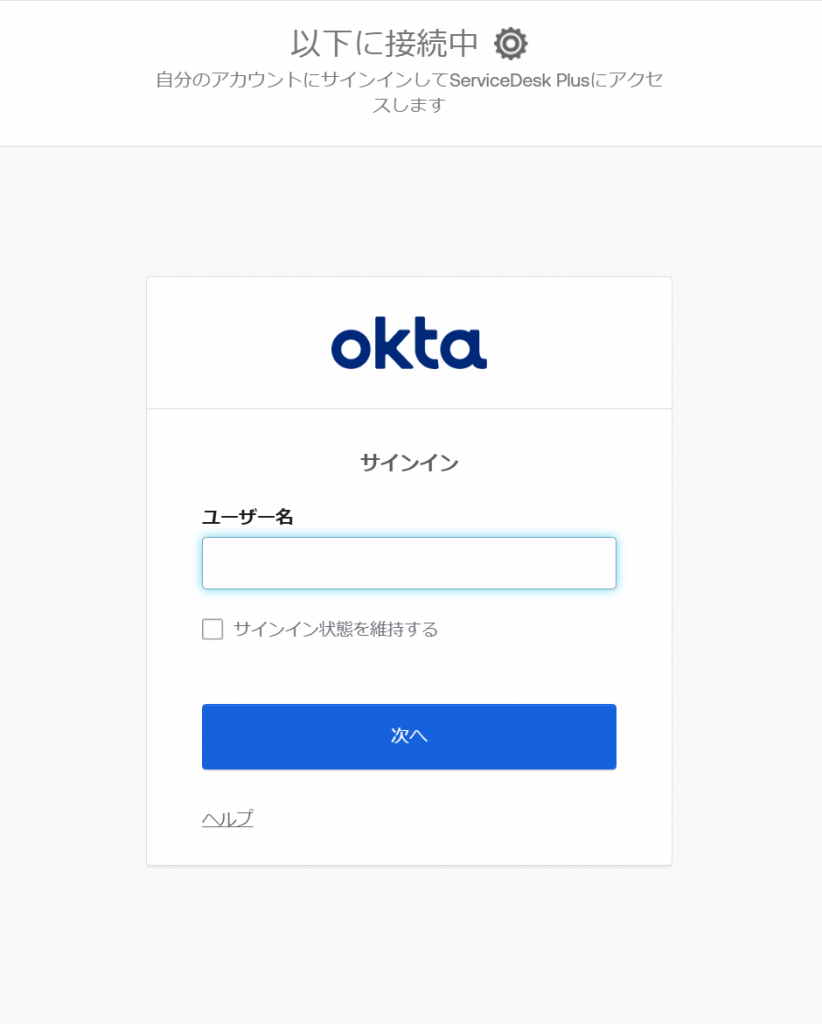

SSOの動作確認

この時点で設定を行ったOkta管理者はSSOを利用できるようになっています。他のユーザーに展開する前に、事前に動作確認を行うことを推奨します。

ユーザーとしてOktaにログインすると、ダッシュボード上に割り当てられたアプリが表示されます。これをクリックし、設定したSAMLに基づいてServiceDesk PlusにSSOを行えます。

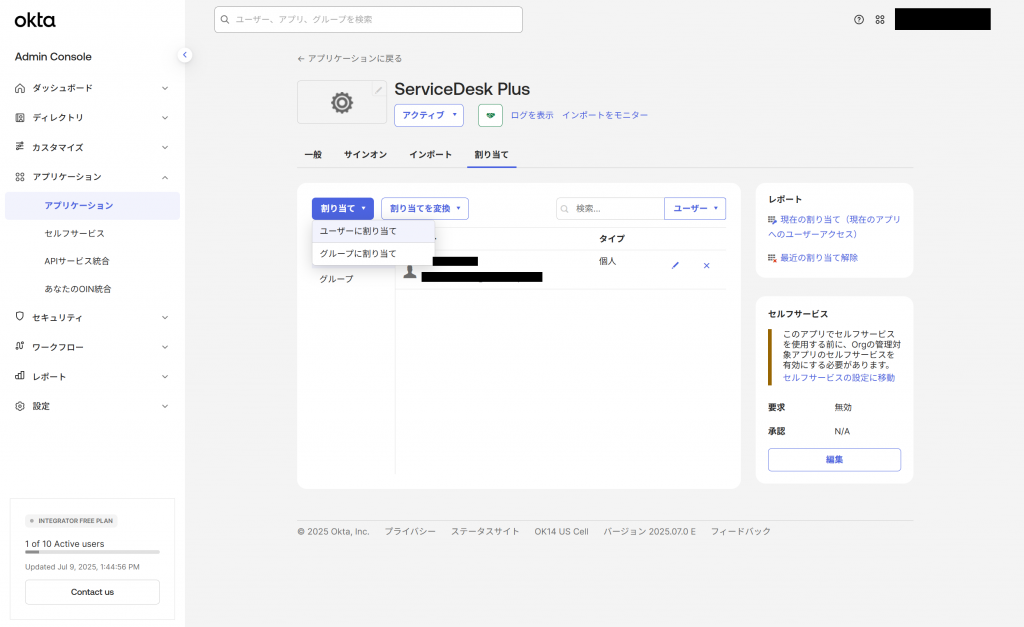

Oktaユーザーへのアプリ統合の割り当て

Oktaのユーザーにアプリ統合を割り当てます。Okta Admin Consoleにアクセスし、ServiceDesk Plusアプリの[割り当て]タブから、Oktaの各ユーザーにアプリ統合を割り当てます。アプリ統合の割り当ては、ユーザーグループに対しても行えます。

組織内におけるServiceDesk Plus上のユーザーの役割やアプリケーションの利用許可をOktaユーザーグループで管理できます。また、従業員のオンボーディング、オフボーディングを組織で利用している他のアプリケーションと併せて一元化し、効率化できるメリットがあります。